Celery <4.0 Redis未授权访问+Pickle反序列化漏洞 (复现)

docker compose up -d启动包含 Celery 3.1.23 和 Redis 的漏洞环境

Python 3 环境下安装依赖pip install redis

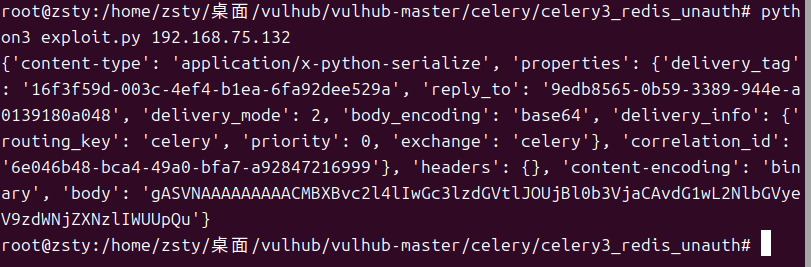

运行目录下脚本exploit.py

python exploit.py [主机IP](运行漏洞环境的主机 IP)

通过 Celery 日志查看任务消息报错确认漏洞触发情况

docker compose logs celery

情况示图

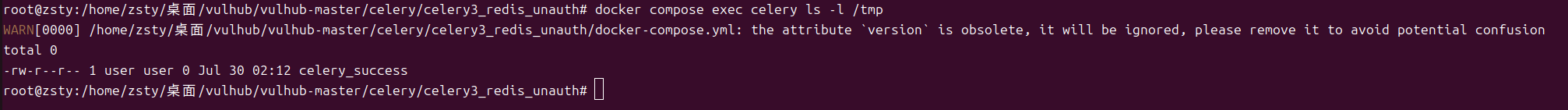

进入 Celery 容器,查看/tmp目录下是否生成celery_success文件,验证代码是否执行成功

docker compose exec celery ls -l /tmp

成功示图

浙公网安备 33010602011771号

浙公网安备 33010602011771号