记一次证书站的逻辑漏洞

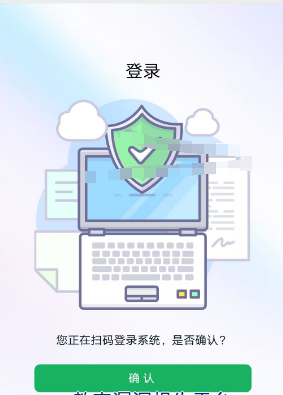

通过信息收集,来到一个站点,使用微信扫码登录

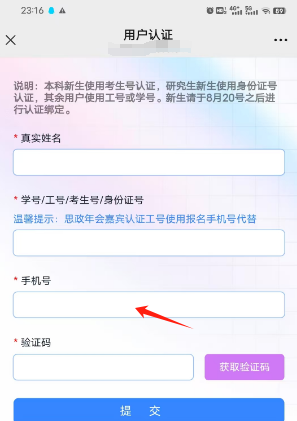

输入学生姓名、学号(直接百度就可以找到)

上面的手机号直接输入自己的,发送验证码

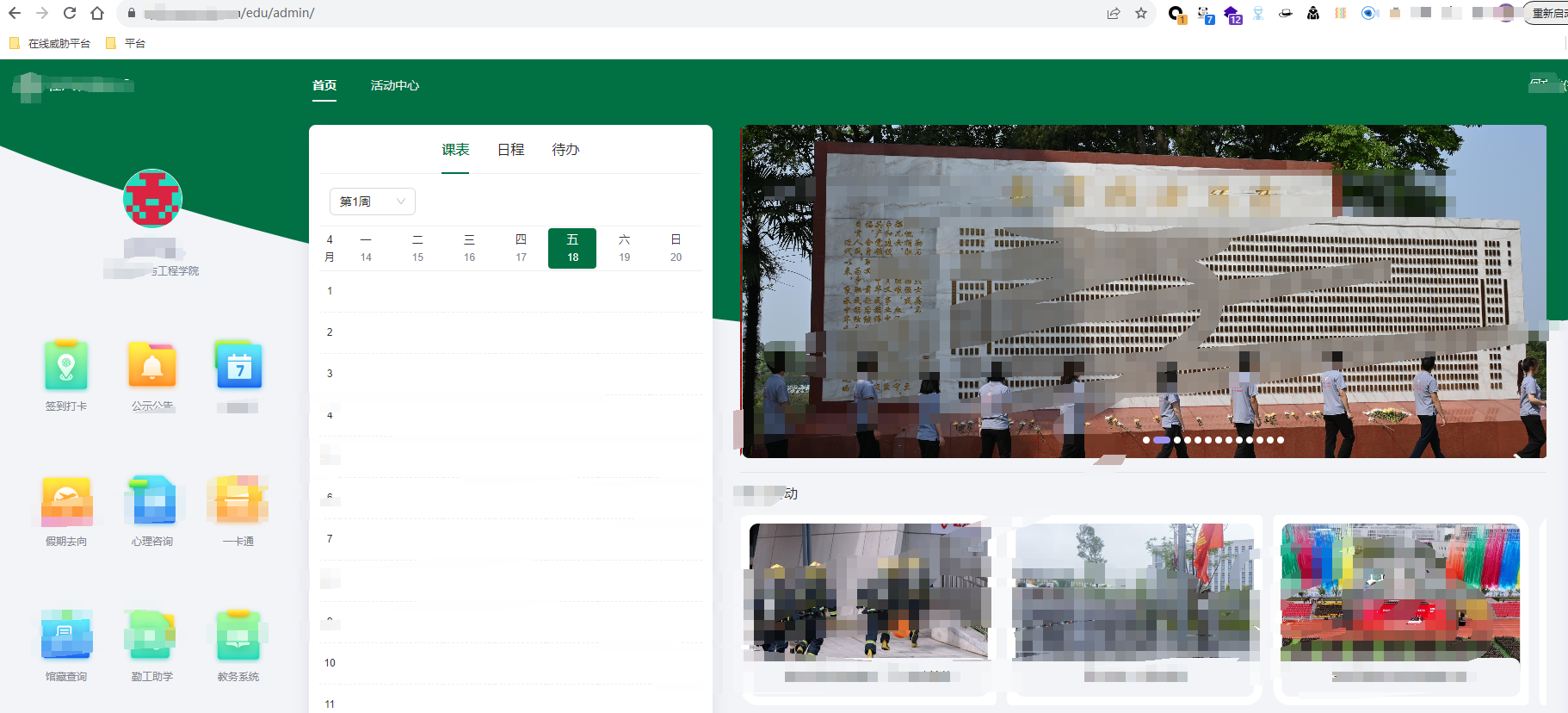

点击登录,网页上面就直接进到学生的登录界面了

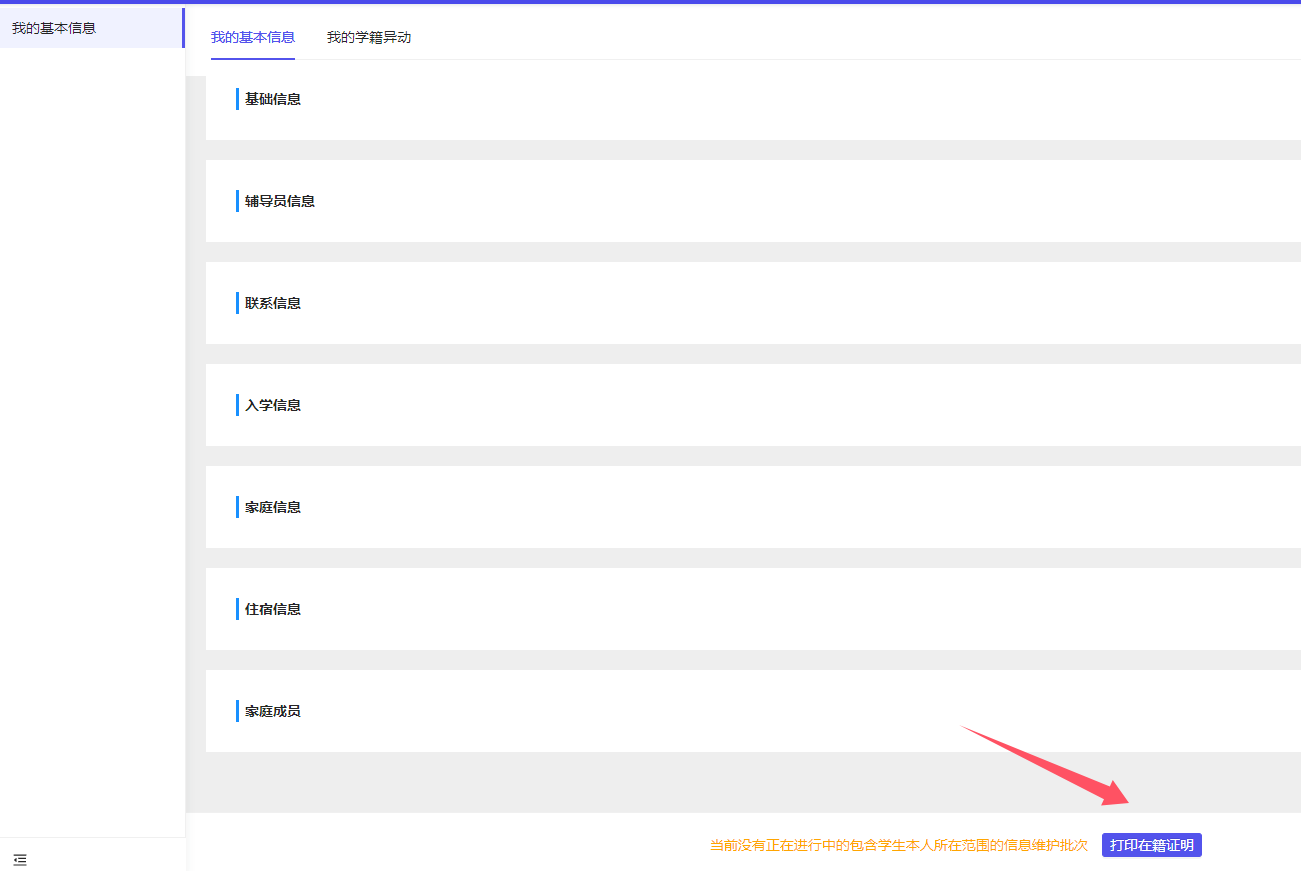

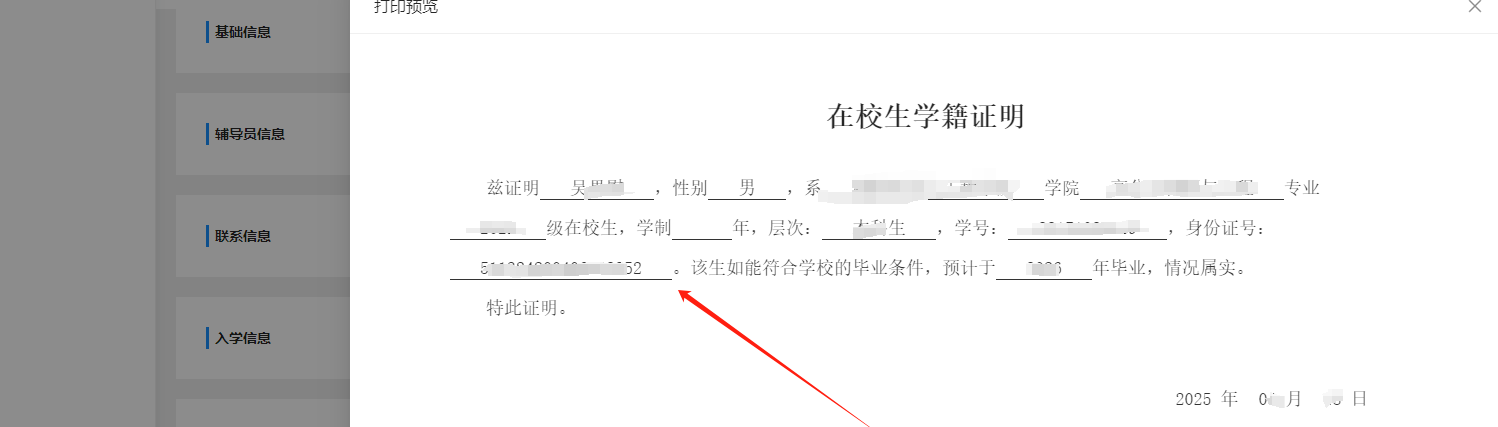

进来以后就对各个功能点测试,最后在个人信息界面,前端什么都没有,点击打印证明

可以看到学生的学号、身份证号等信息

同理如果用教师的姓名和工号也可以接管教师的账号。我测试了一下没发现什么,也看不到教师的信息。

暂时到这里就没有测试了,第二天再来测试,前面的步骤一样,进入学生的个人信息界面,挂上burpsuite,开启intercept

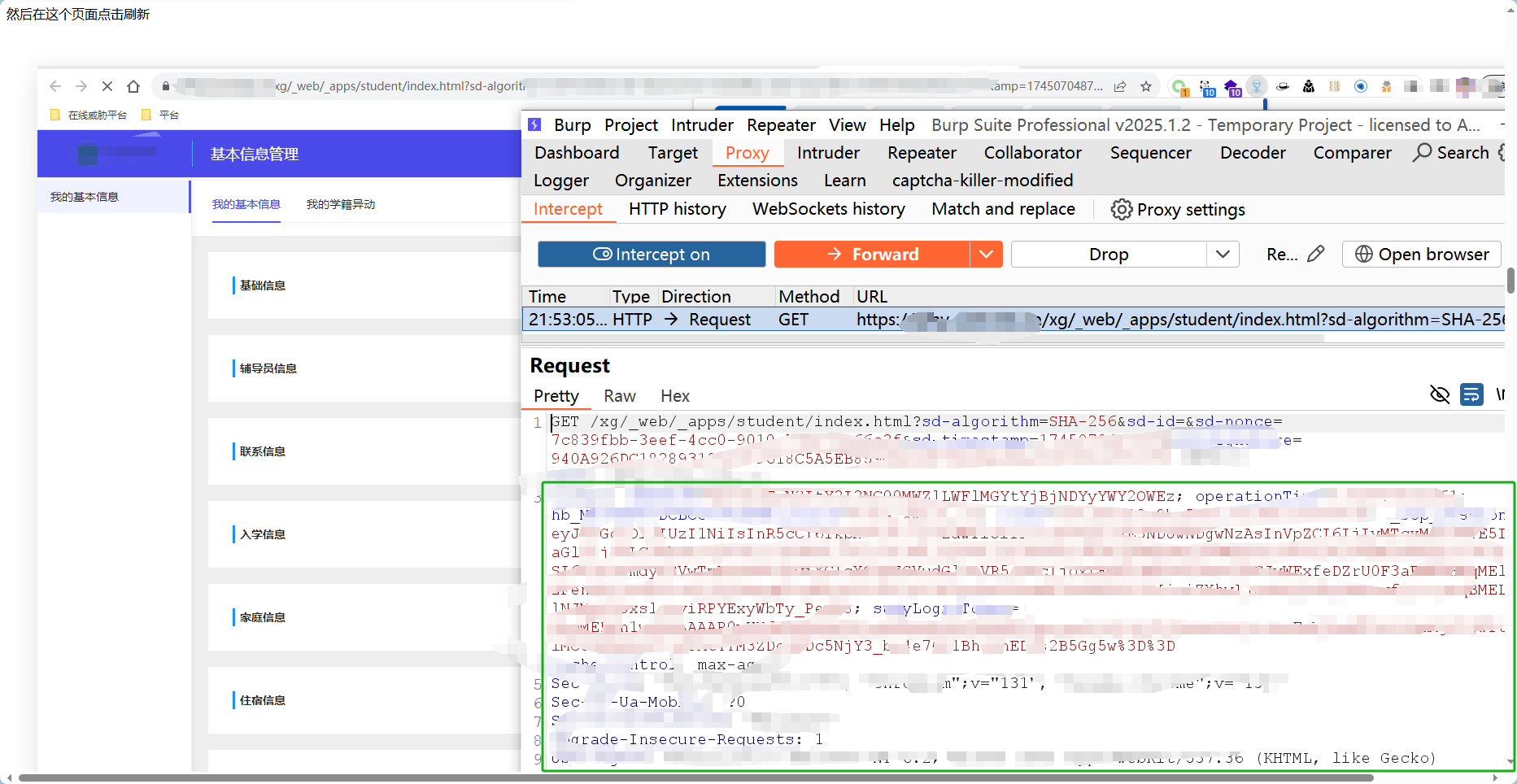

在学生个人信息界面刷新一下

放掉下面这些大概9个接口的数据包

然后重点看下面这个接口返回的数据

/xg/appware/base/submit/api/

可以获取到家庭住址、父母电话、学生身份证号、学生手机号、准考证号、辅导员工号及姓名等信息

太敏感了就不放图了,打码容易漏。已经提交漏洞平台,但这个是证书站,挖的人太多了,不出意料的重复了。

危害

只要知道姓名以及学号或者工号就可以获得学生完整的身份证号码、手机号、家庭住址、父母电话等敏感数据,范围较大,影响较大

隐私侵犯 :个人敏感信息如身份证号、银行卡号、联系方式等泄露,可能导致个人隐私被侵犯,引发骚扰电话、短信等。

财产损失 :攻击者可能利用泄露的财务信息进行欺诈交易,导致个人财产损失。

身份盗用 :泄露的身份信息可能被用于非法活动,如开设银行账户、申请贷款等,给个人带来法律风险和信用损害。

4、建议

安全培训 :定期对员工进行信息安全培训,提高员工的安全意识。

脱敏 :对学生信息进行脱敏。

对手机号进行验证 ,用统一身份认证里面的预留手机号进行验证,如果不是预留手机号就不能发送验证码

绑定的时候要求输入完整的身份证号码

浙公网安备 33010602011771号

浙公网安备 33010602011771号