记一次高校漏洞挖掘之XSS

使用百度找到该学校泄露的学号以及身份证号,使用学号加身份证号后六位登录成功

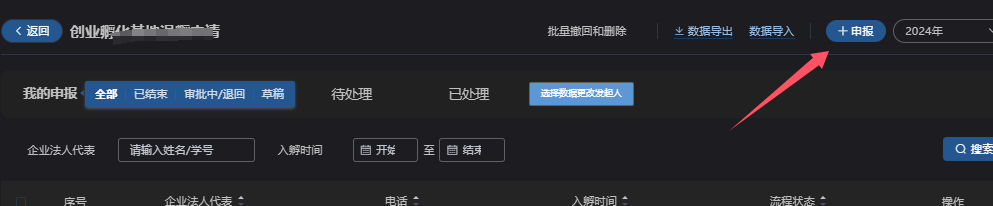

点击申报

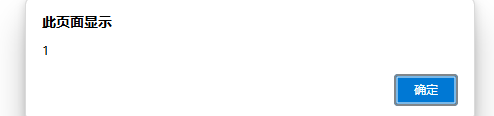

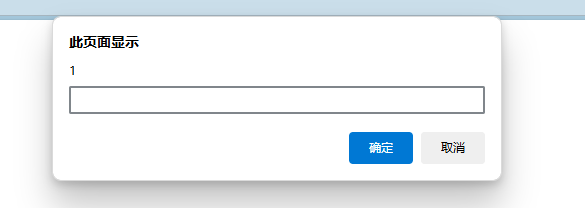

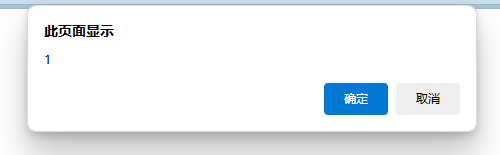

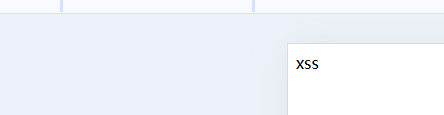

按照下图输入xss的弹窗payload

知识点补充:

<script>alert(1)</script>//会出现一个弹窗

<script>prompt(1)</script>//会出现一个提示框

<script>confirm(1)</script>//会出现一个确认框

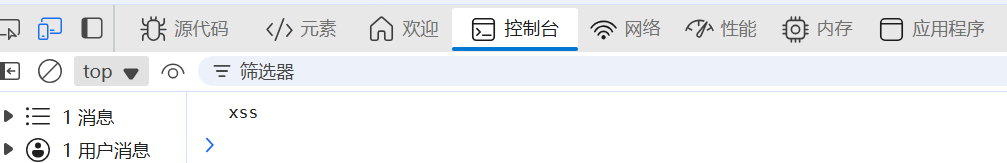

<script>console.log('xss')</script> //在控制台打印消息

<script>document.write('xss')</script>//在页面打印

常用的验证xss漏洞的payload就是上面几种

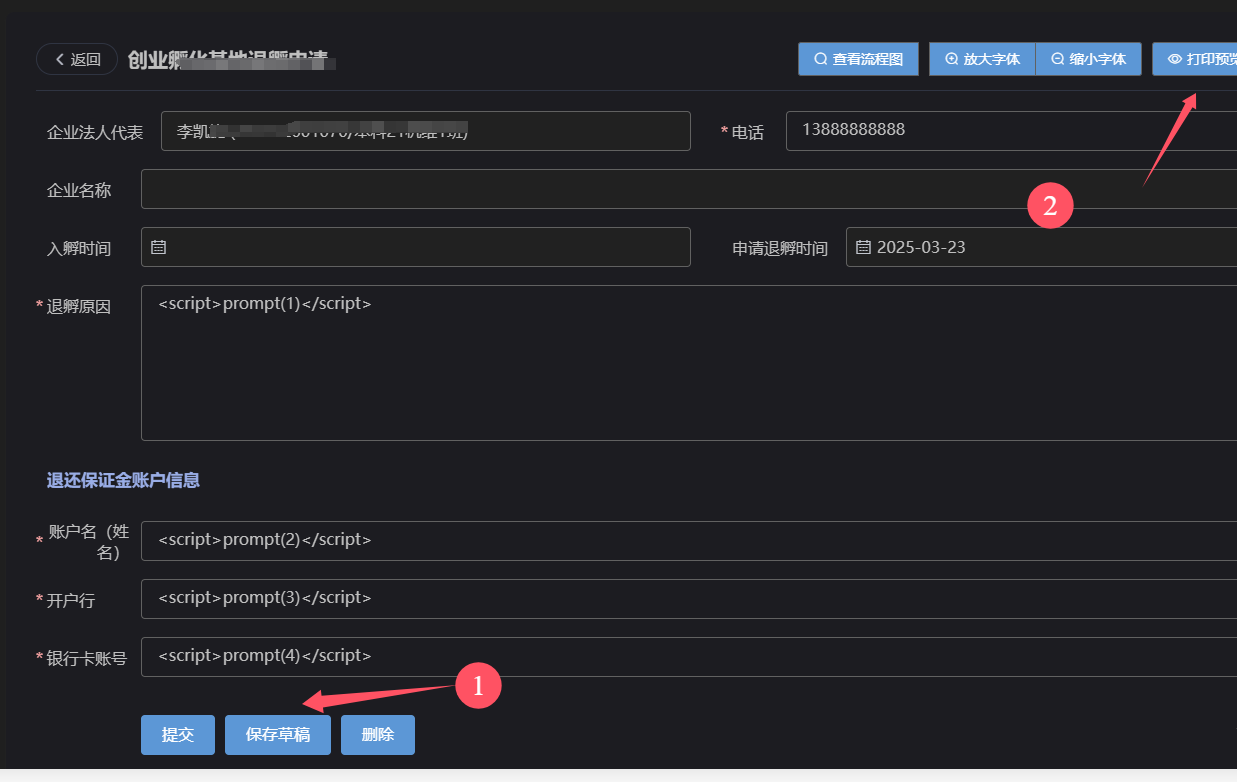

这里在插入xss的代码以后,点击打印预览

出现了提示框

XSS漏洞的危害:

1.窃取用户Cookie

2.后台增删改文章

3.XSS钓鱼攻击

4.利用XSS漏洞进行传播和修改网页代码

5.XSS蠕虫攻击

6.网站重定向

7.获取键盘记录

8.获取用户信息等

XSS漏洞防御方法:

1、过滤alert()、prompt()、confirm()等关键字以及onclick、onmouseenter:当鼠标进入选区时触发、onmouseleave:当鼠标离开选区时触发。等事件函数,但是这样容易被绕过,总有没有考虑到的函数。

2、使用HTML实体化编码,将'<'实体化为'<'这种

3、使用CSP(内容安全策略),限制资源加载的来源,防止执行恶意的脚本

4、设置HTTPONLY,设置以后就不能通过JS脚本获取cookie,只能通过HTTP请求获取

浙公网安备 33010602011771号

浙公网安备 33010602011771号