一、信息安全和信息系统安全

1.信息安全系统的体系架构

X轴是安全机制

Y轴是OSI网络参考模型

信息系统的安全空间

认证、权限、完整、加密和不可否认

2.信息安全含义及属性:保密性、完整性、可用性

保密性:不被泄露给未授权的个人、实体和过程或不被其使用的特征

完整性:未经授权不能改变的特性

可用性:授权实体可以访问和使用的特性

3.其他属性

真实性:信息的来源进行判断

可核查性:被独一无二的追溯到该实体的特性

不可抵赖性:防止用户否认其行为

可靠性:无故障地完成规定功能的概率

二、信息系统安全保护等级

1.第一级,对公民、法人和其他组织的合法权益造成损坏,不损害国家安全、社会秩序和公公共利益

第二级,对公民、法人和其他组织的合法权益产生严重损害,对社会和公共利益造成损害,不损害国家安全

第三级,对社会秩序和公共利益造成严重损害,对国家安全造成损害

第四级,对社会和公共利益造成特别严重损害,对国家安全造成严重损害

第五级,对国家安全造成特别严重损害

三、计算机系统安全保护能力的五个等级

1.用户自主保护级:普通内联网的用户

2.系统审计保护级:非重要单位

3.安全标记保护级:地方各级国家机关

4.结构化保护级:中央级国家机关

5.访问验证保护级:国防关键部门

四、信息安全和信息系统安全

1。

2.应用系统安全与保密层次,粒度从粗到细

3.系统安全:对现行系统安全技术的分析,制定系统级安全策略,策略包括敏感系统的隔离,访问地址段的限制,登录时间段的限制、会话时间的限制,连接数的限制,特定时间段内登录次数的限制以及远程访问控制

4.资源访问安全:程序的访问进行安全控制,客户端上,为用户提供和其权限相关的用户界面,服务端则对URL程序资源禾业务服务类方法的调用进行访问控制

5.功能性安全,程序流程,不是入口级的限制,而是程序流程内的限制,在一定程度导航影响程序流程的运行

6.数据域安全,两个层次,其一是行级数据域安全,其二是字段级数据域安全

7.信息系统安全的技术体系包括:物理安全、运行安全、数据安全

8.对计算机机房的安全保护

9.人员进出机房和操作权限范围控制

10.计算机设备的安全

11.通信线路安全

12.环境与人事安全

13.电磁泄露

14.人员安全管理

15.在组织机构中建立安全管理机构,不同安全等级的安全管理机构可按下列顺序逐步建立自己的信息安全系统安全组织机构管理体系

1)配备安全管理人员

2)建立安全职能部门

3)成立安全领导小组

4)主要负责人出任领导

5)建立信息安全保密管理部门

三、信息安全技术

1.加密技术

2.将明文M加密成密文C =(M,Ke)

3.解密算法将密文C解密出同一明文M:M=D(C,Kd)=D(E(M,Ke),Kd)

4.对称加密技术:数据的加密和解密的密钥是相同的,不公开密钥加密算法,缺点是加密强度不高,密钥分发困难,优点是加密速度快,适合加密大数据

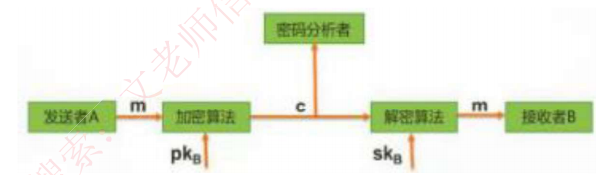

5。非对称加密技术

数据的加密和解密的密钥是不同的,公开密钥加密算法,缺点是加密速度慢,安全,优点是安全性高,不容易破解

非对称加密原理:发送数据时,接收者的公钥作加密密钥,私钥作解密密钥,无法保证完整性

6.对称加密算法加密过程简单,适合加密大数据,也因此加密强度不高,解密计算量庞大,难以破解,却不适合加密大数据,将两个技术组合使用了,这也是数字信封的原理

7.数字信封原理,信是对称加密的密钥,对此密钥进行非对称加密,本质是使用对称密钥加密数据,非对称密钥加密对称密钥,解决了对称密钥的传输问题

8.信息摘要

就是一段数据的特征信息,当数据发生了改变,信息摘要也会发生改变,将数据和信息摘要一起传给接收方,重新生成一个信息摘要,信息摘要是哈希函数生成的

9.信息摘要特点,固定长度的信息摘要,任何不同的输入数据,都会产生不同的信息摘要,只能由数据生成信息摘要,不能由信息摘要还原数据

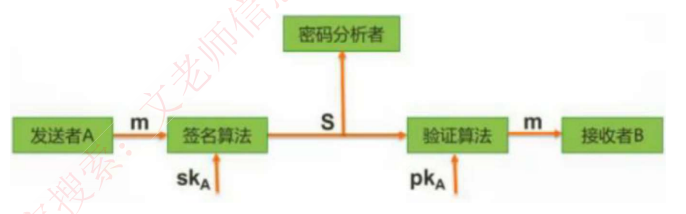

10.数字签名:唯一标识一个发送

发送者的私钥进行加密,使用发送者的公钥进行解密,唯一确定发送方,无法保证机密性

11.公钥基础设施PKI:以对称密钥加密技术为基础,安全基础设施

1)数字证书,可信任的权威机构签署的信息集合,公钥证书主要是用于确保公钥及其与用户绑定关系的安全,这个公钥就是证书所标识的那个主体的合法的公钥

2)签证机构CA:签发证书、管理和撤销证书,CA要加是哪个自己的数字签名,以保证证书信息的真实性,任何机构可以用CA的公钥来验证该证书的合法性

四、网络安全技术

1.访问控制:限制访问主体,对访问客体的访问权限

1)认证过程,验证主体的合法身份

2)授权管理,赋予用户对某项资源的访问权限

2.访问控制授权方案

1)DAC自主访问控制,对象属主来制定针对该对象的保护策略

2)MAC强制访问控制,用户不能改变,对数据和用户按照安全等级划分标签,比较安全标签来确定授予还是拒绝用户对资源的访问

3.RBAC基于角色 的访问控制,角色由系统的管理员定义,非自主型访问控制

四、网络安全技术

1.安全审计师记录、审查主体对客体进行访问和使用情况,被正确执行,帮助分析安全事故产生的原因,监听型Agent、系统嵌入型Agent和主动信息获取型Agent

1)网络监控与入侵防范系统,识别网络各种违规操作与攻击行文,即时响应

2)信息内容和业务流程进行审计,防止内部机密和敏感信息的非法泄露和单位资产的流失

2.网络安全审计的具内容

1)用户活动

2)存在的潜在威胁

3)日常运行状况的统计和分析

4)突发案件和异常事件的事后分析

5)辅助侦破和取证

3.安全审计系统

1)对潜在的攻击者起到震慑或警告作用

2)系统破坏行为提供有效的追究证据

3)提供有价值的系统使用日志

4)系统运行的统计日志

4.防火墙:内部网络和外部因特网之间增加的一道安全防护措施

5.网络级防火墙:层次低、但是效率高

6.应用级防火墙:层次高、效率低

7.入侵检测系统IDS:对来自内网的直接攻击无能为力,原理:监控当前系统/用户行为,不同与防火墙,IDS入侵检测系统是一个监听设备,没有跨接在任何链路上,无须网络流量经它便可以工作,所有所关注流量都必须流经的链路上,

1)尽可能靠近攻击源

2)尽可能靠近受保护资源

8.杀毒软件:检测和解决计算机病毒

9.蜜罐系统:伪造一个蜜罐网络引诱黑客攻击

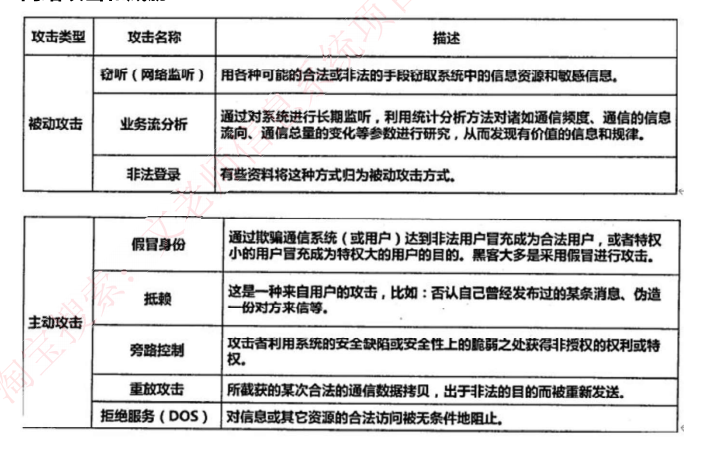

10.网络攻击和威胁

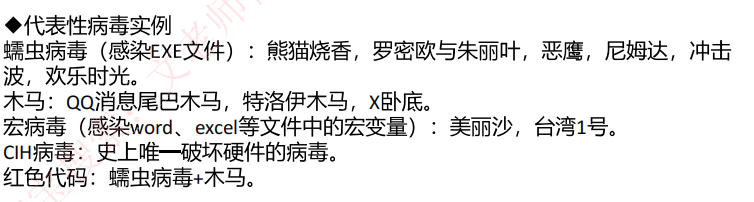

11.计算机病毒和木马,破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制计算机指令或者程序代码

浙公网安备 33010602011771号

浙公网安备 33010602011771号