1、实践内容

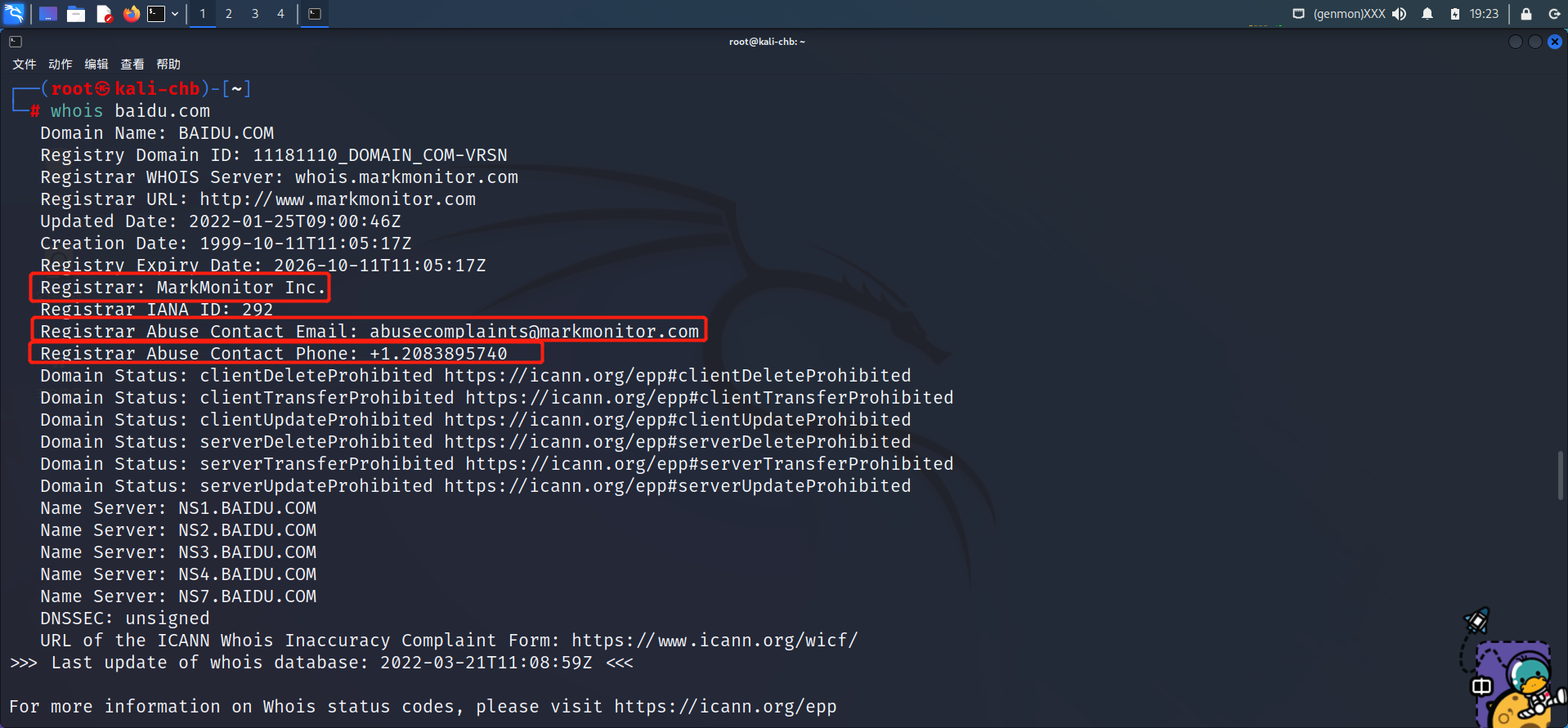

1.1从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

利用nslookup查询该域名对应IP地址

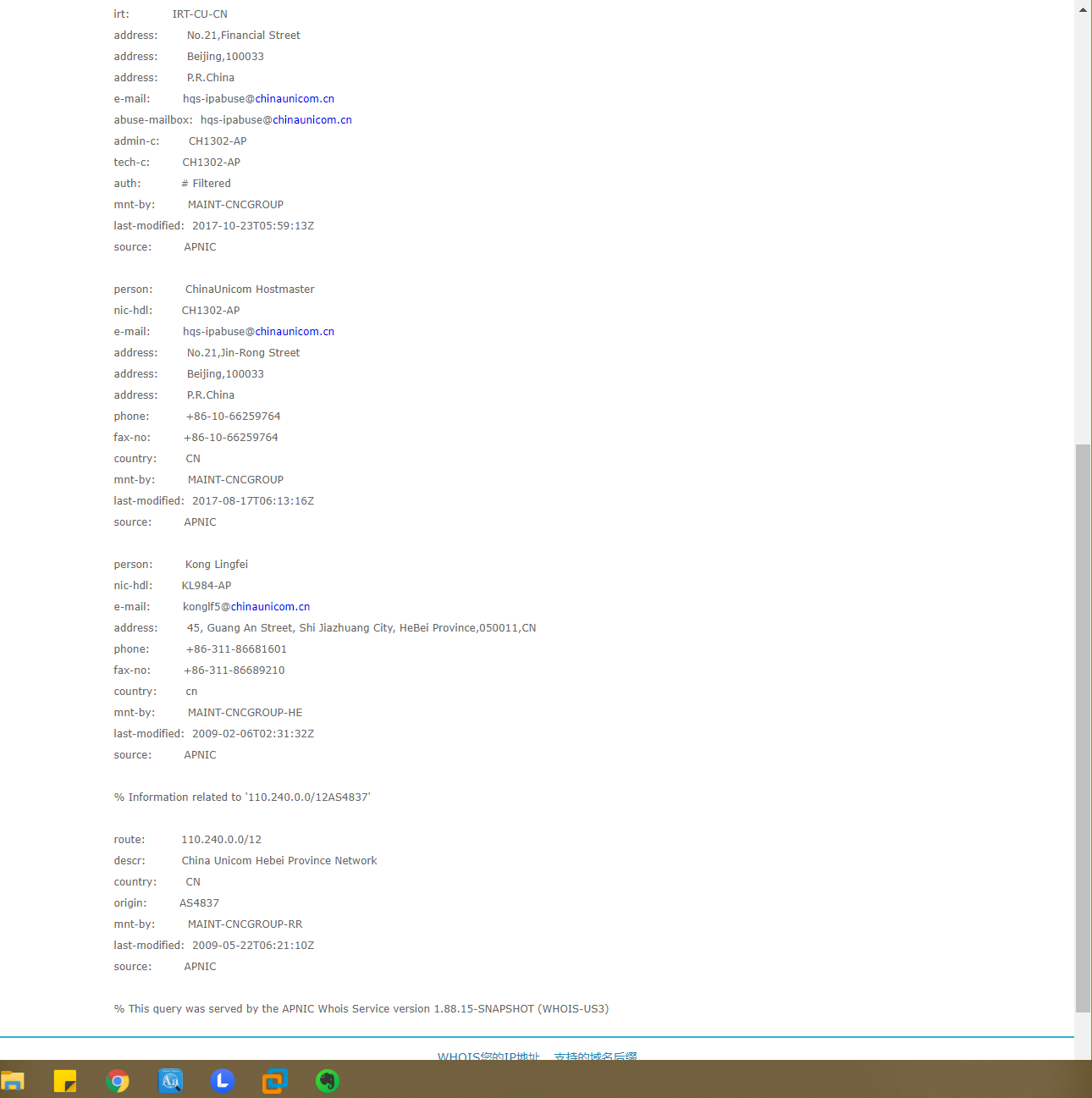

IP地址注册人及联系方式

利用whoissoft.com网站查看IP地址(110.242.68.3)注册人及联系方式与IP地址所在国家、城市和具体地理位置

1.2尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置

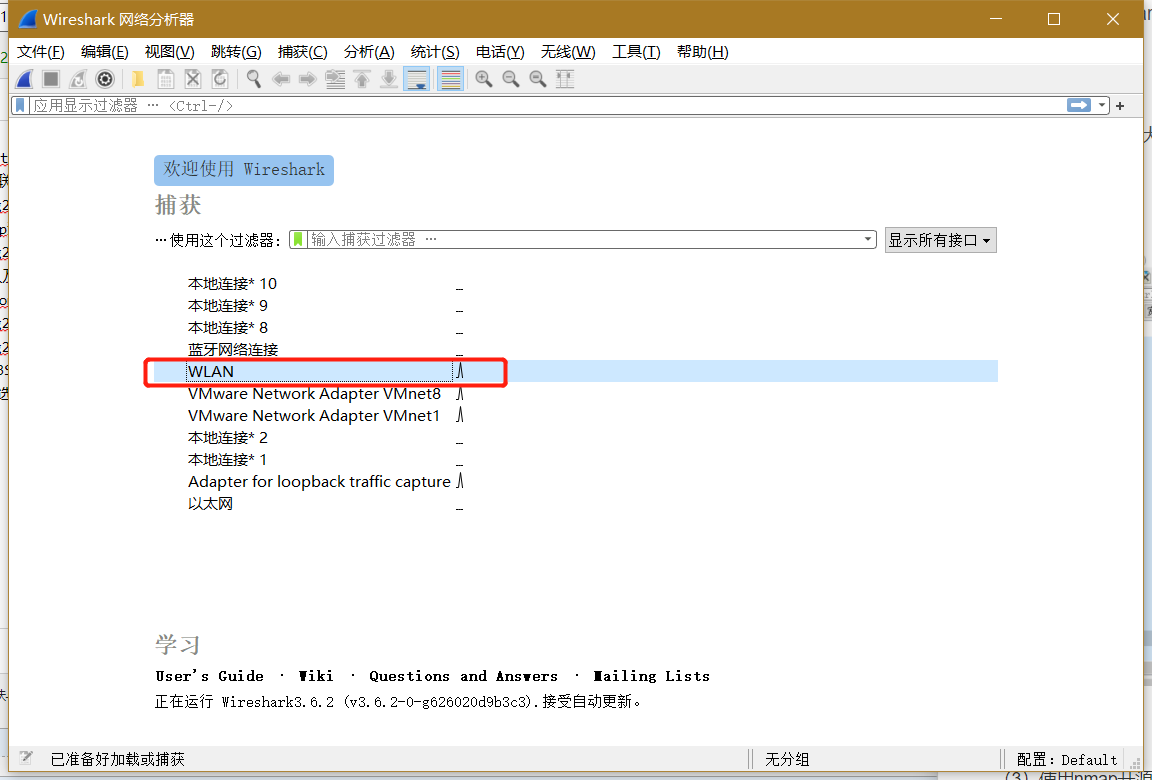

打开WireShark,选择你现在使用的网络接口(自己的是WLAN)

与自己的一个qq好友发送语音请求,接通后挂断,然后按Ctrl+F快捷键 设置搜索参数(如图所示)→分组详情→字符串→填写”020048

1.3使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

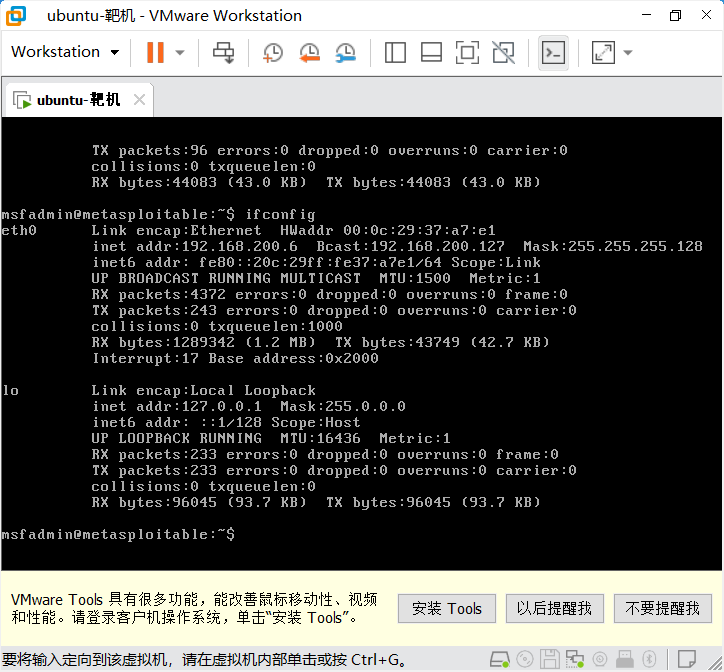

打开ubuntu靶机并查看IP地址

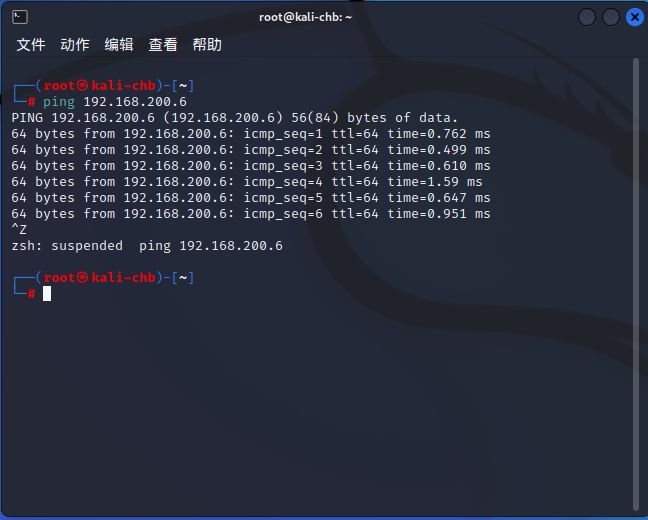

打开kali,ping靶机的ip192.168.200.123

查看靶机IP地址是否活跃

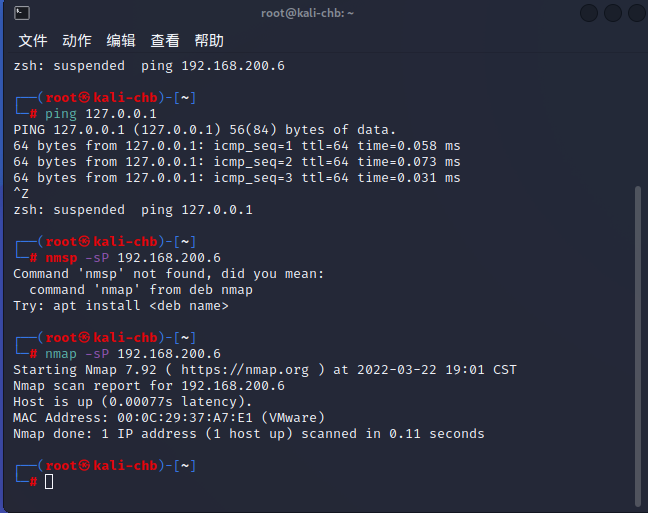

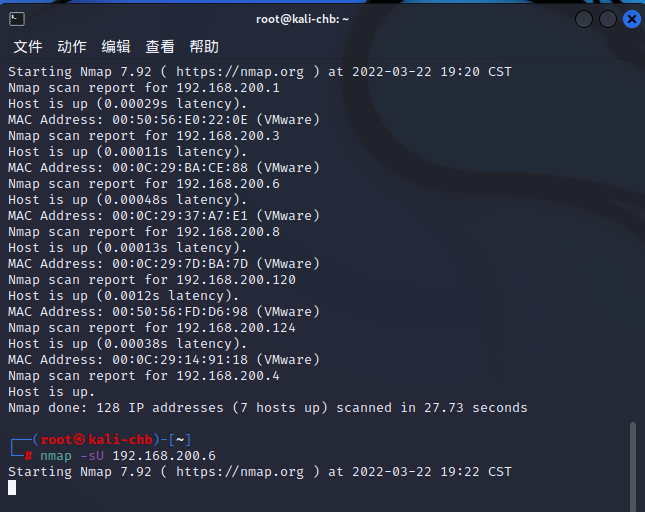

使用指令nmap -sP 192.168.200.6 查询靶机IP地址是否活跃,Host is up说明靶机处于活跃状态

靶机开放了哪些TCP和UDP端口

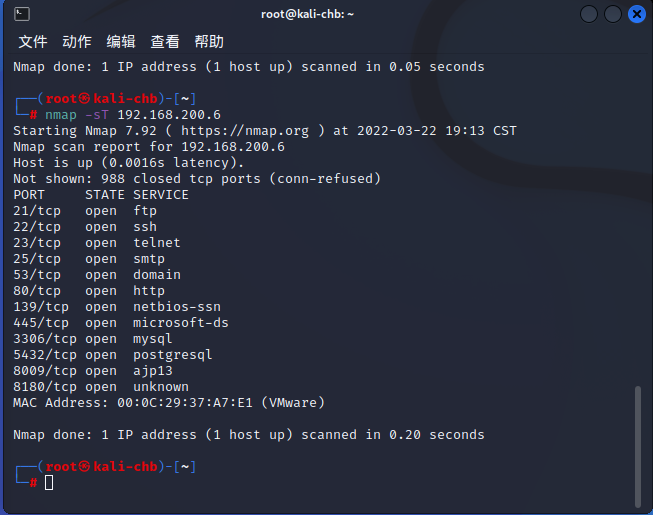

使用命令nmap -sT 192.168.200.6查看开放的TCP端口

使用命令nmap -sU 192.168.200.6查看开放的UDP端口

长时间无返回结果,查询网络得知 ,Linux的内核对UDP报文限制响应时间,扫描未开放的端口时Linux的响应次数有限制,导致等待很长时间,甚至超过十个小时

靶机安装了什么操作系统,版本是多少

输入nmap-S 192.168.200.6查看操作系统和版本号

靶机上安装了哪些服务

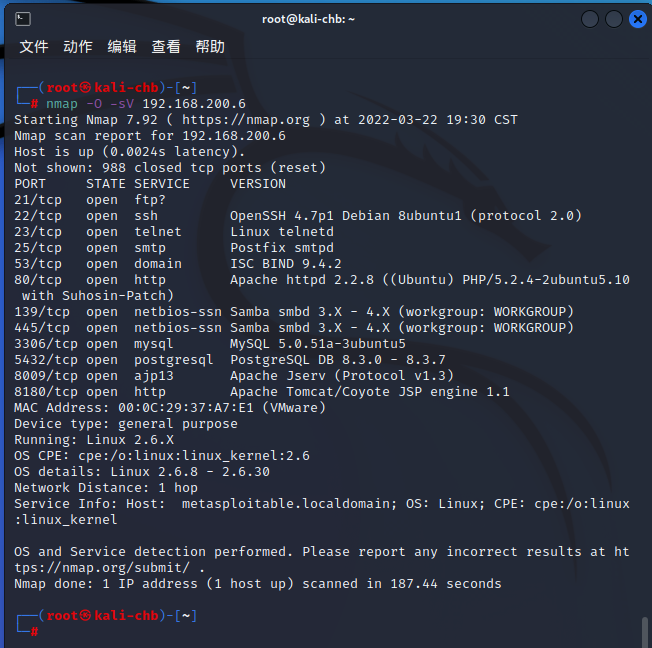

输入Nmap -sV 192.168.200.6命令扫描靶机安装的网络服务,经过两分钟左右等待时间出现结果

1.4使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

打开WinX攻击机里自带的Nessus工具

打开浏览器输入 https://localhost:8834/ 并登录账户密码出现如下界面

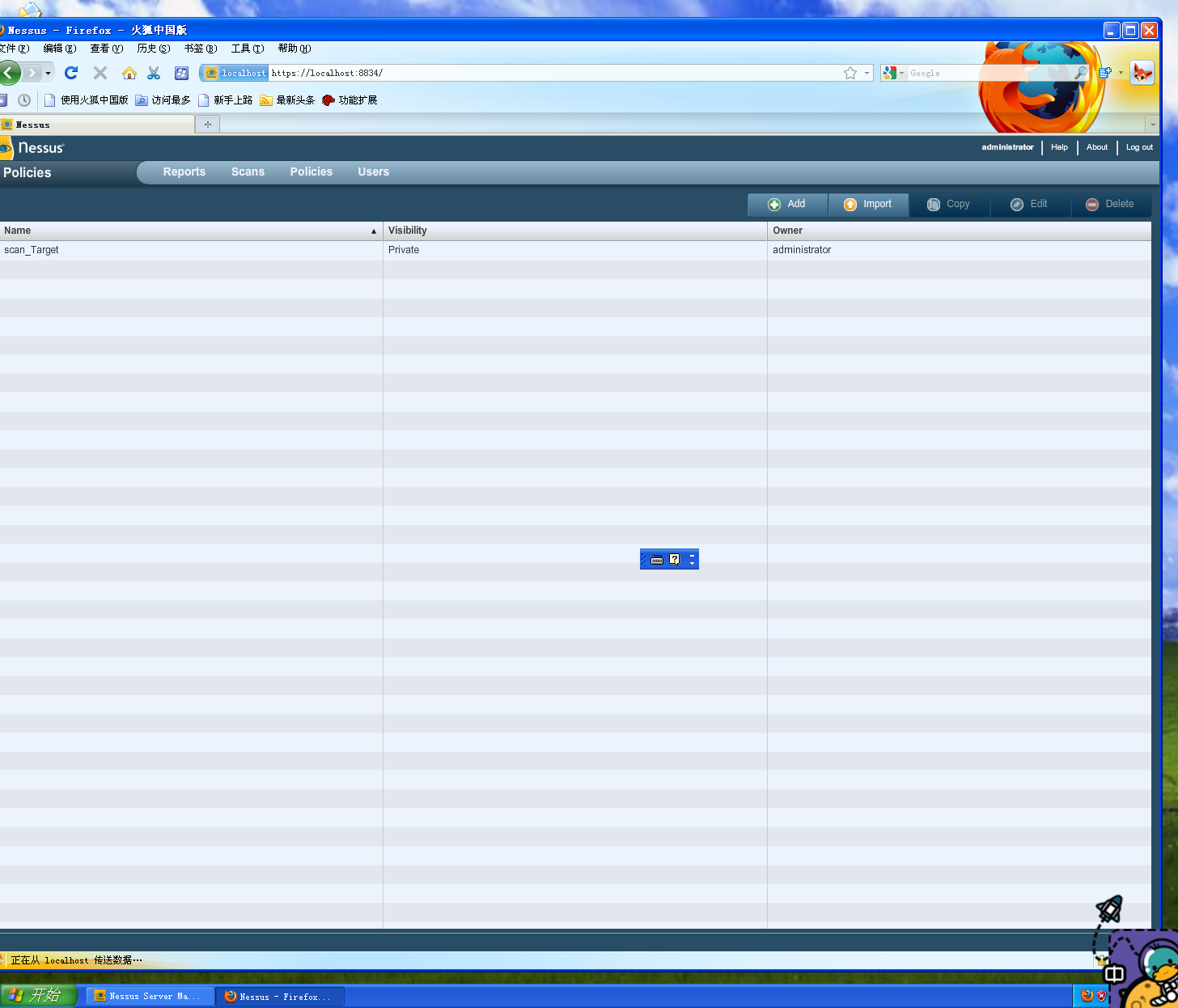

点击Policies+Add 添加一个扫描策略scan_Target,然后重启软件

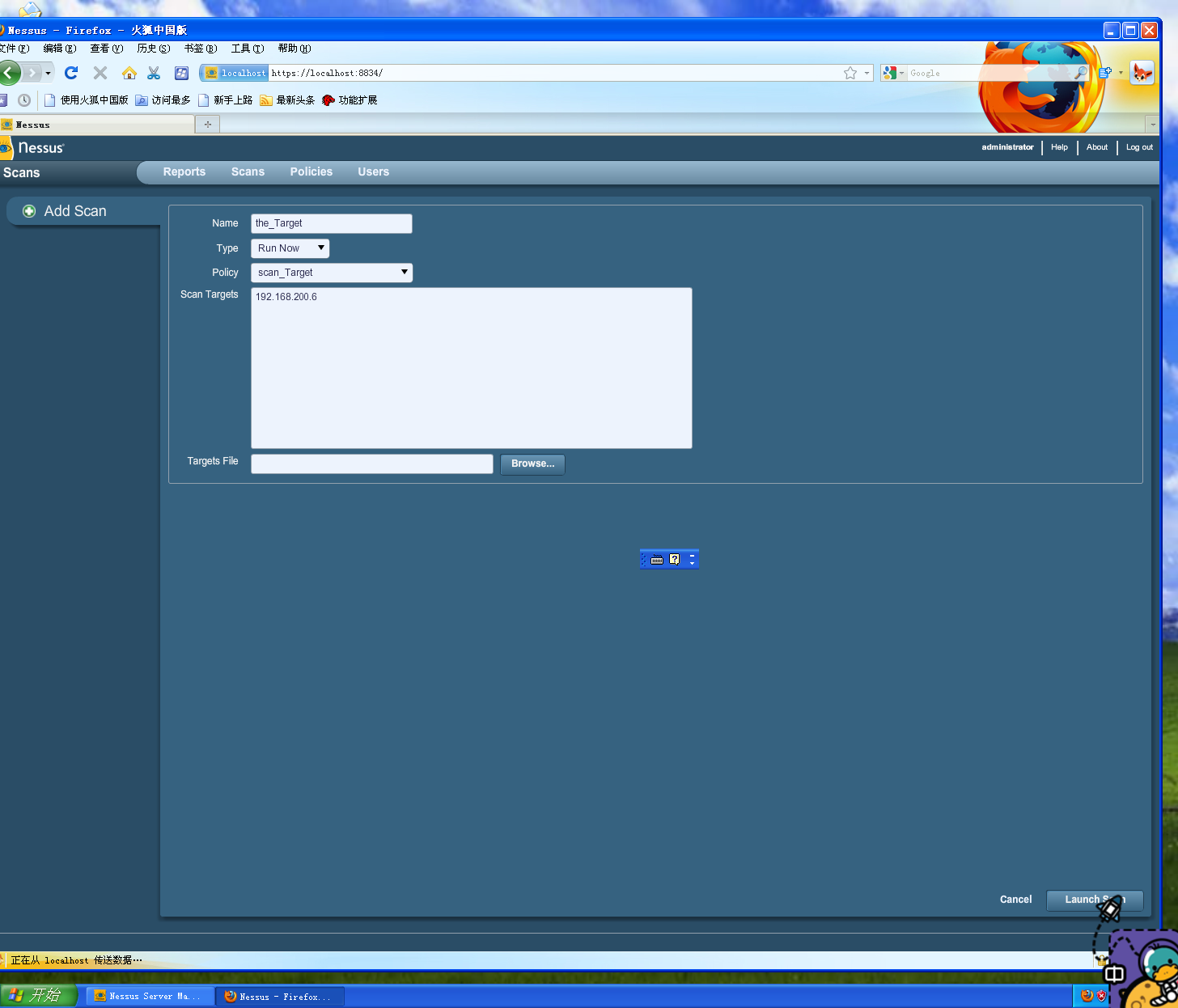

添加一个被扫描的主机192.168.200.6,命名为the_Target

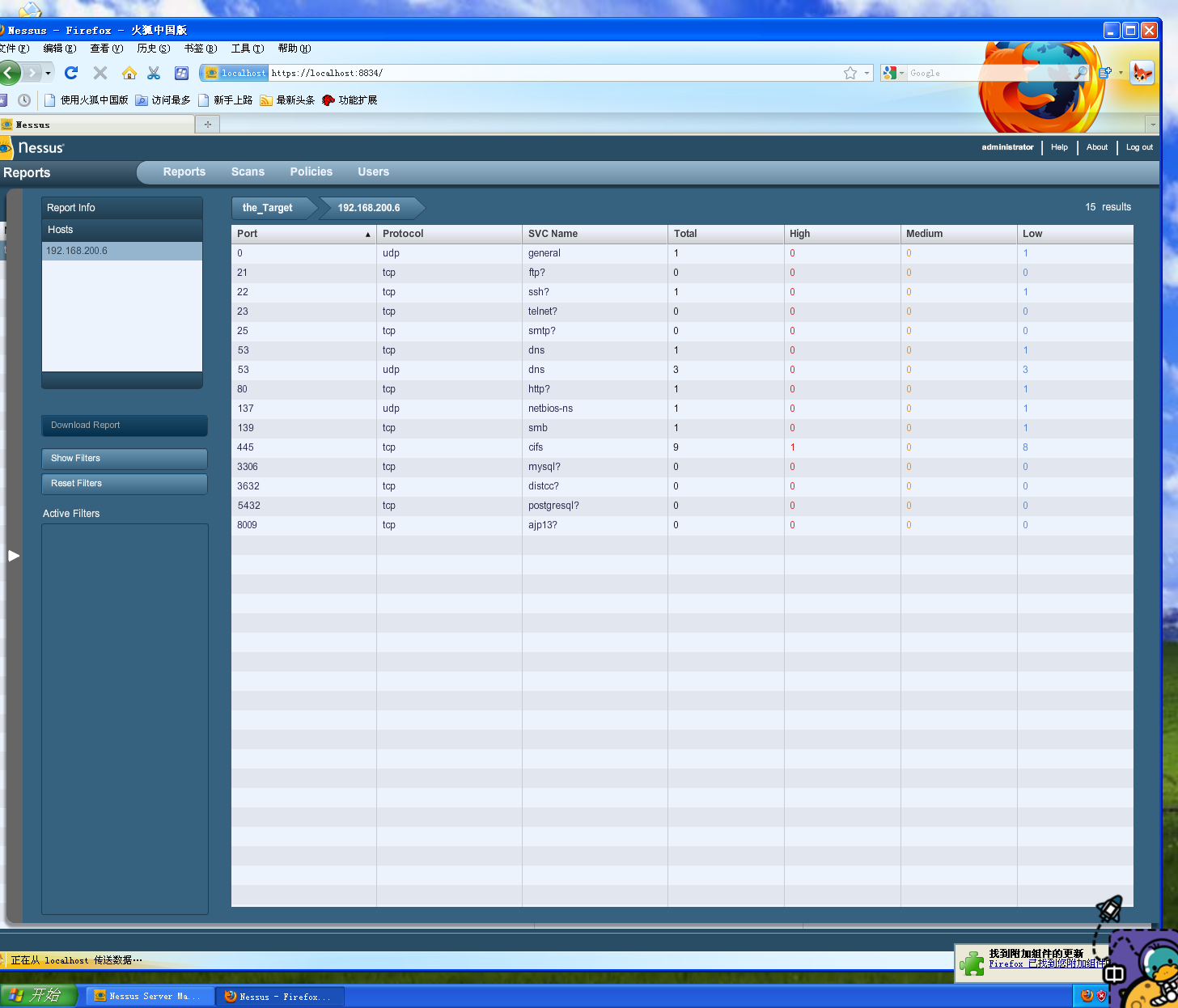

启动扫描,发现端口如图

靶机上开放了哪些端口

开放的端口有 0、21、22、23、25、53、80、137、139、445、3306、3632、5432、8009

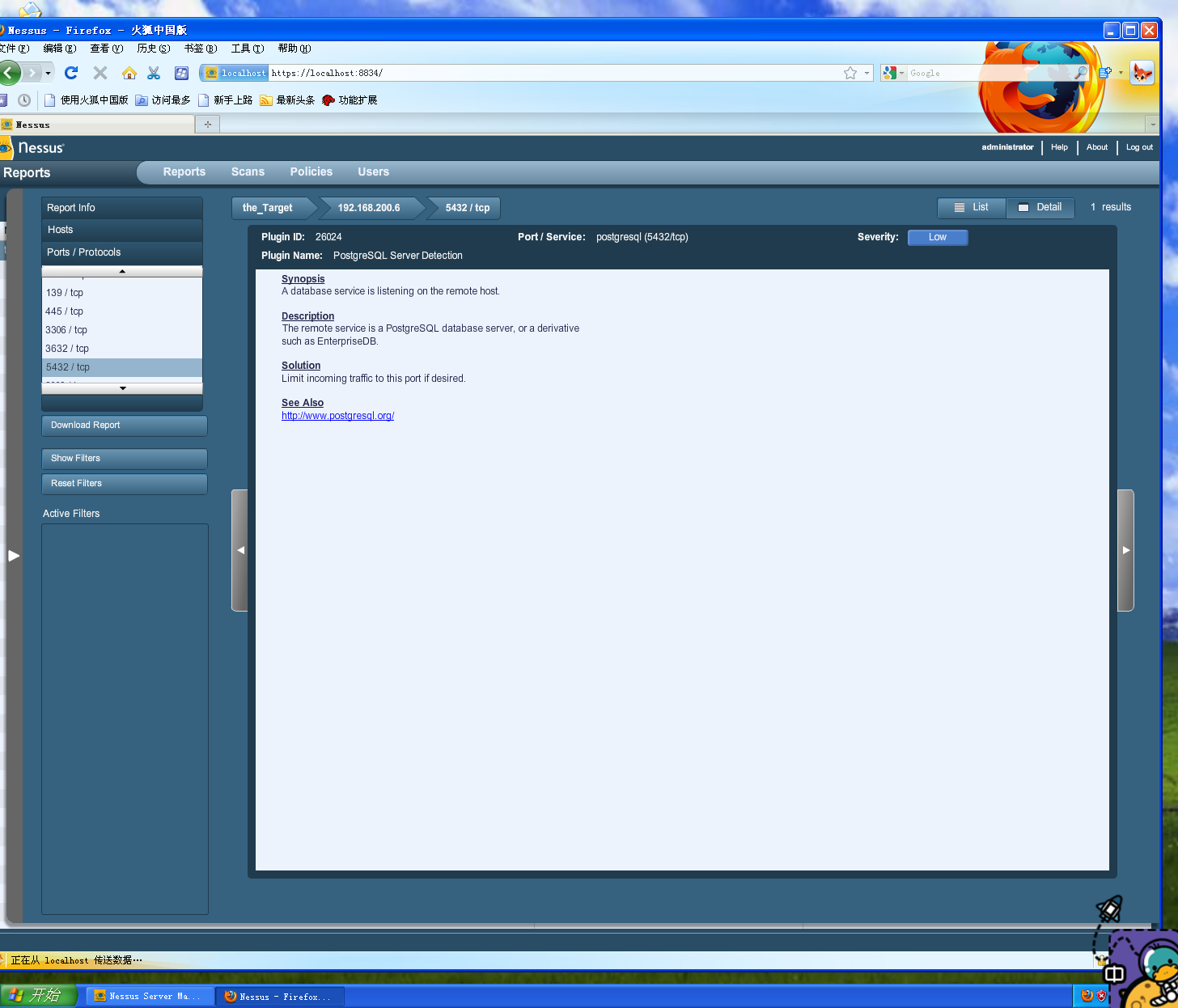

靶机端口上网络服务存在哪些安全漏洞

5432端口漏洞如图

如何攻陷靶机环境,以获得系统访问权

可以利用爆破的方式对弱口令进行破解,从而获得系统访问权限

1.5通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

百度搜索结果

Google搜索结果

经过分析,自己的信息和隐私没有被泄露。

2、学习中遇到的问题及解决

一开始准备在kali下登录qq,从而获取好友的ip地址,经过反复试错,最终qq安装完毕,但是qq登录扫描二维码一直显示无法连接。猜想可能是腾讯对Debian版本更新不及时导致。

解决:在windows下安装wireshark对qq消息进行抓包。

3、学习感想和体会

1.通过这次实践实验,我了解了一些信息收集的方法,提高了自己的动手能力。

2.互联网时代,个人信息隐私很容易被不法窃取和利用,我们要注重个人信息保护,养成良好的上网习惯。

浙公网安备 33010602011771号

浙公网安备 33010602011771号