web安全之burpsuite实战

burpsuite暴力破解实战

一、burpsuite的下载及安装使用b站有详细参考

二、burpsuite:

1、熟悉comparer,repeater,intruder模块。

(1) compare模块

compare模块可以将不同的数据包(无论是请求包还是响应包)进行比较。

(2)repeater模块

使用repeater的目的是进行重放攻击测试,看服务器是否会对重放测试做 出反应。

(3).intruder模块

进入intruder模块我们会看到四个选项卡,分别是target , positions,payloads,options.

Target主要是设置暴力破解访问的host地址和对应的端口号

Positions设置是选择我们要暴力破解的位置

Payloads设置选择怎样的字典或者payload,是这个模块要做的事情。Payload type 下拉列表框为我们提供了常用的payload 类型,视情况选择即可

及#repeater模块用来踩点,comparer模块用来比对,intruder用来攻击

三、实战案例:

例:某用户只记得自己的用户名是admin,却忘掉了自己的密码,唯一记得的是密码是100-200之间的某个数。你能帮他找到密码吗?

1.访问登录界面。

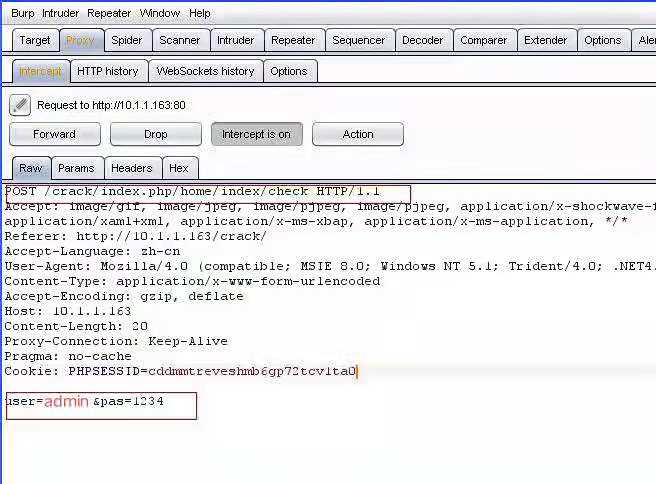

2.使用admin登录,密码任意。提交后、这时burpsuite会截取我们的请求。

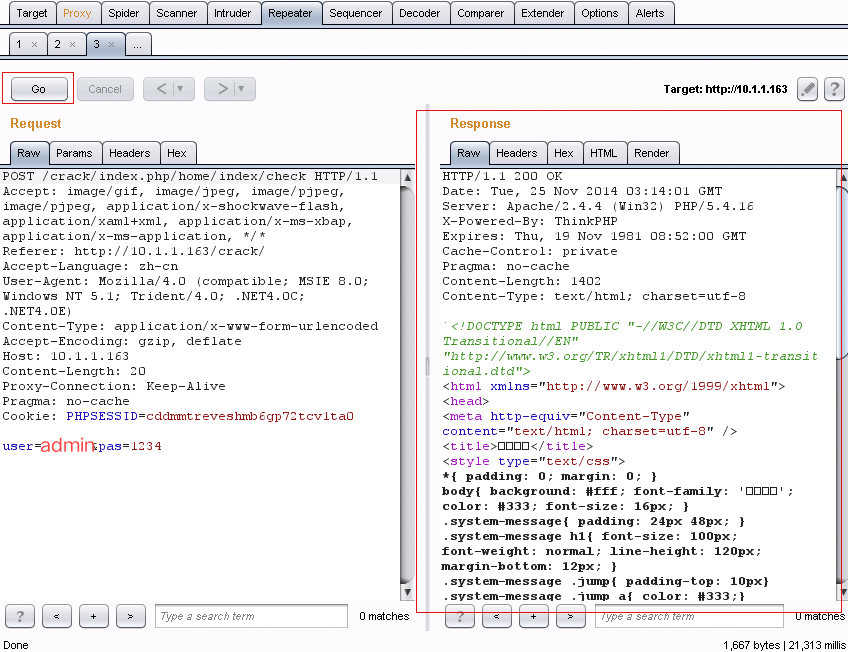

3.在该请求页上右键选择send to repeater.我们来进行重放测试。点击go,右侧返回服务器的响应。多次go之后发现,服务器返回的长度和内容都没有发生变化,也就是说,服务器对多次测试并没有加以限制,因此我们可以使用暴力破解了。

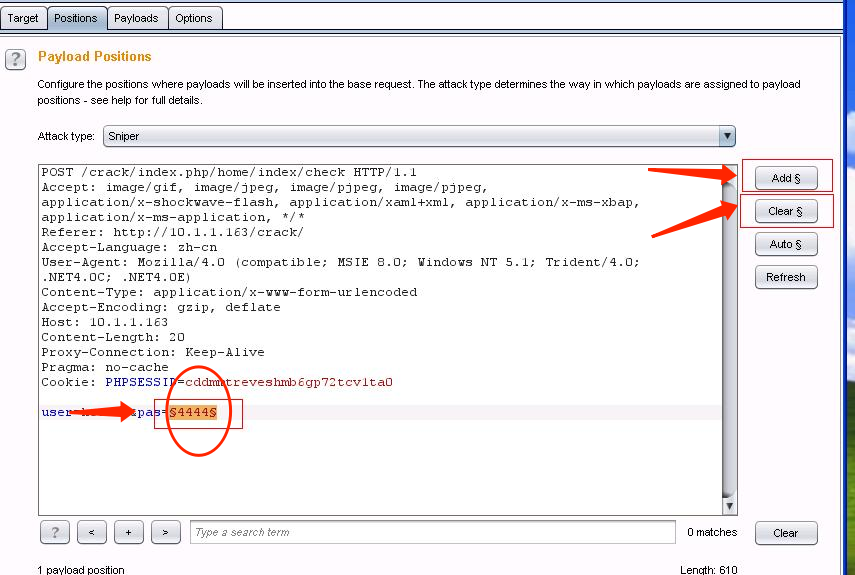

4.进入到intruder之后,先点击clear,然后选中我们刚才填写的pas字段值,点击add。这样,就确定了爆破点是pas位置。

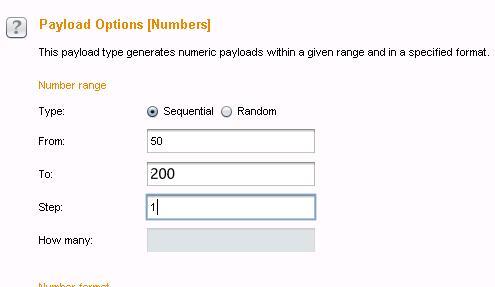

5.打开payload选项卡,payload type选择数字--number。

6.选择数字之后,我们填写数字范围。因为是已经暗示了密码范围,所以我们选择50到200.顺序生成,每步加1(step设置)

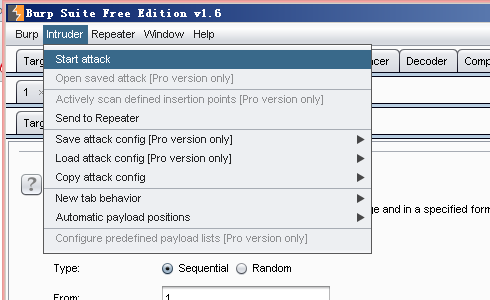

7.开始攻击。

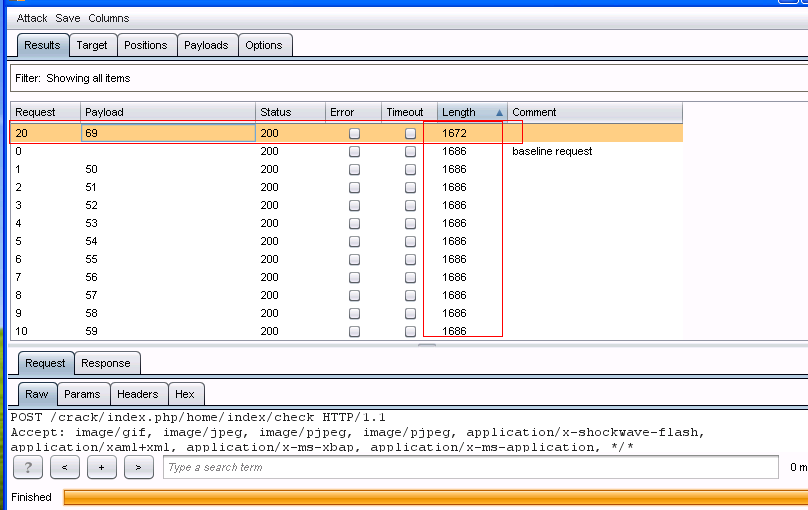

8.这时候我们看到了攻击测试界面。我们重点关注payload和length,这里的length表示的是服务器的响应长度。

登陆成功和登陆失败,返回的长度应该不同,这能方便我们找出正确密码。右下角的进度条显示了我们的进度。

及69为密码

浙公网安备 33010602011771号

浙公网安备 33010602011771号