2021-An ATT&CK-KG for Linking Cybersecurity Attacks to Adversary Tactics and Techniques

ATT&CK-KG将网络安全攻击与对手的战术和技术联系起来

摘要

利用知识图谱技术来检测和分析网络攻击是语义网和安全研究社区之间的一个有前途的研究方向。在本文中,我们在先前工作的基础上开发了一个词汇表,以扩展具有对手战术和技术的网络安全知识图。使用这个词汇表,我们在知识图中表示来自MITRE敌对战术、技术和常识(ATT&CK)的丰富威胁情报实例数据。这种知识可用于将日志消息中的危害迹象联系起来,识别潜在的攻击步骤,并将它们与网络安全知识联系起来。为了展示这种方法的优势,我们将社区规则产生的低级别威胁警报与网络安全知识图联系起来。

背景知识补充

ATT&CK为从现实世界的观察中筛选出的对手战术和技术提供了一个分类法和实例知识, 它从对手和防守方的角度支持各种安全用例,如对手模拟、红队、防守差距评估、对手行为的识别和建模。

ATT&CK本体介绍

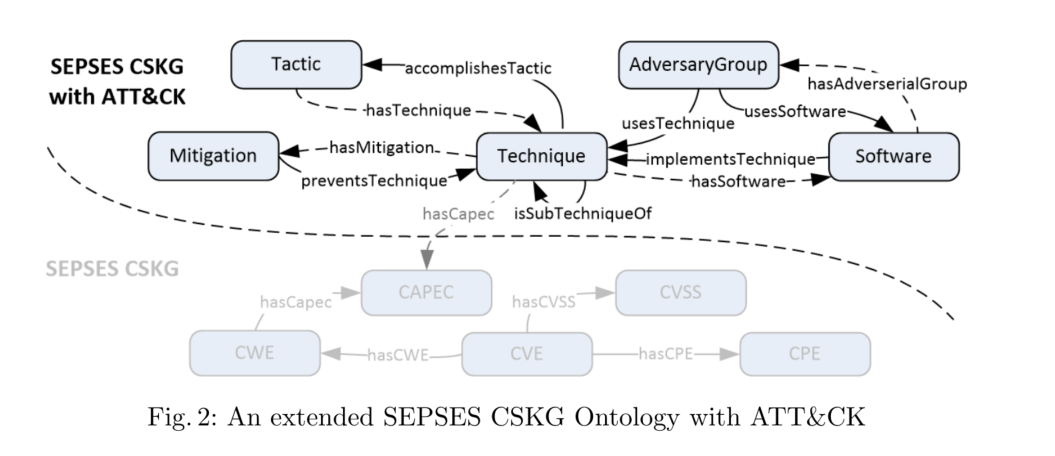

本体有五个主要的类,策略(Tactic)、技术(Technique)、缓解措施(Mitigation)、对手组(AdversaryGroup)、软件(Software),还有数据集以及属性。

策略类表示攻击过程中对手的战术目标,技术表示对手如何实现战术目标,att:accomplishesTactic作为关系连接着这两者。技术可能有子技术,所以使用att:isSubTechnique自链接技术类。

缓解措施是指可以用来防止技术被执行的措施,我们定义了att:preventsTechnique属性,将缓解措施和技术联系起来。

对手组代表威胁/参与者组,通常代表持续的威胁活动。att:usesTechnique属性将组链接到技术类。

软件表示用于实现技术的软件/工具,该技术通过属性att:implementsTechnique表示。

我们还定义了几个反向属性,如at:HASSembition、Hastchnique、hasSoftware等。此外,通过att:hasCAPEC属性,技术链接到SEPSE CSKG中现有的CAPEC攻击模式知识。

图谱存储

我们使用RML,一种声明性RDF映射语言,基于开发的ATT&CK本体,将MITRE的ATT&CK资源17映射并转换为RDF。构建的RDF图与现有SEPSE CSKG一起自动存储在一个triplestore中,并与其他标准的信息集成,如CAPEC、CVE、CWE、CPE18和CVSS。

我们使用Sigma实现了第1节中介绍的威胁检测概念,Sigma是一种开放的、社区驱动的通用规则格式,用于在日志中进行威胁检测,并将它们包含在我们的威胁检测管道中。Sigma为不同的日志源(如应用、网络、网络日志)和平台(如LINUX和WINDOWS)提供超过95019条规则/签名(用YAML语言编写)

浙公网安备 33010602011771号

浙公网安备 33010602011771号