Learning from Vulnerabilities - Categorising, Understanding and Detecting Weaknesses in Industrial Control Systems

从漏洞中学习-工业控制系统中弱点的分类、理解和检测

一、摘要

与网络安全的许多其他领域相比,工业控制系统(ICS)中的漏洞很难被理解。这些系统构成了关键的国家基础设施的一部分,在这些基础设施中,资产所有者可能不了解安全环境,并且对这些封闭来源的操作技术系统有潜在的不正确的安全假设。ICS漏洞报告提供了关于单个漏洞的有用信息,但缺乏指导来告诉ICS所有者下一步要寻找什么,或者如何找到这些漏洞。

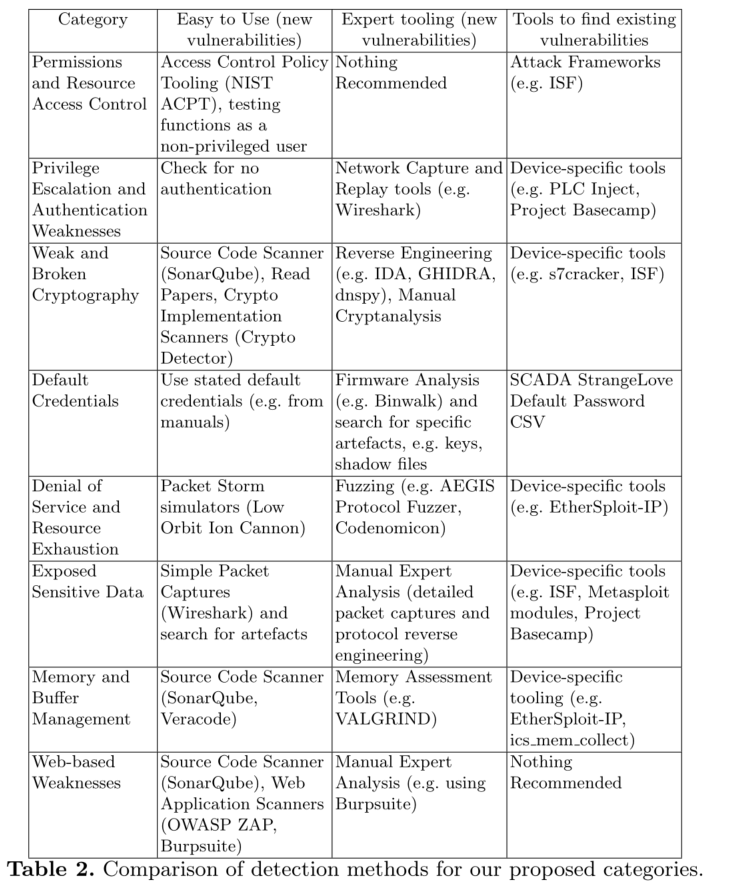

在本文中,我们分析了ICS Advisory年的漏洞公告,并根据可用于发现这些漏洞的检测方法和工具对漏洞进行了重新分类。我们发现8个类别足以覆盖数据集中95%的漏洞。这为ICS所有者提供了一个指南,告诉他们在系统中可能发现的最有可能的新漏洞以及检测它们的最佳方法。我们通过分析另外6个月的ICS咨询报告来验证我们建议的漏洞类别,这表明我们的类别继续对报告的弱点有重要的意义。我们进一步验证了我们提出的检测方法,将它们应用于一系列集成电路设备,并发现了四个新的关键安全漏洞。

二、文章贡献

基于具体的检测方法,我们提出了八类漏洞。这些类别涵盖了我们数据集中所有漏洞的95%,并为ICS所有者提供了他们可以遵循的明确步骤,以发现弱点,并就优先解决的领域向供应商提供建议。

有如下成果:

1. 将多个数据源结合在一起,我们给出了ICS漏洞和趋势的详细分析

2. 提出了基于检测方法的ICS漏洞分类的八种新分类方法

3. 通过6个月的新漏洞报告,验证趋势和类别,以及我们的检测方法,将它们应用于5个ICS设备,发现4个新的关键漏洞。

三、数据源

我们的ICS漏洞数据集是由三个来源构建的:ICS-CERT Advisories、MITRE和国家漏洞数据库(NVD)。ICS-CERT Advisories是信息的根本来源,其中提及的MITRE和NVD被用来提取进一步的信息。

四、漏洞类别

1. 基于web的弱点:这些弱点代表了存在于基于web的应用程序中的缺陷和弱点,例如路径遍历、跨站点脚本编写(XSS)和跨站点请求伪造(CSRF),这些都可以通过传统的web扫描器检测到

2. 默认凭证:使用默认的和硬编码的敏感凭证有一种独特的检测方法,随着时间的推移,这一类别有明显比例的漏洞

3. 拒绝服务和资源耗尽:这些漏洞会导致非标准输入的可用性丢失,而非标准输入不会触发系统中一些与内存相关的缺陷。

4. 暴露的敏感数据:这类漏洞允许未经身份验证的用户访问敏感信息。这些信息可以通过日志和调试消息泄露,或者存储在一个开放访问的位置。从我们的数据集中,大多数被归类为信息泄漏的漏洞要么是泄露用户凭证,要么是一些其他敏感信息。

5. 弱密码和破解密码:在这一类别中,我们包括了设计上较弱的加密技术(如专有加密技术),以及使用不当、容易被破解的强加密技术。

6. 内存和缓冲区管理:专门与内存和缓冲区实现缺陷相关的漏洞,例如缓冲区溢出,允许对手通过操纵系统的内存来影响功能。

7. 权限和资源访问控制:这些漏洞允许用户使用具有其他用户权限的标准接口对系统执行任意操作。

8. 特权升级和身份验证弱点:这些漏洞允许用户(无论是否有特权)通过非标准方法改变他们在系统中的特权状态。这类漏洞中最常见的类型是“认证绕过”,即未经认证的用户可以通过另一个入口点与系统交互而获得特权。

四、测试结果

利用这些技术,我们在集成电路设备中发现了六个新的漏洞,我们正在与各自的供应商就此进行负责任的披露。所有这些都符合CVE标准,但严重程度不同。对于PLC1,对手可以控制PLC状态,PLC2的web界面可以将用户重定向到后果更严重的恶意网站。在PLC3中,可编程逻辑控制器的可见性通过门户网站丧失,但其逻辑继续运行,我们认为这并不重要。对于HMI1,默认凭证不是关键问题,拒绝服务是更关键的问题,因为操作员可能无法与系统交互。在HMI2的情况下,明文数据问题并不重要,因为更敏感的信息,例如凭据,是加密的。

浙公网安备 33010602011771号

浙公网安备 33010602011771号