Understanding and Securing Device Vulnerabilities through Automated Bug Report Analysis

通过自动Bug报告分析理解和保护设备漏洞

摘要

近年来,基于物联网(IoT)的网络攻击不断增加。正如预期的那样,这些攻击是通过利用已知的安全缺陷从被破坏的物联网设备上发起的。然而,不太清楚的是,物联网设备漏洞普遍存在的根本原因及其安全影响,特别是它们如何影响正在进行的网络犯罪。为了更好地了解这些问题,并寻求有效的手段来抑制基于物联网的攻击浪潮,我们根据从我们的honeypots、从地下购买的攻击工具以及从高知名度的物联网攻击中收集的大量真实世界的攻击痕迹进行了全面研究。这项研究对当今物联网系统的设备漏洞及其安全影响有了新的认识:正在进行的网络攻击严重依赖这些已知的漏洞和通过其报告发布的攻击代码;另一方面,这种对已知漏洞的依赖实际上可以被用来对付对手。能够以极低的成本开发攻击的漏洞报告也可以被利用来提取有助于阻止攻击的特定漏洞特征。特别是,我们利用自然语言处理(NLP)来自动收集和分析散落在互联网上的错误报告博客、论坛和邮件列表中的7500多份安全报告(总共有12286个安全关键的物联网缺陷)。我们表明,签名可以通过基于NLP的报告分析自动生成,并由入侵检测或防火墙系统使用,以有效缓解当今基于物联网的攻击威胁。

研究问题

- 为什么物联网设备比其他互联网主机更有利于网络犯罪分子?

- 已知的漏洞对正在进行的物联网系统攻击有多重要?

- 是否有有效的防御措施来减轻持续的攻击?

文章贡献

- 新发现

利用从流行攻击工具包收集的真实物联网利用痕迹和分析结果,我们揭示了新的观察结果,包括对手对已知缺陷和已发布代码的独家使用。这些观察表明,与传统互联网主机相比,物联网设备确实更容易受到攻击,更不可修补,也更容易受到攻击,这说明了严重依赖这些设备的持续网络犯罪趋势。 - 新防御

从对手用来构建漏洞的相同来源,漏洞签名可以使用NLP自动生成,并可以快速部署以保护物联网设备免受恶意攻击。鉴于对手对这些已知漏洞的依赖,我们认为这种简单、低成本但有效的防御将大大提高未来物联网相关攻击的门槛。

研究发现

超过90%的恶意攻击利用了已知的漏洞。96%的物联网攻击使用与我们收集的漏洞报告中包含的脚本相同或相似的脚本。

IoTShield架构

这是一个自动工具,可以从互联网上收集物联网漏洞报告,分析物联网漏洞报告的内容,并恢复关键知识来生成特定的漏洞签名,其质量取决于报告的全面性。

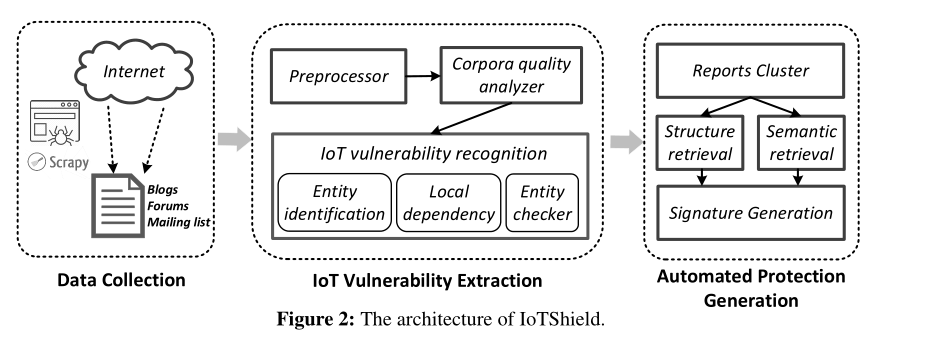

图2展示了IoTShield的架构,它有三个主要组成部分:(1)数据收集,(2)物联网漏洞提取,(3)自动生成保护。

数据收集用于从Internet收集漏洞报告。物联网漏洞提取用于从大量文档中提取物联网漏洞信息,包括论坛、博客和邮件列表。

一旦给定一组物联网漏洞报告,IoTShield首先将描述相同漏洞的报告聚在一起,然后利用NLP从描述中发现漏洞语义(如漏洞类型、位置和参数)。然后,它提取结构化信息(例如,流量日志、脚本和Linux命令)来创建攻击(或PoC)模板,并查找非法参数(例如,用于注入命令的参数)。然后,签名生成组件利用漏洞位置和参数来识别所有相关的攻击表面,这有助于确定模板的所有参数,这些参数也可能导致攻击。这里的参数和模板构成了签名。最后,IoTShield自动将签名转换为现有IDSes或W AFs(在我们的研究输出中构建的原型Snort签名[37])中使用的格式,以便进行快速部署。

系统性能

- 漏洞提取器

我们从手工验证中随机抽取了200份报告,其精度达到94%。 - 规则生成效率

在模拟器接收到的痕迹中,我们自动生成的签名的精度为98%,召回率为93%,FPR为0.06%。通过从真实设备收集的请求,我们的签名可以达到97%的精度、83%的召回率和0.01%的FPR。

结果表明,IoTShield是有效的,可以很容易地扩展到一个理想的水平,以处理大量的漏洞在线及时更新防御规则。

浙公网安备 33010602011771号

浙公网安备 33010602011771号