基于漏洞知识图谱的自动分析与推理

一、摘要

在安全社区中,提取和存储漏洞知识是很有价值的。许多数据源通过非结构化数据和半结构化数据的方式存储漏洞,这很难被机器理解和再次利用。安全专家需要分析描述、链接相关知识,推理出各种缺陷之间的隐藏联系。所以,以更智能的方法自动分析漏洞数据,管理知识是一件很有必要的事。

本文提出了一种基于漏洞知识图谱的自动分析和推理模型。漏洞知识图谱是从几个广泛使用的漏洞数据库中提取,并存储在图数据库中。采用自然语言处理技术可以对最近的漏洞描述进行处理和分析。提取的实体将被链接到漏洞知识图谱,并作为新知识加入其中。推理函数可以根据知识图谱找到缺陷之间的隐藏关系。最后,我们给出了示例案例来演示该模型的实际作用。

二、评估系统

推理模块评估

本文使用2018和2019两年的漏洞数据(包括NVD、CVE、CPE和CWE)构建知识图谱,通过设置相关阈值参数来识别候选的CWE Chain,推理结果有52组,如表2所示。CWE Chain使用一个CWE数据对表示,比如(362, 119)表示一个可能由于CWE-362引发CWE-199的CWE Chain。

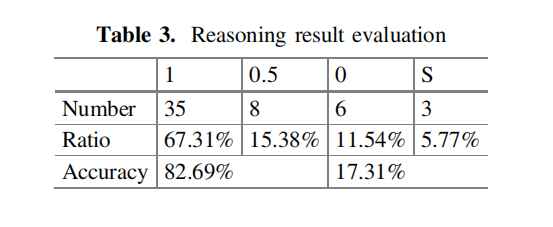

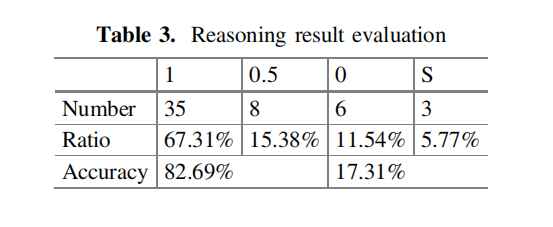

在图2中给每个候选的CWE Chain都人工打上了标签(1、0.5、0、S)。其中标签1表示这些候选的CWE Chain常被用于利用漏洞的工作上或者应用于一些合理的利用逻辑。标签0.5表示这个候选的CWE Chain不常见。标签0表示这个候选的CWE Chain没有明显的利用逻辑,认为是假的CWE Chain。标签S表示候选的CWE Chain确实有较强的关系,但是违反CWE Chain定义。比如CWE-125(越界读取)是CWE-119(对内存缓冲区边界内的操作的限制不当)的子类,当然满足较强的联系,但是违反CWE Chain的本意。

VulKG推理的统计结果如表3所示。本文认为标签为0.5或1的CWE候选链是真正的CWE链,而0和S是假的CWE链。推理函数的准确率为82.69%。

三、结论

本文提出了一个AARV模型来实现在漏洞知识图谱(VulKG)上自动分析和推理。VulKG可以从半结构化数据中提取数据并且利用由非结构化数据中生成的知识中扩展知识库。NLP组件可以自动分析和处理最近的漏洞描述。基于VulKG的推理函数可以推断出有价值的CWE链,揭示了缺陷之间的隐藏关系。最后,通过评估发现推理函数的准确率达到82.69%,具有较好的可靠性。

四、论文目的

本文题提出一个新的分析、推理模型,想要达到在漏洞知识图谱上自动进行分析和推理的作用。

五、推理简介

1. 推理任务

挖掘隐藏的CWE Chain。CWE Chain是一个包含两个或多个独立缺陷的序列,表示这些缺陷在软件中是紧密相关的。一个缺陷X可以直接创造条件,从而引发另一个缺陷Y,最终达到某个漏洞的条件。当这种情况发生时,CWE将X称为Y的“primary”,而Y是X的“resultant”。

2. 推理规则

挖掘CWE Chain的关键指标是置信度,当置信度超过我们设置的阈值之后,就认为他是一个候选的CWE Chain。这个置信度用来表示在一个产品中同时存在一对缺陷的条件概率,所以公式如下:

置信度 = C12 / C1

其中C12就表示同时具有缺陷CWE1和CWE2的产品数量,C1表示具有缺陷CWE1的产品数量。当然C12和C1也要设置一个最小下届,毕竟如果C12和C1太小的话对整个的置信度值的影响也是很大的。

References

1. NVD Homepage. https://nvd.nist.gov/. Accessed 14 Sept 2014

2. CVE Homepage. https://cve.mitre.org/. Accessed 14 Sept 2014

3. CWE Homepage. https://cwe.mitre.org/. Accessed 14 Sept 2014

4. CVSS Homepage. https://www.fifirst.org/cvss/. Accessed 14 Sept 2014

5. CPE Homepage. https://cpe.mitre.org/. Accessed 14 Sept 2014

6. Iannacone, M.D., et al.: Developing an ontology for cyber security knowledge graphs. CISR 15, 12 (2015)

7. Undercofer, J., Joshi, A., Finin, T., Pinkston, J.: A target-centric ontology for intrusion

detection. In: Workshop on Ontologies in Distributed Systems, held at The 18th

International Joint Conference on Artifificial Intelligence (2003)

8. More, S., Matthews, M., Joshi, A., Finin, T.: A knowledge-based approach to intrusion

detection modeling. In: 2012 IEEE Symposium on Security and Privacy Workshops, pp. 75–

81. IEEE (2012)

9. Syed, Z., Padia, A., Finin, T., Mathews, L., Joshi, A.: UCO: a unifified cybersecurity

ontology. In: Workshops at the Thirtieth AAAI Conference on Artifificial Intelligence (2016)

10. Du, D., et al.: Refifining traceability links between vulnerability and software component in a

vulnerability knowledge graph. In: Mikkonen, T., Klamma, R., Hernández, J. (eds.) ICWE

2018. LNCS, vol. 10845, pp. 33–49. Springer, Cham (2018). https://doi.org/10.1007/978-3-

319-91662-0_3

11. Jia, Y., Qi, Y., Shang, H., Jiang, R., Li, A.: A practical approach to constructing a knowledge

graph for cybersecurity. Engineering 4(1), 53–60 (2018)

12. Liao, X., Yuan, K., Wang, X.F., Li, Z., Xing, L., Beyah, R.: Acing the IOC game: toward

automatic discovery and analysis of open-source cyber threat intelligence. In: Proceedings of

the 2016 ACM SIGSAC Conference on Computer and Communications Security, pp. 755–

766. ACM (2016)

13. Gasmi, H., Bouras, A., Laval, J.: LSTM recurrent neural networks for cybersecurity named

entity recognition. In: ICSEA 2018, p. 11 (2018)

14. Joshi, A., Lal, R., Finin, T., Joshi, A.: Extracting cybersecurity related linked data from text.

In 2013 IEEE Seventh International Conference on Semantic Computing, pp. 252–259.

IEEE (2013)

15. Alqahtani, S.S., Eghan, E.E., Rilling, J.: SV-AF—a security vulnerability analysis

framework. In: 2016 IEEE 27th International Symposium on Software Reliability

Engineering (ISSRE), pp. 219–229. IEEE (2016)

16. Narayanan, S.N., Ganesan, A., Joshi, K., Oates, T., Joshi, A., Finin, T.: Early detection of

cybersecurity threats using collaborative cognition. In: 2018 IEEE 4th International

Conference on Collaboration and Internet Computing (CIC), pp. 354–363. IEEE (2018)

17. Han, Z., Li, X., Liu, H., Xing, Z., Feng, Z.: DeepWeak: reasoning common software

weaknesses via knowledge graph embedding. In: 2018 IEEE 25th International Conference

on Software Analysis, Evolution and Reengineering (SANER), pp. 456–466. IEEE (2018)

18. Mendes, P.N., Jakob, M., García-Silva, A., Bizer, C.: DBpedia spotlight: shedding light on

the web of documents. In: Proceedings of the 7th International Conference on Semantic

Systems, pp. 1–8. ACM (2011)

19. Cheikes, B.A., Cheikes, B.A., Kent, K.A., Waltermire, D.: Common platform enumeration:

naming specifification version 2.3. US Department of Commerce, National Institute of

Standards and Technology (2011)

20. Chains and Composites. https://cwe.mitre.org/data/reports/chains_and_composites.html.

Accessed 14 Sept 2014

21. Pingle, A., Piplai, A., Mittal, S., Joshi, A.: RelExt: relation extraction using deep learning

approaches for cybersecurity knowledge graph improvement. arXiv preprint arXiv:1905.

02497 (2019)

浙公网安备 33010602011771号

浙公网安备 33010602011771号