20199128 2019-2020-2 《网络攻防实践》第三周作业

目录

| 这个作业属于哪个课程 | 《网络攻防实践》 |

| 这个作业的要求在哪里 | 《网络攻防实践》第三周作业 |

| 这个作业在哪个具体方面帮助我实现目标 | 了解网络信息收集技术 |

| 作业正文.... | 见正文 |

| 其他参考文献 | 见参考文献 |

一、实践内容

1.网络踩点

网络踩点是指攻击者通过对目标组织或个人进行有计划、有步骤的信息收集,从而了解攻击目标的网络环境和信息安全状况,得到攻击目标完整剖析图的技术过程。

目标:对攻击目标知之甚详。

技术手段:

-

Web搜索与挖掘:对于任何组织或者个人,网络上都存在与其相关的大量信息,利用强大的Web搜索引擎,从海量信息库中找出我们想要的信息。基本捜索与挖掘技巧就是借助搜索引擎,例如谷歌、百度等等;高级搜索与挖掘技巧更加精确,可以选择搜索页面语言、搜索页面位置,文件格式等等;元搜索是整合多个搜索引擎的结果。

-

DNS和IP查询:DNS和IP 信息往往需要在互联网上以公开方式对外发布,并在互联网上的公共数据库中进行维护,供公众査询。公众可以充分地利用这些公开的信息资源。DNS注册信息WHOIS査询、从DNS到IP的映射、IP WHOIS 査询、从DNS与IP到真实世界中的地理位置。不经意地上网也许你的住址就被被人知道了。

-

网络拓扑侦察:这一手段的目标是尽可能地掌握目标网络的拓扑结构,一分析出对方网络中的弱点。攻击者对网络拓扑结构侦察的主要技术手段是路由跟踪,路山跟踪的工具是在类UNIX操作系统平台上的traceroute和Windows平台上的 tracert客户端程序。

2.网络扫描

目的:探测目标网络,找出更多的连接目标,进一步探测获取类型、存在的安全弱点等信息,为进一步攻击选择恰当目标和通道提供支持。

技术类型:

-

主机扫描:通过对目标网络IP地址范围进行自动化的扫描,确定这个网络中都存在哪些活跃的设备与系统。主要有3种手段:使用ICMP协议的ping扫描,使用TCP协议的主机扫描,使用UDP协议的主机扫描。

-

端口扫描:端口扫描用于探查活跃主机上开放了哪些TCP/UDP端口的技术方法。端口扫描需要针对TCP和UDP的端口号段进行两遍扫描探测,以发现分别使用TCP 和UDP的监听网络服务。

-

操作系统与网络服务辨识:目的是探査活跃主机的系统及开放网络服务的类型,即了解目标主机上运 行着何种类型什么版本的操作系统,以及在各个开放端口上监听的是哪些网络服务。可分为四类:操作系统主动探测技术、操作系统被动辨识技术、网络服务主动探测技术和网络服务被动辨识技术。

-

漏洞扫描:漏洞扫描的目的是探测发现目标网络中特定操作系统、网络服务与应用程序中存在的安全漏洞。

3.网络查点

网络查点就是针对目标已知的弱点,对识别出来的服务进行更加充分更具针对性的探查,来寻找真正可以攻击的入口,以及攻击过程中可能需要的关键数据的过程。

常用的网络查点技术:网络服务旗标抓取、通用网络服务查点、类UNIX平台网络服务查点和Windows平台网络服务查点。

二、实践过程

任务一:从google.com、g.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

-

DNS注册人及联系方式

-

该域名对应IP地址

-

IP地址注册人及联系方式

-

IP地址所在国家、城市和具体地理位置

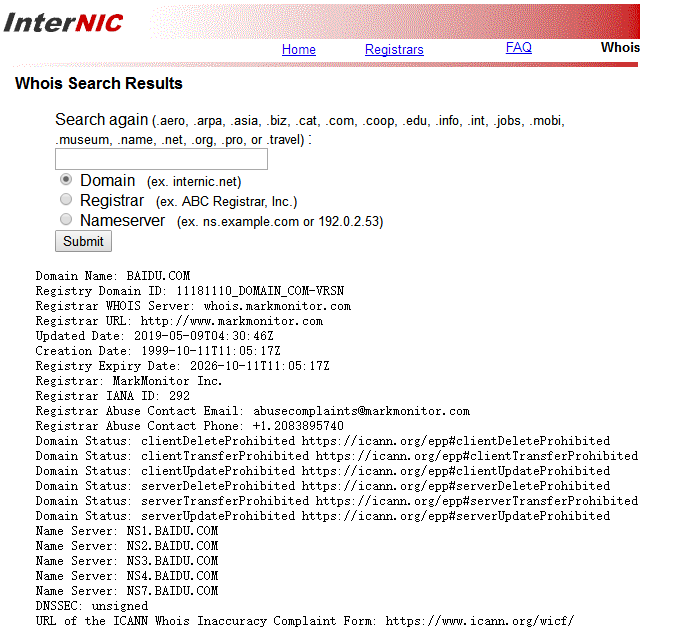

1.访问https://www.internic.net/whois.html,输入baidu.com查询,返回基本注册信息,得知域名经由注册商markmonitor注册。

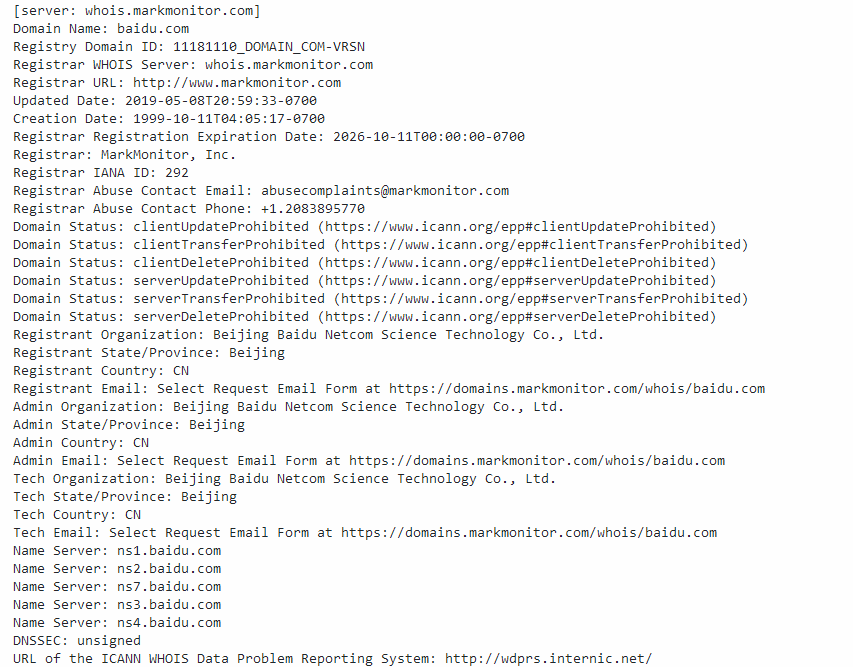

2.通过MarkMonitor.com Inc提供的WHOIS服务https://domains.markmonitor.com/whois/查询,得到详细注册信息。

3.nslookup baidu.com查询域名对应IP。

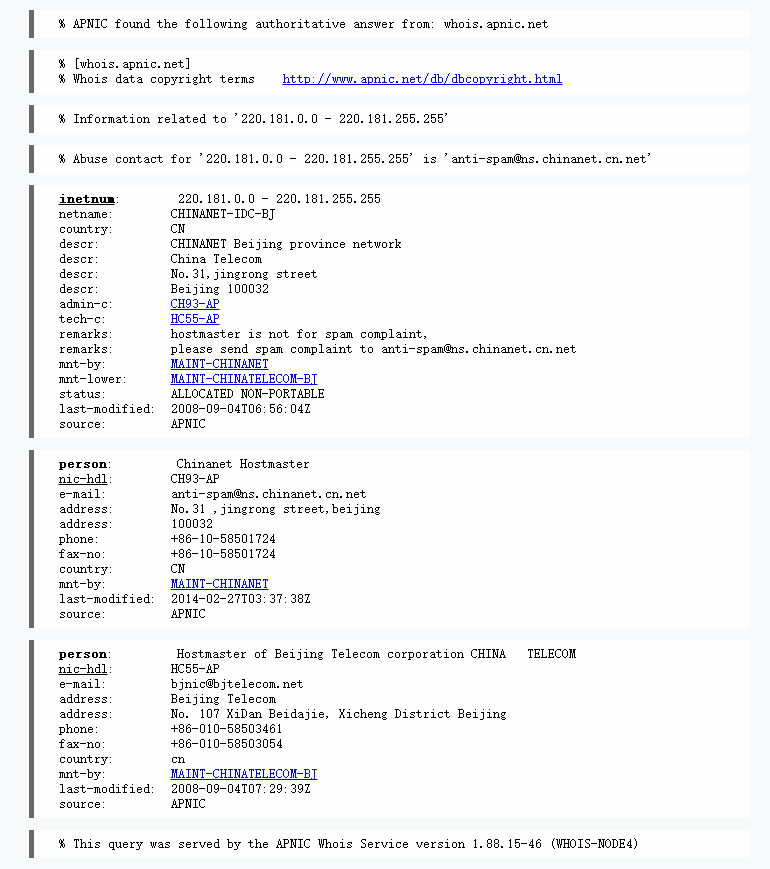

4.通过https://wq.apnic.net/static/search.html查询200.181.38.148,得到IP注册信息。

任务二:尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,把那个查询获取该好友所在的具体地理位置

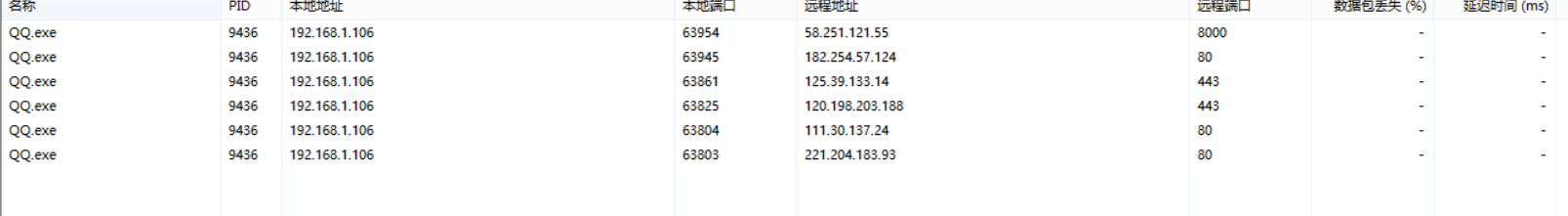

与QQ好友聊天,通过资源监视器可以看到与对方建立的TCP连接。

通过https://www.chaipip.com/aiwen.html可以查询IP地理位置。

任务三:使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

-

靶机IP地址是否活跃

-

靶机开放了哪些TCP和UDP端口

-

靶机安装了什么操作系统,版本是多少

-

靶机上安装了哪些服务

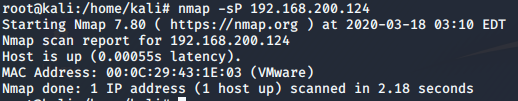

使用nmap -sP 命令去检测靶机ip地址是否活跃

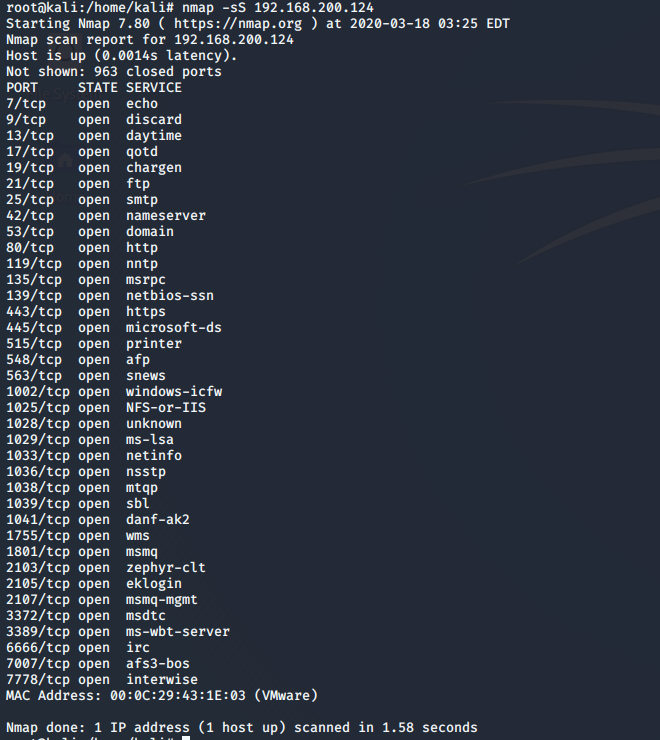

使用nmap -sS 命令扫描靶机开放的TCP端口

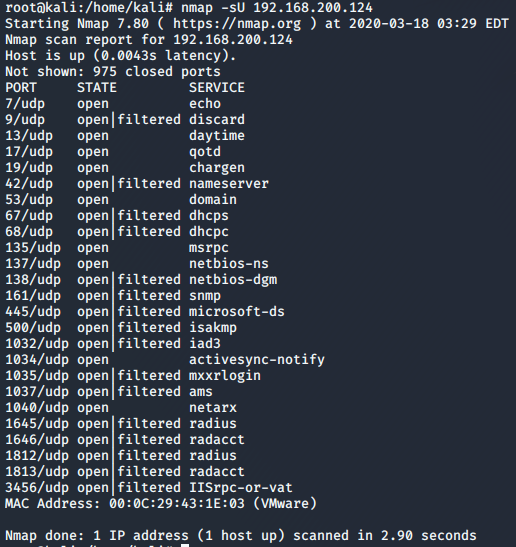

使用nmap -sU 命令扫描靶机开放的UDP端口

使用nmap -O -sV 命令查看靶机的操作系统版本和安装服务信息

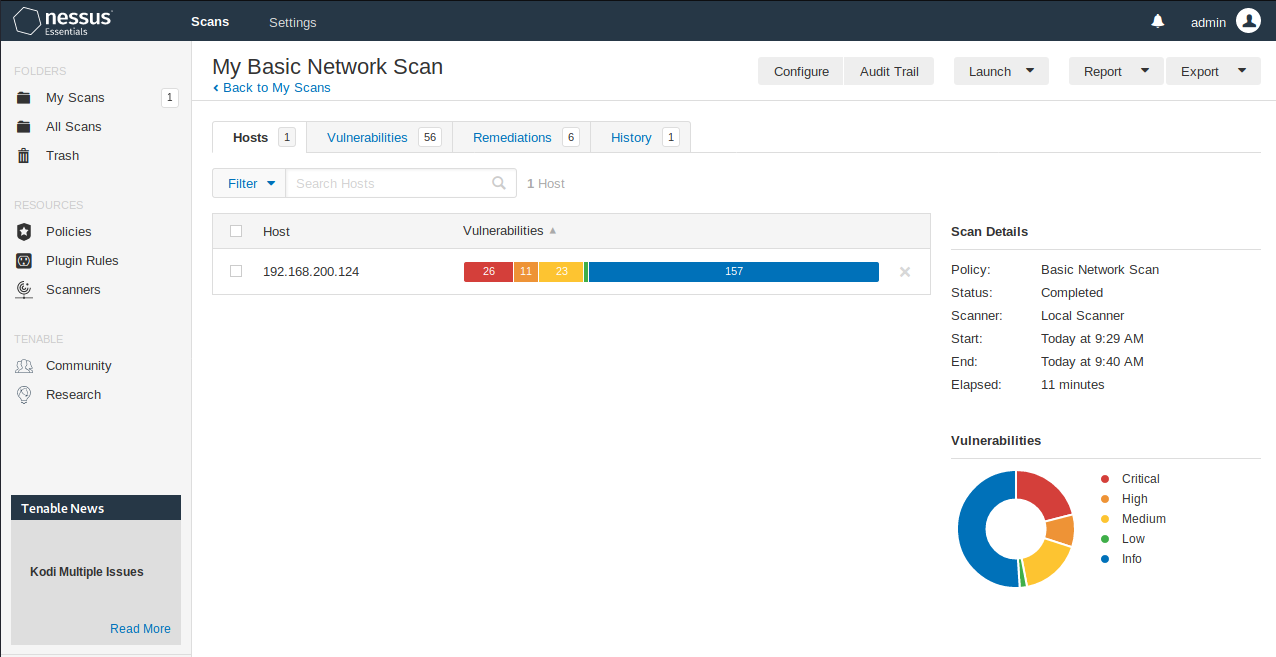

任务四:使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

-

靶机上开放了哪些端口

-

靶机各个端口上网络服务存在哪些安全漏洞

-

你认为如何攻陷靶机环境,以获得系统访问权

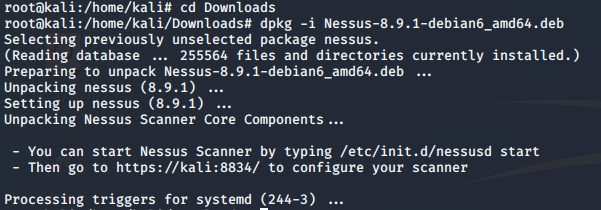

访问https://www.tenable.com/products/nessus/activation-code下载Nessus,然后输入命令dpkg -i Nessus8.9.1-debian6_amd64.deb

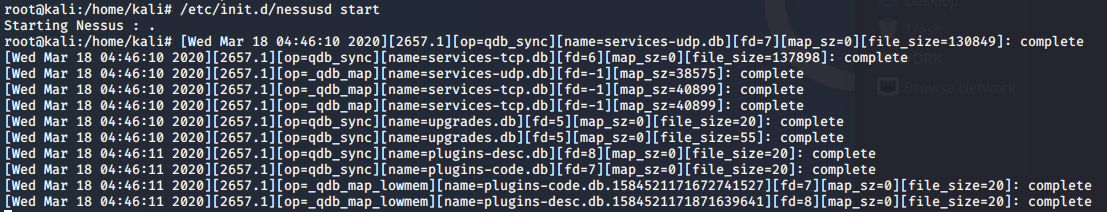

输入命令/etc/init.d/nessusd start 启动Nessus

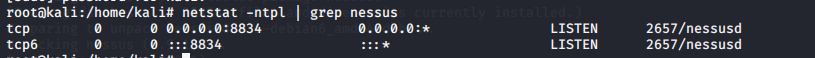

输入命令netstat -ntpl | grep nessus查看Nessus启动状态

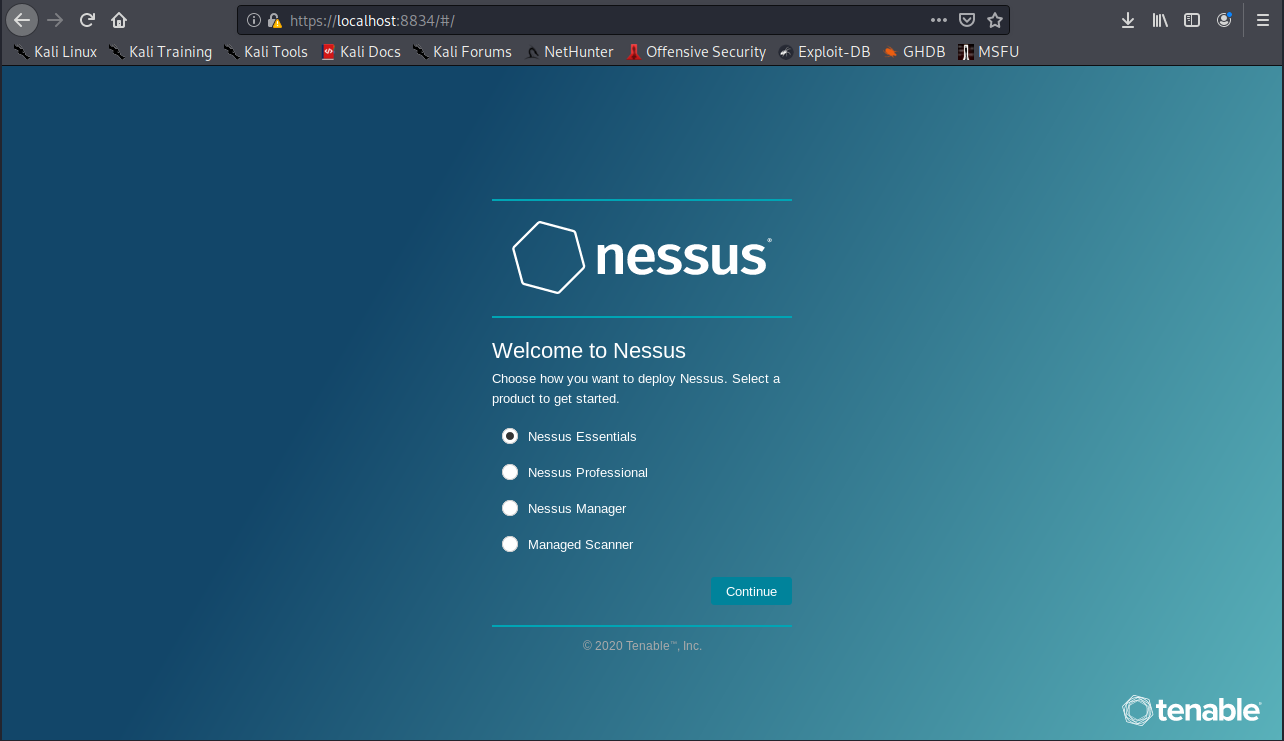

在浏览器访问https://localhost:8834

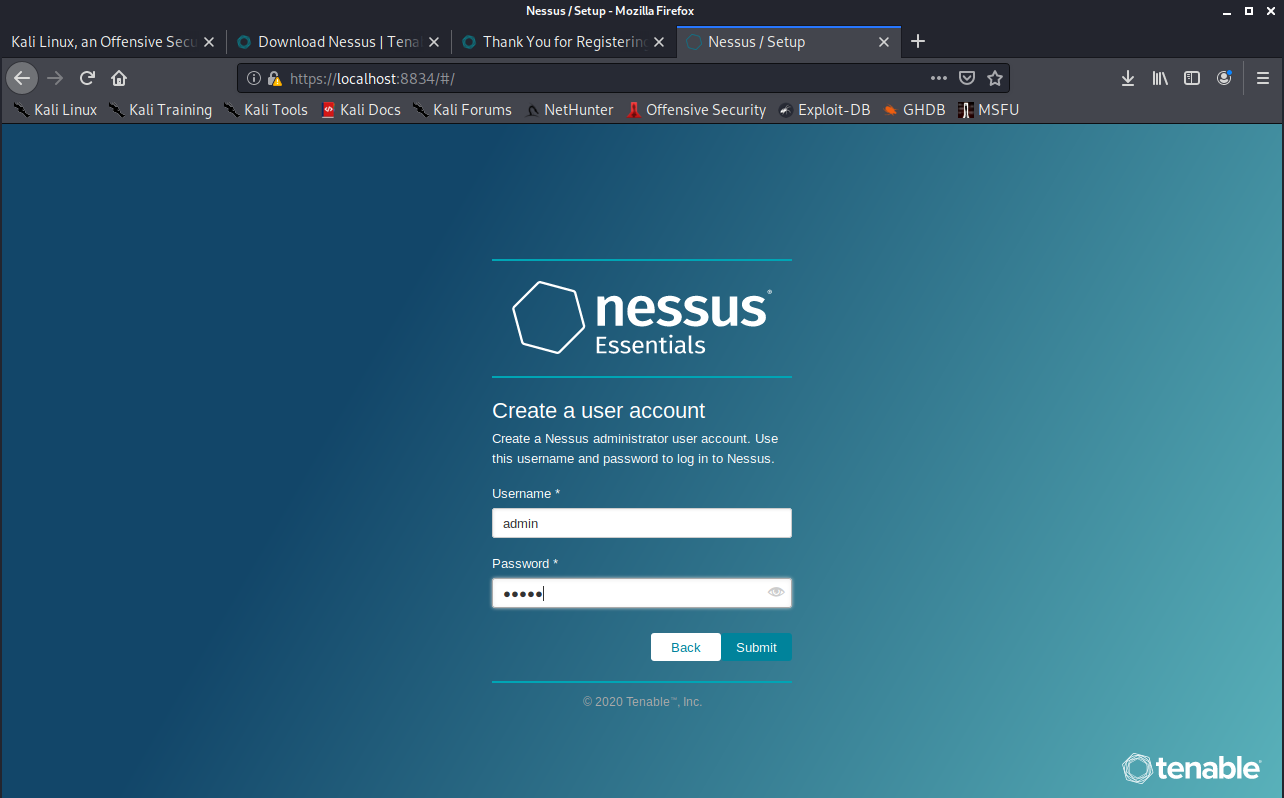

新建账户

扫描靶机192.168.200.124

任务五:通过搜索引擎搜索自己在互联网上的足迹,并确认是否存在隐私和敏感信息泄露问题,如是,提出解决方法。

仅用姓名搜索只会查到吉林省委书记。

三、学习中遇到的问题及解决

- 问题1: nmap -O命令检测不出准确的操作系统版本信息

- 问题1解决方案:使用nmap -O --osscan-guess试试

四、实践总结

注意网络上的隐私和敏感信息泄露,有意图之的话,发现大多数人的足迹并不困难。