pikachu通关教程(暴力破解)

pikachu通关教程(暴力破解)

①基于表单的暴力破解

不用多说,直接常见用户、弱口令爆破即可。

账号:admin 密码:123456

账号:test 密码:test

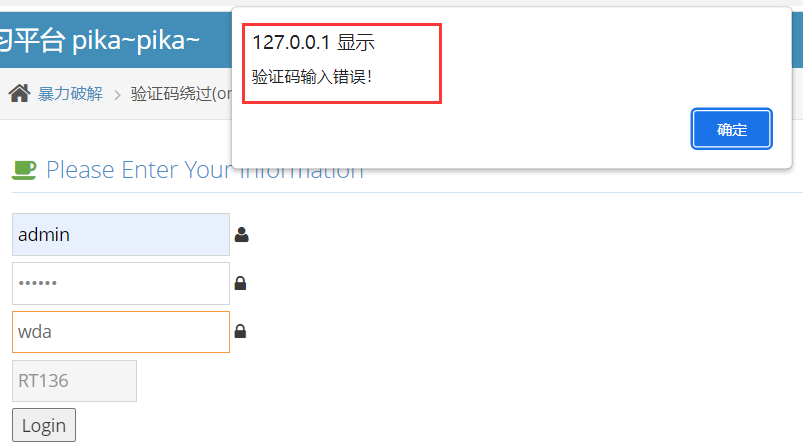

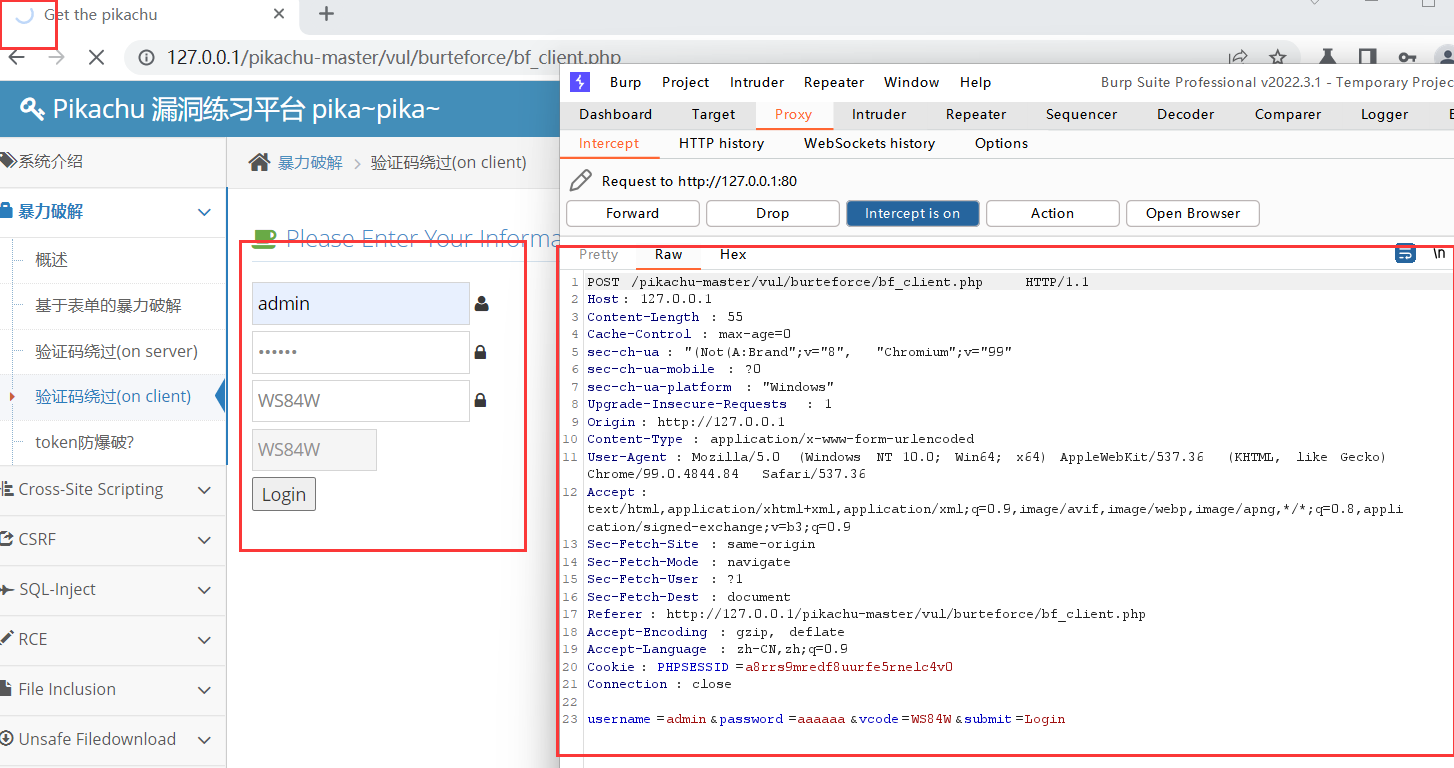

②验证码绕过(on client)

提交请求,没有抓到包,说明验证码是前端校验,只要保证能过前端,后面的验证码将不进行校验(把验证码删掉都可)。

前端校验

绕过前端,当我们输入一次正常的验证码即可绕过

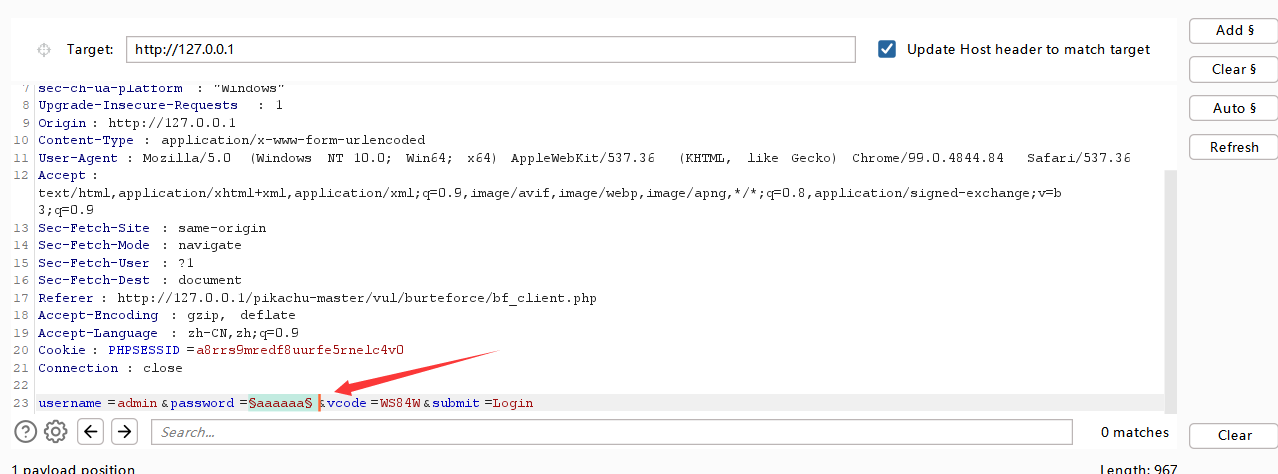

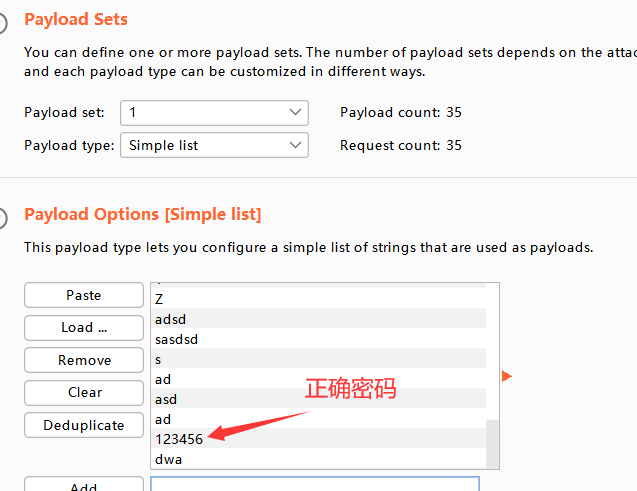

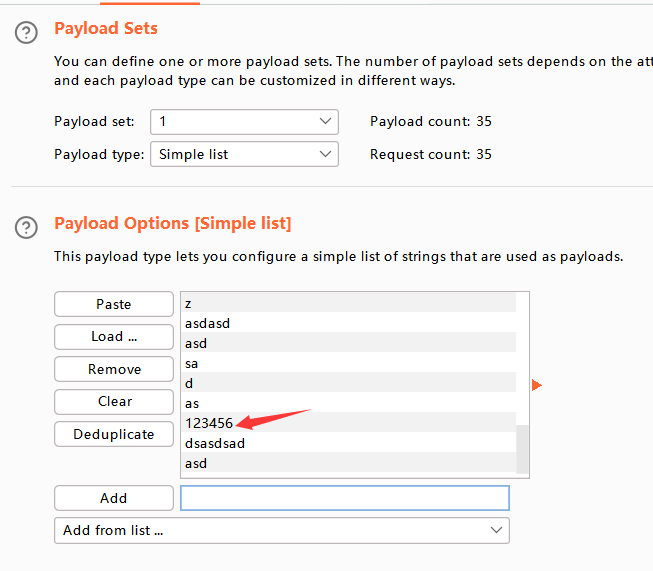

设置爆破参数

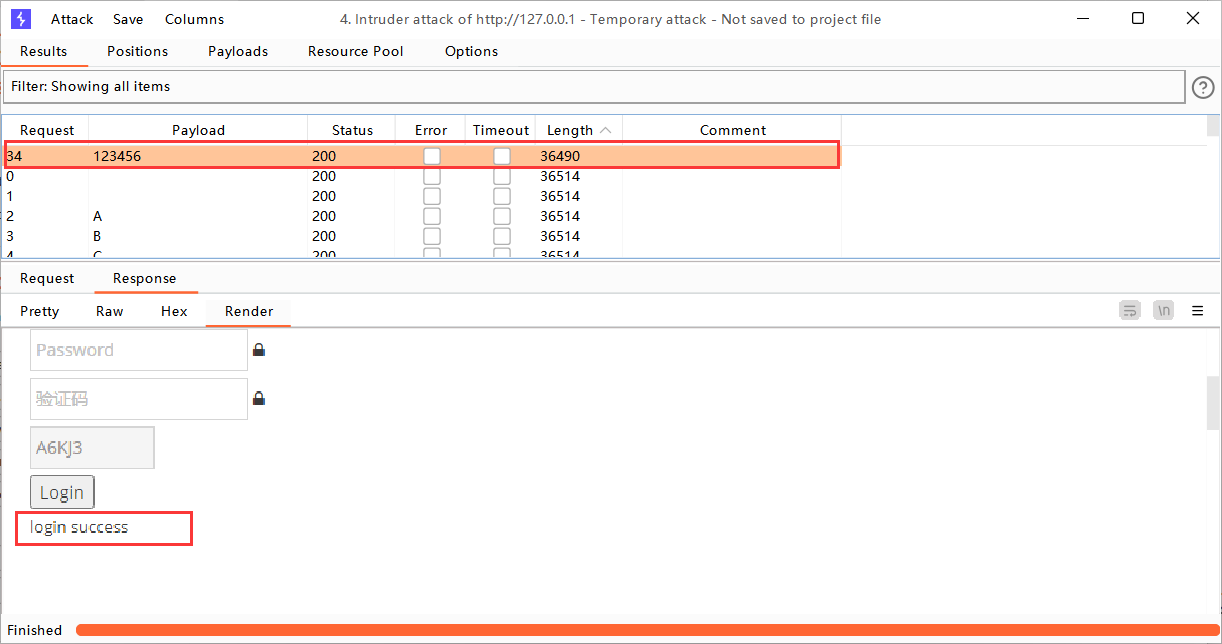

成功

③验证码绕过(on server)

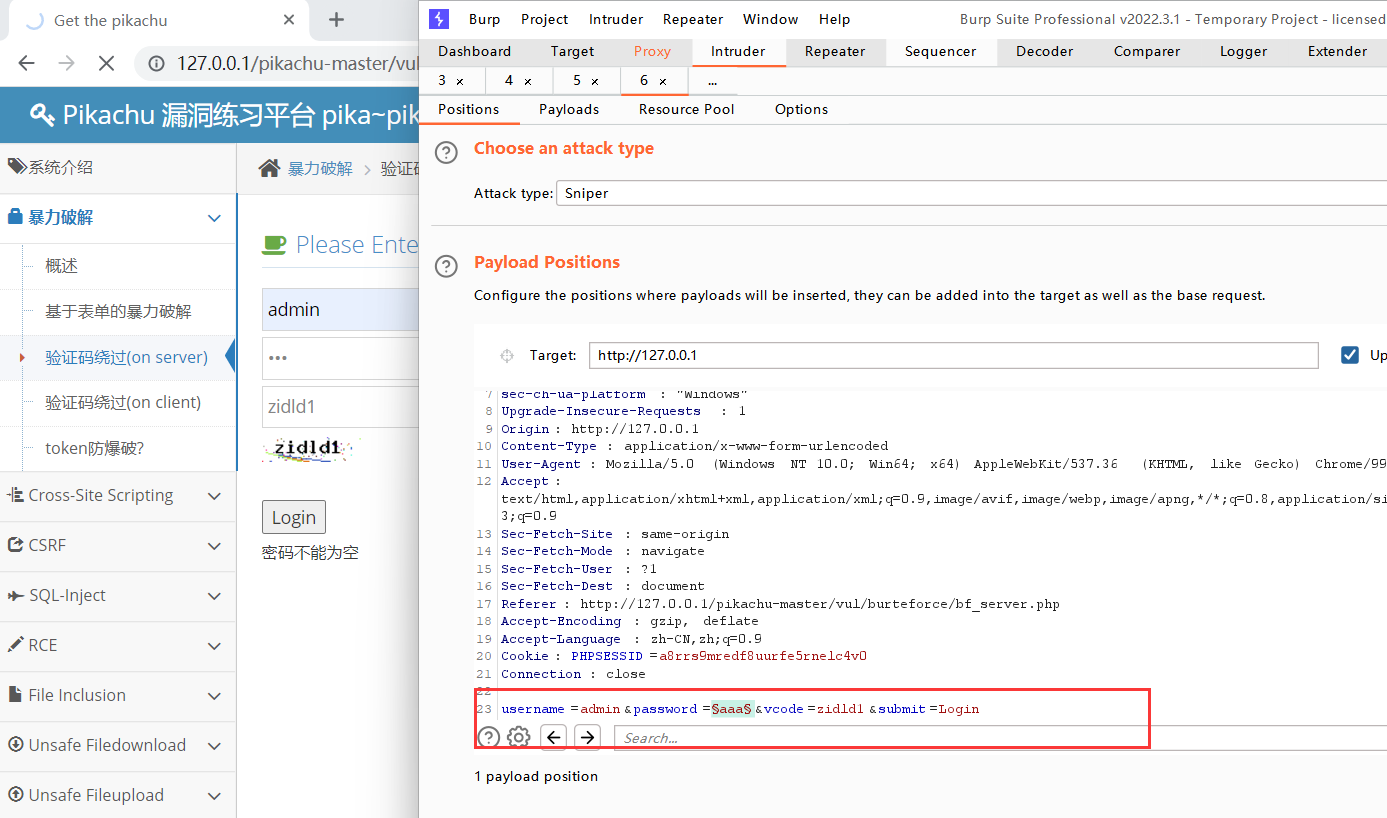

同理也是一样,后端验证码使用没有期限,只有当前端发送请求时才刷新验证码,那我们可以不发送刷新验证码的请求,则我们可以使用同一个验证码,进行爆破。

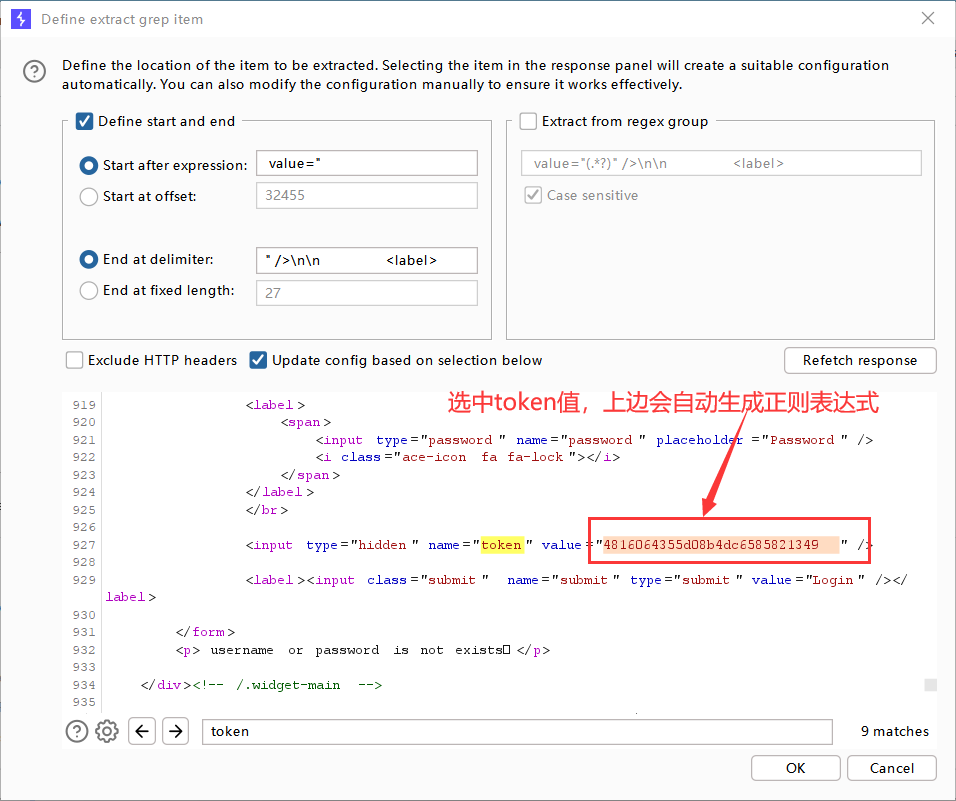

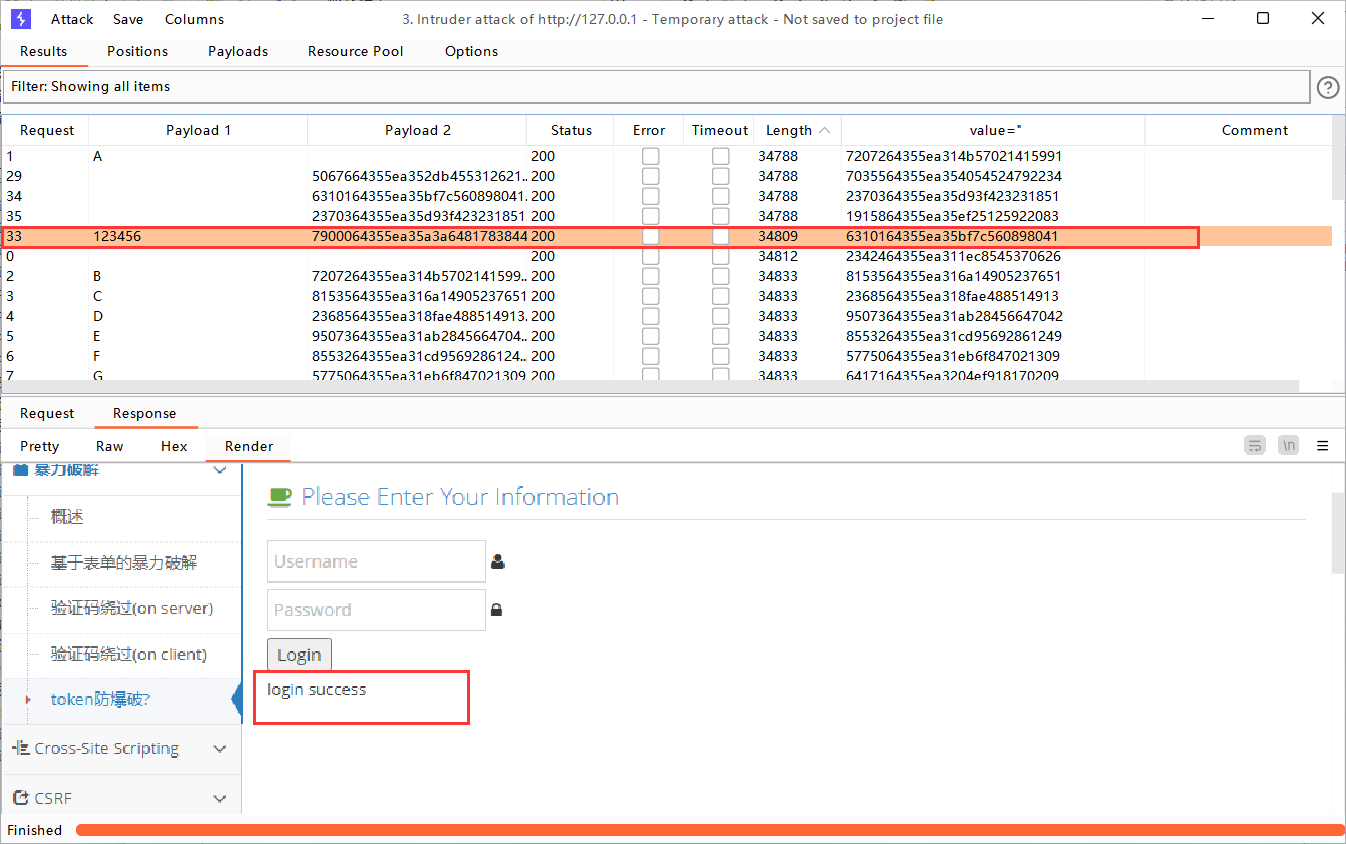

④token防爆破?

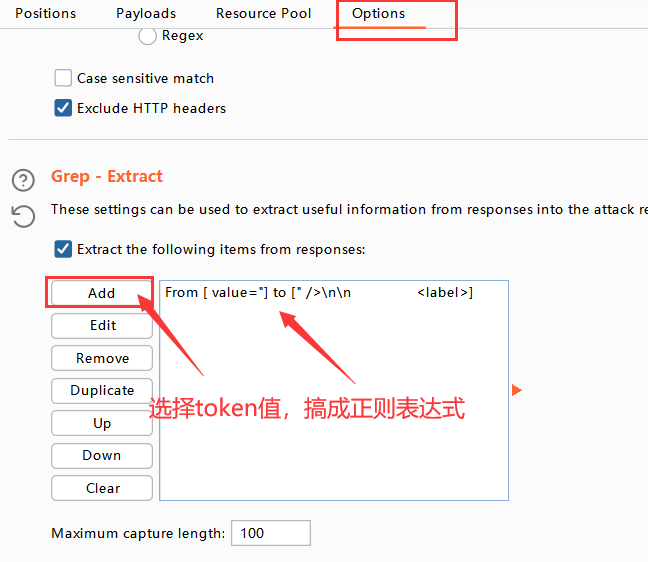

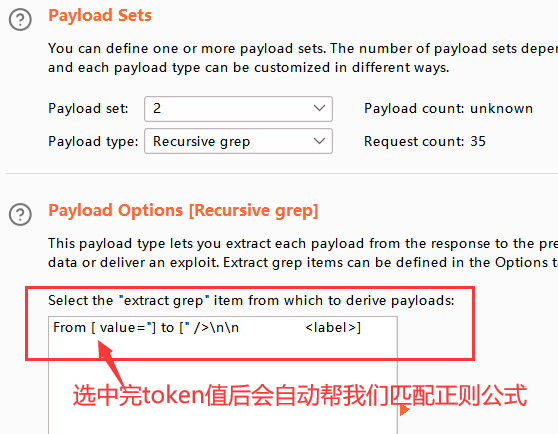

利用 Recursive grep 的payload类型,可以捕获上一次响应中返回的token,并将token加入现在的包中进行使用。

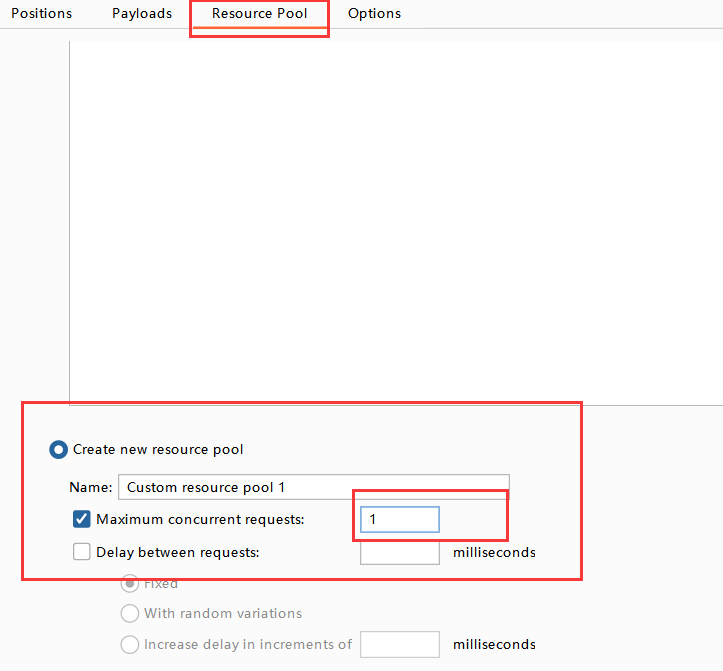

线程数需要设置为 1。线程数多,则会不知道识别的返回 token 是那个一payload的返回,造成失效。

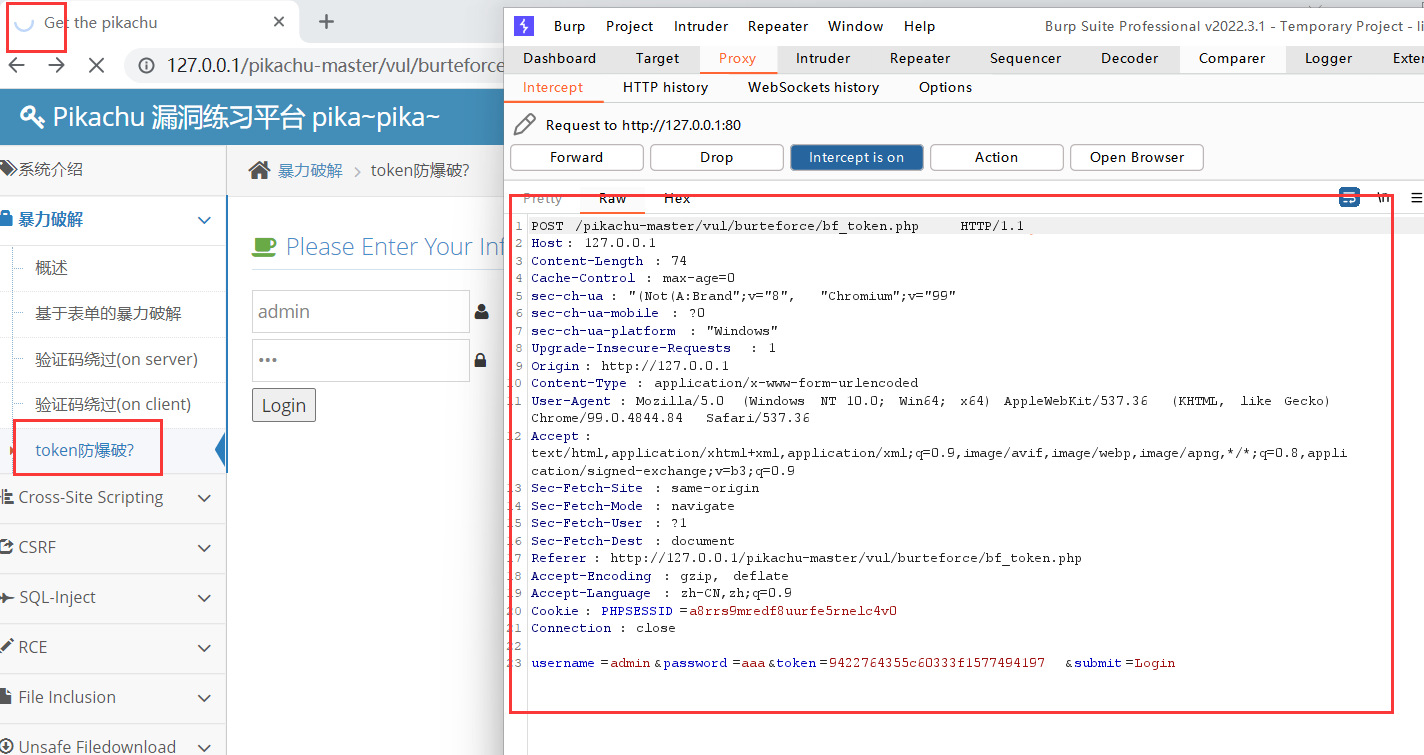

抓取数据包

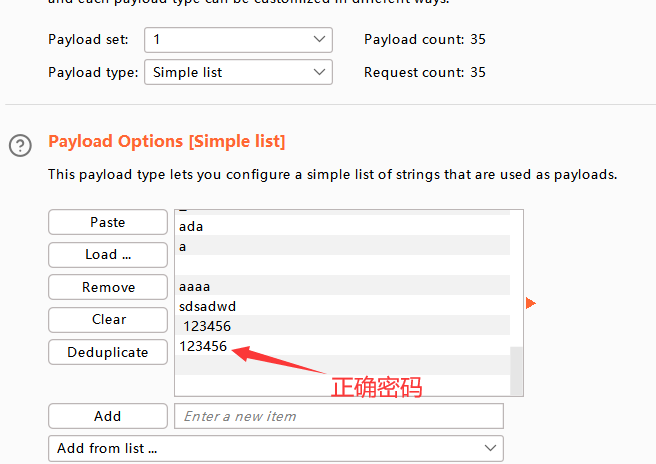

payload1

payload2

修改线程池为1

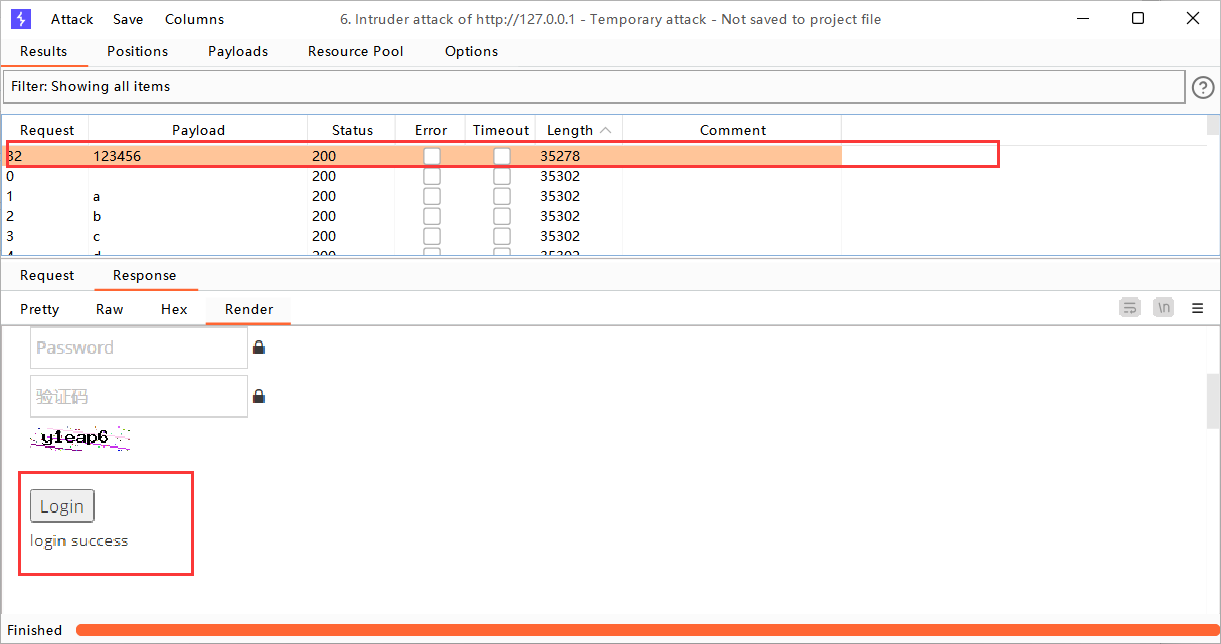

成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号