misc刷题记录

[SCTF2019]电单车

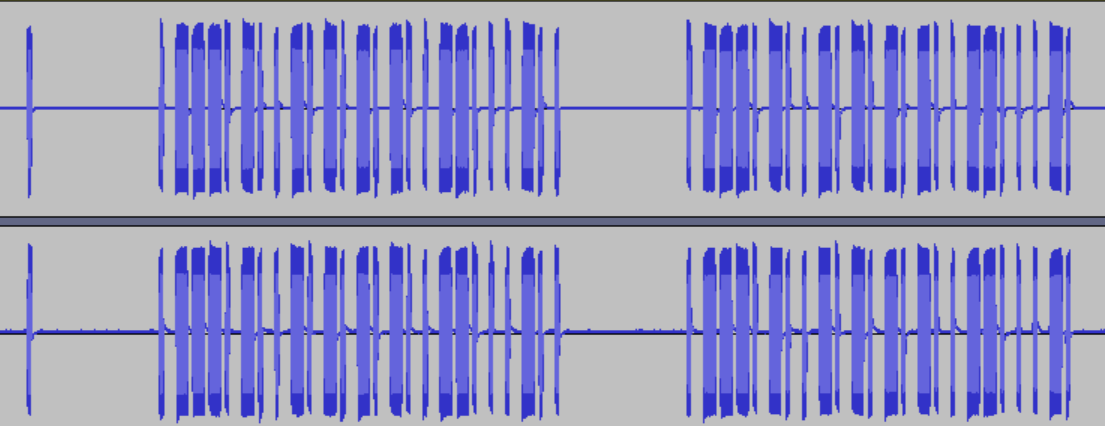

用Audacity打开这段音频,找到长短相间的波形图

但既不是二进制也不是摩斯密码,这是PT2242信号(前面4bit表示同步码,中间的20bit表示地址码,后面的4bit表示功能码,最后一位是停止码。)得到0 01110100101010100110 0010 0,得到flag{01110100101010100110}

[QCTF2018]X-man-A face

得到缺了两个角的二维码

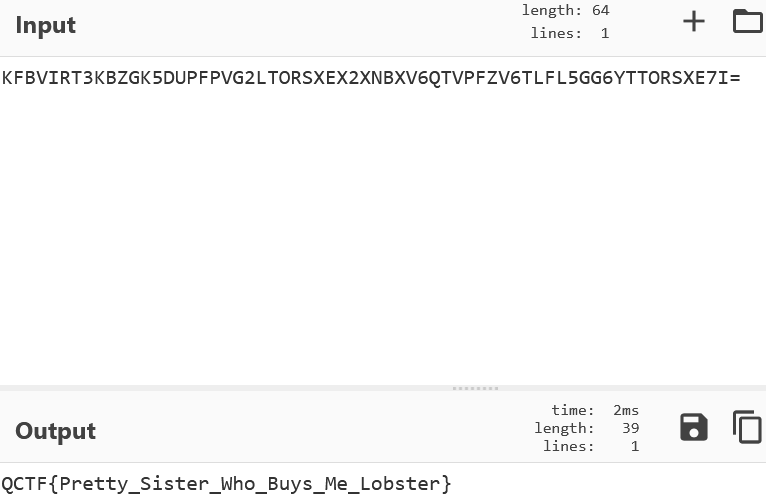

给它补全,但用CQR扫不出来,而手机微信却可以,得到KFBVIRT3KBZGK5DUPFPVG2LTORSXEX2XNBXV6QTVPFZV6TLFL5GG6YTTORSXE7I=

base32解码,得到flag

[UTCTF2020]File Carving

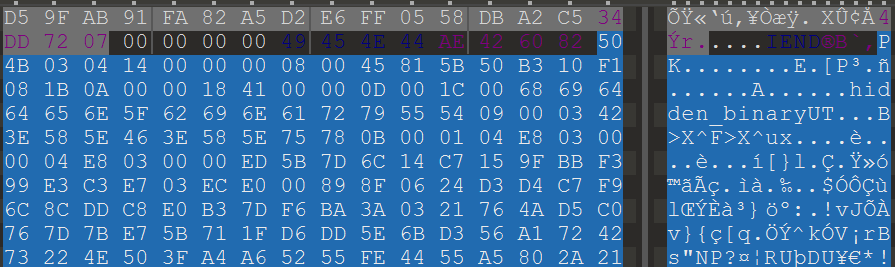

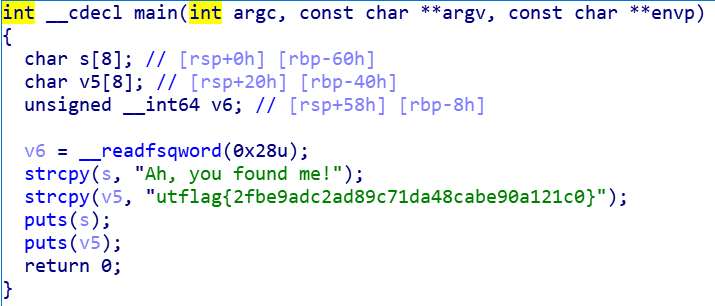

用010Editor打开png,提取出末尾的zip文件

文件提示了binary,放进IDA,找到main函数查看C伪代码,得到flag

[GUET-CTF2019]soul sipse

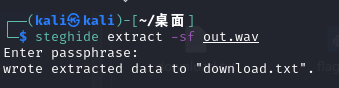

用Steghide无密码分离wav文件,得到一个网址

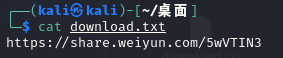

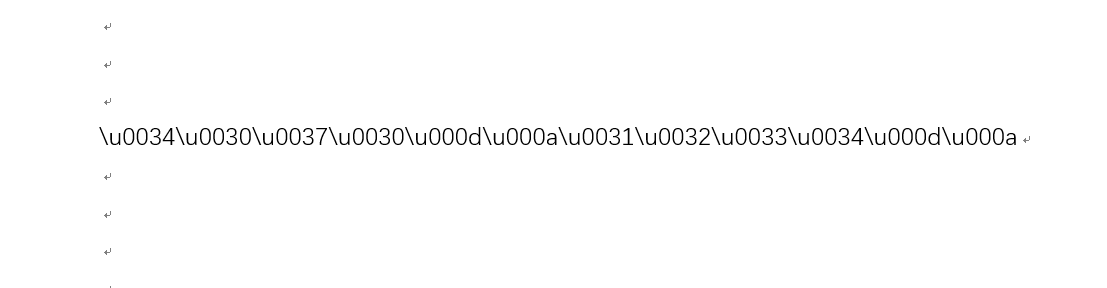

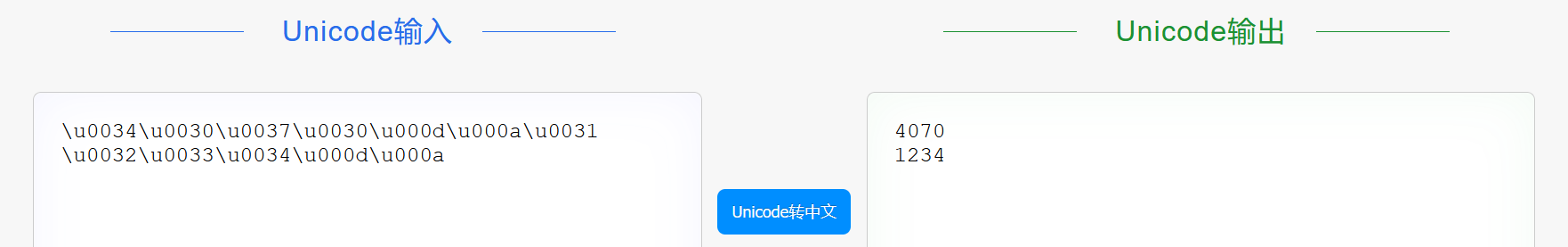

下载得到文件头被损坏的png,修复后得到Unicode密文

解码后,算出两个值相加,得到flag{5304}

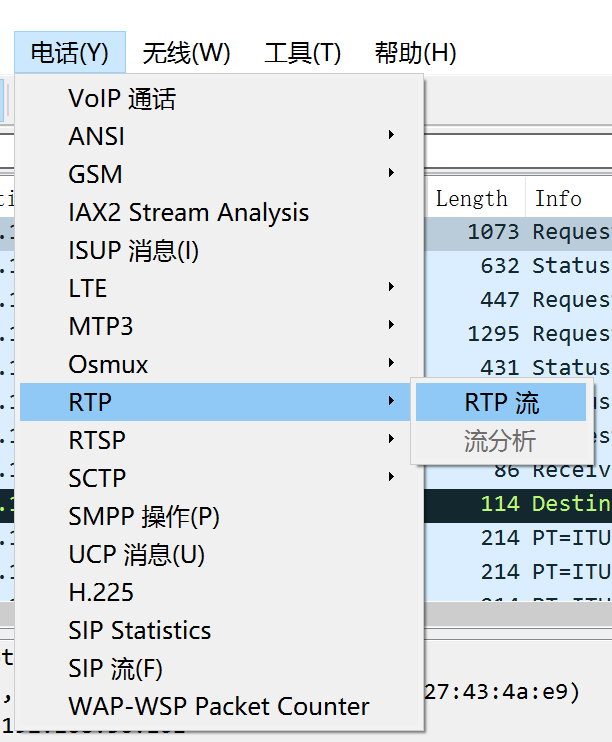

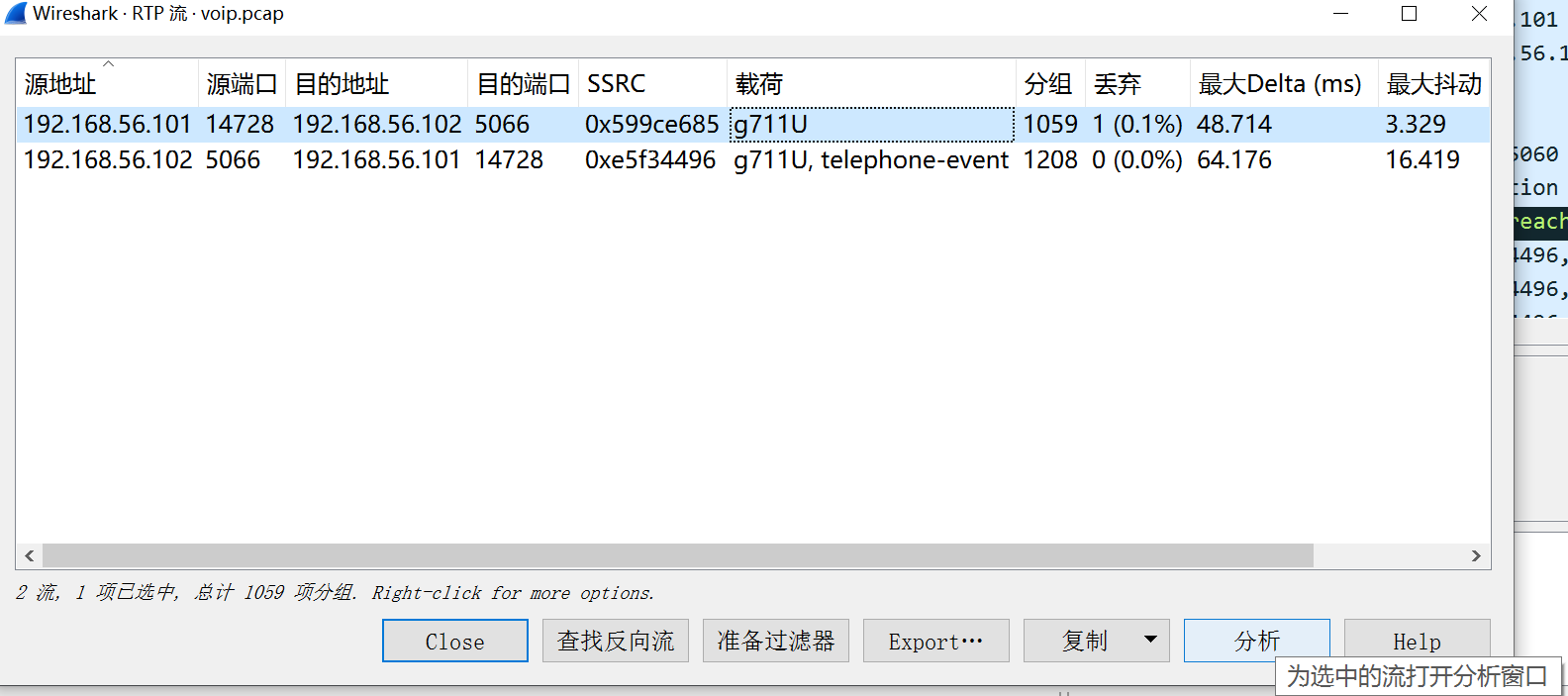

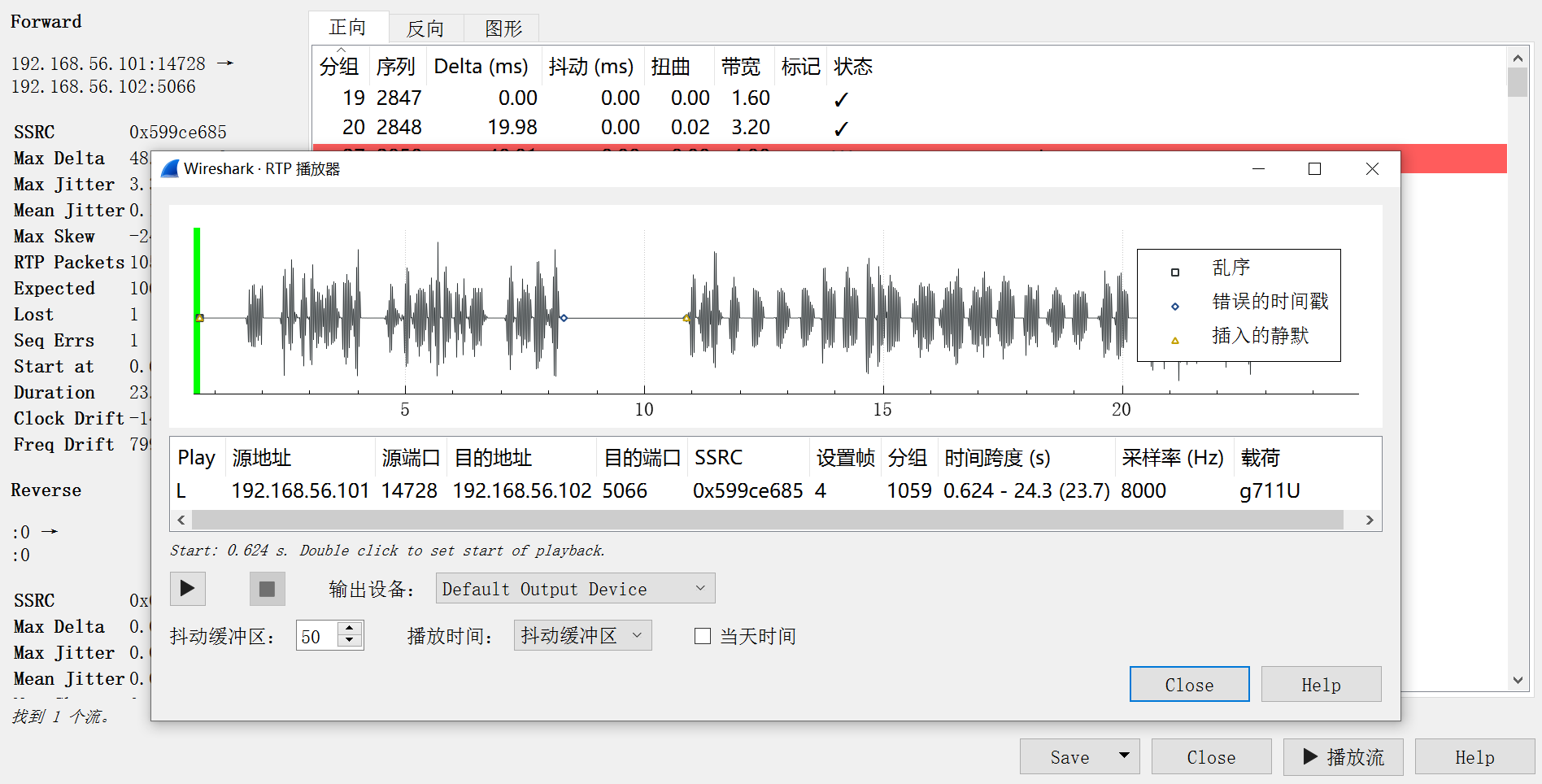

voip

流量分析,找到RTP流

进行分析,然后播放听取flag,得到flag{9001IVR}

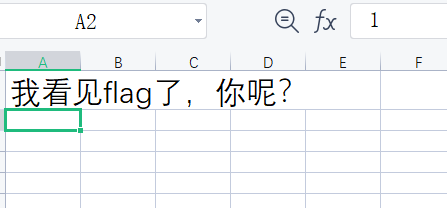

[GKCTF 2021]excel 骚操作

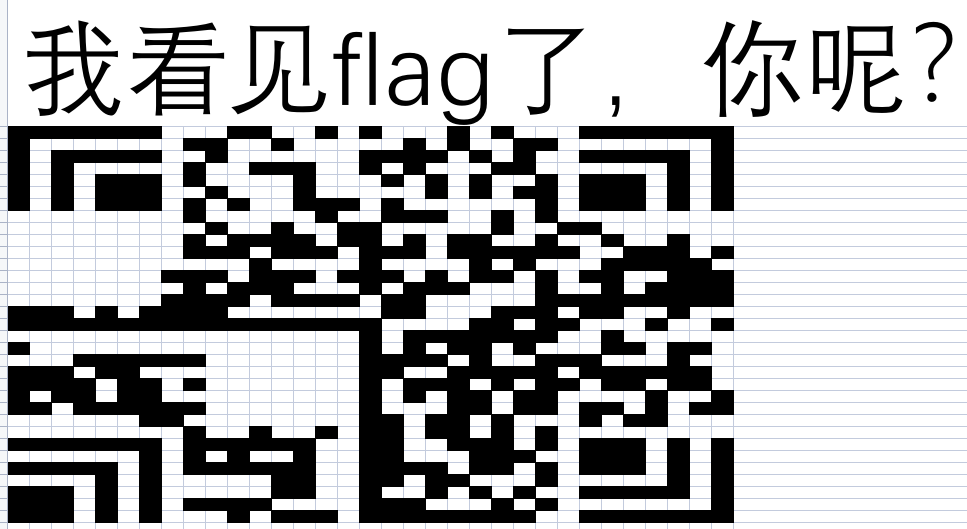

xlsx文件有些函数值为1,有些没有,把函数值位1的格子涂黑

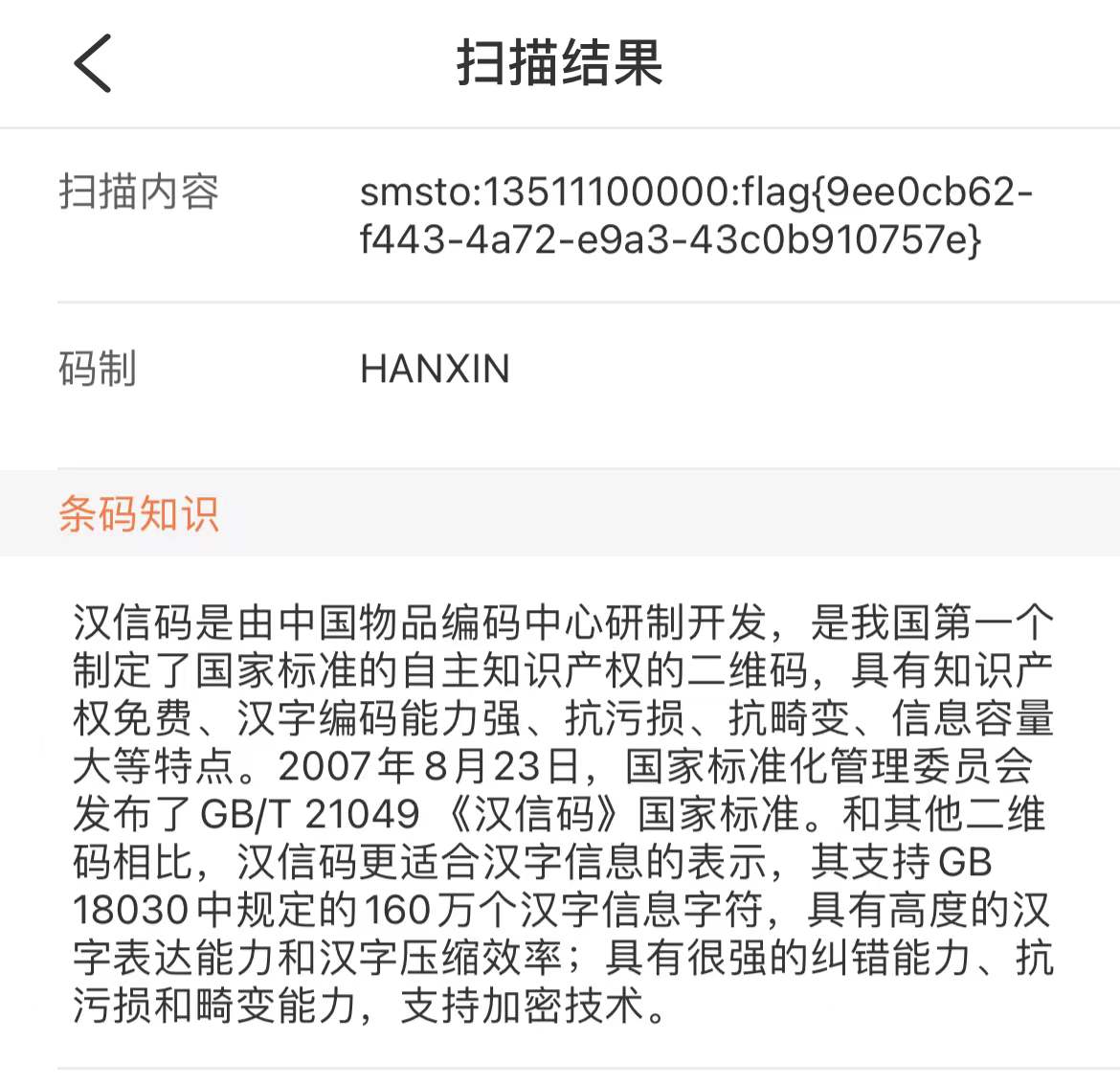

得到一个二维码,但普通的扫码工具扫不出来,只能利用“中国编码”,得知这是汉信码,得到flag

key不在这里

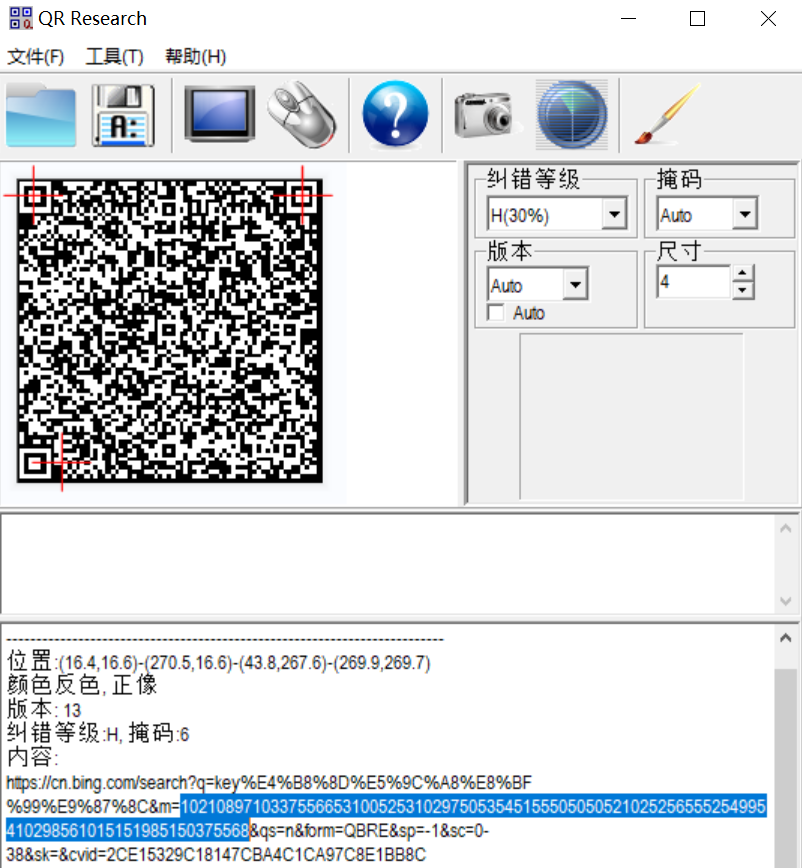

扫描二维码

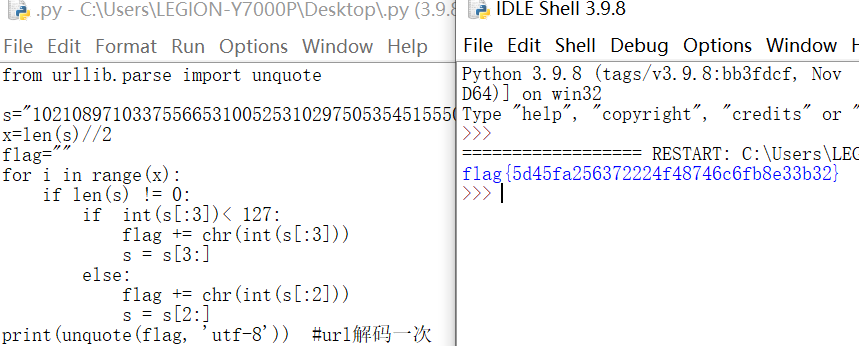

上面的网址没用,这串数字需要转字符再进行url解码,“学习”了一个脚本,跑出了flag

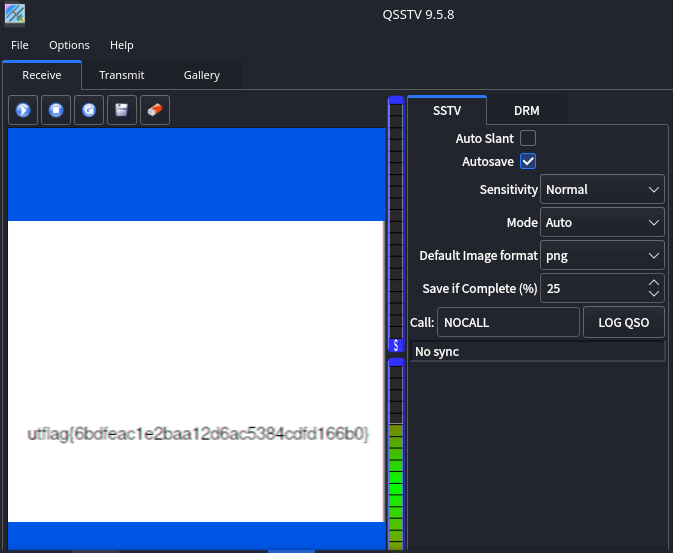

[UTCTF2020]sstv

利用kali的qsstv直接扫出了flag

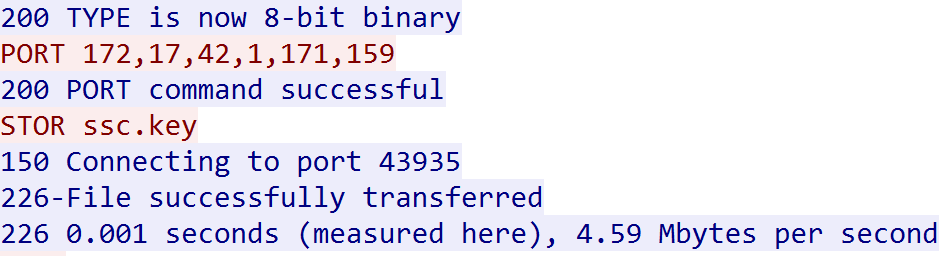

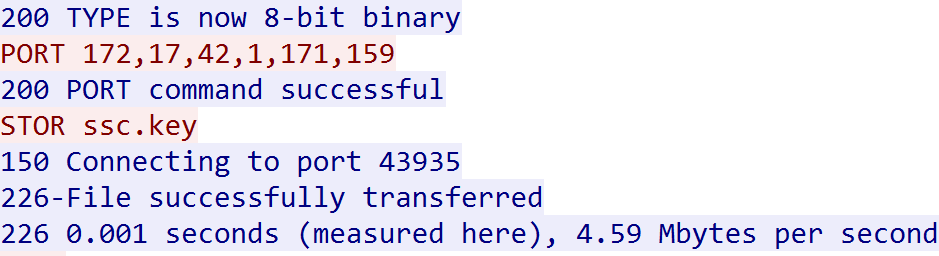

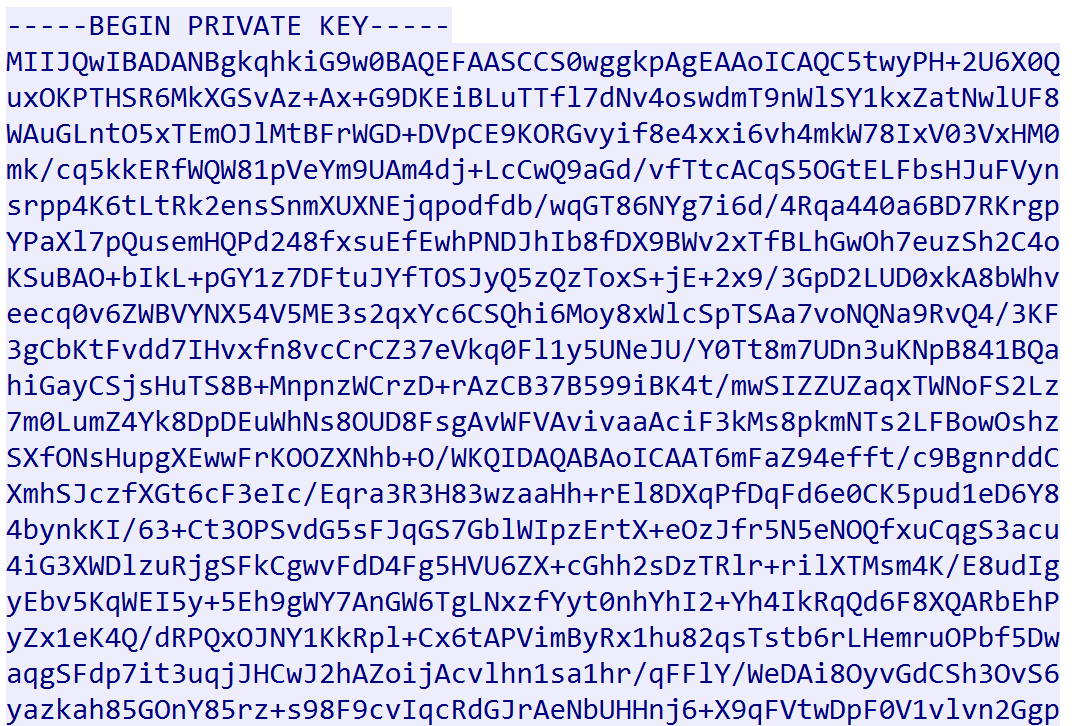

greatescape

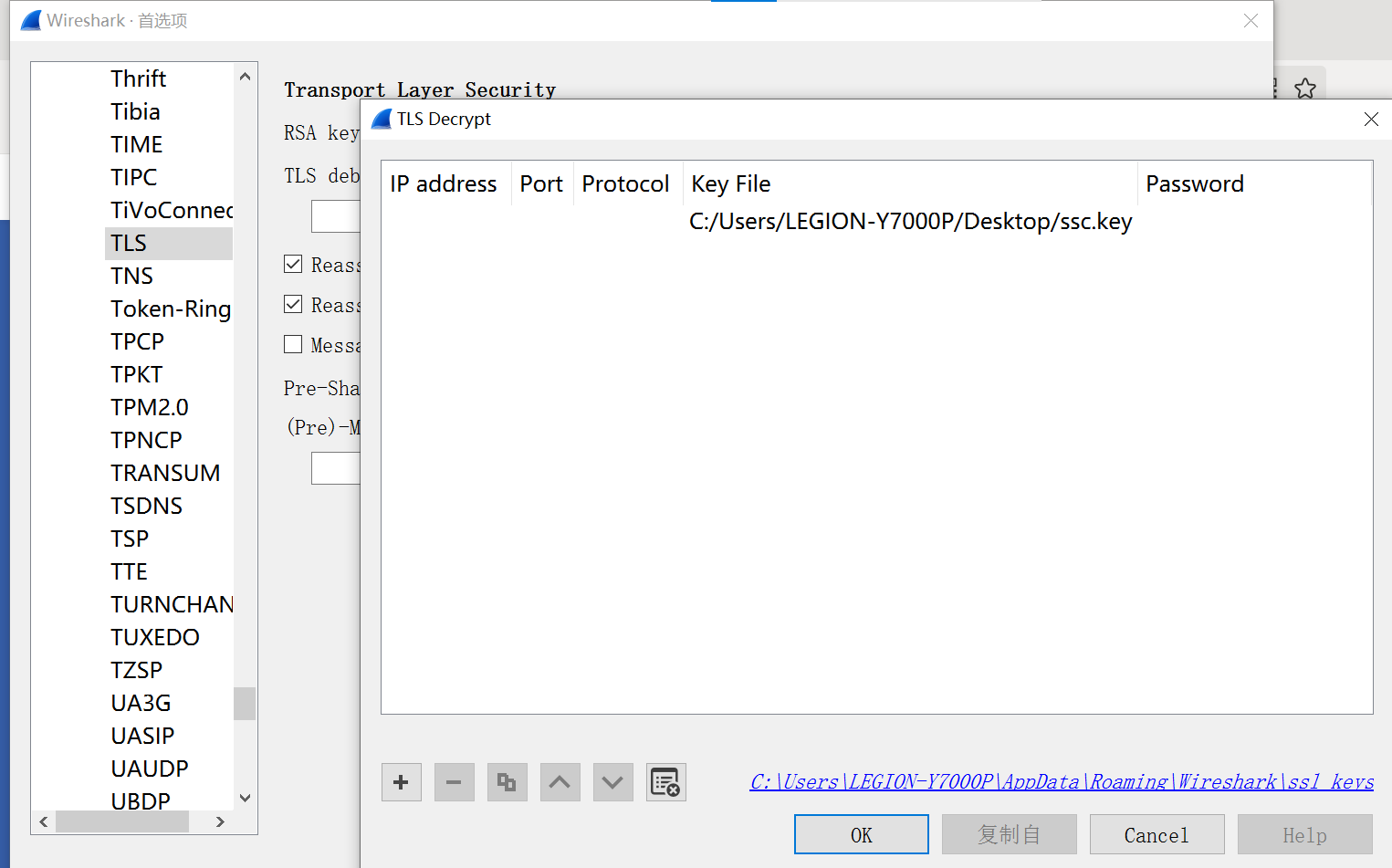

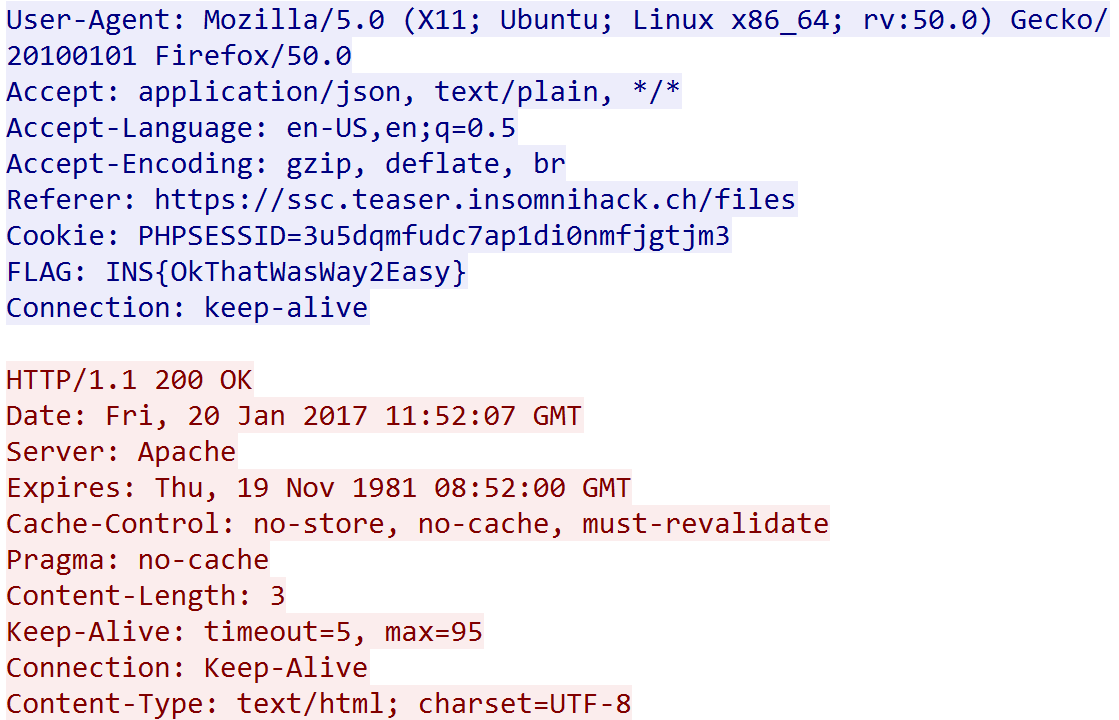

流量分析,在追踪TCP的第17流发现ssc.key

在第18流发现私钥

把私钥保存下来,放进去

在第80流追踪TLS,得到flag

[INSHack2017]hiding-in-plain-sight

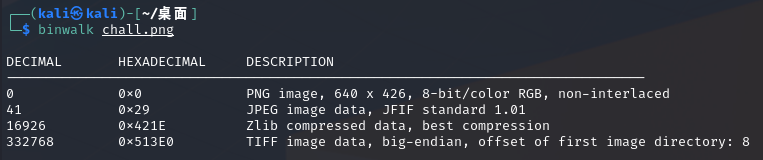

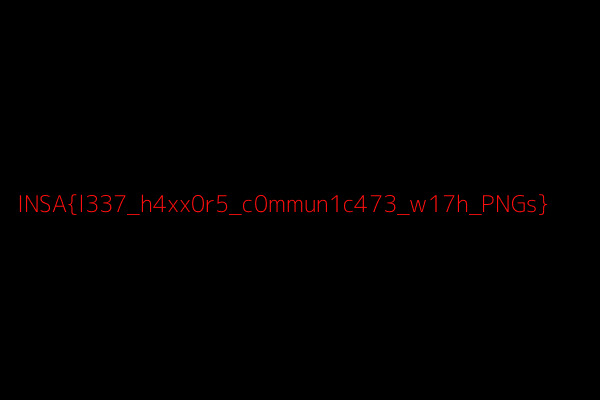

一张png用binwalk分析了一下,发现里面藏了png

用foremost分离出来,得到了带flag的jpg

浙公网安备 33010602011771号

浙公网安备 33010602011771号