Ansible入门;Ansible ad-hoc; ansible-vault加密工具 ;ansible-console

目录

一、Ansible 概述

1.什么是Ansible

Ansible是一个自动化统一配置管理工具,自动化主要体现在Ansible集成了丰富模块以及功能组件,可以通过一个命令完成一系列的操作,进而能减少重复性的工作和维护成本,可以提高工作效率。

官方文档:https://docs.ansible.com/

源代码仓库:https://github.com/ansible/ansible

2.自动化工具

1.puppet 学习难,安装ruby环境难,没有远程执行功能

2.ansible 轻量级,大规模环境下只通过ssh会很慢,串行的

3.saltstack 一般选择salt会使用C/S结构的模式,salt-master和salt-minion,并行的,大规模批量操作的情况下,会比Ansible速度快一些,底层使用的是zero-MQ消息队列

3.自动化运维相较于手动运维

1.提高工作效率

2.提高了工作的准确度

3.减少人员成本

4.减少了重复的工作

4.Ansible的功能及优点

1.远程执行

批量执行远程命令,可以对多台主机进行远程操作

2.配置管理

批量配置软件服务,可以进行自动化方式配置,服务的统一配置管理,和启停

3.事件驱动

通过Ansible的模块,对服务进行不同的事件驱动

比如:

1)修改配置后重启

2)只修改配置文件,不重启

3)修改配置文件后,重新加载

4)远程启停服务管理

4.管理公有云

通过API接口的方式管理公有云,不过这方面做的不如saltstack.

saltstack本身可以通过saltcloud管理各大云厂商的云平台。

5.二次开发

因为语法是Python,所以便于运维进行二次开发。

6.任务编排

可以通过playbook的方式来统一管理服务,并且可以使用一条命令,实现一套架构的部署,并行的

7.跨平台,跨系统

几乎不受到平台和系统的限制,比如安装apache和启动服务

在Ubuntu上安装apache服务名字叫apache2

在CentOS上安装apache服务名字叫httpd

在CentOS6上启动服务器使用命令:/etc/init.d/nginx start

在CentOS7上启动服务器使用命令:systemctl start nginx

Ansible特性 总结

- 模块化:调用特定的模块完成特定任务,支持自定义模块,可使用任何编程语言写模块

- Paramiko(python对ssh的实现),PyYAML,Jinja2(模板语言)三个关键模块

- 基于Python语言实现

- 部署简单,基于python和SSH(默认已安装),agentless,无需代理不依赖PKI(无需ssl)

- 安全,基于OpenSSH

- 幂等性:一个任务执行1遍和执行n遍效果一样,不因重复执行带来意外情况,此特性非绝对

- 支持playbook编排任务,YAML格式,编排任务,支持丰富的数据结构

- 较强大的多层解决方案 role

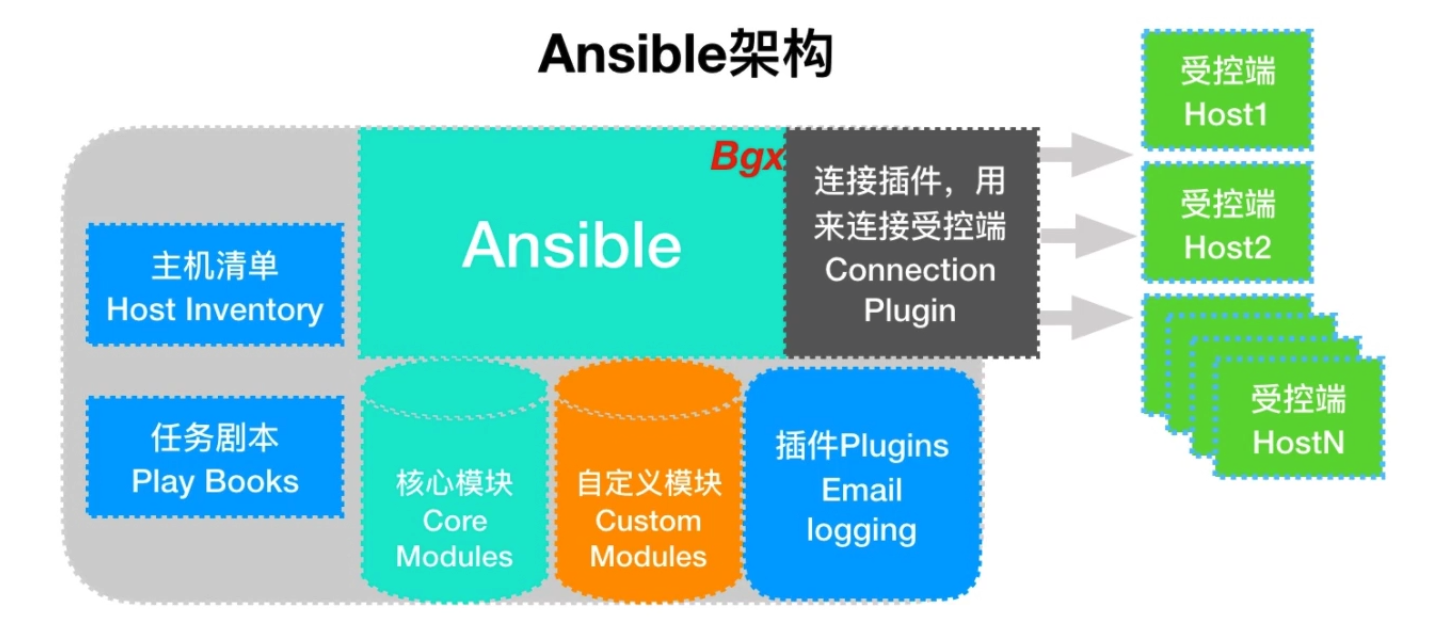

Ansible架构

二、Ansible 构成

1.组成部分

1.连接插件connection plugins用于连接主机 用来连接被管理端

2.核心模块core modules连接主机实现操作, 它依赖于具体的模块来做具体的事情

3.自定义模块custom modules根据自己的需求编写具体的模块

4.插件plugins完成模块功能的补充

5.剧本playbookansible的配置文件,将多个任务定义在剧本中,由ansible自动执行

6.主机清单inventor定义ansible需要操作主机的范围

最重要的一点是 ansible是模块化的 它所有的操作都依赖于模块

2.Ansible执行流程

1.Ansible读取playbook剧本,剧本中会记录对哪些主机执行哪些任务。 #web 安装nginx

2.首先Ansible通过主机清单找到要执行的主机,然后调用具体的模块。 #web 是谁

3.其次Ansible会通过连接插件连接对应的主机并推送对应的任务列表。 #使用yum模块安装nginx

4.最后被管理的主机会将Ansible发送过来的任务解析为本地Shell命令执行。 #受控端执行yum install -y nginx

三、Ansible使用

ansible的安装方法有多种,官方文档:

https://docs.ansible.com/ansible/latest/installation_guide/intro_installation.html

1.环境准备

| 主机 | 外网IP | 内网IP | 身份 |

|---|---|---|---|

| m01 | 192.168.15.61 | 172.16.1.61 | 控制端 |

| web01 | 192.168.15.7 | 172.16.1.7 | 受控端 |

| web02 | 192.168.15.8 | 172.16.1.8 | 受控端 |

2.控制端安装ansible

Ansible安装有多种方式,常用的方式有yum、源码包编译安装等

1) yum安装

#1.依赖epel源,先安装epel源

[root@m01 ~]# wget -O /etc/yum.repos.d/epel.repo http://mirrors.aliyun.com/repo/epel-7.repo

#2.安装Ansible

[root@m01 ~]# yum install -y ansible

2) 编译安装(慎用)

[root@m01 ~]# yum -y install python-jinja2 PyYAML python-paramiko python-babel python-crypto

[root@m01 ~]# wget https://releases.ansible.com/ansible/ansible-2.9.18.tar.gz

[root@m01 ~]# tar xf ansible-2.9.18.tar.gz

[root@m01 ~]# cd ansible-2.9.18

[root@m01 ~]# python setup.py build

[root@m01 ~]# python setup.py install

[root@m01 ~]# mkdir /etc/ansible

[root@m01 ~]# cp -r examples/* /etc/ansible

3) PIP安装

[root@m01 ~]# yum install python-pip

[root@m01 ~]# pip install --upgrade pip

[root@m01 ~]# pip install ansible --upgrade

检验

[root@m01 ~]# ansible --version

ansible 2.9.18

config file = /etc/ansible/ansible.cfg

configured module search path = [u'/root/.ansible/plugins/modules', u'/usr/share/ansible/plugins/modules']

ansible python module location = /usr/lib/python2.7/site-packages/ansible

executable location = /usr/bin/ansible

python version = 2.7.5 (default, Nov 16 2020, 22:23:17) [GCC 4.8.5 20150623 (Red Hat 4.8.5-44)]

@参数

# ansible <host-pattern> [options]

选项说明:

--version #显示版本

-m module #指定模块,默认为command

-v #详细过程 –vv -vvv更详细

--list-hosts #显示主机列表,可简写 --list

-C, --check #检查,并不执行

-T, --timeout=TIMEOUT #执行命令的超时时间,默认10s

-k, --ask-pass #提示输入ssh连接密码,默认Key验证

-u, --user=REMOTE_USER #执行远程执行的用户

-b, --become #代替旧版的sudo 切换

--become-user=USERNAME #指定sudo的runas用户,默认为root

-K, --ask-become-pass #提示输入sudo时的口令

--syntax-check #验证语法

4.ansible配置文件

- /etc/ansible/ansible.cfg 主配置文件,配置ansible工作特性

- /etc/ansible/hosts 主机清单

- /etc/ansible/roles/ 存放角色的目录

[root@m01 ~]# vim /etc/ansible/ansible.cfg

# nearly all parameters can be overridden in ansible-playbook

# or with command line flags. ansible will read ANSIBLE_CONFIG,

# ansible.cfg in the current working directory, .ansible.cfg in

# the home directory or /etc/ansible/ansible.cfg, whichever it

# finds first

[root@m01 ~]# rpm -ql ansible

[root@m01 ~]# zcat /usr/share/man/man1/ansible-config.1.gz

#要查看完整列表,请访问https://docs.ansibe.com/或使用ansibe-config命令。

For a full list check \fI\%https://docs.ansible.com/\fP\&. or use the \fIansible\-config\fP command.

#/etc/ansible/ansible.cfg 配置文件,如果存在则使用

/etc/ansible/ansible.cfg \-\- Config file, used if present

#~/.ansible.cfg 用户配置文件,覆盖默认配置(如果存在)

~/.ansible.cfg \-\- User config file, overrides the default config if present

#\&/ansible.cfg 本地配置文件(在当前工作目录中)假定为(aqproject-specific)(aq,如果存在,则重写其余文件)。

\&./ansible.cfg \-\- Local config file (in current working directory) assumed to be \(aqproject specific\(aq and overrides the rest if present.

#如上所述,ANSIBLE_CONFIG环境变量将覆盖所有其他环境变量。

As mentioned above, the ANSIBLE_CONFIG environment variable will override all others.

5.ansible配置文件解释

[root@m01 ~]# cat /etc/ansible/ansible.cfg

#inventory = /etc/ansible/hosts #主机列表配置文件

#library = /usr/share/my_modules/ #库文件存放目录

#remote_tmp = ~/.ansible/tmp #临时py文件存放在远程主机目录

#local_tmp = ~/.ansible/tmp #本机的临时执行目录

#forks = 5 #默认并发数

#sudo_user = root #默认sudo用户

#ask_sudo_pass = True #每次执行是否询问sudo的ssh密码

#ask_pass = True #每次执行是否询问ssh密码

#remote_port = 22 #远程主机端口

host_key_checking = False #跳过检查主机指纹

log_path = /var/log/ansible.log #ansible日志

#普通用户提权操作

[privilege_escalation]

#become=True

#become_method=sudo

#become_user=root

#become_ask_pass=False

四、主机清单配置

ansible的主要功用在于批量主机操作,为了便捷地使用其中的部分主机,可以在inventory file中将其分组命名,默认的inventory file为 /etc/ansible/hosts,inventory file可以有多个,且也可以通过Dynamic Inventory来动态生成

主机清单文件格式

inventory文件遵循INI文件风格,中括号中的字符为组名。可以将同一个主机同时归并到多个不同的组中

此外,当如若目标主机使用了非默认的SSH端口,还可以在主机名称之后使用冒号加端口号来标明,如果主机名称遵循相似的命名模式,还可以使用列表的方式标识各主机。

1.基于密码的方式

#方式一: ip + 端口 + 用户名 + 用户密码

[root@m01 ~]# vim /etc/ansible/hosts

[web]

172.16.1.7 ansible_ssh_port=22 ansible_ssh_user=root ansible_ssh_pass='123'

172.16.1.8 ansible_ssh_port=22 ansible_ssh_user=root ansible_ssh_pass='123'

172.16.1.9 ansible_ssh_port=22 ansible_ssh_user=root ansible_ssh_pass='123'

#测试

[root@m01 ~]# ansible web -m ping

#方式二:主机+端口+用户密码

[root@m01 ~]# vim /etc/ansible/hosts

[web]

web0[1:3] ansible_ssh_port=22 ansible_ssh_pass='123'

# 公共变量

[web:vars]

ansible_ssh_port=22

ansible_ssh_user=root

ansible_ssh_pass='123'

#方式三: ip + 变量密码 ***

[root@m01 ~]# vim /etc/ansible/hosts

[web01]

172.16.1.7

[web02]

172.16.1.8 ansible_ssh_pass='1'

[web01:vars]

ansible_ssh_pass='1'

#主机+端口+密码

[test]

192.168.15.8 ansible_connection=local #指定本地连接,无需ssh配置

#ansible_connection=ssh 需要StrictHostKeyChecking no

192.168.15.7 ansible_connection=ssh ansible_port=2222 ansible_user=dan ansible_password=111

192.168.15.6 ansible_connection=ssh ansible_user=root ansible_password=1

2.基于秘钥的方式

说明:密钥连接的前提是需要做好免密

1.生成密钥对

[root@m01 ~]# ssh-keygen

2.推送公钥

[root@m01 ~]# ssh-copy-id 172.16.1.7

123

[root@m01 ~]# ssh-copy-id -i ~/.ssh/id_rsa.pub root@172.16.1.8

主机清单编写(多种方式结合)

#配置主机清单

[root@m01 ~]# vim /etc/ansible/hosts

[web_group]

web01

web02

#配置hosts

[root@m01 ~]# vim /etc/hosts

172.16.1.7 web01

172.16.1.8 web02

#测试

[root@m01 ~]# ansible 'web_group' -m ping

3.定义整合组

1)主机组配置

[root@m01 ~]# vim /etc/ssh/ssh_config

StrictHostKeyChecking no

[root@m01 ~]# vim /etc/ansible/hosts

[lb_group]

172.16.1.5 ansible_ssh_port=22 ansible_ssh_user=root ansible_ssh_pass='1'

172.16.1.6 ansible_ssh_port=22 ansible_ssh_user=root ansible_ssh_pass='1'

[web_group] #不写密码,已做了免密认证

web01

web02

[nfs_group]

nfs ansible_ssh_pass='1' #配置hosts

[rsync_group]

backup ansible_ssh_pass='1'

[mysql_group]

db01 ansible_ssh_pass='1'

db02 ansible_ssh_pass='1'

[www:children] #定义整合组,下面包含多个组,children代表是一个组

web_group

nfs_group

rsync_sgroup

#注意:主机名和组名称不要一样,否则执行命令时不知道找主机还是主机组

#查看组下面的机器

[root@m01 ~]# ansible web_group --list-host

#操作多个组

[root@m01 ~]# ansible 'web_group,mysql_group' -m ping

#列出当前某个组有多少台主机

[root@m01 ~]# ansible all -m ping -i ./hosts --list-hosts

hosts (3):

web03

web02

web01

-i : 临时指定host路径

3.测试

#单主机

[root@m01 ~]# ansible web01 -m ping

#所有主机

[root@m01 ~]# ansible "*" -m ping

#所有主机

[root@m01 ~]# ansible all -m ping

#主机组

[root@m01 ~]# ansible web_group -m ping

#整合组

[root@m01 ~]# ansible www -m ping

Ansible相关工具

| 命令 | 解释 |

|---|---|

| /usr/bin/ansible | 主程序,临时命令执行工具 |

| /usr/bin/ansible-doc | 查看配置文档,模块功能查看工具,相当于man |

| /usr/bin/ansible-playbook | 定制自动化任务,编排剧本工具,相当于脚本/usr/bin/ansible-pull 远程执行命令的工具 |

| /usr/bin/ansible-vault | 文件加密工具 |

| /usr/bin/ansible-console | 基于Console界面与用户交互的执行工具 |

| /usr/bin/ansible-galaxy | 下载/上传优秀代码或Roles模块的官网平台 |

利用ansible实现管理的主要方式:

- Ad-Hoc即利用ansible命令,主要用于临时命令使用场景

- Ansible-playbook主要用于长期规划好的,大型项目的场景,需要有前期的规划过程

五、Ansible ad-hoc

ad-hoc概述

1.什么ad-hoc

ad-hoc简而言之就是"临时命令",执行完即结束,并不会保存

此工具用来显示模块帮助,相当于man

2.使用场景

比如在多台机器上查看某个进程是否启动,或拷贝指定文件到本地,等等

临时使用的命令,一次使用

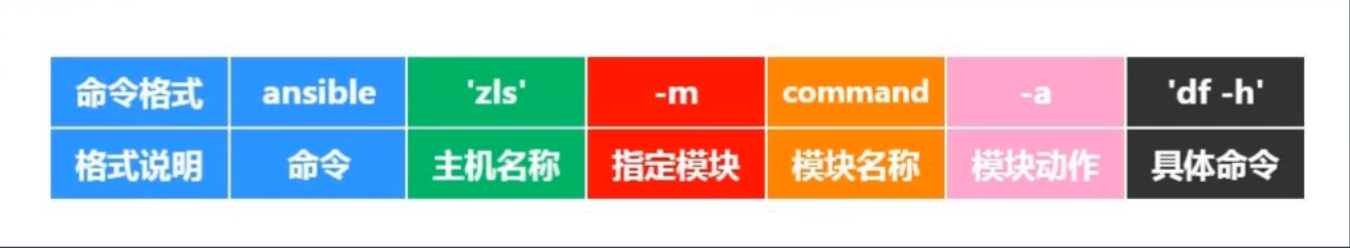

3.ad-hoc模式的命令使用

[root@m01 ~]# ansible web01 -m command -a 'df -h'

web01 | CHANGED | rc=0 >>

Filesystem Size Used Avail Use% Mounted on

/dev/sda3 18G 1.6G 17G 9% /

devtmpfs 476M 0 476M 0% /dev

tmpfs 487M 0 487M 0% /dev/shm

tmpfs 487M 7.7M 479M 2% /run

tmpfs 487M 0 487M 0% /sys/fs/cgroup

/dev/sda1 1014M 127M 888M 13% /boot

tmpfs 98M 0 98M 0% /run/user/0

[root@m01 ~]# ansible web_group -m command -a 'free -m'

web01 | CHANGED | rc=0 >>

total used free shared buff/cache available

Mem: 972 128 481 7 362 658

Swap: 1023 0 1023

web02 | CHANGED | rc=0 >>

total used free shared buff/cache available

Mem: 972 111 551 7 309 691

Swap: 1023 0 1023

4.ad-hoc结果返回颜色

绿色信息: 查看主机信息/对主机未做改动

黄色信息: 对主机数据信息做了修改

红色信息: 命令执行出错了

紫色信息: 警告信息(忠告/建议)

蓝色信息: 显示ansible命令执行的过程???

5.ad-hoc常用模块

command # 执行shell命令(不支持管道等特殊字符)

shell # 执行shell命令

script # 执行shell脚本

yum_repository # 配置yum仓库

yum # 安装软件

copy # 变更配置文件

file # 建立目录或文件

service # 启动与停止服务

systemd # 启动与停止服务

mount # 挂载设备

cron # 定时任务

get_url #下载软件

firewalld #防火墙

selinux #selinux

setup #获取主机信息

6.ansible帮助

#1.查看所有模块

[root@m01 ~]# ansible-doc -l | wc -l

3387 # 目前系统的模块个数。还可以自定义开发模块

#2.查看指定模块的用法

[root@m01 ~]# ansible-doc yum

#3.查看模块参数

[root@m01 ~]# ansible-doc -s yum

六、ansible 脚本

此工具通过ssh协议,实现对远程主机的配置管理、应用部署、任务执行等功能。

建议:使用此工具前,先配置ansible主控端能基于密钥认证的方式联系各个被管理节点

- 范例:利用sshpass批量实现基于key验证脚本(密码是一致的)

[root@m01 ~]# vim /etc/ssh/ssh_config

StrictHostKeyChecking no

[root@m01 ~]# cat hosts.list

172.16.0.4

[root@m01 ~]# vim push_ssh_key.sh

#!/bin/bash

#********************************************************************#

# WelCome To Login #

# Author:dan #

# Date:2021-05-20 #

# Copyright©:2021 All rightsreserved #

#********************************************************************#

rpm -q sshpass &> /dev/null || yum -y install sshpass

[ -f /root/.ssh/id_rsa ] || ssh-keygen -f /root/.ssh/id_rsa -P ''

export SSHPASS=1

while read IP;do

sshpass -e ssh-copy-id -o StrictHostKeyChecking=no $IP

done<hosts.list

- 范例:实现基于key验证的脚本

[root@instance-gvpb80ao ~]# vim push_ssh_key.sh

#!/bin/bash

#********************************************************************#

# WelCome To Login #

# Author:dan #

# Date:2021-05-20 #

# Copyright©:2021 All rightsreserved #

#********************************************************************#

IPLIST="

172.16.1.7

172.16.1.8

172.16.1.9"

rpm -q sshpass &> /dev/null || yum -y install sshpass

[ -f /root/.ssh/id_rsa ] || ssh-keygen -f /root/.ssh/id_rsa -P ''

export SSHPASS=1

for IP in $IPLIST;do

sshpass -e ssh-copy-id -o StrictHostKeyChecking=no $IP

done

ansible的Host-pattern

用于匹配被控制的主机的列表。

通配符

[root@m01 ~]# cat /etc/ansible/hosts

[root@m01 ~]# cat /etc/ansible/hosts

[lb_group]

172.16.1.5 ansible_ssh_port=22 ansible_ssh_user=root ansible_ssh_pass='1'

172.16.1.6 ansible_ssh_port=22 ansible_ssh_user=root ansible_ssh_pass='1'

[web_group]

web01

web02

# 第一种方式

[root@m01 ~]# ansible "*" -m ping

# 第二种方式

[root@m01 ~]# absible web01 -m ping

# 第三种方式

[root@m01 ~]# ansible 'web*' -m ping

# 第四种方式

[root@m01 ~]# ansible 'lb_group web01' -m ping

或关系

# 在'lb组'或者在'web_group'里面

[root@m01 ~]# ansible 'lb_group:web_group' -m ping

逻辑与

# 在lb组并且在'web_group'里面

[root@m01 ~]# ansible 'lb_group:&web_group' -m ping

逻辑非

# 在lb组不在web_group里

[root@m01 ~]# ansible 'lb_group:!web_group' -m ping

正则表达式

[root@m01 ~]# cat /etc/ansible/hosts

[private]

172.16.1.7

[public]

192.168.15.7

# 以pu开头

[root@instance-gvpb80ao ~]# ansible '~pu' -m ping

192.168.15.7 | SUCCESS => {

"ansible_facts": {

"discovered_interpreter_python": "/usr/bin/python"

},

"changed": false,

"ping": "pong"

}

七、ansible-vault

此工具可以用于加密解密yml文件。

格式

ansible-vault [create|decrypt|edit|encrypt|rekey|view]

示例

ansible-vault encrypt hello.yml #加密

[root@m01 ~]# ansible-vault encrypt hello.yaml

New Vault password: 11

Confirm New Vault password: 11

Encryption successful

[root@m01 ~]# cat hello.yaml

ansible-vault decrypt hello.yml #解密

[root@m01 ~]# ansible-vault decrypt hello.yaml

Vault password: 11

Decryption successful

ansible-vault view hello.yml #查看

[root@m01 ~]# ansible-vault view hello.yaml

ansible-vault edit hello.yml #编辑加密文件

[root@m01 ~]# ansible-vault edit hello.yaml

Vault password: 11

ansible-vault rekey hello.yml #修改口令

[root@m01 ~]# ansible-vault rekey hello.yaml

Vault password: 11

New Vault password: 22

Confirm New Vault password: 22

Rekey successful

ansible-vault create new.yml #创建新文件

[root@m01 ~]# ansible-vault create abc.yaml

New Vault password:

Confirm New Vault password:

八、ansible-console

此工具可交互执行命令,支持tab,ansible 2.0+新 增

提示符格式

执行用户@当前操作的主机组 (当前组的主机数量)[f:并发数]$

常用子命令

- 设置并发数: forks n 例如: forks 10

- 切换组: cd 主机组 例如: cd web

- 列出当前组主机列表: list

- 列出所有的内置命令: ?或help

示例

[root@m01 ~]# ansible-console

Welcome to the ansible console.

Type help or ? to list commands.

root@all (2)[f:5]$ ping

九、ansible-galaxy

此工具会连接 https://galaxy.ansible.com下载相应的roles

#如下载web->nginxde的配置清单

[root@m01 ~]# ansible-galaxy install geerlingguy.nginx

# 查看列表

[root@m01 ~]# ansible-galaxy list

# /root/.ansible/roles

- geerlingguy.nginx, 3.0.0

# /usr/share/ansible/roles

# /etc/ansible/roles

# 下载nginx roles

[root@m01 ~]# ansible-galaxy install geerlingguy.nginx

- downloading role 'nginx', owned by geerlingguy

- downloading role from https://github.com/geerlingguy/ansible-role-nginx/archive/3.0.0.tar.gz

- extracting geerlingguy.nginx to /root/.ansible/roles/geerlingguy.nginx

- geerlingguy.nginx (3.0.0) was installed successfully

# 删除

[root@m01 ~]# ansible-galaxy remove geerlingguy.nginx

- successfully removed geerlingguy.nginx

浙公网安备 33010602011771号

浙公网安备 33010602011771号