会员

周边

新闻

博问

闪存

众包

赞助商

Chat2DB

所有博客

当前博客

我的博客

我的园子

账号设置

会员中心

简洁模式

...

退出登录

注册

登录

返回顶部

你再不来,我就要下雪了

一厢情愿,就得愿赌服输

博客园

首页

新随笔

联系

订阅

管理

上一页

1

2

3

4

下一页

2020年4月13日

文件上传_解析漏洞

摘要: 文件解析漏洞是将静态文件错误的解析为动态文件的漏洞 1.IIS/Nginx + PHP fashcgi取值错误解析漏洞(配置错误) 开启了cgi.fix_pathinfo,如果开启以后,所执行文件不存在,会继续查找上一级文件是否存在。 index.php/id/2 并且未设置security.lim

阅读全文

posted @ 2020-04-13 15:58 星火不辍

阅读(207)

评论(0)

推荐(0)

2020年4月8日

[BJDCTF2020]Mark loves cat

摘要: Githack获取源码 php动态变量 $a="b"; $b="c"; echo $$a; 结果输出:c; 解释:$$a=${$a}=$b=c 首先post:$flag=flag 这样就变成了$$flag = flag 然后GET:?yds=flag $x为yds,$y为flag,所以$$x就是$y

阅读全文

posted @ 2020-04-08 09:32 星火不辍

阅读(812)

评论(0)

推荐(0)

[GXYCTF2019]BabySQli

摘要: 考到了一个知识点 当查询的数据不存在的时候,联合查询就会构造一个虚拟的数据在数据库中。 union select测试发现有三列 所以我们在这里进行绕过,即输入admin,密码设置为123456,将123456MD5加密后放进union select 查询中 也就是当name代入查询查询时,在MySQ

阅读全文

posted @ 2020-04-08 09:07 星火不辍

阅读(607)

评论(0)

推荐(0)

2020年4月7日

SQL注入-二次注入

摘要: 原理

阅读全文

posted @ 2020-04-07 10:48 星火不辍

阅读(476)

评论(0)

推荐(0)

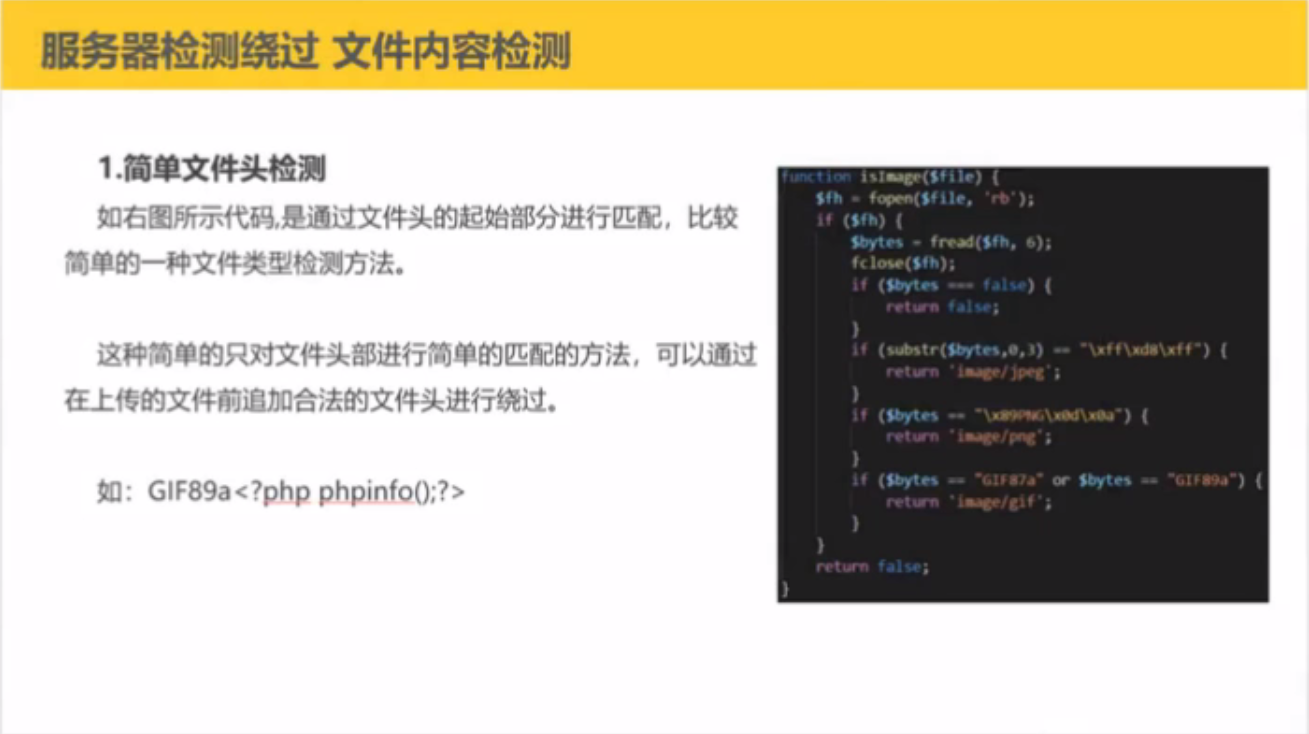

文件上传_文件内容检测绕过

摘要:

评论(0)

推荐(0)

2020年4月1日

[BJDCTF 2nd]假猪套天下第一

摘要: 搬运一个师傅的header参数总结 https://www.cnblogs.com/benbenfishfish/p/5821091.html

阅读全文

posted @ 2020-04-01 11:30 星火不辍

阅读(532)

评论(0)

推荐(0)

[安洵杯 2019]easy_web

摘要: 源码 PHP '; die("xixi~ no flag"); } else { $txt = base64_encode(file_get_contents($file)); echo ""; echo ""; } echo $cmd; echo ""; if (preg_match("/ls|b

阅读全文

posted @ 2020-04-01 11:17 星火不辍

阅读(1018)

评论(0)

推荐(0)

2020年3月30日

WAF绕过原理

摘要: 大体上有三种方法:白盒绕过、黑盒绕过、Fuzz绕过 首先看白盒绕过: 原理很简单,就是读代码,看看过滤了什么,从而用大小写变形、等价变换等的方法来进行绕过 黑盒: Fuzz:

阅读全文

posted @ 2020-03-30 10:07 星火不辍

阅读(454)

评论(0)

推荐(0)

2020年3月26日

SSTI注入

摘要: 引自 https://www.cnblogs.com/tiaopidejun/p/12357245.html ssti注入又称服务器端模板注入攻击(Server Side Template Injection),和sql注入一样,也是由于接受用户输入而造成的安全问题。 它的实质就是服务器端接受了用户

阅读全文

posted @ 2020-03-26 09:01 星火不辍

阅读(813)

评论(0)

推荐(0)

2020年3月23日

WPA暴力破解

摘要: 1.airmon-ng start wlan0 2.airodump-ng wlanmon 3.airodump-ng -c[channel] --bssid[ap's mac] -w[保存的文件名] wlan0mon --ignore-negative-one 4.aireplay-ng -0 1

阅读全文

posted @ 2020-03-23 14:56 星火不辍

阅读(233)

评论(0)

推荐(0)

上一页

1

2

3

4

下一页

公告