玄机蓝队靶场_应急响应_45:流量分析

WP:

一:

用wires hark分析:

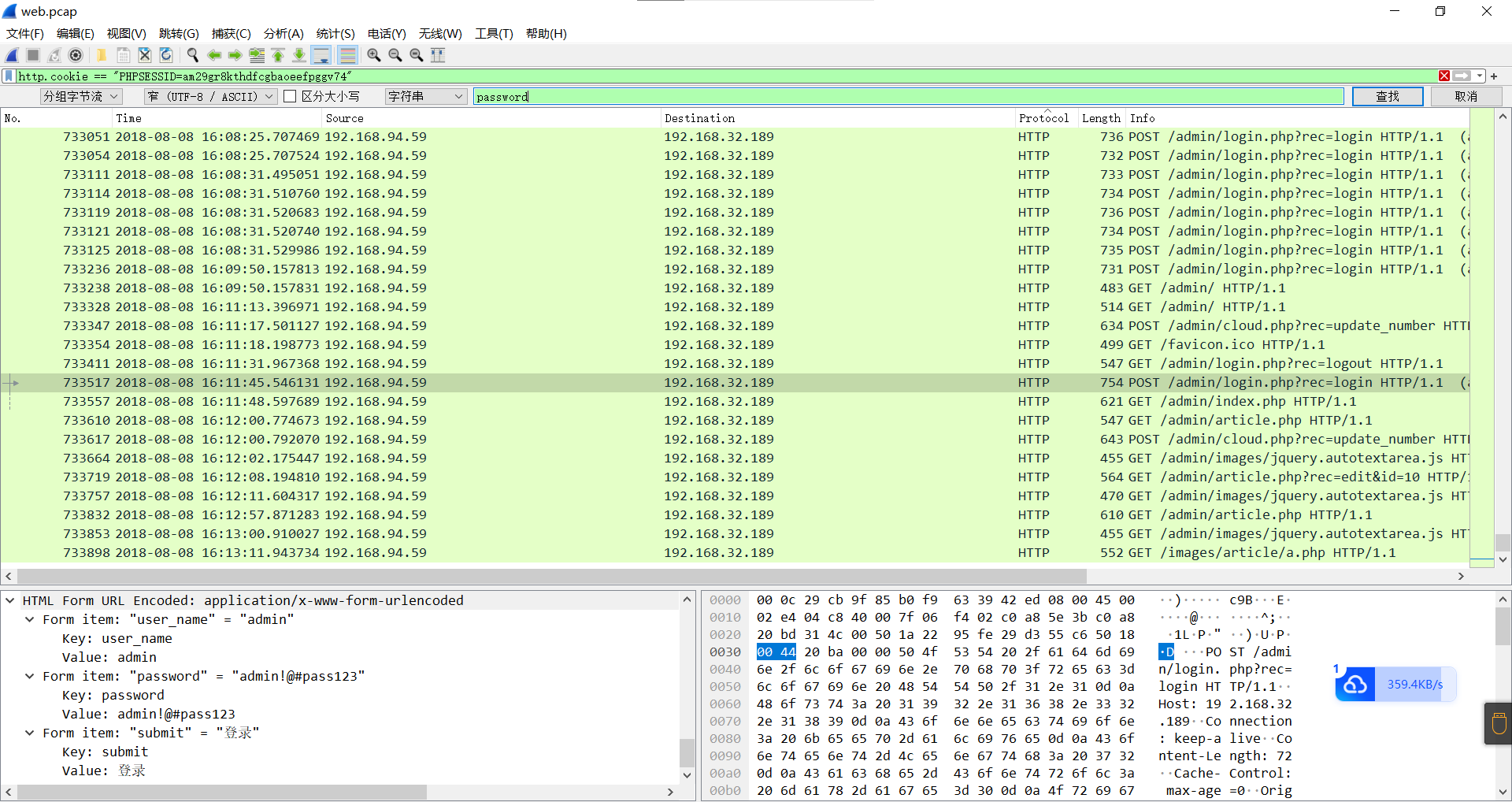

(1)观察流量,发现重要数据主要在于http协议POST请求与对应的admin/login路径里,于是过滤:

http.request.uri matches ".*login.*" && http.request.method == "POST"

然后发现爆破行为,所以思路有两个,第一个就是找关键字password,最后一个爆破正确的就是系统密码。第二个思路就是找到正确登录的数据包,然后根据数据包的cookie或者sessionid过滤。

思路二更加简洁。查找数据包负载关键字可以点击wireshark的编辑-查找分组,然后更改字符串过滤,改为窄字节(utf-8),分组字节流对应是在右下角窗口的负载中寻找关键字。

根据思路二:

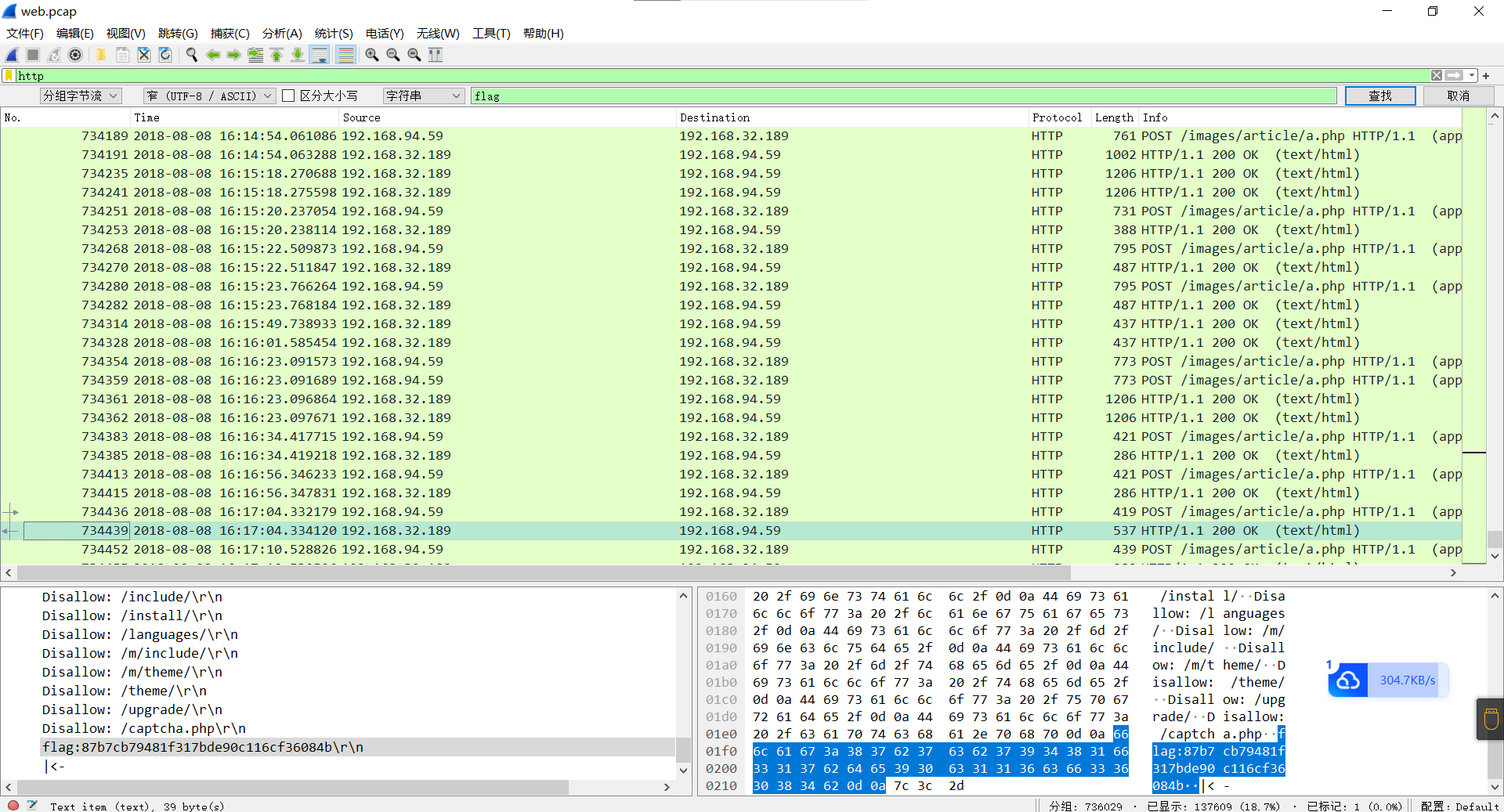

(2)查找对应的flag,在第一问过滤的数据包中没找到对应关键字,但是肯定在http协议流量中,所以对原数据包进行http过滤,再关键字查找即可:

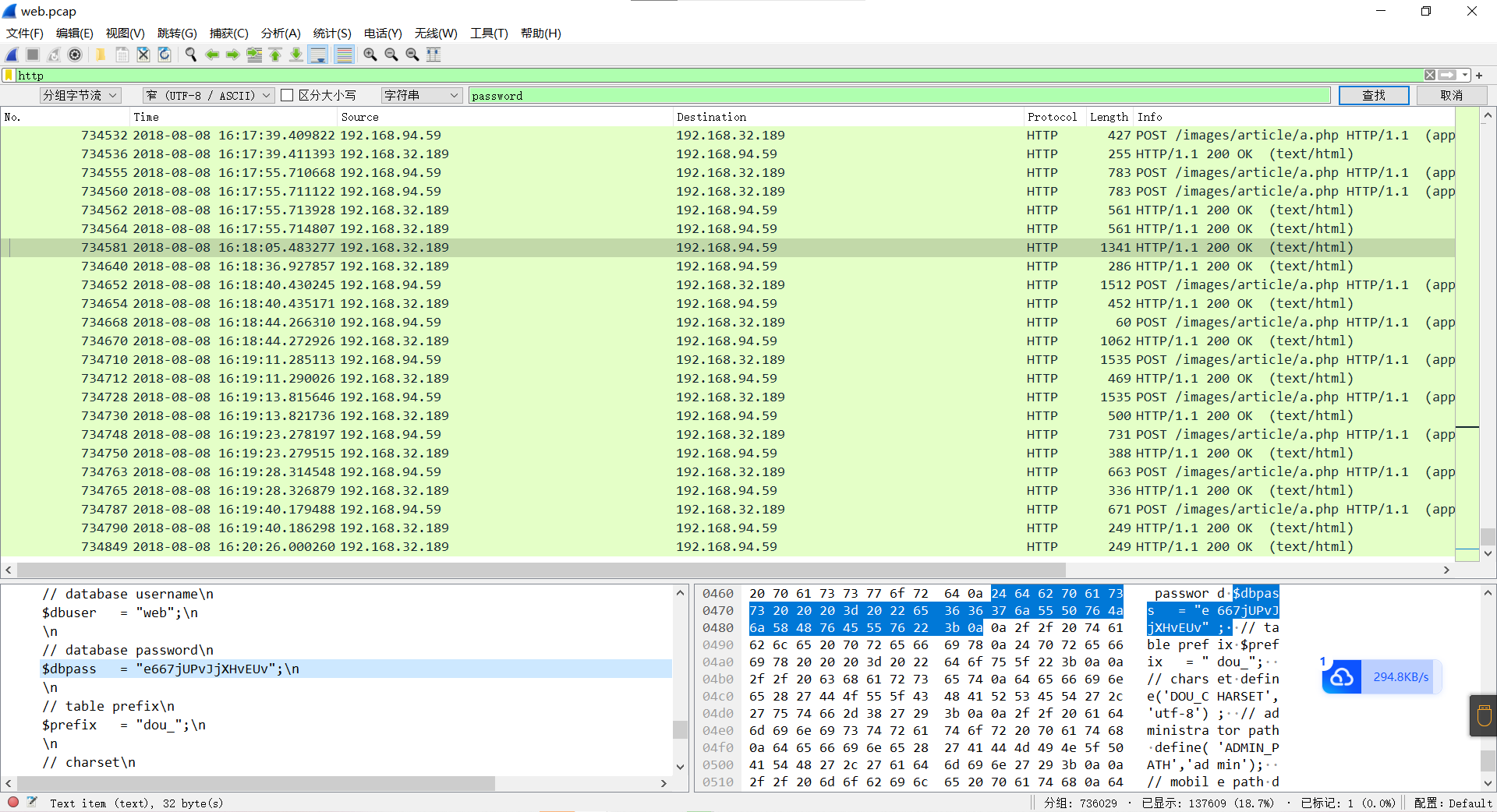

(3)查找数据库的password,在数据包末尾流量中暴力查找关键字即可。

二:

对应的flag我都找到了,但是不知道为啥提交flag没过,看了别人的WP,可能是提交的第一个flag没对吧:

扫描工具的特征码 flag{Acxxxxxx: xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx} 提交后面的 md5

Acunetix-Aspect-Password: 082119f75623eb7abd7bf357698ff66c

但是这东西题目步骤提示里没有。。。。

通过观摩其它大佬的操作,发现了一个大佬制作的工具:CTF-NetA,专门用来做CTF的流量分析工具:

下载的不是专业版,效果还可以。

需要的自己去github上找,或者寻找开发者购买

另外,原本我想用科来分析系统来做这道题的,结果分析科来对负载的高级过滤器有点难找,不知道咋写,有时间我去学一下,补充回来。

浙公网安备 33010602011771号

浙公网安备 33010602011771号