20211902 毕鑫杰 2021-2022-2 《网络攻防实践》第三周作业

1.学习总结

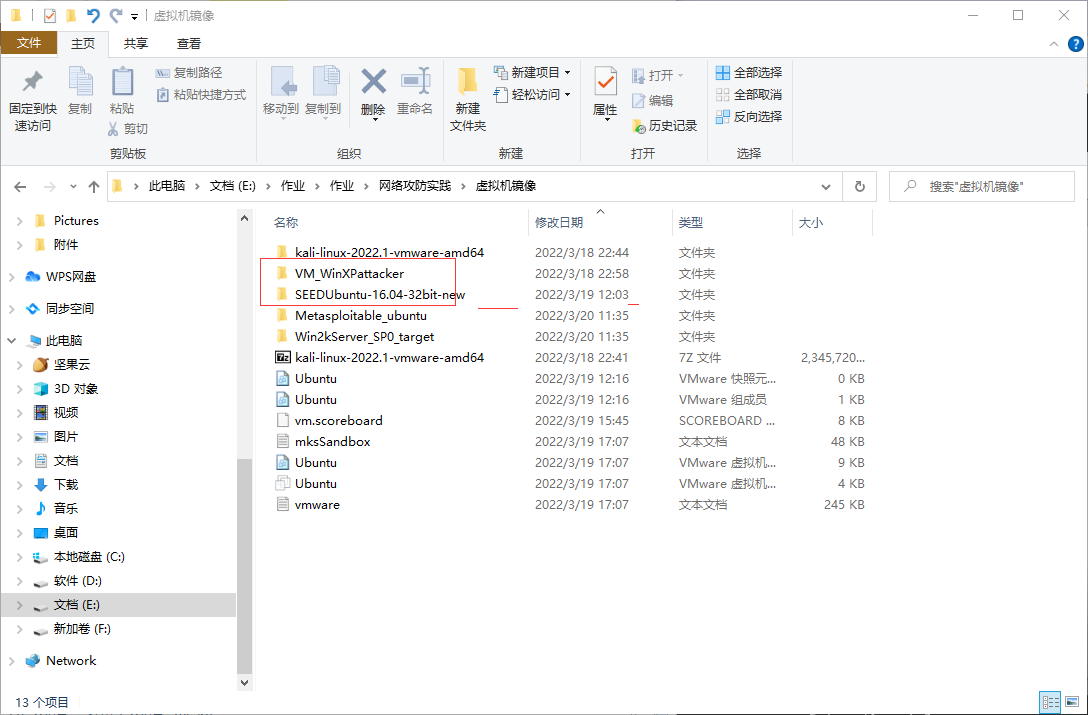

通过虚拟机镜像,在个人PC上构建包括攻击机、靶机、蜜网网关等功能完整的个人版网络攻防实验环境。

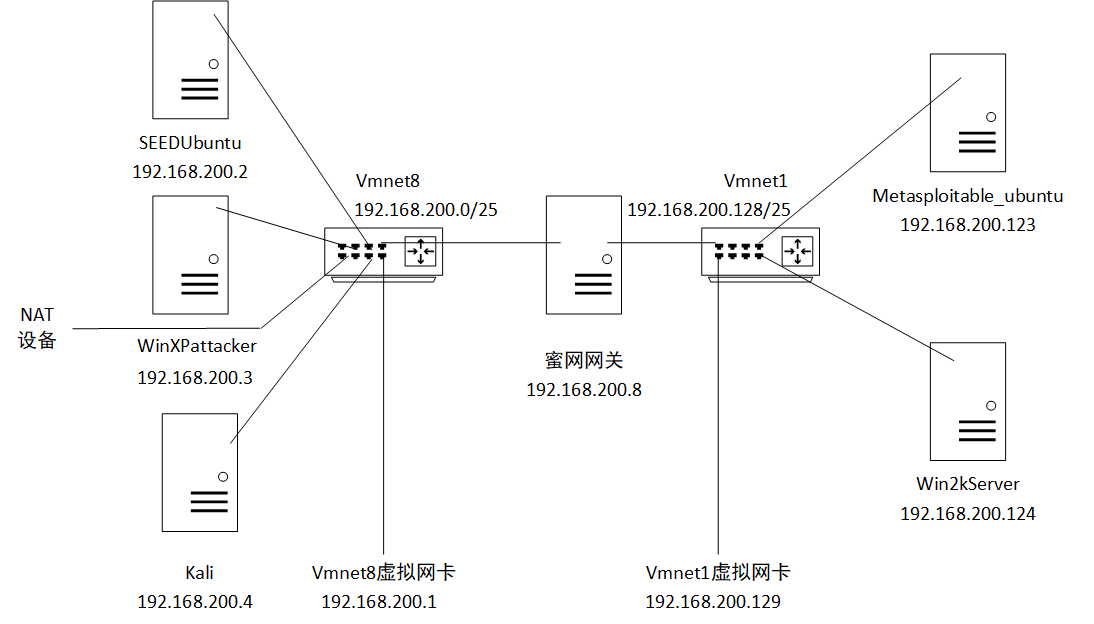

作业使用VMware Workstation ,来构建支撑个人版网络攻防实验环境的虚拟化平台。VMware添加了两块虚拟网卡VMnetl和 VMnet8,作为宿主主机上分别以仅主机模式和NAT模式提供给虚拟机连接的网络接口,此外VMware虚拟出来的VMnet0网络则会绑定到宿主的物理网卡上,以桥接方式为连接该虚拟网络的虚拟机提供直接外网访问。

个人版网络攻防实验环境的网络拓扑结构如下实验环境网络拓扑图所示,仅主机模式的VMnet1 作为靶机网段,Linux Metasploitable和 Win2k server连入该网段内,将NAT模式的VMnet8作为攻击机网段, Kali、WinXP Attacker和SEED虚拟机连入该网段。

而HoneyWall蜜网网关的eth0连接攻击机网段,eth1 连接靶机网段,通过桥接方式连接这两个网段,并作为攻击机网段到靶机网段唯一的网络链路通道,蜜网网关的eth2接口也连接入VMnet8网段,连接入VMnet8网段,由宿主通过VMnet8虚拟网卡访问蜜网网关,进行数据分析和蜜网网关管理。

攻击机、靶机、SEED虚拟机和蜜网网关的功能以及所包含相关攻防软件的功能:

攻击机:安装了专用的攻击软件,用于发起网络攻击的主机。Linux系统平台相较于Windows拥有更多强大的攻击软件,更适合作为攻击机平台。

靶机:内置系统和应用程序安全漏洞,并作为目标的主机。基础环境中包括了Windows2000和Linux操作系统主机。

蜜网网关:作为虚拟蜜网中一个关键的功能部位,提供了对网络攻击的行为监控、监控和分析的平台。

2.攻防环境搭建过程

实验平台是VMware Workstation Pro,界面如下

实验环境网络拓扑图:

2.1 攻击机和靶机的安装

配置网络,更改虚拟网络编辑器设置。VMnet1设置如下

VMnet8设置如下

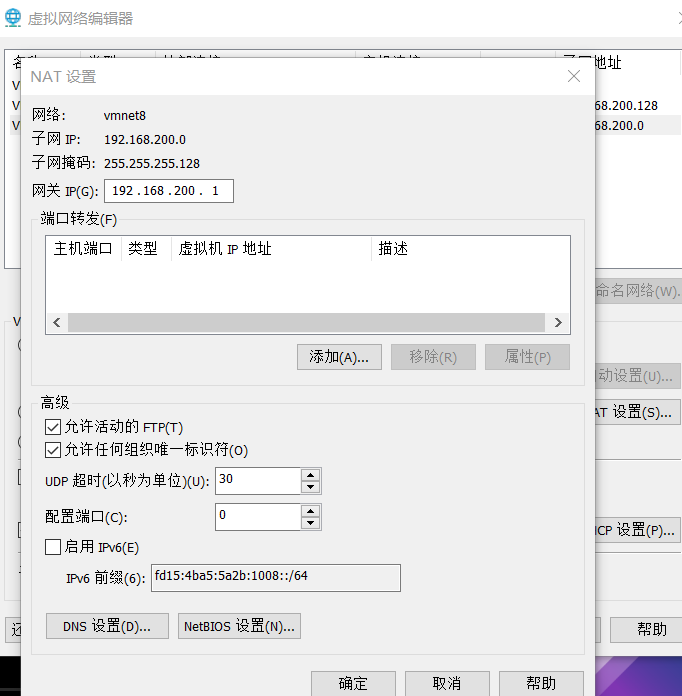

NAT设置

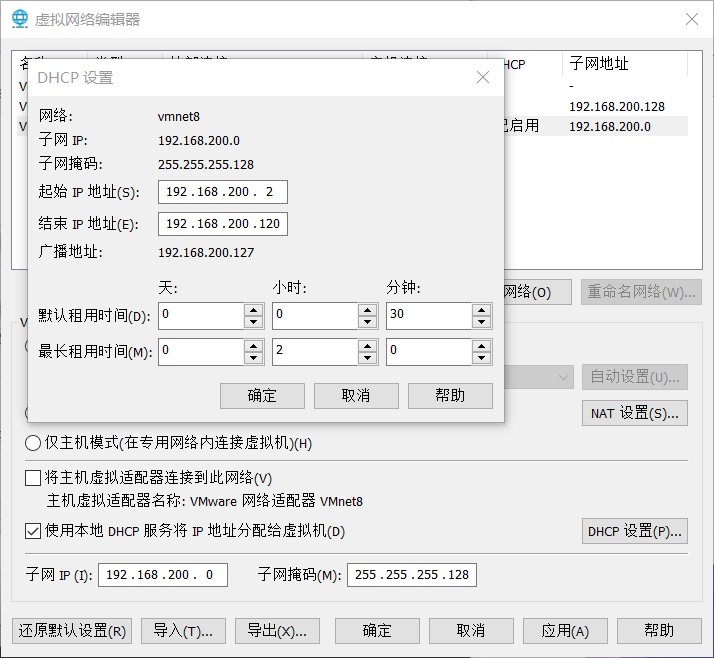

DHCP设置

打开虚拟机

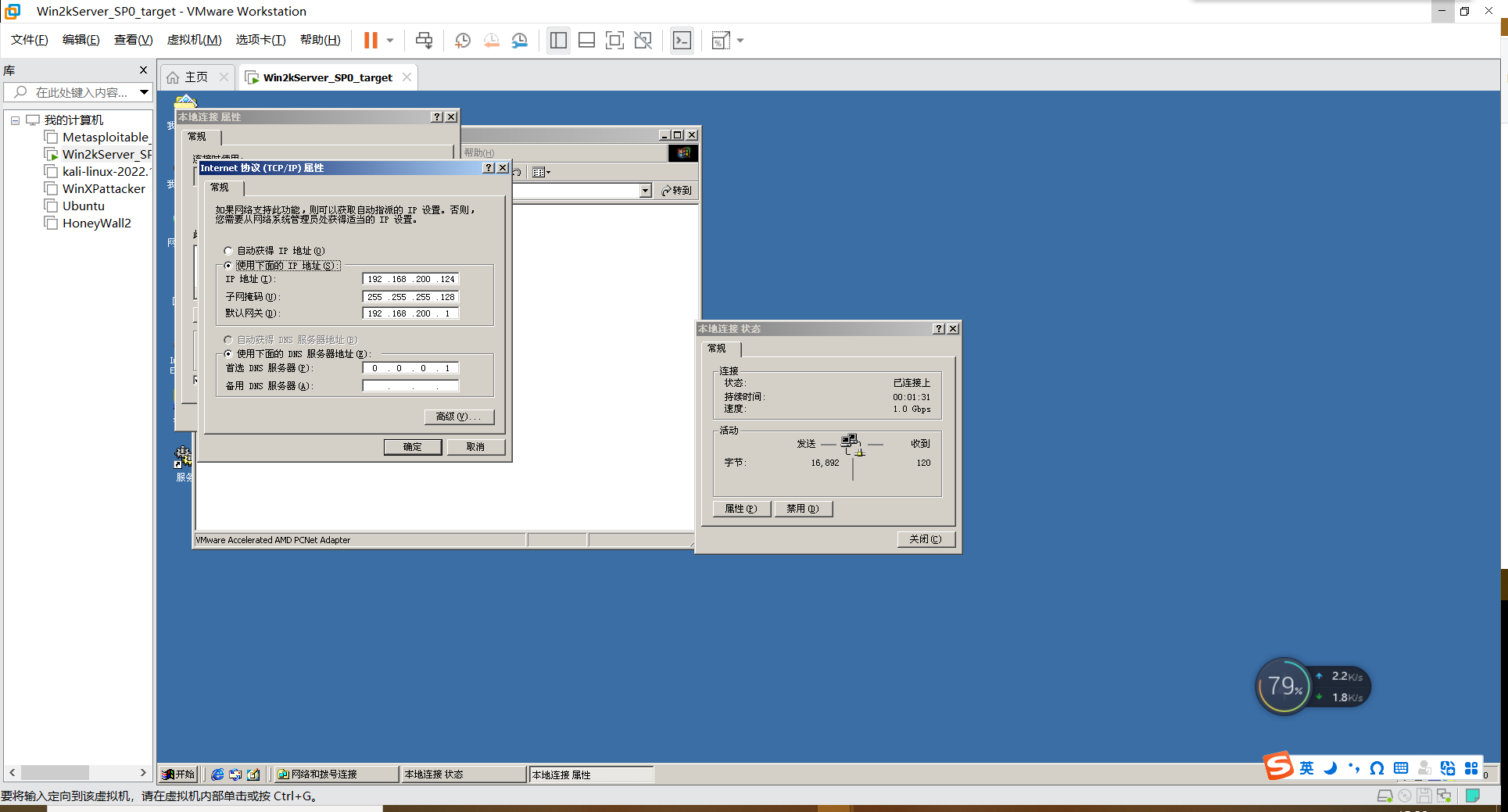

启动Windows2000,输入账户密码,打开我的电脑-网络和拨号连接-本地连接-属性-Internet协议,设置IP地址,、子网掩码、网关、首选DNS服务器。

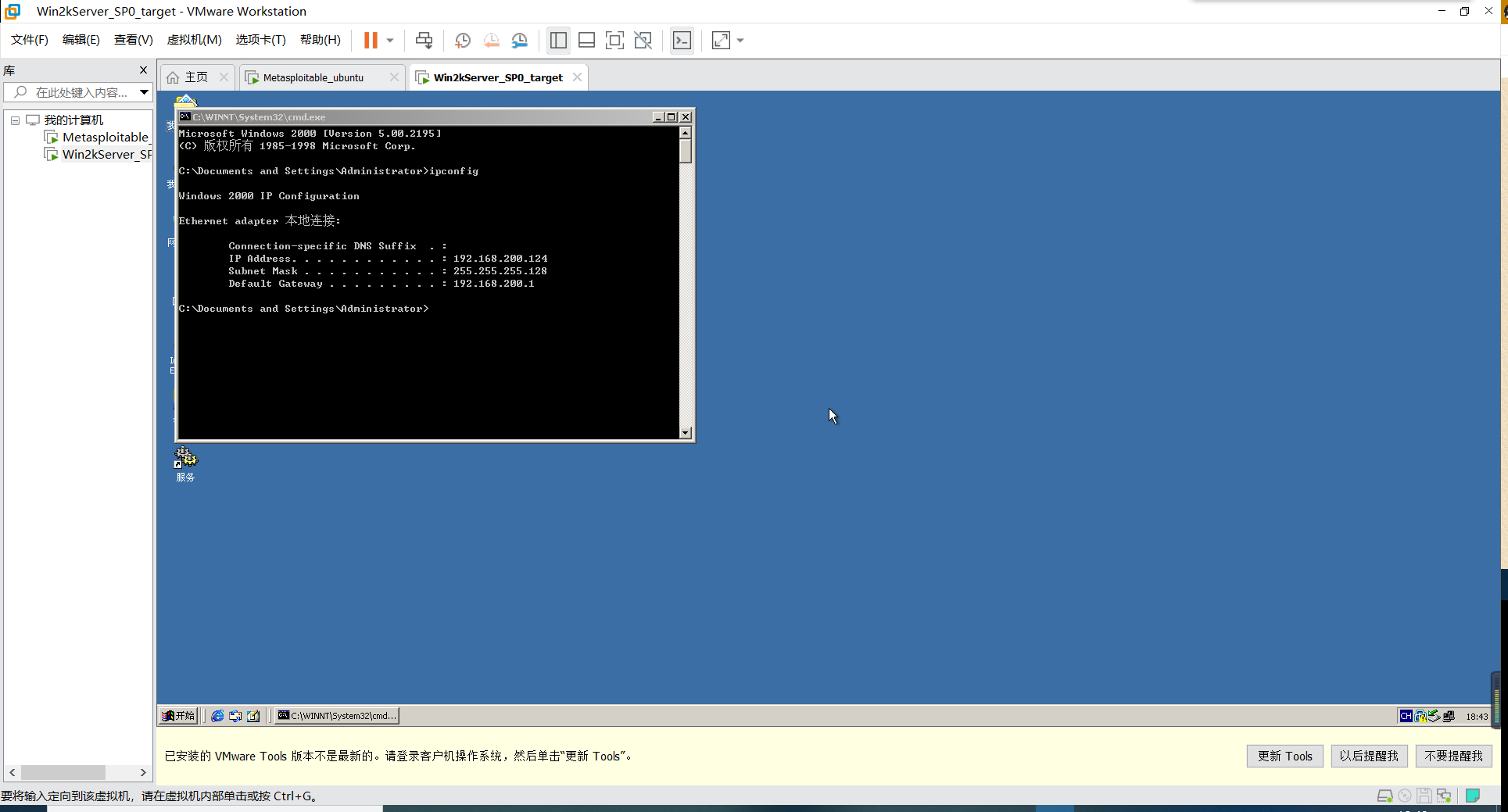

查看是否配置成功。

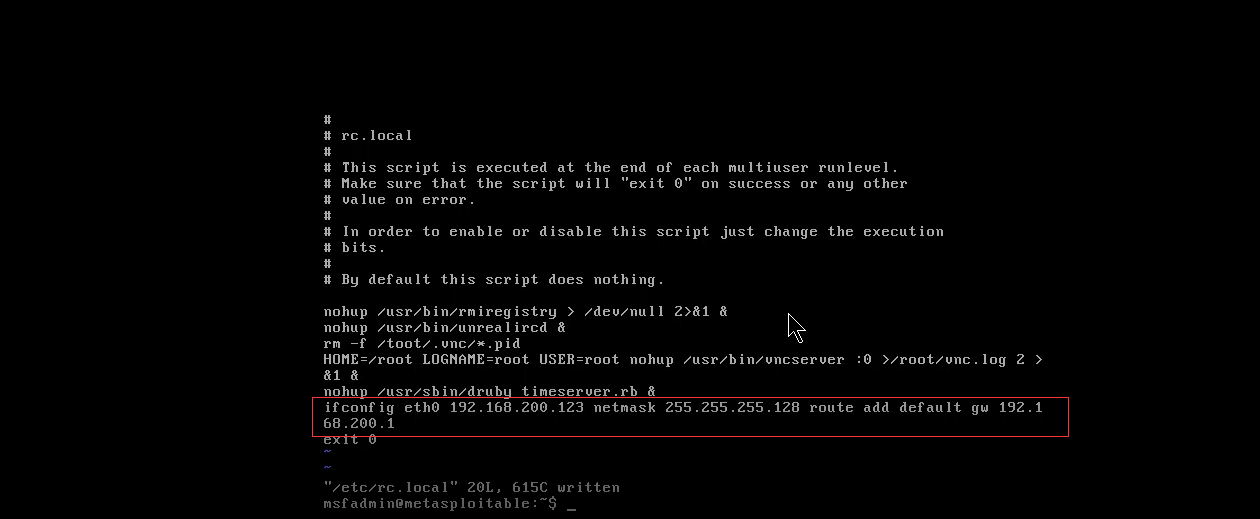

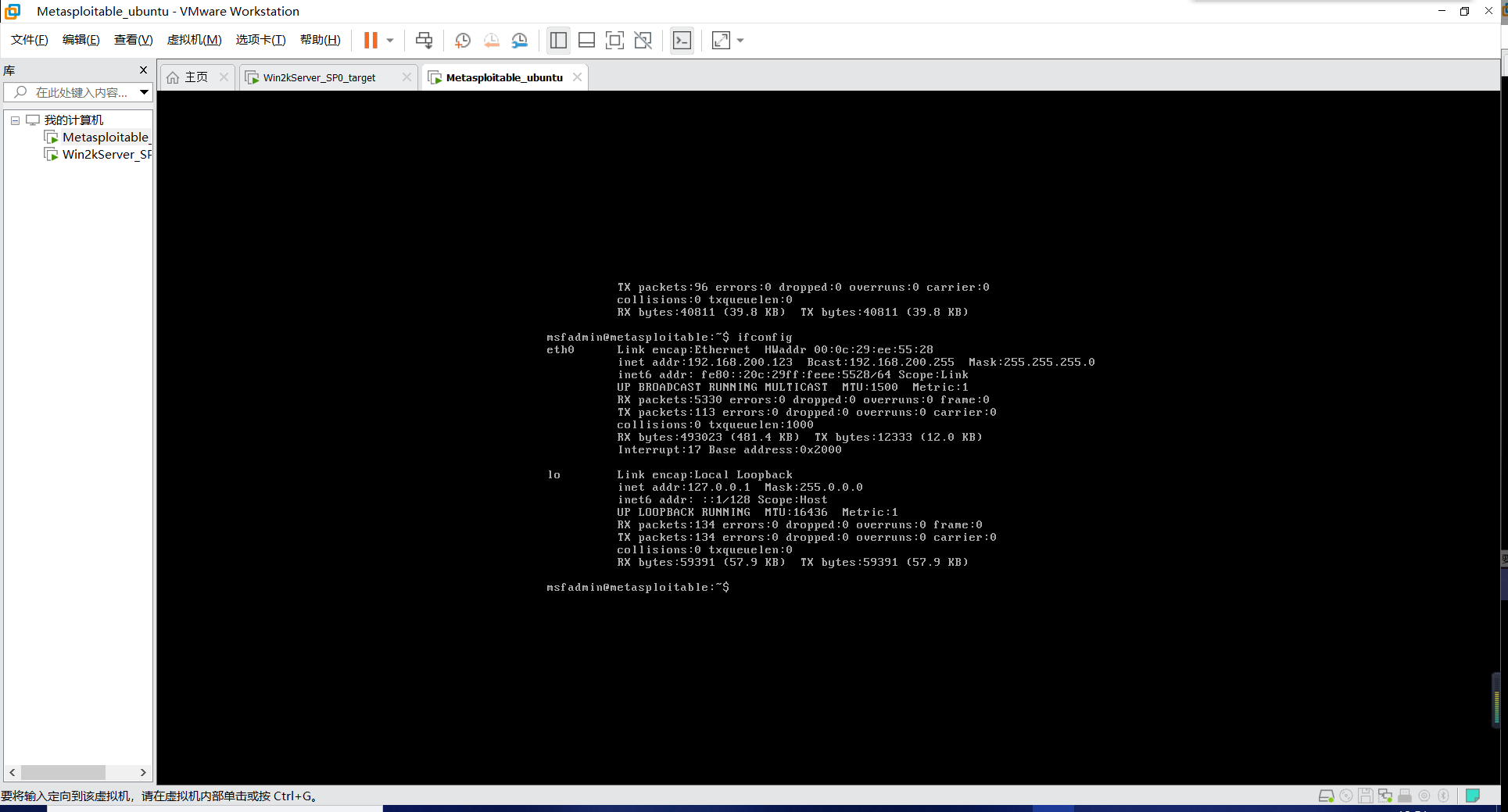

启动Metasploitable_ubuntu。在红框位置键入ip设置,保存,重启。

可以看到设置成功了。

安装Kali虚拟机,直接官网下载最新版本kali虚拟机,打开虚拟机引入下载文件即可。

安装WinXPattacker,一样打开虚拟机,找到资料中vmx文件。

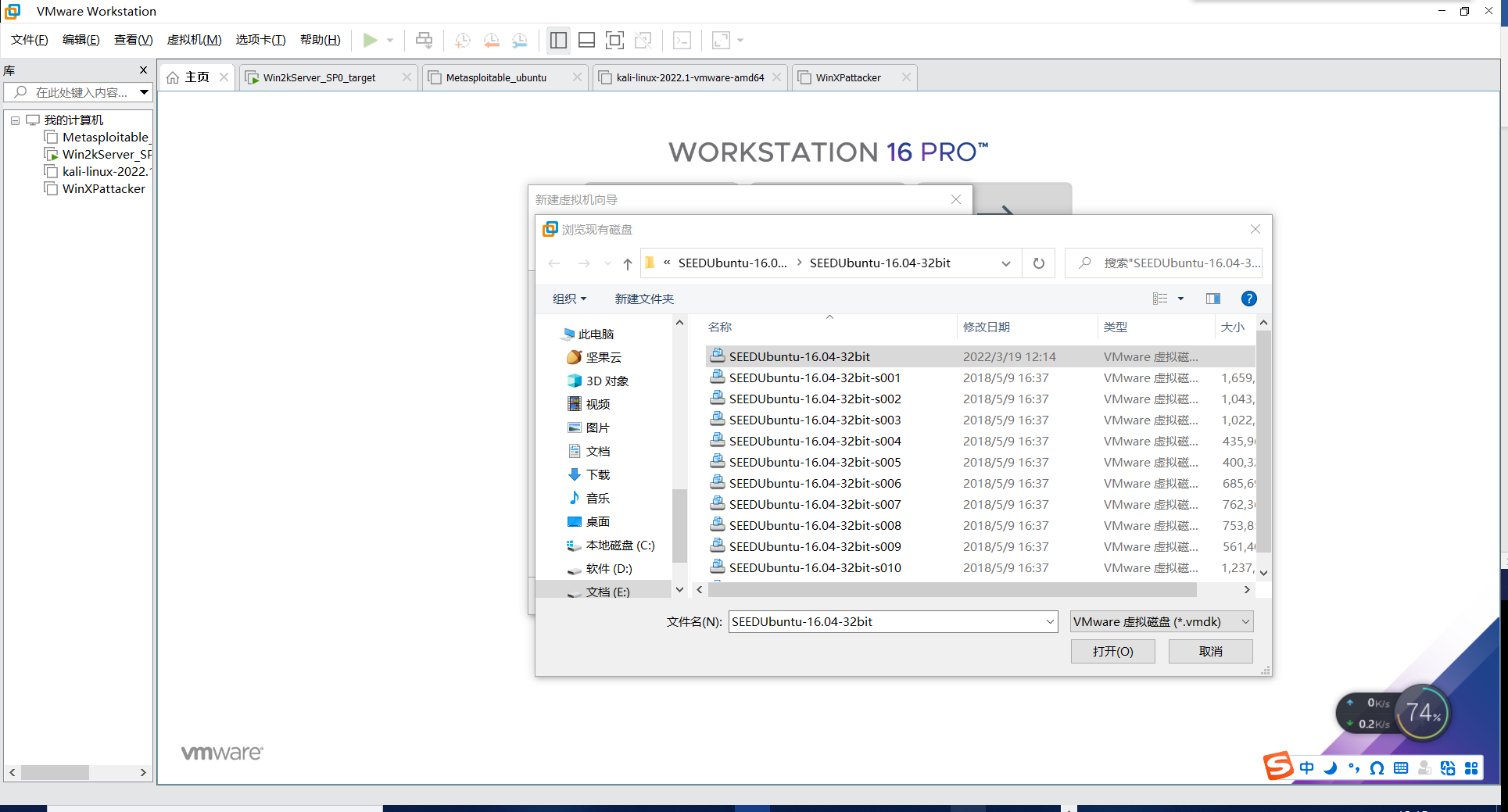

最后安装SEEDUbuntu,因为资料为磁盘文件,所以创建虚拟机。

自定义,稍后安装操作系统,然后选择Linux,下一步选择安装位置,处理器核心选择一个,内存选择1GB,网络类型默认,后面按照推荐即可,选择磁盘选择现有虚拟磁盘,下一步找到解压缩的seedubuntu,vmdk文件如下,下一步,转换一下,完成。

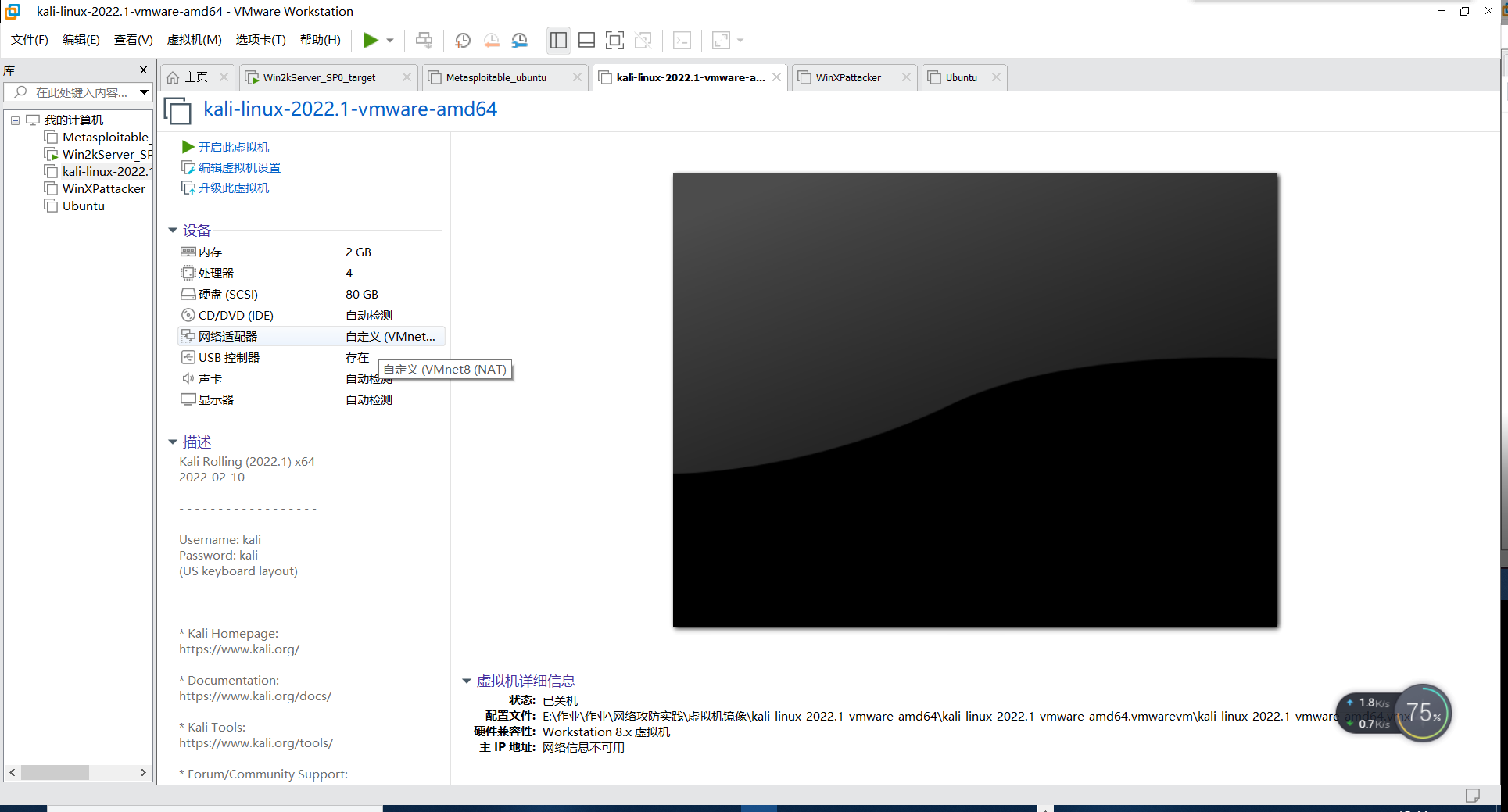

接下来,设置以上三个攻击机的网络,均将网络适配器设置VMnet8如图

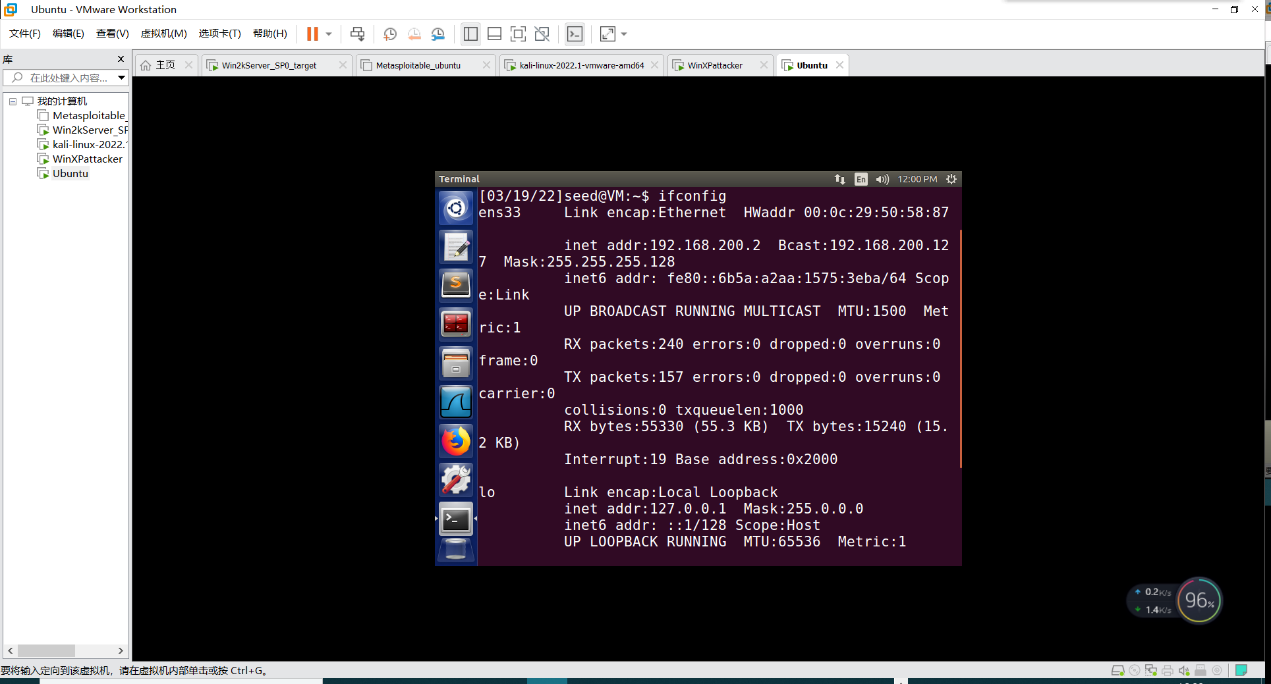

查看seed IP地址

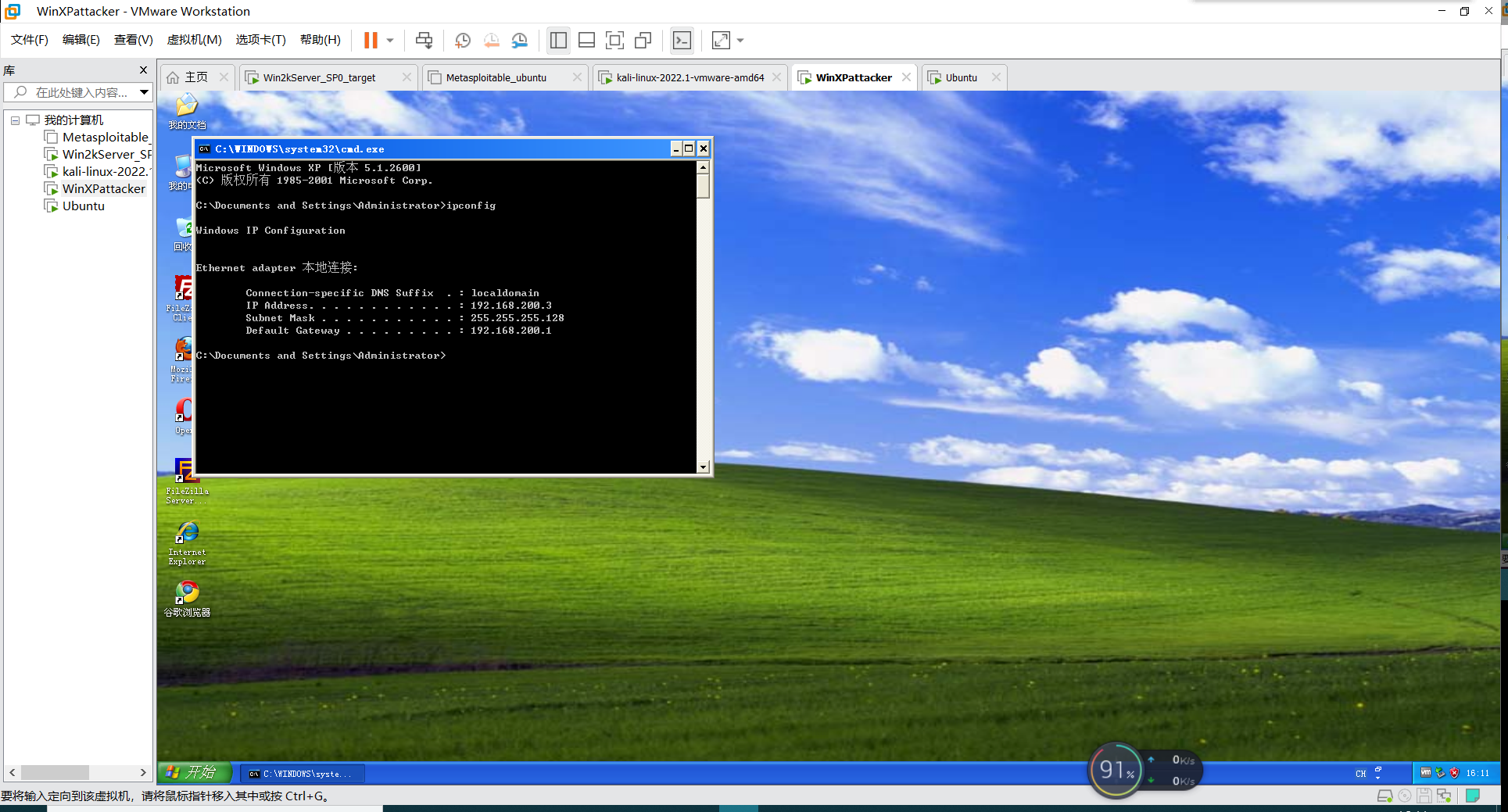

查看winXP IP地址

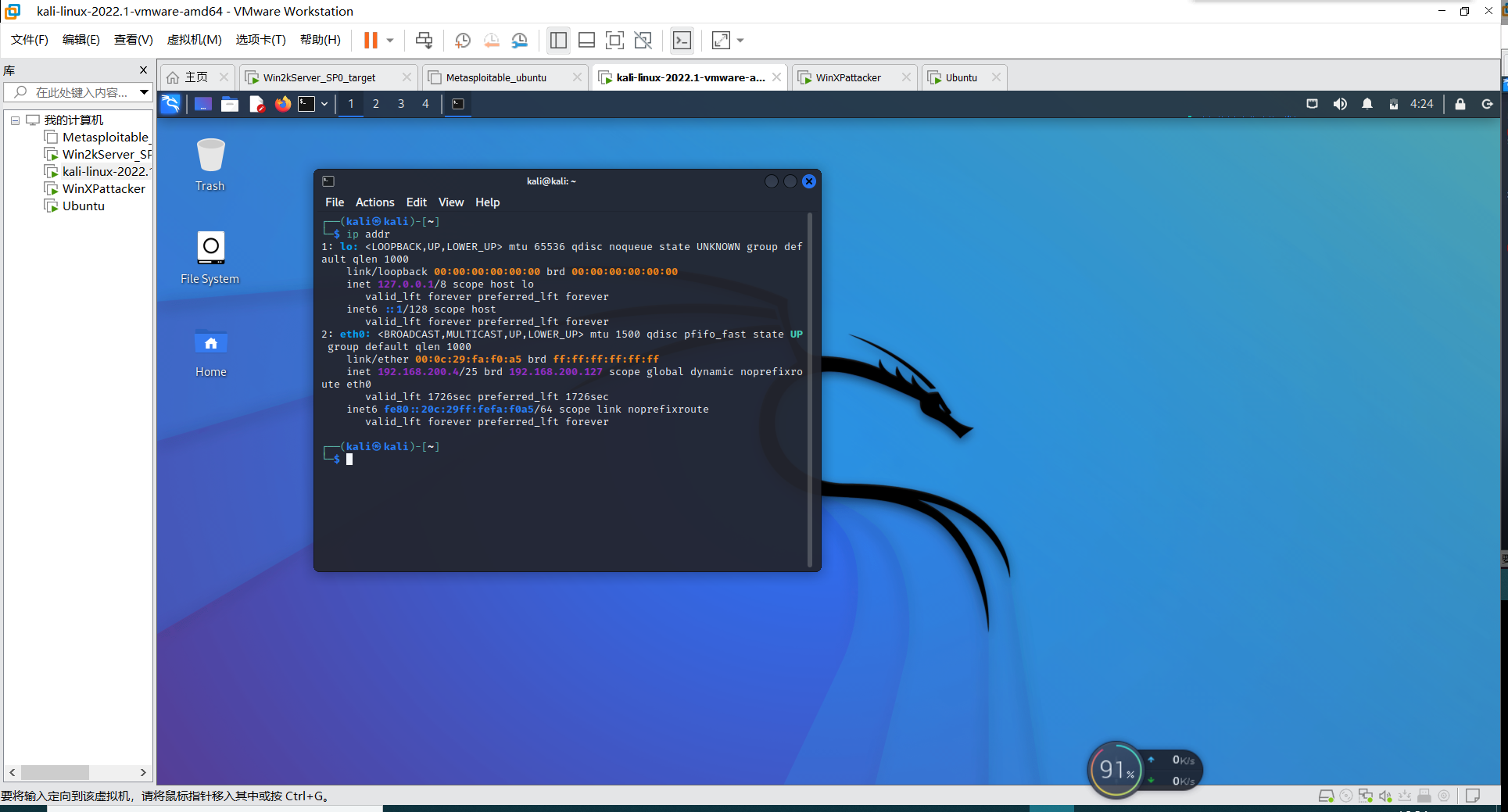

查看Kali的IP地址

均在攻击网端。

攻击机和靶机的安装结束。

2.2 蜜网网关的安装配置

首先是Honey Wall镜像获取,老师给的资料中已有,也可通过网盘链接:https://pan.baidu.com/s/1Nkb9IW9qTRvkeghUjo8pJA提取码:72jp获取The Honeynet Project开源发布的ROO v1.4版本。

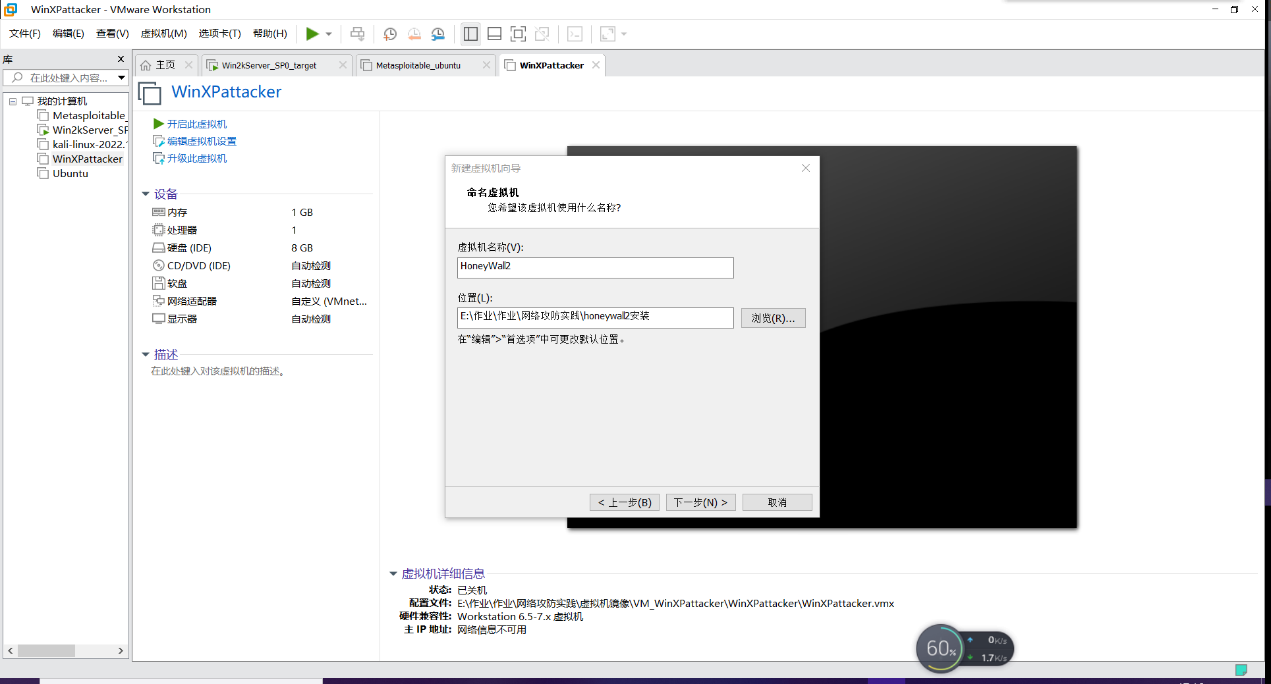

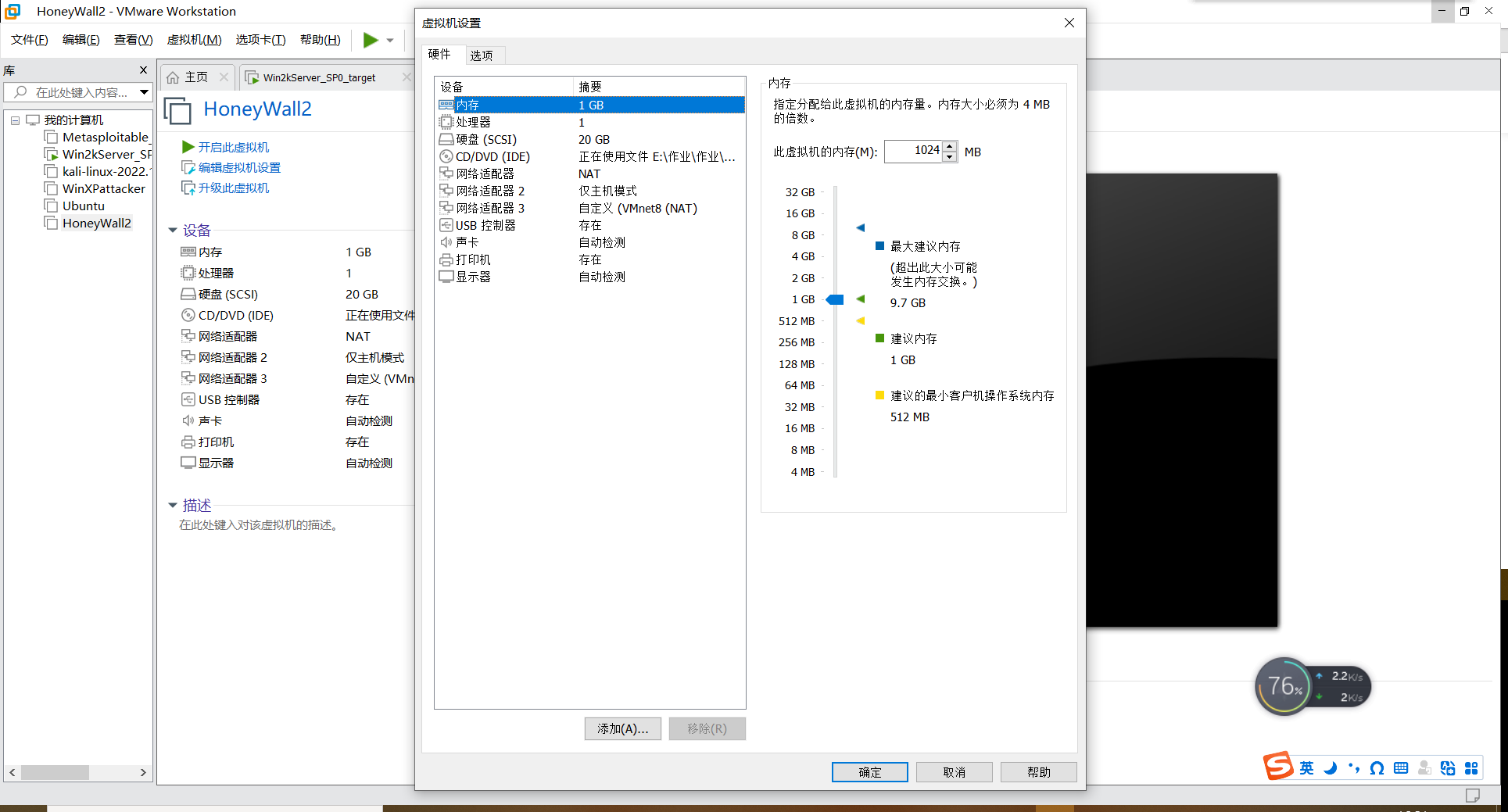

因为是iso镜像文件,所以要新建虚拟机镜像导入,自定义-兼容性版本选择低的6.5-7兼容蜜罐版本-下一步稍后安装-系统选择Linux-系统版本选择centOS(老版本)-然后自定义名称和安装位置。网络类型选择NAT模式,然后都是默认选项,虚拟磁盘,完成。

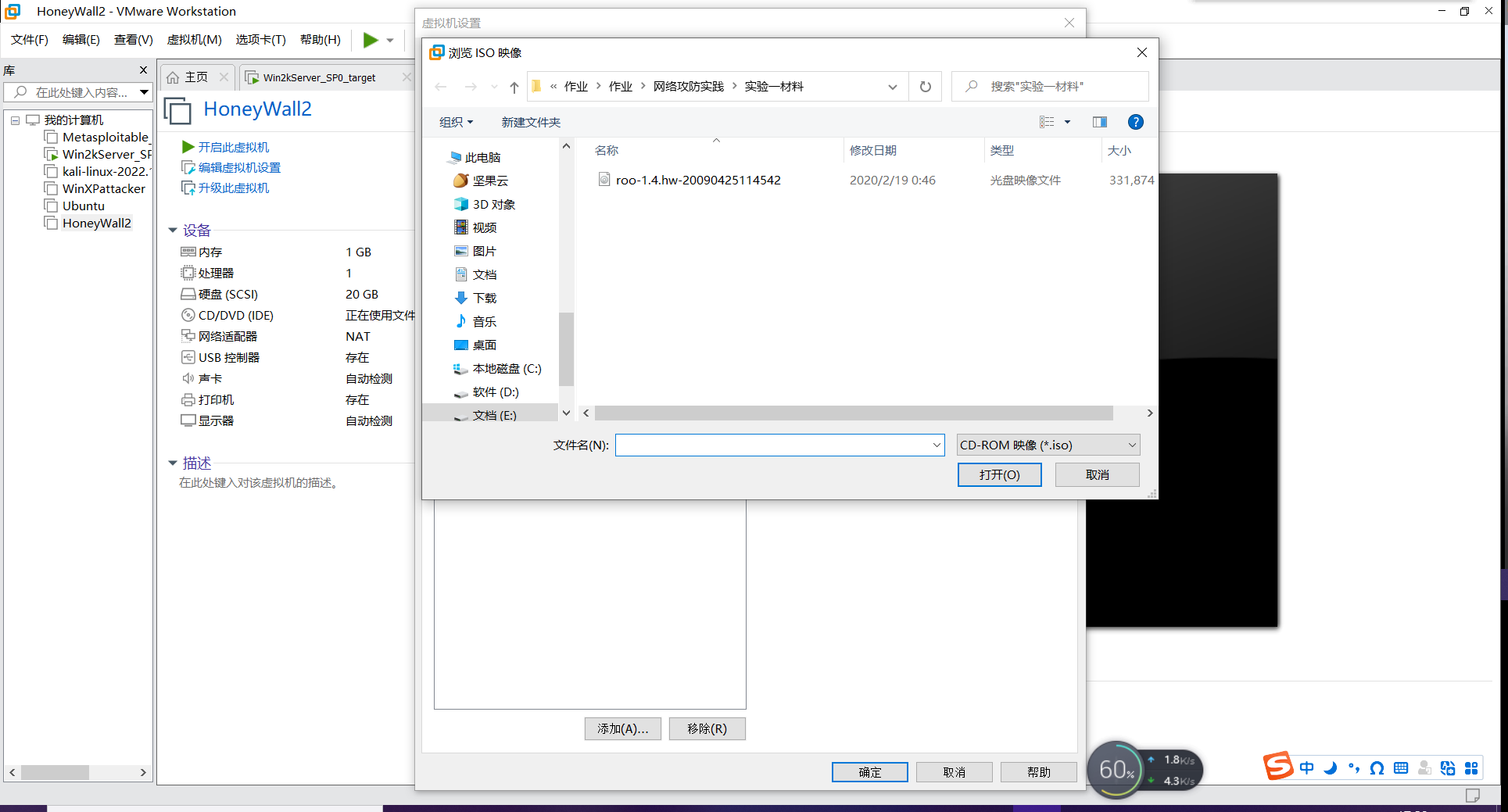

然后编辑虚拟机设置,首先CD/DVD选项下加载镜像文件。

之后配置网卡。需要再添加两个网卡。添加两个网络适配器,一个连接靶机网端的仅主机模式,一个连接攻击机网端的NET-VMnet8模式。

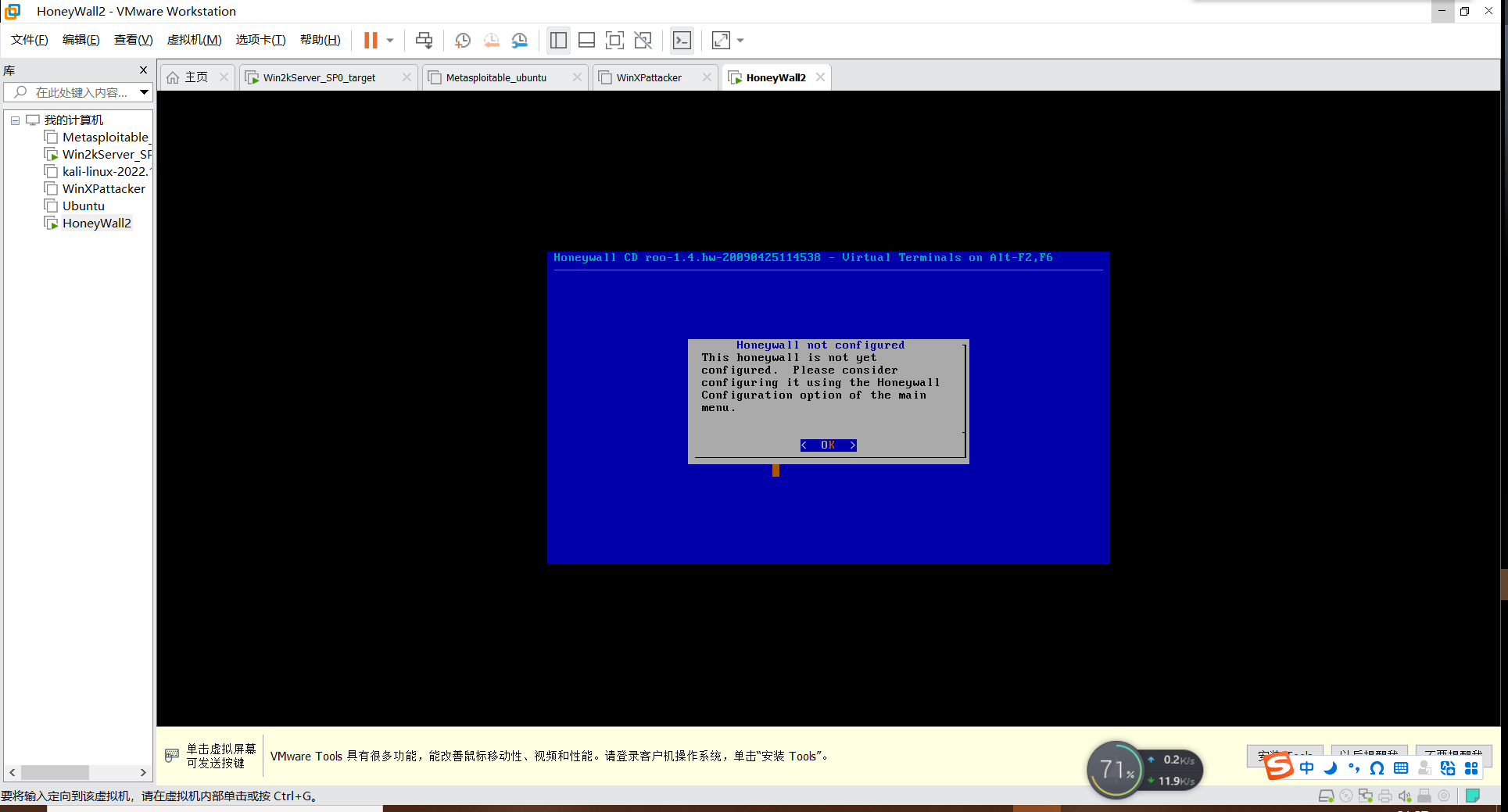

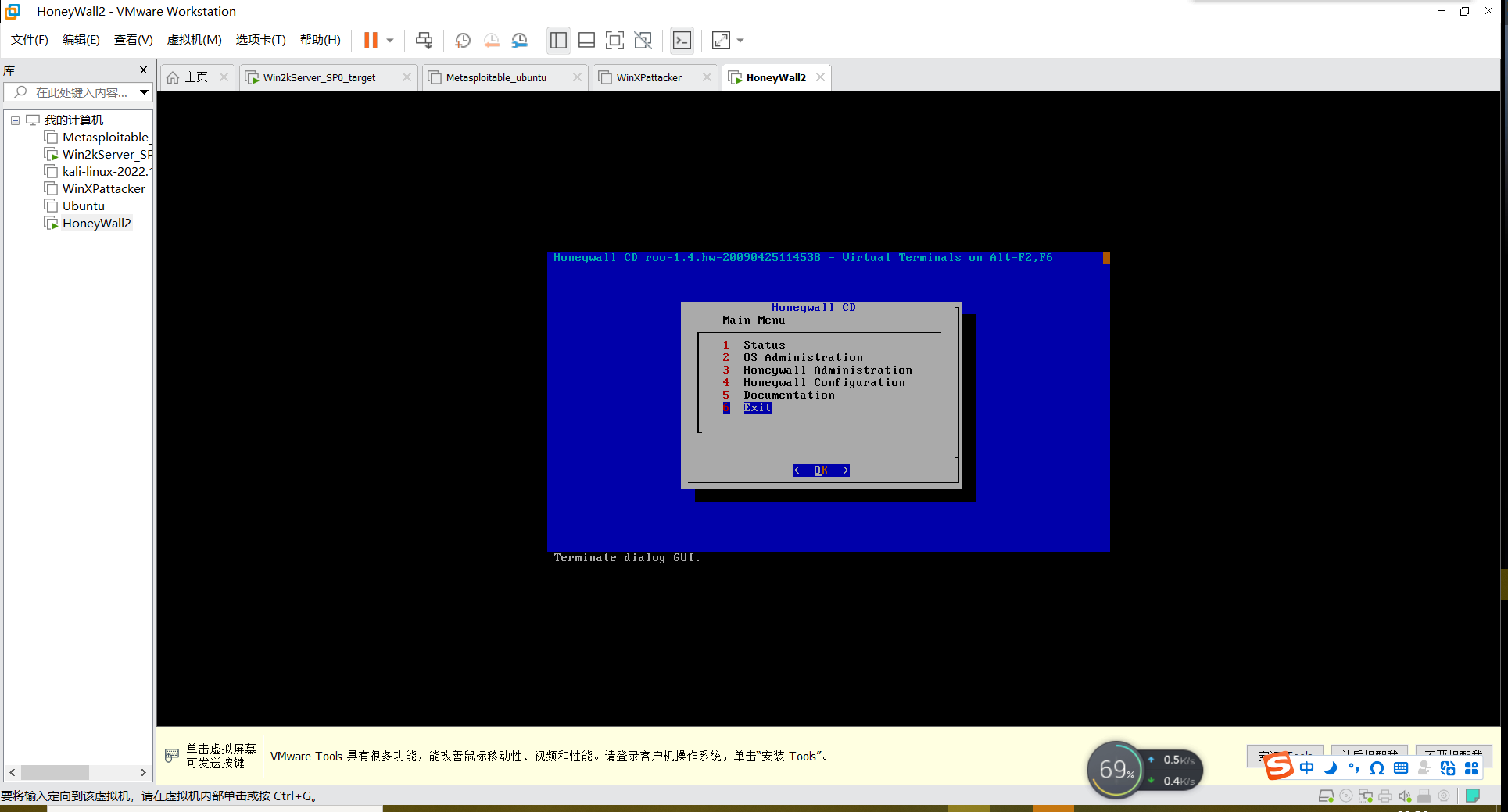

再开启虚拟机进行配置。开启虚拟机,账户roo,密码honey登入,再利用su -密码仍是honey进行提权。

选择OK回车

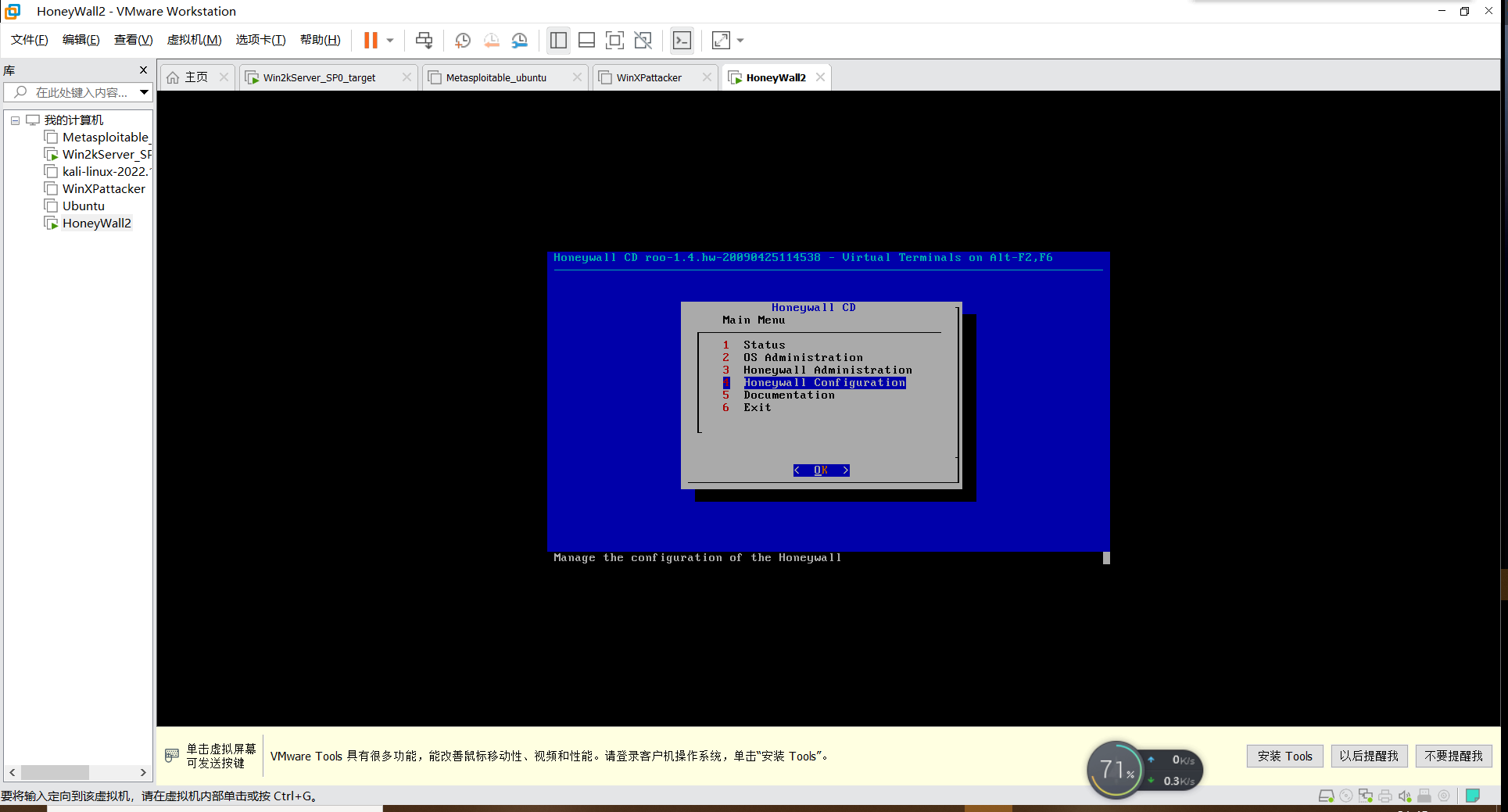

选择蜜网网关

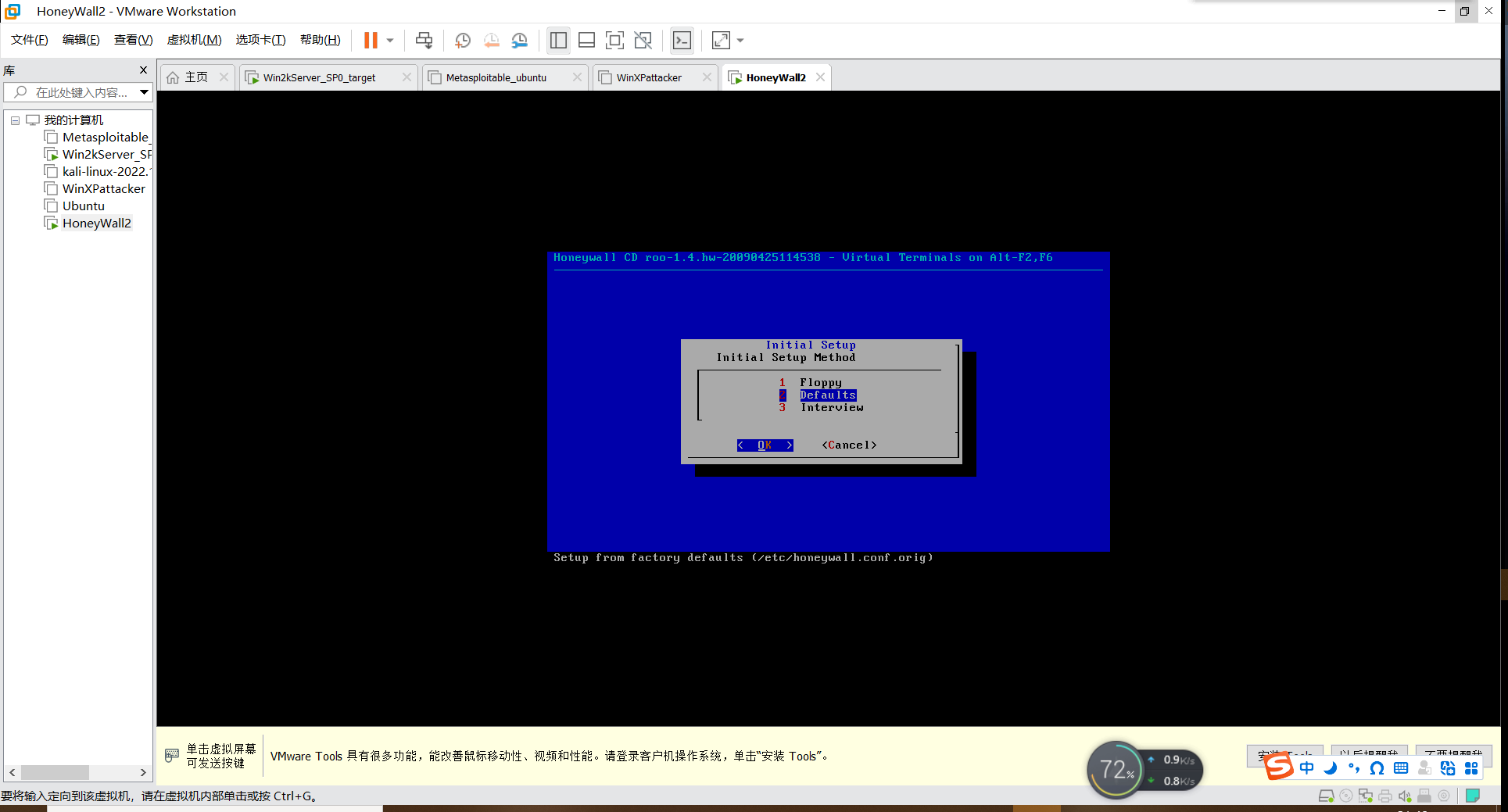

选择defaults

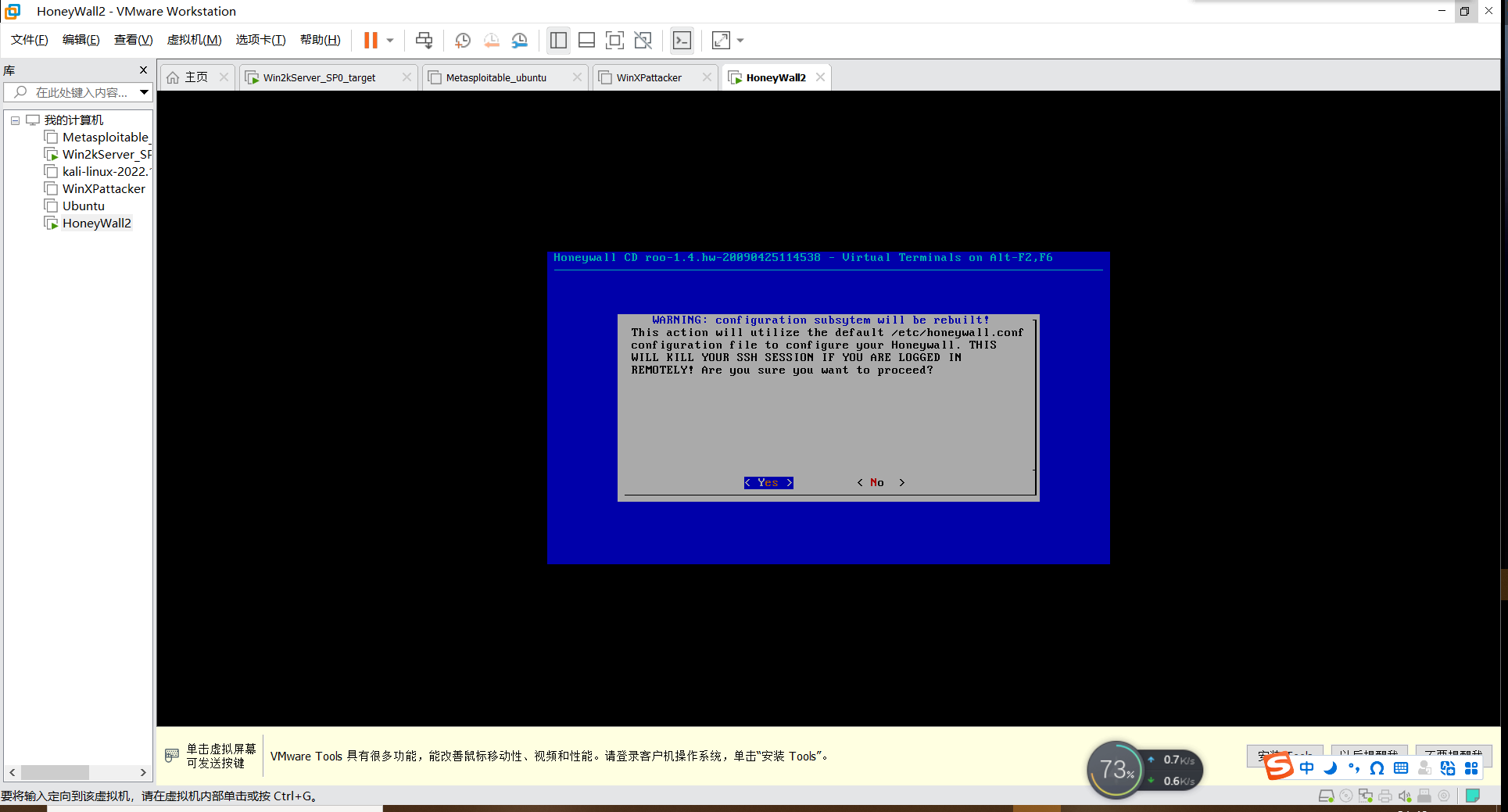

选择 yes

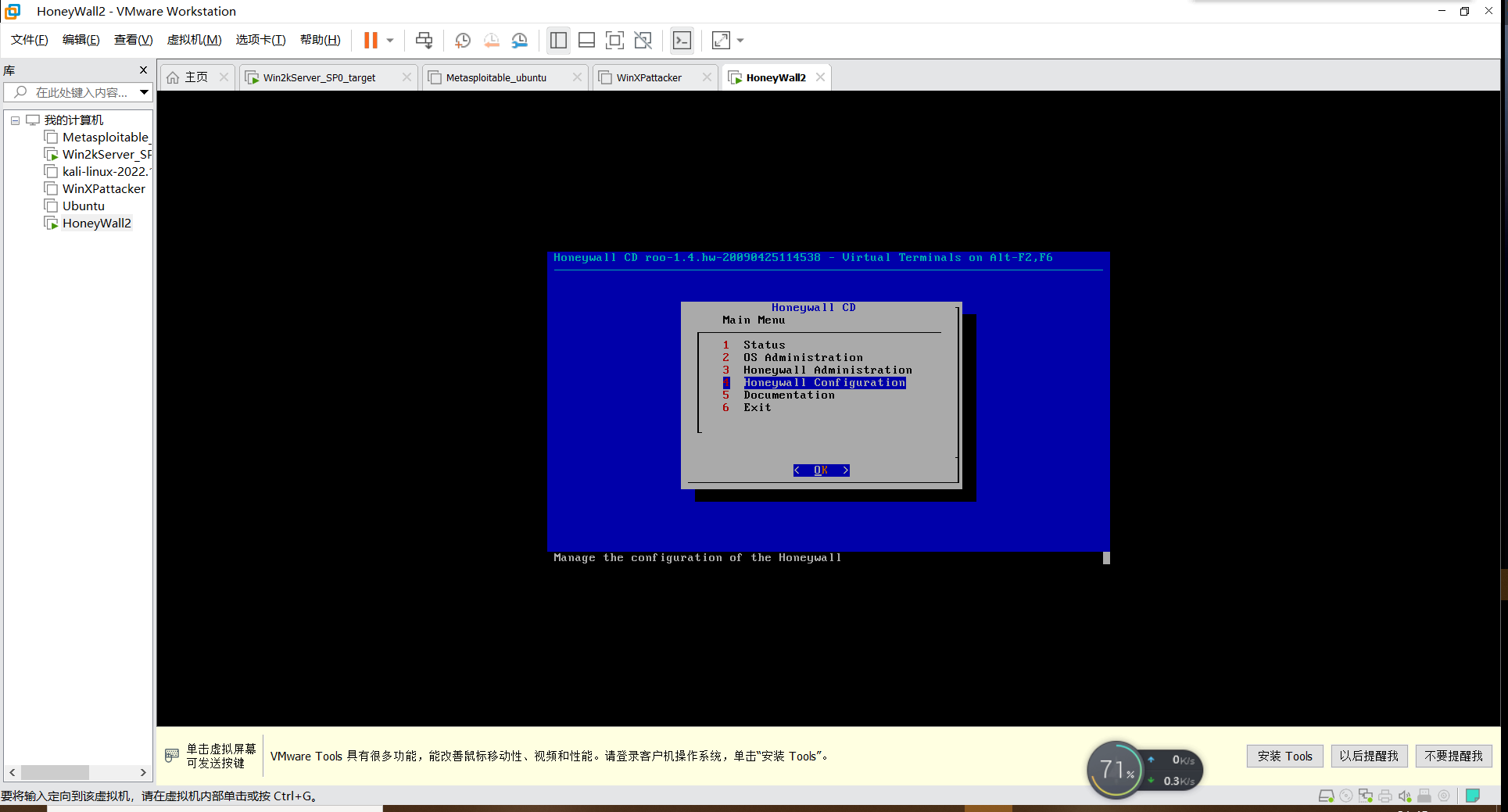

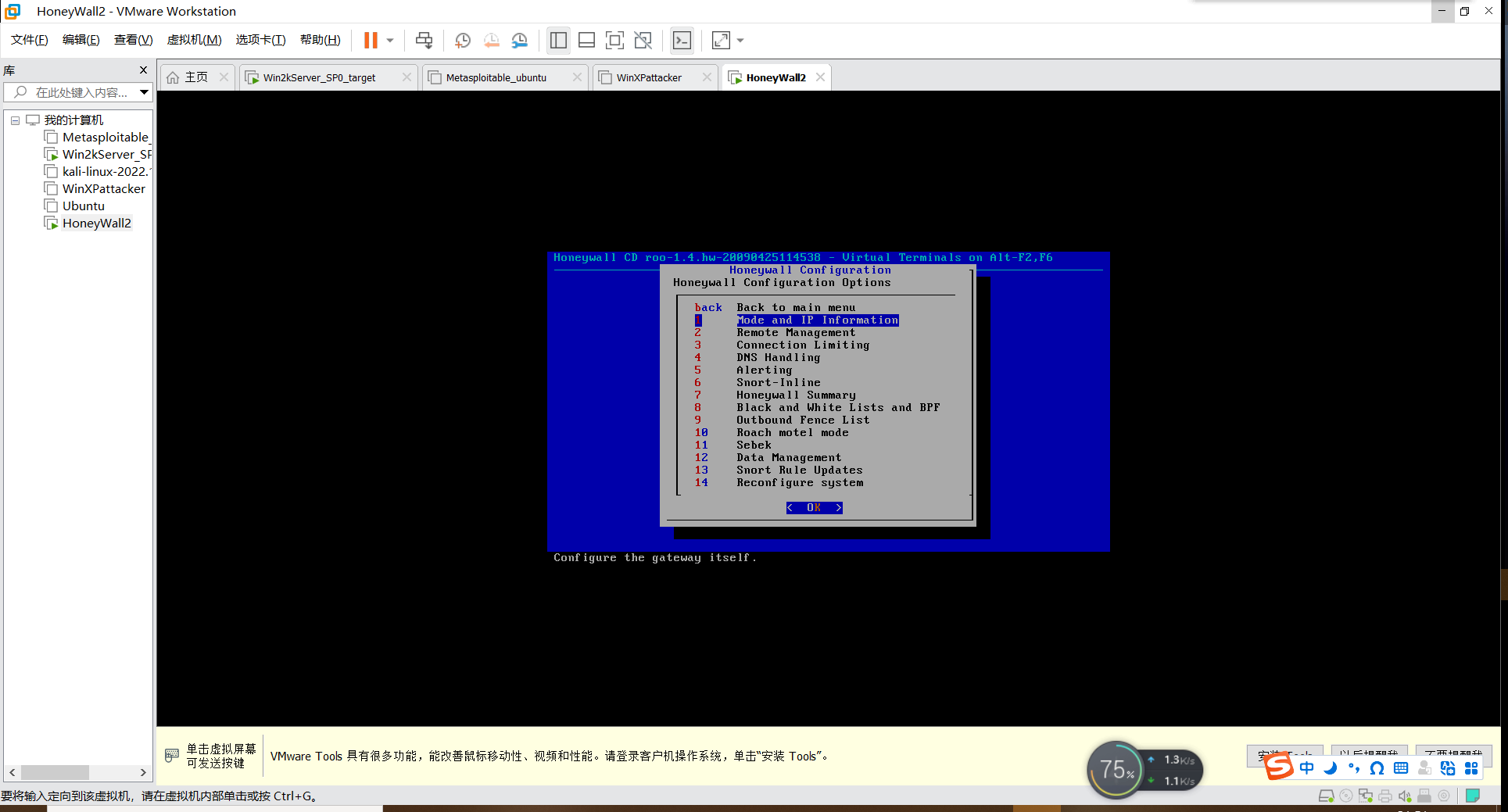

开启正式配置,选择第四项

首先配置蜜罐ip信息

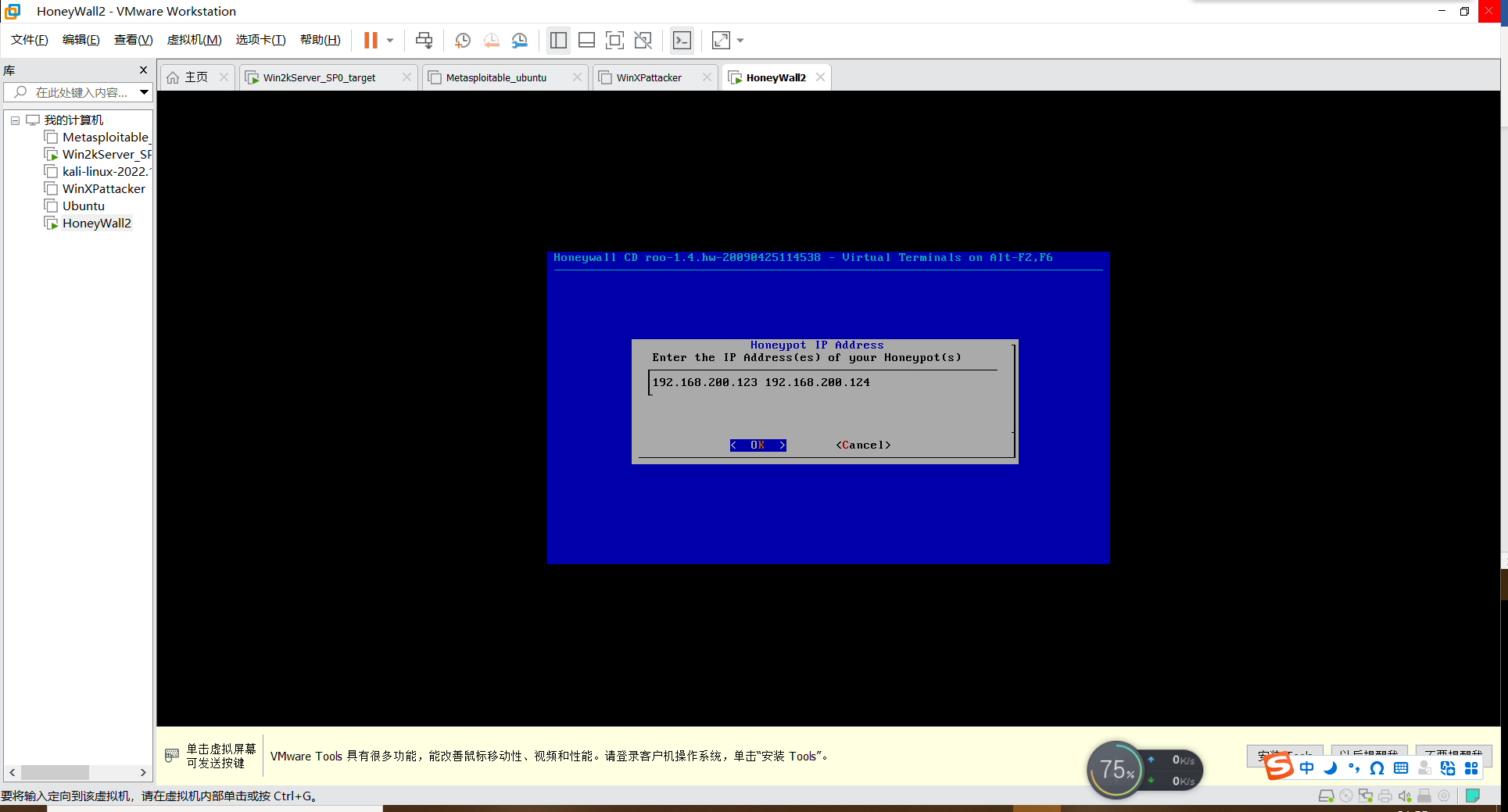

选择honeypot IP Address,根据拓扑结构图,键入ip地址如图。

OK,再回车保存。

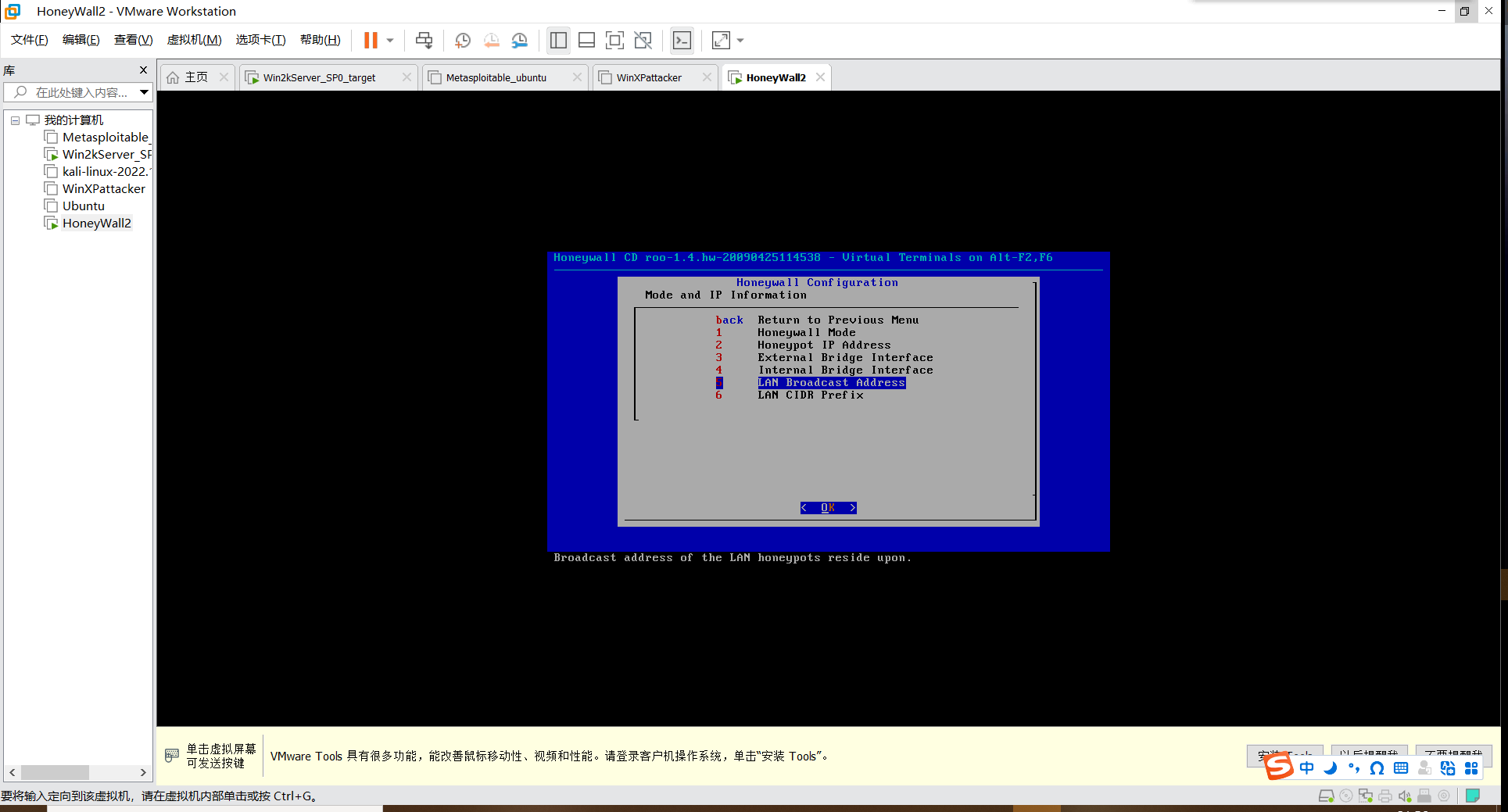

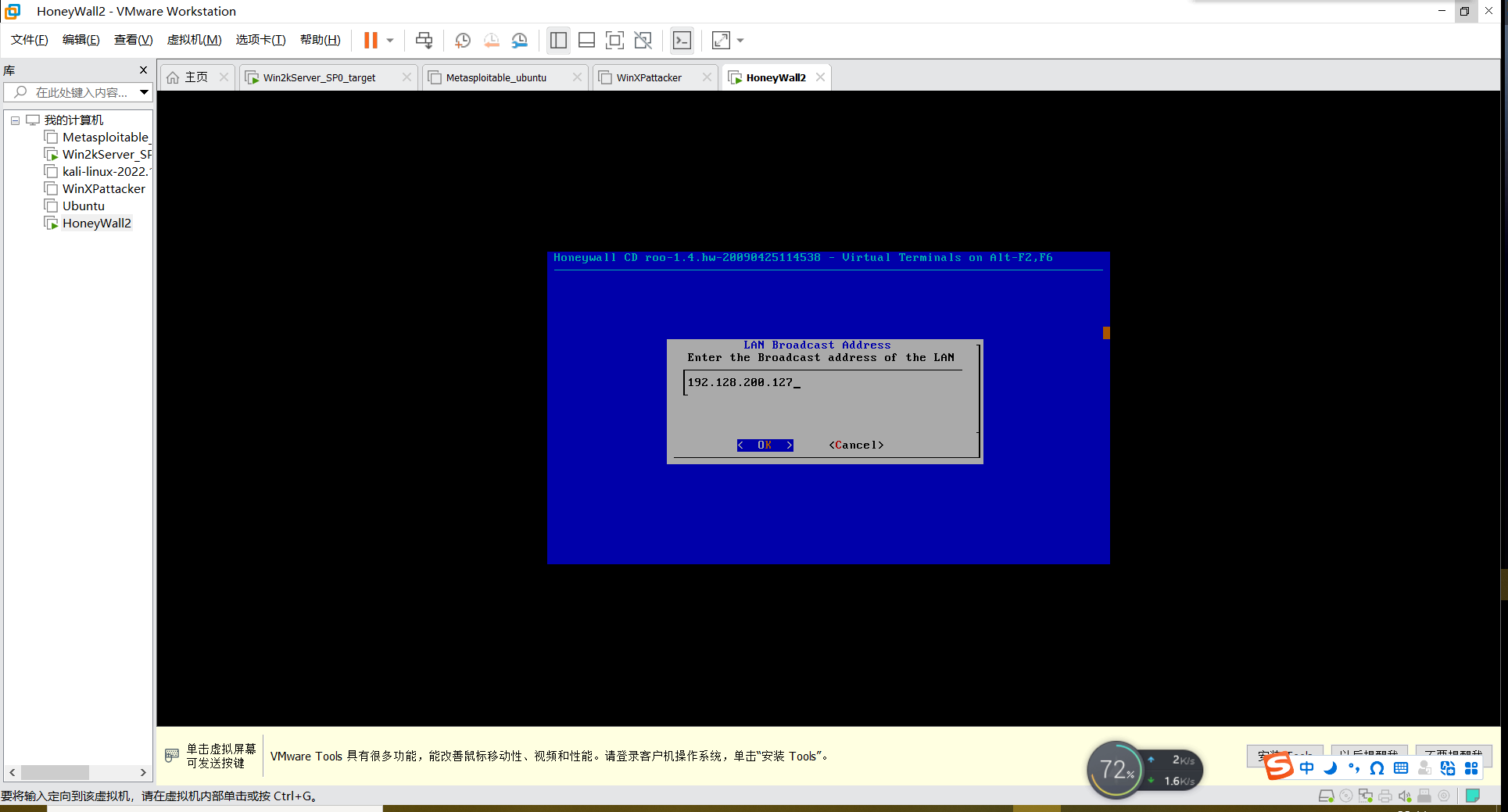

然后配置广播地址。

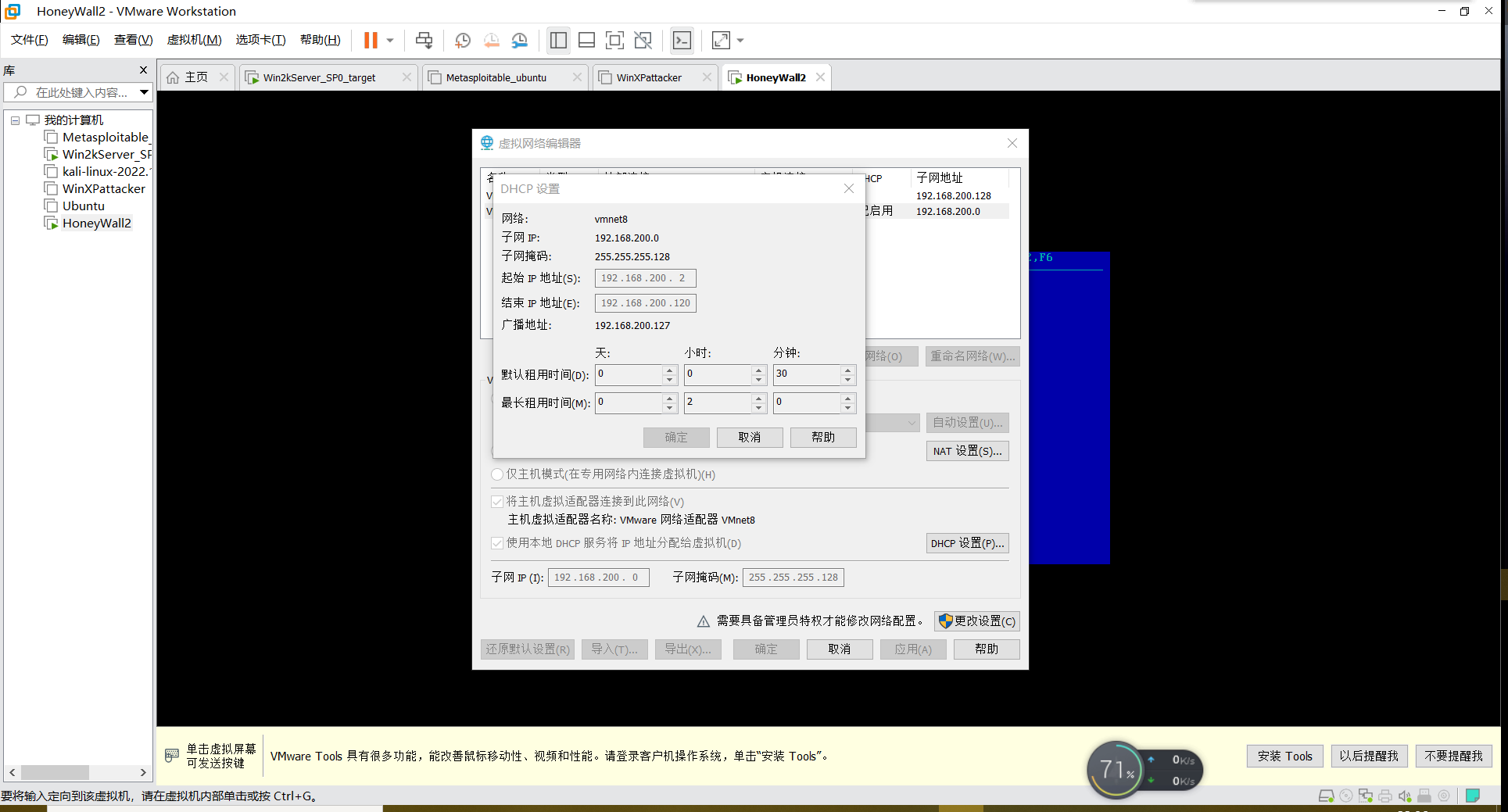

通过虚拟网络编辑器查询后,键入如图。

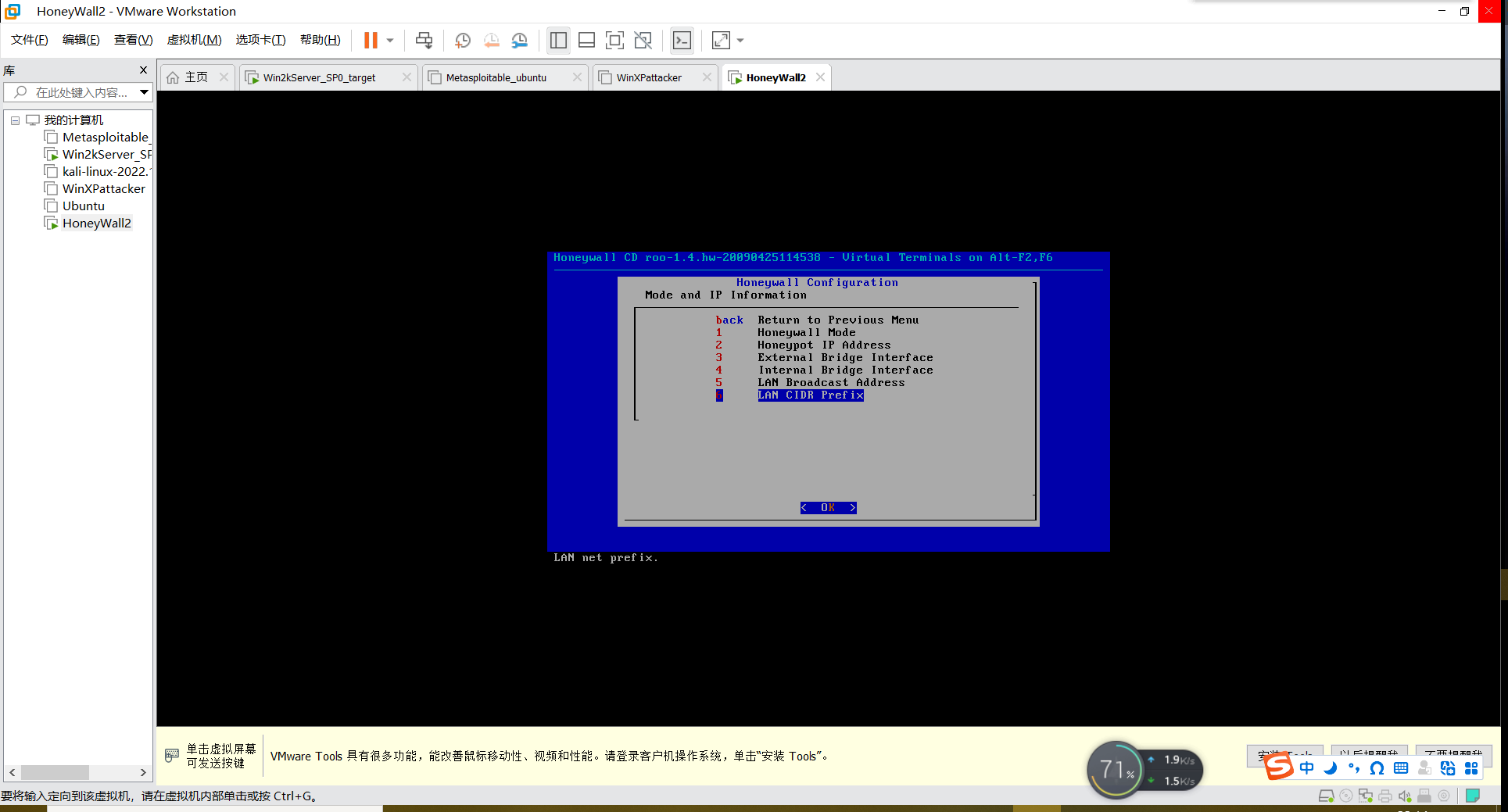

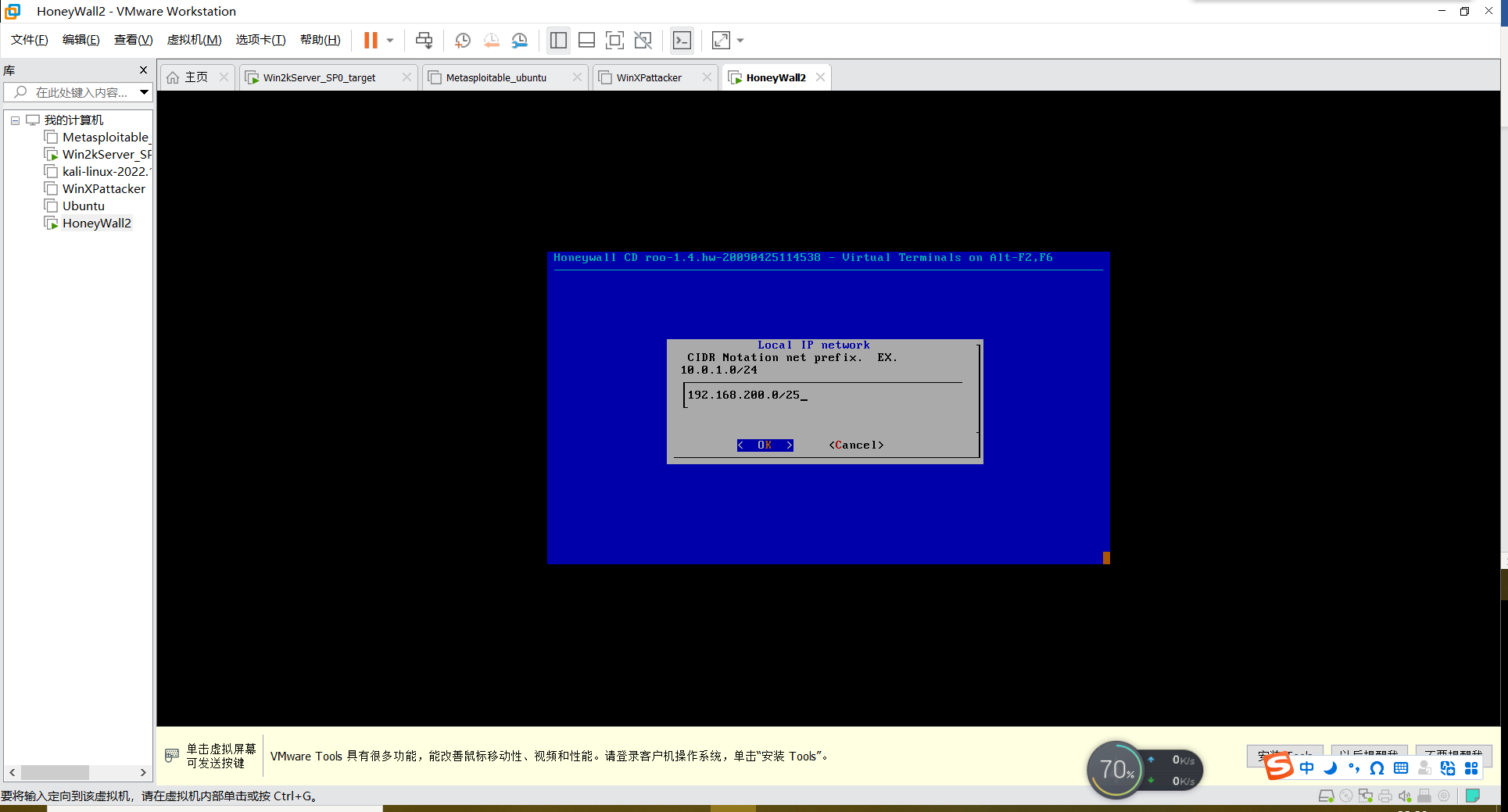

接下来设置蜜网网段

蜜罐ip地址是CIDR格式,查询虚拟网络编辑器页面键入如图。

蜜罐信息设置完成。

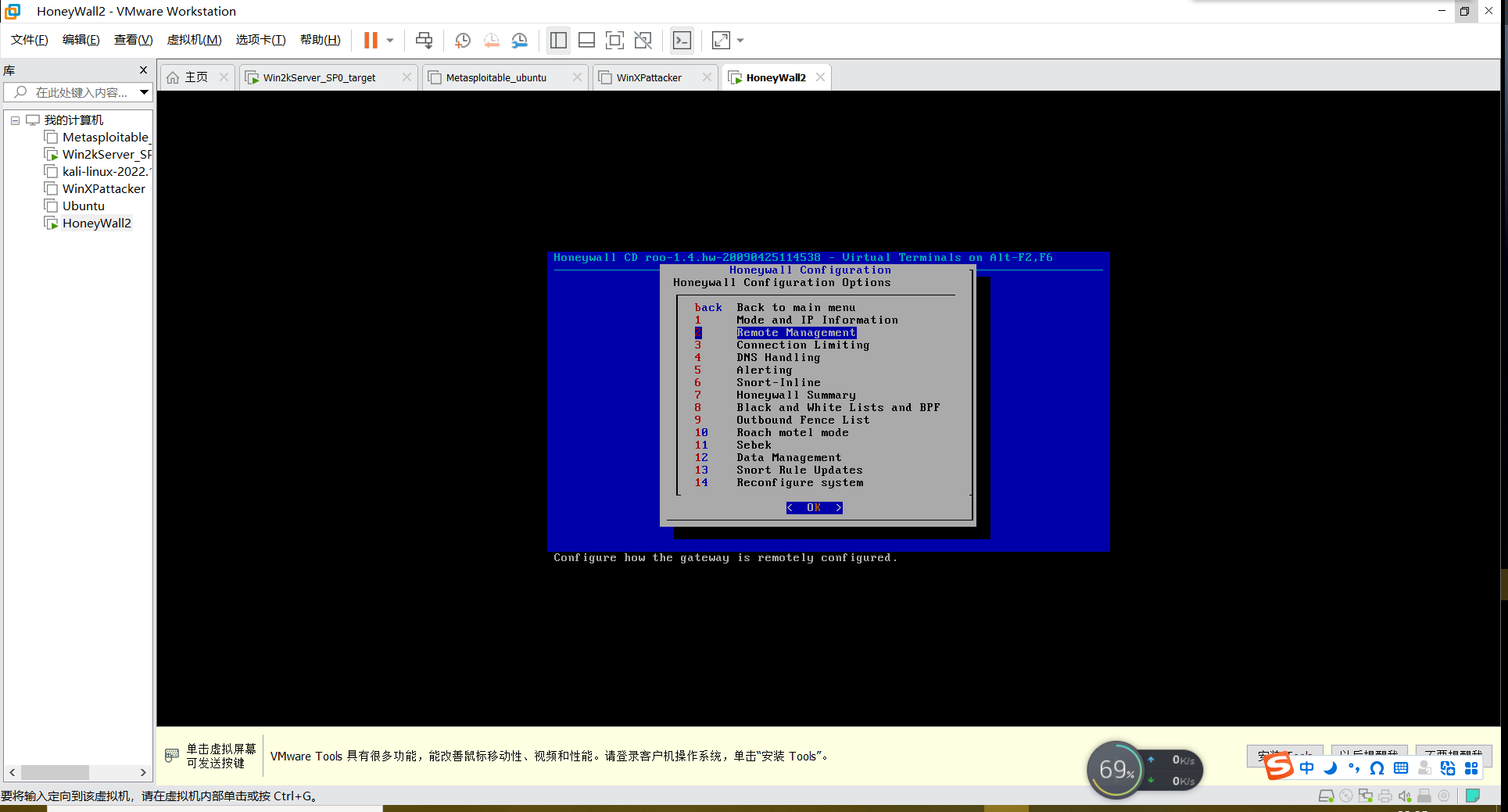

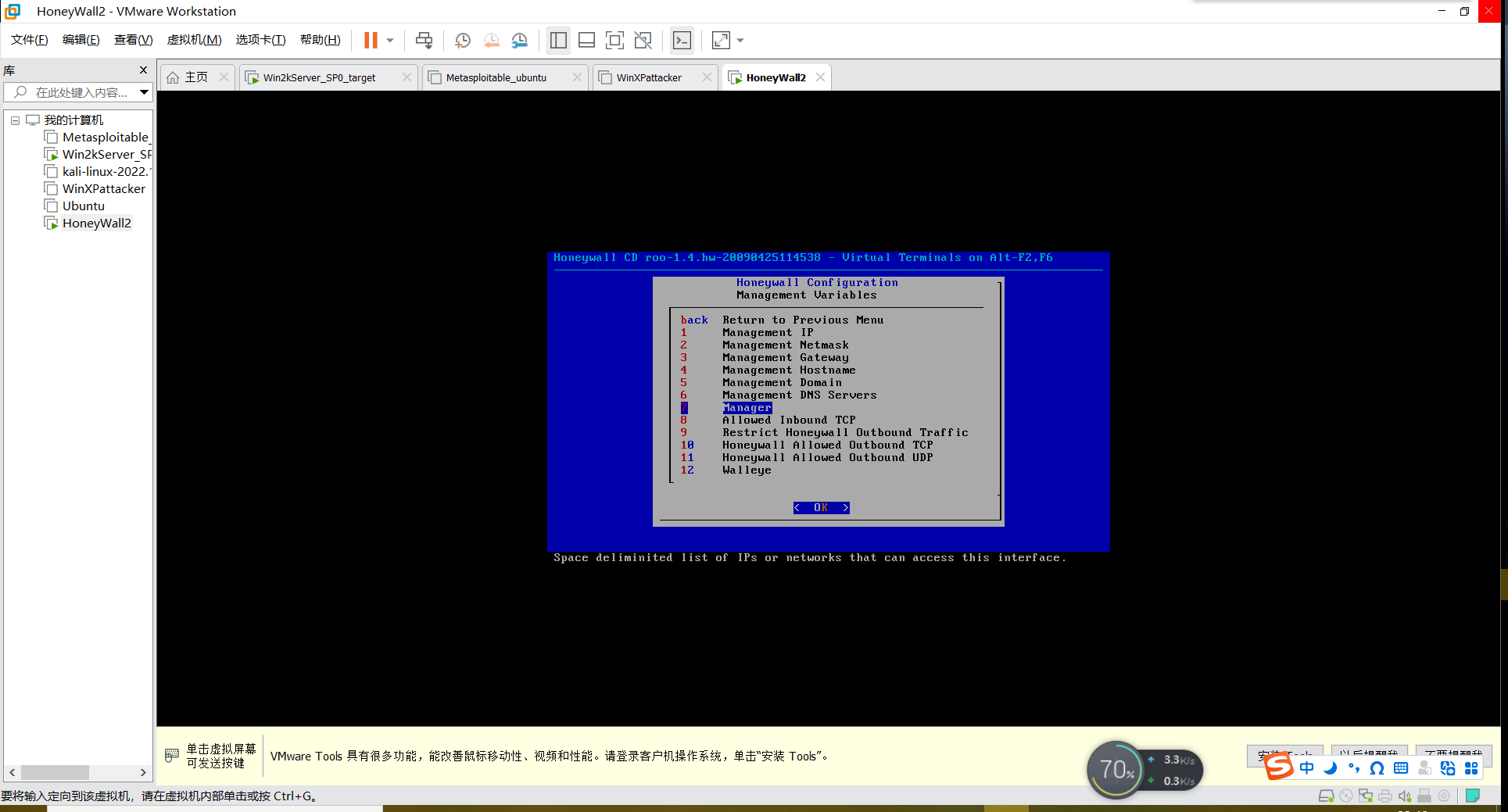

接下来进行蜜网网关的管理配置。选择第二项。

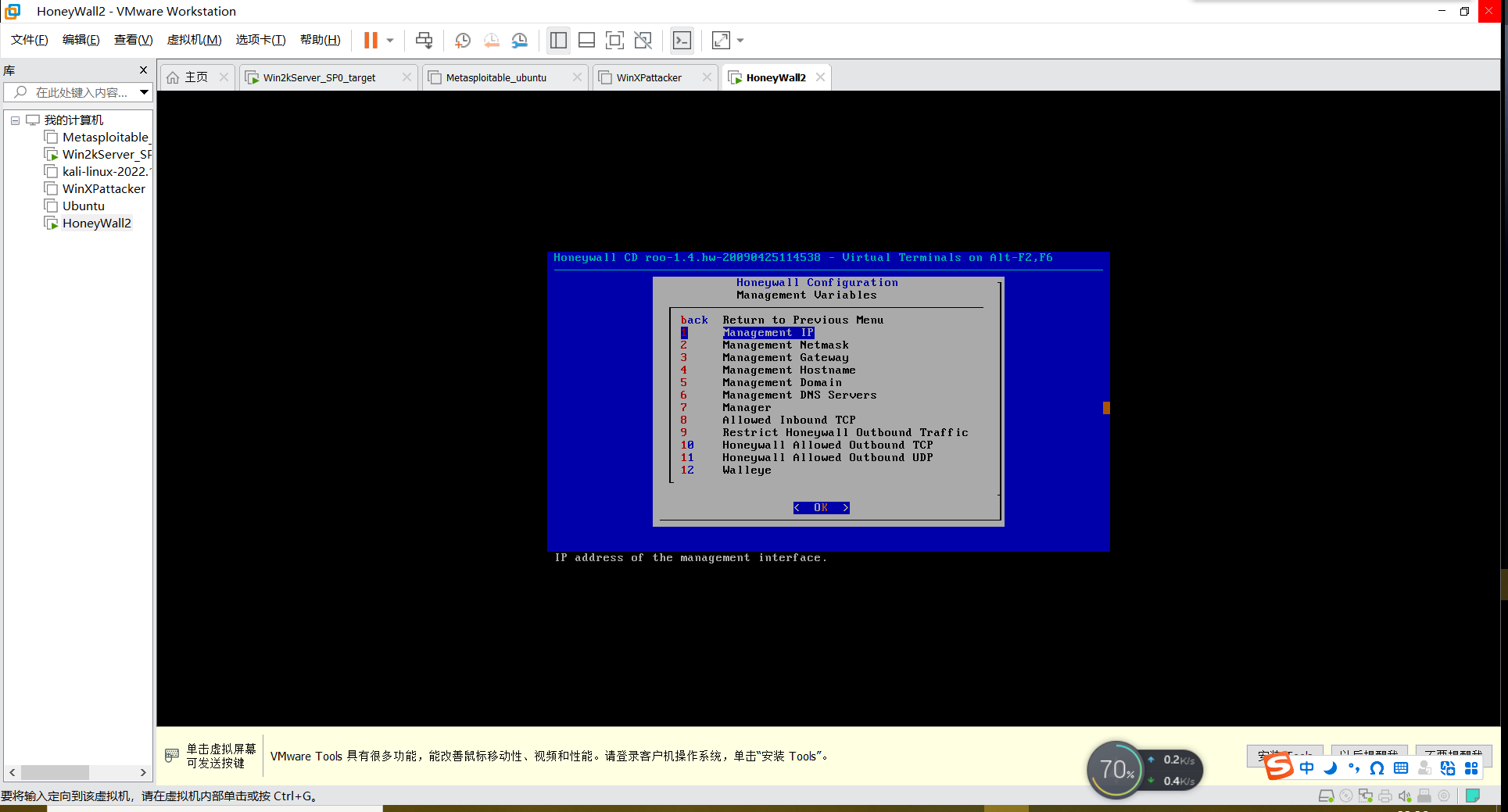

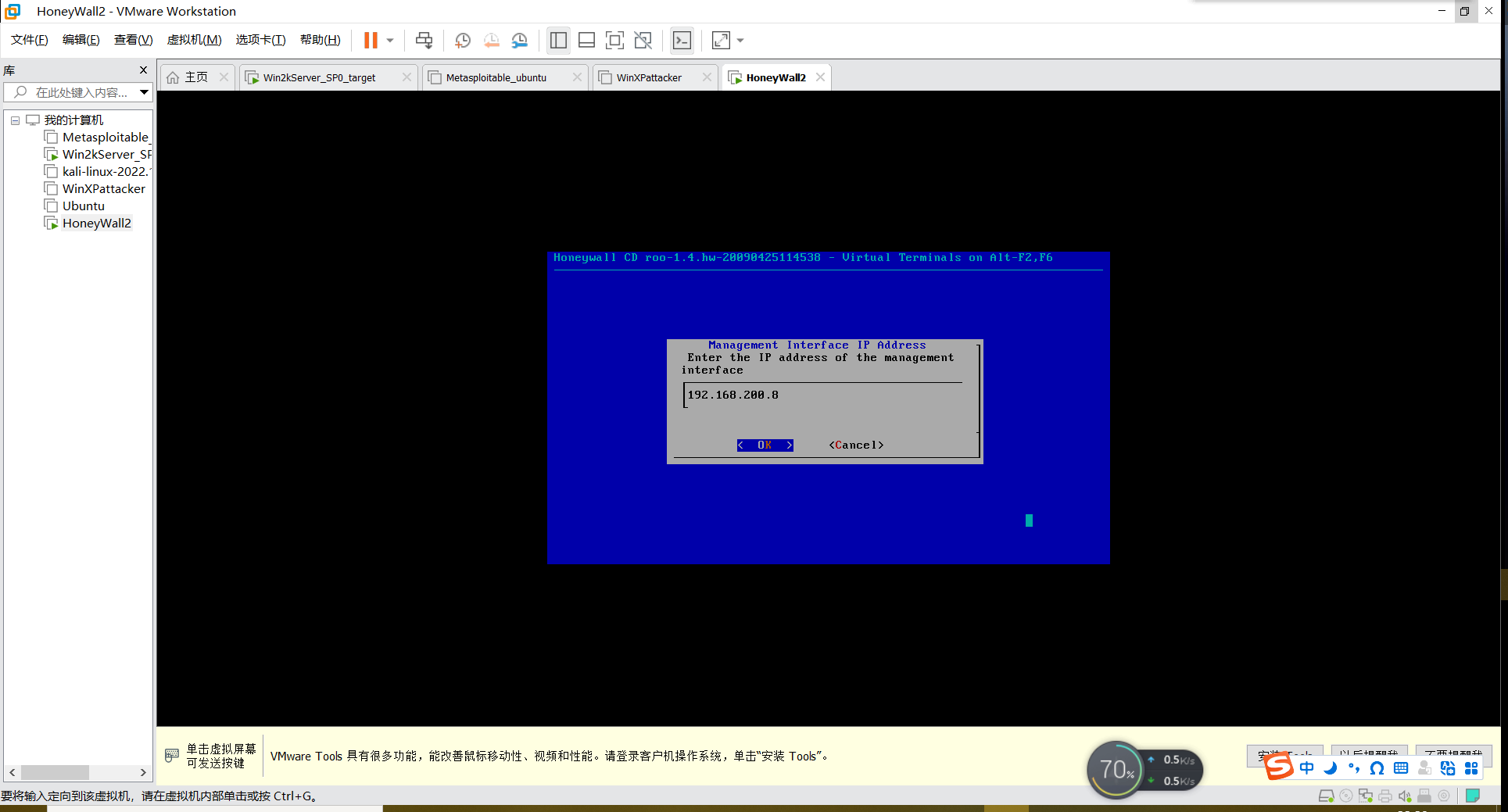

先设置ip

ip地址设置192.168.200.8

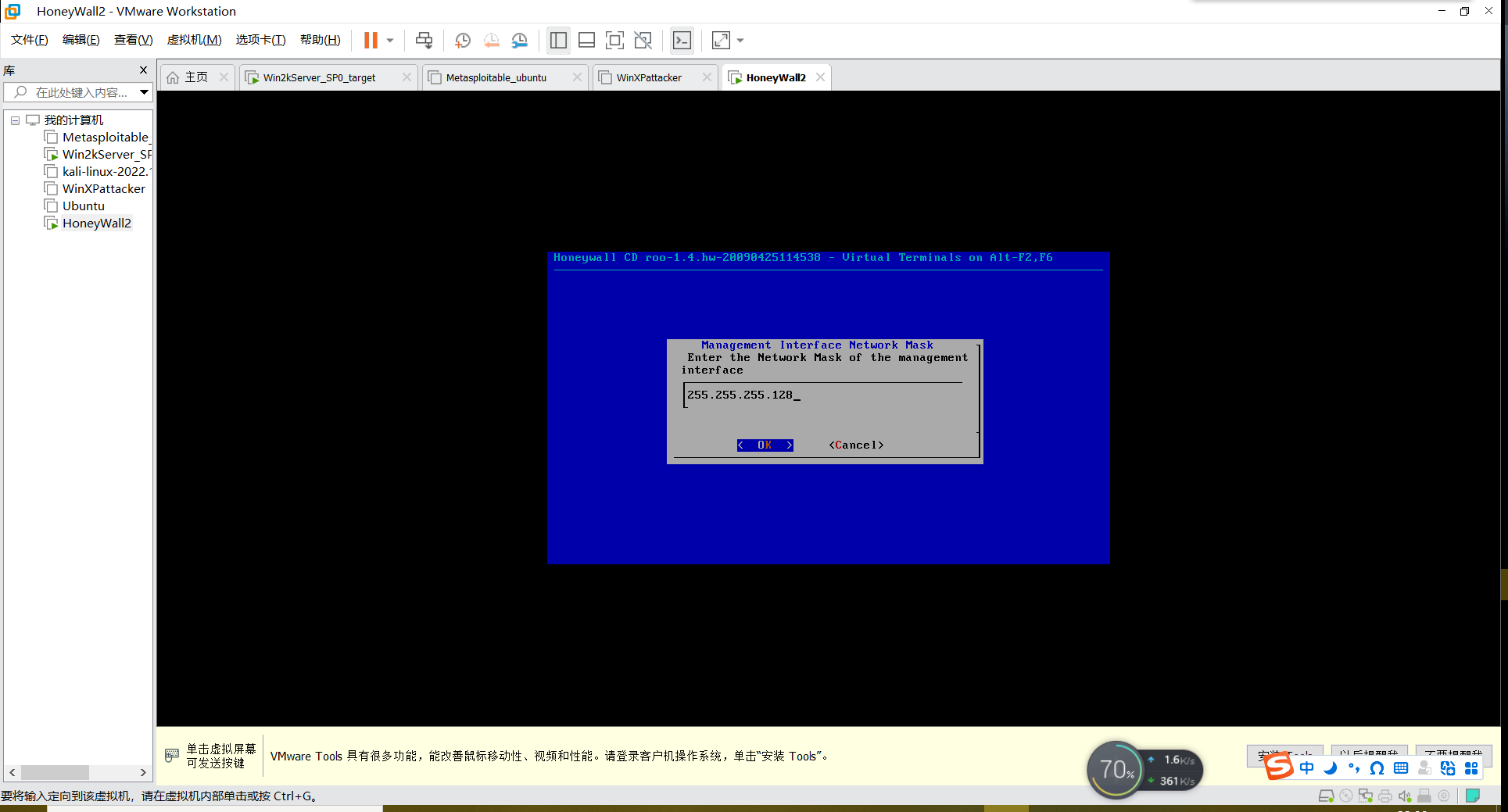

设置子网掩码

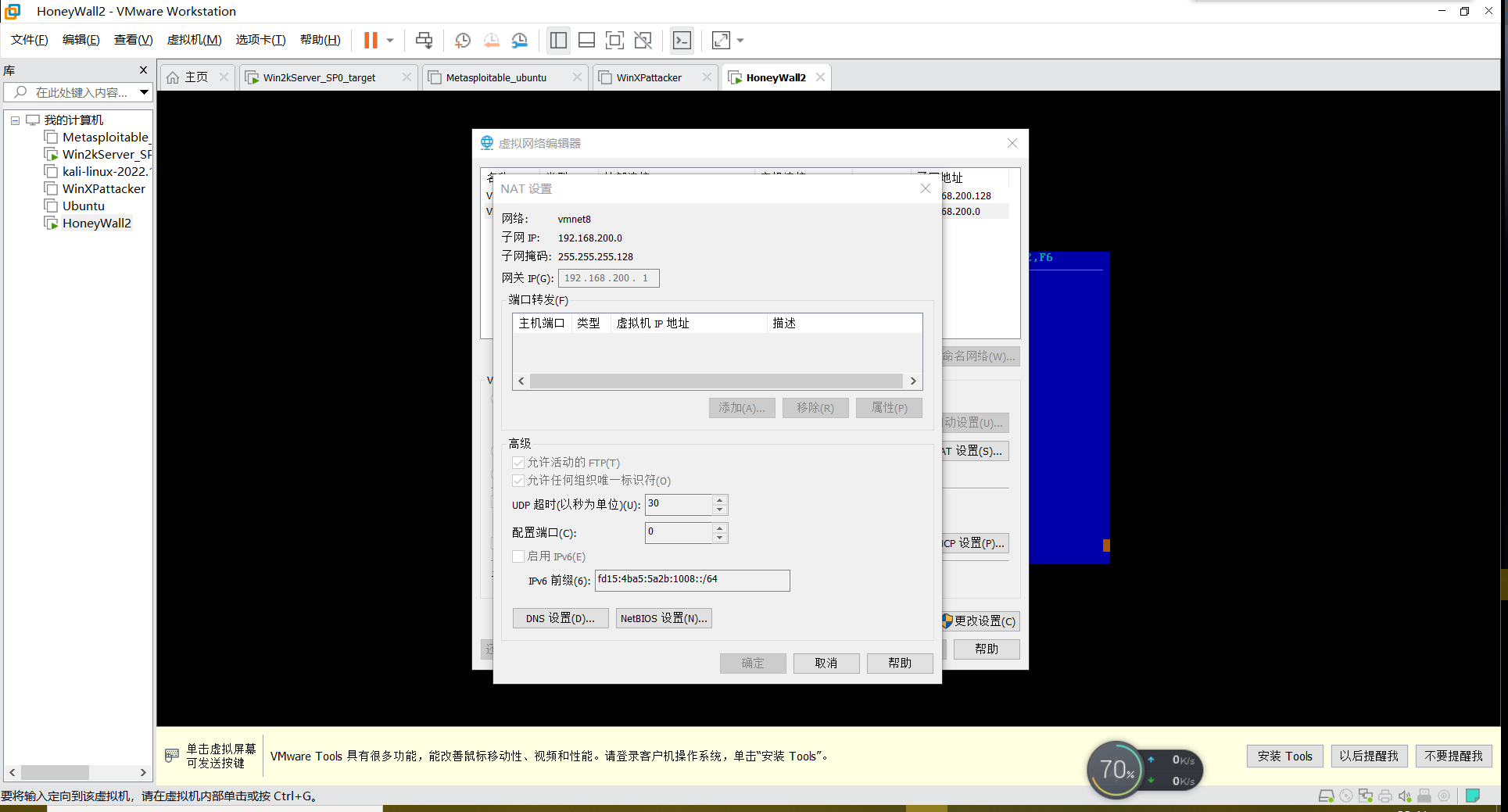

设置路由,先查询路由NAT设置页面。

进入Magement Gateway页面,键入192.168.200.1,保存。

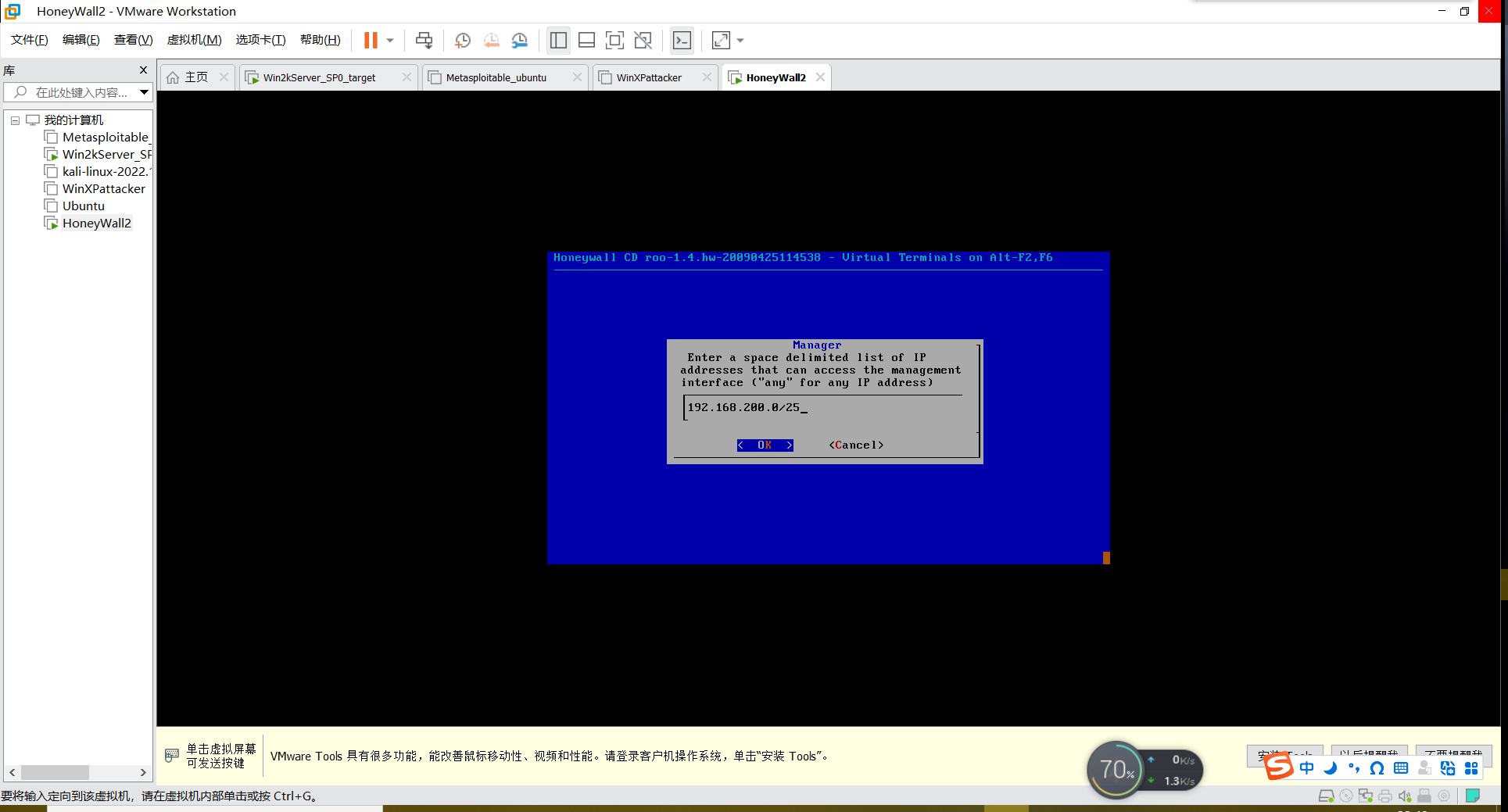

仍进入远程管理,进入Manager

设置,此处与蜜罐ip相同。

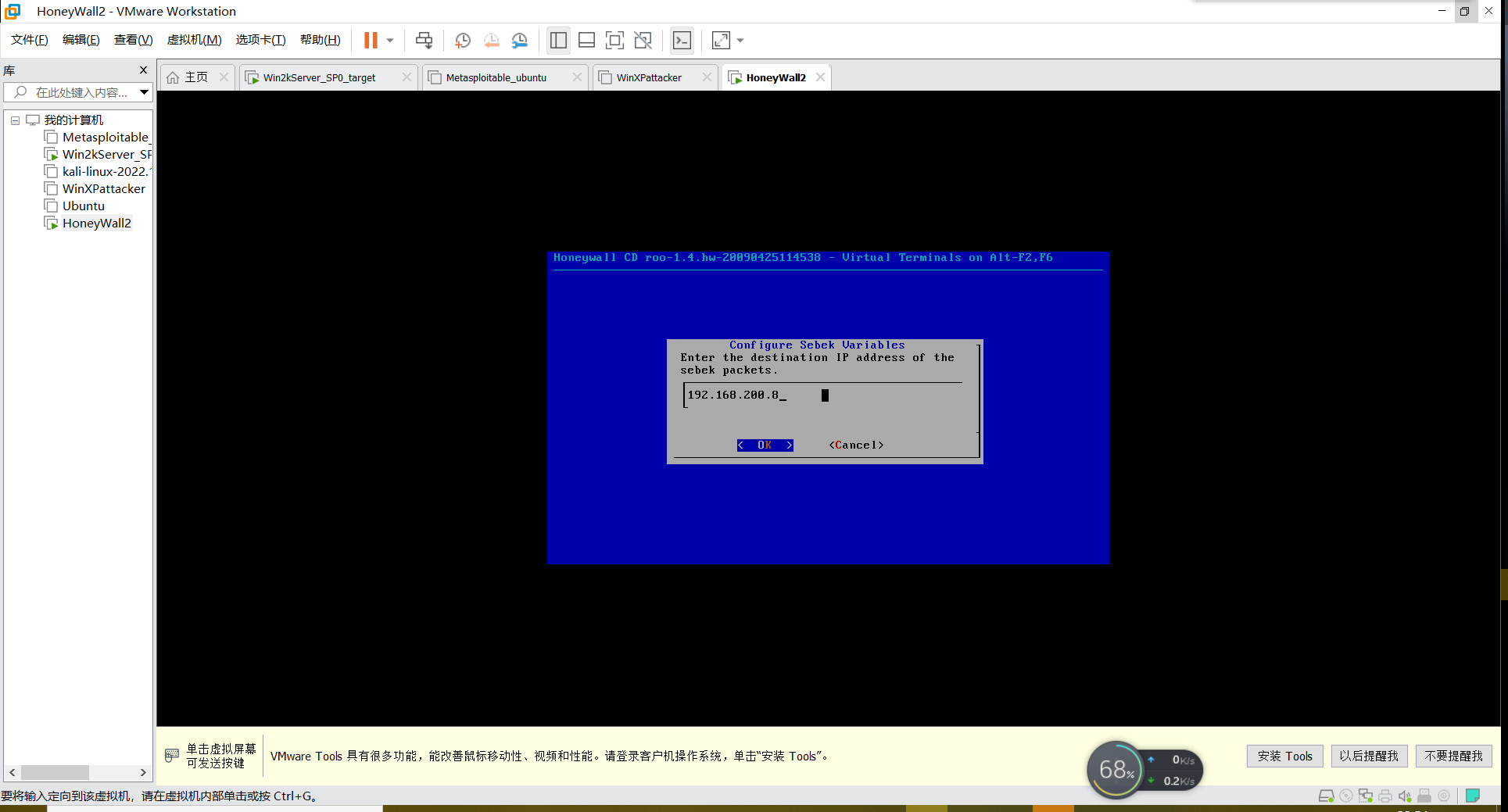

设置Sebek。与蜜网网关一致。

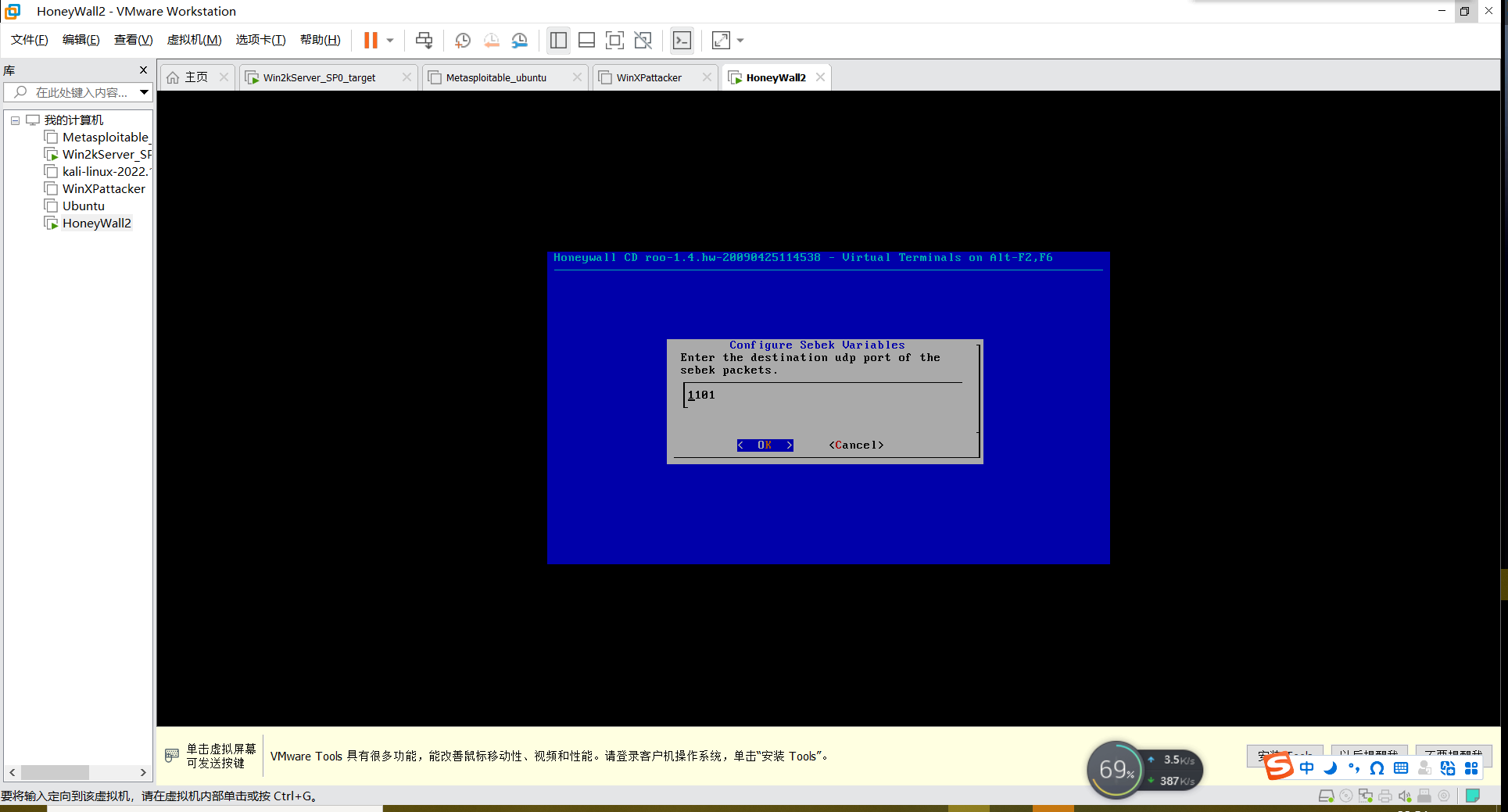

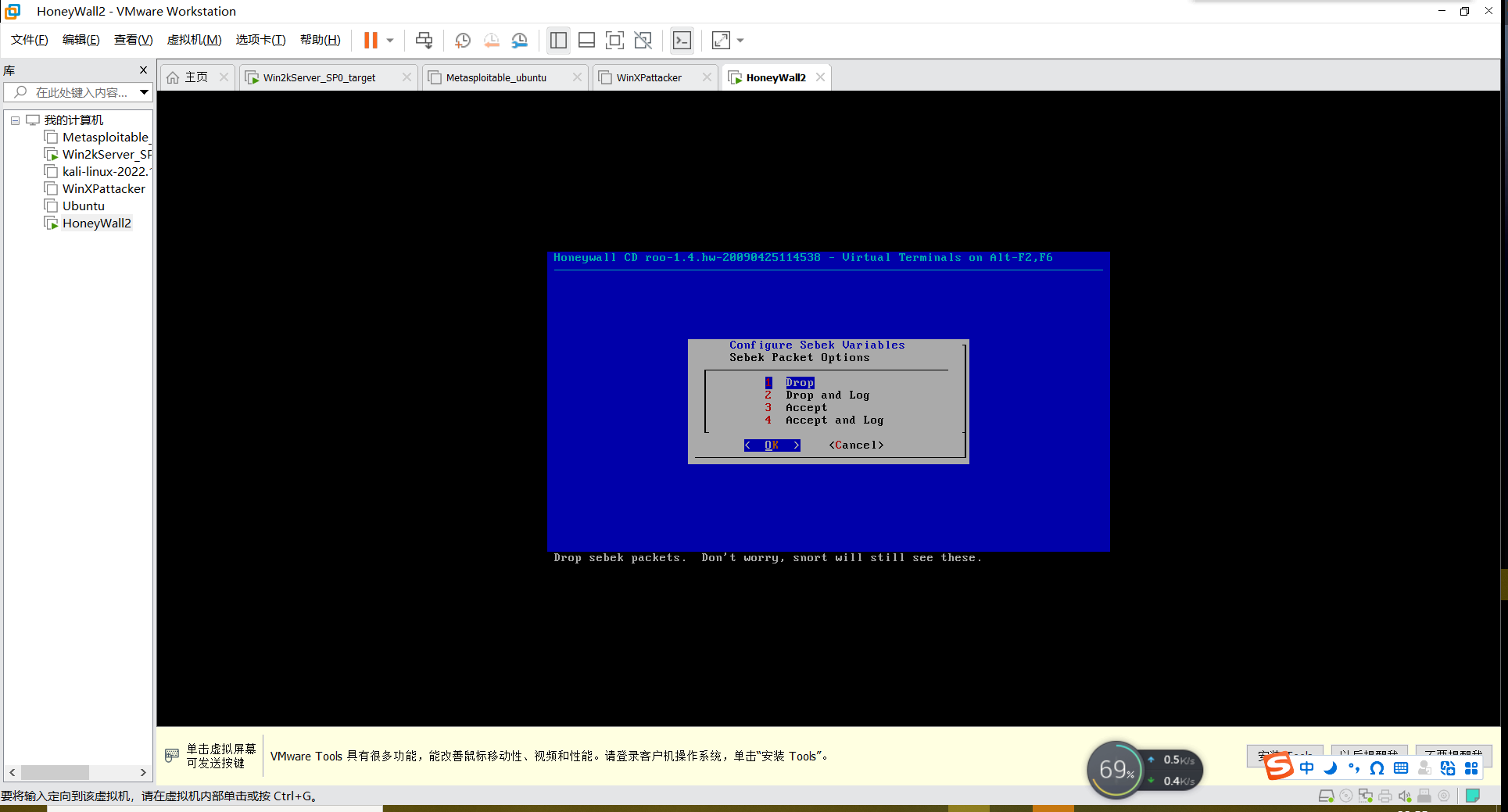

udp端口默认1101,对包行为默认drop。

配置完成。退出。

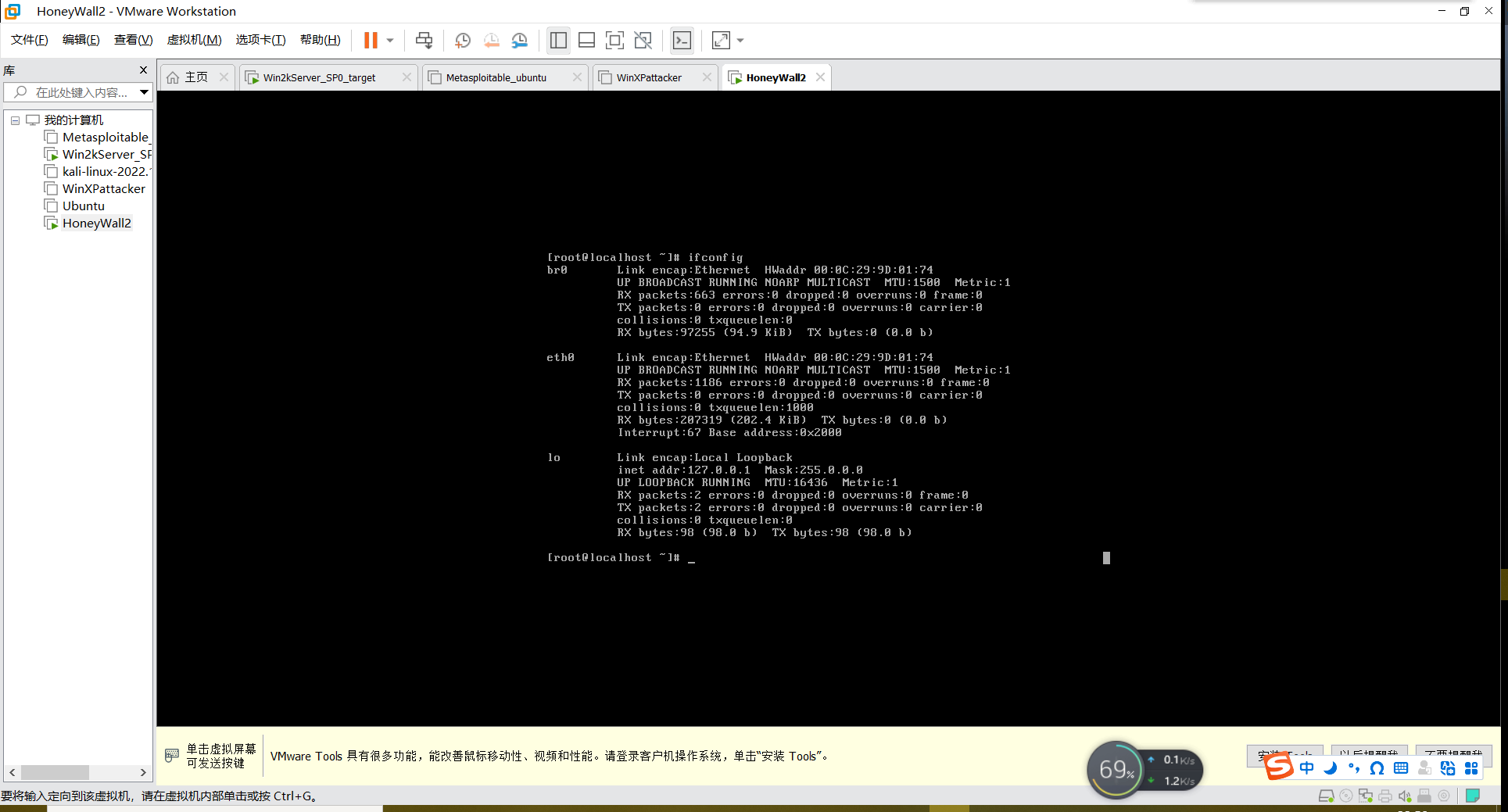

查看ip。配置成功。

测试。

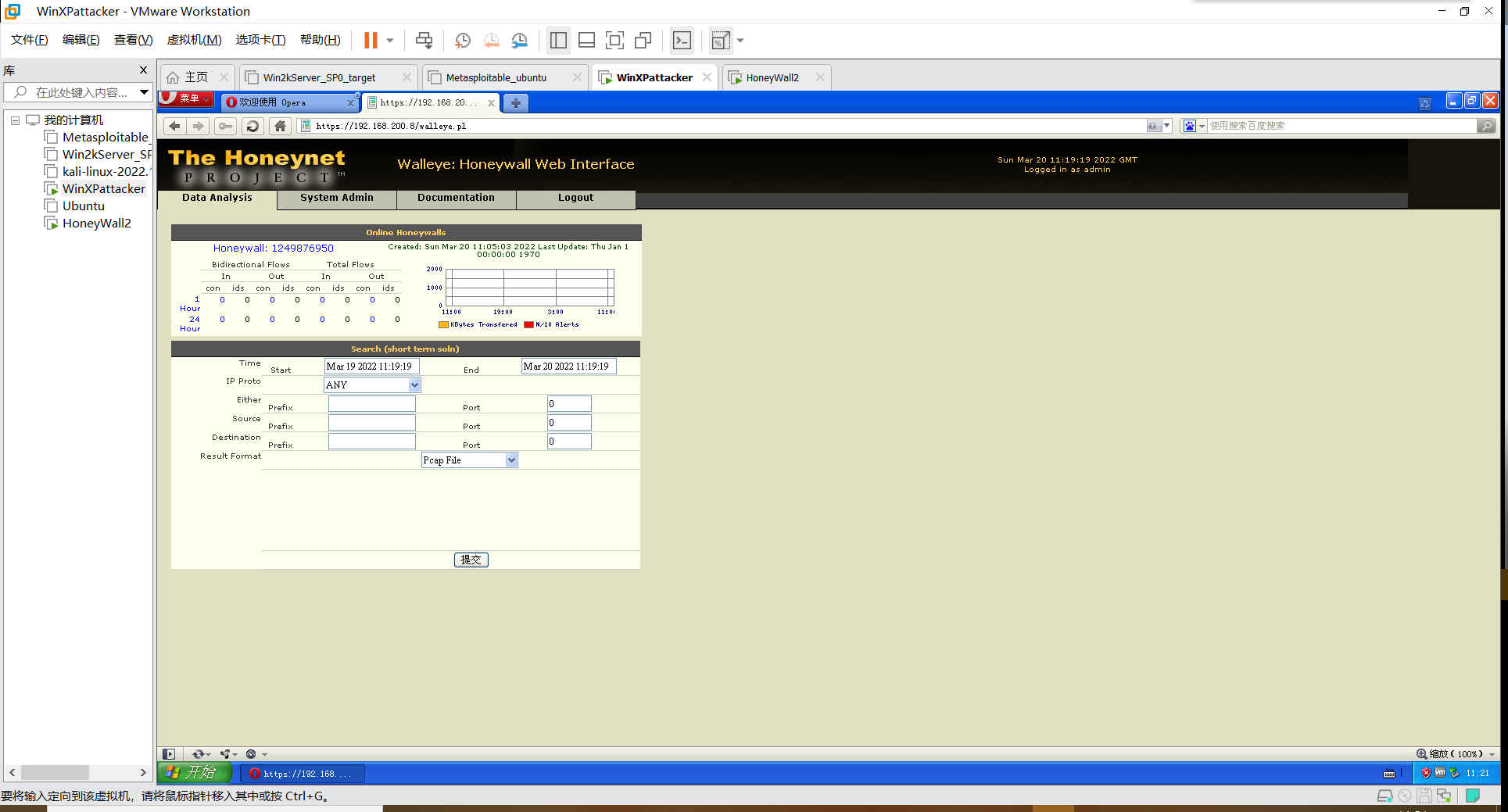

打开WinXP虚拟机,打开浏览器,输入https://192.168.200.8/,提示接受,进入登录界面,更改旧密码honey设置新密码包括大小写字母特殊符号不少于8位。登入成功。

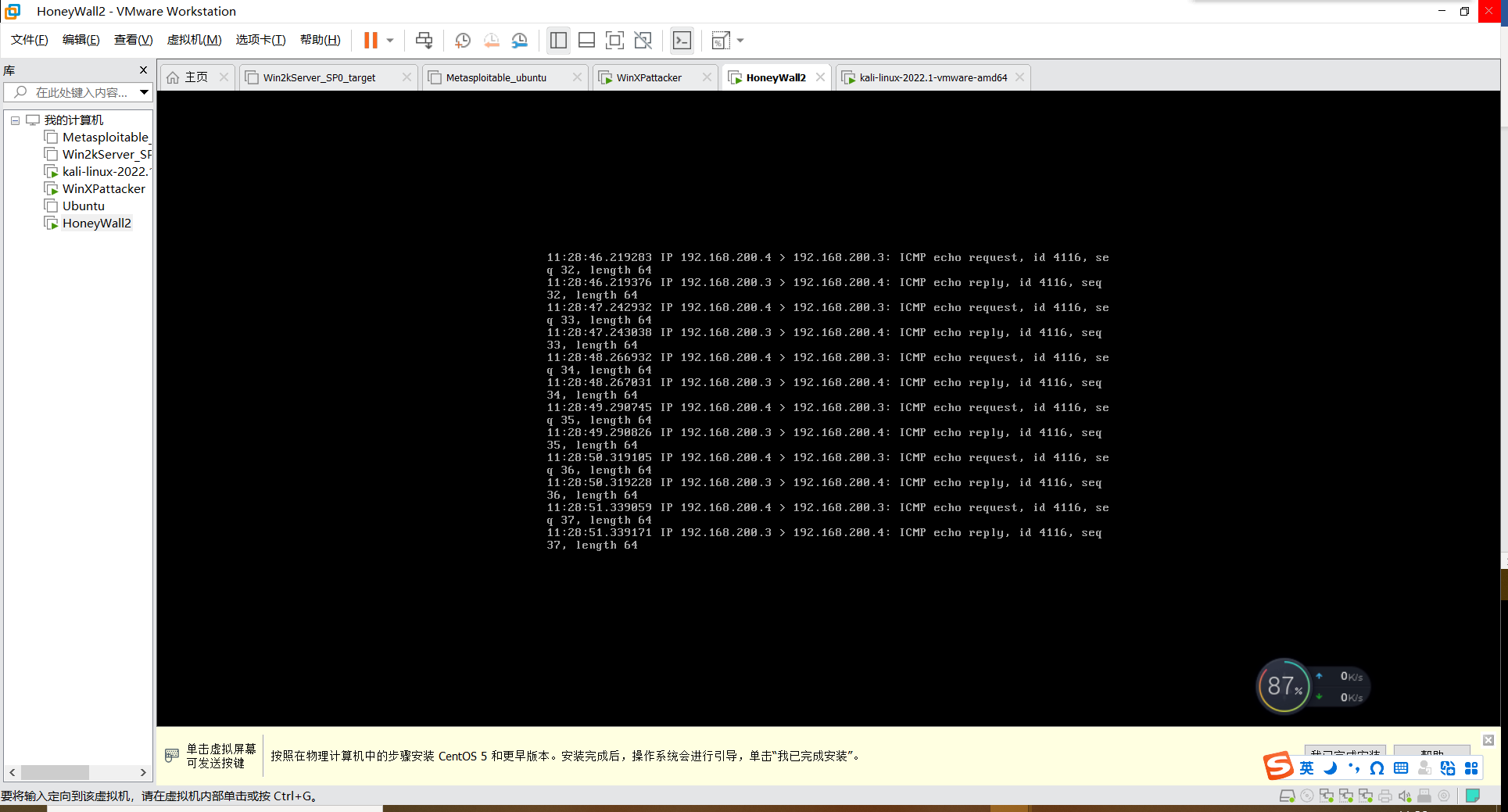

打开蜜网网关,输入tcpdump -i eth0 icmp,进行监听。

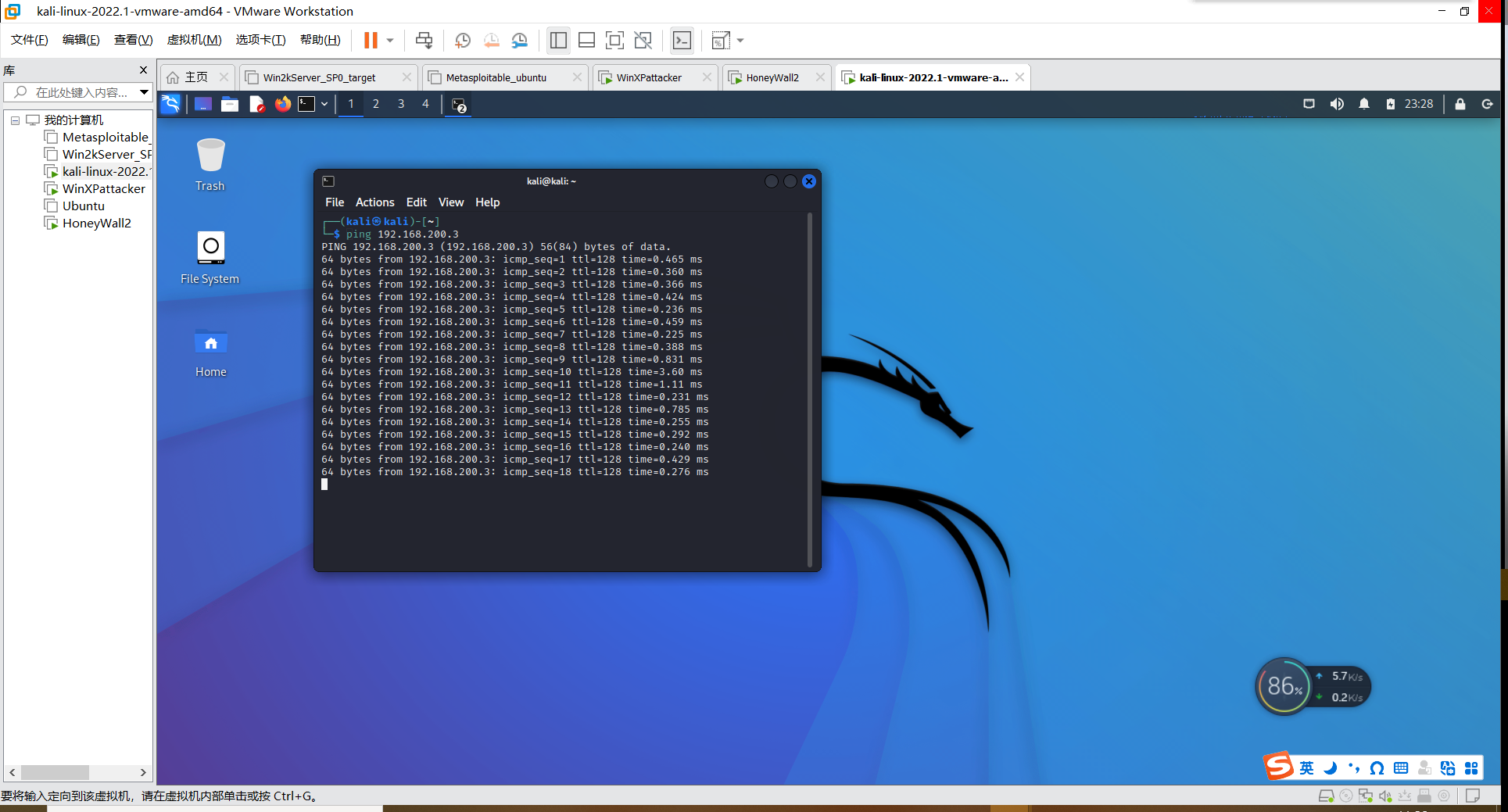

用Kali ping一下XP虚拟机。

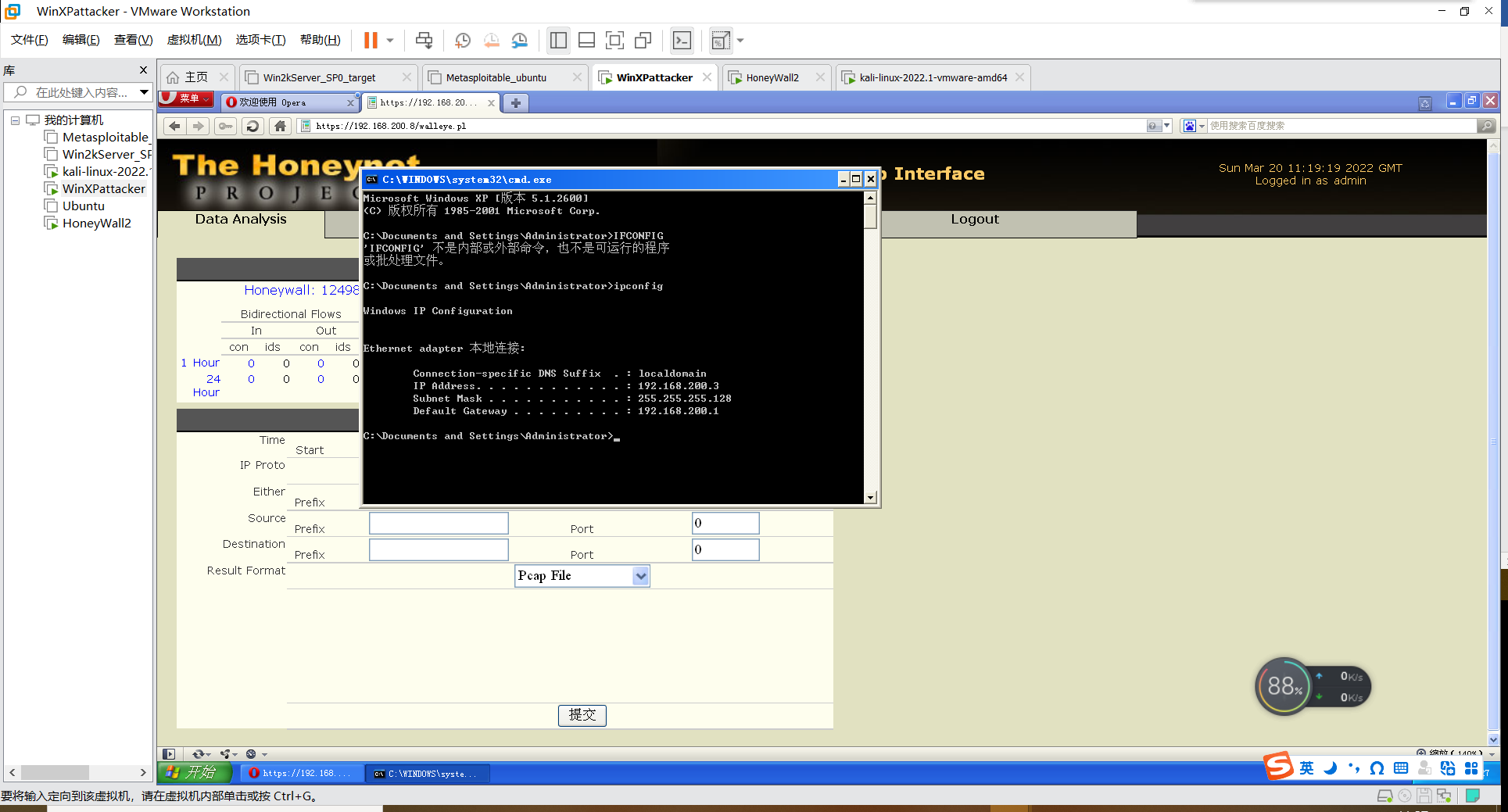

首先查询下XP的地址

xp地址:192.168.200.3

启动Kali,开ping。

收到了来自xp的回复报文,说明成功。

蜜网网关处:

有数据包来源。一套完整的网络攻防环境配置完成。

3.学习中遇到的问题及解决

问题:在启动Metasploitable_ubuntu,键入ip设置后,保存,重启时等场景,缺少Linux知识,不会操作。

解决:感谢李寅霜、陈津的指导&百度学习。

问题:搭建完成后XP攻击机ping蜜网网关网关失败

解决:重装解决。后想可能是网络适配器配置或蜜网网关路由设置问题,没有做好。

4.学习感想和体会

网络攻防实践的课程性质,顾名思义,侧重于底层和实践,对于底层理论的理解及动手实操能力都有较高的要求。对于本科电子专业的我,Linux系统的理解和操作、计算机网络在攻防中变得“生动”起来都使我感到知识储备与运用的不足。

故今后的学习,理应重视弱点,积极实践动脑,提高动手能力,实践本领。

浙公网安备 33010602011771号

浙公网安备 33010602011771号