实验3:OpenFlow协议分析实践

一、实验目的

能够运用 wireshark 对 OpenFlow 协议数据交互过程进行抓包;

能够借助包解析工具,分析与解释 OpenFlow协议的数据包交互过程与机制。

二、实验环境

Ubuntu 20.04 Desktop amd64

三、实验要求

(一)基本要求

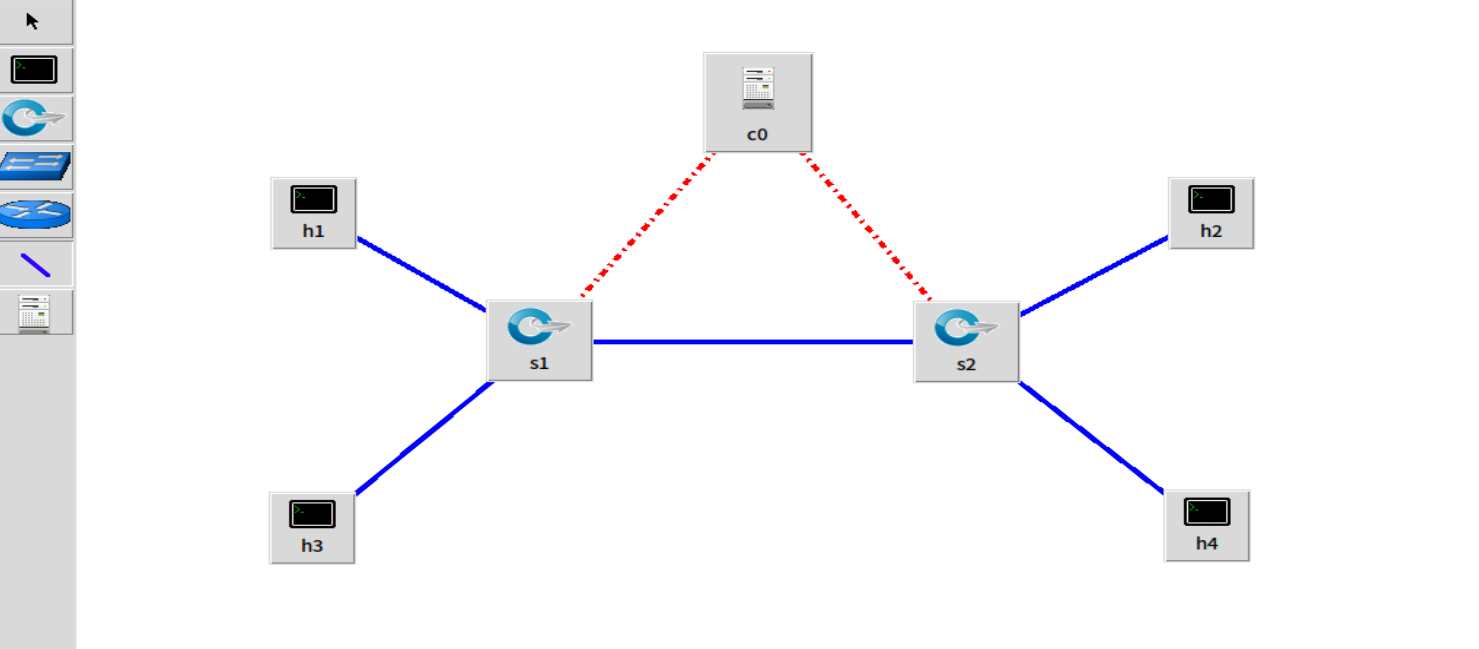

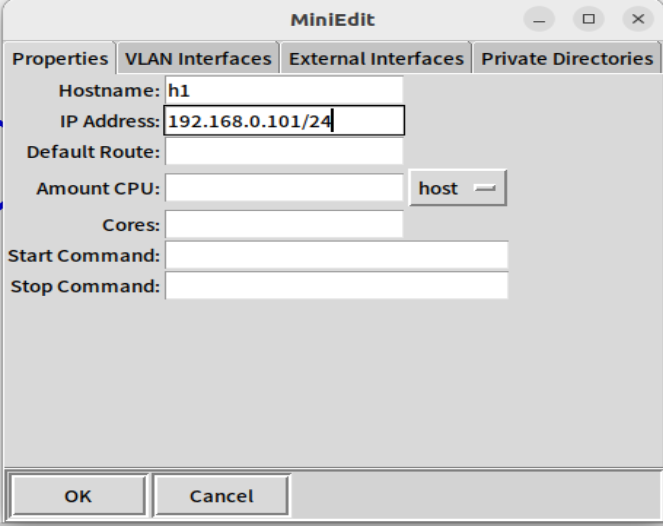

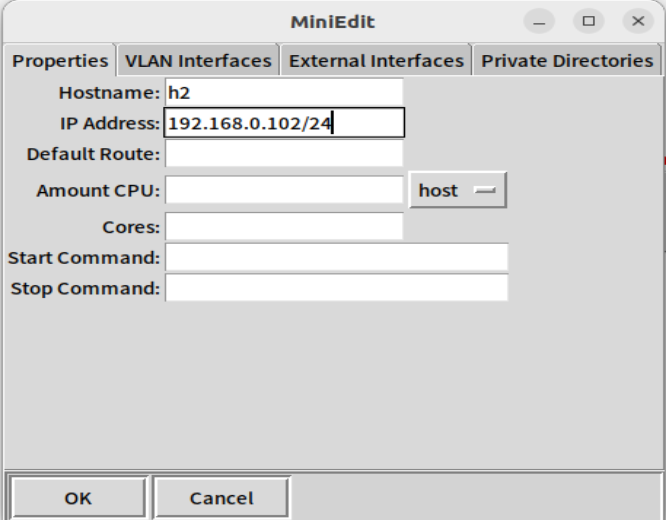

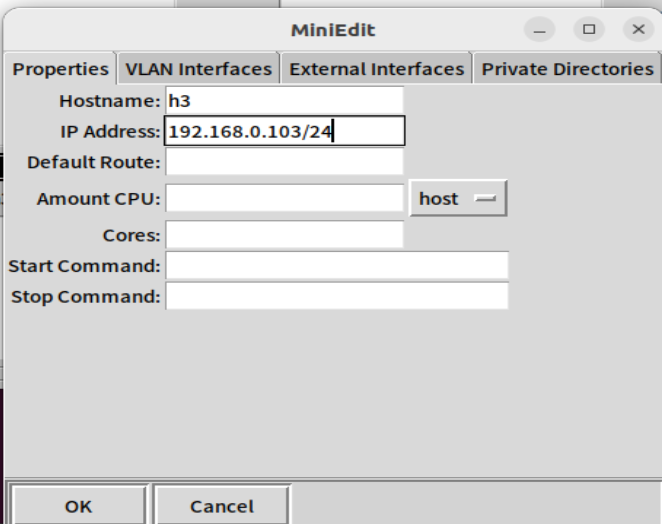

1.搭建下图所示拓扑,完成相关 IP 配置,并实现主机与主机之间的 IP 通信。用抓包软件获取控制器与交换机之间的通信数据。

#!/usr/bin/env python

from mininet.net import Mininet

from mininet.node import Controller, RemoteController, OVSController

from mininet.node import CPULimitedHost, Host, Node

from mininet.node import OVSKernelSwitch, UserSwitch

from mininet.node import IVSSwitch

from mininet.cli import CLI

from mininet.log import setLogLevel, info

from mininet.link import TCLink, Intf

from subprocess import call

def myNetwork():

net = Mininet( topo=None,

build=False,

ipBase='192.168.0.0/24')

info( '*** Adding controller\n' )

c0=net.addController(name='c0',

controller=Controller,

protocol='tcp',

port=6633)

info( '*** Add switches\n')

s1 = net.addSwitch('s1', cls=OVSKernelSwitch)

s2 = net.addSwitch('s2', cls=OVSKernelSwitch)

info( '*** Add hosts\n')

h1 = net.addHost('h1', cls=Host, ip='192.168.0.101/24', defaultRoute=None)

h2 = net.addHost('h2', cls=Host, ip='192.168.0.102/24', defaultRoute=None)

h3 = net.addHost('h3', cls=Host, ip='192.168.0.103/24', defaultRoute=None)

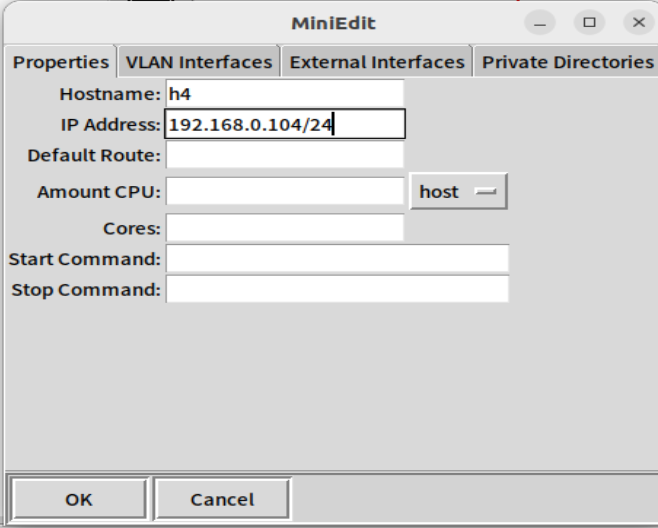

h4 = net.addHost('h4', cls=Host, ip='192.168.0.104/24', defaultRoute=None)

info( '*** Add links\n')

net.addLink(h1, s1)

net.addLink(h3, s1)

net.addLink(h2, s2)

net.addLink(h4, s2)

net.addLink(s1, s2)

info( '*** Starting network\n')

net.build()

info( '*** Starting controllers\n')

for controller in net.controllers:

controller.start()

info( '*** Starting switches\n')

net.get('s1').start([c0])

net.get('s2').start([c0])

info( '*** Post configure switches and hosts\n')

s1.cmd('ifconfig s1 192.168.0.0/24')

s2.cmd('ifconfig s2 192.168.0.0/24')

CLI(net)

net.stop()

if __name__ == '__main__':

setLogLevel( 'info' )

myNetwork()

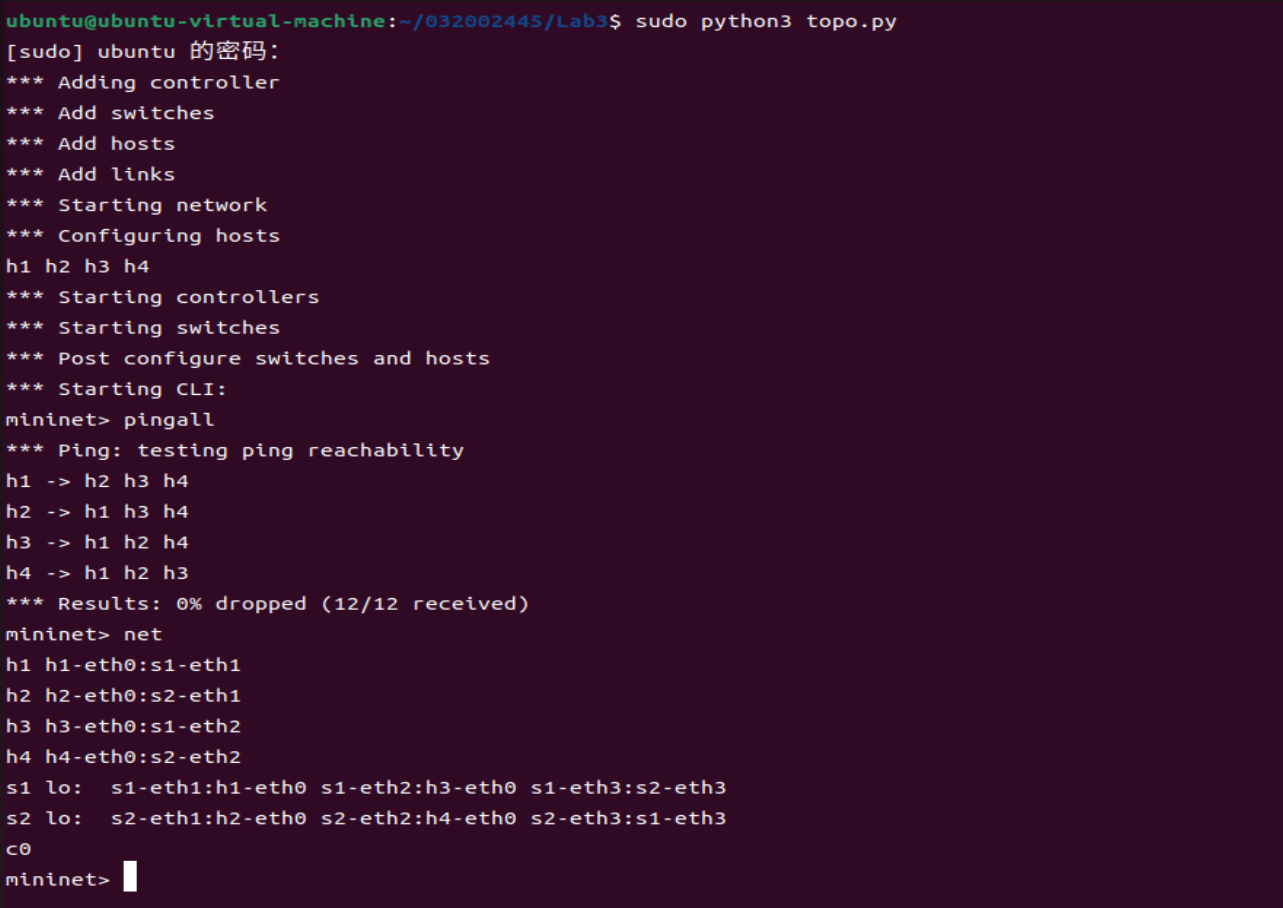

运行结果

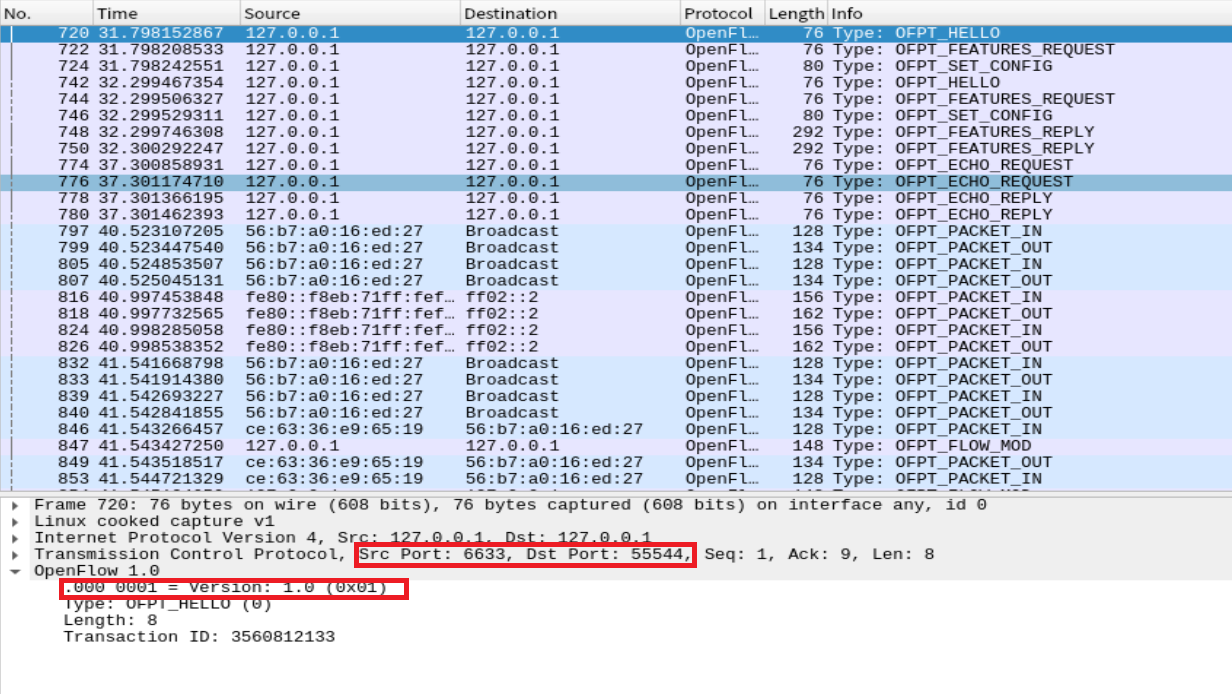

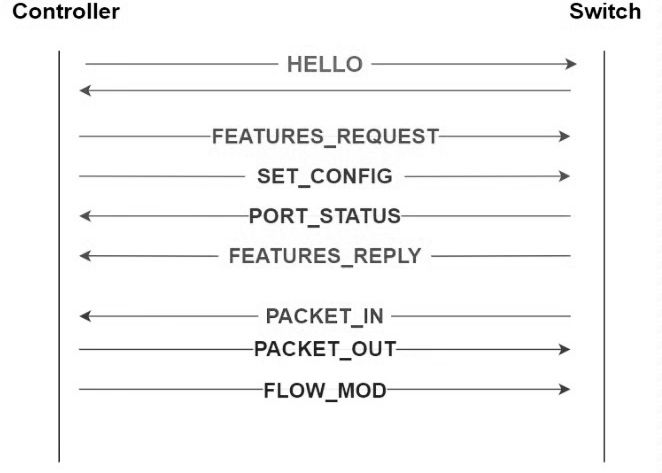

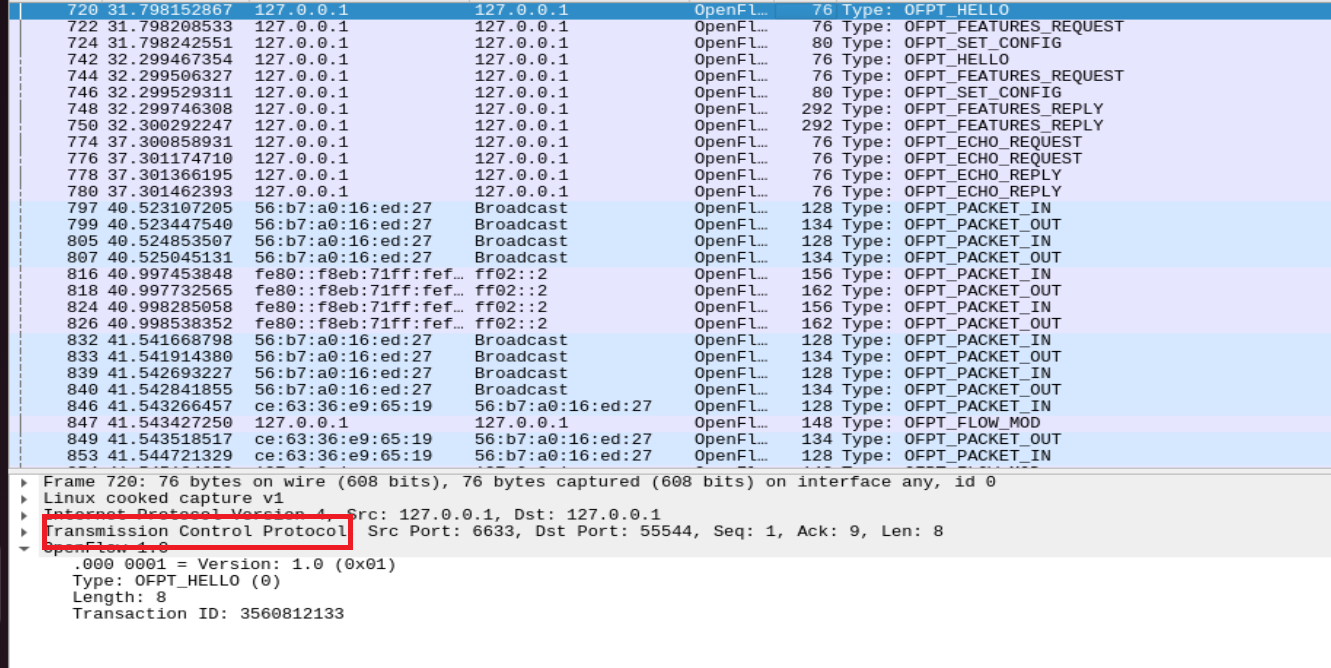

2.查看抓包结果,分析OpenFlow协议中交换机与控制器的消息交互过程,画出相关交互图或流程图。

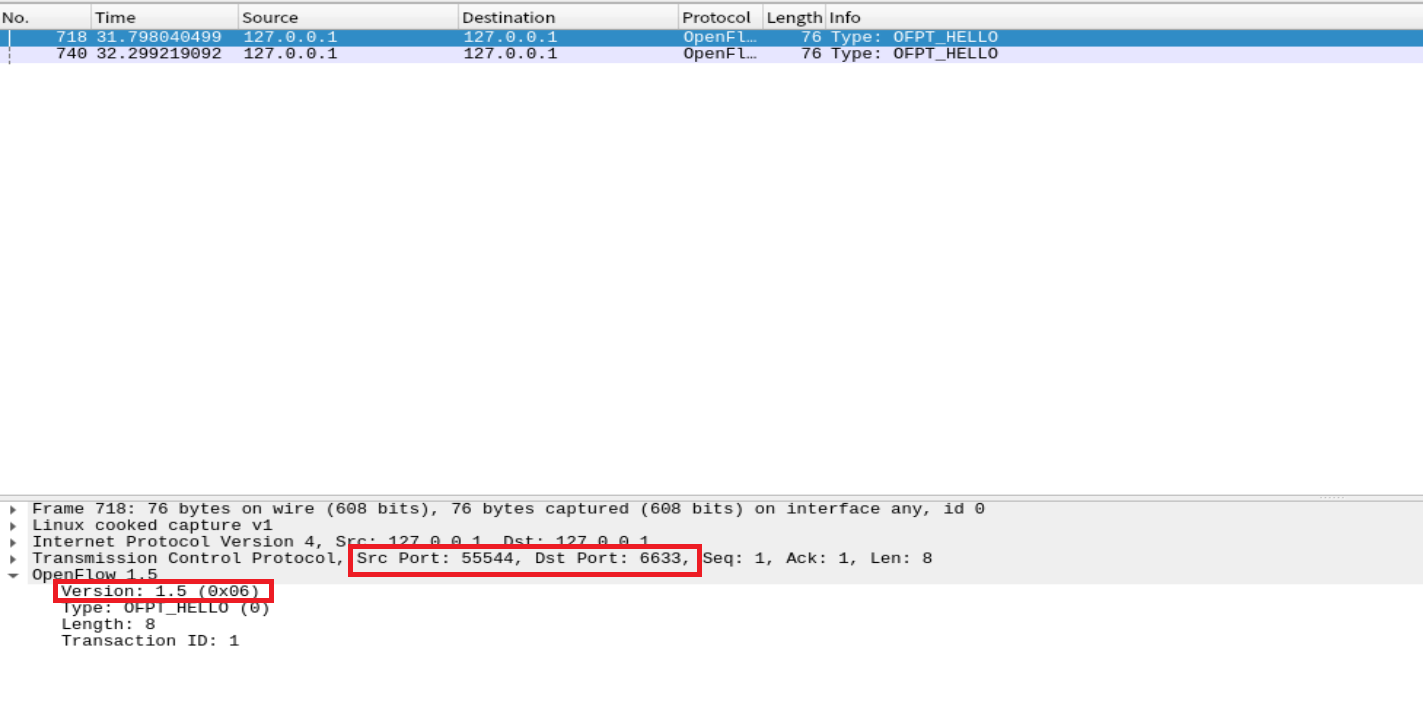

Hello

控制器6633端口(我最高能支持Open Flow1.0) ---> 交换机55544端口

交换机55544端口(我最高能支持Open Flow1.5)---> 控制器6633端口

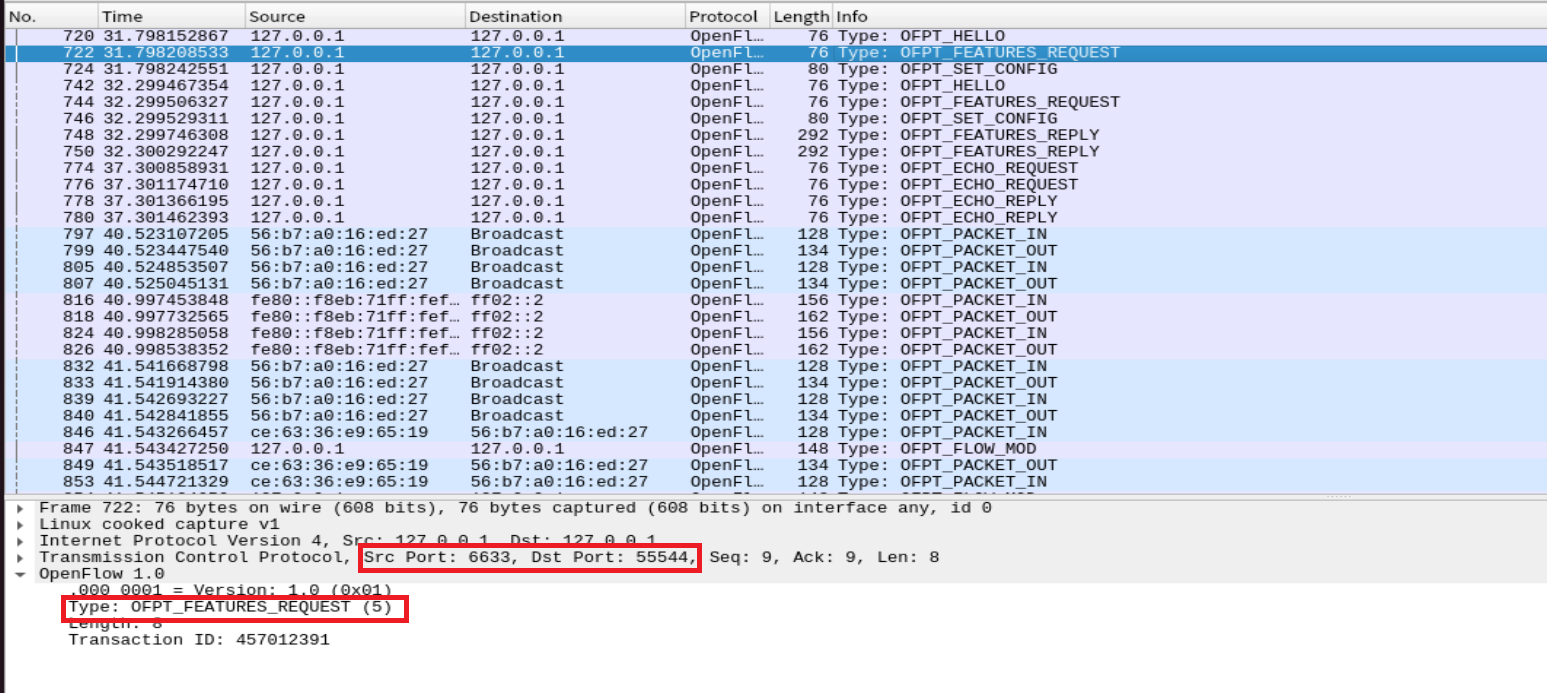

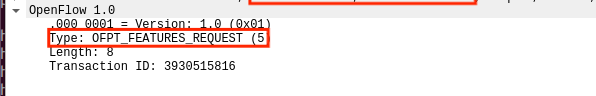

Features_Request

控制器6633端口(我需要你的特征信息) ---> 交换机55544端口

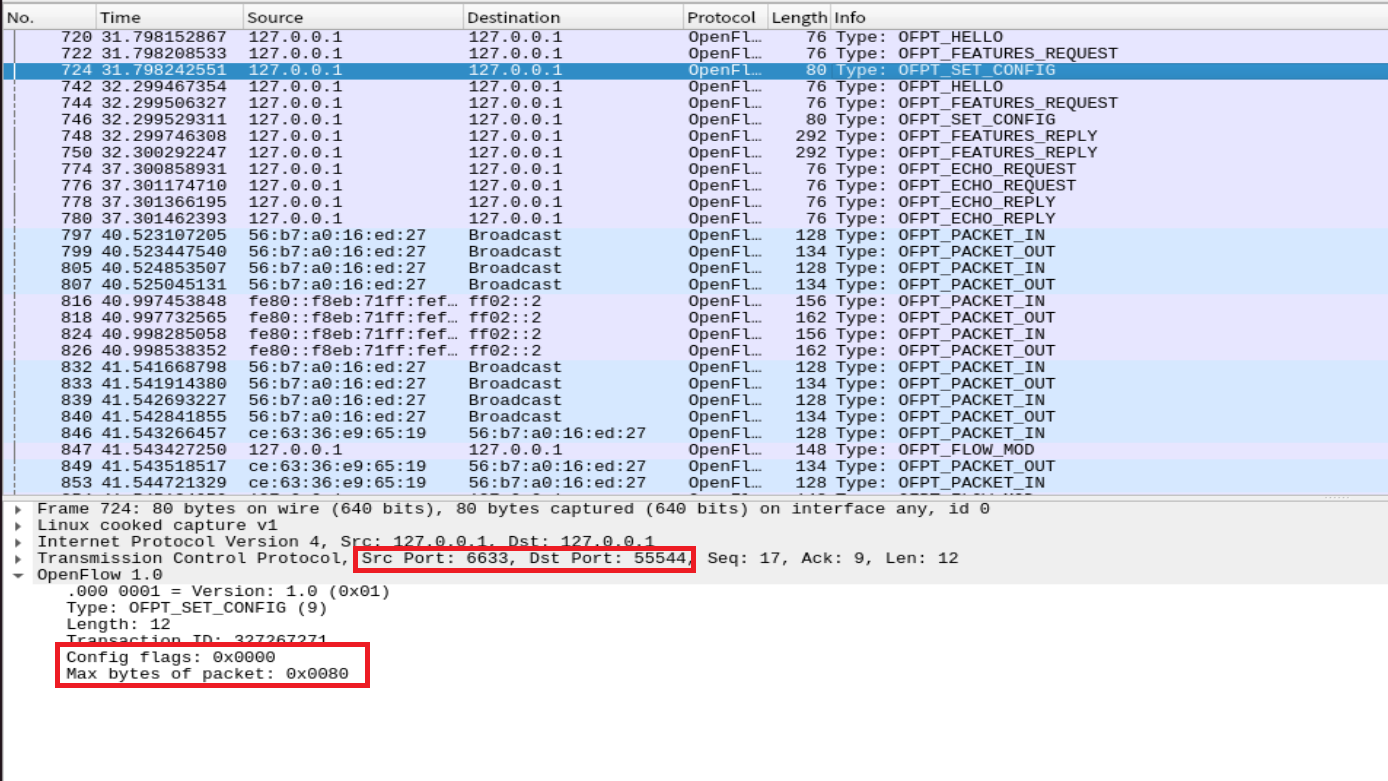

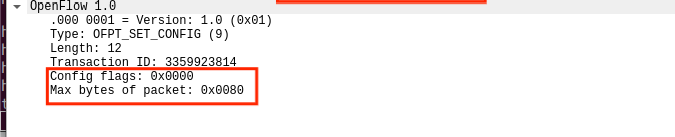

Set_Config

控制器6633端口(请按照我给你的flag和max bytes of packet进行配置) ---> 交换机55544端口

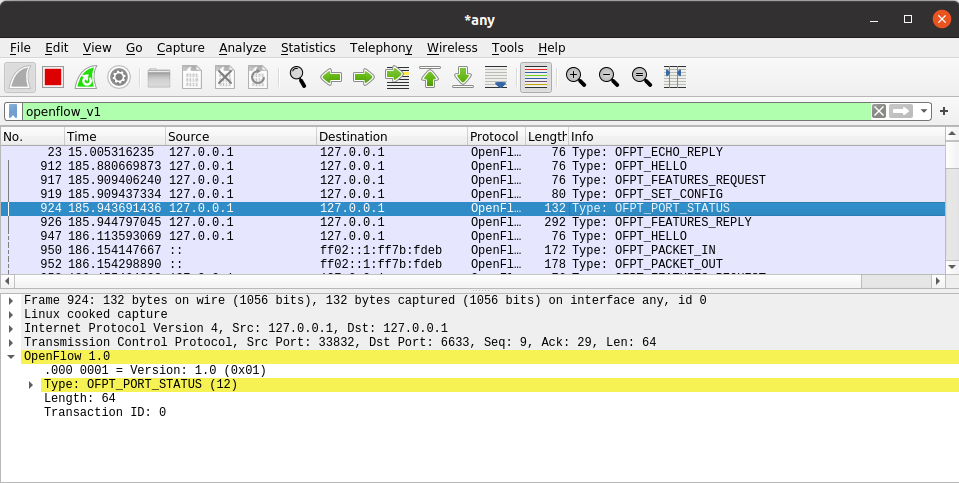

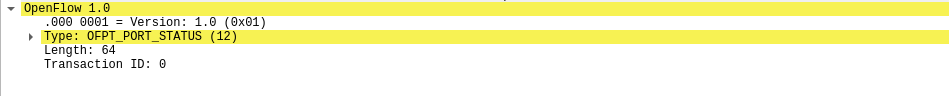

Port_Status

当交换机端口发生变化时,告知控制器相应的端口状态

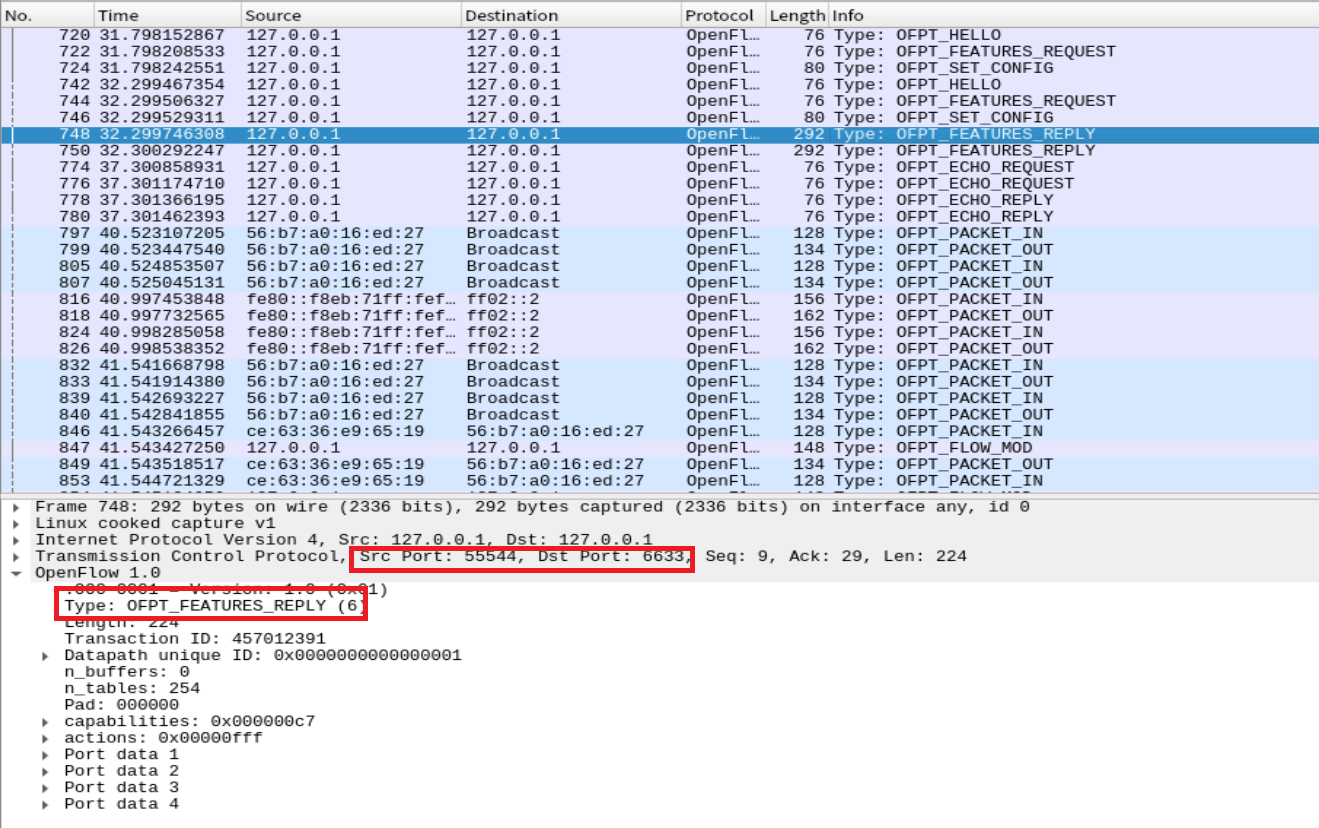

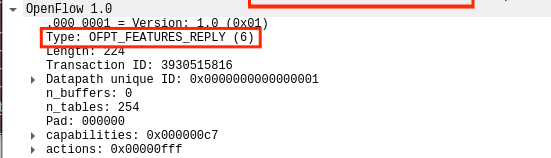

Features_Reply

交换机55544端口(这是我的特征信息,请查收) ---> 控制器6633端口

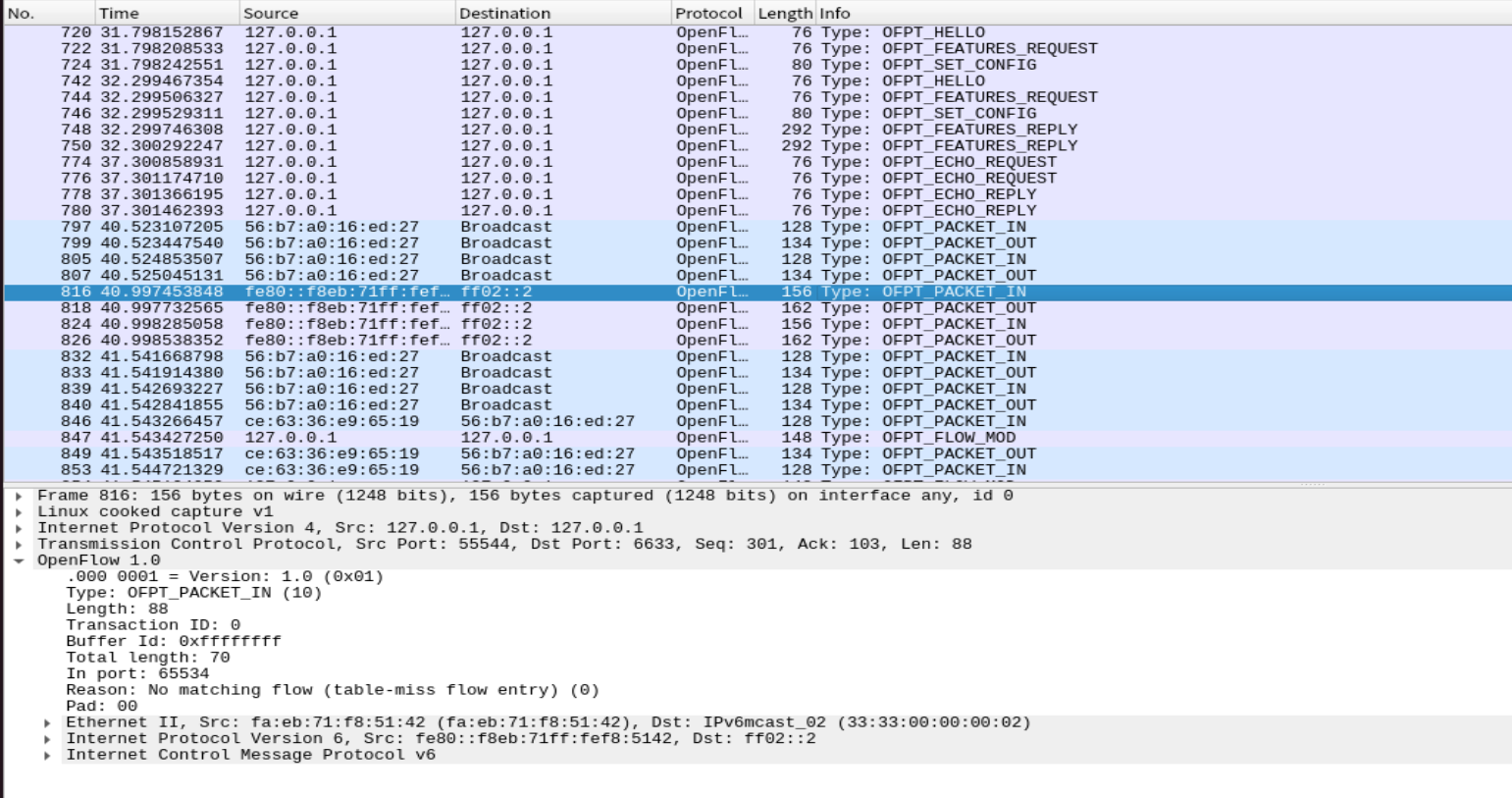

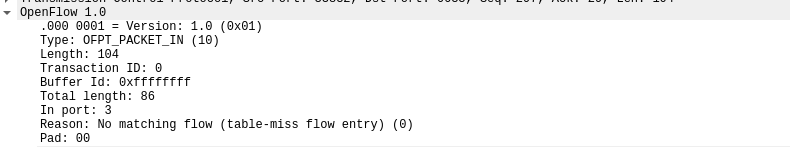

Packet_in

交换机55544端口(有数据包进来,请指示) ---> 控制器6633端口

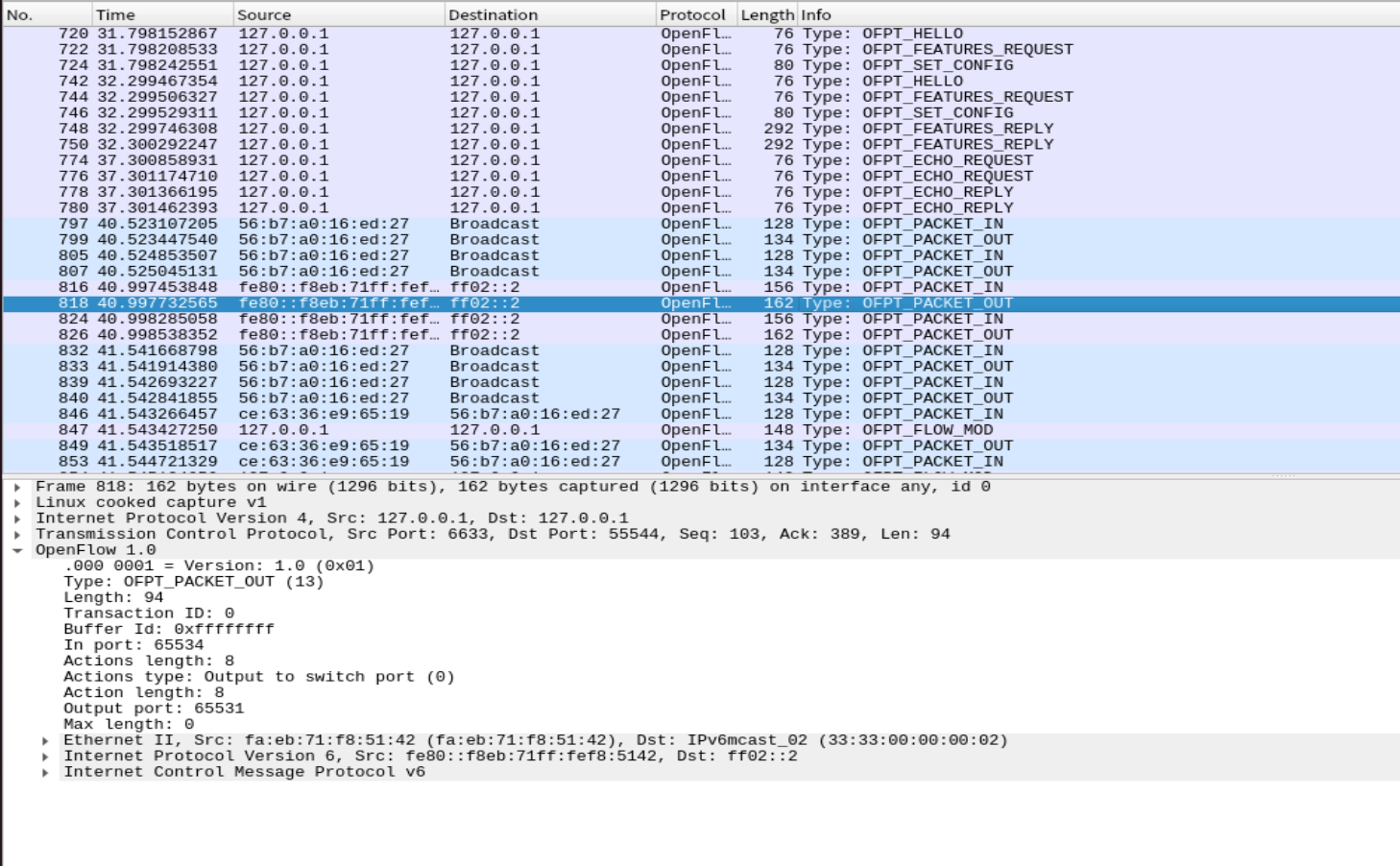

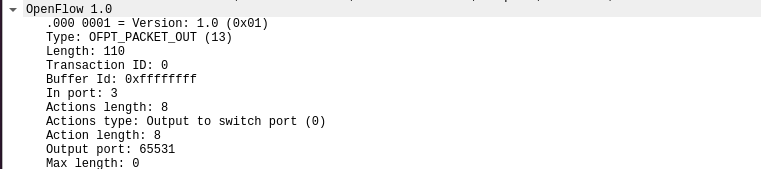

Packet_out

控制器6633端口(请按照我给你的action进行处理) ---> 交换机55544端口

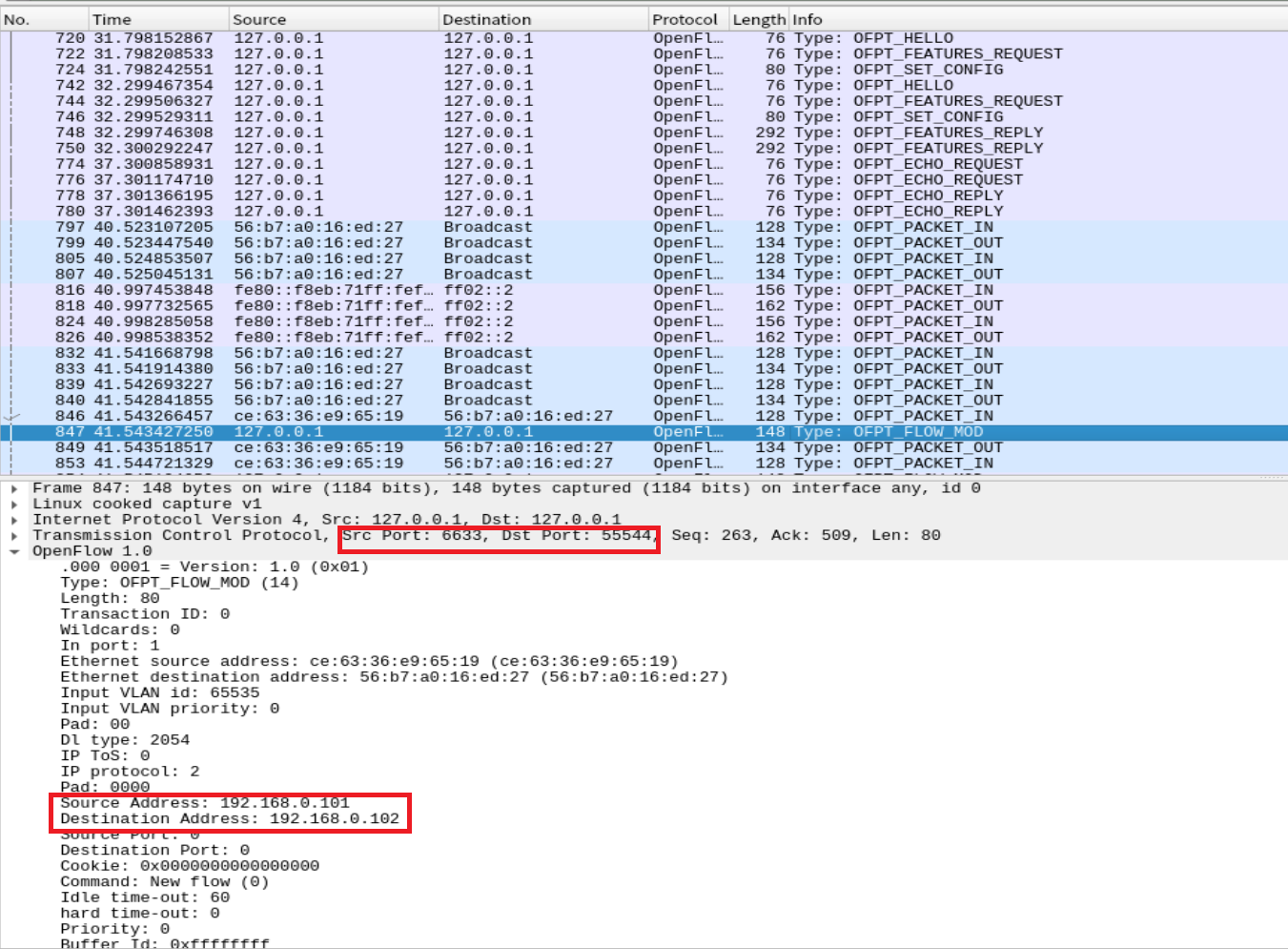

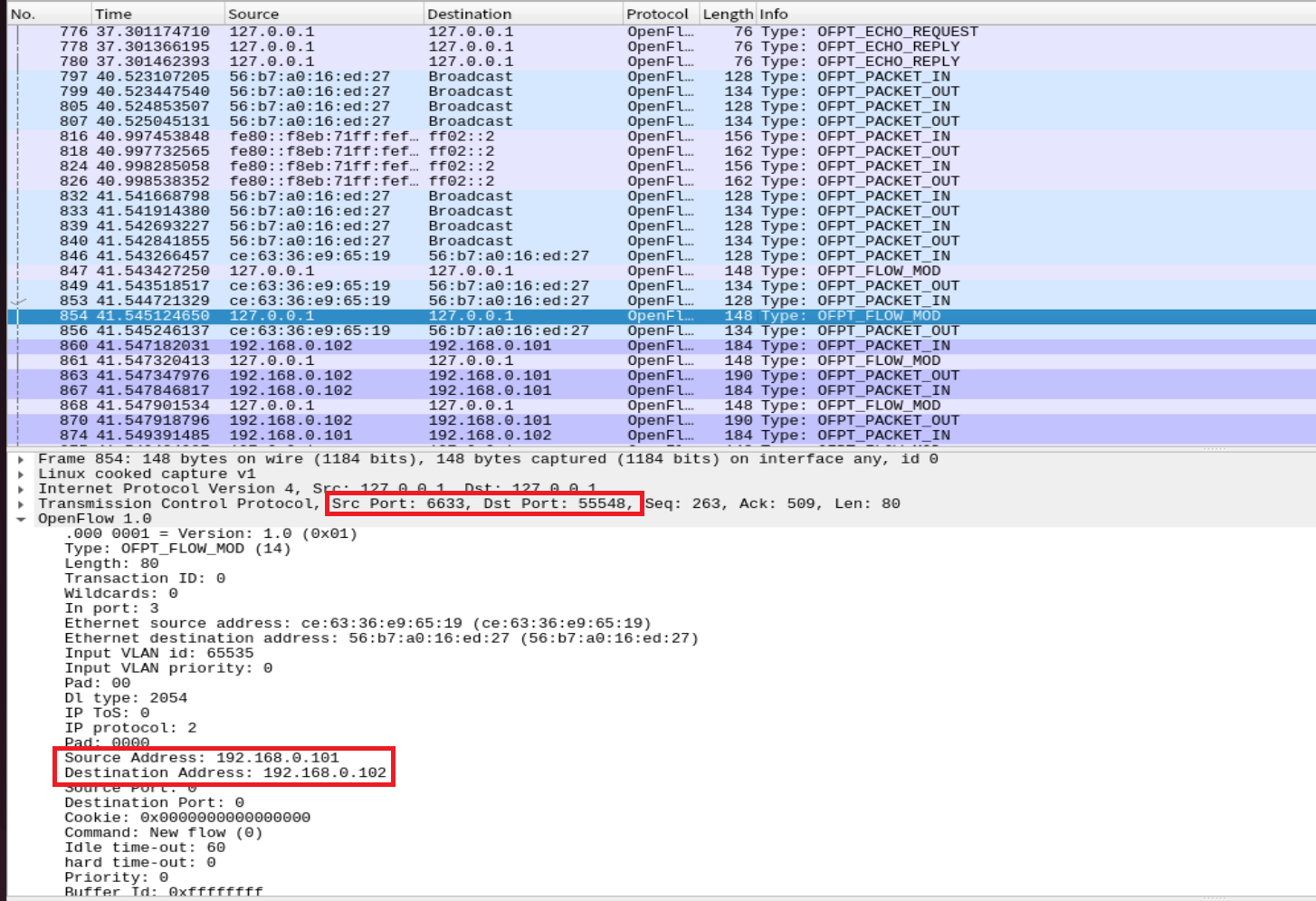

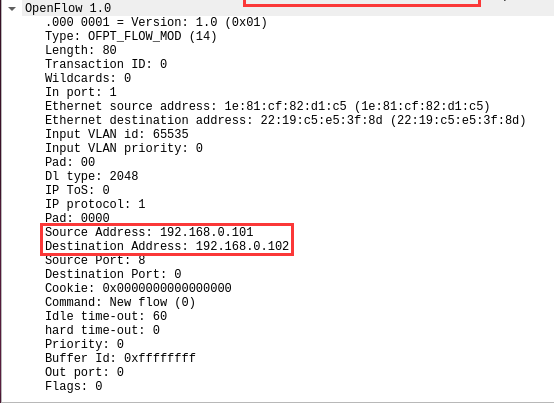

Flow_Mod

分析抓取的flow_mode数据包,控制器通过6633端口向交换机55544端口、交换机55548端口下发流表项,指导数据的转发处理

交互图如下

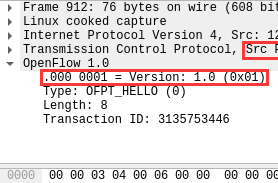

3.回答问题:交换机与控制器建立通信时是使用TCP协议还是UDP协议?

如图所示为TCP协议。

(二)进阶要求

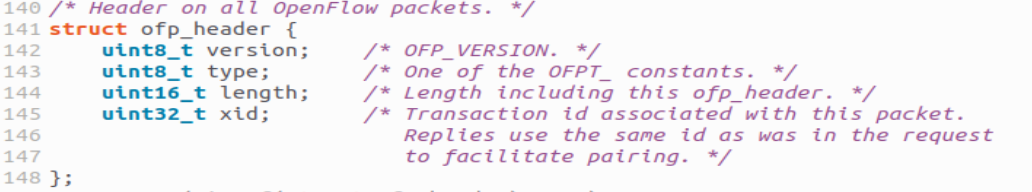

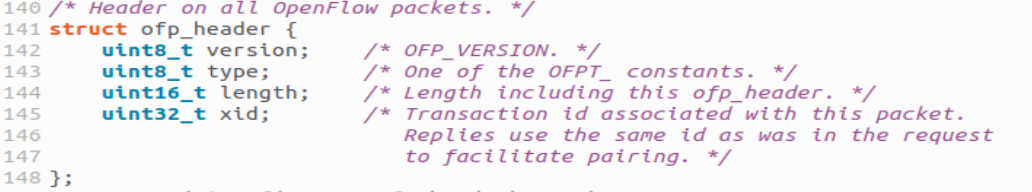

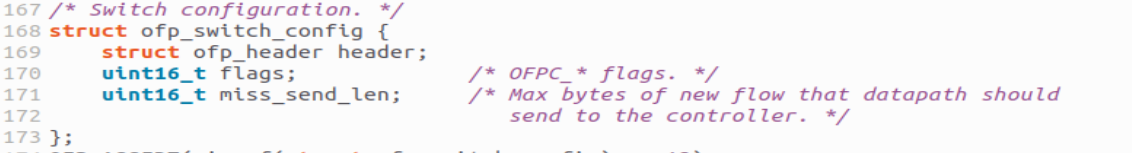

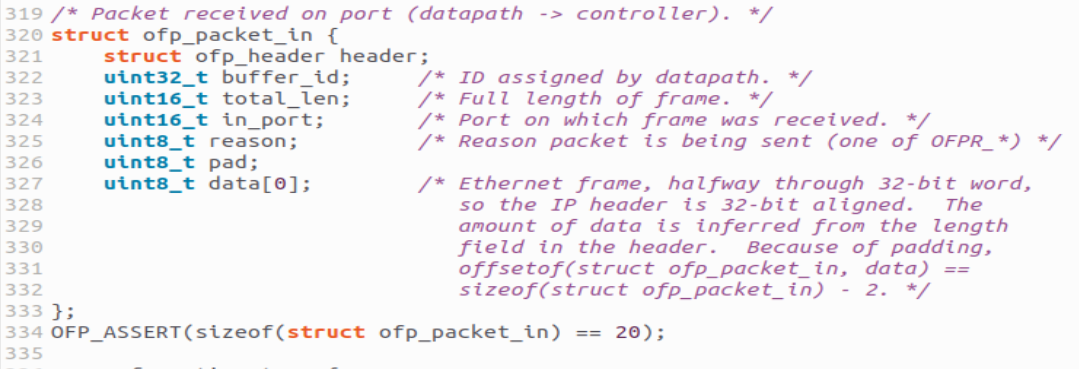

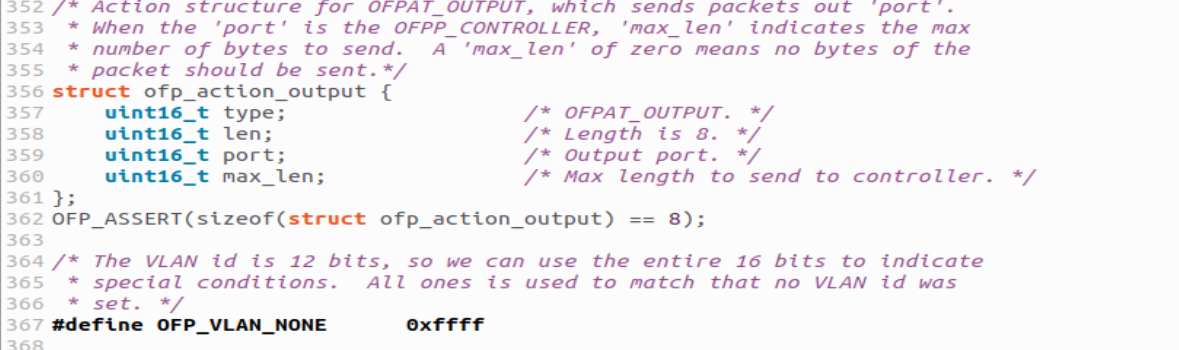

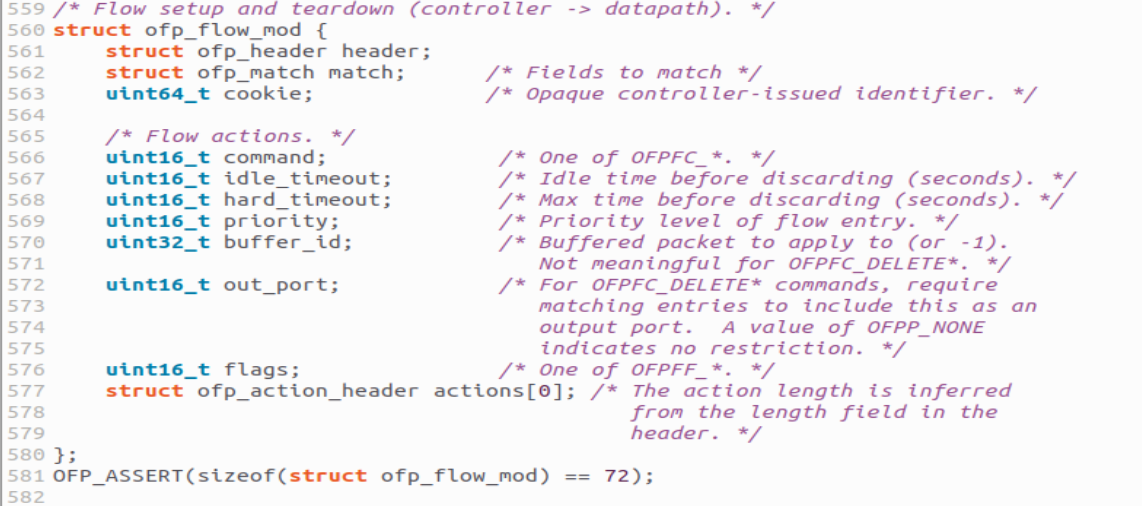

将抓包基础要求第2步的抓包结果对照OpenFlow源码,了解OpenFlow主要消息类型对应的数据结构定义。

Hello

Features_Request

Set_Config

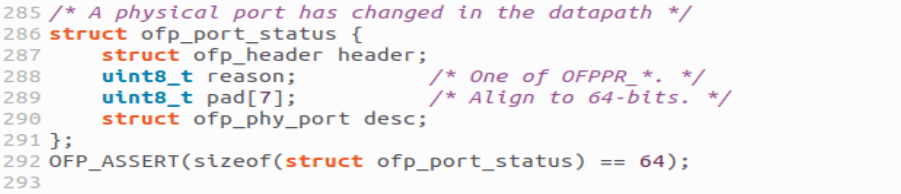

Port_Status

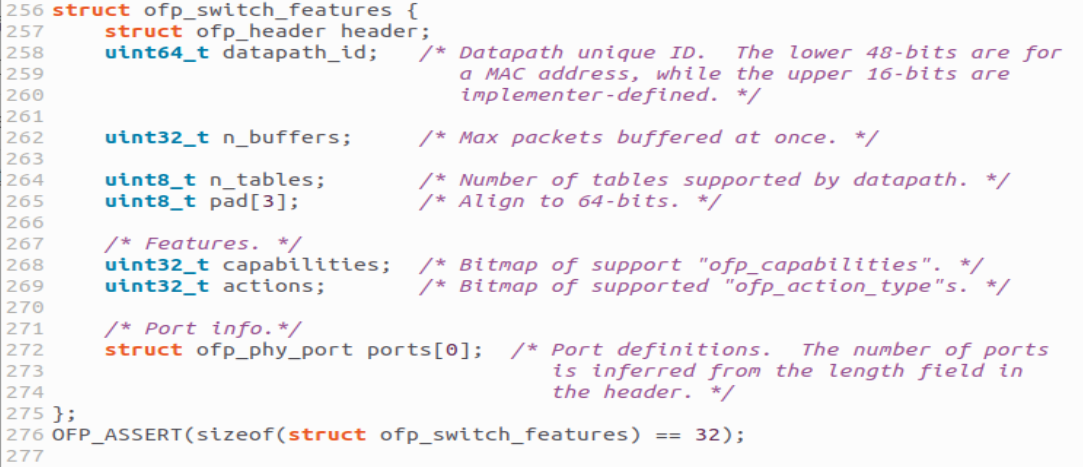

Features_Reply

Packet_in

Packet_out

Flow_Mod

实验总结

此次实验相对来说比较简单,没有什么繁琐的操作,只是在实验操作中要仔细,注意ip地址不要输错,在wireshark进行抓包时,要注意通过过滤器选中的数据报文是否正确。主要还是要认真,不要操之过急,一步一步跟随实验ppt进行,实验就能很顺利地完成。其次要注意要先打开wireshark再进行拓扑,否则对应的数据包无法被找到。

通过这次的实验,我也对wireshark抓包的操作更为熟悉了,也更加了解了Openflow协议。要将这几次的实验认知清楚,清楚原理,明白如何进行操作,我还有很多内容需要去学习。

浙公网安备 33010602011771号

浙公网安备 33010602011771号