PIKACHU之暴力破解

PIKACHU之暴力破解

-

基于表单的暴力破解

-

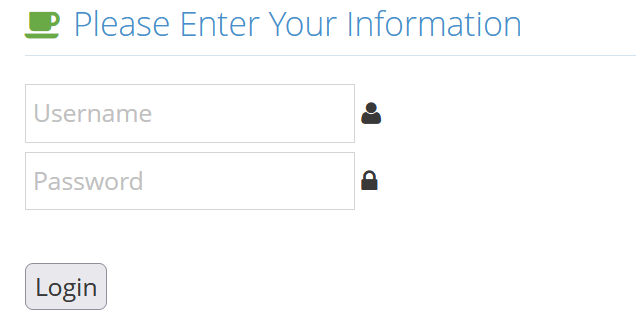

进入靶场后是一个简易的登录界面

![屏幕截图 2025-04-10 105619]()

-

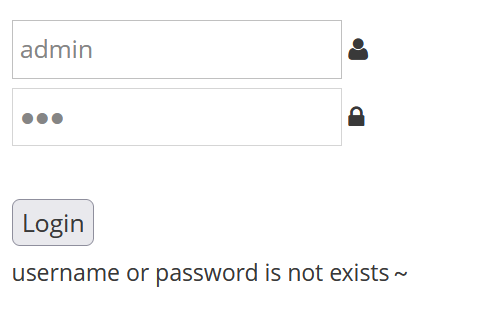

随便输入用户名与密码观察回显

![]()

-

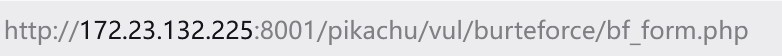

由于回显是模糊回显,并没有表示是用户名错误还是密码错误,直接进入BP采用暴力破解,但是在进行抓包时,却发现无法进行抓包,排除BP原因后发现

![屏幕截图 2025-04-10 110603]()

由于插件不对127.0.0.1及其他形式意义如此地址的进行抓包,因此只需要将更改一下地址即可

-

WIN + R 后输入 ipconfig,查看本地局域网的ip地址

![屏幕截图 2025-04-10 111247]()

-

将查询出来的地址替换127.0.0.1即可

![屏幕截图 2025-04-10 111440]()

-

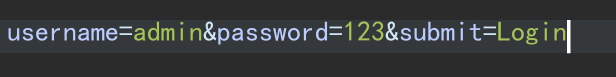

之后便可进行抓包查看

![]()

-

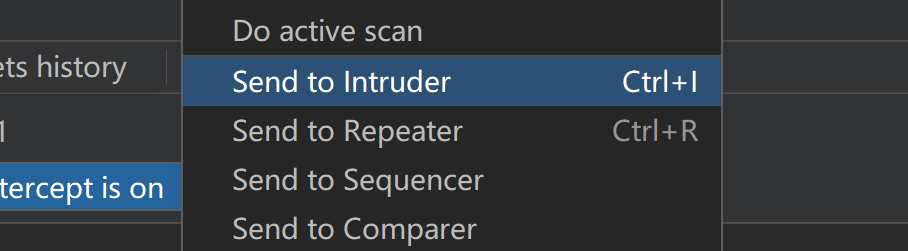

发现在前端是进行明文传输的,则开始暴力破解,由于自己的字典组合有两百多万的可能,在这里便不使用自己的字典进行爆破,使用提示的字典进行爆破,右键选择 send to intruder

![屏幕截图 2025-04-10 111945]()

-

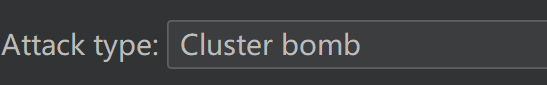

在attack type 这一栏选择 Cluster bomb

![]()

-

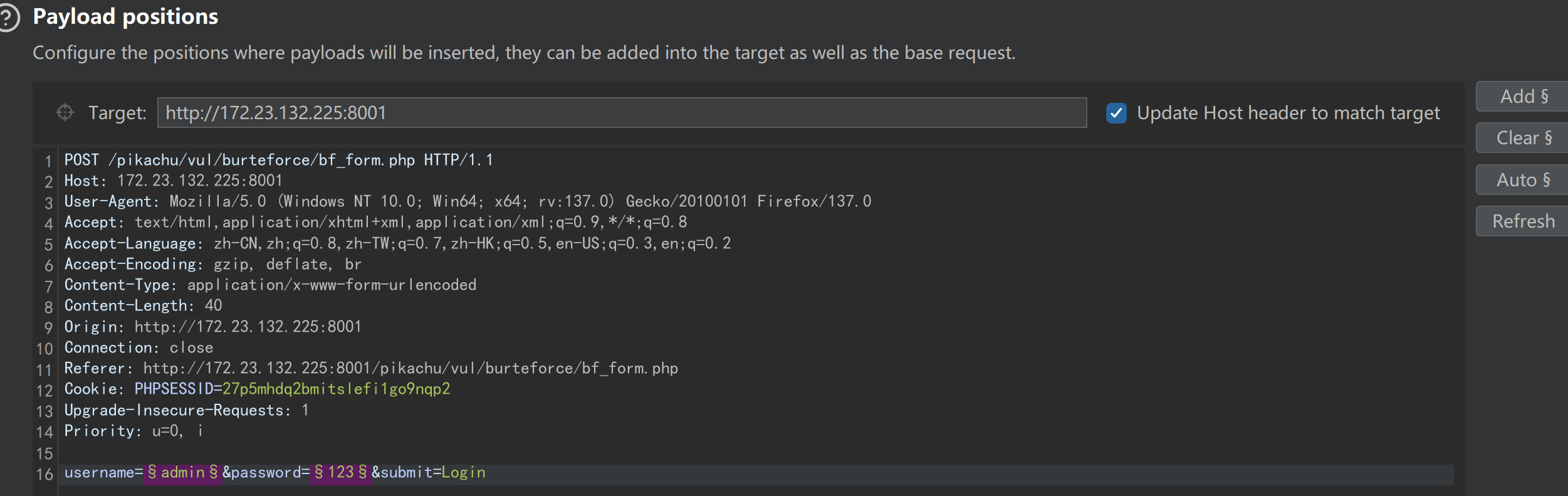

然后选中用户名和密码的值,然后点击右边的 add,表示对这两个值进行暴力枚举

![屏幕截图 2025-04-10 113126]()

-

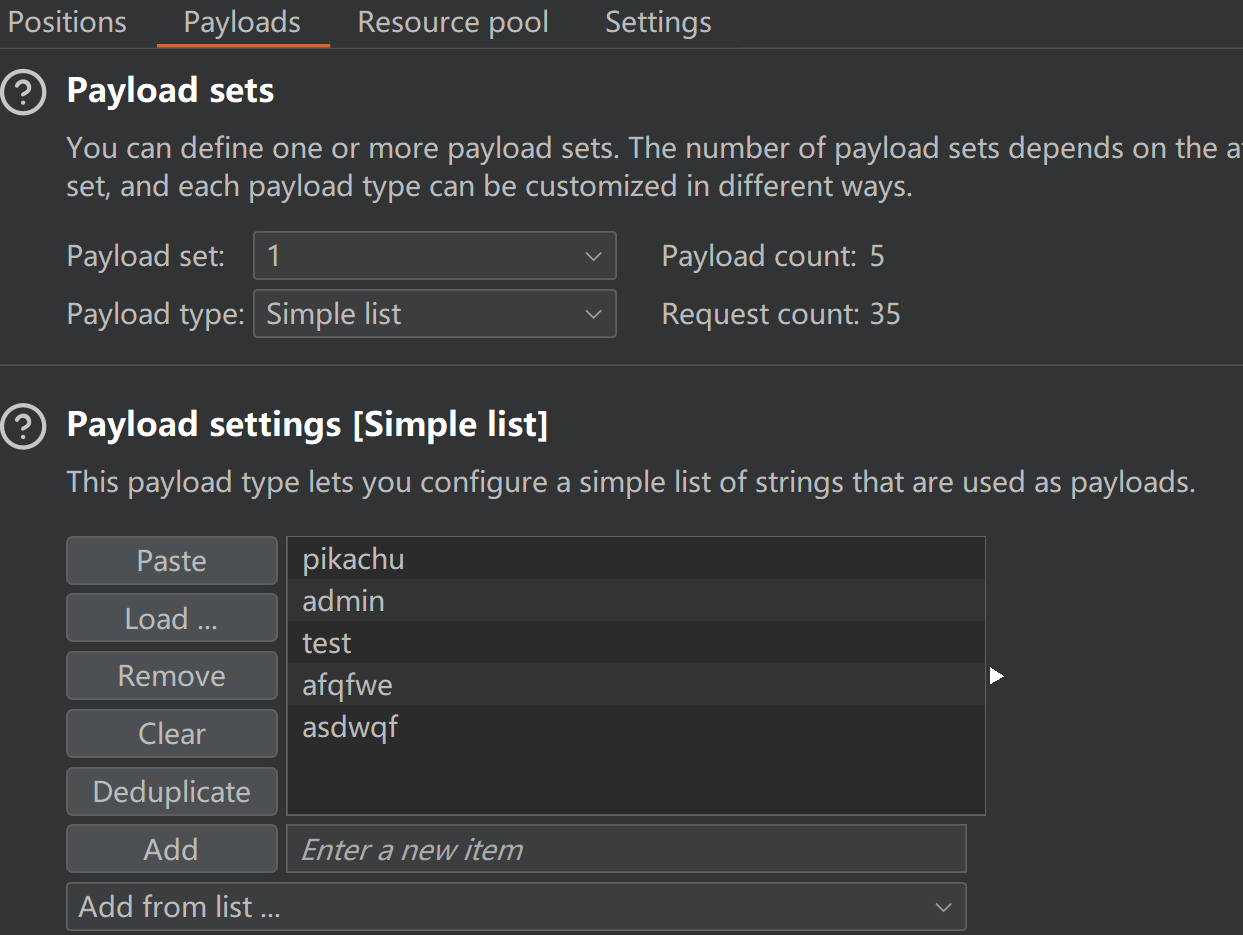

之后点击 payload,在 Payload sets 中参数选择 1,表示对第一个参数,即用户名进行payload,然后在 Payload type 中选择 Simple list ,表示用字典进行payload, 在下面的字典中你可以选择自己的本地字典(Load...),也可以自己在这里加入(Add)

![屏幕截图 2025-04-10 113640]()

-

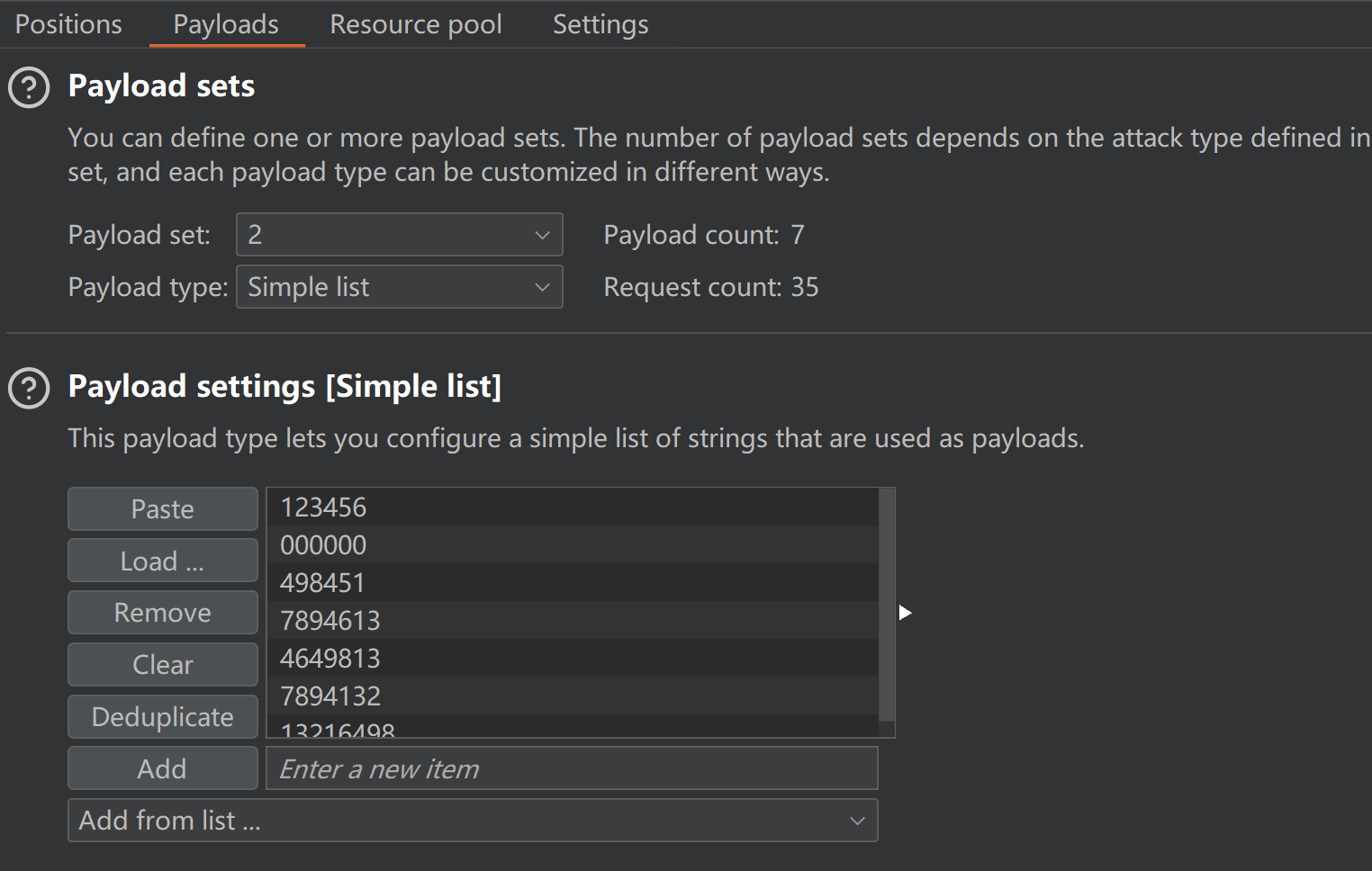

在对第二个参数,即密码的payload和上一步如出一辙

![屏幕截图 2025-04-10 114618]()

-

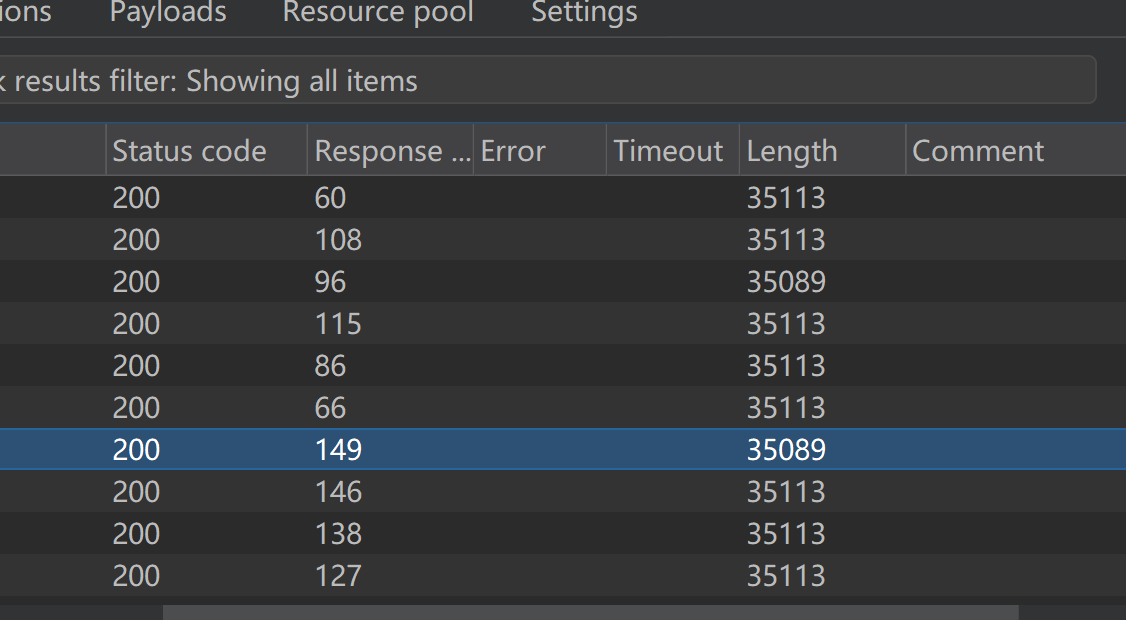

全部完成后,点击右边的 Start attack ,进行爆破,根据回显长度不同可以爆破出弱口令

![屏幕截图 2025-04-10 114821]()

-

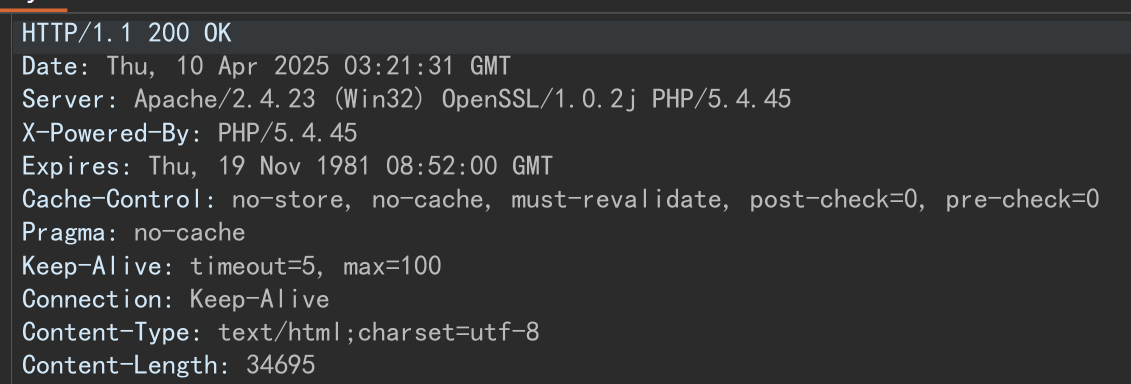

选择长度不同的点击进去查看之后发现,响应码是200,表示此对应的用户名与密码正确

![屏幕截图 2025-04-10 115033]()

-

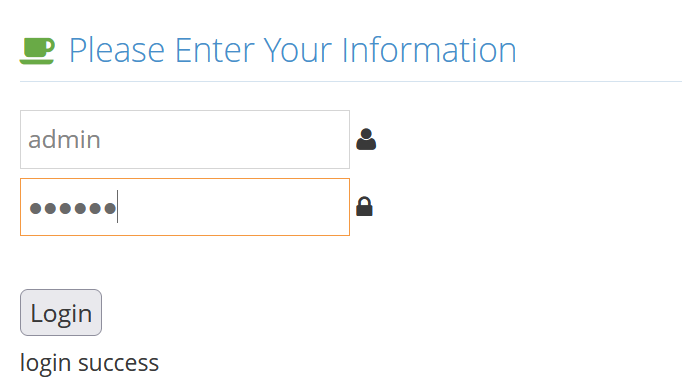

将得到的用户名与密码进行登录,发现登录成功

![屏幕截图 2025-04-10 115343]()

-

这是小白的处女作,各位大佬轻点喷,如有不足还希望各位前辈能指点一二,小白在此感激不尽,希望与各位前辈共勉,一起进步

浙公网安备 33010602011771号

浙公网安备 33010602011771号