工具

web漏洞扫描工具

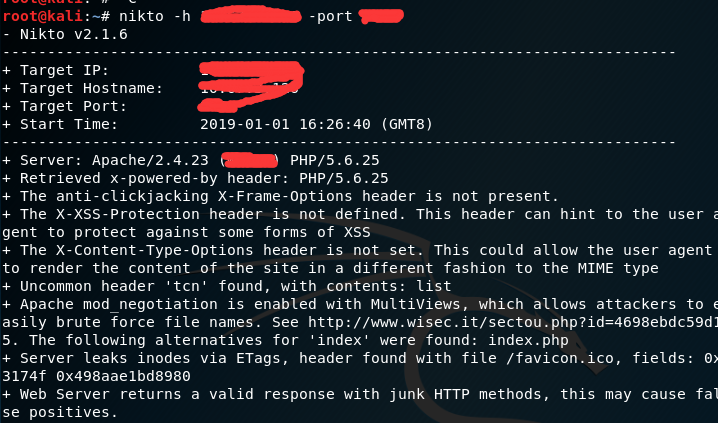

一,Nikto,一款开源软件,不仅可用于扫描发现网页文件漏洞,还支持检查网页服务器和CGI的安全问题。它支持指定特定类型漏洞的扫描、绕过IDC检测等配置。该工具已集成于Kali Linux系统。

nikto可以扫描软件版本信息,存在安全问题的文件,服务器配置问题,WEB Application层面的安全隐患,避免404误判等

扫了一下我自己的网站,好多问题。。。有XST攻击(XST是利用XSS和HTTP TRACE方法的组合。),apache的MultiViews利用

MultiViews它遵循以下规则:

如果服务器收到/ some / dir / foo的请求,如果/ some / dir启用了MultiViews,并且/ some / dir / foo不存在,那么服务器会读取目录,查找名为foo。*的文件,并且有效伪造一个类型映射,该映射命名所有这些文件,为它们分配相同的媒体类型和内容编码,如果客户端

通过名称请求其中一个文件。然后,它会根据客户的要求选择最佳匹配。

命令:

nikto -host http://192.168.1.109/dvwa/ #指定网站目录扫描

nikto -host 192.168.1.1.109 -port 80,443 #可指定多个端口

nikto -host host.txt #扫描多个IP

nmap -p80 192.168.1.0/24 -oG - | nikto -host - #结合nmap,对一个网段内开放了80端口的主机进行扫描

nikto -host https://www.baidu.com -useproxy http://localhost:8087 #使用代理

-vhost 【+域名】 #虚拟IP,区分网站 (适用于一个ip对应多个网站)

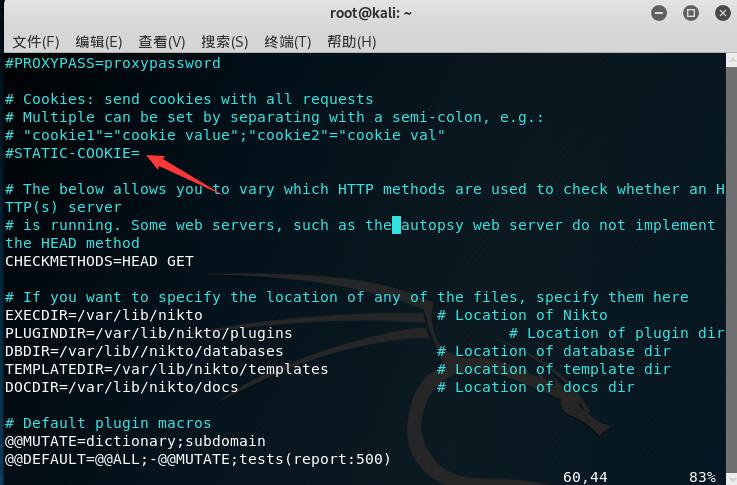

nikto配置文件(/etc/nikto.conf) 大部分需要登录进网站,才能进行扫描

添加指定cookie

-id+ #使用http身份认证(但现在很少)格式为 id:password

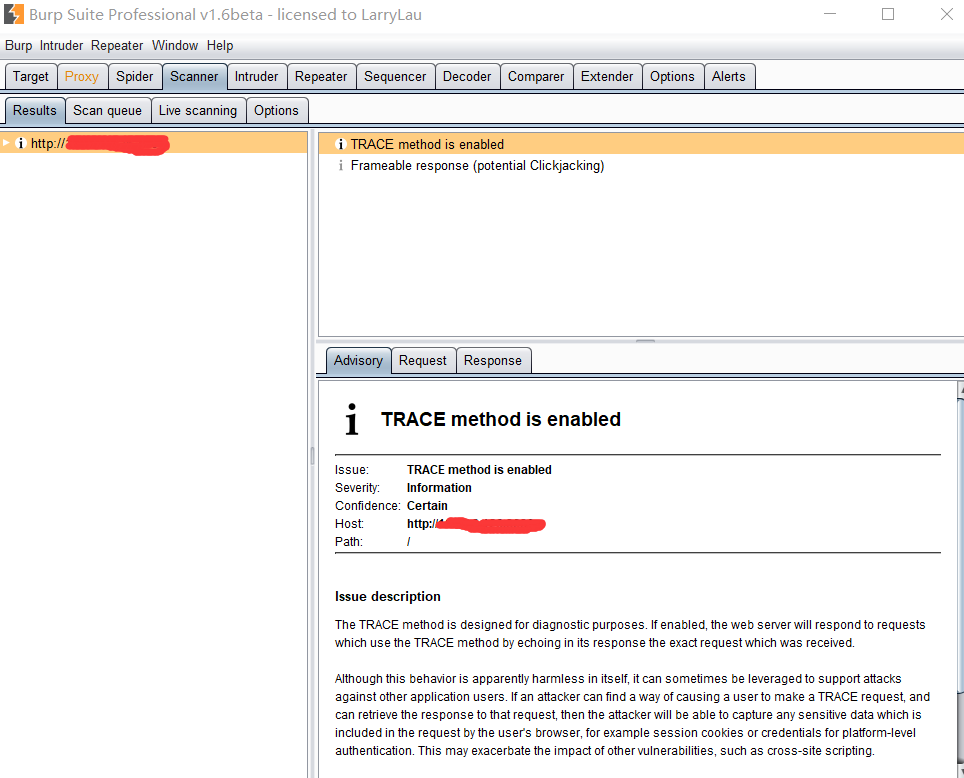

二,BurpSuite,“Scanner”功能用于漏洞扫描,可设置扫描特定页面,自动扫描结束,可查看当前页面的漏洞总数和漏洞明细。虽说也有漏扫功能,但其核心功能不在于此,因此漏扫功能还是不如其他专业漏洞扫描工具。

首先:打开监听模式

点击数据包右键-》do an active on-->弹框点"yes“

点击Scanner选项,可以查看到扫描出来的漏洞

burpsuit可以扫描如下问题:

服务器配置问题

反射型XSS

Flash跨域策略

SQL注入

未加密通信

跨域引用漏洞

公开电子邮件地址

这是扫的我自己的网站

三,Nessus,面向个人免费、面向商业收费的形式,不仅扫描Web网站漏洞,同时还会发现Web服务器、服务器操作系统等漏洞。个人用户只需在官网上注册账号即可获得激活码。它是一款Web网站形式的漏洞扫描工具。

============

在线cookie转为字典:https://crdx.org

============

带cookie扫描:https://www.jianshu.com/p/eff3f4e7d2dd

这个好像只能扫描IP地址的,域名没法扫

这个是网页模式的扫描器

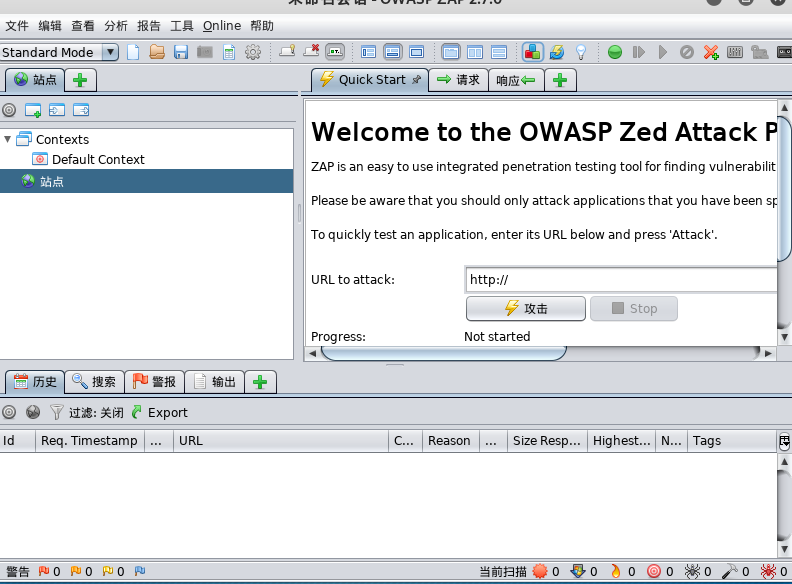

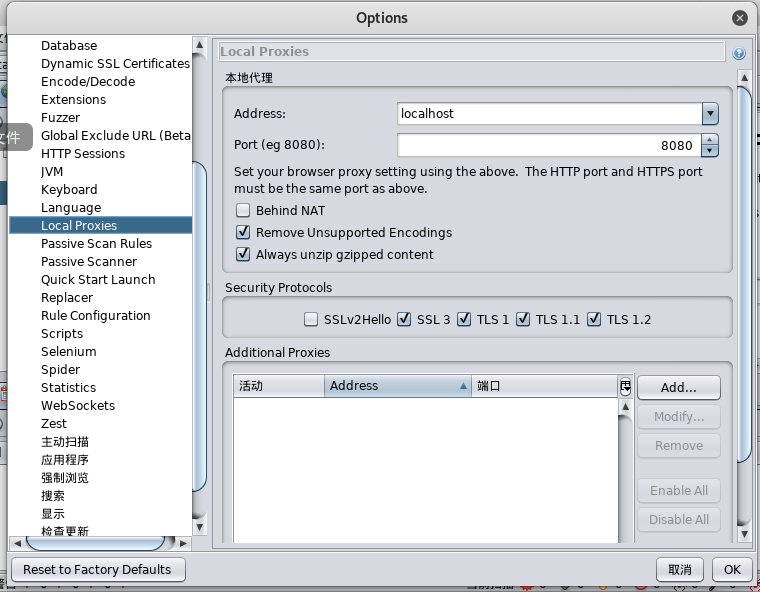

四,owasp(zap)

首先设置代理,工具-》选项

用浏览器浏览网页owasp能捕获,在

参考链接:https://www.fujieace.com/kali-linux/owasp-zed-zap.html

https://blog.csdn.net/qq_36119192/article/details/84109721

这两个写的很详细,我用KALI启用了owasp,但和作者的有些不一样,我没有扫描策略里的那么多选项,在主动扫描里也没有那么多选项,其他都是一样的

对比分析(优劣势)

。。。。

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

++++++++++++++++++++++++++++++++++++++++++

nmap

nmap -sP 118.113.89.*

.1-254 扫描118.113.89网段的信息

namp -O -A 118.113.89.2

全端口有65535

https端口:443

nmap -sS -p 1-65535 118.113.89.2 扫描这个ip的全部端口

nmap -h 查看命令全部

nmap -sS -p 1-65535 118.113.89.2 -D 118.113.89.2 以118.113.89.2的身份扫面这个89.2的全部端口

nmap -sS IP -S 假ip -e eth0 -Pn 完全用假ip

-D 一假一真

netwox 41 -j 66 -l 假ip -m 真目的ip 伪造的icmp包

netwox 50 --help2

netwox 50 -i 目的真ip -d eht0 -E 假源mac -e 目的真mac -I 源假ip

netwox 33 -d eth0 -b 真目的mac -f 攻击者mac -g 被冒充的ip -h 目的mac -i 被欺骗者ip

nmap -sS ip -S 假ip -e ehto -Pn

-e:指定网卡

netwox 78 -d eth0 -i 目的ip

netwox 76 -i ip -p 80 sy++ddos

netwox 86 -d eth0 攻击者ip -i 重定向

wireshark

捕获过滤:host ip地址/域名

ether hoat mac地址

eg:dst www.baidu.coom and icmp

host 100.0.101.84 and port not 3389

显示过滤:

ip.addr==192.168.23.4

eth.addr==mac地址

不显: !(ip.addr==xx.ss.ss.ss)

!(tcp.port==80)

oicq qq的数据

google搜索

搜索语法:inurl:"asp?id" 加引号是严格搜索

inurl:eStore/index/cgi 遍历漏洞

alinurl:'tsweb/default.html' 远程桌面连接

inrul:view/index.html 摄像头查找

inurl:"MultiCameraFrame?Mode=" 摄像头查找

inurl:"axis-cgi/mjpg" 摄像头查找

intitle

intext

site

filetype 文件类型

php笔记

面向过程:OOA,OOD,OOP

1.2e3 科学计数法,把小数点向后移动3位

1.2e-3 把小数点向前移动3位,e和E的作用是一样的

双引号会解析变量的值,单引号不会解析

常量:一次定义后不可改变的,define(name ,value,true/false)

常量的定义一般都是大写命名,且不带$符

ccna命令

>enable

#conf t

config#enable secret level 555 //创建5级别,密码是555,级别之间的跳转用的密码

config#privilege exec level 5 show running-config

//设置 5级别加show running-config命令

config#username user5 privilege 5 secret 55555 //设置一个5级别的用户user5,密码为55555,用于telnet和ssh远程登录的密码

高级别包含低级别的命令,低级别不能执行高级别的命令,特意把低级别给了高级别,那么低级别就不能在使用

创建视图

config#aaa new-model

config#enable secret 111

对称:3des

非对称:rsa

ssh的运行过程:

client想server发起请求,server返回发起版本协商(密码算法,加密位数),协商好后,server向client发送公钥,到这里都是不加密的,计算一个私钥,client端生成一个随机数,这个随机数和公钥组合为一种新的加密算法,用这个算法在加密client传输的信息,server那边用私钥解开

103.238.226.156

/css/all.css

/css/ost.css

/css/logins.css

/game.gting.cn/images/pubg/web201712/pc_tc_1.png

/css/LoginReturnInfo.cgi

/css/lgn.js

css/logo_box.css

css/index_a.css

./2017.php

nginx

服务器使用ntp:ntp master stratum

客户端使用ntp:ntp server ntp_server_address

更新ntp时间:ntp update-calendar

更新

添加日志时间戳:server timstamps log datetime msec

把日志发送到指定的地方:logging 192.168.1.1

发送4级别以上的日志 logging trap 4

打开发送 :logging on

配置网络的ip域名:ip domain-name span.com

90秒没有登陆操作停止本次ssh服务:sip ssh time-out 90

ssh的版本号为2:ip ssh version 2

ssh登陆打开一次只能失败两次:ip ssh authentication-retries 2

显示ssh配置:show ip ssh

建立本地用户且密码为ciscosshpa55:username SSHadmin secret ciscosshpa55

远程vty登陆:line vty 0 4

login local

启用vty入向的ssh会话:transport input ssh

浙公网安备 33010602011771号

浙公网安备 33010602011771号