20211916 2021-2022-2 《网络攻防实践》第二周作业

1.实验要求

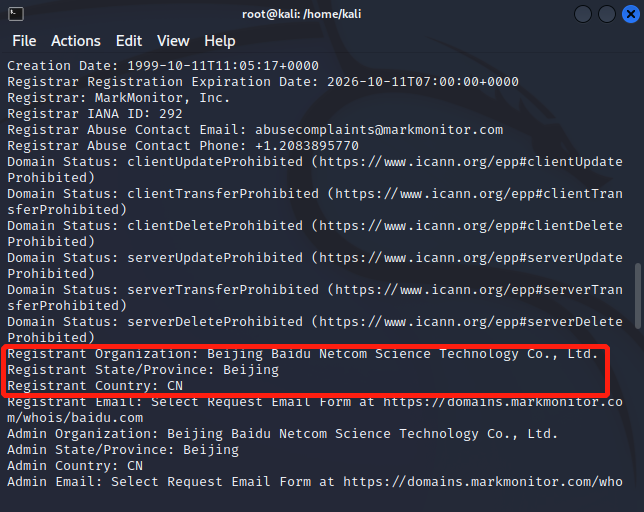

(1)对baidu.com的DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

该域名对应IP地址

输入whois 220.181.38.251可查询到IP地址所在国家城市、IP地址注册人及联系方式、IP地址所在国家、城市和具体地理位置

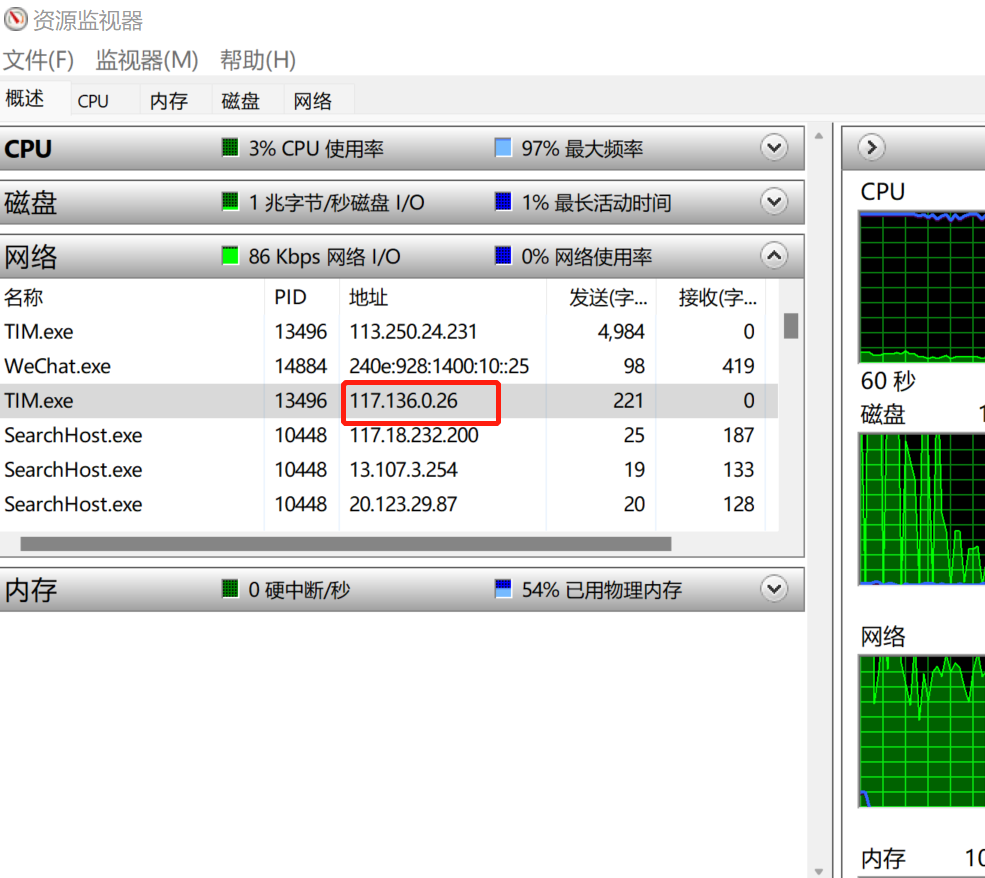

(2)获取QQ中好友的IP地址,并查询获取该好友所在的具体地理位置。

通过QQ语音,建立起通信连接,这里利用任务管理器中的资源监视器可以查看到网络活动中本机正在与另一台主机进行通信,发送字节数在不断变化(较小的发送字节数是本地局域网),因此对方IP地址是117.136.0.26

在百度搜索引擎输入IP地址106.17.9.11查询其归属地

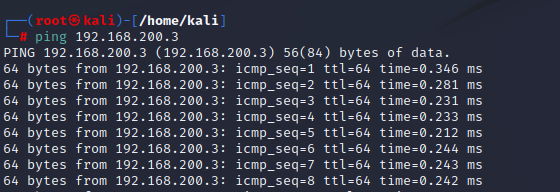

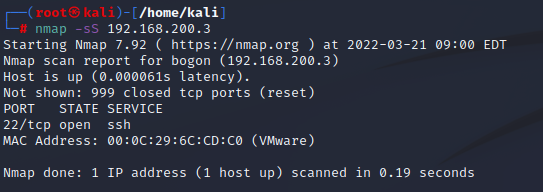

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

对靶机存活性探测,能ping通说明是活跃的

使用命令nmap -sS 192.168.200.3查看靶机Windows XP正在开放的TCP端口

使用命令nmap -sU 192.168.200.3查看靶机Windows XP正在开放的UDP端口

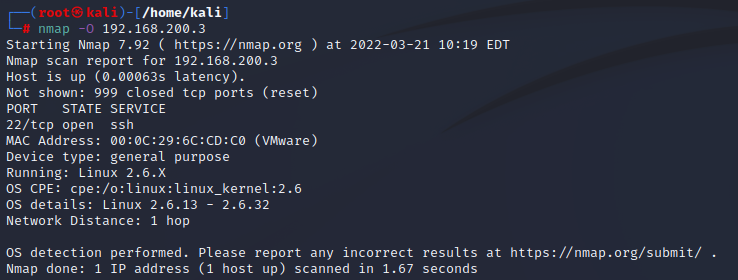

使用nmap -O 192.168.200.3探测靶机安装的操作系统和版本号

使用nmap -sV 192.168.200.3查看靶机安装的网络服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

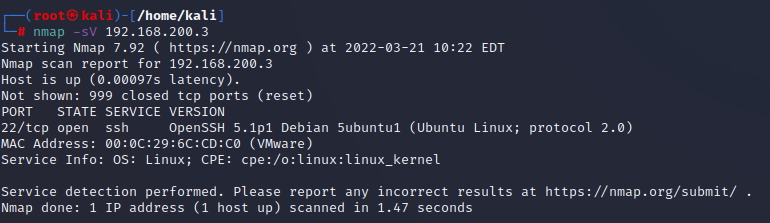

这里使用的是WinXP Attacker中自带的Nessus4

选择:开始->所有程序->扫描工具->Nessus->Nessus Client

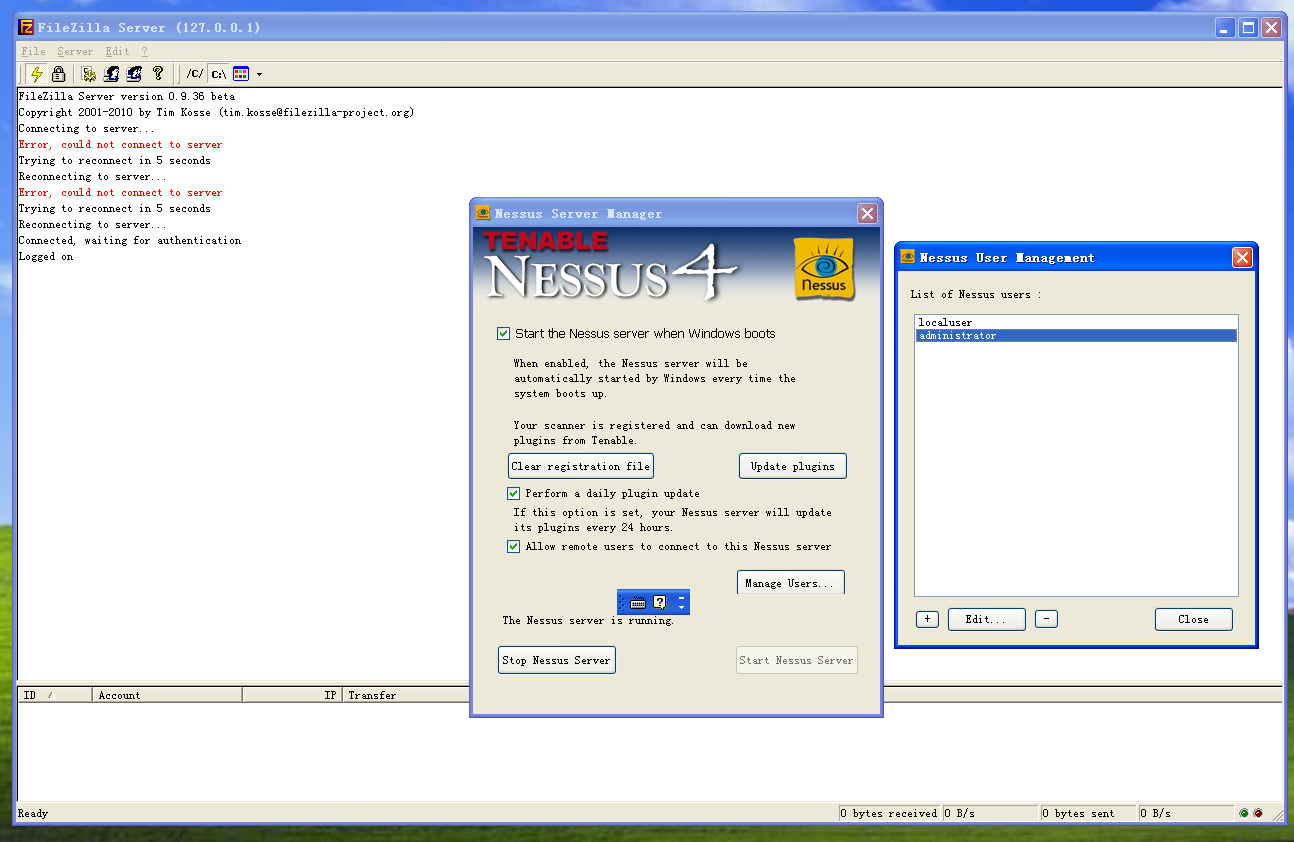

选择Policies->Add添加一个扫描策略,然后重进一下软件,否则下一步无法进行。

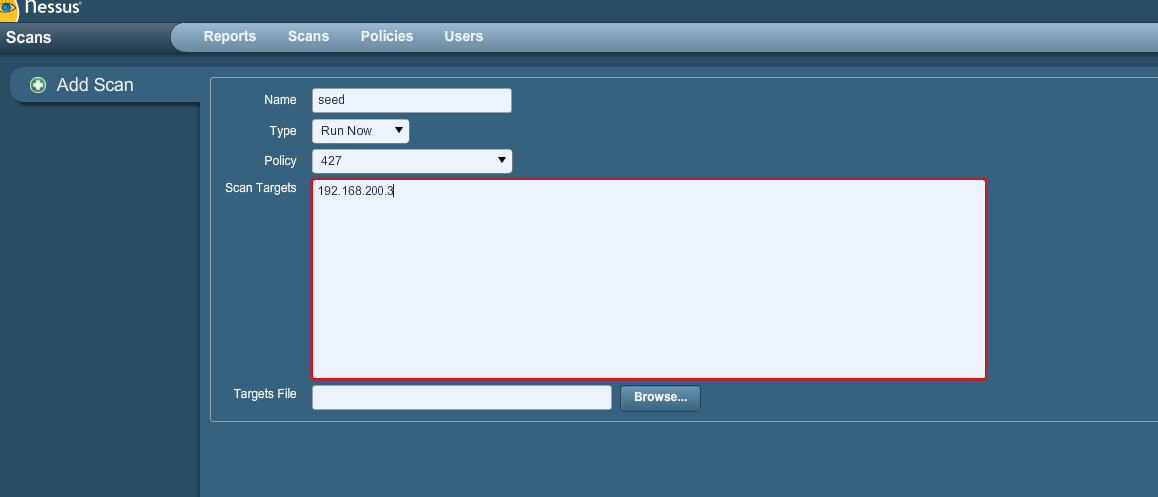

选择Scans->Add,添加一个扫描并立刻开始扫描。

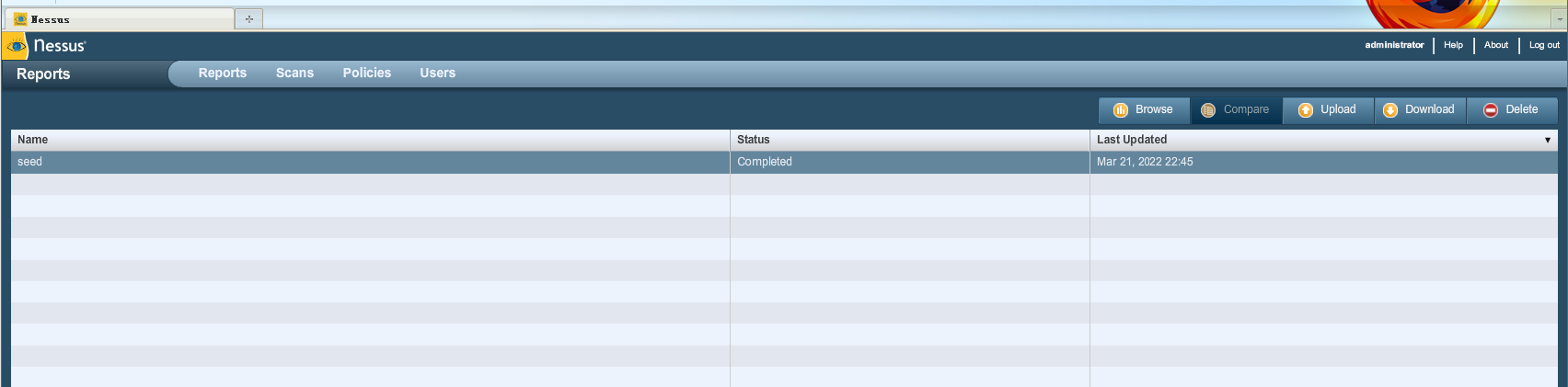

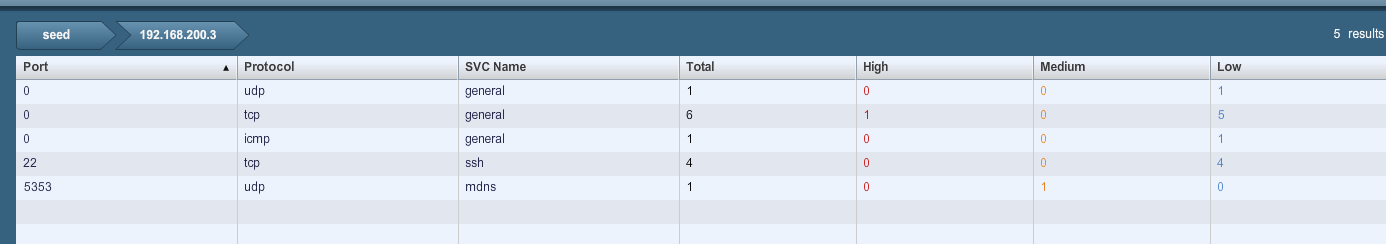

此时得到扫描报告如下,可知靶机开放了14个端口

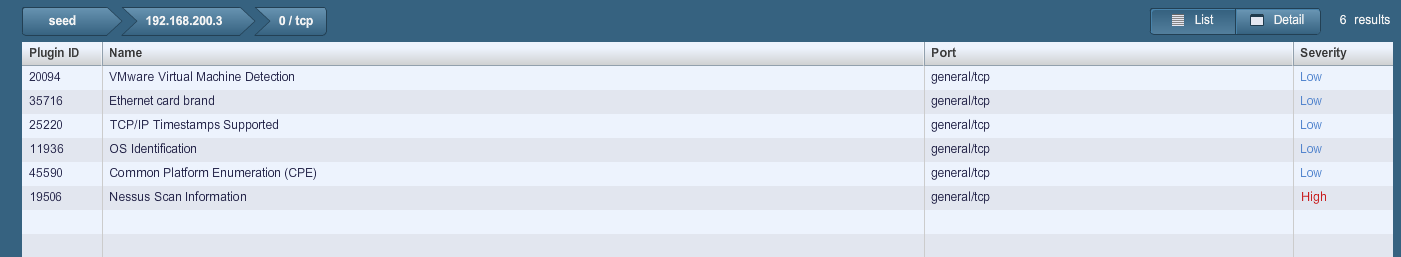

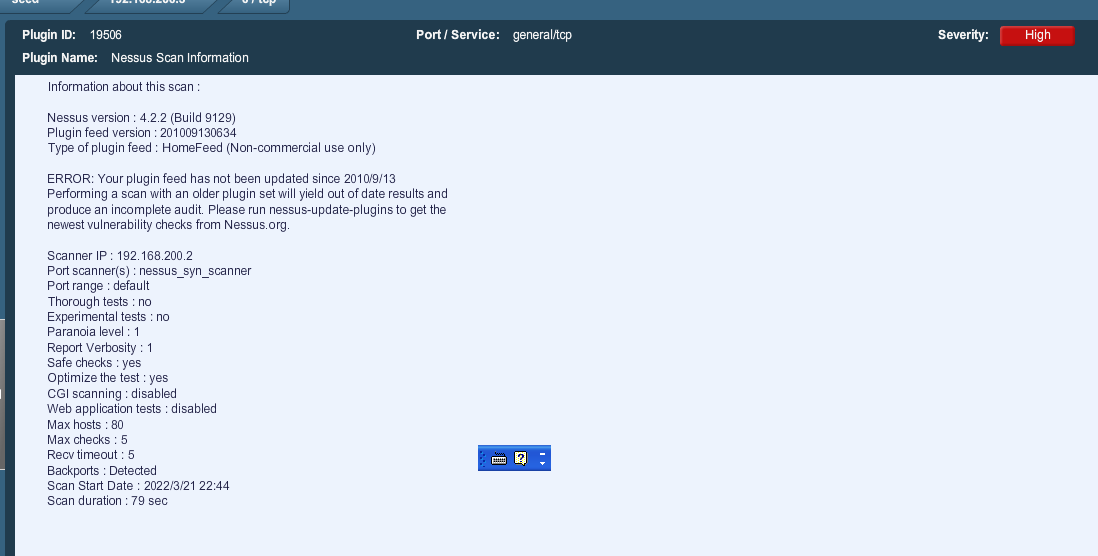

可见其中有一个高危项:

错误原因:插件源自2010年9月13日以来一直没有更新使用较旧的插件集执行扫描将产生过时的结果和产生一个不完整的审计。

具体解决方法:运行nessus更新插件以获取Nessus的最新漏洞检查。

低危项:

错误原因:通过使用Nessus扫描获得的信息,该插件报告CPE(公共平台枚举)匹配各种硬件和在主机上找到的软件产品。

具体解决方法:如果该产品没有官方CPE,则插件根据信息计算最佳的CPE可从扫描中获取。

(5)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

A:直接在百度上搜索自己的名字,发现没有与我本人相关的信息。

输入名字加学号,就会出现之前在在博客园上发表的作业。

2.学习中遇到的问题及解决

问题:在打开Nessus4,下一步无法进行。

解决:选择Policies->Add添加一个扫描策略时,然后重进一下软件就可以了。

3.学习感想和体会

学会保护隐私是非常重要的事情,我们在查询网络相关信息时,也需要关注自身的网络信息安全。

4.参考文献

https://book.douban.com/subject/6558082/

https://www.cnblogs.com/wyrr/p/12522858.html

https://blog.csdn.net/sysyz92/article/details/72997062

浙公网安备 33010602011771号

浙公网安备 33010602011771号