api的key泄露

参考链接:https://www.freebuf.com/articles/web/360331.html

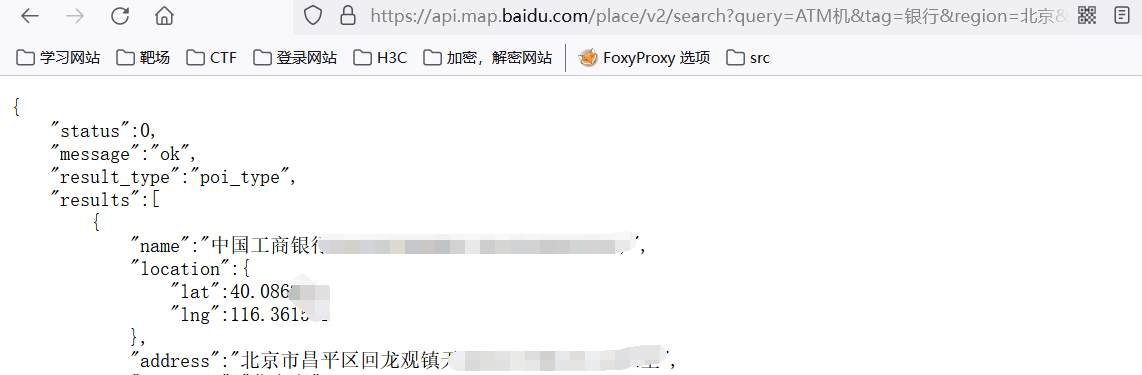

# 1.漏洞验证

百度webapi:

https://api.map.baidu.com/place/v2/search?query=ATM机&tag=银行®ion=北京&output=json&ak=这里写key

2.实战

像上面这样说明key有用,报错说明漏洞修了

3.挖掘方法

奇安信hunter:(web.body="webapi.amap.com"||web.body="api.map.baidu.com"||web.body="apis.map.qq.com"||web.body="map.qq.com/api/js?v=")&&domain.suffix="根域名替换"

fofa:(body="webapi.amap.com"||body="api.map.baidu.com"||body="apis.map.qq.com"||body="map.qq.com/api/js?v=")&&domain="根域名替换"

钟馗之眼:(Banner:"webapi.amap.com" Banner:"api.map.baidu.com" Banner:"map.qq.com/api")+site:"根域名替换"

360QUAKE:domain:"根域名替换" AND (response: "webapi.amap.com" OR response: "api.map.baidu.com" OR response: "map.qq.com")

4.忠告

该文章仅用于安全技术分享,请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责。文章作者不为此承担任何责任

浙公网安备 33010602011771号

浙公网安备 33010602011771号